概要

ウィザードを使わず、Public Subnetを作ります。

外部公開用のインスタンスを作る際に参考にしてください。

VPCを作っていない方は、以下を参考に作成してください。

https://qiita.com/SSMU3/items/534d78eff1ddb1c077e0

サブネットの作成

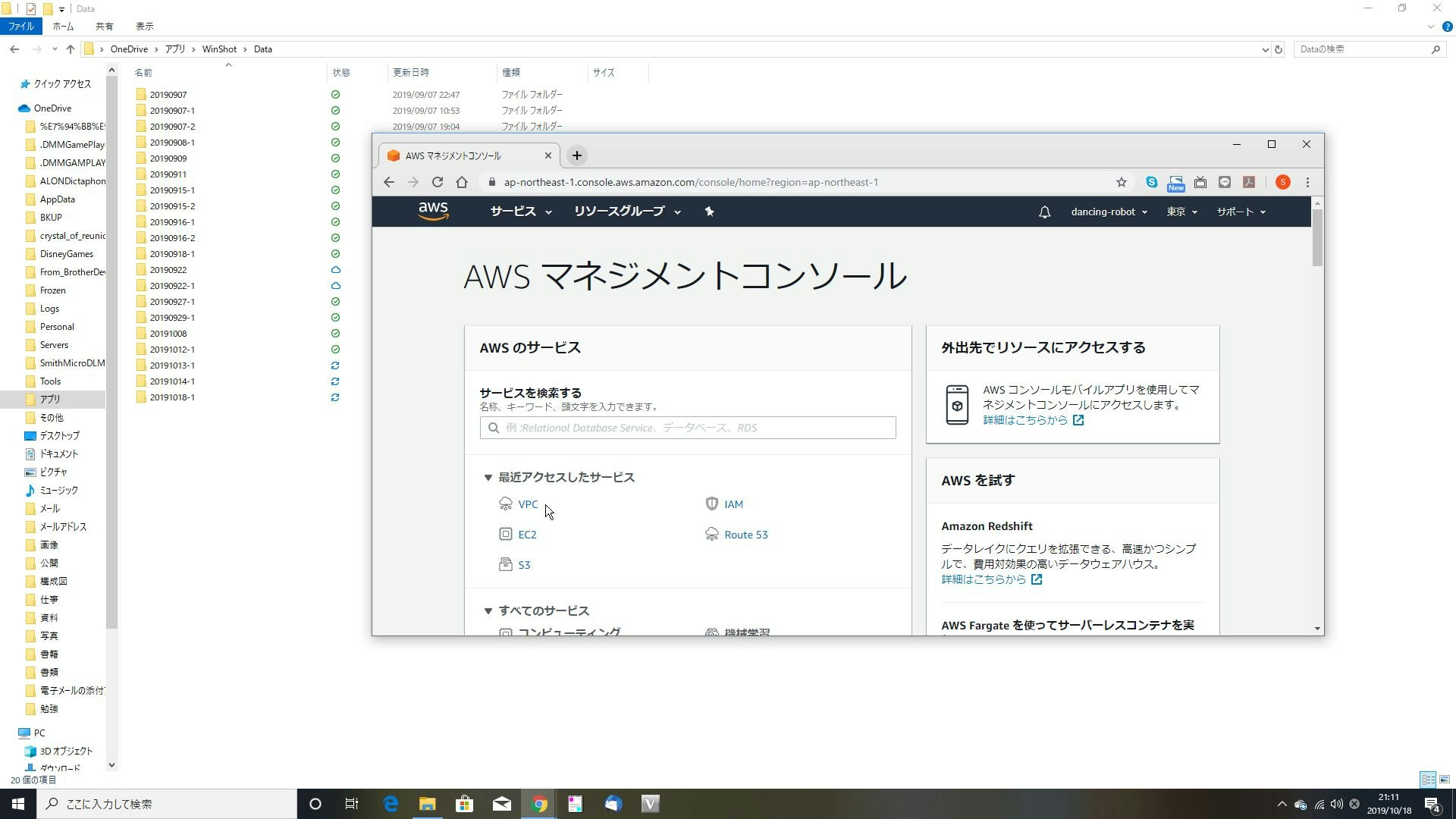

AWSマネジメントコンソールにログインして、VPCを選択します。

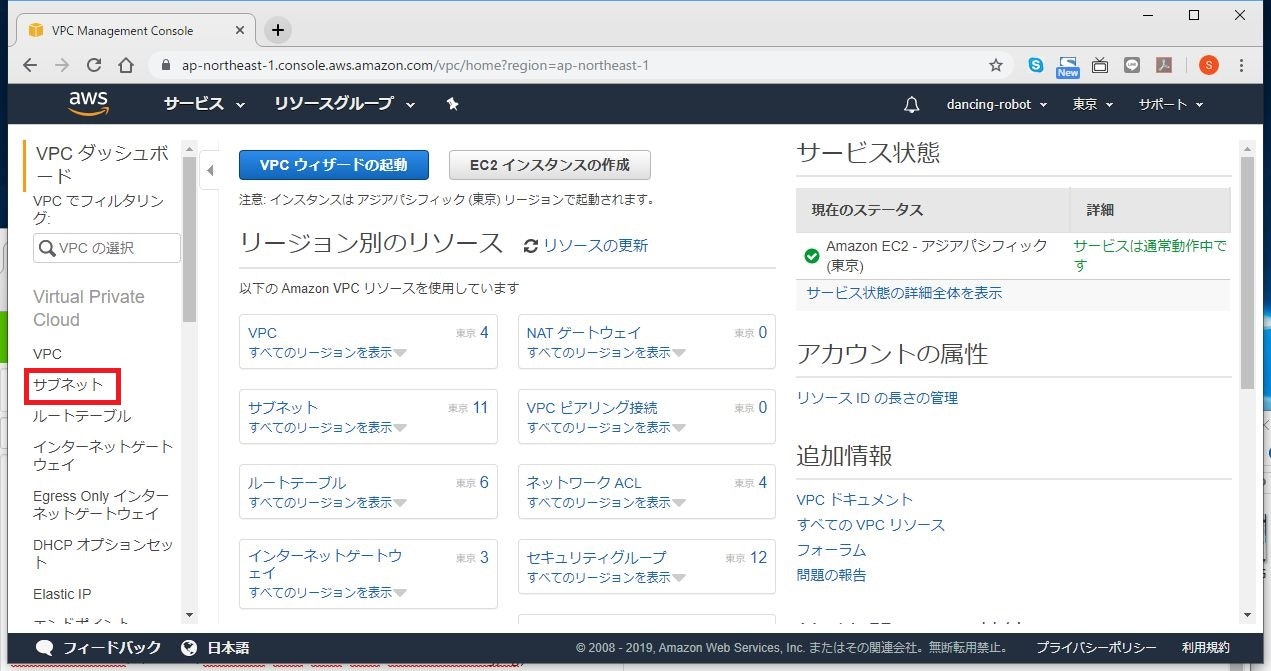

「サブネット」をクリックします。

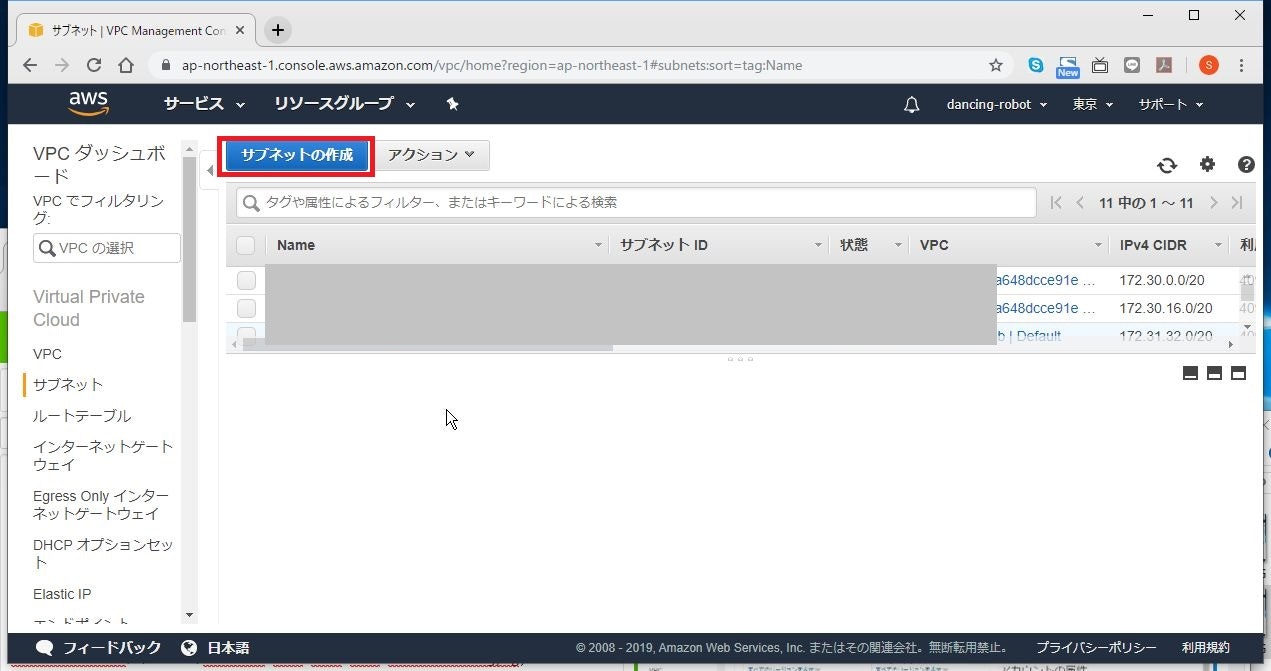

「サブネットの作成」をクリックします。

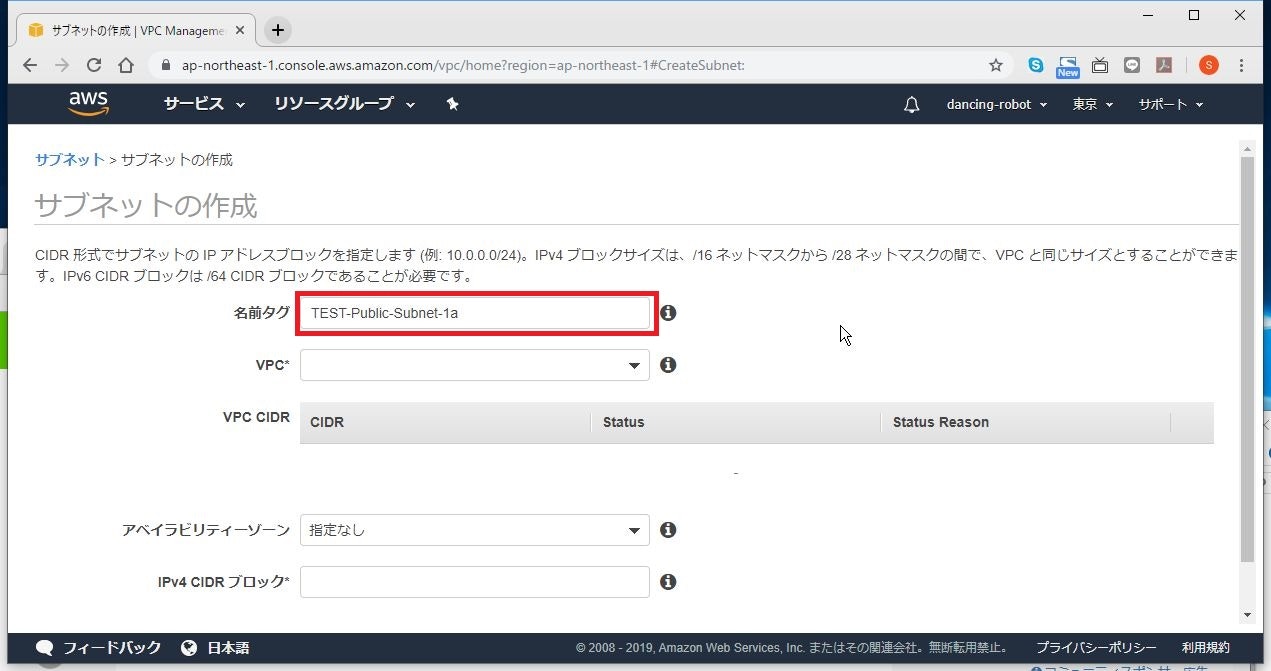

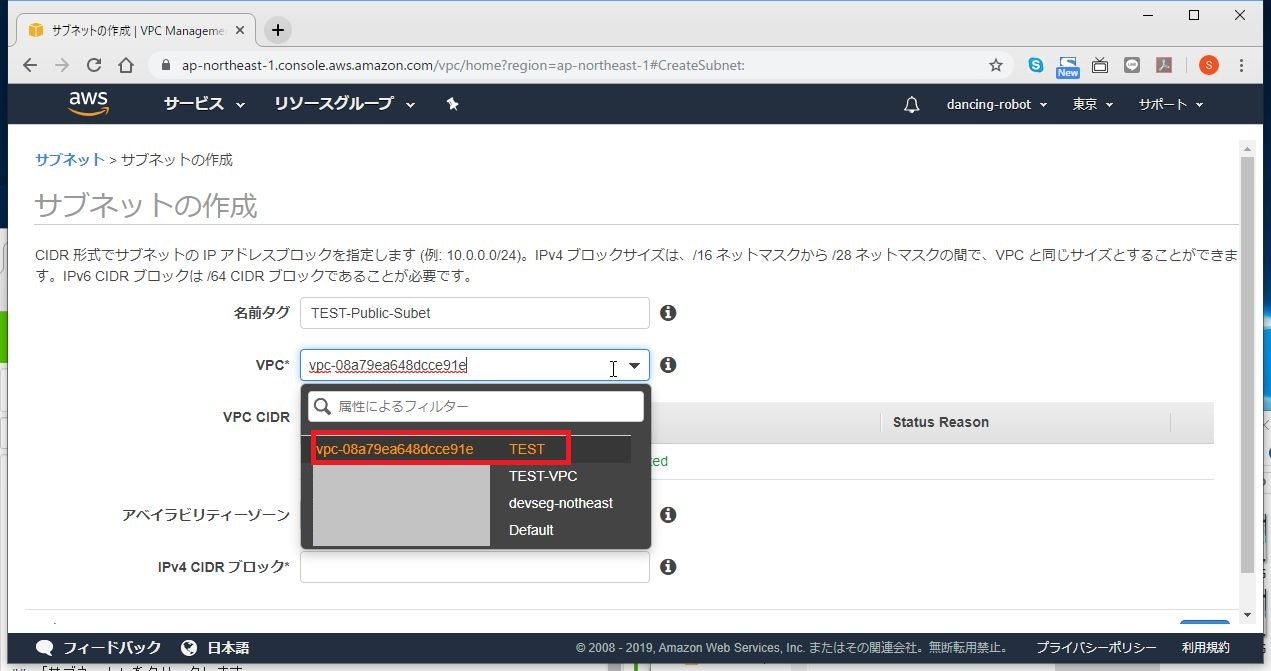

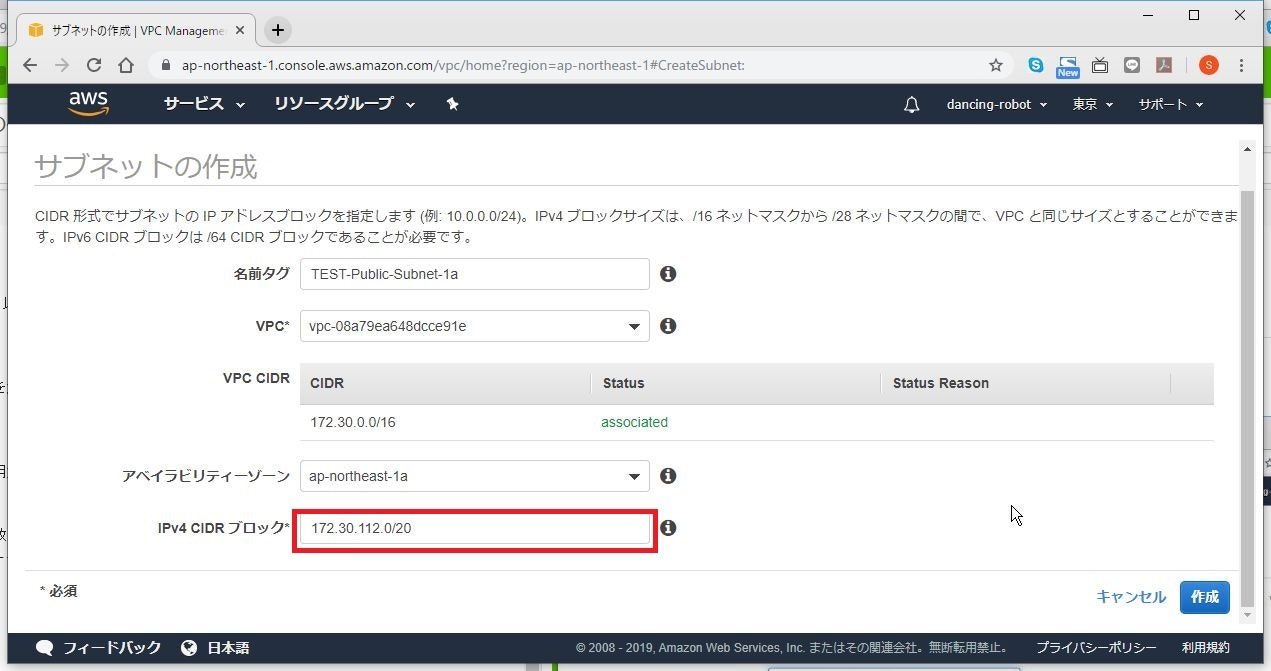

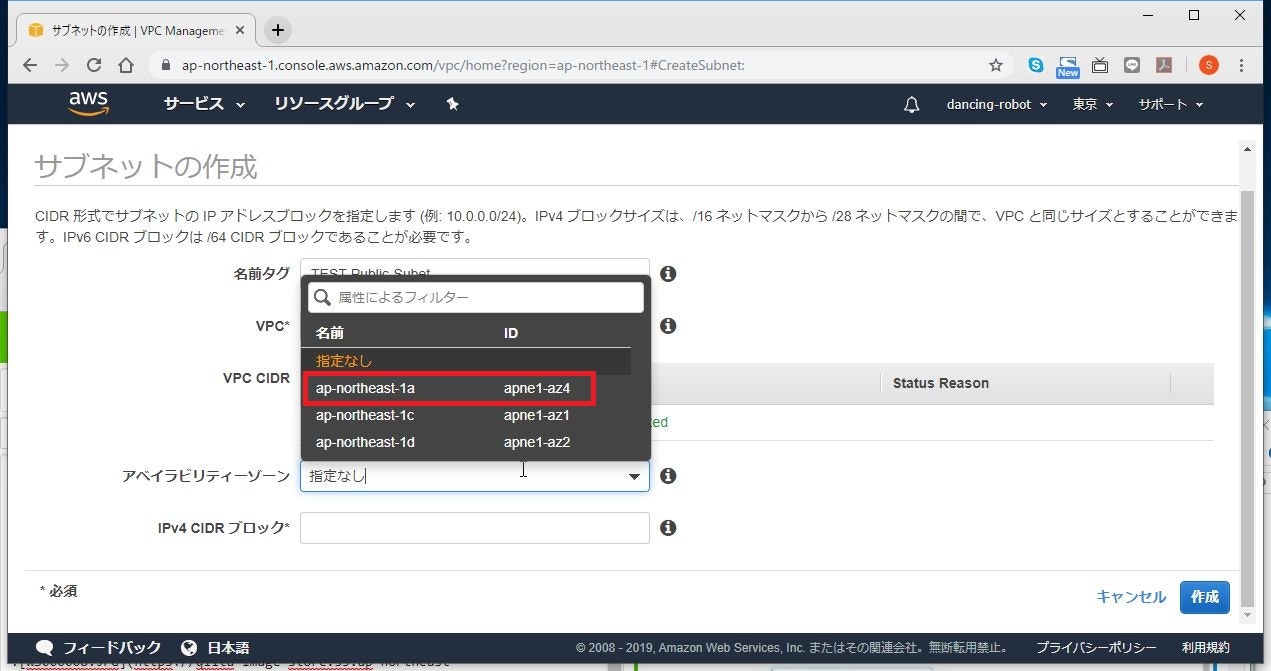

名前タグに任意の名前をつけます。

ここでは、「TEST-Public-Subnet-1a」とつけています。

名前は任意でいいのですが、私はそのサブネットがPublicかPrivateかをわかるように、Public SubnetにはPublicとつけています。

後ろの1aは、アベイラビリティゾーンがわかるようにしています。

詳しくは下のアベイラビリティゾーンの説明をご覧ください。

VPCを選択します。

アベイラビリティゾーンの選択

アベイラビリティゾーン(Availability Zone)とは、VPCの中に作る、障害が起こった際にそれ以上被害が広がらないようにするための柵だと思ってください。

それぞれが独立したネットワークであり、外からのアクセス方法はアベイラビリティゾーンごとに用意する必要があるし、アベイラビリティゾーン同士の通信もプライベートアドレスで通信しなければならないなど、制限があります。

ただし、障害が起きても、ほとんどはそのアベイラビリティゾーンの範囲で収まりますし、外部から不正アクセスされても、余計な穴を作っていなければ、そのアベイラビリティゾーンの中だけの被害で済みます。

推奨は、VPC内にアベイラビリティゾーンを2つ以上作って、冗長化することです。

ここでは、「ap-noetheast-1a」を選択します。

同じVPC内にもう一つ作る場合は、「ap-noetheast-1c」や「ap-noetheast-1d」を選択してください。

【注釈】

アベイラビリティゾーンの概念がよくわからない方は、まず、以下の説明を読んでみてください。

https://qiita.com/SSMU3/items/534d78eff1ddb1c077e0

IPv4 CIDRブロック

作成するSubnet内で使用できるプライベートアドレスの範囲を決めます。

作成したVPCで決められた範囲の中でしか、設定できません。

早見表

初心者向けに20ビットの早見表を用意しました。

範囲がわかりやすいように、172.16.~、172.32.~の2種類用意していますが、172.xx.~のxxは16~32の間であればどの数字でも使えます。

早見表1

| IPv4CIDRブロック | 開始アドレス | 終了アドレス | 使用可能IP数 |

|---|---|---|---|

| 172.16.0.0/20 | 172.16.0.1 | 172.16.15.254 | 4096 |

| 172.16.16.0/20 | 172.16.16.1 | 172.16.32.254 | 4096 |

| 172.16.32.0/20 | 172.16.32.1 | 172.16.47.254 | 4096 |

| 172.16.48.0/20 | 172.16.48.1 | 172.16.63.254 | 4096 |

| 172.16.64.0/20 | 172.16.64.1 | 172.16.79.254 | 4096 |

| 172.16.80.0/20 | 172.16.80.1 | 172.16.95.254 | 4096 |

| 172.16.96.0/20 | 172.16.96.1 | 172.16.111.254 | 4096 |

| 172.16.112.0/20 | 172.16.112.1 | 172.16.127.254 | 4096 |

| 172.16.128.0/20 | 172.16.128.1 | 172.16.143.254 | 4096 |

| 172.16.144.0/20 | 172.16.144.1 | 172.16.159.254 | 4096 |

| 172.16.160.0/20 | 172.16.160.1 | 172.16.175.254 | 4096 |

| 172.16.176.0/20 | 172.16.176.1 | 172.16.191.254 | 4096 |

| 172.16.192.0/20 | 172.16.192.1 | 172.16.207.254 | 4096 |

| 172.16.208.0/20 | 172.16.208.1 | 172.16.223.254 | 4096 |

| 172.16.224.0/20 | 172.16.224.1 | 172.16.239.254 | 4096 |

| 172.16.240.0/20 | 172.16.240.1 | 172.16.255.254 | 4096 |

早見表2

| IPv4CIDRブロック | 開始アドレス | 終了アドレス | 使用可能IP数 |

|---|---|---|---|

| 172.32.0.0/20 | 172.32.0.1 | 172.32.15.254 | 4096 |

| 172.32.16.0/20 | 172.32.16.1 | 172.32.32.254 | 4096 |

| 172.32.32.0/20 | 172.32.32.1 | 172.32.47.254 | 4096 |

| 172.32.48.0/20 | 172.32.48.1 | 172.32.63.254 | 4096 |

| 172.32.64.0/20 | 172.32.64.1 | 172.32.79.254 | 4096 |

| 172.32.80.0/20 | 172.32.80.1 | 172.32.95.254 | 4096 |

| 172.32.96.0/20 | 172.32.96.1 | 172.32.111.254 | 4096 |

| 172.32.112.0/20 | 172.32.112.1 | 172.32.127.254 | 4096 |

| 172.32.128.0/20 | 172.32.128.1 | 172.32.143.254 | 4096 |

| 172.32.144.0/20 | 172.32.144.1 | 172.32.159.254 | 4096 |

| 172.32.160.0/20 | 172.32.160.1 | 172.32.175.254 | 4096 |

| 172.32.176.0/20 | 172.32.176.1 | 172.32.191.254 | 4096 |

| 172.32.192.0/20 | 172.32.192.1 | 172.32.207.254 | 4096 |

| 172.32.208.0/20 | 172.32.208.1 | 172.32.223.254 | 4096 |

| 172.32.224.0/20 | 172.32.224.1 | 172.32.239.254 | 4096 |

| 172.32.240.0/20 | 172.32.240.1 | 172.32.255.254 | 4096 |

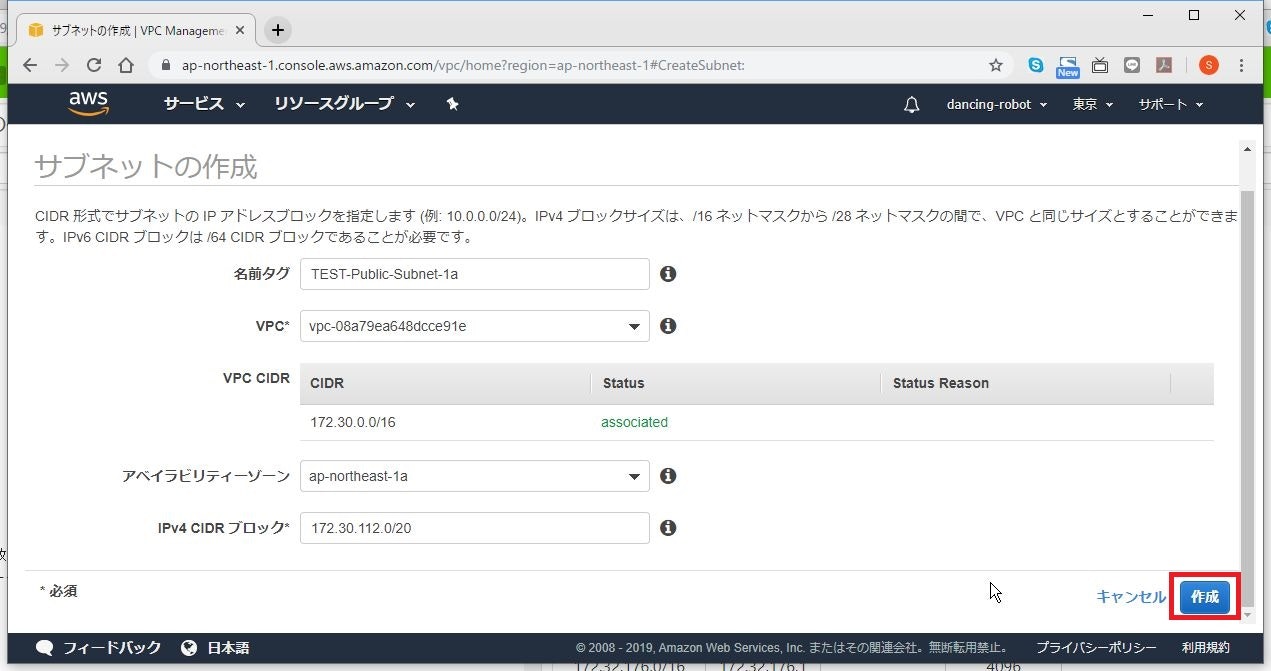

「作成」をクリックして作成を開始します。

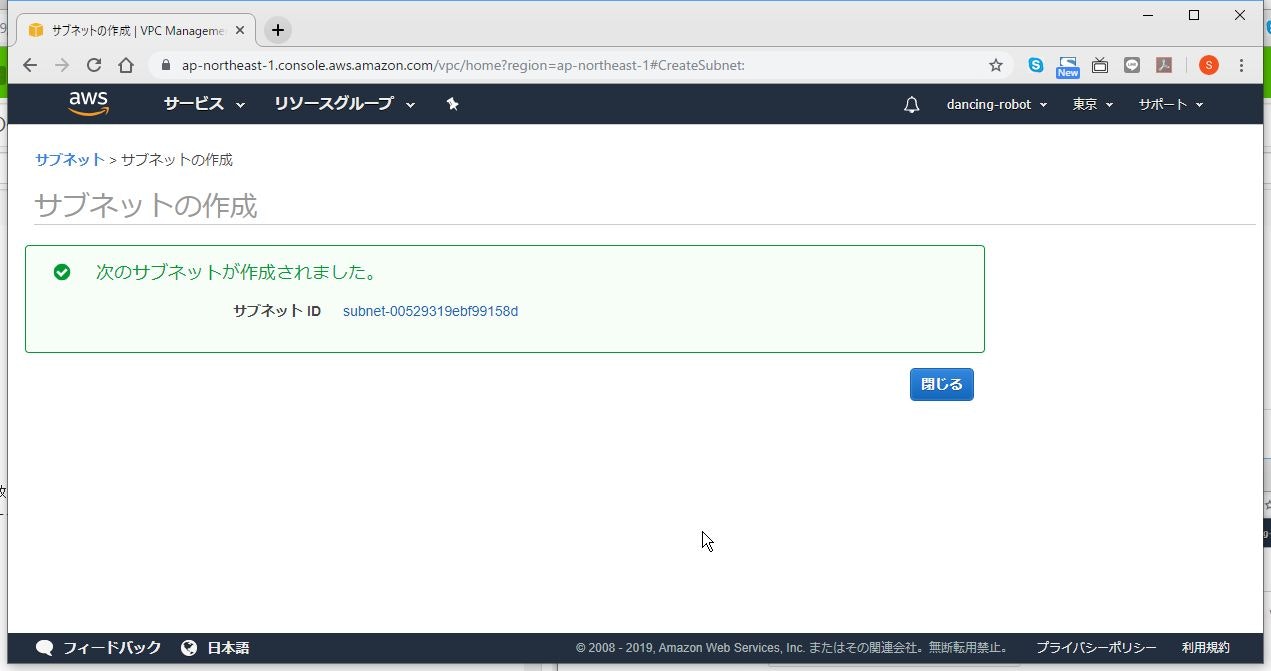

「閉じる」をクリックします。

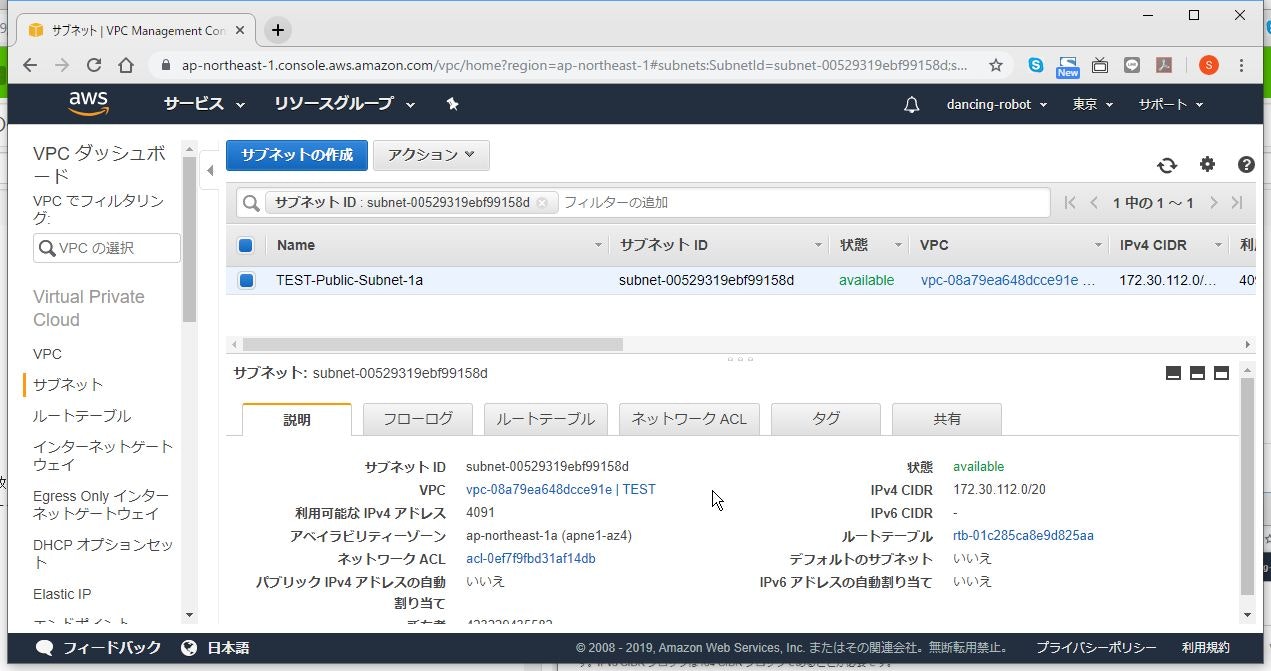

以下のようになれば作成は完了です。

インターネットゲートウェイの作成

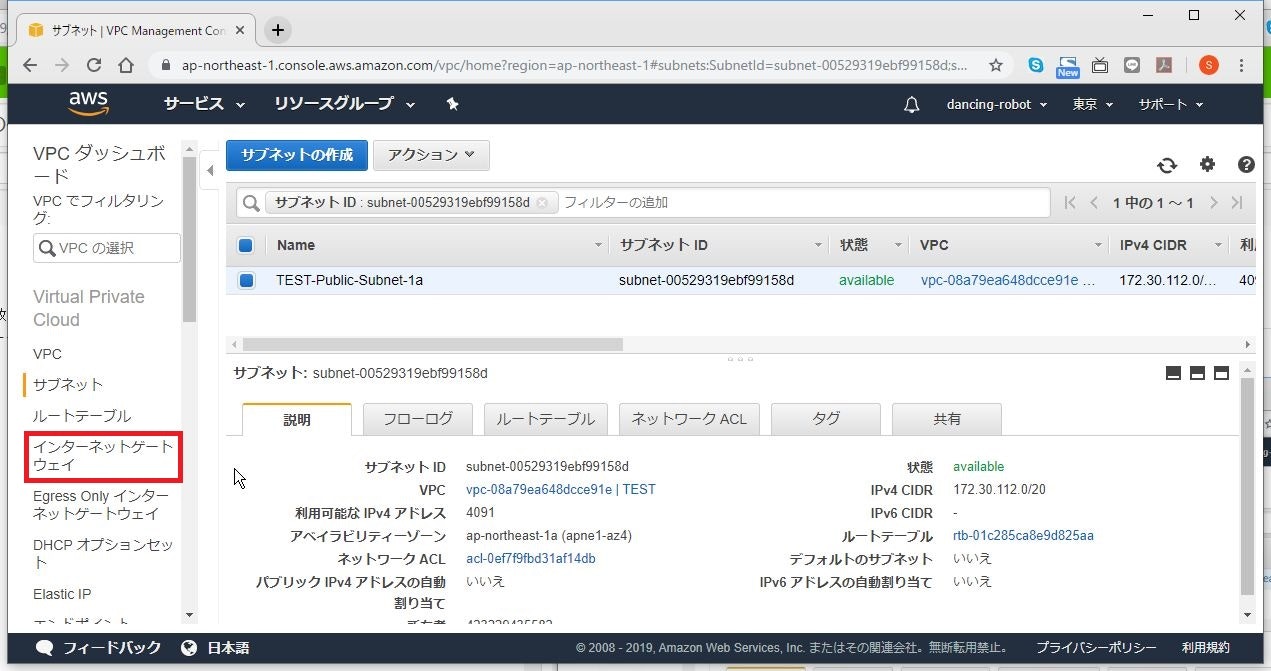

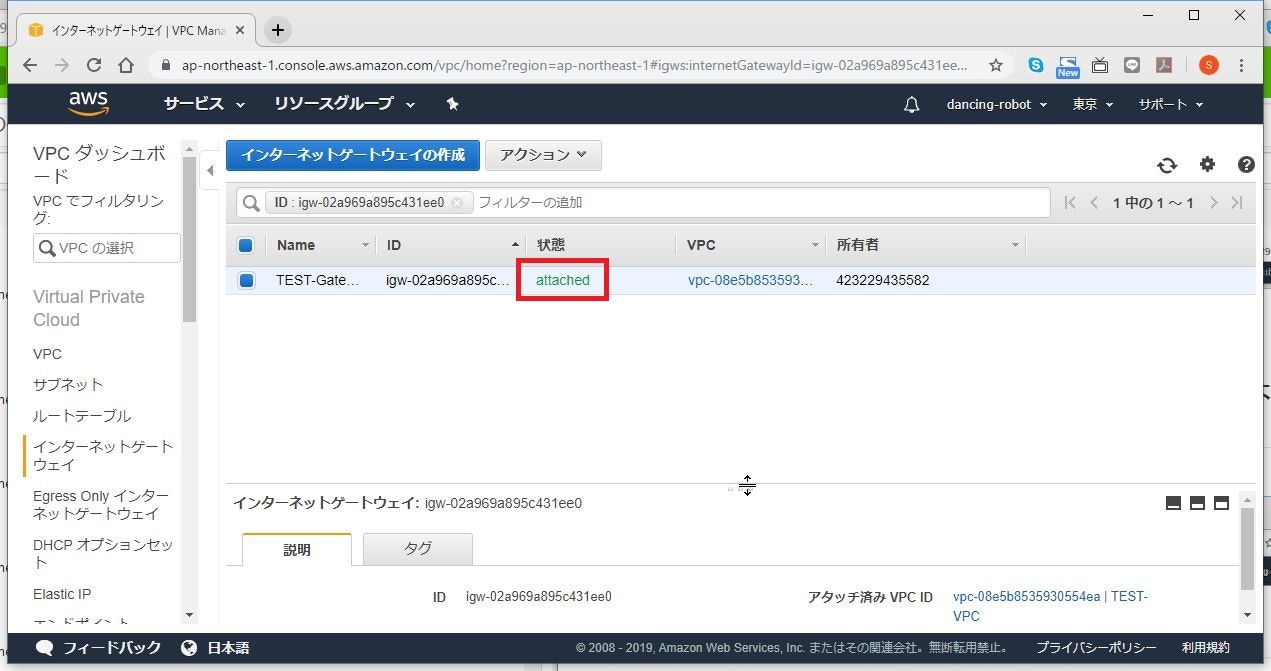

「インターネットゲートウェイ」をクリックします。

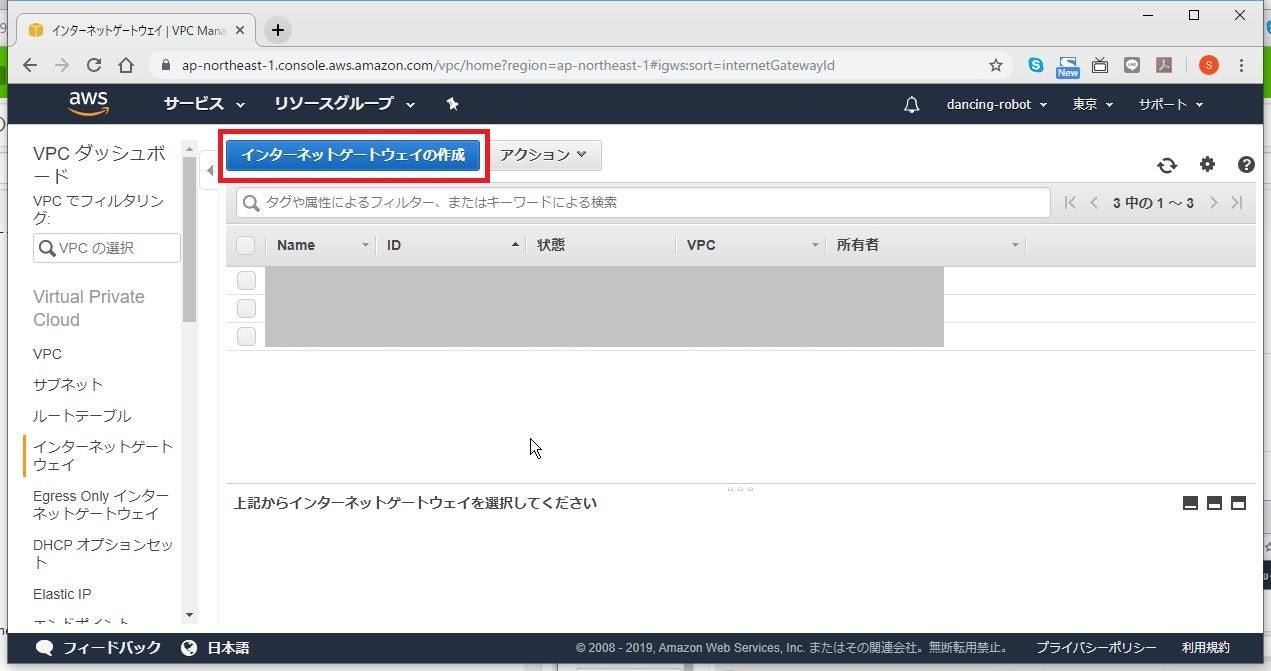

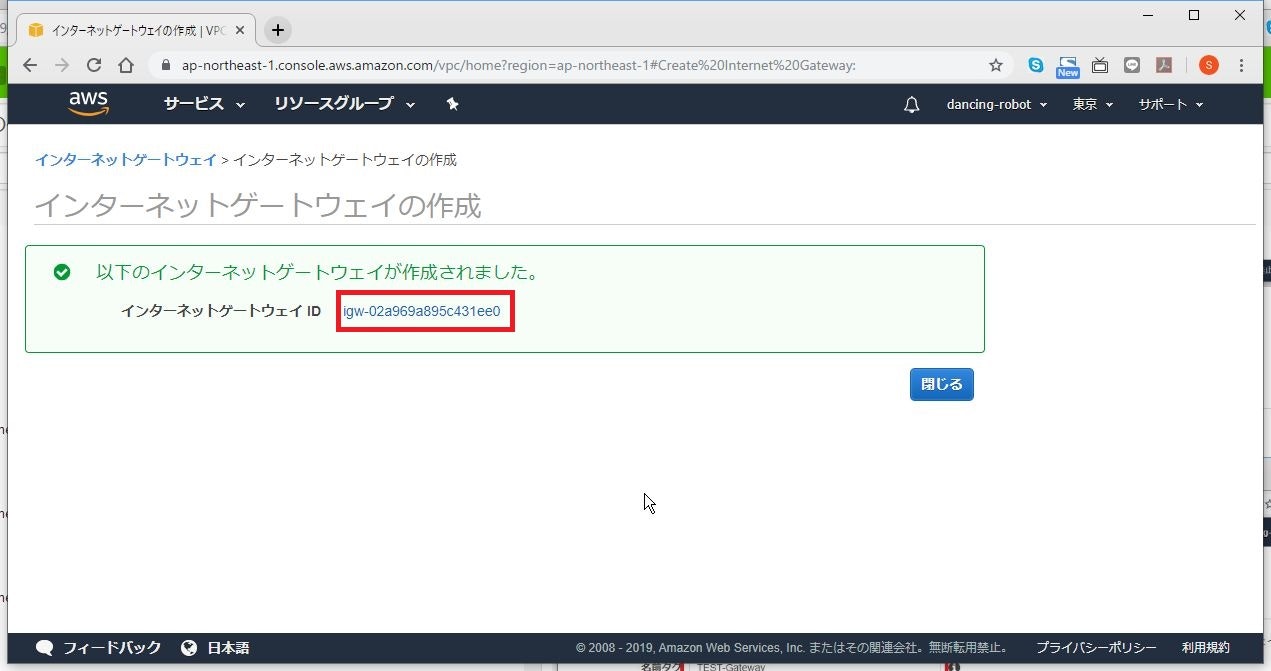

「インターネットゲートウェイの作成」をクリックします。

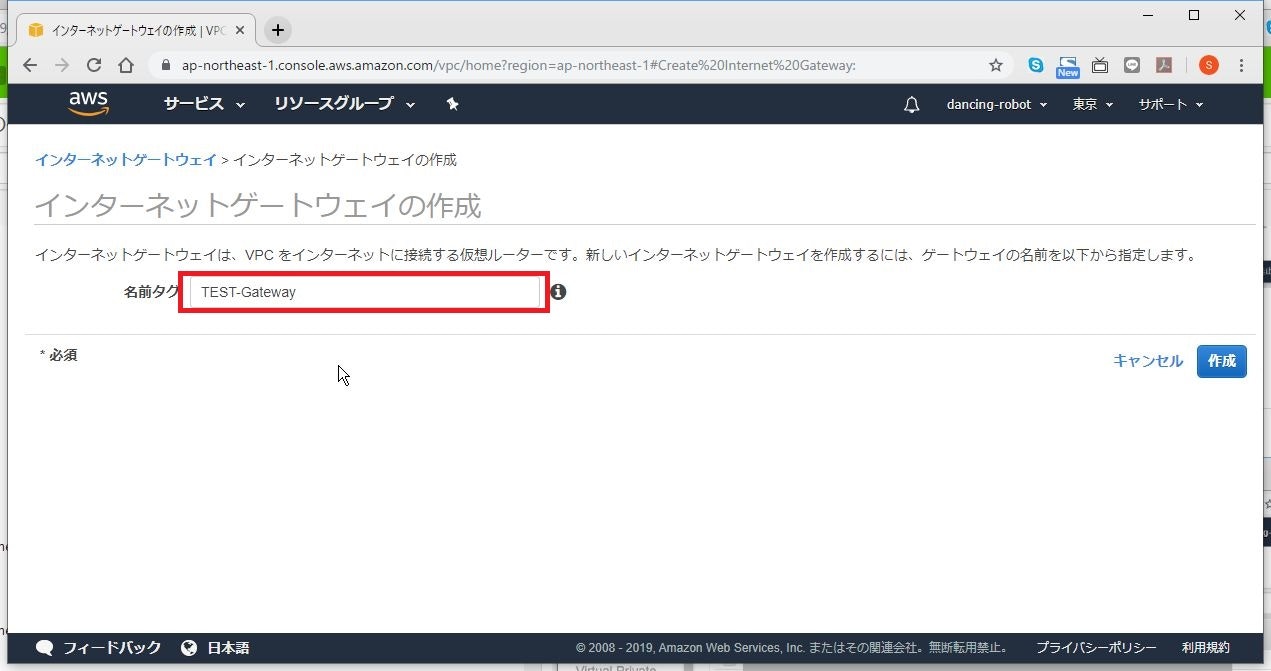

任意の名前を付けて、「作成」をクリックします。

「インターネットゲートウェイID」をクリックします。

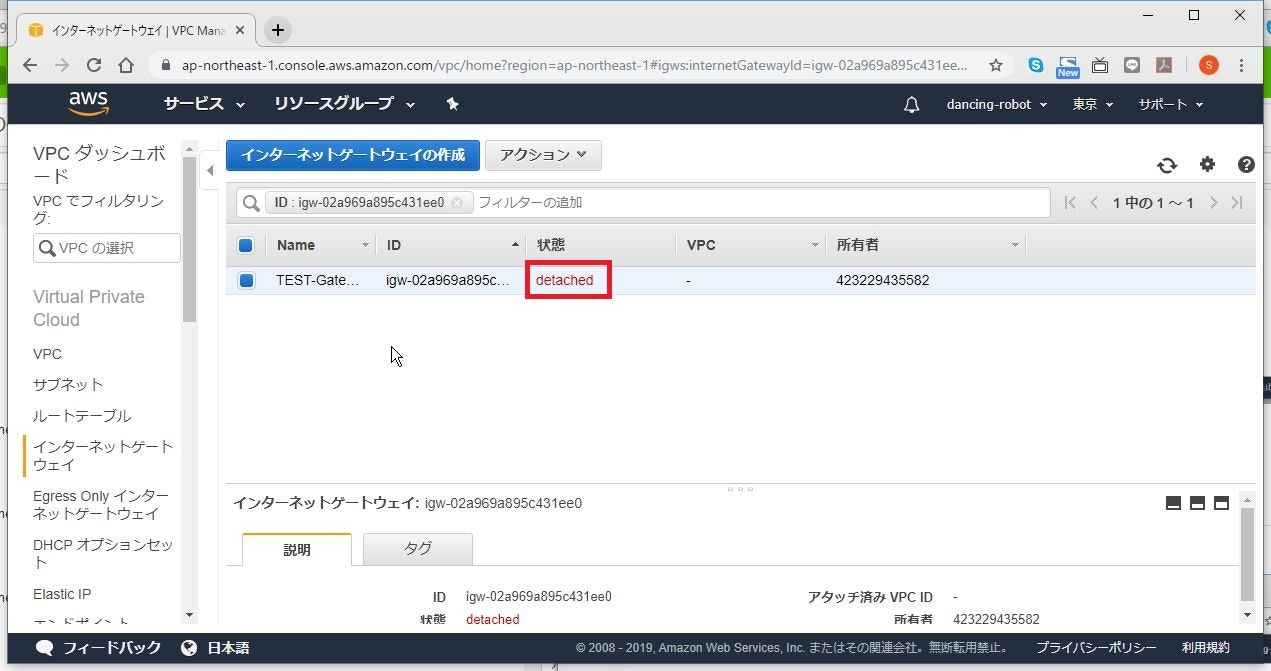

状態が「detached」になっています。

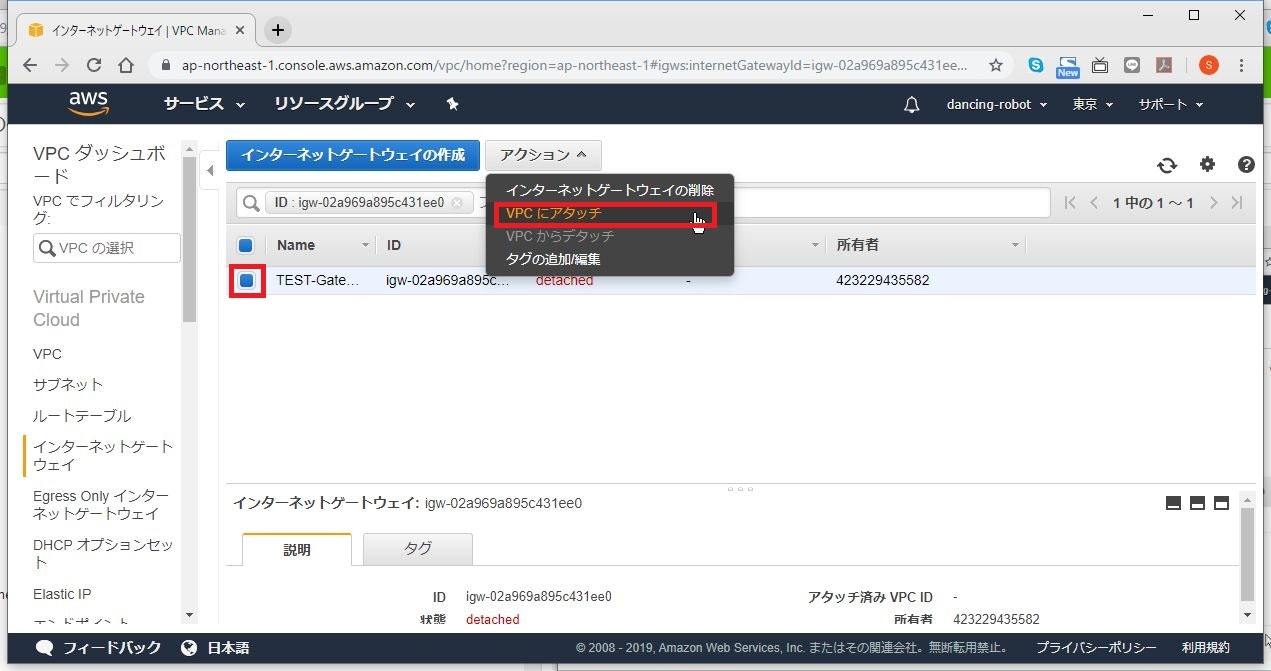

■にチェックを入れて、「アクション」から、「VPCにアタッチ」を選択します。

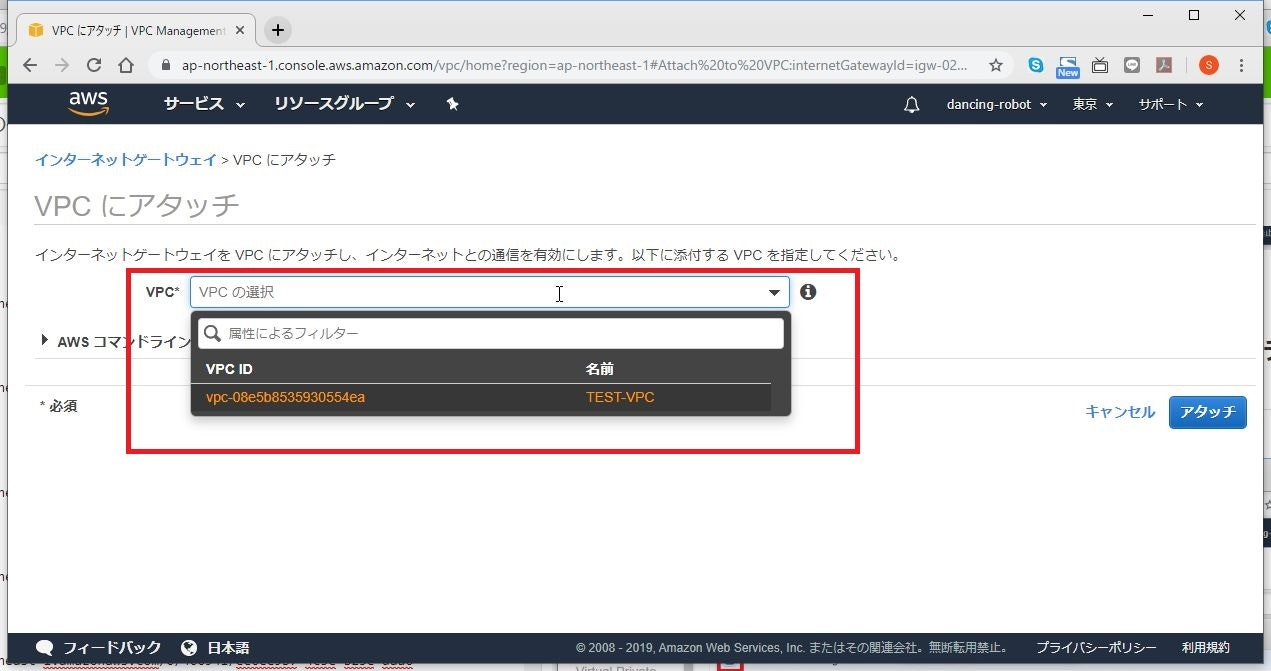

VPCを選択して(複数のVPCを作らない限り1つしかないでしょう)、「アタッチ」をクリックします。

「attached」になれば、インターネットゲートウェイの作成完了です。

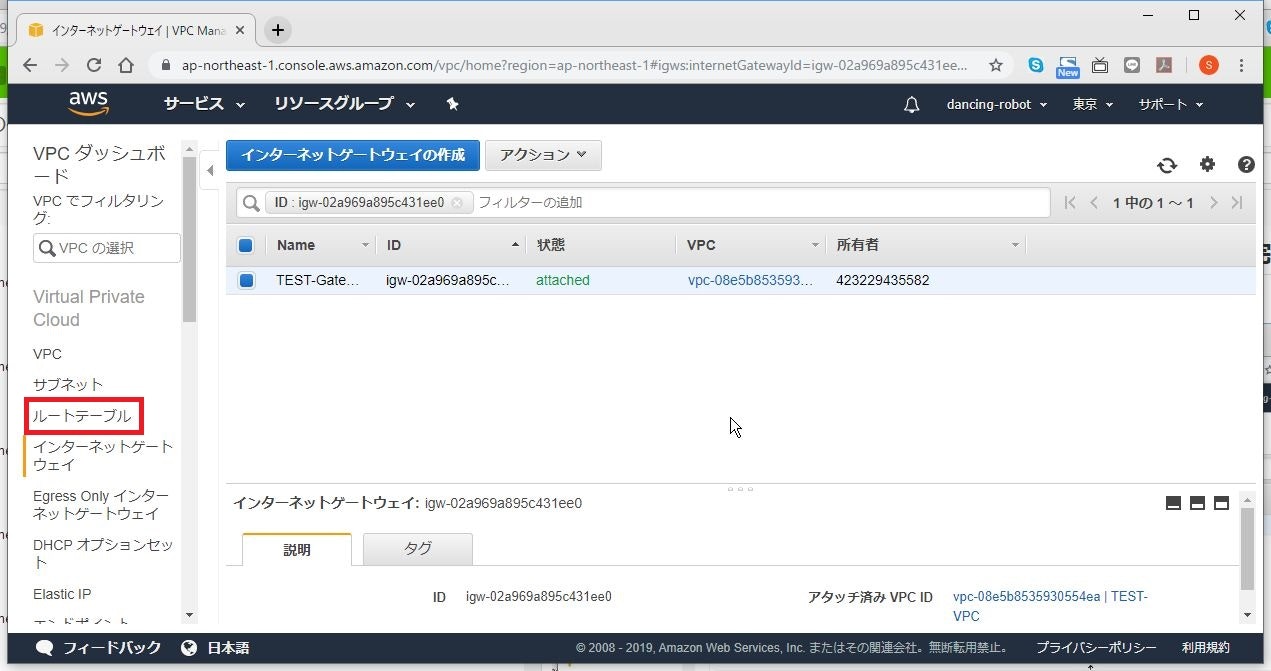

ルートテーブルの設定

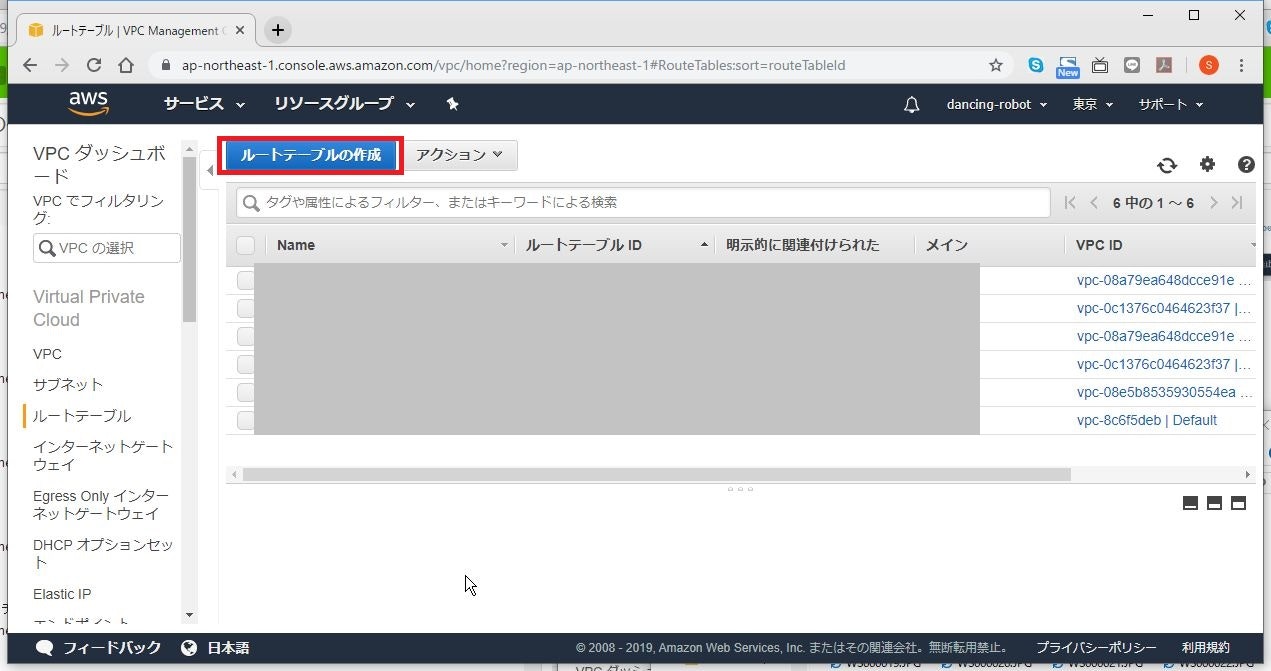

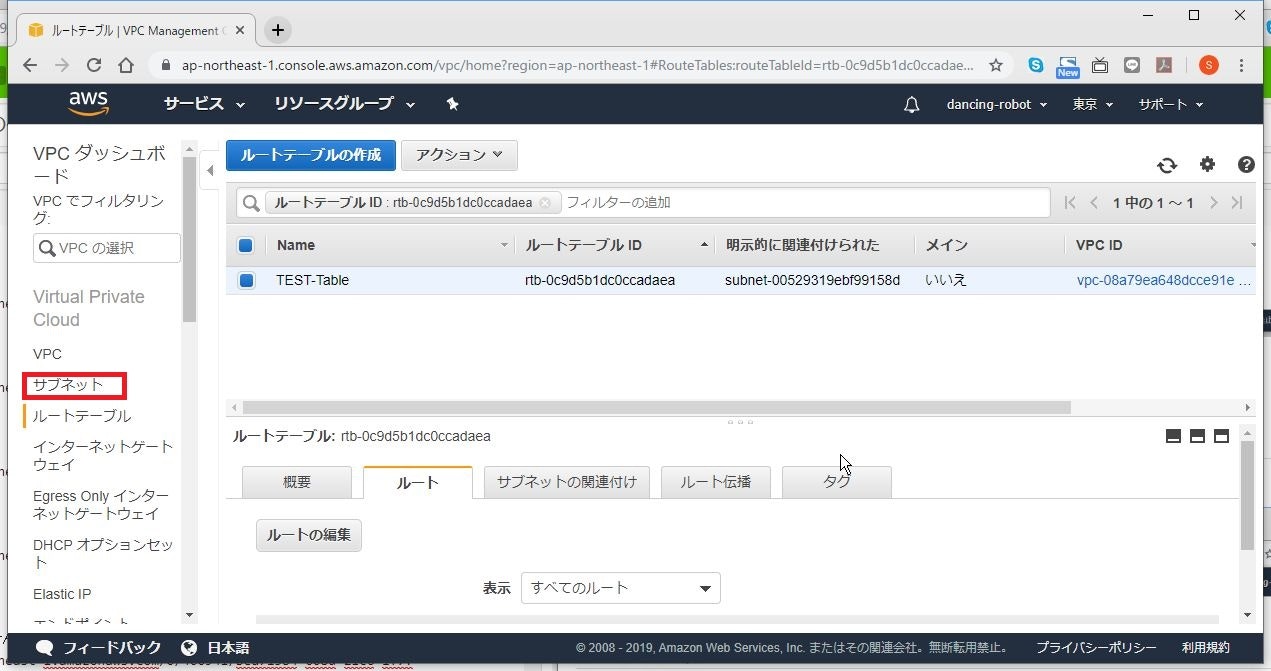

「ルートテーブル」をクリックします。

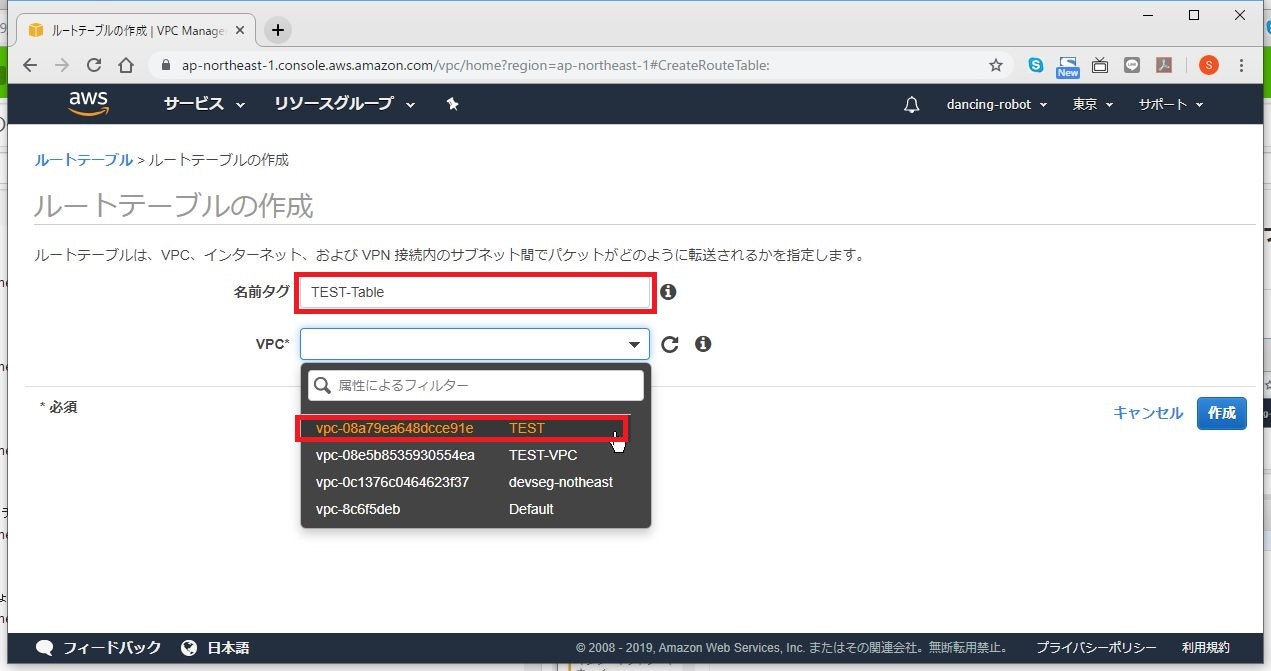

「ルートテーブルの作成」をクリックします。

「名前タグ」に任意の名前を入力して、VPCでインターネットゲートウェイと同じVPCを選択し、「作成」をクリックします。

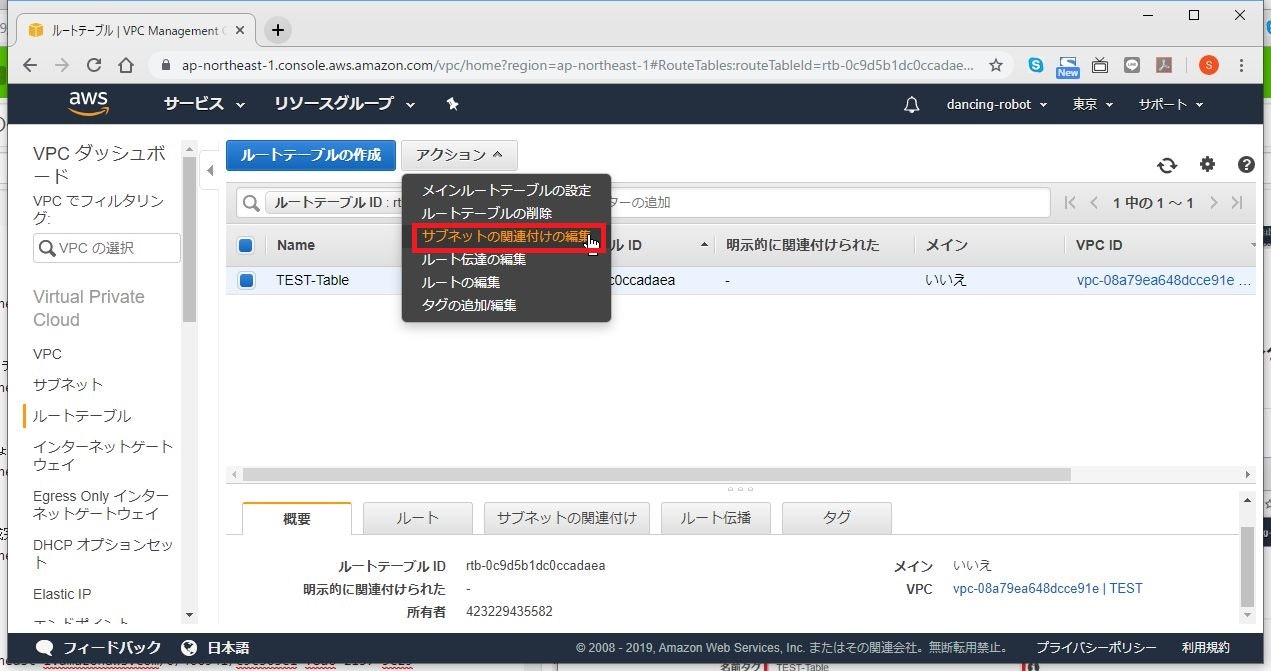

作成したルートテーブルの■にチェックを入れて、「アクション」から、「サブネットの関連付けの編集」をクリックします。

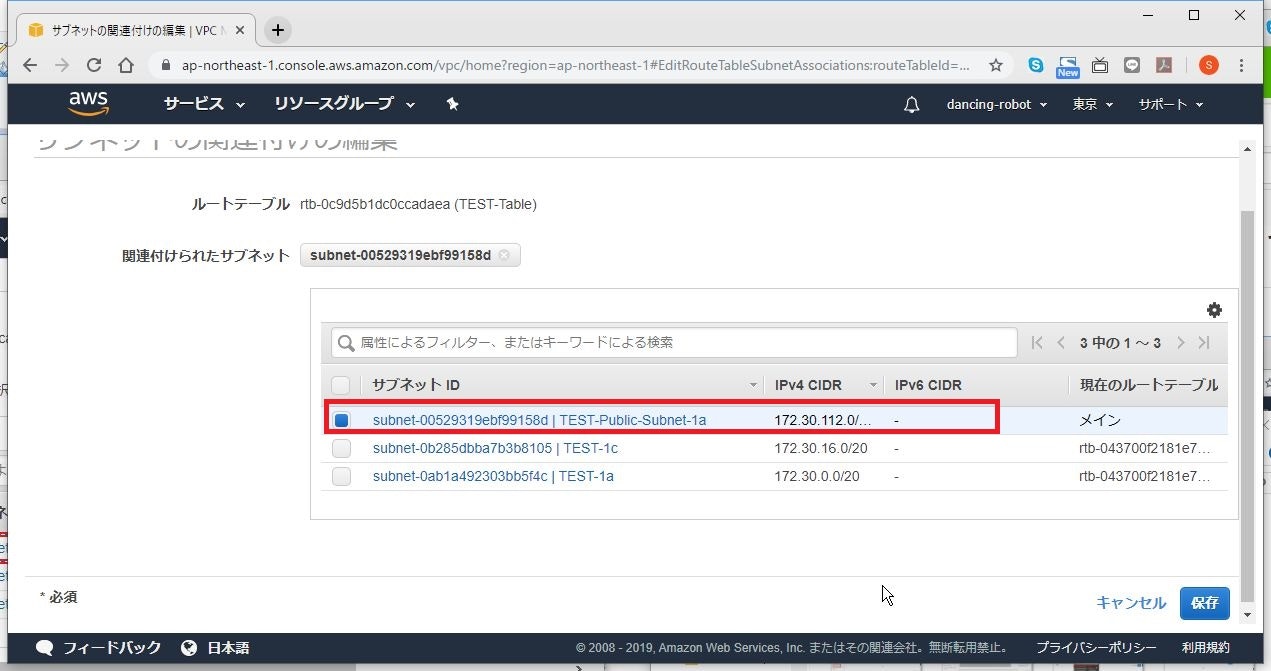

作成したサブネットの■にチェックを入れて、「保存」をクリックします。

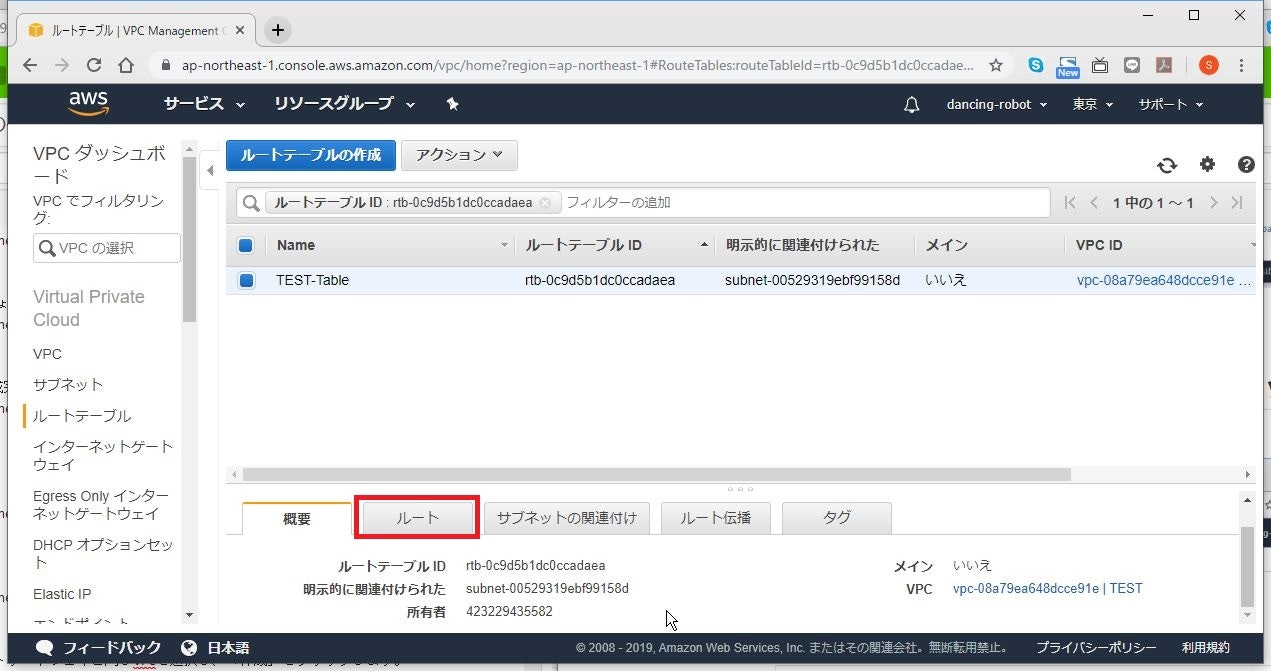

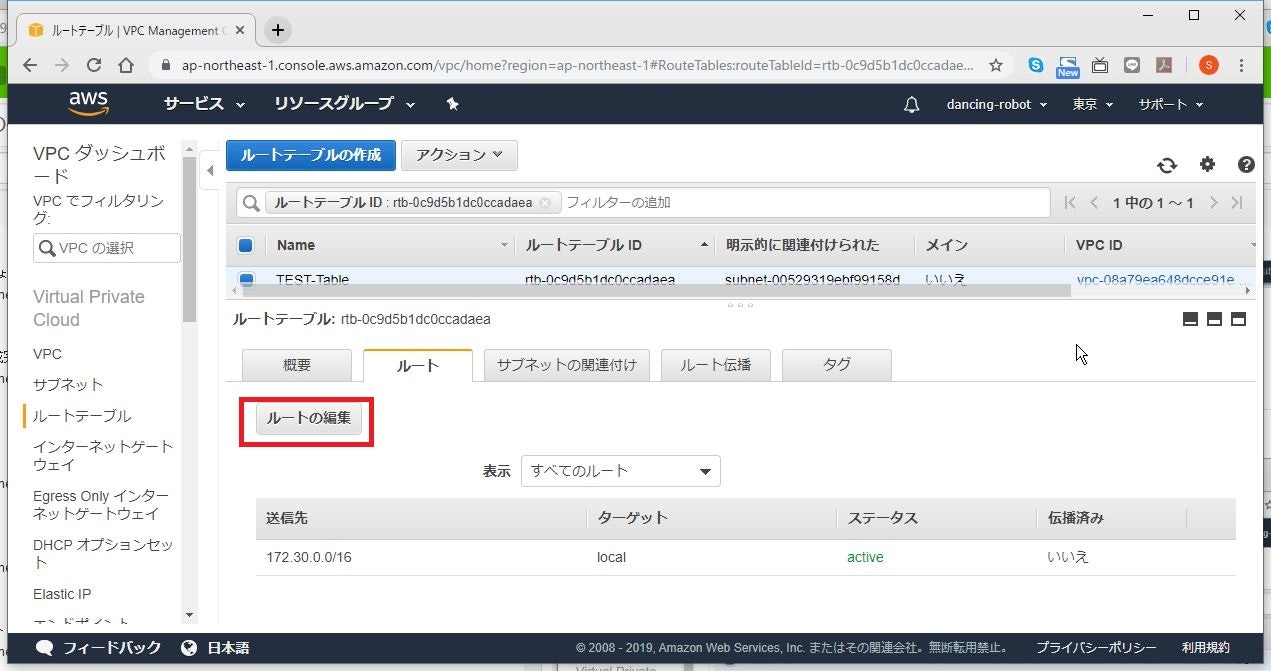

「ルート」をクリックします。

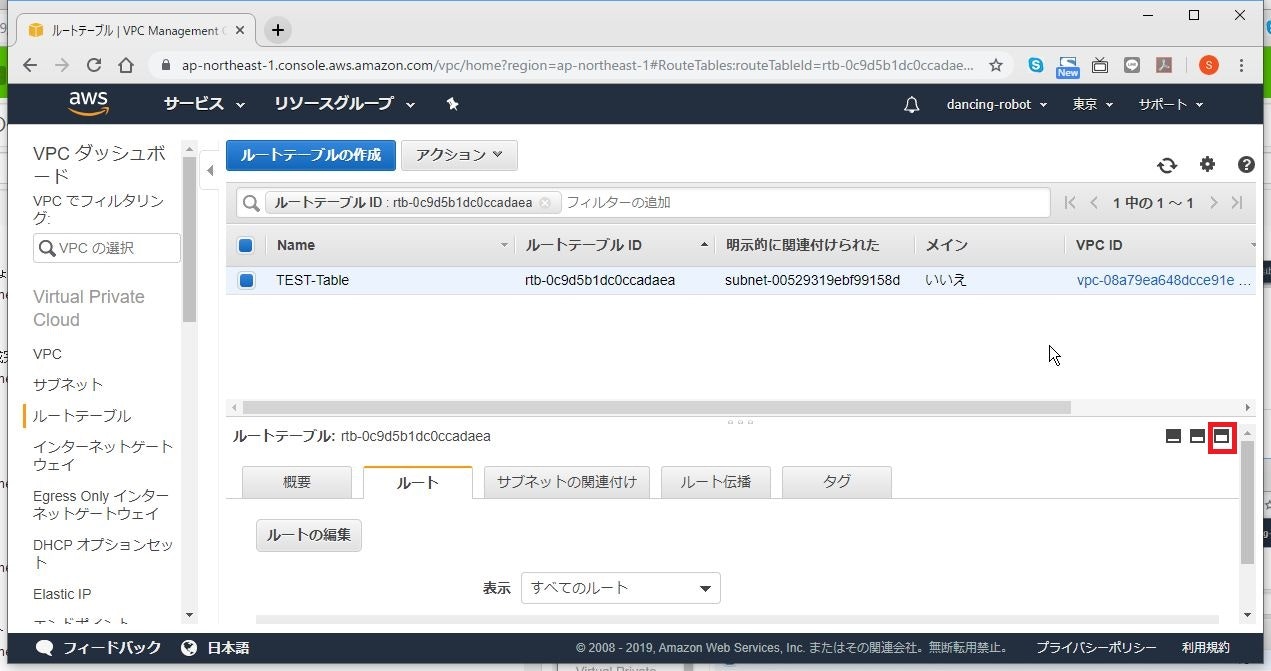

右下の3つ並んだ図形の一番右をクリックします。

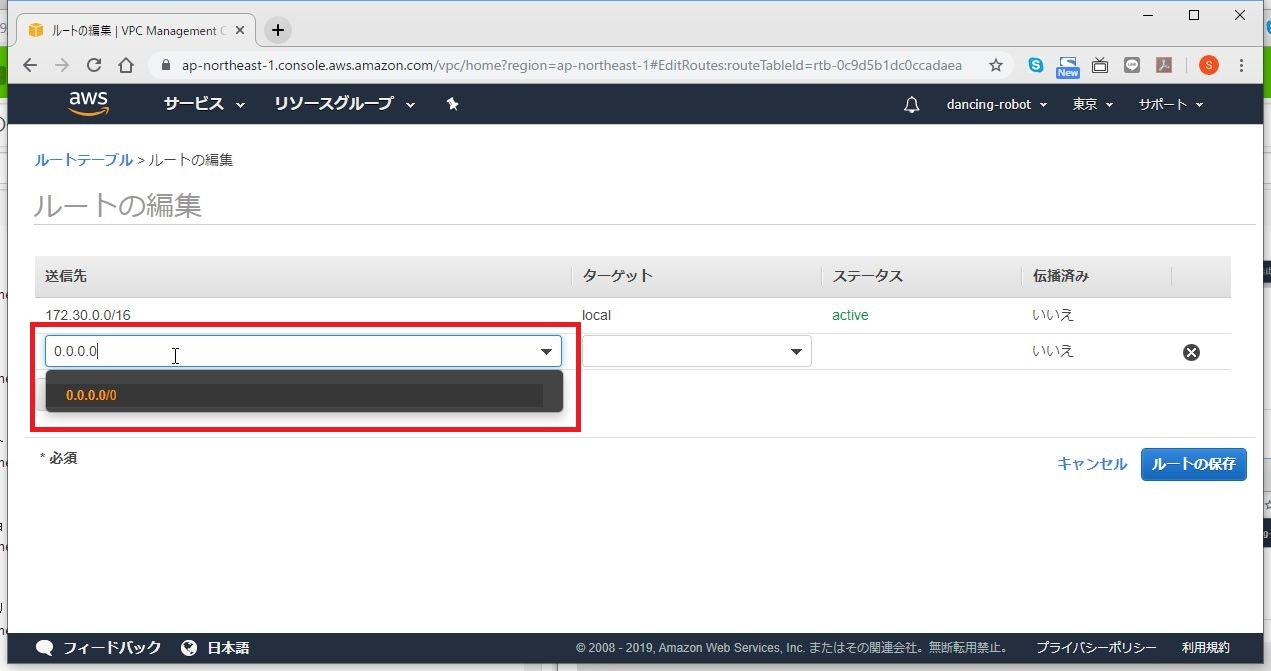

「ルートの編集」をクリックします。

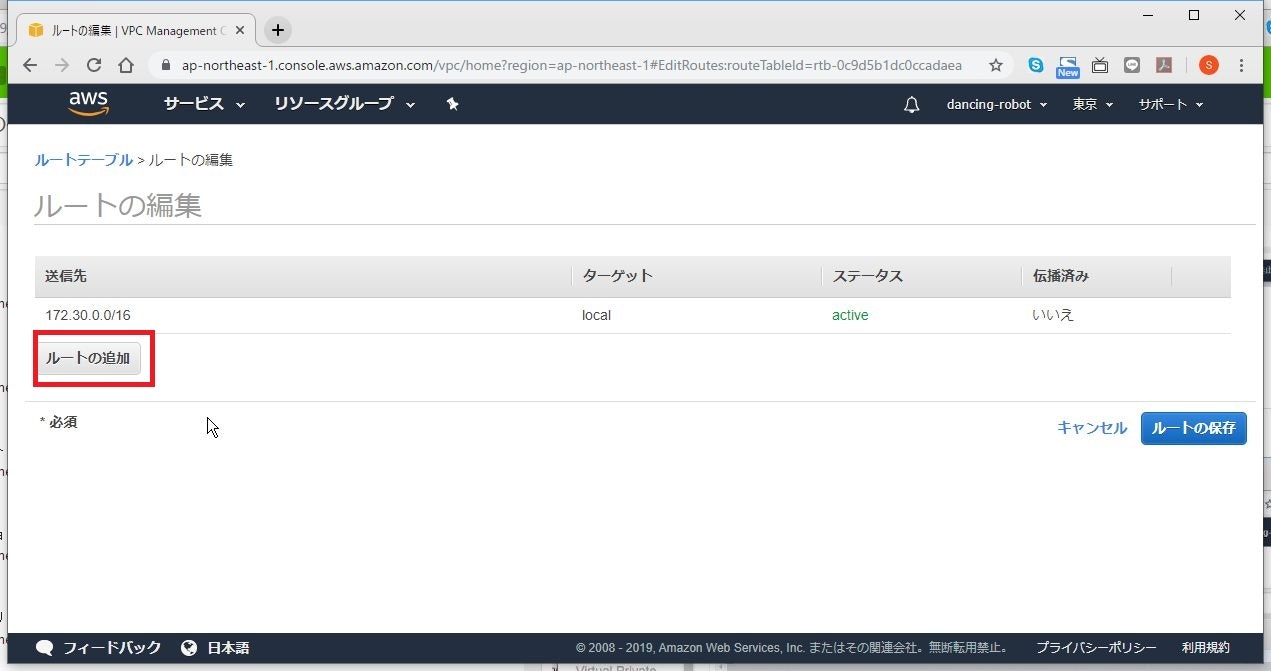

「ルートの追加」をクリックします。

送信先に「0.0.0.0/0」を入力します。

入力補完が表示されるので、そちらをクリックしても構いません。

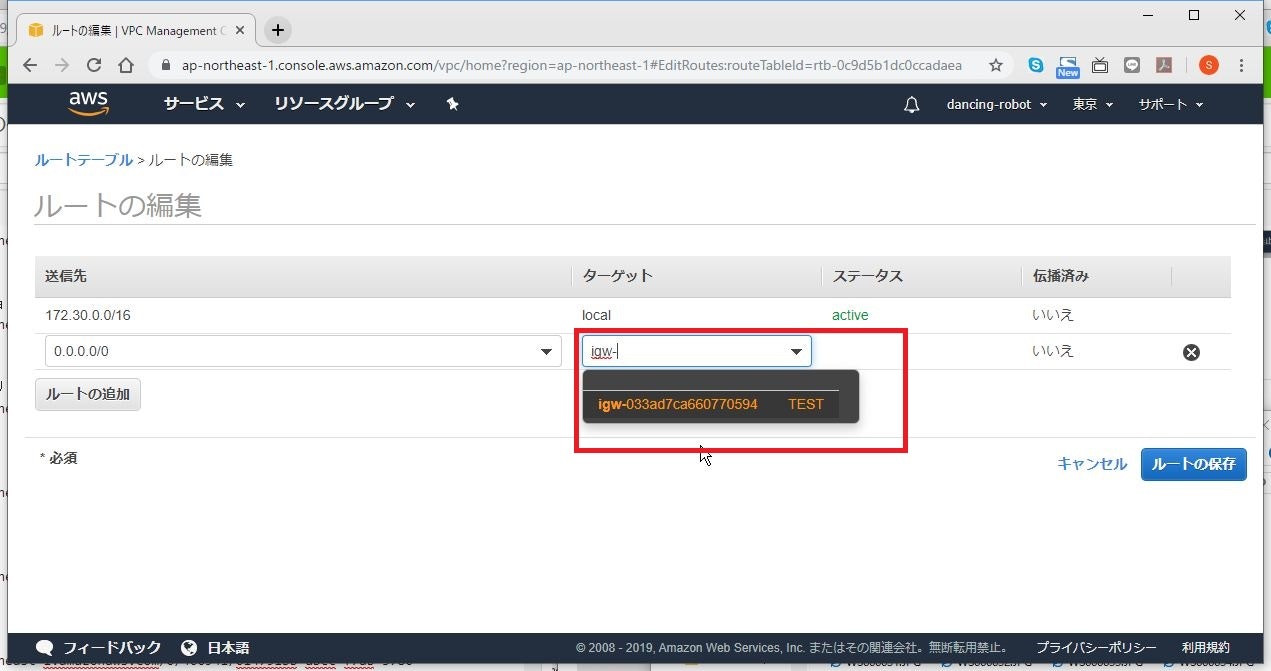

「ターゲット」に「igw-」と入力すると、先ほど作成したインターネットゲートウェイが表示されるので、それを選択します。

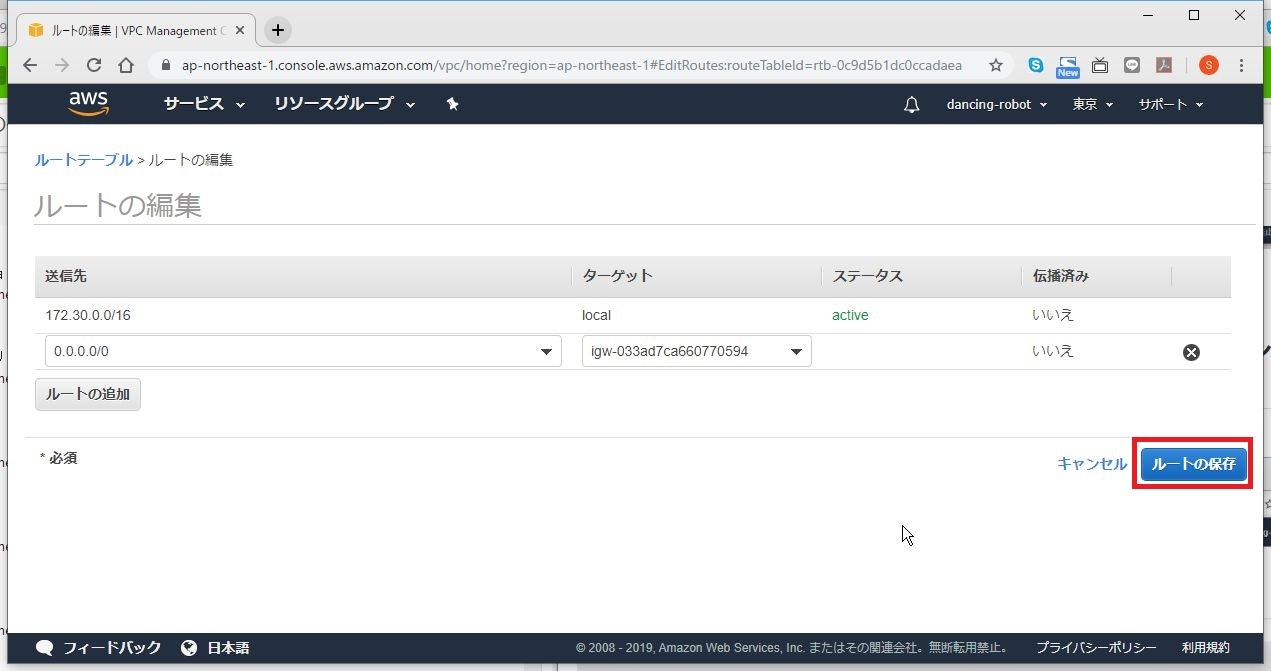

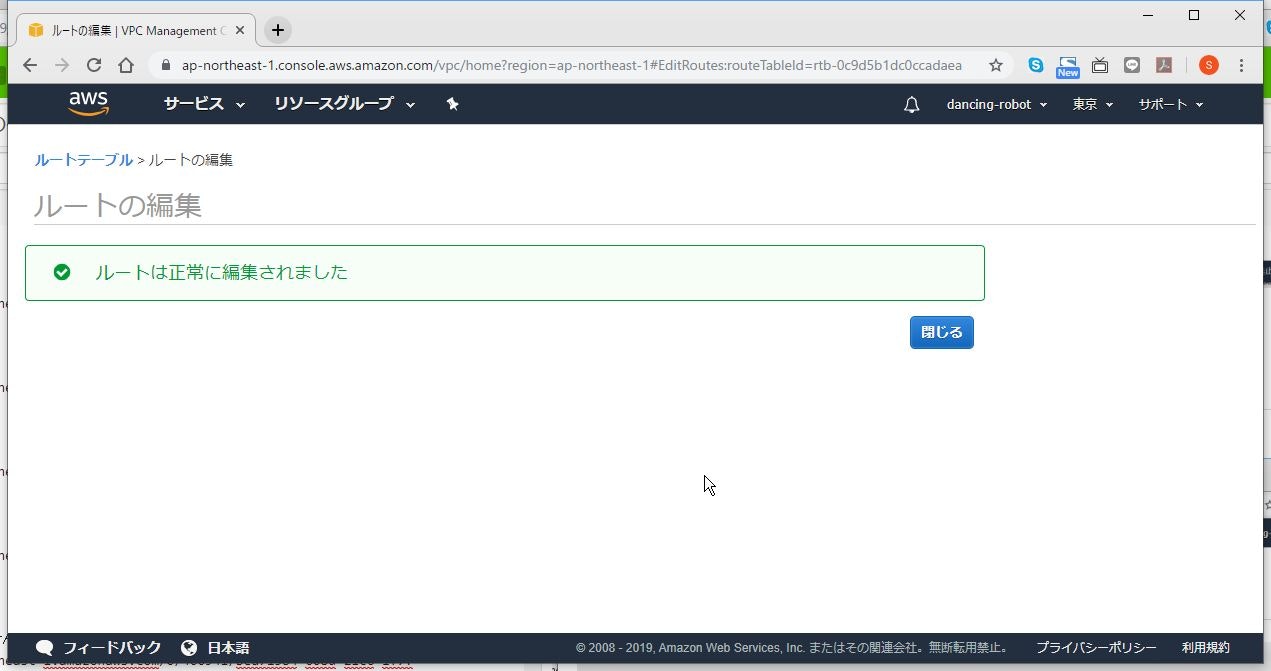

「ルートの保存」をクリックします。

「閉じる」をクリックします。

確認

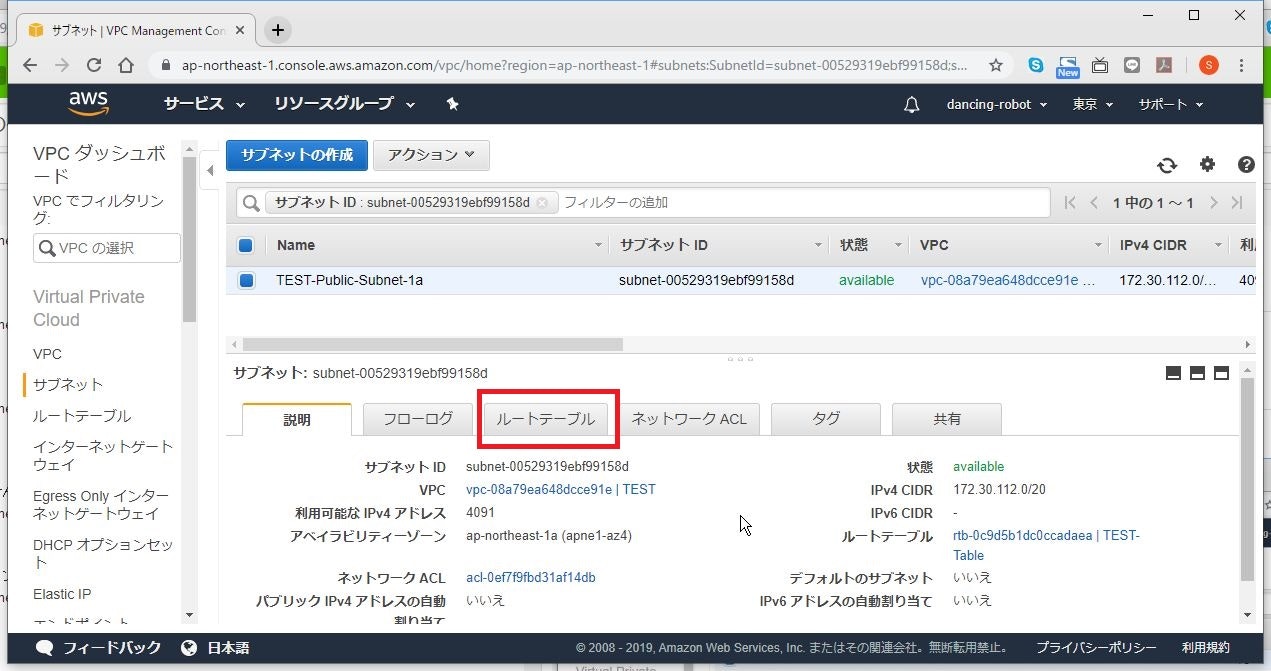

「サブネット」をクリックします。

作成したサブネットを選択して、「ルートテーブル」をクリックします。

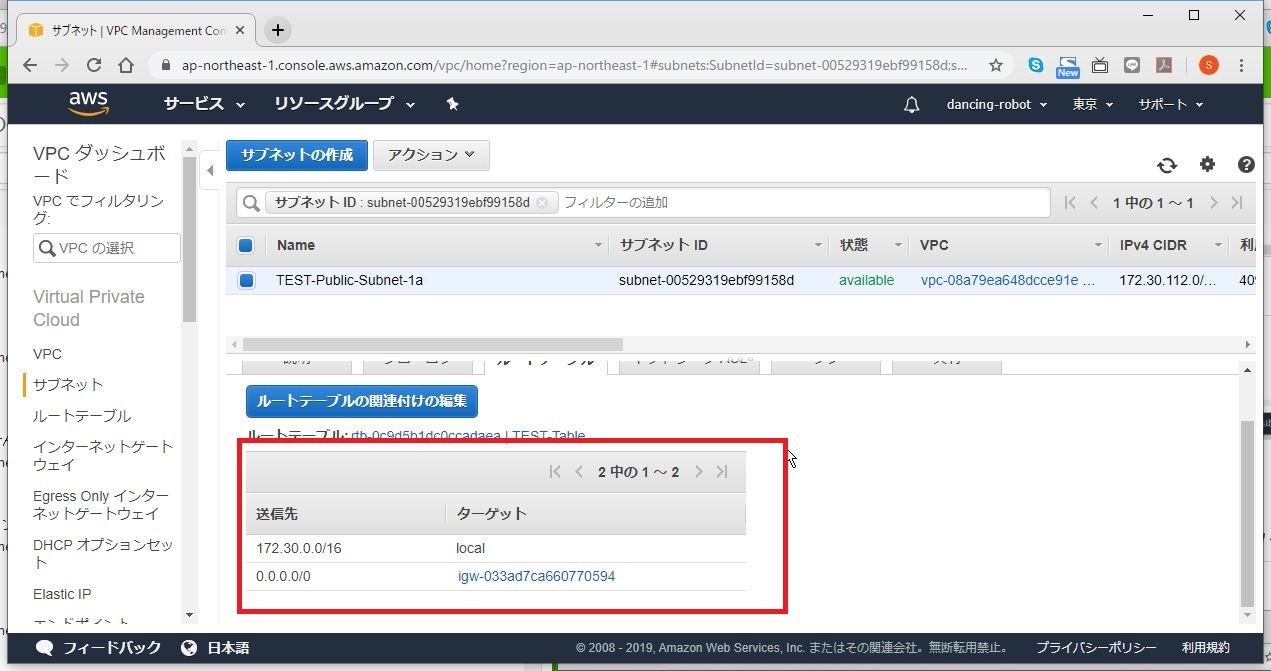

以下のように、送信先にVPCのIPアドレスの行と、送信先が「0.0.0.0/0」、ターゲットがインターネットゲートウェイの行が作成されていれば成功です。

注釈

複数作成する場合

アベイラビリティゾーンを変えて、再度「Subnet」を作成してください。

「インターネットゲートウェイ」の作成は不要です。