Intro

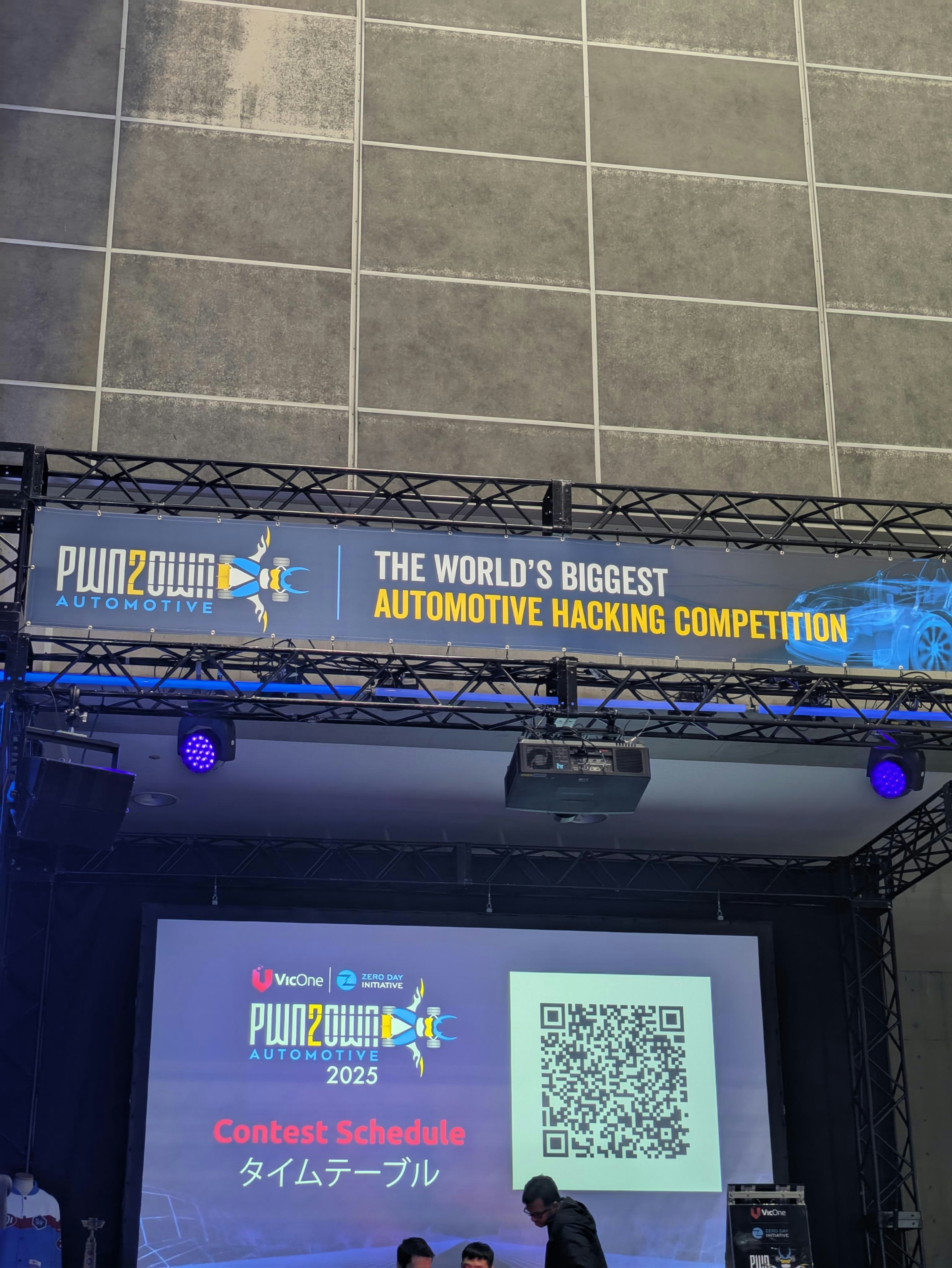

Automotive World 2025の初日、東京ビッグサイトで開催されたPwn2Own Automotive 2025が勢いよく幕を開けました。世界最大級のゼロデイ脆弱性発見コンテストで名を刻むことを目指し、世界中から集結したトップレベルのサイバーセキュリティ研究者たちが、トレンドマイクロのZero Day Initiative(ZDI)と共同主催するVicOneのコンテストに大きな期待を寄せる中、会場全体が熱気に包まれていました。

初日には、前日のランダム抽選により、合計18回のセキュリティチャレンジがスケジュールされました。その中には、オートモーティブワールドの閉会後に行われる「Pwn2Own After Dark」として、時間外に実施される3回の試行も含まれています。

Pwn2Own Automotiveの初代「Master of Pwn」に輝いたSynacktivチームのリサーチャーは、電気自動車(EV)充電器カテゴリのターゲットの一つであるChargePoint Home Flex(モデルCPH50)において、スタックベースのバッファオーバーフローバグを発見し、最初の試行を成功させました。さらに、Open Charge Point Protocol(OCPP)の既知の脆弱性を利用し、充電器コネクタを介して信号を改ざんするデモンストレーションも行いました。

また、今年のコンテストには、招集チームのSina Kheirkhah氏も参加しました。彼はUbiquiti Connect EV Station充電器におけるハードコードされた暗号化キーの脆弱性を発見し、画面にイギリスの歌手リック・アストリーのダンス動画を表示させることに成功しました。昨年、同じUbiquiti充電器で「リックロール」を披露した彼は、今回もユーモアを交えた見事なエクスプロイトを披露し、この充電器に対する興味を失っていないことを証明しました。今年も期待を裏切らない素晴らしいパフォーマンスを見せてくれました。

おなじみの顔ぶれに加えて、今年はGMOサイバーセキュリティ株式会社(株式会社イエラエ)などの新しいチームもPwn2Own Automotiveに初参加しました。このチームは、ケンウッドの車載インフォテインメント(IVI)システム「DMX958XR」に対して、スタックベースのバッファオーバーフローをわずか数秒で発現させることに成功しました。その見事なパフォーマンスは、昨年デトロイトで開催されたAutomotive CTFでの鮮烈なデビューを思い起こさせ、驚くことではありません。

この日の最後のセキュリティチャレンジでは、新顔と馴染み深い存在が交じり合い、どこか既視感のある展開となりました。STEALIEN社のBongeun Koo氏は、Alpine iLX-507 IVIシステムの脆弱性を活用しましたが、そのバグは昨年すでに発見されていたものです。ISO/SAE 21434の規定により、ベンダーはこの脆弱性を「リスクの共有」として分類し、残存リスクを受け入れることを決定してパッチをリリースしない方針を取っていました。しかし、STEALIENのリサーチャーは、このデバイス上に象徴的なキャラクターである「ニャン・キャット」を表示させ、そのスタイリッシュなアプローチで大きな注目を集めました。

ゼロデイ脆弱性 - サイバーセキュリティにおける永続的な課題

では、これらのハッカーたちはどのような魔法を使って、数十億円をかけて開発されたスマートカーを制御したのでしょうか?一部の人々は、手順を守り、システムを更新し、物理的に隔離すれば、ハッキングの心配はないと考えています。

どんなコンピュータシステムでも、ゼロデイ脆弱性のリスクは避けられません。どれだけ対策を講じても、未発見の脆弱性が潜んでいる可能性があり、それが発見・修正されるまでのわずかな時間差で、攻撃者に悪用されてルートキットを仕込まれてしまう危険性があります。そうなってしまえば、後から修正やセキュリティを強化しても、手遅れです。システムを再起動する以外に方法はありません。

これが、まだ誰も知らない脆弱性、いわゆるゼロデイと呼ばれるものです。では、このような未知の脅威、ゼロデイに対して、どのような対策が有効なのでしょうか?その有効な対策の一つが、ランタイムアプリケーション自己保護(RASP)です。

ランタイムアプリケーション自己保護(RASP)は、OSに対する一種の予防接種のような働きをします。OSの中核部分であるカーネルに、あらかじめ防御の仕組みを組み込んでおくことで、未知の脆弱性に対する防御力を高め、パッチが提供される前でも、ハッカーの侵入をある程度阻止することが可能になります。

OSのワクチンについては、こちらをご参照ください。