みなさん、こんにちは!

多くの企業は、Active Directory(AD)を長年にわたりユーザー管理の基盤として利用してきました。

一方で、クラウドサービスの普及に伴い、Microsoft365 や EntraID(旧 Azure AD)といったクラウドベースの認証基盤との連携が求められる場面が増えています。

このような状況で役立つのが Microsoft Entra Connect です。

Entra Connectは、ADとEntra IDの間でユーザーやグループなどの情報を同期するためのツールで、ハイブリッド環境の橋渡しとして重要な役割を担います。

本記事では、以下のような目的を持つ方に向けて、Entra Connectの構築から初回の同期を完了するまでの手順をわかりやすく解説します。

- 実際に Entra Connect を構築し、オンプレADとの同期設定を行う

- PowerShell を使って同期を実行し、同期動作を確認する

Entra Connectのインストール

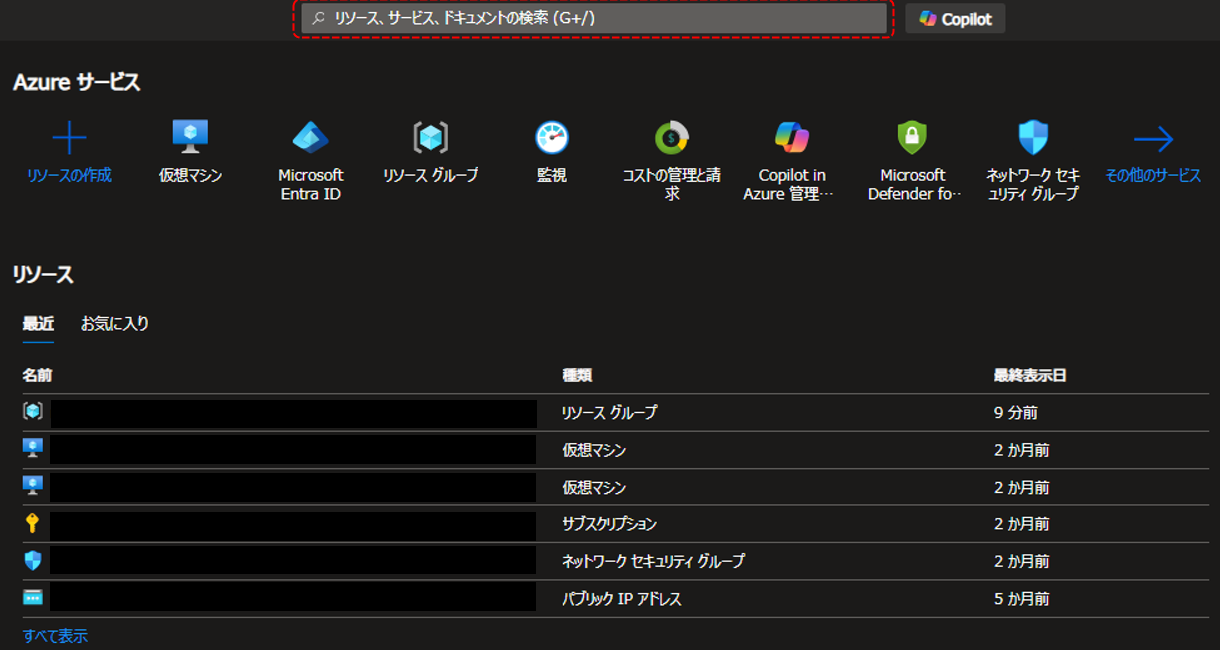

Entra ConnectをインストールするWindows ServerからAzure Portalへログインします。

ログイン後に上部の検索ウィンドウにて「Entra ID」と入力して、「Microsoft Entra ID」を開いてください。

[管理] - [Entra Connect] - [Connect同期]と進んでいただくと以下の画面へ推移します。

[最新のEntra Connect Syncバージョンをダウンロードする]をクリックするとダウンロードが開始されます。

Entra Connect 設定実践!!

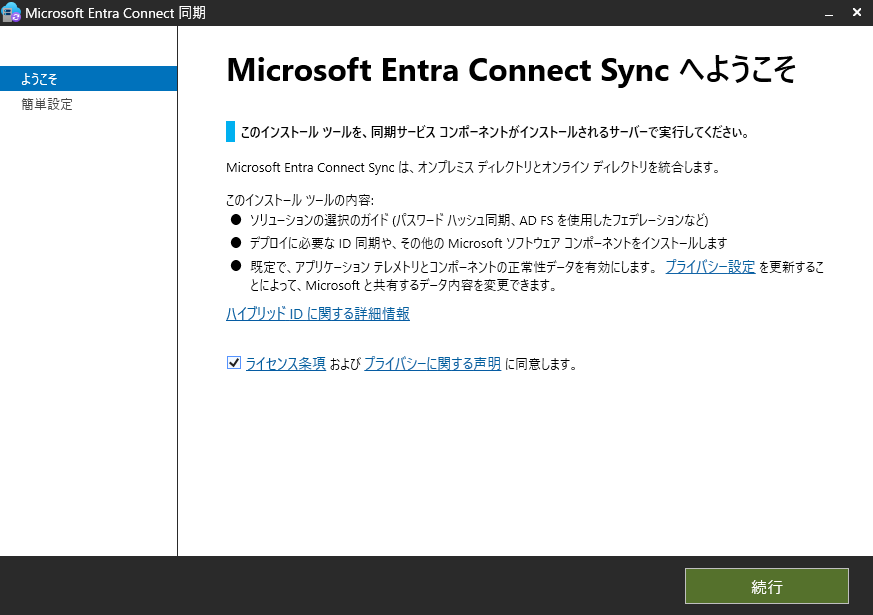

Entra Connectのダウンロードが完了すると、以下のポップアップが表示されます。

[ライセンス条項 ~]のチェックボックスを有効化して[続行]をクリックします。

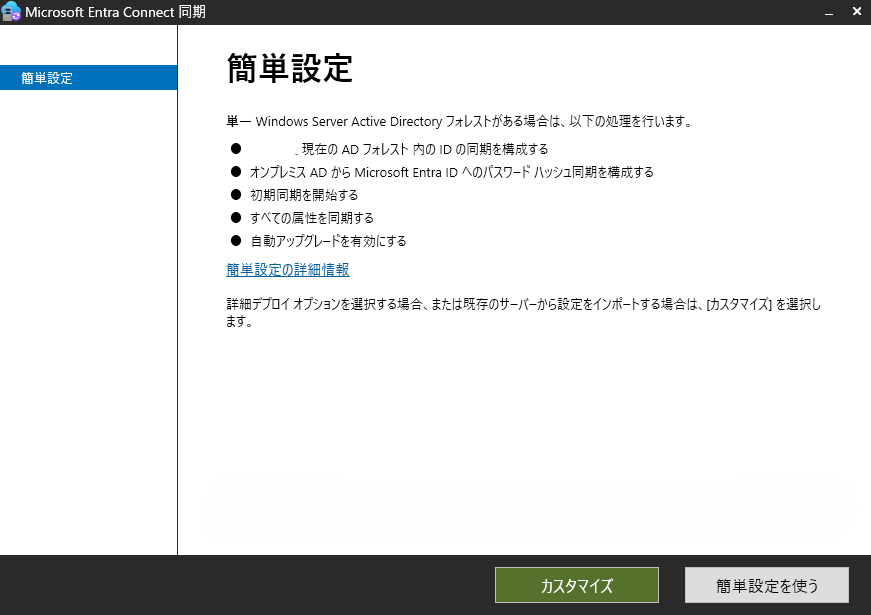

Entra Connectの設定には「カスタマイズ設定」とよしなに設定してくれる「簡単設定」がありますが、今回は「カスタマイズ設定」で実施します。

※複数のフォレストがある環境の場合はカスタマイズ設定が良いと思います。

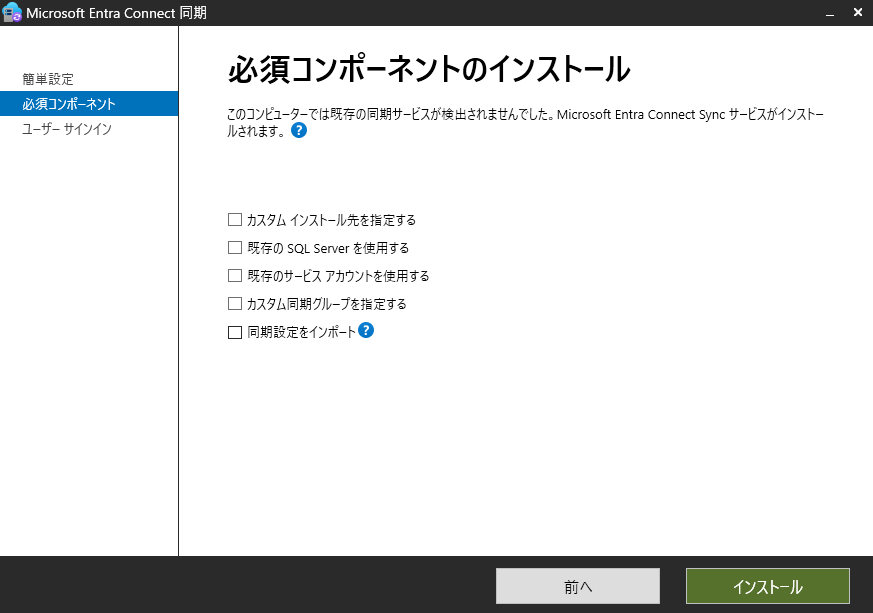

Entra Connectの機能を利用する上で必要な機能をインストールします。

例えばEntra Connectでは、ADから収集したIDをSQLDBに格納しており、この画面で設定しない場合「SQL Server Express」が自動インストールされます。

同期するオブジェクトが、100,000以下であれば問題ありませんが、100,000オブジェクト以上を管理する場合には、SQLDBを別途用意する必要があります。

オブジェクト数に応じて、SQLDBのサイジングは変動しますのでご注意ください。

全ての機能が自動設定で問題無ければ、チェックボックスはOFFのまま[インストール]をクリックします。

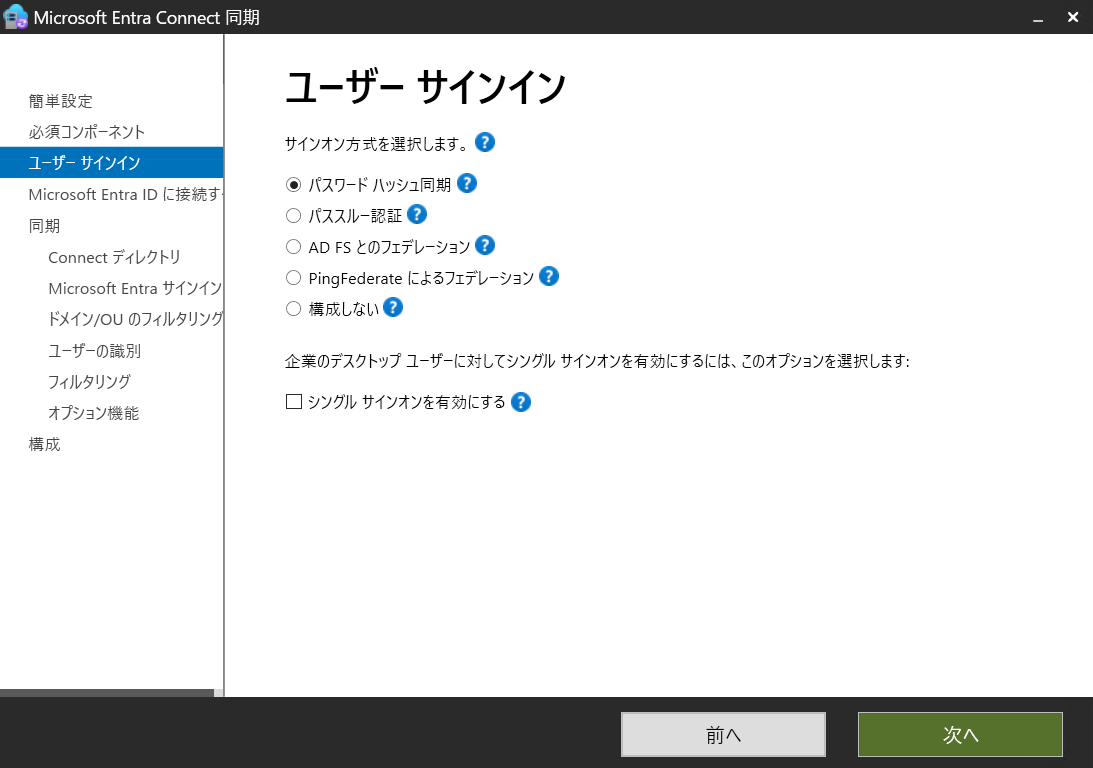

Entra ID ユーザーのサインイン方式を設定する事ができます。

簡単に各設定値の説明を記載しますので、適した設定を行ってください。(本記事ではパスワードハッシュ同期を選択します)

構成を完了したら [次へ] をクリックします。

-

パスワードハッシュ同期

ADアカウントで利用しているパスワード(unicodePwd属性)と同じパスワードでMicrosoft 365等のサービスにログインできます。

パスワード自体はハッシュ化され、Entra IDで保持されますので認証はEntra IDで実施されます。

※パススルー認証と似ているため混同しやすいです、ご注意ください。 -

パススルー認証

パスワードハッシュ同期と同様、ADアカウントで利用しているパスワードと同じパスワードでログイン可能です。

しかし、パスワード自体はEntra IDでは保持されずにADでのみ保持します。

ユーザーが認証する時には、入力された認証情報が正しいかEntra ConnectがActiveDirectoryへ問い合わせを行い、判定結果をEntra ConnectがEntra IDへ送付します。

また、EntraIDで多要素認証の必須化を構成している場合などは、そのポリシーに従いユーザーへ要求されますので、ADの判定のみで認証を通してしまうという事は発生しません。 -

ADFSとのフェデレーション & PingFederateによるフェデレーション

どちらの設定項目も認証基盤(IdP)を指定する設定となっています。

環境に存在する認証基盤で認証される挙動となりますが、昨今では外部のIdPを利用しているケースも多くあるかと思います。

その場合は、Entra Connectでの設定ではなくEntra ID側でドメイン単位でフェデレーションを構成する事ができます。

例:xx@xxx.jpがMicrosoftの認証画面にリダイレクトされた際に、特定のIdPへ認証を行う

※今回の記事とは少々ズレてしまうため、本記事では記載いたしません。要望あれば別途記事を作成します!

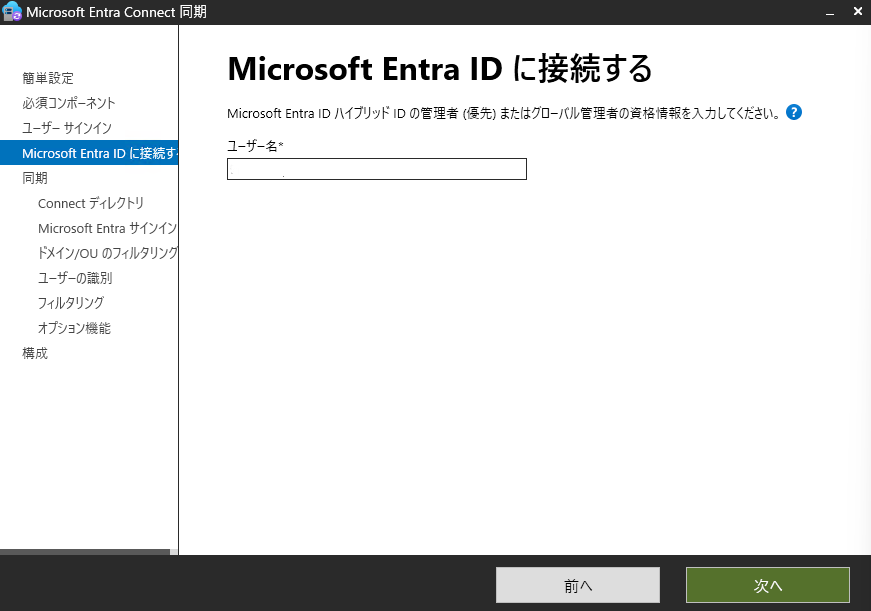

同期先となる、Entra IDに存在する「ハイブリッド管理者」以上の権限を持ったユーザーアカウントを入力します。

※私はアカウントに多要素認証等を設定していないテスト用のアカウントを用意しましたが、環境によってはこの画面で多要素認証を求められます。

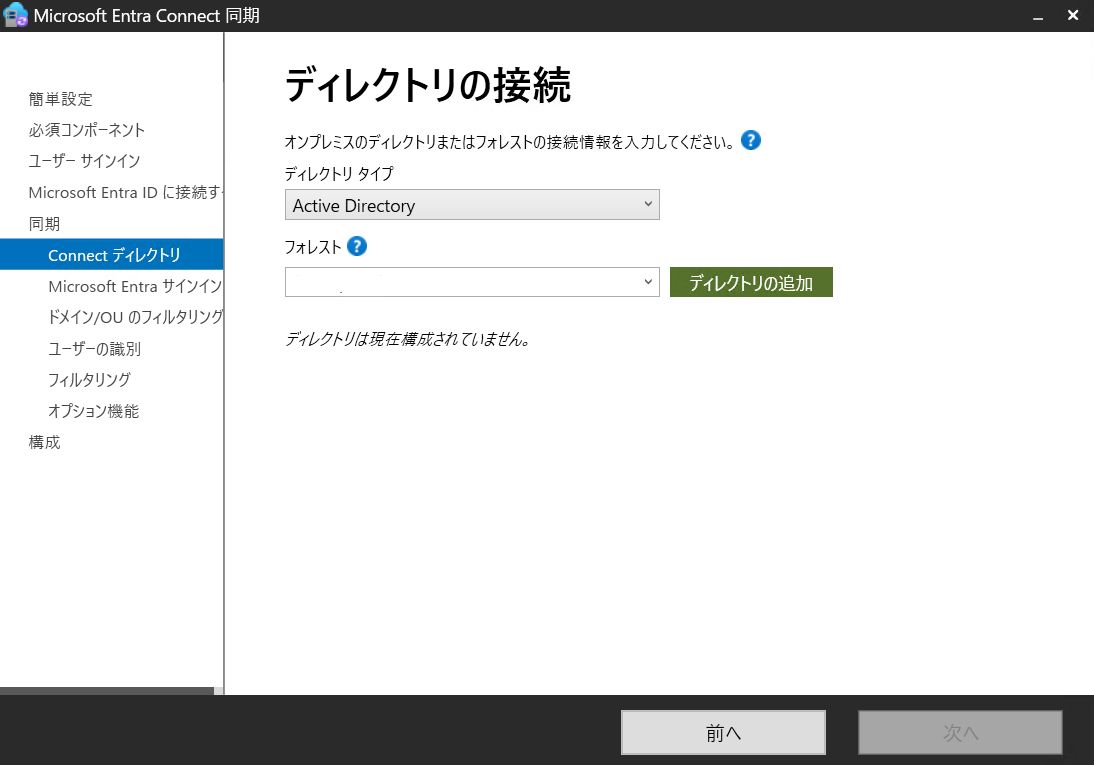

ここでは、同期元となるADのフォレスト名を入力して、必要な権限を持ったユーザーアカウント(AD上のID)の認証情報を入力します。

ここで入力されたアカウントはEntra ConnectがADの情報を読み取る等の操作を行う際に利用されます。

新規で必要権限を持ったADアカウントを作成する or 既存のADアカウントを利用する事ができるため適宜選択いただければ良いです。

Microsoft Entra Connect: アカウントとアクセス許可

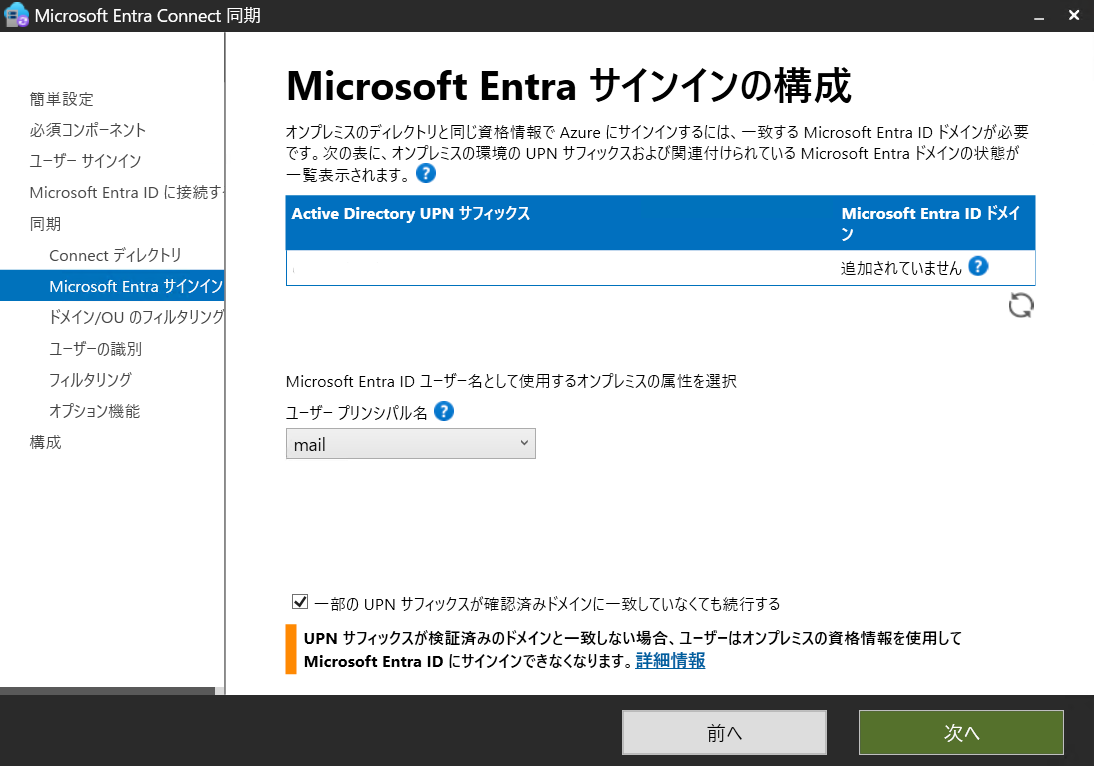

ここでは、EntraIDに同期されるアカウントの「UserPrincipalName」に該当するAD側の属性値を決めます。

いわゆる、皆さんがMicrosoftのログイン画面で入力するサインインIDの部分です。

Microsoft社の推奨は、AD属性に「UserPrincipalName」を指定することを推奨していますが、「.local」等で構成されている場合もあるかと思いますので

その場合は、他の属性にサインインIDとなる値を入力し同期することも可能です。(今回はmail属性でやります)

※Entra ID上でカスタムドメインとして検証済みのドメインで無ければユーザーはサインインできません。(何も設定していなければ、@onmicrosoft.comになります)

カスタムドメインって何?という方はこちら

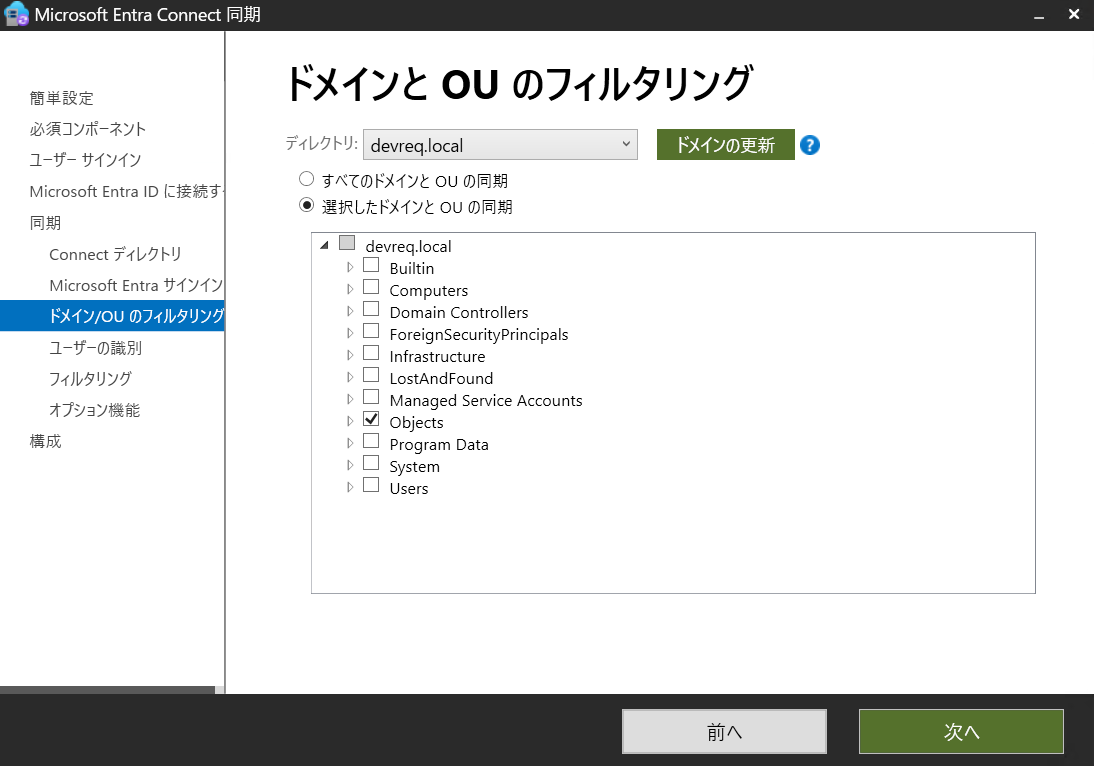

「どこのオブジェクトを対象として同期するか」を設定する画面です。

ここはADの設計にもよるかと思いますので、適宜選択いただければ問題ないです。

※同期したくないOUやドメインが無ければ、既定は全部対象になっているので何も設定しなくても良いです。

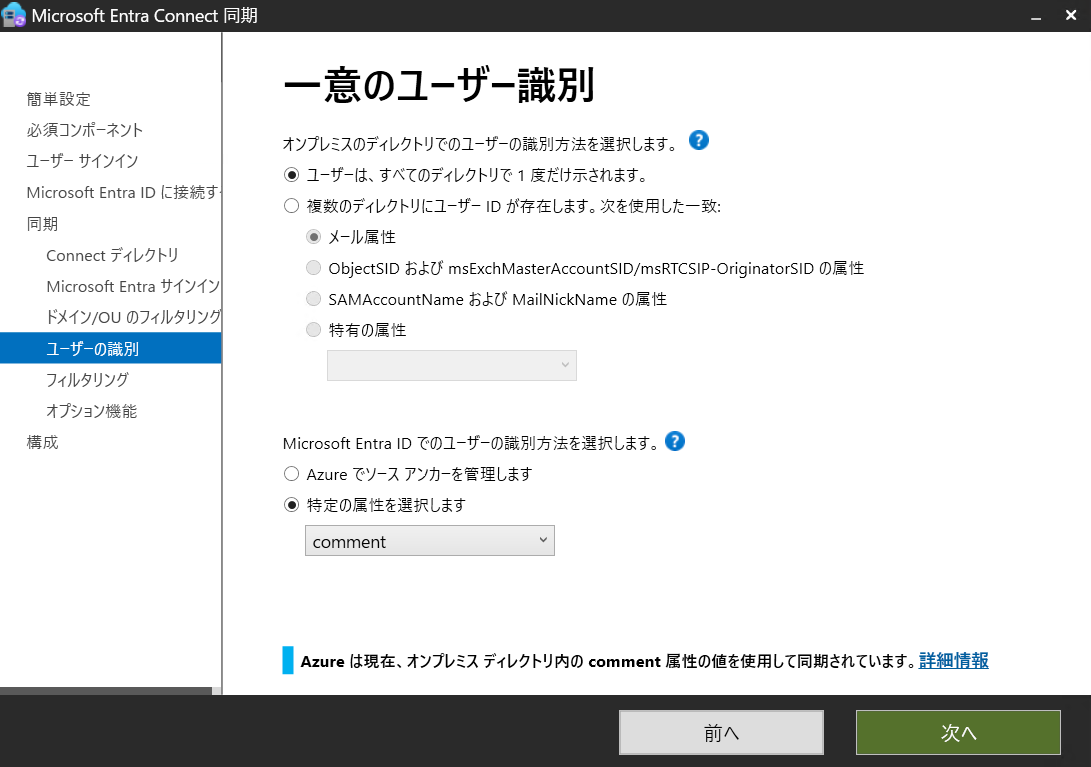

ADとEntra IDに存在するオブジェクトの識別方法を定義する画面です。

Entra Connect として、ActiveDirectory側のオブジェクト(同期元)とEntra ID側のオブジェクト(同期先)を正確に把握する必要があります。

正確に紐づけできている事により、ActiveDirectory側で起きた更新がEntra IDへ反映されるため、非常に重要な設定項目になります。

【オンプレミスのディレクトリでのユーザー識別方法を選択します】

この設定項目では、複数フォレストがある場合など、どの属性(メールアドレス、SAMAccountName、objectSID など)をもとにユーザーを一意に扱うかを設定します。

-

ユーザーは、すべてのディレクトリで1回だけ示されます

これは単純にEntraIDへ、どのオブジェクトも同期する設定です。

※前提としてフォレストの構成が、同じ人が複数のアカウントを持たない設計であること。 -

複数のディレクトリにユーザーIDが存在します。

複数のフォレストが存在する環境で、同じ人が複数のアカウントを持っている設計である場合は、こちらの設定を利用する方が望ましいです。(兼務してる方とか)

サブ選択肢で設定した属性の値が同一である場合は、同じアカウントとみなしてEntra IDではオブジェクトが作成される動きになります。

組織でユニークに扱っているIDなどがあれば、それを選択するのも良いでしょう。

※オンプレExchange環境からの移行を考えている際にもポイントになりますが、今回は割愛します。

【Microsoft Entra IDでのユーザー識別方法を選択します】

この設定項目では、Entra IDとActiveDirectoryのオブジェクトを紐づけるための主キーの役割を持ちます。(主キー = ソースアンカー)

「Azureでソースアンカーを管理します」を選択すると自動で属性が決まってしまうため、「特定の属性を選択します」を選択し、ソースアンカーとして運用する属性を明確に決める方が良いと思います。(本記事ではcomment属性で構成)

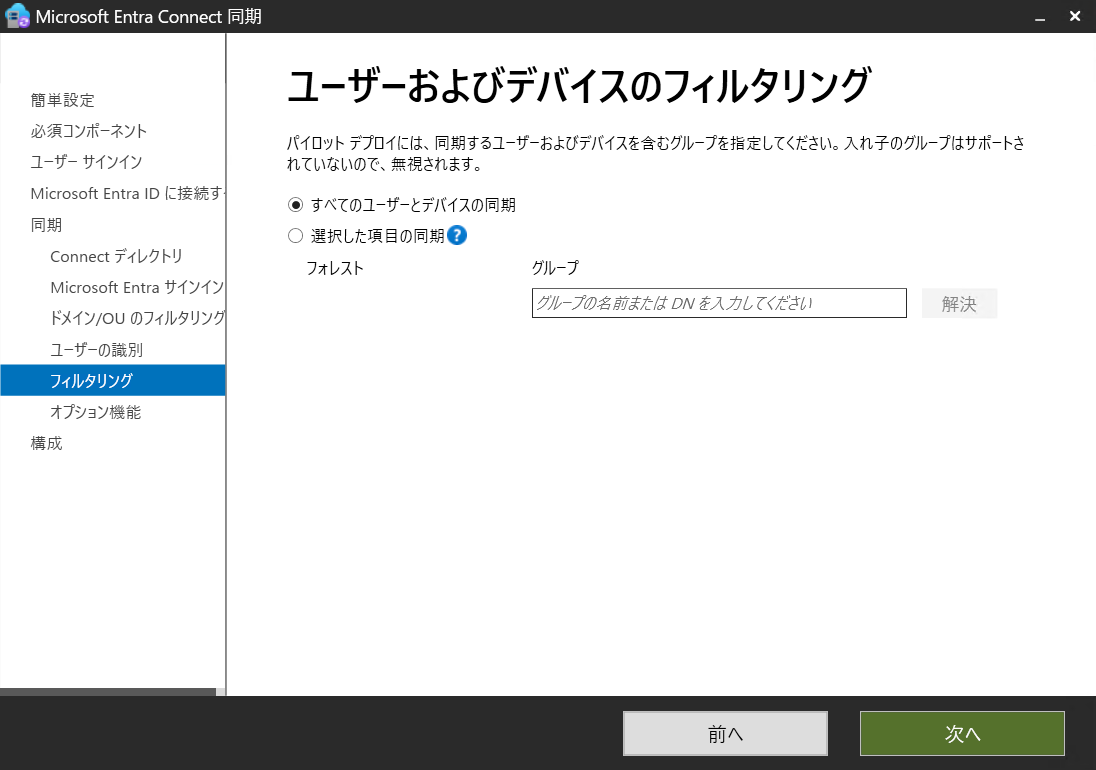

Entra IDに同期するAD上のグループを構成する事ができる画面になります。

Microsoft社としては、本番環境で利用される事は非推奨とされています。個人的にもグループ直下のメンバーのみが対象となってしまう機能のため運用が難しいです。

※入れ子のグループメンバーは参照されないです

代わりに、Entra Connectでは同期するオブジェクトを詳細に条件半手する事ができるフィルター処理を設定できる箇所があります。

ここも今回の記事の内容から外れてしまうため、割愛しますが本番運用を考慮する上では非常に重要な設定項目ですので、いずれ記事を書きたいと思います。

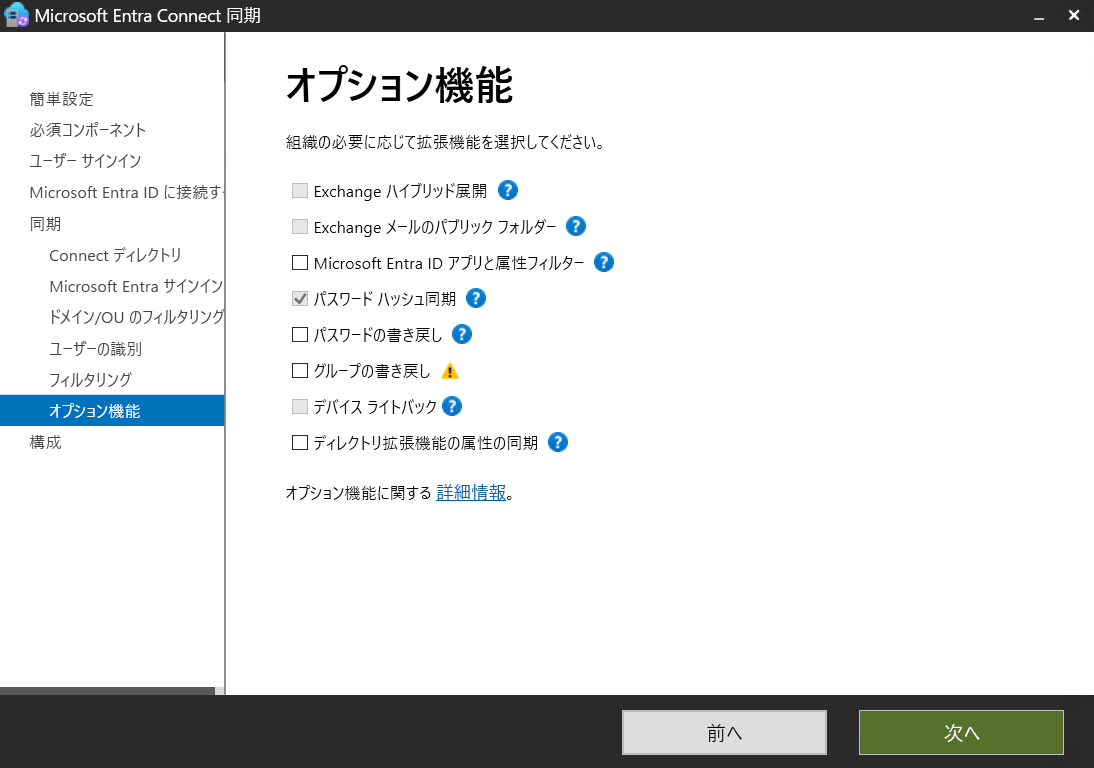

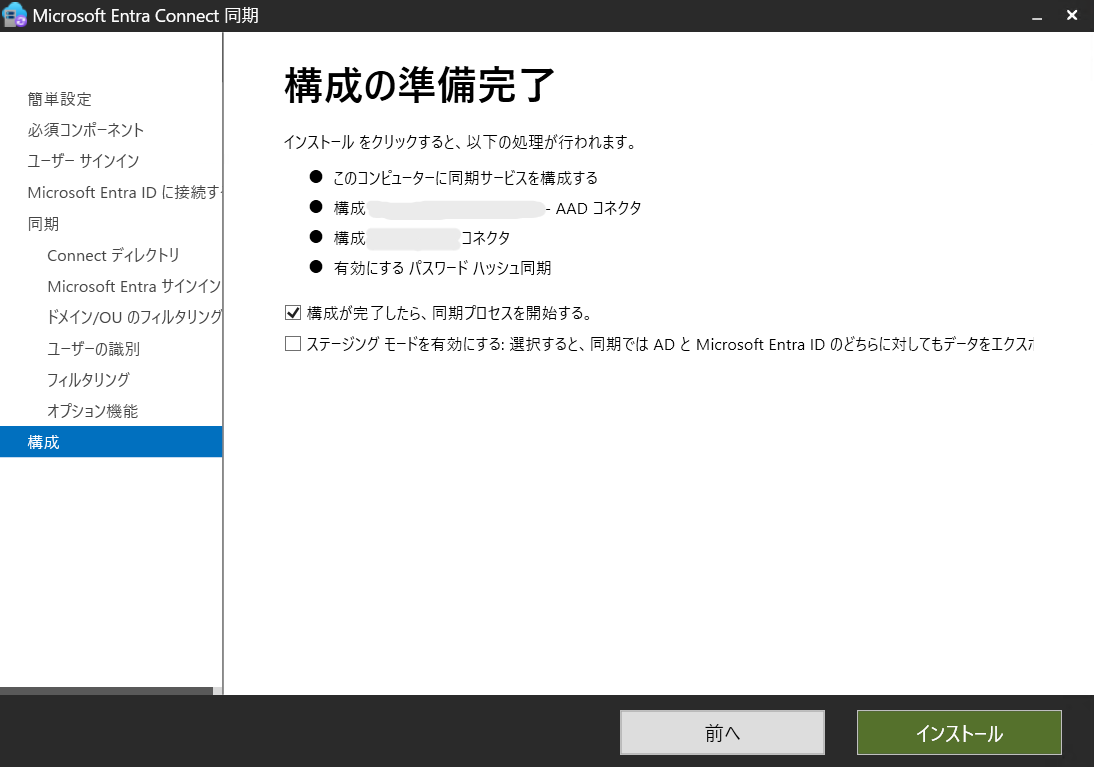

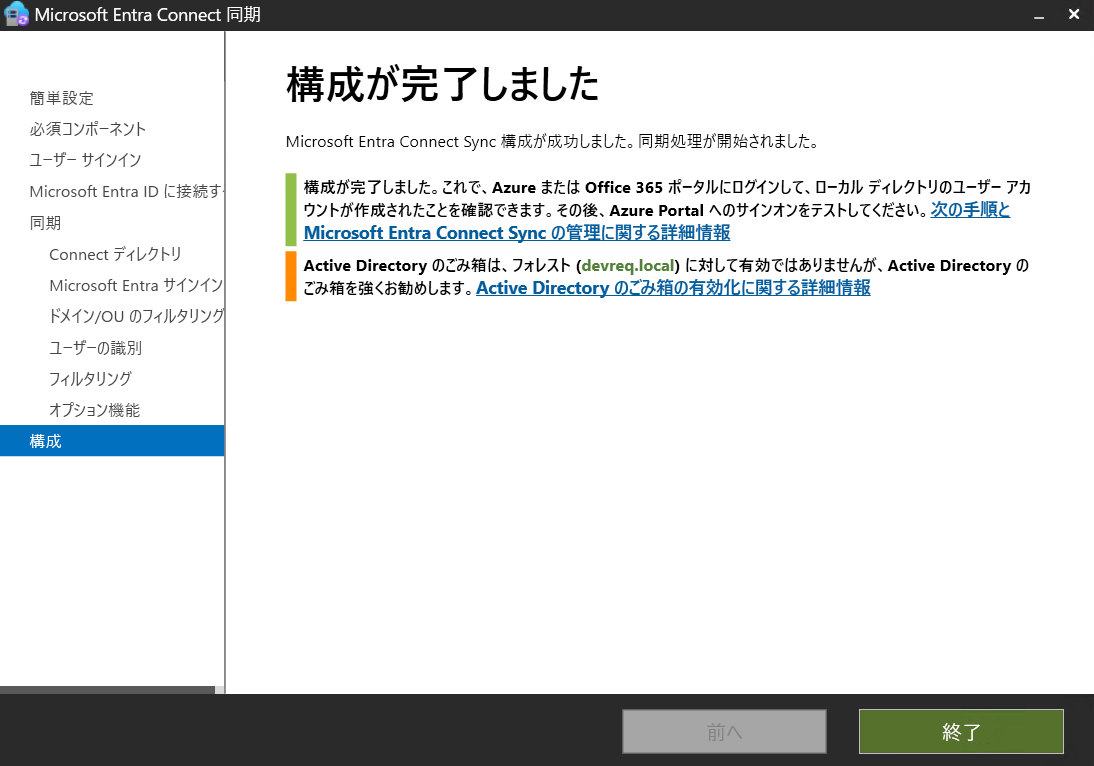

最後に必要なオプション機能を選択して完了となります。

EntraID上のオブジェクトをADにプロビジョニングしたり、同期する拡張属性を制御しない場合は特に設定する必要はないため本記事では詳細割愛します。

実際の同期動作

同期テスト用にAD上へユーザーを1名作成します。

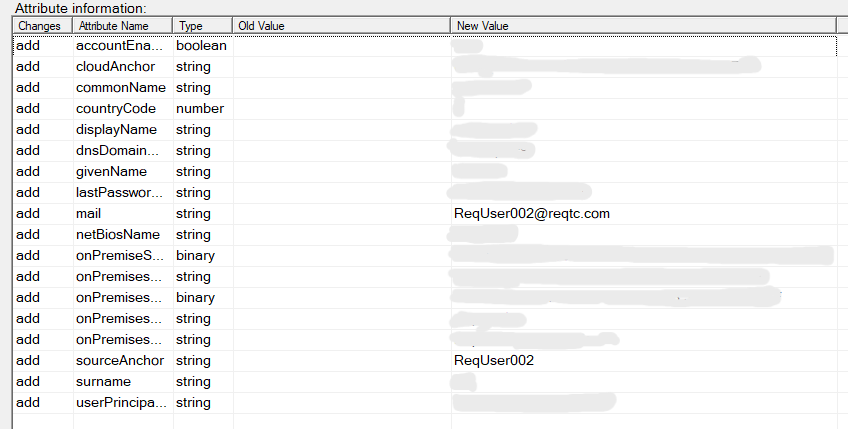

※今回のEntra Connectの構成では、MicrosoftのユーザーIDは「mail属性」を利用し、一意のIDとして扱う属性は「comment属性」となっております。

mail属性:ReqUser002@reqtc.com

comment属性:ReqUser002

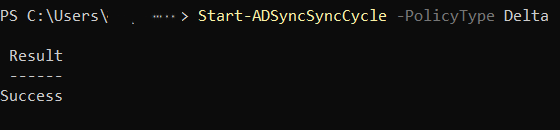

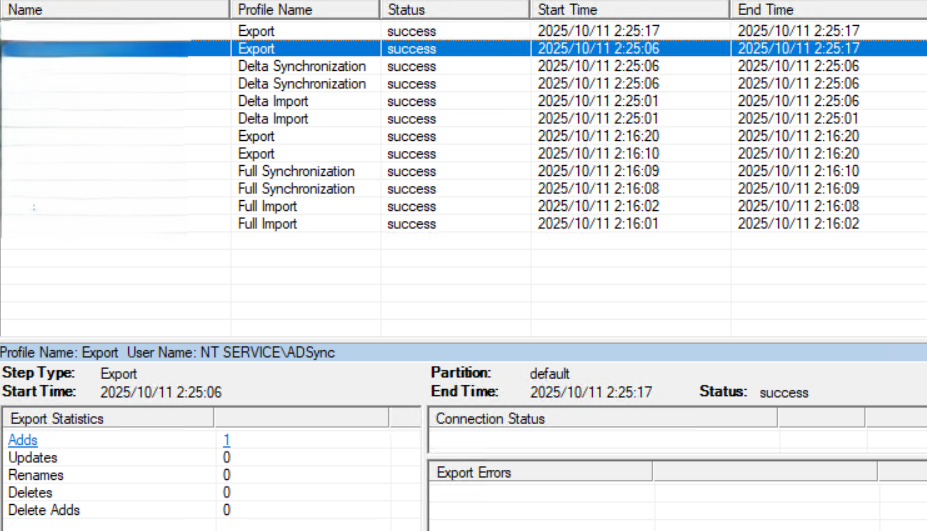

Entra Connectへ以下のコマンドを入力し差分同期を行います。

Start-ADSyncSyncCycle -PolicyType Delta

Entra ConnectのSynchronization Serviceを起動すると、同期に関するログを確認する事ができます。

Entra IDのテナント名がコネクタ名となっている、Exportログ(プロビジョニング履歴)を確認すると [Adds] が1件あります。

詳細を確認すると、どうやら先ほど作成したADユーザーです!

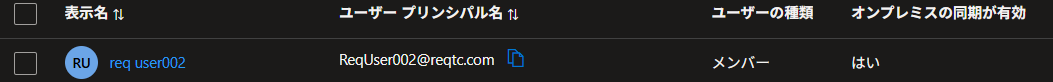

Entra IDのユーザー一覧を確認すると、想定通りユーザーが同期されていました。

補足ですが、「オンプレミスの同期が有効」が「はい」の場合はADからの同期ユーザーとなります。(ユーザー情報の編集はADでしか行えません)

まとめ & 今後の展望

最後まで見ていただき、ありがとうございました!

Entra Connectを構成したい方の参考になりましたら幸いです。今後も情報を纏めて記事を作成いたしますので是非ブックマーク等追加してくださると嬉しいです!

(次回はEntra Connectのフィルター条件設定について記載しようかな...)