【免責事項】

本投稿は正確性・完全性を保証するものではありません。

万が一、本情報に基づいて被ったいかなる損害についても、一切の責任を負いかねます。

あらかじめご了承ください。

この記事では、Active Directory Federation Services(ADFS) を学ぶうえで欠かせない基礎用語を4つのテーマに分けて整理します。

動画解説を文字起こし・リライトした内容なので、初心者の方でも体系的に学べます。

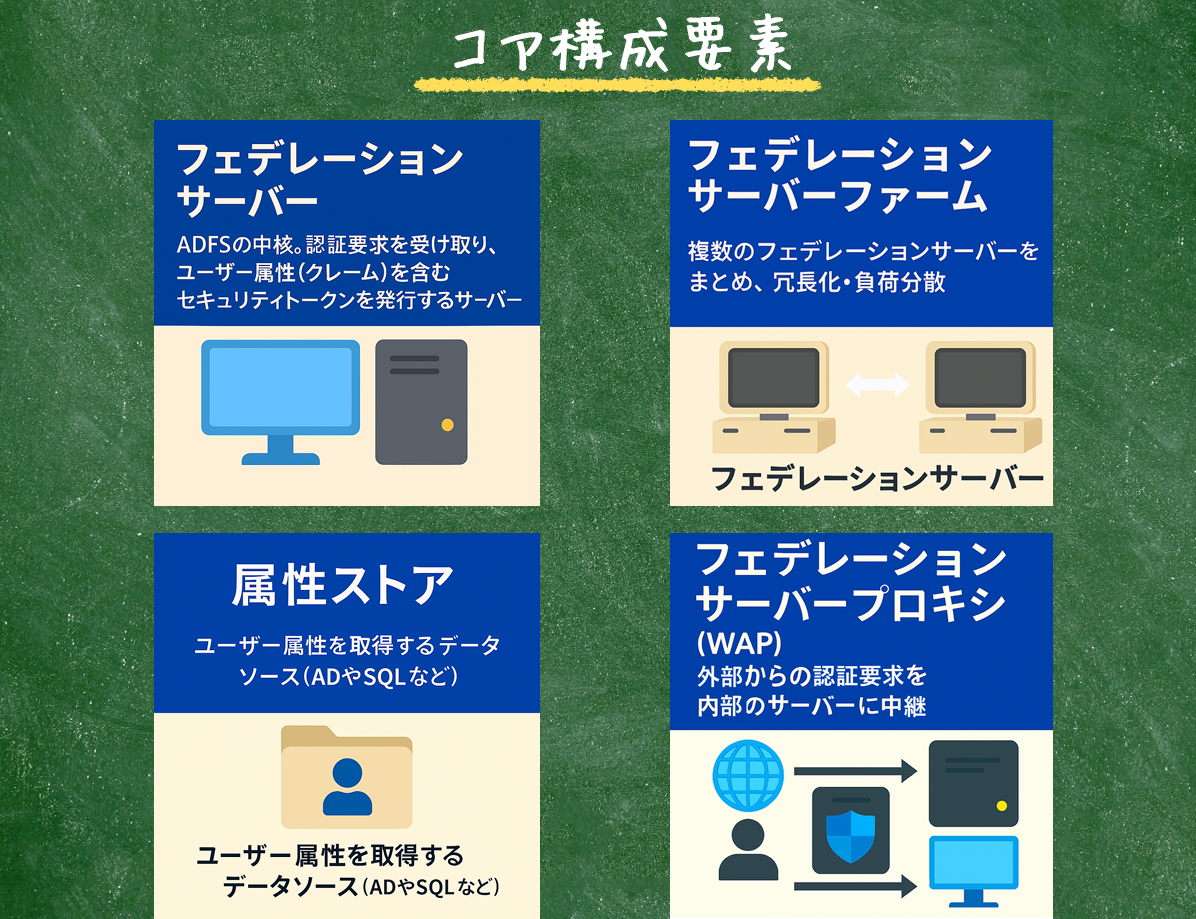

1. コア構成要素(Core Components)

ADFSの土台となる重要なパーツです。

フェデレーション サーバー

- 役割: 認証リクエストを受け取り、ユーザー情報を含むセキュリティトークンを発行

- 例: 「この人はこういうユーザーです」という証明を生成

フェデレーション サーバー ファーム

- 同じ役割を持つ複数のサーバーを組み合わせた構成

- 冗長化・負荷分散が可能

属性ストア(Attribute Store)

- ユーザー属性情報を格納・取得するデータベース

- 例: Active Directory、SQL Server

フェデレーション サーバー プロキシ(WAP)

2. 認証・認可関連(Authentication / Authorization)

ADFSでやりとりされる主要なトークンと情報。

| 用語 | 概要 |

|---|---|

| IDトークン | 本人確認の証明書のようなもの(名前・メールなどを含む) |

| アクセストークン | アプリやAPIにアクセスするための「入場券」 有効期限あり |

| クレーム(Claim) | ユーザー属性や権限の1つ1つを表す情報 例: 氏名、部署 |

| リフレッシュトークン | アクセストークン期限切れ時に新しいトークンを発行するための延長パス |

3. ADFSによるアプリ連携(クレームベース認証)の流れ

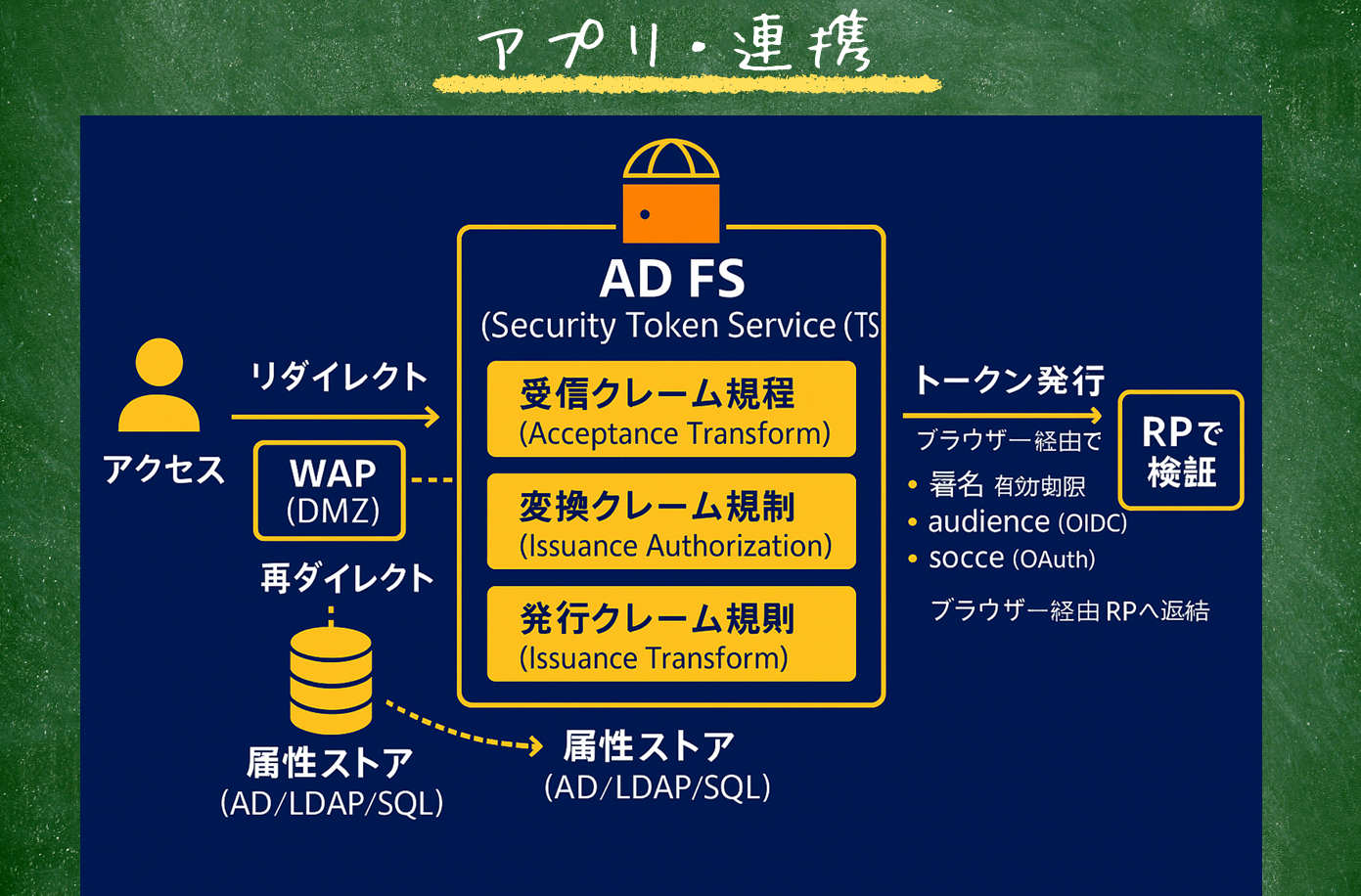

上記の図は、Active Directory Federation Services (AD FS) を利用したクレームベース認証の概要を示したものです。外部からのアクセスを安全に受け付け、ユーザー属性をもとにトークンを発行し、アプリ(RP: Relying Party)へ渡すまでの大まかな流れを整理しています。

3-1. 外部アクセスとWAPの役割

- ユーザーが外部ネットワークからアプリにアクセスすると、WAP(Web Application Proxy) がDMZでリクエストを受け取ります。

- WAPはADFSへのリダイレクトを行い、認証要求を中継します。

- WAPは事前認証(pre-authentication)やセッション管理(クッキー発行など)も担います。

3-2. ADFSでのクレーム処理

ADFS内部では、クレームパイプラインに沿って認証情報が処理されます。

-

受信クレーム規程(Acceptance Transform)

- クレームプロバイダ(例: Active Directory)から受け取ったクレームを検証・整形します。

-

発行承認規則(Issuance Authorization)

- アクセスの許可/拒否を判断します(条件付きアクセス、MFAなど)。

-

発行クレーム規則(Issuance Transform)

- RPに渡すためのクレームに変換し、最終的なトークンを生成します。

この際、属性ストア(AD / LDAP / SQL)から追加の情報を取得することもあります。

3-3. トークン発行とRPでの検証

- ADFSは署名付きのトークン(SAMLアサーション、OIDC IDトークン、OAuthアクセストークンなど)を発行します。

- トークンはブラウザ経由でRP(アプリケーション)に渡されます。

- RPはトークンの署名や有効期限、audience(OIDC)、scope(OAuth)を検証し、ユーザーセッションを確立します。

注意事項

-

この図は概念図であり、実際の実装ではプロトコル(WS-Fed / SAML / OIDC / OAuth)や詳細なリダイレクトフローが異なる場合があります。

-

正確な構成やクレームルールの作成方法はMicrosoft公式ドキュメントを参照してください。

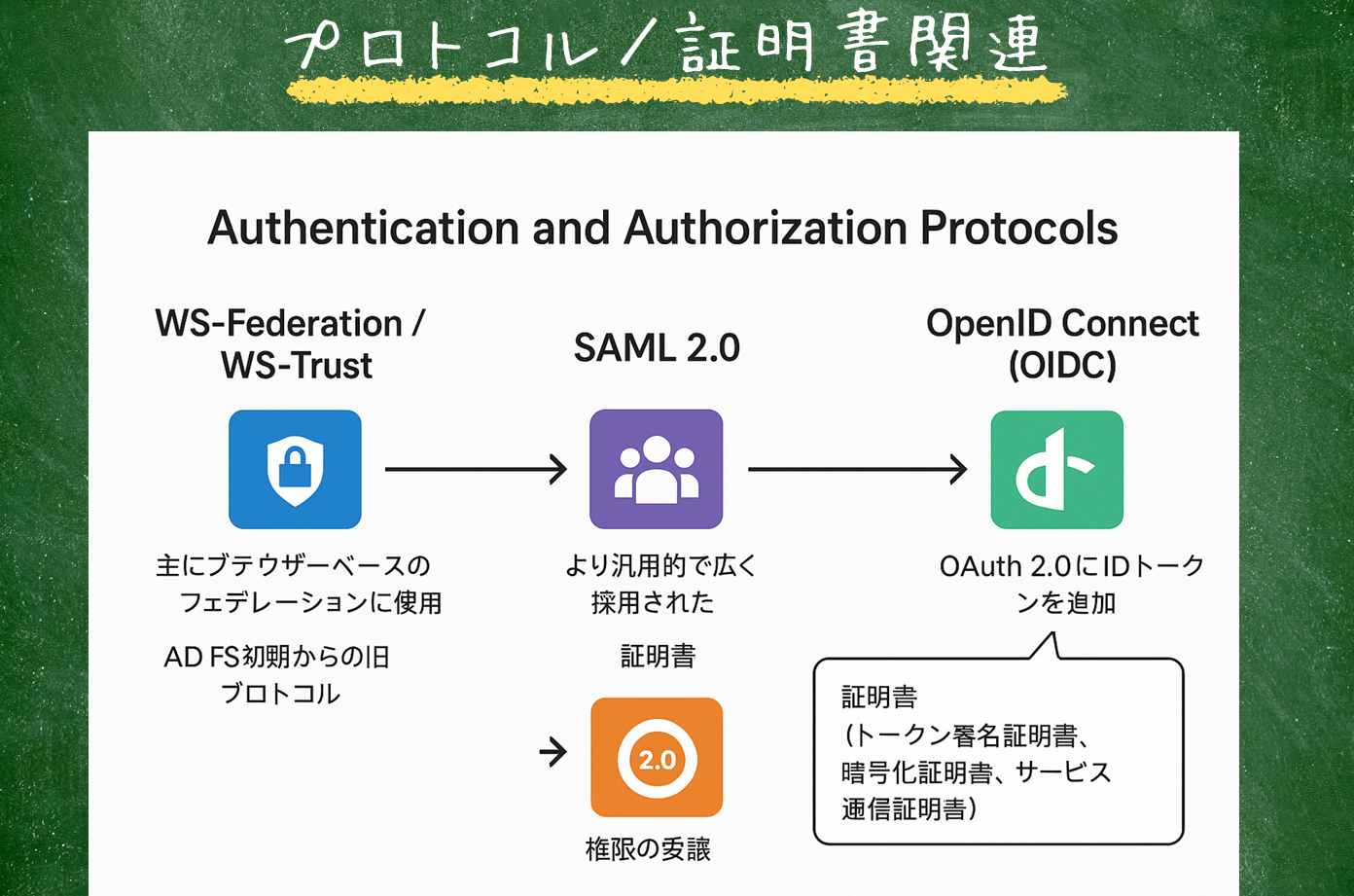

4. プロトコルと証明書(Protocols & Certificates)

プロトコル

- WS-Federation / WS-Trust: SOAPベースの古参プロトコル

- SAML 2.0: XMLベース、企業SSOでよく利用。署名・暗号化に証明書使用

- OAuth 2.0: 認可プロトコル。APIアクセス権限付与で利用

- OpenID Connect(OIDC): OAuth 2.0に認証機能を追加したプロトコル

証明書の役割例

まとめ

本記事で紹介したADFSの基礎用語は次の4つの柱に整理できます。

- コア構成要素 — フェデレーションサーバー、WAPなど基盤部分

- 認証・認可関連 — IDトークン、アクセストークン、クレーム、リフレッシュトークン

- アプリ連携 — RPとクレームプロバイダー、クレームルールの関係

- プロトコルと証明書 — SAML、OAuth、OIDCと証明書の使い分け

これらを押さえることで、ADFSの全体像がグッと理解しやすくなります。

🎥 参考:解説動画はこちら

YouTubeでもこの内容を図解とともに解説しています👇

👉 【一緒に学ぶ】ADFS第二弾:ADFSの利用に必要な基本用語

👤 この投稿を書いた人

- 情シス歴10年のフリーランスエンジニア

- 現場の学びを「等身大で整理」する発信中

- YouTube / Qiita / X で自分の勉強の整理をしつつ、みんなも一緒に学べる

図解・スライド・動画をゆるく投稿しています

🙌 最後に

この内容が役に立った方は、ぜひ「いいね」お願いします!

ご指摘・補足コメントも大歓迎です。

主のコンテンツ

Active Directoryの基礎※ハンズオン形式

Active Directoryの基礎 グループポリシー編※ハンズオン形式

情シスヘルプデスク入門※一部ハンズオン形式

X

Youtube