【免責事項】

本投稿は正確性・完全性を保証するものではありません。

万が一、本情報に基づいて被ったいかなる損害についても、一切の責任を負いかねます。

あらかじめご了承ください。

こんにちは、「社内ネットナビ」です。

この記事では、YouTube動画で解説した 「クレームベース認証」 の内容をQiita向けに再構成してご紹介します。

「ADとADFSの連携」「属性ベースの認可」など、気になるキーワードをまとめて整理していきましょう。

🎯 本記事でわかること

- クレームベース認証の基本概念

- ADFSによる認証の流れ

- Azure AD・Okta・Ping Identity などのモダンID基盤との関係

- 現代的な認証方式としての活用例

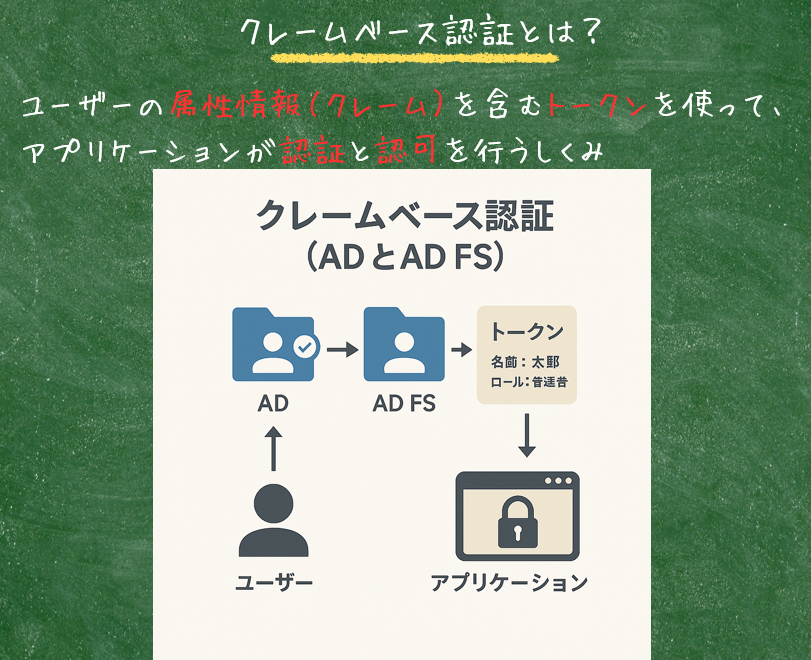

🧠 そもそもクレームベース認証とは?

「クレーム(Claim)」とは、ユーザーに関する属性情報(例:氏名、所属部署、ロール)を意味します。

クレームベース認証では、以下のような流れで認証・認可が行われます。

- ユーザーがログイン

- 本人確認後、ID基盤が トークン を発行

- トークンに「クレーム(属性情報)」が含まれる

- アプリケーションがその情報を元に認証・認可を実行

👉 ポイントは、「誰が」「何をできるか」を 属性情報で判断する ところです。

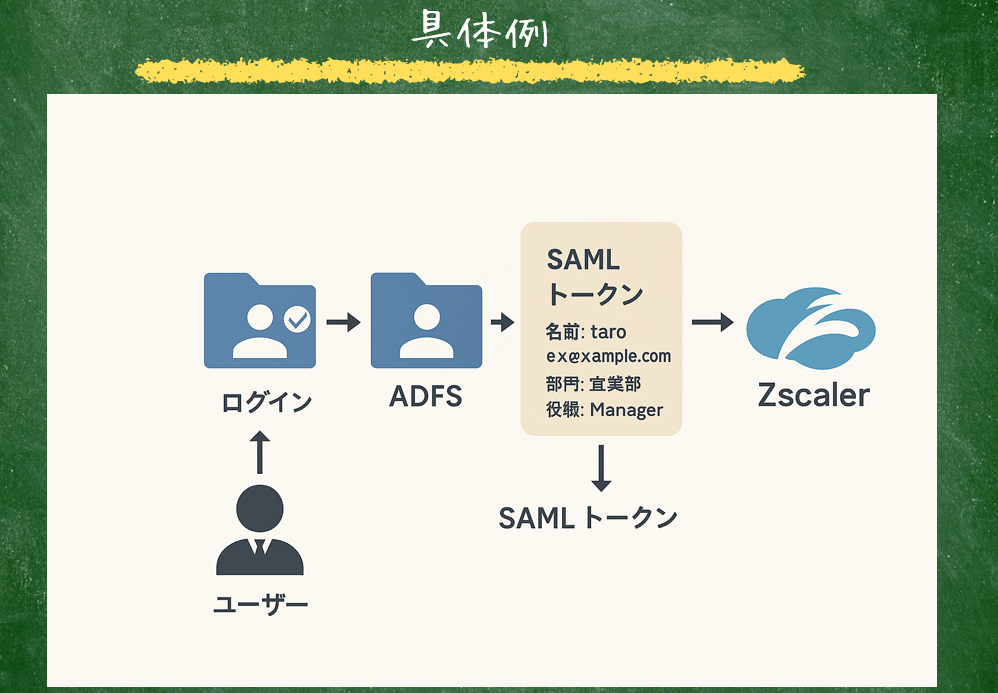

🔁 認証の流れ(AD + ADFS + Zscalerの場合)

以下は、ADFSを用いたクレームベース認証の流れの一例です。

[ユーザー端末]

↓ ログイン

[Active Directory]

↓ 本人確認・認証

[ADFS]

↓ クレームを含むSAMLトークン発行

[Zscaler]

↓ クレームを解析してアクセス制御(例:営業部マネージャー)

この仕組みにより、Zscaler はユーザーの属性に基づいた 柔軟なアクセス制御 を実現します。

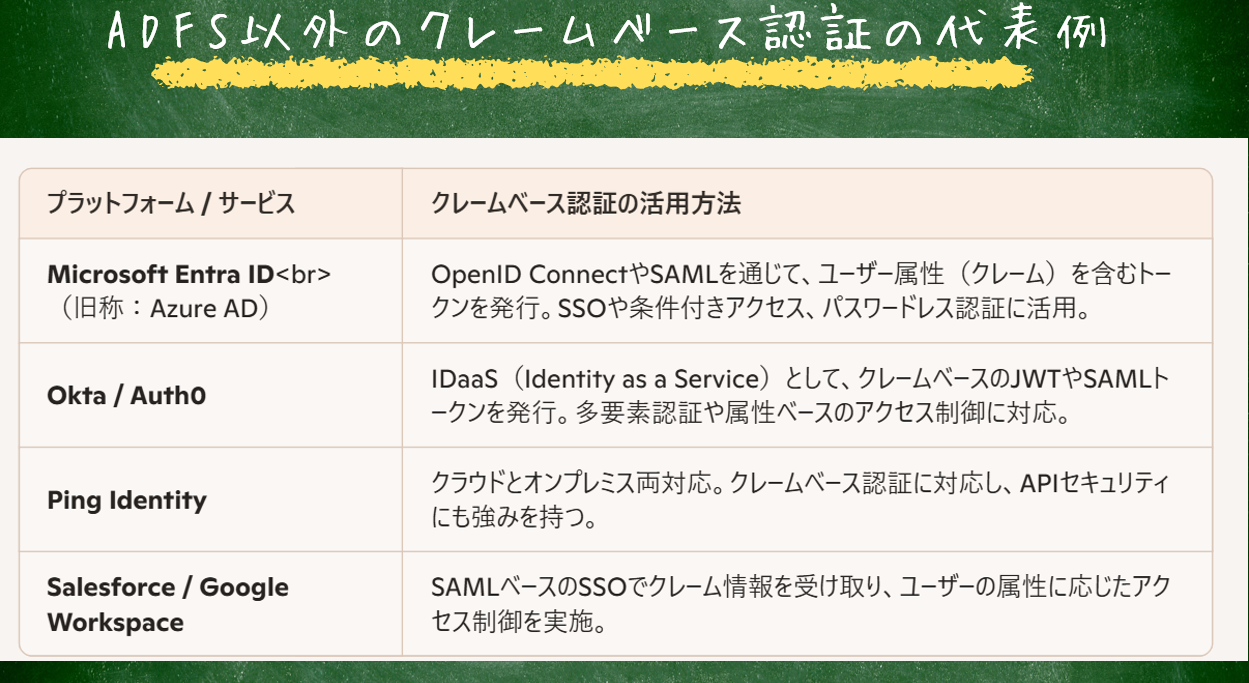

🌐 クレームベース認証を活用する主要サービス

クレームベース認証は、ADFSに限らず以下のようなプラットフォームで幅広く活用されています。

✅ クレームベース認証のメリット

- 属性に基づいたきめ細やかなアクセス制御

- ID連携やシングルサインオン(SSO)と親和性が高い

- クラウド・オンプレどちらにも対応

- ゼロトラストモデルの前提構成として最適

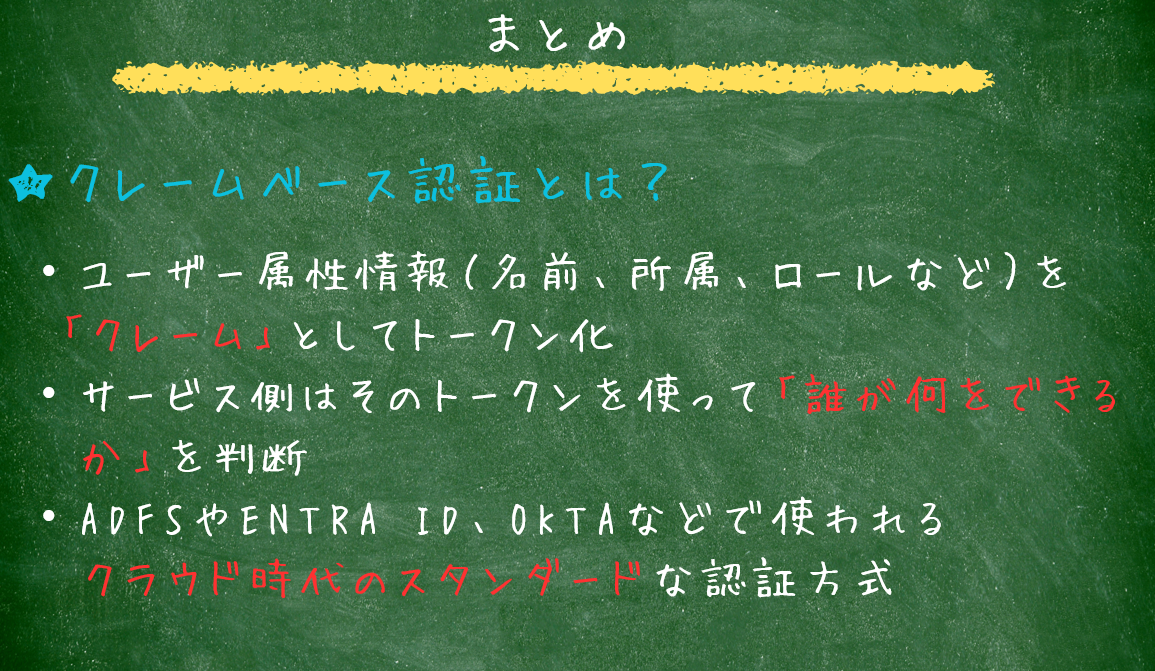

📝 まとめ

| 観点 | 内容 |

|---|---|

| 定義 | クレーム(ユーザー属性)を含んだトークンで認証・認可 |

| 特徴 | 柔軟・安全・スケーラブルな認証方式 |

| 対応サービス | ADFS、Azure AD、Okta、Ping、Salesforce、Google など |

「クレームベース認証」は、レガシー技術ではなく、むしろ モダンID基盤の核 です。

特にクラウドサービスと連携する場合は、これを知らずして設計できません。

🎥 参考:解説動画はこちら

YouTubeでもこの内容を図解とともに解説しています👇

👉 【一緒に学ぶ(AD関係)】あなたはクレームベース認証って知ってますか?

👤 この投稿を書いた人

- 情シス歴10年のフリーランスエンジニア

- 現場の学びを「等身大で整理」する発信中

- YouTube / Qiita / X で自分の勉強の整理をしつつ、みんなも一緒に学べる

図解・スライド・動画をゆるく投稿しています

🙌 最後に

この内容が役に立った方は、ぜひ「いいね」お願いします!

ご指摘・補足コメントも大歓迎です。

主のコンテンツ

Active Directoryの基礎※ハンズオン形式

Active Directoryの基礎 グループポリシー編※ハンズオン形式

情シスヘルプデスク入門※一部ハンズオン形式

X

Youtube