はじめに

91%以上の組織が複数のパブリッククラウドを利用している昨今(*1)、アクセス権限はどのように管理されているでしょうか?

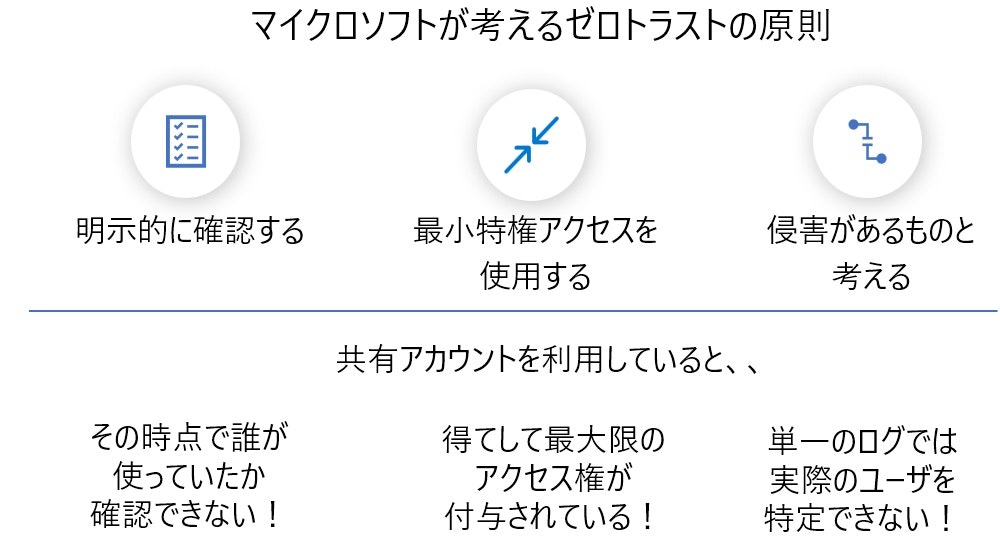

従来日本のお客様の多くは性善説を前提に業務効率優先で、必要以上の権限をユーザに付与するケースが少なくありませんでした。特に運用管理者、いわゆる特権アカウントについては、数も少なく緊急での作業もありうることから、めったに利用されない多くの権限を少数のアカウントに集中させているケースはまだ散見されます。更には1つの特権アカウントに多くの権限を付与した上で、複数のユーザが共有するようなケースすらあったのが実態です。

しかし「ゼロトラスト」とその原則である「最小特権アクセス」の観点ではこのような状態は許容できるものではありません。

とはいえ複数のクラウド基盤にまたがる数多くのリソースを対象とした特権アカウントの管理は容易ではありません。自社でなくともグループ企業や同業他社でインシデントが発生し、特権アカウントの棚卸を実施された組織も多いかと思います。多くの時間と工数をかけ調査しても、出来上がったリストはまたたくまに陳腐化していく、、まさに「シーシュポスの神話」のように感じた方もいらっしゃるのではないでしょうか?

当たり前のことですが、防犯カメラも一時点のスナップショットだけではセキュリティ対策とは言えません。いつ発生するかわからない侵害に対して継続して監視する必要があります。

このような課題に対応するのが、Cloud Infrastructure Entitlement Management (以降 CIEM)と呼ばれるソリューションです。マイクロソフトは2021年 CIEMソリューションのリーダー CloudKnox社を買収し、日本語対応等の機能拡張を行った上で、2022年 Microsoft Entra 権限管理 (Entra Permissions Management : EPM)として発表しました。当記事ではMicrosoft Entra権限管理の機能と利点をご紹介します。

(*1) 2021年 Microsoft調査

Microsoft Entra 権限管理とは?

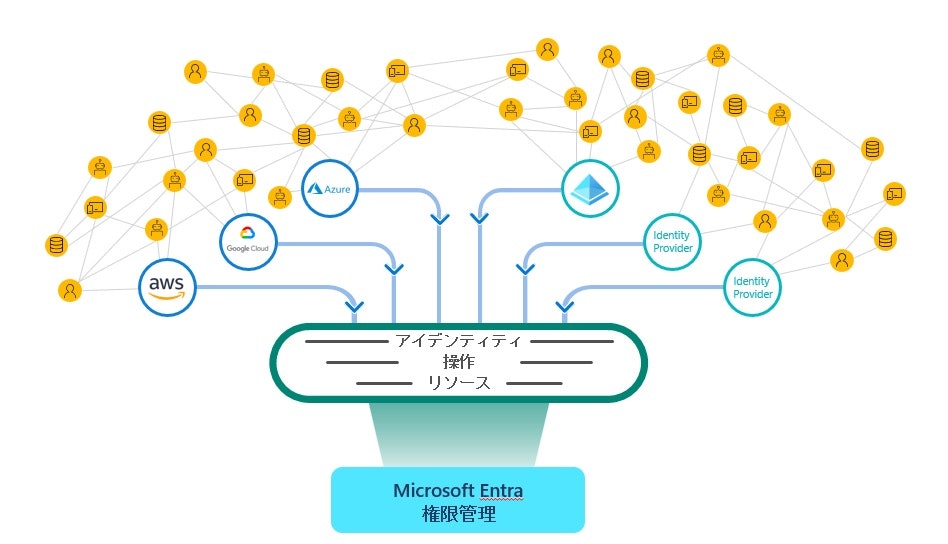

Microsoft Entra 権限管理は、マイクロソフトが提供するCIEMソリューションです。Azureだけでなく、Google Cloud Platform (GCP)、Amazon Web Service (AWS)含むマルチクラウド環境における権限を一元管理し、継続的に状況を可視化・分析し、適切な状態に修復していくための基盤です。機械学習による異常検知機能や自動修復機能により、脅威のいち早い検知と対応に寄与します。

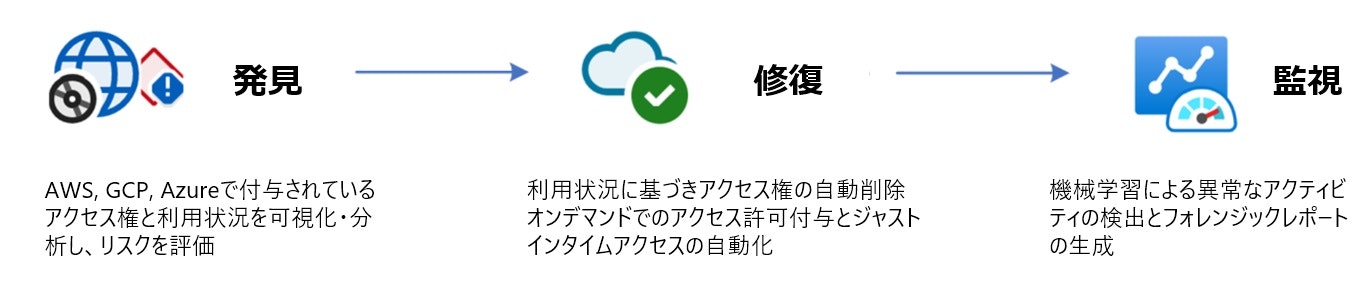

基本の機能は「発見」「修復」「監視」

Microsoft Entra 権限管理では、以下三つの機能を提供します。

- 発見

対象となるクラウドサービスからIDを検出し、実際のアクティビティからリスク度合いを定量的に評価します - 修復

事前に定義されたポリシーに従って、アクセス権の自動削除等によるリスク低減が可能です。また人に紐づくIDだけでなく、サービスアカウントについても使用されていないものを検出・削除することができます。必要な都度アクセス権を要求するワークフローを組み込み、一定時間後に削除する機能も組み込まれています。緊急時には自動承認とすることもできるので、確実に証跡を残しつつ省力化も可能です。 - 監視

機械学習を元にしたアラート、独自の要件に従ったカスタムアラートを組み込むことが可能です。またフォレンジックレポート、権限分析レポートを自動生成し、担当者にメール送信もできます。

考え方の変革

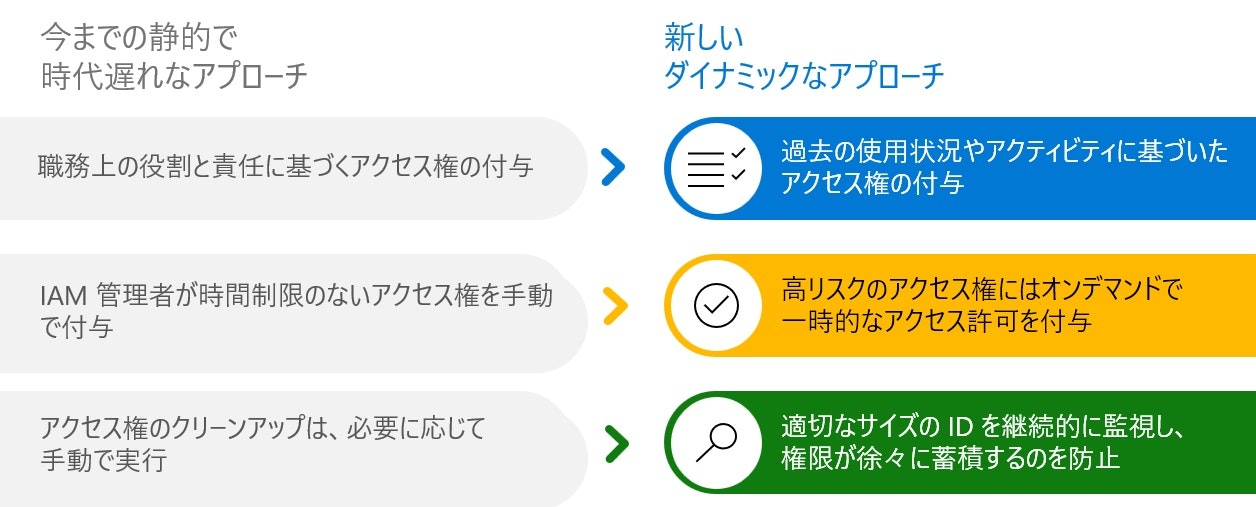

Microsoft Entra 権限管理を利用するにあたって、最初に考え方を変革いただくことをお勧めします。

今までは業務上の必要性に従って必要なアクセス権限を付与してきました。しかしこのアプローチだと職歴の長い人ほど多くのアクセス権を累積して持ってしまう現象が起きがちです。セキュリティ業界ではこれを「権限クリープ」と呼んでいます。もちろん定期的にアクセス権を再認証するプロセスを組み込んでいる組織もあるでしょう。しかし悪意がなくとも「また必要になるかもしれないし、、」と削除申請しないユーザも一定数います(私もそうでした)。そのようなアカウントが万一侵害されてしまったら、被害を拡大する一因となってしまいます。

実際に使ってみよう!

Microsoft Entra 権限管理は以下リンク先から90日間の無償トライアルが可能です。

無償トライアル申し込みリンク:

https://aka.ms/TryPermissionsManagement

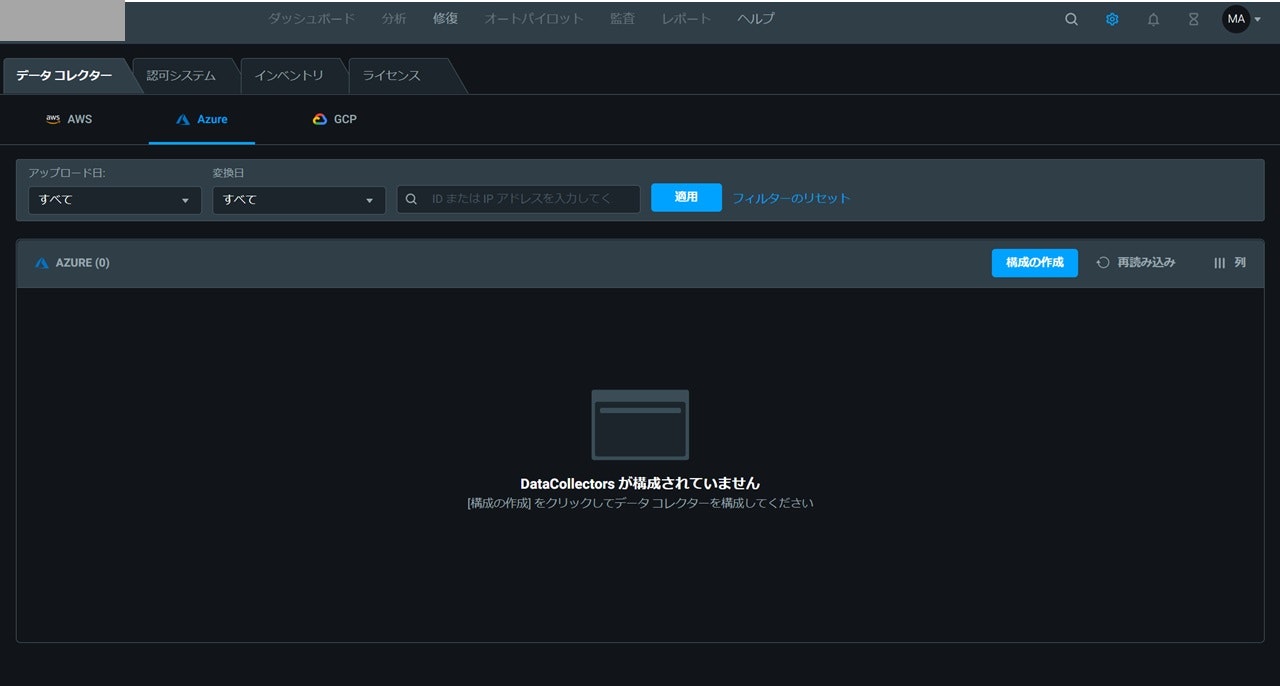

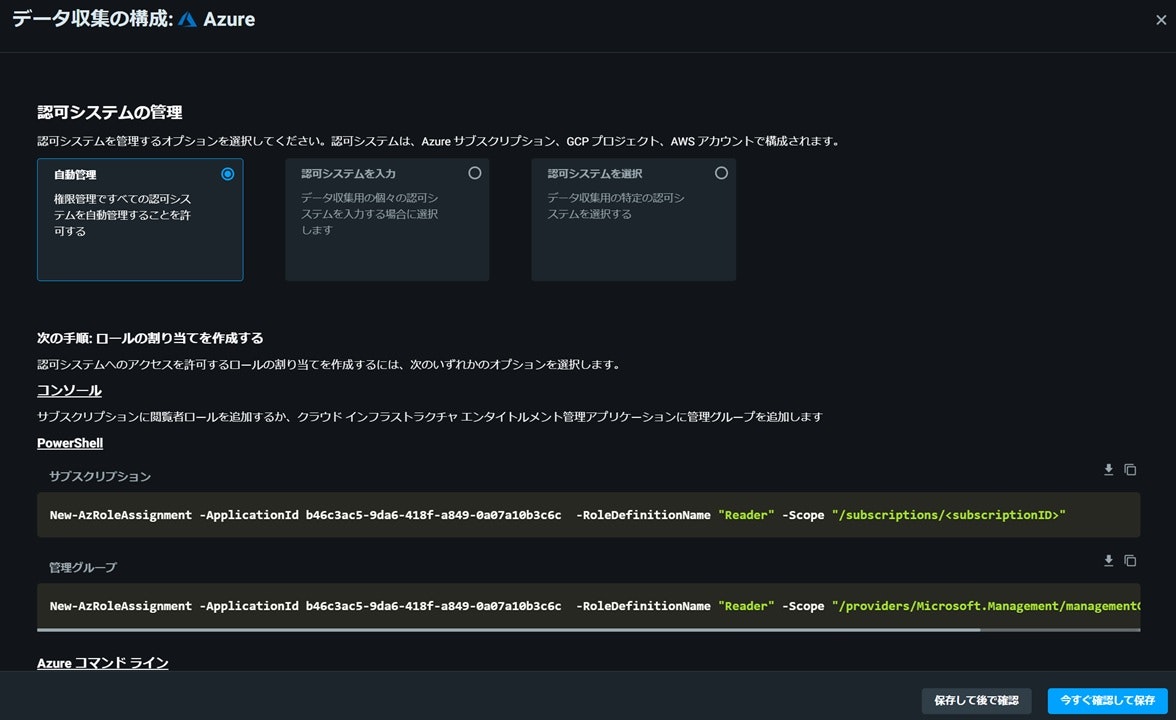

トライアルに申し込みいただくと以下の専用コンソールが提供されます。ここから[構成の作成]で管理対象となるサブスクリプションを設定すれば自動的に検出が開始されます。無償トライアル版のユーザーガイドが提供されているので、ガイドに沿って迷うことなく設定を進めていただけます。

いかがでしょうか?無料のリスク評価を利用してクラウド環境のリスクを可視化してみませんか?

まとめ

サイバー攻撃は日々巧妙化しつづけています。’Do more with less(より少ないリソースでより多くのことを実現する)’が強く求められる領域です。継続的な運用・監視に向け、CIEMソリューションの活用を検討しませんか?

参考リンク

- 本稿は個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。またいかなる保証を与えるものでもありません。正式な情報は各製品の販売元にご確認ください。