John

John the Ripper

ハッシュをクラックするためのツール?を使うのだとタイトルから予測できます。

提示されている内容からも、Unix系のハッシュかな?と推測できます。

例を見てみます。

user00:$6$Z4xEy/1KTCW.rz$Yxkc8XkscDusGWKan621H4eaPRjHc1bkXDjyFtcTtgxzlxvuPiE1rnqdQVO1lYgNOzg72FU95RQut93JF6Deo/:15491:0:99999:7:::

ユーザ:$アルゴリズム$ソルト$ハッシュ:設定詳細になっています。

- ユーザ:

user00 - アルゴリズム:

$6$となっているのでsha512crypt - ソルト:平文にソルトを加えてハッシュ関数に掛ける用の値

- もしソルトなしのハッシュ値がクラックされた場合、同じ平文から導出されるハッシュ値すべてが被害を受ける

- ハッシュ値:平文+ソルトからなるハッシュ値

- 設定詳細:パスワードの有効期間や変更日時など様々な情報が記載されている

- Linux/Unix系の

/etc/shadowファイル形式

- Linux/Unix系の

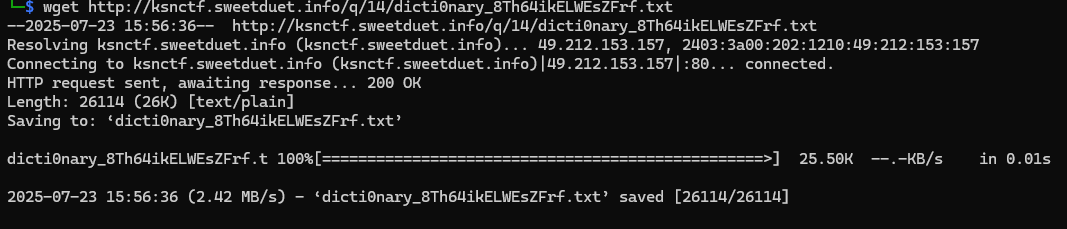

wordlist

通常だとrockyou.txtを使用しますが、今回の問題では、user99で提示されているwordlistを使います。

John

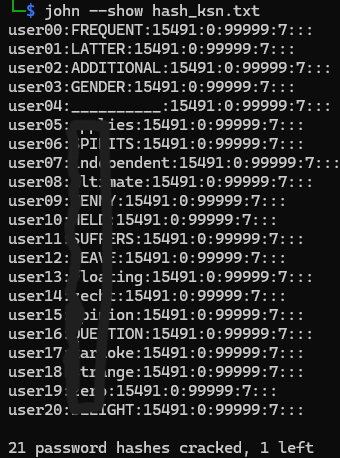

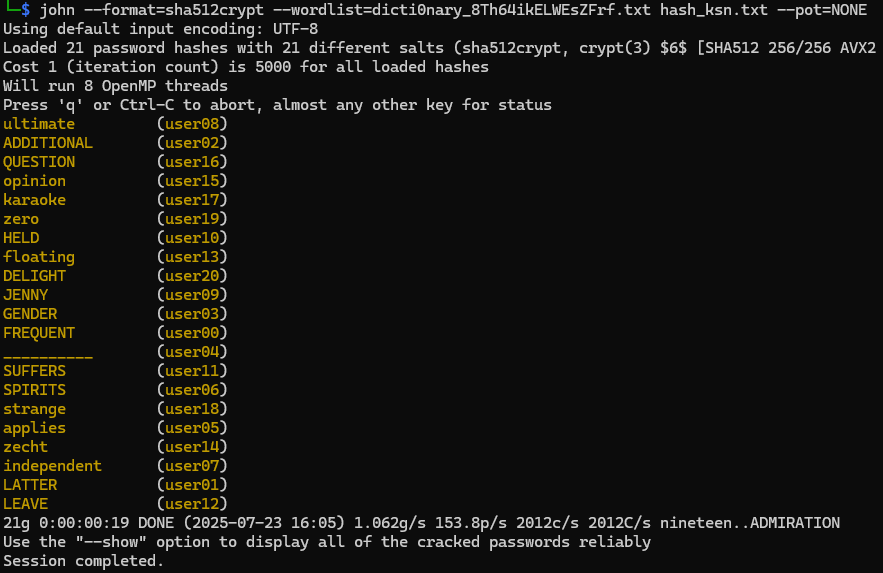

hash_ksn.txtにuser01からsuer20までのデータを入力します。

そして、先ほどダウンロードしたwordlistを使って以下のようにクラックします。

オプション

-

--format=sha512crypt:ハッシュのアルゴリズムを指定 -

--wordlist=XXX.txt:よく使うのが/usr/share/wordlist/rockyou.txt -

--pot=NONE:一度求めたハッシュ値は再度計算してくれないので、このオプションを加えている

クラック後の先頭を見るとFLAG_XXXXとなっています。

まとめ

実はTryHackMeで勉強したばかりの分野で、簡単に解くことができました!

Johnは多機能でとても便利(ペンテストツールとして)らしいので使いこなしたいです。

今日は鬼滅の映画を見に行きます。

お疲れ様でした!