背景ときっかけ

・私の所属する組織はセキュリティルールがかなり厳しい

・組織内の多数メンバーに学習目的のAWS環境を提供することになった

・メンバーはきっとセキュリティルールを守ろうと、がんばるはず

・しかし、人間が行えば一定の漏れやミスが発生してしまうもの

・セキュリティルールを手作業で確認するのはUndifferentiated Heavy Lifting

・自動化は誰もがうれしいと思う。みんなが楽になる。

・時間は、価値を生むための仕事にまわす!

・なので、ルール確認を自動チェック、自動修復することにしました!

Amazon config AWS System Managerとは?

AWS Configは、AWSリソースの設定が設定したルールに準拠しているかどうかを自動チェックできます。自動チェックによりルールに準拠していない場合、AWS Systems Managerによって、自動修復することができます

自動チェックと自動修復の内容

AWS Configで、指定タグが付与されているか、自動チェック

学習目的のAWS環境は多数のメンバーにより、色々なリソースが随時作成されます。誰が作成したリソースか管理する必要がありますので、Ownerタグを付与し、値に個人名をいれてもらうルールがあります。だれがオーナーなのかわからないAWSリソースはセキュリティ上よろしくないですし、削除されずに残ると環境がちらかります。

例えば、メンバーがEC2を作成した際、Ownerタグを付与しないと、チェックNGとして検出する設定を行います

指定タグが付与されていないEC2は、System Managerで自動的にインスタンス停止

上の自動チェックでNGになったEC2は、インスタンス起動したとしても、自動的に停止させます

AWS Configで、セキュリティグループのインバウンド許可に0.0.0.0/32が存在するか、自動チェックと自動削除

例えば、EC2のセキュリティグループで、SSH,RDPポートなどのインバウンド通信許可に、0.0.0.0/32(インターネットから全許可)が入っているのは危ないので、自動チェックします。自動チェックでNGになったセキュリティグループの0.0.0.0/32の設定行を自動的に削除します。

Amazon configの始め方

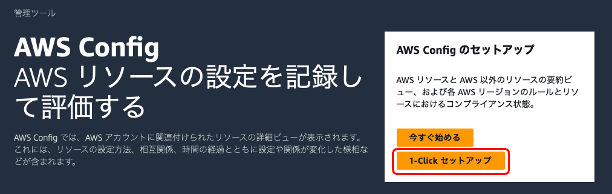

リージョンを選択後、「1-Clickセットアップ」をクリック

※「今すぐ始める」でも良いのですが、こちらだと、AWS Config用のS3バケットを作ってくれて少し楽です。

※リージョンサービスなので、リージョン毎にセットアップが必要

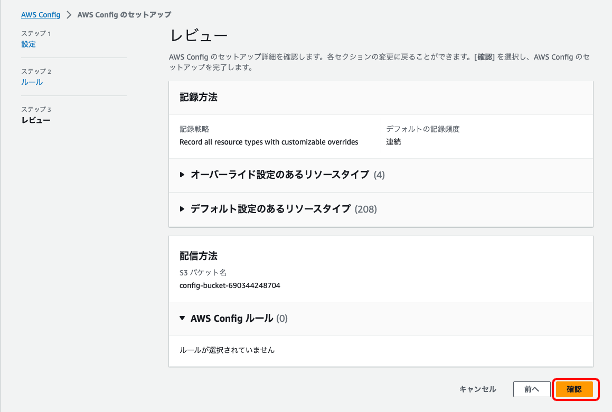

「確認」をクリック

準備ができました

つづく

次回、具体的にAmazon configの設定手順を書こうと思います