Systems Manager Fleet Manager にリモートデスクトップ機能があります。

Systems Manager から EC2 の Windows 環境にアクセスできるとても便利な機能なのです。

ただ、Windows の標準機能としてのリモートデスクトップ接続もあります。

日頃はこちらを利用されている方が多いのではないでしょうか。

そして、Windows の標準機能のリモートデスクトップで問題を感じていない方は「Systems Manager Fleet Managerって何がすごいの?何かメリットがあるの?」と感じる方もいると思います。今回の記事では、解りやすく「Systems Manager Fleet Managerのリモートデスクトップ機能」のメリットを解説します。

なお、WindowsのEC2にアクセスする方法は複数ありますが、今回の記事の対象は以下の通りです。

また、記載内容は個人的なものであり、

所属する企業や組織、団体を代表する見解その他ではありませんので、

ご承知おきください。

1.想定読者

この記事の想定読者層は以下となります。

対象

・Windows の EC2 に対するリモートデスクトップ接続に関心がある人

・Systems Manager Fleet Manager のリモートデスクトップ機能がよく解っていない人

・Fleet Manager と Window 標準のリモートデスクトップ接続の違いがよく解かっていない人

・プライベートサブネットへのリモートデスクトップ接続がイメージできない人

※完全にパブリックサブネットを作成しないパターンでの接続

対象外

・上記に該当しない人

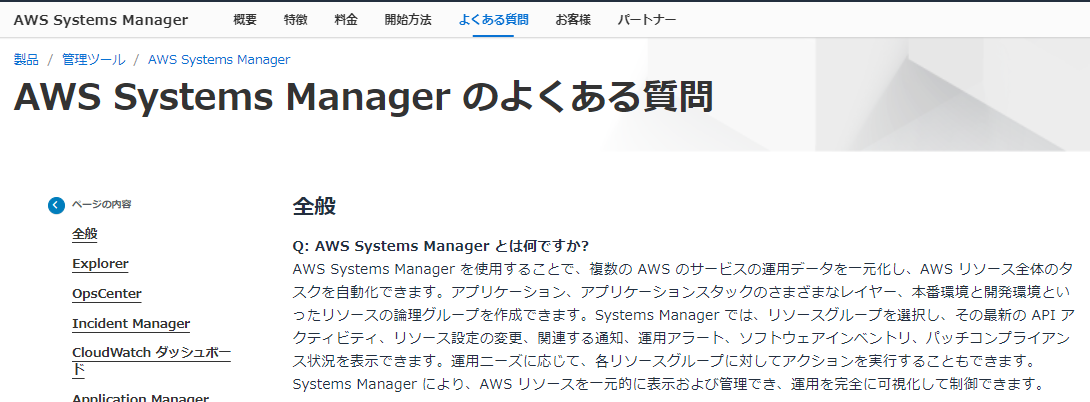

2.Systems Manager とは

そもそも Systems Manager とは何でしょうか?

AWS公式サイトの「よくある質問」には以下の通り記載されています。

AWS Systems Manager を使用することで、複数の AWS のサービスの運用データを一元化し、AWS リソース全体のタスクを自動化できます。アプリケーション、アプリケーションスタックのさまざまなレイヤー、本番環境と開発環境といったリソースの論理グループを作成できます。Systems Manager では、リソースグループを選択し、その最新の API アクティビティ、リソース設定の変更、関連する通知、運用アラート、ソフトウェアインベントリ、パッチコンプライアンス状況を表示できます。運用ニーズに応じて、各リソースグループに対してアクションを実行することもできます。Systems Manager により、AWS リソースを一元的に表示および管理でき、運用を完全に可視化して制御できます。

Systems Manager は運用面に関する多くの機能が集約されており、AWSの中でも良く利用されるサービスの1つです。

機能の一覧をざっくり記載すると以下の通りです。

1つ1つ魅力的な機能なのですが、ここでの説明は割愛します。

感心のある方はURLからご確認ください。

| 区分 | 機能名 | 記事の対象 |

|---|---|---|

| アプリケーション管理 | Application Manager | - |

| アプリケーション管理 | AppConfig | - |

| アプリケーション管理 | Parameter Store | - |

| 変更管理 | Change Manager | - |

| 変更管理 | オートメーション | - |

| 変更管理 | Change Calendar | - |

| 変更管理 | メンテナンスウィンドウ | - |

| ノード管理 | コンプライアンス | - |

| ノード管理 | Fleet Manager | 〇 |

| ノード管理 | インベントリ | - |

| ノード管理 | セッションマネージャー | - |

| ノード管理 | 実行コマンド | - |

| ノード管理 | ステートマネージャー | - |

| ノード管理 | パッチマネージャー | - |

| ノード管理 | ディストリビューター | - |

| オペレーション管理 | Incident Manager | - |

| オペレーション管理 | Explorer | - |

| オペレーション管理 | OpsCenter | - |

| オペレーション管理 | CloudWatch ダッシュボード | - |

AWSサービスの「よくある質問」

AWSのサービスの概要について理解したいときにおススメなのが「よくある質問」です。

例えば Systems Manager だと上記の一覧の通りです。

「このサービスは他のサービスと何が違うのか」といった観点での記載もあります。

まずは調べるときの第一歩として試してみてください。

今回の記事は、この中の Fleet Manager が対象になります。

3.Systems Manager Fleet Managerとは

それでは Systems Manager Fleet Manager とは何でしょうか?

AWS公式サイトの「よくある質問」には以下の通り記載されています。

AWS Systems Manager Fleet Manager を使用すれば、リモートサーバー管理プロセスを合理化できます。Fleet Manager を使用すると、AWS およびオンプレミスで実行されているサーバーのフリートを簡単に管理およびトラブルシューティングできます。仮想マシンにリモート接続しなくても、個々のサーバーにドリルダウンして、ディスクとファイルの探索、ログ管理、Windows レジストリ操作、ユーザー管理など、さまざまなシステム管理タスクを実行できます。

このように AWS Systems Manager Fleet Manager 自体も多くの機能がある訳ですが、その機能の1つとして、リモートデスクトップ機能があります。

これは、AWSのマネージドコンソール内からWindowsのEC2環境にリモートデスクトップ接続することができる機能です。

これが今回解説する仕組みになります。

4.Windows 標準と Systems Manager Fleet Manager でのリモートデスクトップの接続方法

2つのリモートデスクトップ接続方法について解説します。

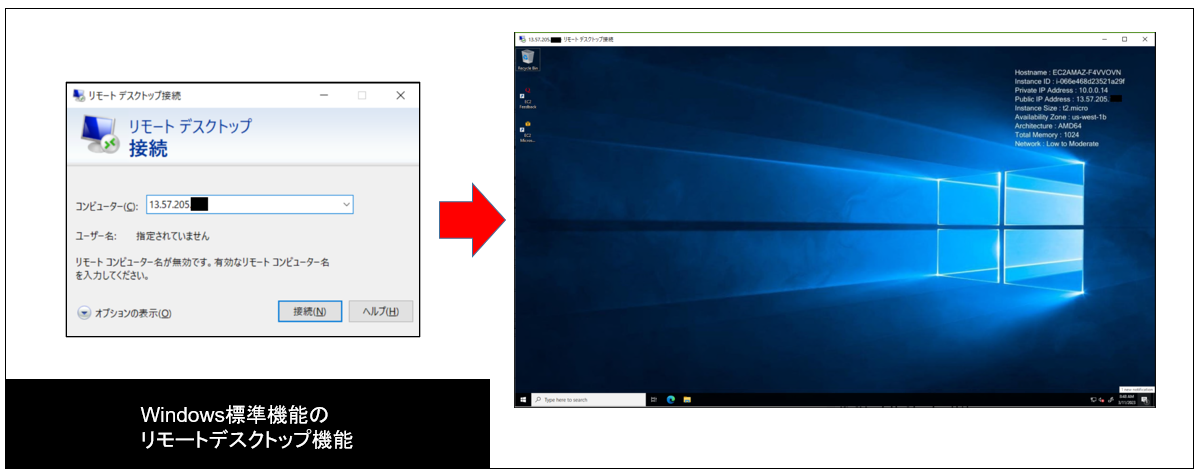

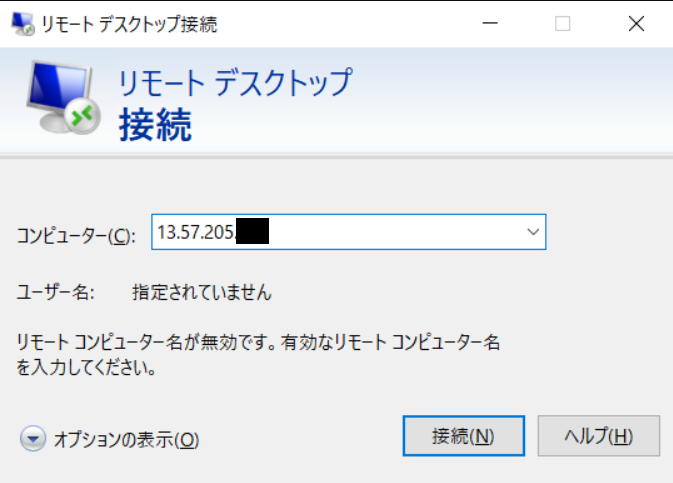

4-1.Windows標準のリモートデスクトップ機能

Windows 標準のリモートデスクトップ接続機能で、WindowsのEC2にリモートデスクトップ接続する方法です。

Windows のデスクトップ画面上で操作します。

最初に mstsc コマンドでリモートデスクトップ接続画面を起動します。

そして、以下の画面からIPを入力して、その後に表示される画面でユーザとパスワードで認証します。

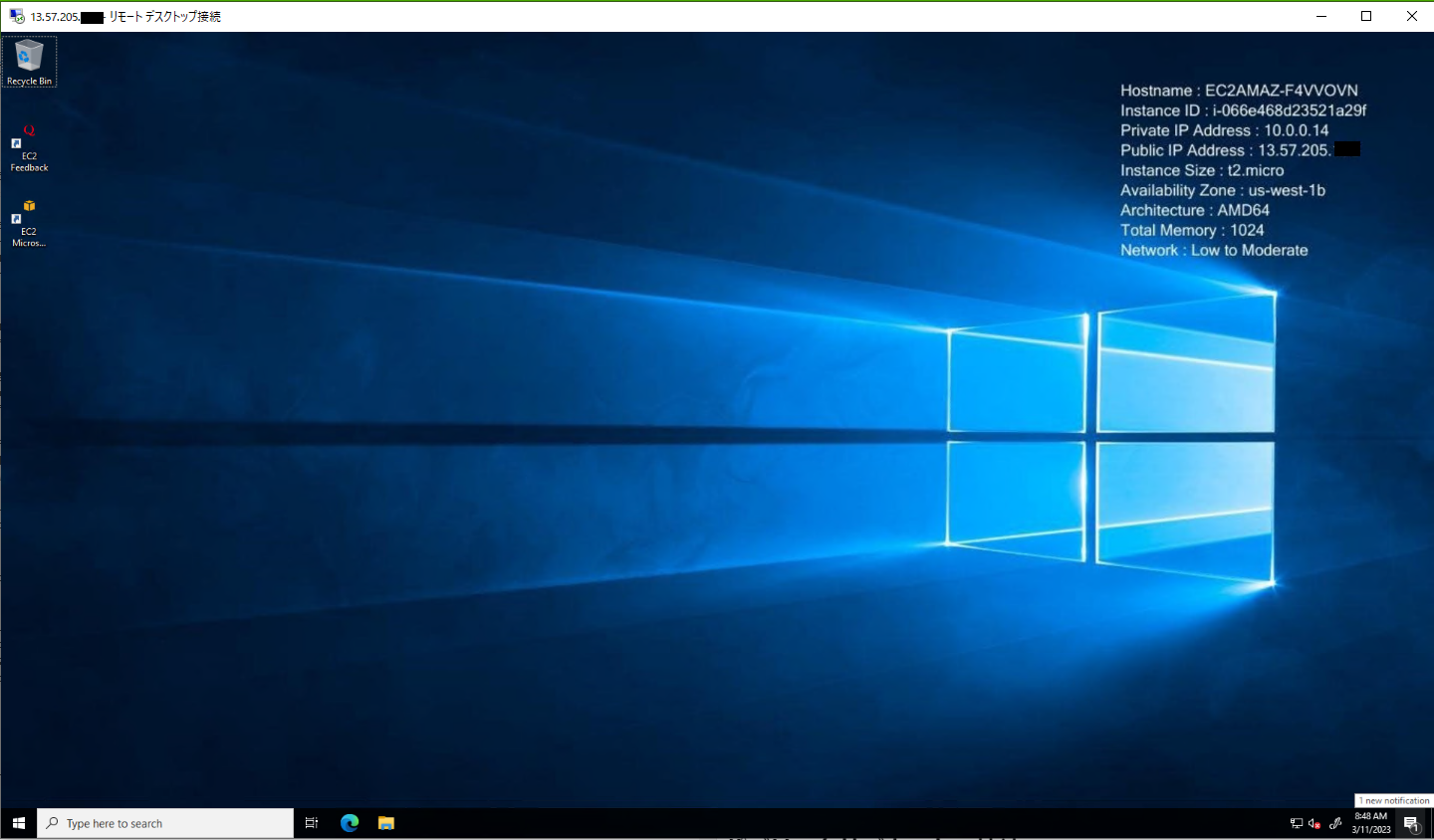

そうするとリモートディスクトップ画面が表示されて、操作ができる訳です。

4-2.Systems Manager Fleet Manager のリモートデスクトップ機能

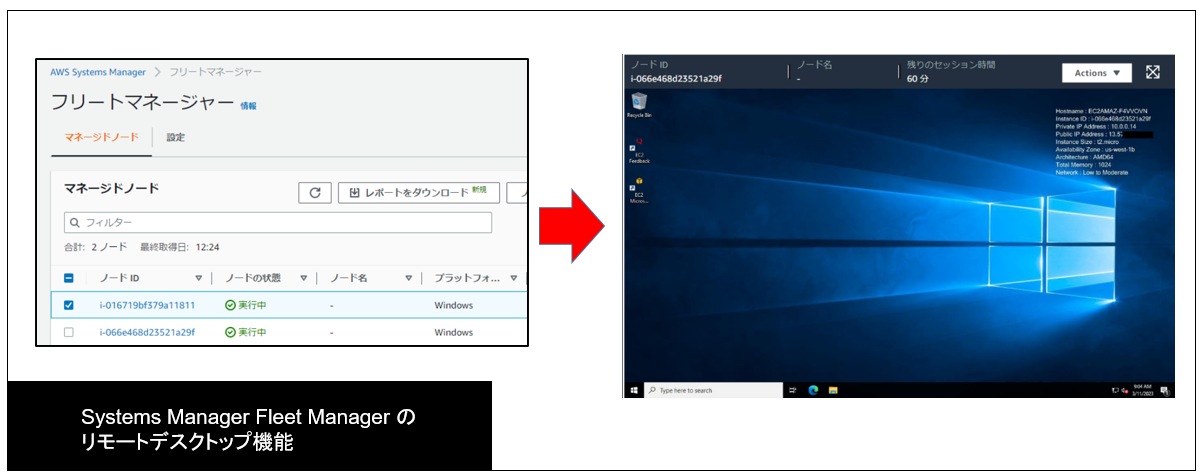

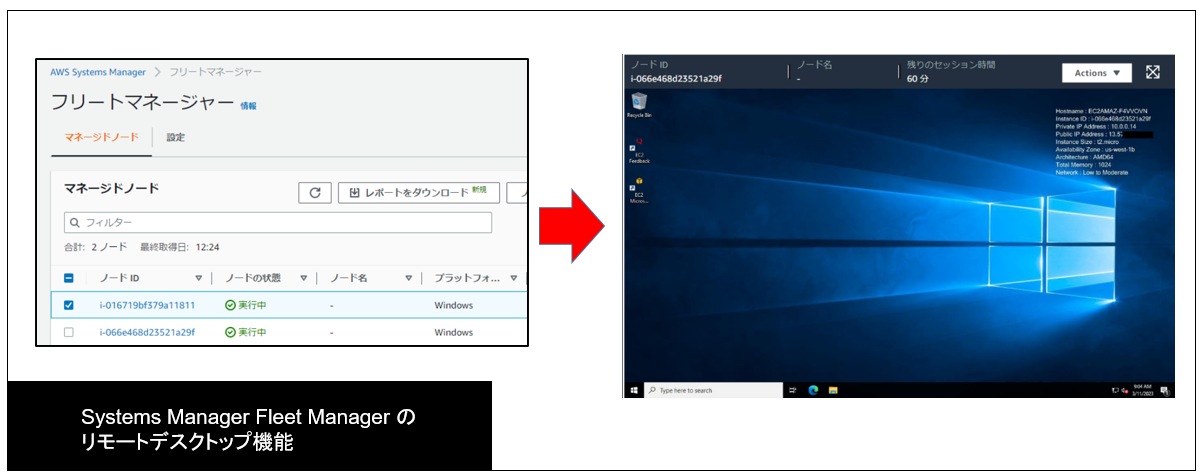

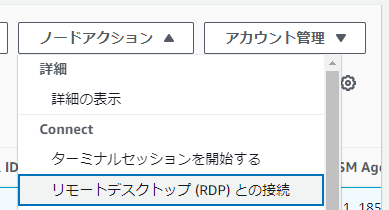

Systems Manager Fleet Manager からWindowsのEC2にリモートデスクトップ接続する方法です。

AWSのマネージドコンソールの Systems Manager Fleet Manager 画面から操作します。

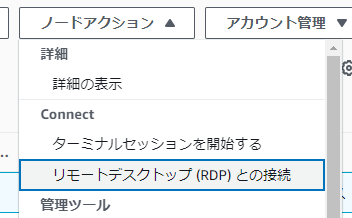

対象の EC2 を選択して「リモートデスクトップ(RDP)接続」を選択します

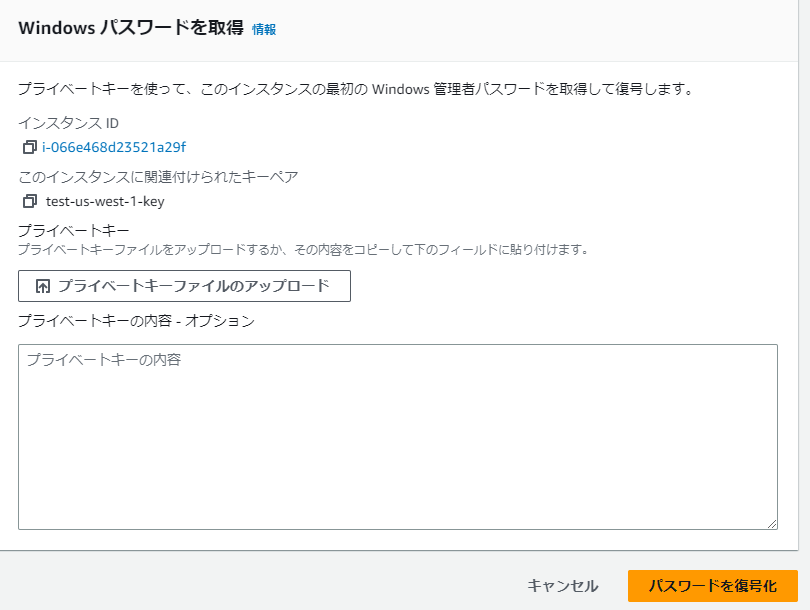

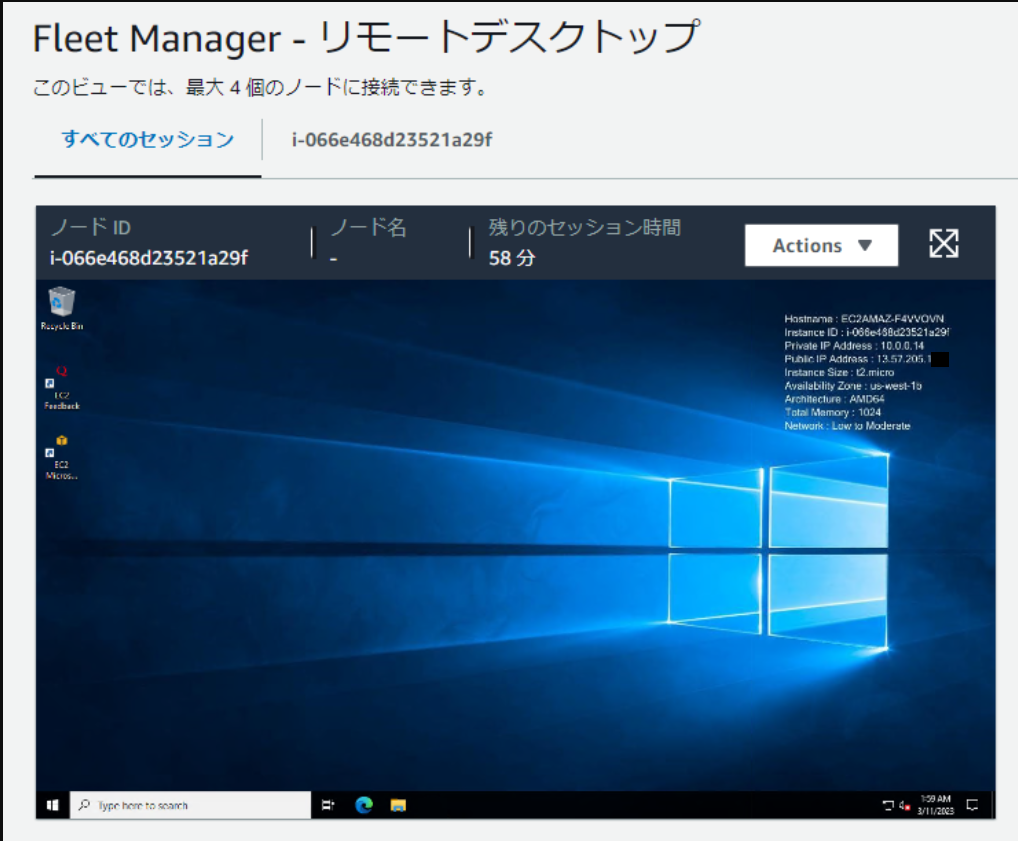

ユーザ認証はパスワードでも認証可能ですが、キーペアでも認証が可能です。

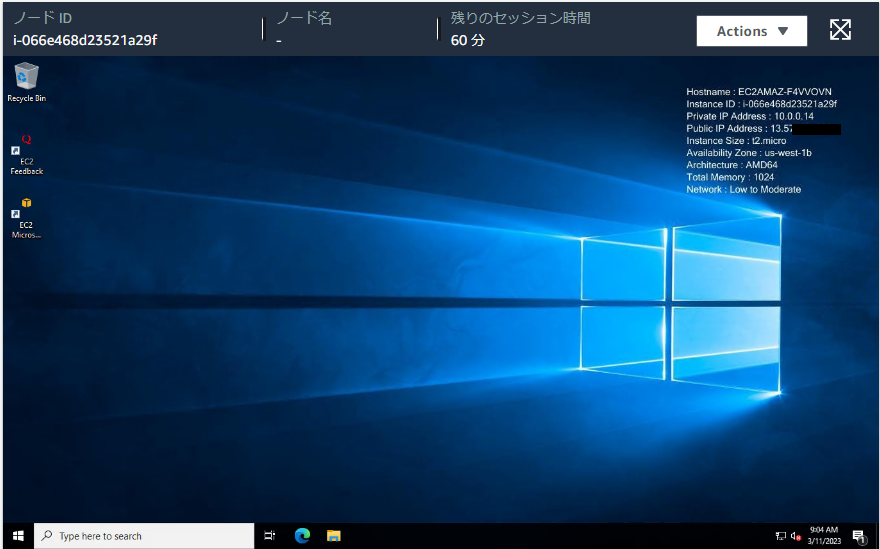

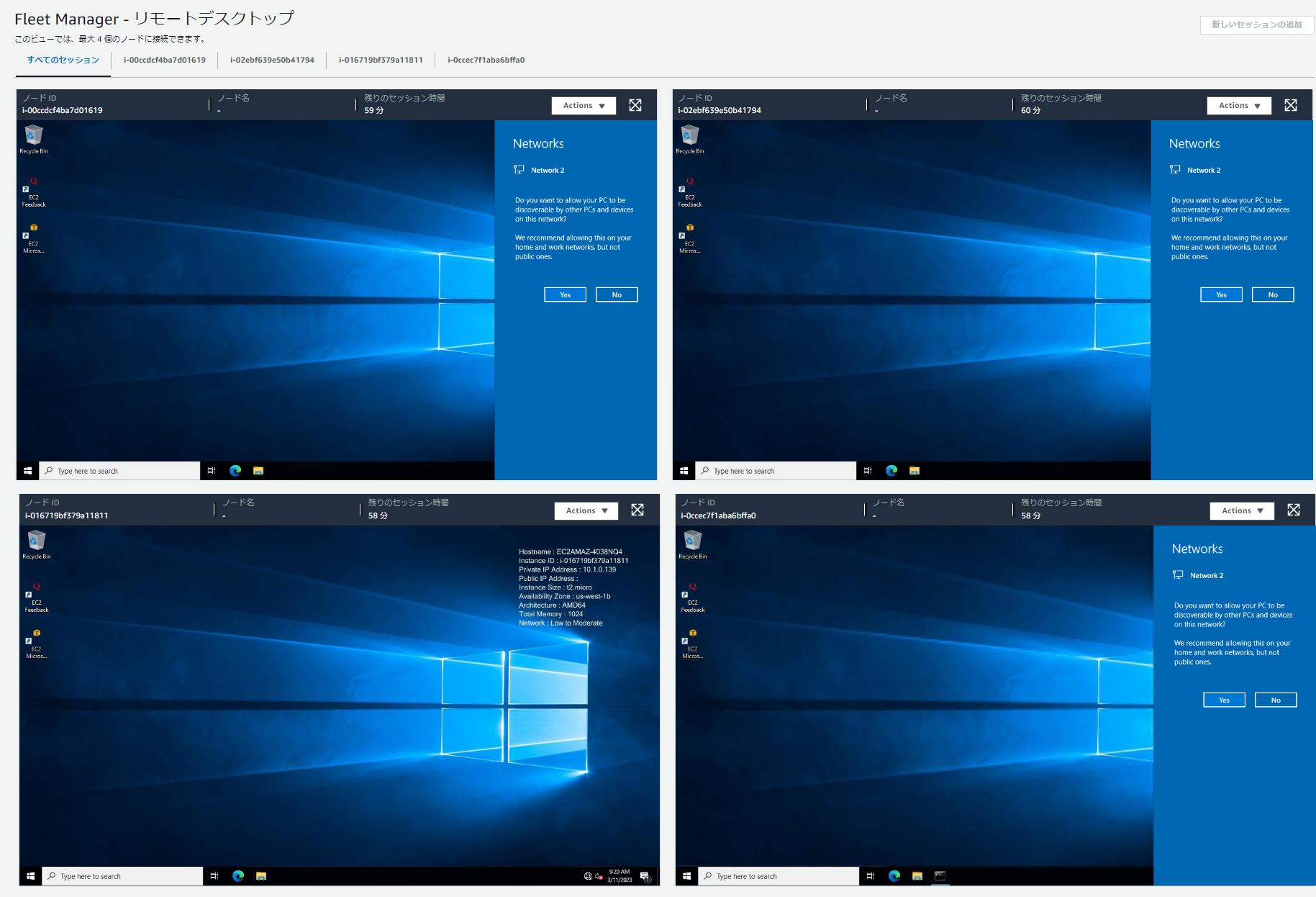

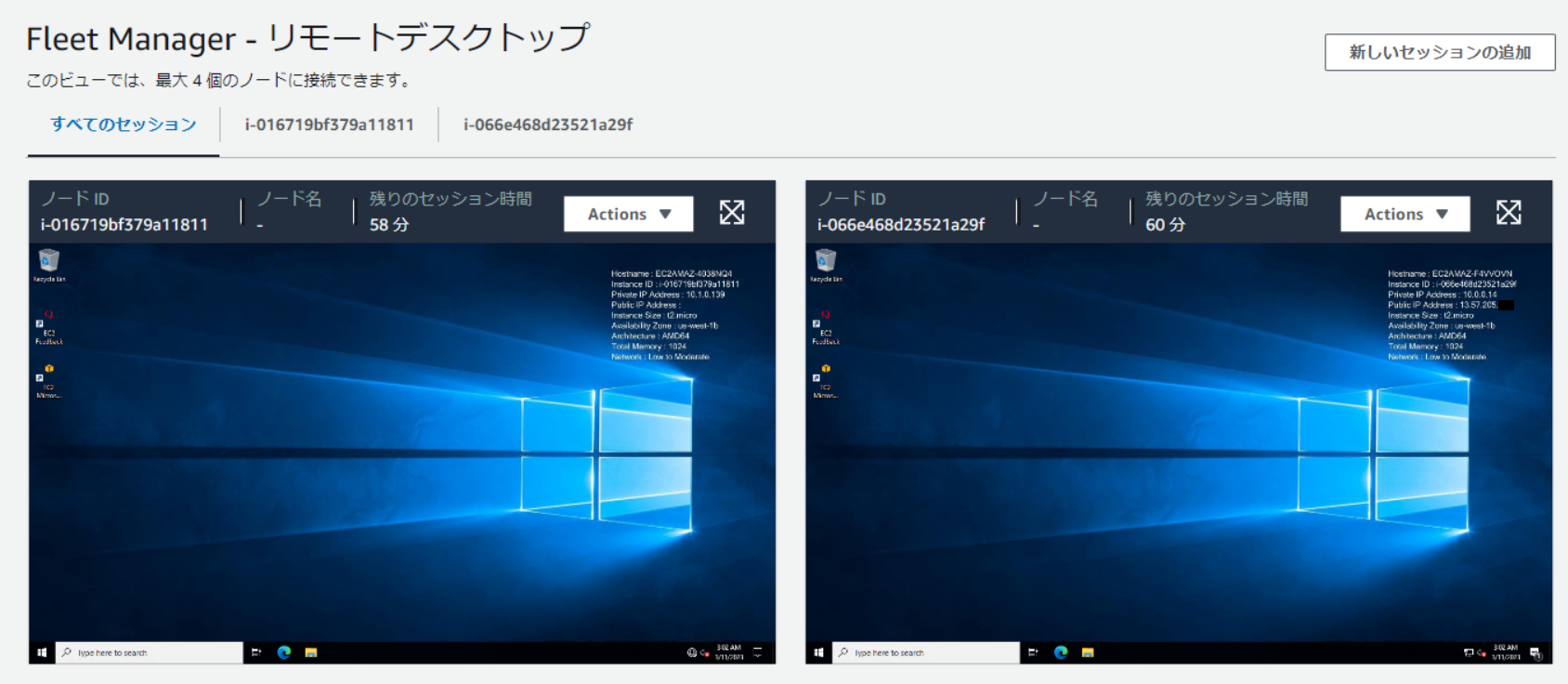

接続すると以下の様に表示されます。

5.Systems Manager Fleet Manager のリモートデスクトップを利用するメリット

「接続された画面が同じに見えるけれど何が嬉しいの? RDP 接続でよくない?」と思われる方もいると思うので、私が感じるメリットを解説します。メリットは小~大で分類していますが、大の2つが非常に重要です。

5-1.メリット①:キーペアで接続できる(小)

Windows 標準のリモートデスクトップ機能でWindows環境に接続する際には、AWS のマネージドコンソール上でキーペアを変換してパスワードを取得する必要がありました。

何気に面倒くさいですね。

Systems Manager Fleet Manager によるリモートデスクトップ接続だと、直接キーペアを設定すればよいので、この手間が軽減できます。

少しだけ楽です。

なので、メリットとしては「小」です。

5-2.メリット②:複数画面の表示が可能(中)

Windows 標準のリモートデスクトップ接続機能で複数接続する為には、複数起動する必要がありました。

Systems Manager Fleet Manager によるリモートデスクトップ接続だと、1つの画面で4台まで起動できます。4台並行して作業をしたい時には便利ですね。もちろん画面の最大化も可能です。

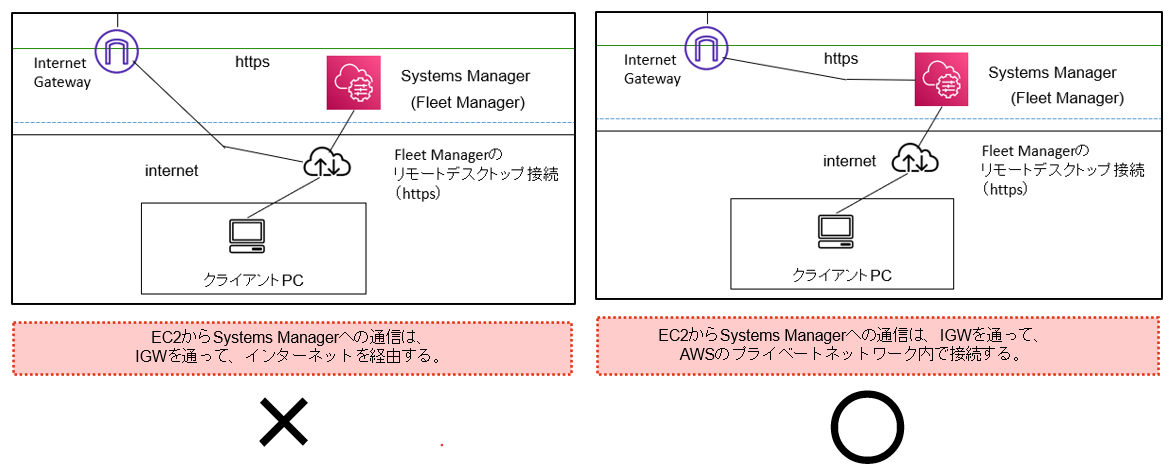

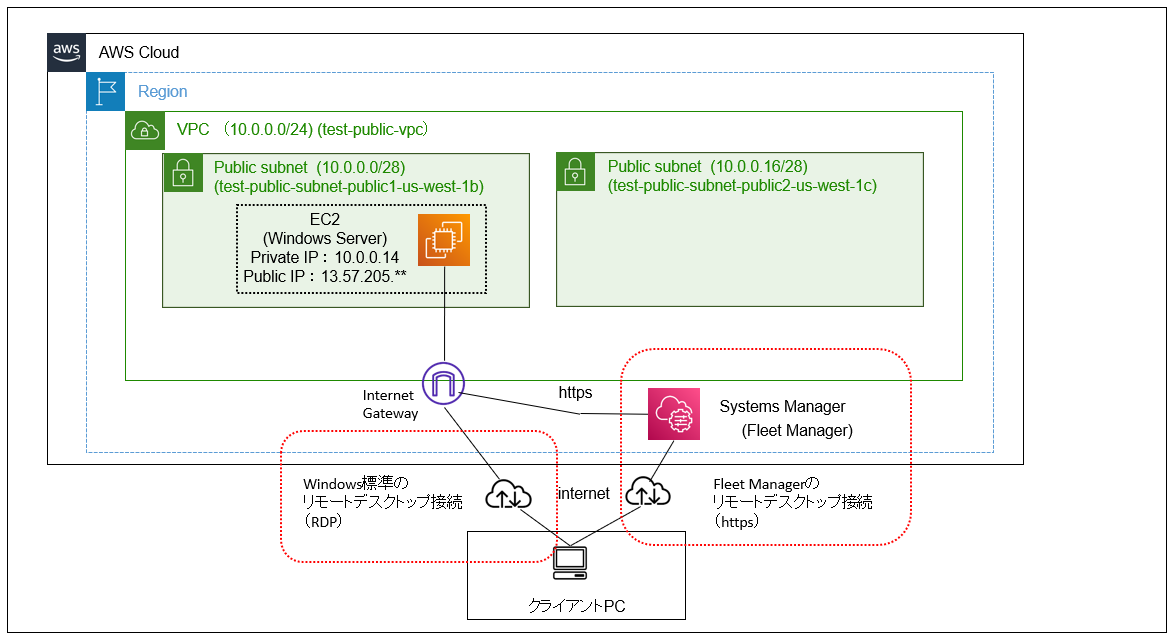

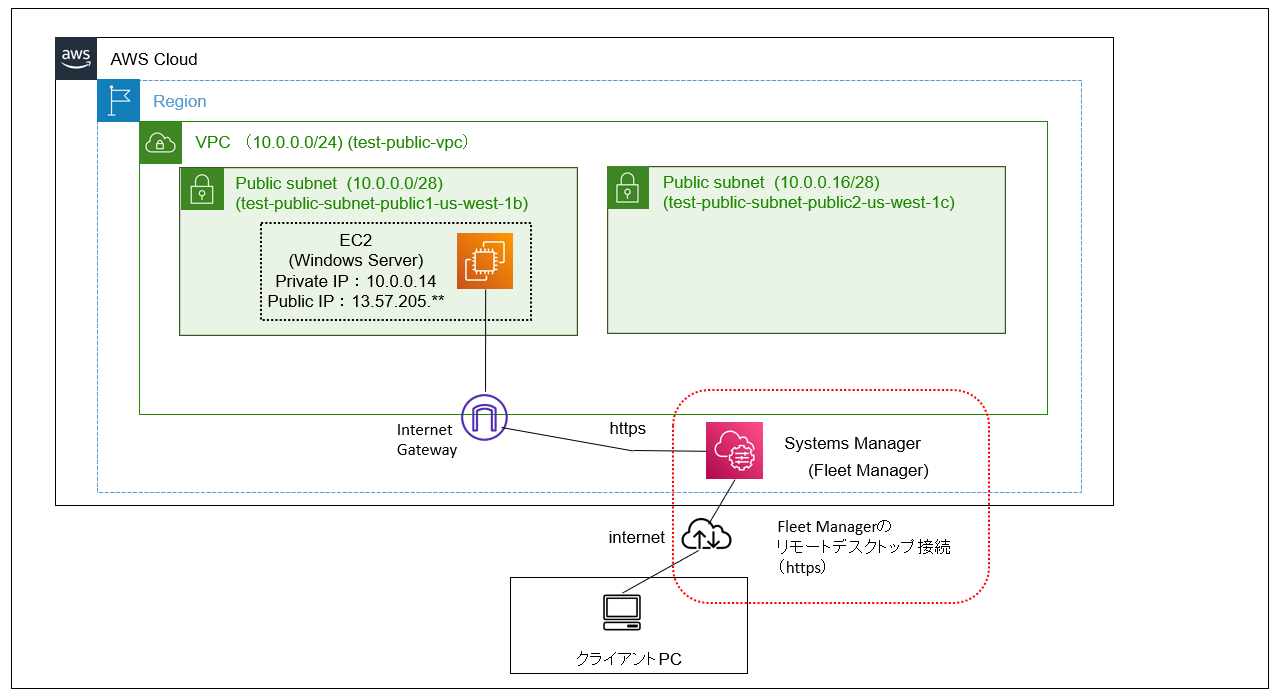

5-3.メリット③:httpsでの接続が可能(大)

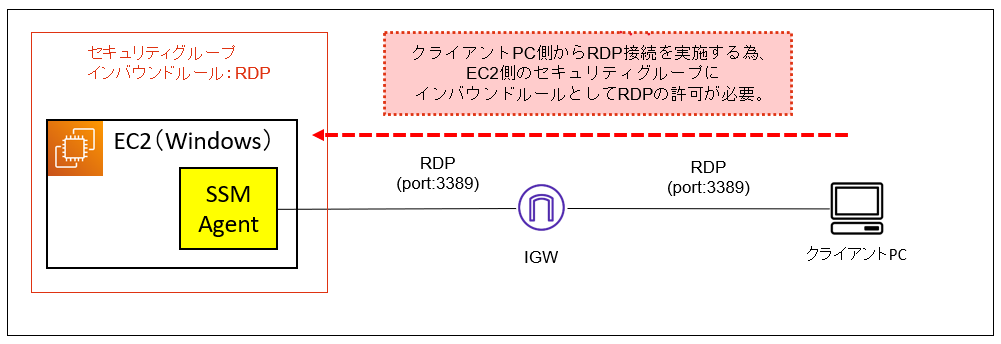

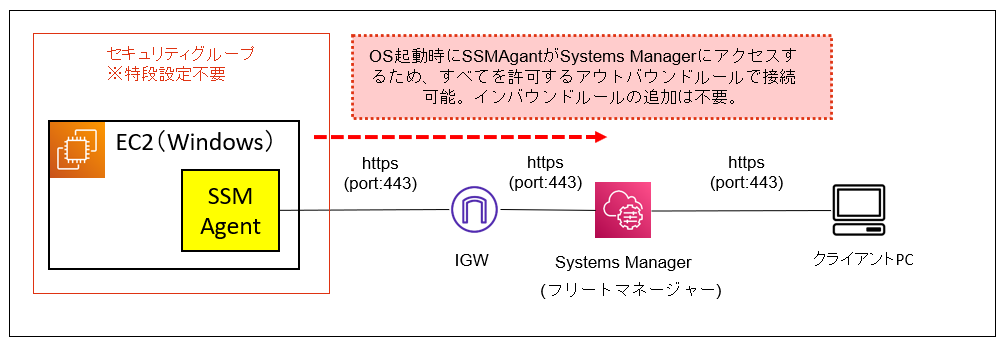

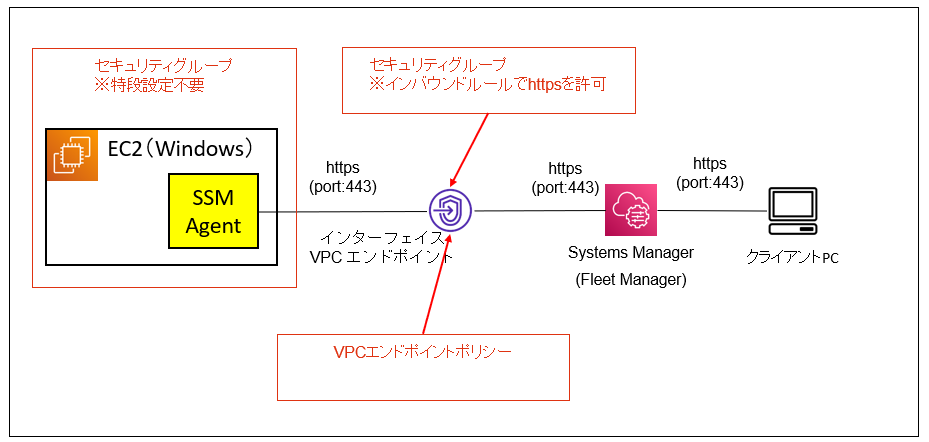

以下の接続図をご確認ください。

Windows 標準のリモートデスクトップ接続の場合は「RDP(port:3389)」のTCPポートの通信が許可されている必要があります。ただ、環境によってはこの通信が抑止されていて利用できない場合もあります。

Systems Manager Fleet Manager はAWSマネージメントコンソール上で表示できるため、この制限がありません。Web通信を実施しる https (port:443)のTCPポートが許可されていれば通信できる訳です。AWSマネジメントコンソール自体が https 通信なので、実質AWSマネジメントコンソールにアクセスできれば利用できます。これは非常にメリットが大きいです。

なので、メリットとしては「大」になります。

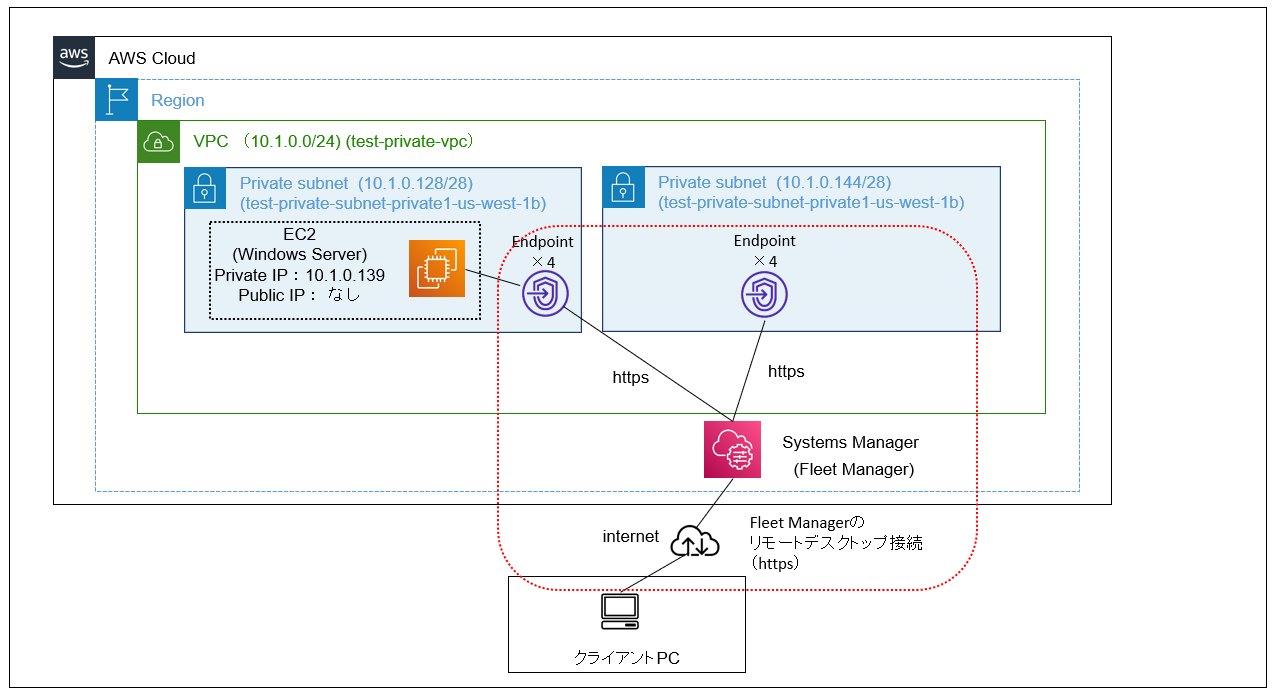

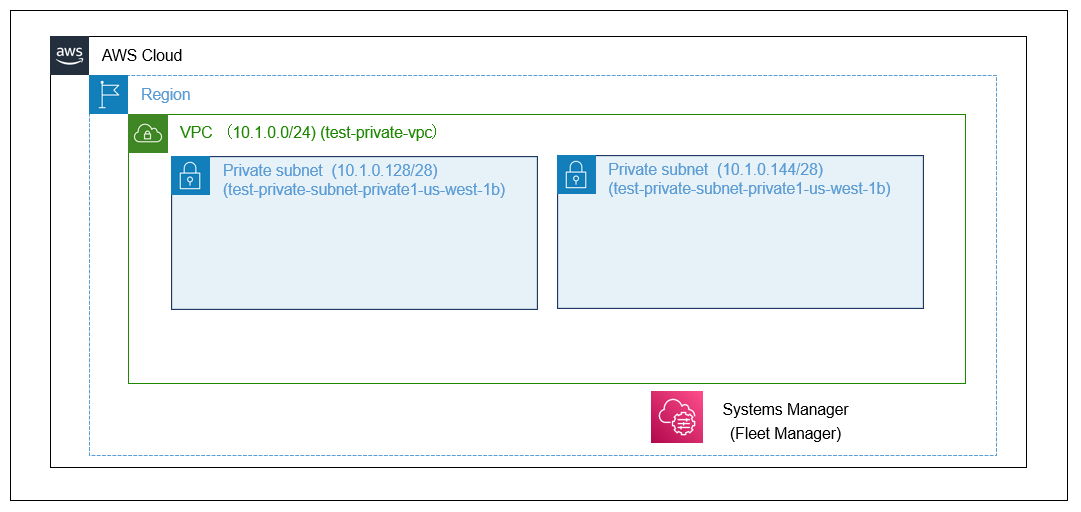

5-4.メリット④:プライベートサブネットのEC2にも接続可能(大)

以下の接続図をご確認ください。

「パブリックサブネット」が無い状態で「プライベートサブネット」のEC2にリモートデスクトップ接続するのは大変です。

ただ、Systems Manager Fleet Manager を利用すれば、EC2 にリモートデスクトップ接続できます。

EC2から Systems Manager の通信をVPCエンドポイントで可能にすることで、接続できるようになる訳です。

これはシンプルで非常に利用しやすい仕組みです。

例えば、「プライベートサブネットしかない環境でEC2の検証をしたい」といった事も簡単に実現できます。

なので、メリットとしては「大」になります。

6.ネットワークごとの接続方法

メリット③やメリット④についてイメージして頂くために、ここからは「パブリックサブネット」、「プライベートサブネット」のそれぞれにEC2がある場合の接続方法について解説します。この内容をご理解いただくとメリットを理解して頂きやすくなると思います。

6-1.パブリックサブネットの接続

パブリックサブネットで EC2 を起動し、その EC2 に対して Systems Manager Fleet Manager で接続する手順とポイントを説明します。

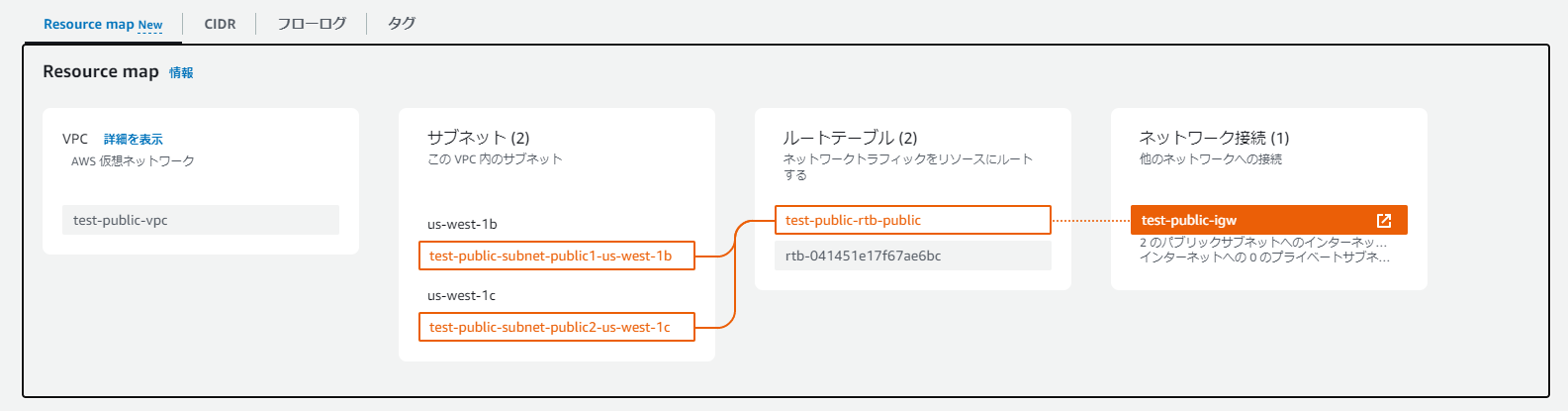

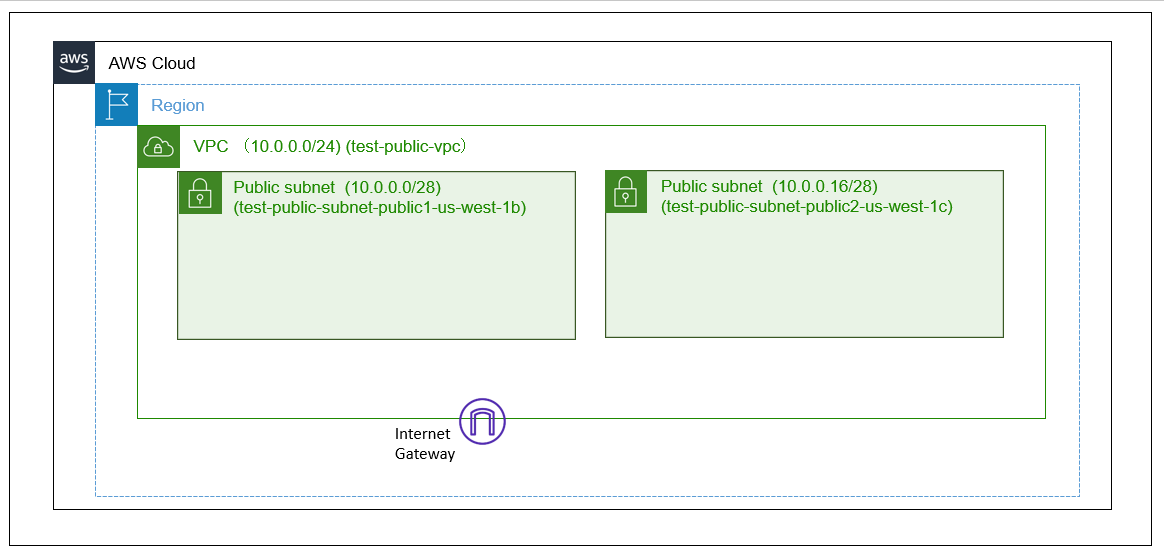

6-1-1. 前提のネットワーク

「パブリックサブネット」環境の解説をします。

今回前提とするネットワークは以下の通りです。

「プライベートサブネット」は存在せず、「パブリックサブネット」だけの環境とします。

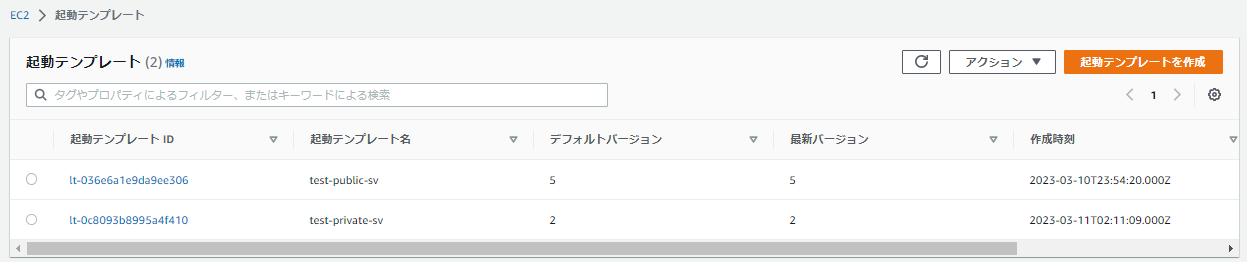

6-1-2. EC2の起動

EC2を起動させます。

起動時の EC2 設定のポイントは以下となります。

| 区分 | 説明内容 |

|---|---|

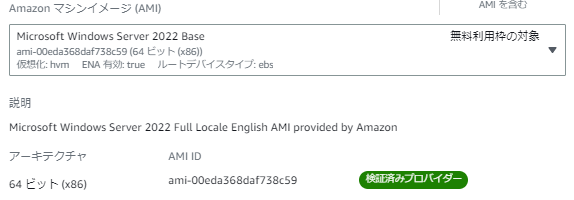

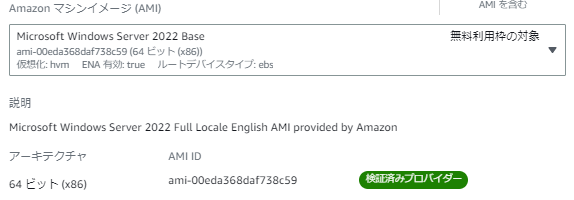

| AMIの選択 | 今回はWindowsを前提にするため「Windows」のAMIを選択します。 ※SSMagentがインストールされていることが前提です。  |

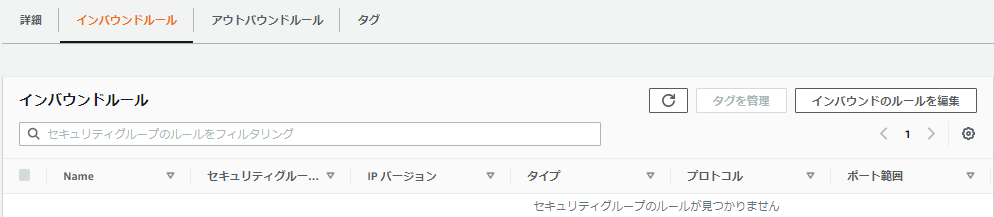

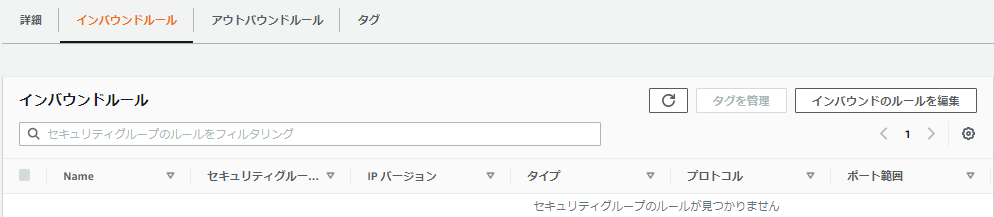

| セキュリティグループ | SSMを利用する場合はインバウンドルールの追加は不要です。 |

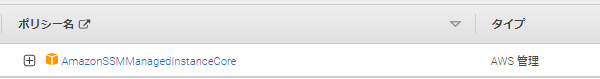

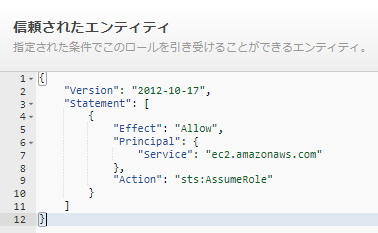

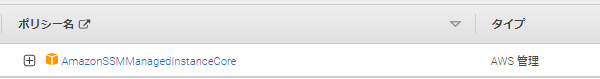

| IAMロール |

以下の条件のIAMロールを作成してEC2にアタッチします。 ポリシー:AmazonSSMManagedInstanceCore ※インスタンスで Systems Manager サービスコア機能を使用できます。  信頼されたエンティティ:ec2.amazonaws.com  |

AMI と SSMagent についての補足

今回の Systems Manager Fleet Manager による接続のためには SSM Agent が必須となります。プリインストールされているAMIを利用すると、インスタンス起動後に自動的に Systems Manager に接続します。プリインストールされているAMIかどうかは「SSM Agent がプリインストールされた Amazon Machine Images (AMIs)」を参照ください。

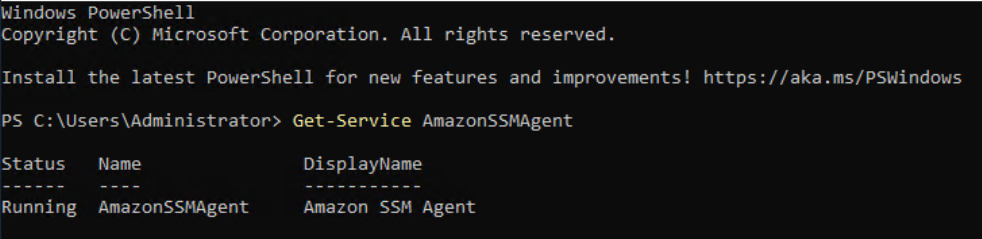

分らない場合は、EC2で PowerShell を起動して「Get-Service AmazonSSMAgent」コマンドで状況を確認できます。

以下の様に表示されればインストールされており、正常に動作しています。

もし SSM Agent がインストールされていない場合は、「Windows Server 用 EC2 インスタンスに手動で SSM Agent をインストールする」の手順に従い、 SSM Agent をインストールします。

セキュリティグループの設定についての補足

Windows 標準のリモートデスクトップ接続をするときには、EC2 にアタッチされたセキュリティーグループのインバウンドルールでRDP(Port:3389)の許可を与えます。

これは、クライアントPC側からリモートデスクトップ接続を実施するためです。

EC2側としてはインバウンドとしてRDPの接続を受けるので、当然インバウンドルールに記載する必要があります。

それに対して Systems Manager Fleet Manager を利用する場合は接続が異なります。

EC2のOSが起動した際に SSM Agent が起動して Systems Manager に接続します。

この接続は EC2 にとってはアウトバウンドルールのため、特段セキュリティーグループで個別の設定をしていない限り許可されます。そして、セキュリティグループはステートフルなので、その後の通信が可能になります。

そのため、インバウンドルールに設定する必要はありません。

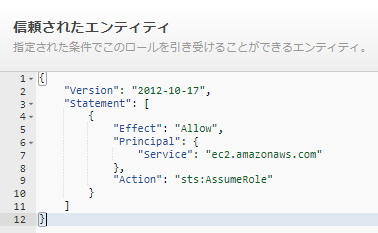

6-1-3. Systems Manager Fleet Managerからの接続

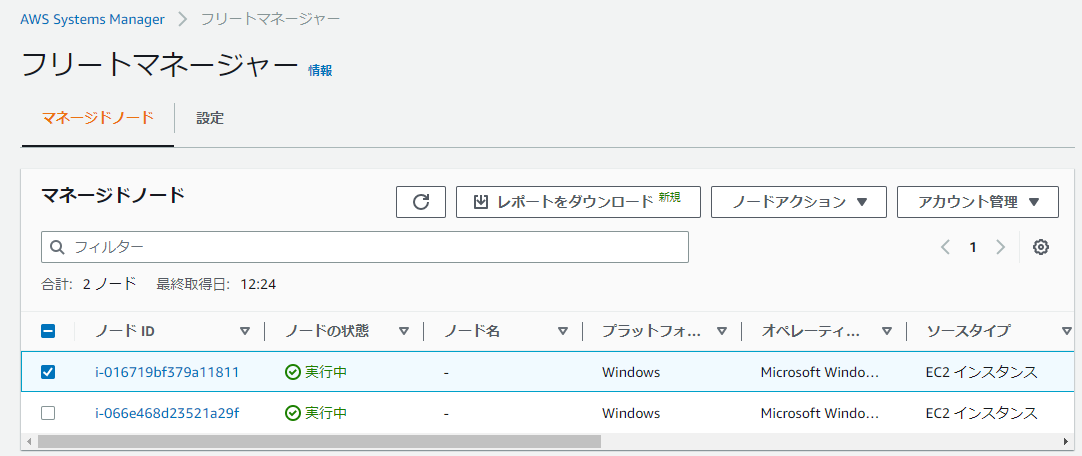

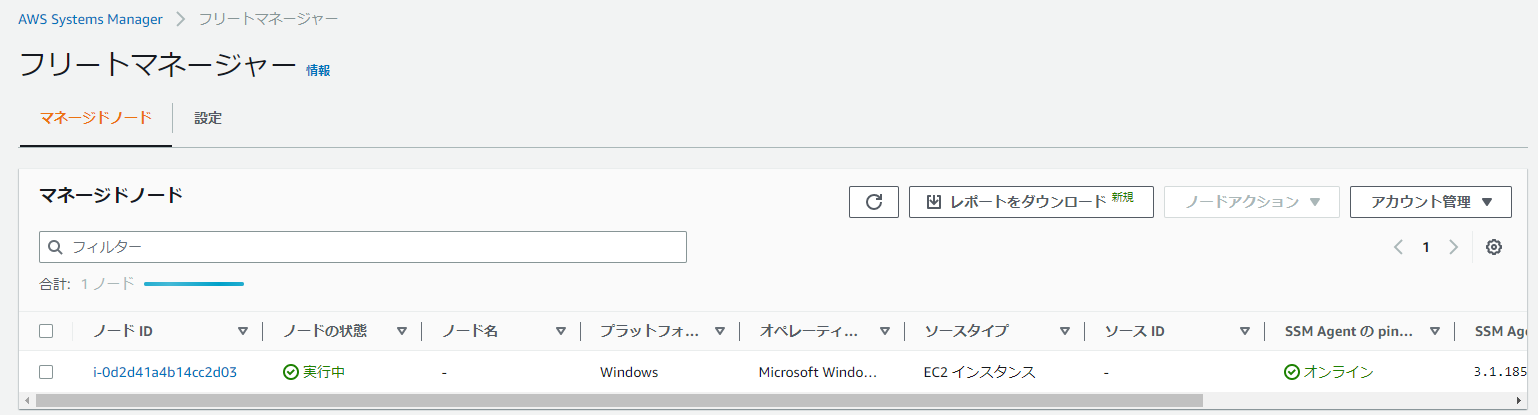

パブリックサブネットで SSMagant がインストールされた EC2 を起動すると以下のように Systems Manager の「フリートマネージャー」画面に対象の EC2 が表示されます。

対象の EC2 を選択して「ノードアクション」の「リモートデスクトップ(RDP)との接続」を選択します。

ログイン画面が表示されるので、認証タイプを「キーペア」に変更して、「キーペア」をアップロードして接続します。

Fleet Manager のリモートデスクトップ接続が実施できます。

このように非常に簡単にリモートデスクトップ接続が可能です。

なお、最終的な構成は以下の通りです。

パブリックサブネットの EC2 と Systems Manager 間の通信について

パブリックサブネットの EC2 と Systems Manager の接続について補足です。

この接続は EC2 から Internat Gateway (IGW) を経由して Systems Manager に接続することになります。

構成の前提から考えると、左側のようにインターネットを経由しているように思えます。

しかし、それは間違いです。

Q:2 つのインスタンスがパブリック IP アドレスを使用して通信する場合、またはインスタンスがパブリックな AWS のサービスエンドポイントと通信する場合、トラフィックはインターネットを経由しますか?

いいえ。パブリック IP アドレスを使用する場合、AWS でホストされているインスタンスとサービス間のすべての通信は AWS のプライベートネットワークを使用します。AWS ネットワークから発信され、AWS ネットワーク上の送信先を持つパケットは、AWS 中国リージョンとの間のトラフィックを除いて、AWS グローバルネットワークにとどまります。

さらに、データセンターとリージョンを相互接続する AWS グローバルネットワークを流れるすべてのデータは、安全性が保証された施設を離れる前に、物理レイヤーで自動的に暗号化されます。すべての VPC クロスリージョンピアリングトラフィックや、カスタマーまたはサービス間のトランスポート層セキュリティ (TLS) 接続などといった追加の暗号化レイヤーもあります。

上記の通り「AWS グローバルネットワークにとどまる」のが正解です。これはAWSのVPCの「よくある質問」に記載があるので、AWSの公式見解です。EC2とAWSサービス間の通信がインターネット上を経由するのかしないのかで、セキュリティの対応内容は大きく変わってきます。ですので、この内容は頭の片隅に入れておいてください。

以上がパブリックサブネットの EC2 の接続方法でした。

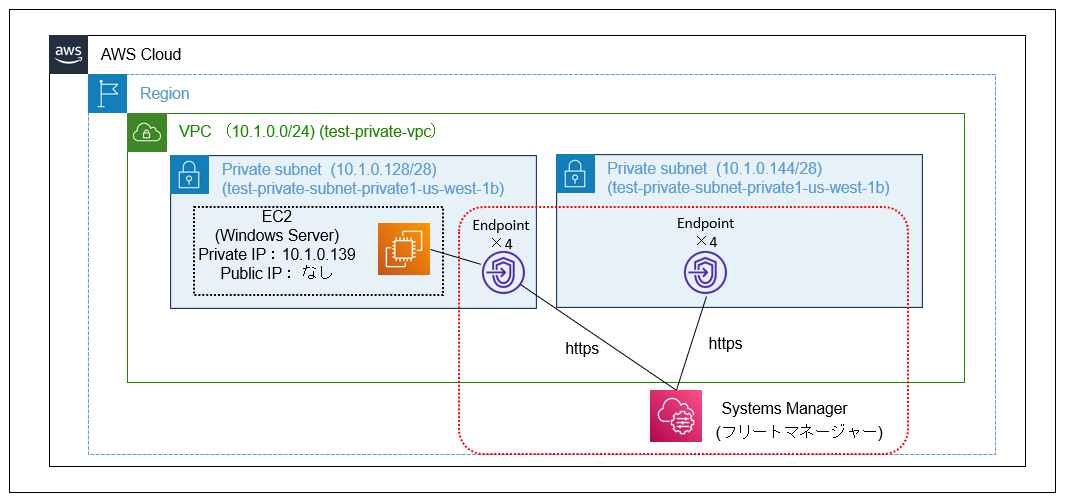

6-2.プライベートサブネットの接続

プライベートサブネットで EC2 を起動し、その EC2 に対して Systems Manager Fleet Manager で接続する手順とポイントを解説します。

6-2-1. 前提のネットワーク

「プライベートサブネット」環境の解説をします。

前提となるネットワークは以下の通りです。

「パブリックサブネット」は存在せず、「プライベートサブネット」だけの環境とします。

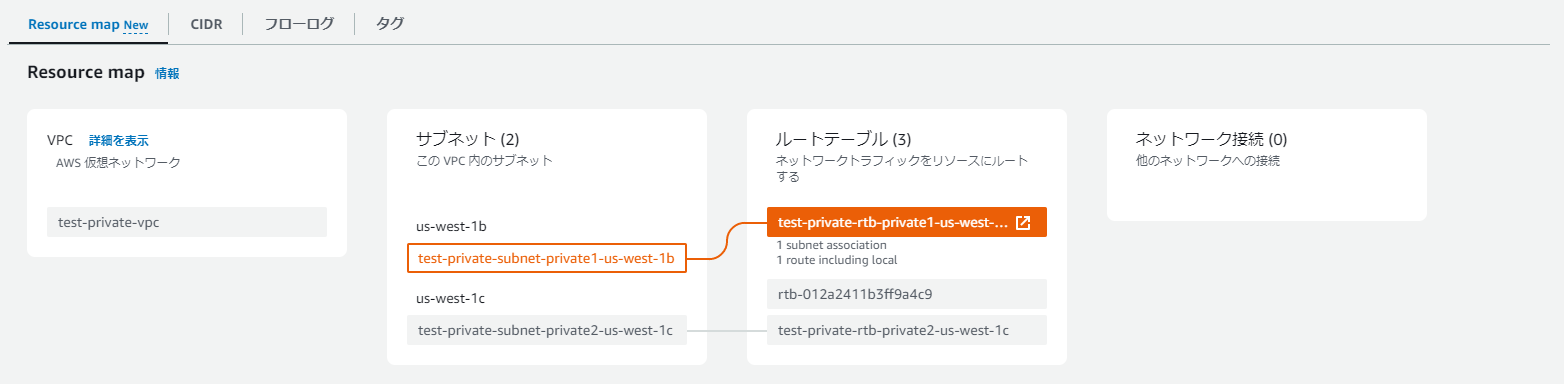

「Resource map」では以下のようになります。

ただ、このままだと「プライベートサブネット」の中の EC2 は外部と接続できません。

Systems Manager とも通信が出来ない状況です。

6-2-2. VPCエンドポイントの作成

まずは VPC 内のサブネットから Systems Manager に接続する「VPCエンドポイント」を作成します。「VPCエンドポイント」はインターネットを経由せずに VPC 内からAWSサービスに対してプライベート接続を実施できるサービスです。このサービスを利用する場合、AWSサービスと通信するのに、インターネットゲートウェイ、NAT デバイス、AWS Direct Connect 接続、および AWS Site-to-Site VPN 接続は不要になります。

「VPCエンドポイント」には「ゲートウェイ VPC エンドポイント(Gateway VPC Endpoint)」と「インターフェイス VPC エンドポイント (AWS PrivateLink)」の2種類があります。今回は「インターフェイス VPC エンドポイント (AWS PrivateLink)」を利用します。

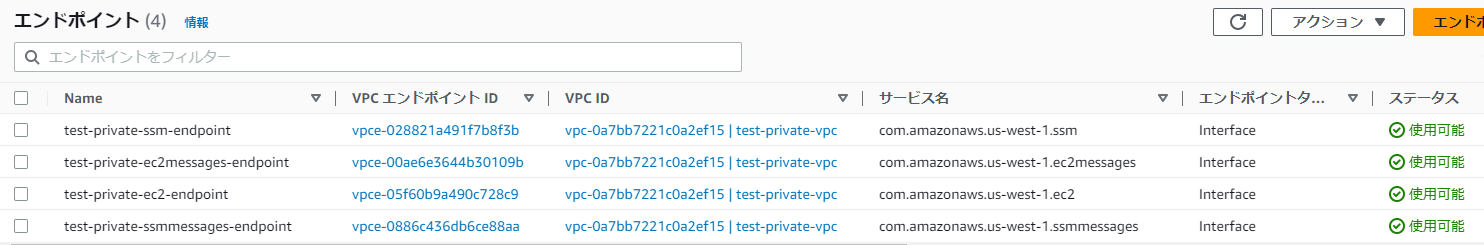

今回利用の「Systems Manager Fleet Manager」を利用する場合は、4種類の「インターフェイス VPC エンドポイント」を作成する必要があります。

| エンドポイント名 | 説明内容 |

|---|---|

| com.amazonaws.region.ssm | Systems Manager サービスのエンドポイント。 |

| com.amazonaws.region.ec2messages | Systems Manager は、このエンドポイントを使用して SSM Agent から Systems Manager サービスへの呼び出しを行います。 |

| com.amazonaws.region.ec2 | Systems Manager を使用して VSS 対応のスナップショットを作成する場合は、EC2 サービスへのエンドポイントがあることを確認します。EC2 エンドポイントが定義されていない場合、アタッチした Amazon EBS ボリュームを列挙する呼び出しは失敗し、Systems Manager コマンドが失敗します。 |

| com.amazonaws.region.ssmmessages | Session Manager を使用して安全なデータチャネルを経由しインスタンスに接続する場合にのみ必要です。 |

リージョンごとに異なるインターフェイス VPC エンドポイント

上記のエンドポイント名 region 部分にはリージョン名が入ります。例えば今回は「米国西部 (北カリフォルニア) us-west-1」で実施しましたが、その場合は「com.amazonaws.region.ssm」が「com.amazonaws.us-west-1.ssm」です。

このように「インターフェイス VPC エンドポイント」はリージョンごとに存在しており、対応している数も異なります。詳細は「AWS PrivateLink と統合できる AWS のサービス」を参照ください。describe-vpc-endpoint-services コマンドでリージョンに存在する「インターフェイス VPC エンドポイント」の一覧を出力することができます。参考に記事作成時点の東京リージョンと大阪リージョンの「インターフェイス VPC エンドポイント」数は以下の通りです。

東京リージョン(ap-northeast-1):159

大阪リージョン(ap-northeast-3):70

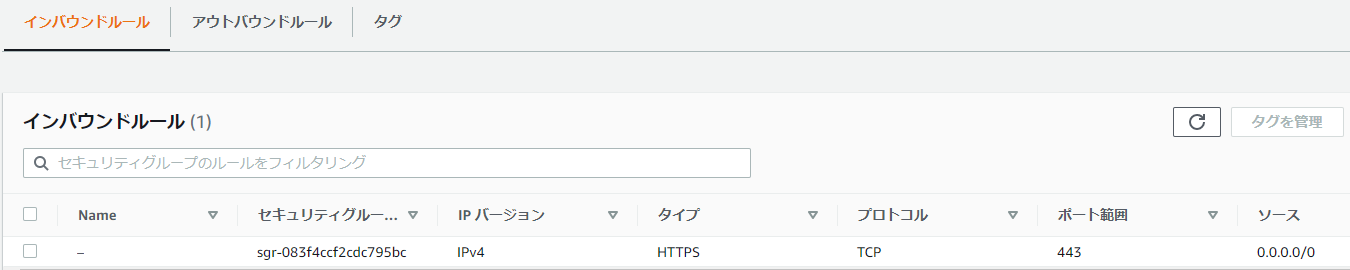

そして、エンドポイント用のセキュリティグループを作成する必要があります。

必要なのはインバウンドルールに「https」を許可することです。

このセキュリティグループは4種類すべての「インターフェイス VPC エンドポイント」で共有できます。

以下の様に4種類の「インターフェイス VPC エンドポイント」を作成します。

これで VPC 内のサブネットから SystemsManager のサービスが利用可能になりました。

インターフェイス VPC エンドポイントの料金

とても便利な「インターフェイス VPC エンドポイント」ですが、利用する際には料金が発生します。

例えば「東京リージョン」だと料金は以下の通りです。

「各AZのVPCエンドポイント1つあたりの料金(USD/時間)」であり、利用期間中は継続的に課金されます。

例えば1カ月利用すると1つあたり「0.014USD * 24時間 * 30日 * 130円/USD = 1,310円」となります。

それなりの費用になるわけです。

詳細は「AWS PrivateLink の料金」を参照ください。

6-2-3. EC2の起動

EC2を起動させます。

起動時のEC2設定のポイントは以下となります。

基本的にネットワーク設定で「プライベートサブネット」を指定して起動する以外は、「パブリックサブネット」で指定した内容と変わりません。念のため以下の通り再掲します。

| 区分 | 説明内容 |

|---|---|

| AMIの選択 | 今回はWindowsを前提にするため「Windows」のAMIを選択します。 ※SSMagentがインストールされていることが前提です。 ※「パブリックサブネット」の時の設定と同じです。  |

| セキュリティグループ | SSMを利用する場合はインバウンドルールの追加は不要です。 ※「パブリックサブネット」の時の設定と同じです。  |

| IAMロール |

以下の条件のIAMロールを作成してEC2にアタッチします。 ※「パブリックサブネット」の時の設定と同じです。 ポリシー:AmazonSSMManagedInstanceCore ※インスタンスで Systems Manager サービスコア機能を使用できます。  信頼されたエンティティ:ec2.amazonaws.com  |

6-2-4. Systems Manager Fleet Manager からの接続

プライベートサブネットで SSMagant がインストールされたEC2を起動すると以下のように Systems Manager の「フリートマネージャー」画面に対象の EC2 が表示されます。

これ以降の接続操作は「パブリックサブネット」と際と同じなので割愛します。

問題なく起動できます。

これで無事接続できました。これで、例えば「プライベートサブネット」で起動している EC2 と、「パブリックサブネット」で起動している EC2 を並べて表示させるなんてこともできます。

以上がプライベートサブネットの EC2 の接続方法でした。

6-2-5. 特定のインスタンスのみを表示させたい場合

ただ、全部のインスタンスは表示させたくなくて、一部のインスタンスのみ Systems Manager Fleet Manager で表示させたい場合もあるかと思います。特にプライベートサブネットだと、そういうニーズもありそうに思います。

これに関しては色々な制御方法がありますので、1例をご紹介します。

プライベートサブネットの EC2 と Systems Manager の接続は以下のような流れとなります。

途中で経由する「インターフェイスVPCエンドポイント」には「VPCエンドポイントポリシー」を設定できます。

4つのエンドポイントを作成していますが、設定するのは「com.amazonaws.region.ssmmessages」のみです。

標準のポリシーは以下の通りです。

{

"Statement": [

{

"Action": "*",

"Effect": "Allow",

"Principal": "*",

"Resource": "*"

}

]

}

例えば、特定のIAMロールのみ許可するように設定します。

これはEC2にアタッチしているIAMロールのことです。

以下ですと「IAMロール「test-iam」がアタッチされたリソース(ここではEC2)のみ許可する」ことになります。

なお、「123456789012」にはアカウント IDを入力する必要があります。

{

"Statement": [

{

"Action": "*",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::123456789012:role/test-iam"

},

"Resource": "*"

}

]

}

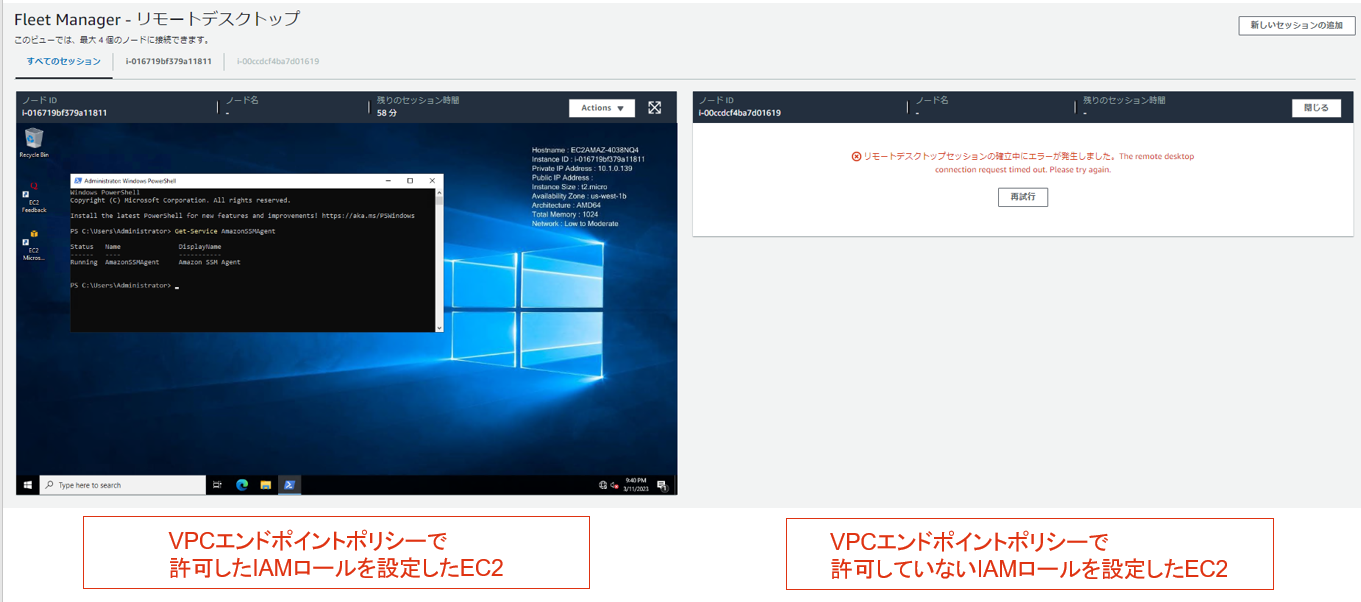

実施結果が以下の通りです。

許可と与えたIAMロールがアタッチされているEC2は表示できますが、それ以外のIAMロールがアタッチされたEC2は表示できません。

これは、制御の一例であり、運用に合わせて色々な制御が可能かと思います。

環境にあわせて最適な制御方法をご検討ください。

7. まとめ

この記事では Systems Manager Fleet Manager を利用した Windows の EC2 環境へのアクセスに関してまとめました。

個人的に感じるメリットは以下の4点です。

メリット①:キーペアで接続できる(小)

メリット②:複数画面の表示が可能(中)

メリット③:httpsでの接続が可能(大)

メリット④:プライベートサブネットのEC2にも接続可能(大)

今回の記事は以上になります。

なお、この記事は2023年3月時点の内容になりますので、ご承知おきください。

この記事が皆さんがAWSのサービスを知るうえで、良いきっかけになれば幸いです。