背景

なんか中央集権型と分散自律型のハイブリッドって、

・データメッシュとデータウェアハウス

・マイクロサービスとモノリス

・コレオグラフィとオーケストレーション

・分散セキュリティと中央集権セキュリティ

すべて同じメカニズムのように感じてしまうのは気のせい?

「すべてこの関係性が一緒に見えてしまうな」というのがキッカケ。

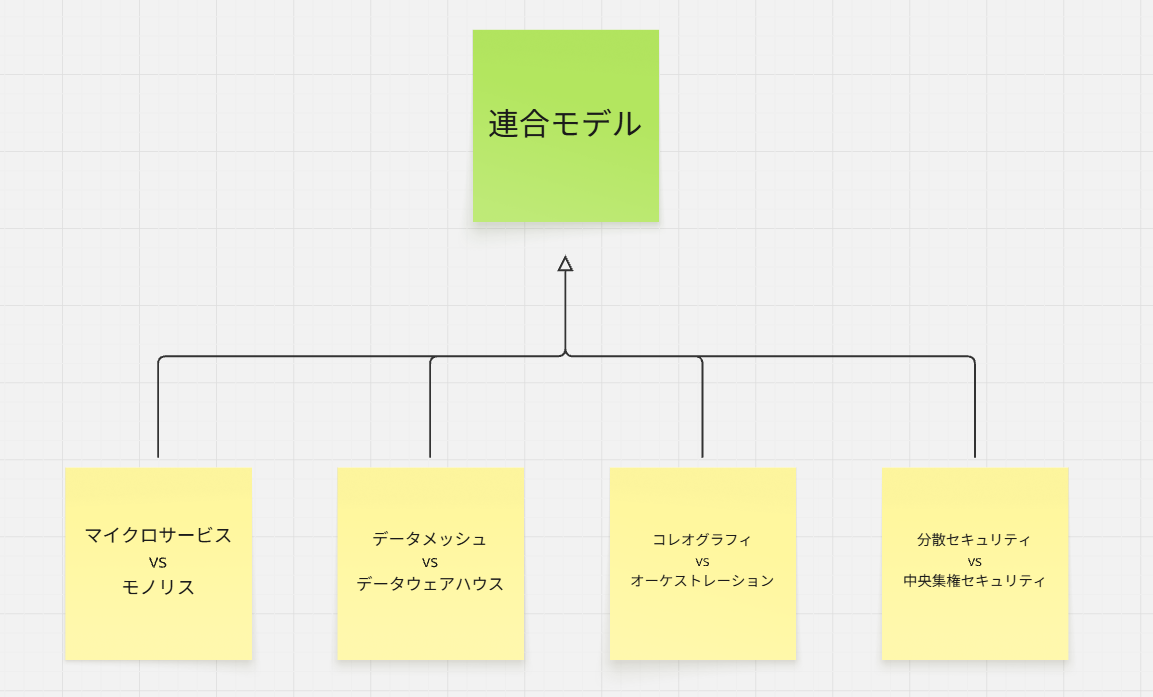

こう見えている

ここの設計思想を見ていくと、「下図のような構造になっているはずだ」

という仮説が立てられた。

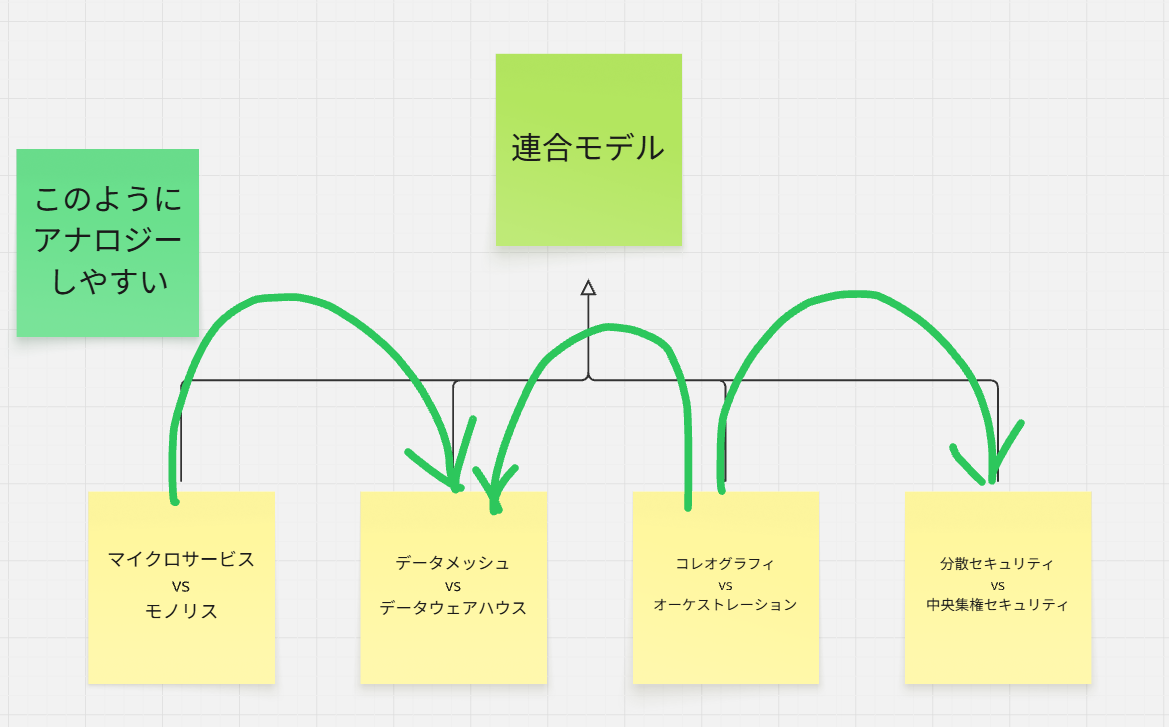

アナロジー展開

ということは、それが仮に正しいとすると、

下図のように色々異なる文脈の設計思想を横にアナロジー展開しやすい。

つまり

ある文脈の設計思想を1つ理解するだけで、図のように最低4つに応用できる

ということ。

根底思想は同じ

様々な技術領域で一見異なって見えるアーキテクチャが、実は同じ

「自律性(Autonomy)」と「統一性(Governance)」のバランスを取る

という根本的な課題を、同じ設計思想で解決しようとしているのです。

⚖️ すべてに共通する「連合モデル」というメカニズム

この共通のメカニズムは

「連合的ガバナンス」または「イネイブリング・プラットフォーム」 の思想

と呼ぶことができます。

これは、モノリスのような完全に中央集権的な「独裁モデル」でもなく、

完全に分散的な「無政府モデル」でもない、両立の取れた第三の道です。

つまり、

「ルール(統制)は中央で決め、実行(自律性)は現場に任せる」

というハイブリッドなアプローチです。

マトリクス表で比較

では、マトリクス表で見比べてみましょう。

| 概念 | 分散/自律的な要素 (実行) | 中央集権/統一的な要素 (統制) |

|---|---|---|

| マイクロサービス (vs モノリス) |

各チームがサービスを自律的に開発・デプロイする。 | プラットフォームチームが、共通のCI/CDパイプライン、サービスメッシュ、監視基盤を提供する。 |

| データメッシュ (vs データウェアハウス) |

各ドメインチームが、自分たちのデータを「データプロダクト」として自律的に所有・提供する。 | 中央のプラットフォームチームが、共通のデータカタログ、アクセス制御、相互運用性のための標準を提供する。 |

| コレオグラフィ (vs オーケストレーション) |

各サービスがイベントを発行し、他のサービスがそれを自律的に購読して動作する(疎結合)。 | 共通のイベントバス(例: Kafka)やスキーマレジストリを中央で管理し、イベントの信頼性と形式を保証する。 |

| 分散セキュリティ (vs 中央集権セキュリティ) |

各サービスの横にあるサイドカーが、セキュリティチェックを自律的に実行する。 | セキュリティチームが、共通のポリシーをコードとして定義し、コントロールプレーンを通じて一斉に配布する。 |

上図のように、すべての例で

「What(何を実行するか)」は各現場の裁量に任されている

かつ

「How(どのように実行・統制されるか)」の基盤やルールは中央が提供する

という構造になっていることが分かります。

🌐 なぜ今、このパターンが主流なのか?

この思想が現代において主流となっているのには、明確な理由があります。

組織のスケーラビリティ

ビジネスの成長に合わせて開発チーム(コンポーネント)が増えた際、中央集権的なチーム(コンポーネント)がボトルネックになるのを防ぐためです。

そこで現場に権限を委譲することで、組織全体としてのアウトプットを最大化します。

技術の進化

Kubernetes、サービスメッシュ、Terraform(IaC)、OPA(Policy as Code)といった技術が登場したことで、

「ルールをコードとして定義し、自動的に配布・強制する」

ことが現実的に可能になりました。

これにより、中央の統制と現場の自律性を両立させるための技術的基盤が整ったのです。

複雑性への対処

現代のシステムはあまりにも複雑なため、中央の万能チームがすべてを理解し、管理することは不可能です。

ビジネスに最も近い現場のドメインチームが、その専門知識を活かして自律的に意思決定を行う方が、より良い結果を生むという考え方が浸透しています。

進化するたびに役割が増える

上記のマトリクス表で挙げた各領域の「中央集権/統一的な要素」は、別々に存在するのではなく、成熟した組織では単一の、統合されたプラットフォームチームの責務として、徐々に拡張・統合されていきます。

💎 究極の姿:Internal Developer Platform (IDP)

上で出した機能群

CI/CD

サービスメッシュ

データカタログ

イベントバス

セキュリティポリシー管理

などは、すべてを統合すると 「Internal Developer Platform (IDP)」 と呼ばれるものになるそうです。

つまり、段階を経て、プラットフォームチームの役割は、

単なるインフラ提供者から、社内開発者向けの「製品」として、

統合された開発プラットフォームを提供するプロダクトチームへと進化

していくのです。

なぜ役割は拡張するのか?

この役割拡張の根底にあるのは、

「ストリームアラインドチーム(プロダクト開発チーム)の認知的負荷を軽減する」

という、ただ一つの強力なミッションです。

もし、統合されたプラットフォームチームが存在しなければ、各プロダクトチームは、自分たちのビジネスロジックを開発することに加えて、

・CI/CDパイプラインをどう構築するか?

・サービス間の通信をどう保護するか?

・ログやメトリクスをどう収集・可視化するか?

・イベントをどうやって送受信するか?

・データカタログをどうやって管理するか?

・セキュリティポリシーをどうやって適用するか?

といった、無数の複雑な課題をすべて自力で解決しなければなりません。

これでは、本来集中すべきビジネス価値の創出が遅れてしまいます。

IDPを提供するプラットフォームチームは、これらの複雑な課題を抽象化し、

「舗装された道」

として、使いやすいセルフサービスツールを提供します。

プロダクトチームは、この道を歩くだけで、安全かつ効率的にアプリケーションを本番環境に届けられるようになります。

🏛️ プラットフォームチームの進化ロードマップ

このロードマップは、技術基盤の成熟が、いかにして新たな事業遂行能力の獲得に繋がるかを示す物語です。

先の「中央集権/統一的な要素」は、別々に存在するのではなく、成熟した組織では単一の、

統合されたプラットフォームチームの責務 として、徐々に拡張・統合されていきます。

そのロードマップを大きく4つのマイルストーンに分けて、触れていきます。

Stage 1: コンテナ基盤の提供 (CaaS)

まずは、アプリケーションを動かすための最も基本的な基盤である、コンテナ実行環境(例: Kubernetes)を安定的に提供することから始まります。

ミッション

開発者に対して、電気や水道のようなユーティリティとして、安定的かつ信頼性の高いコンテナ実行環境を提供する。

主な提供機能

マネージドKubernetesクラスタ

GKE, EKS, AKS等のクラウドサービス、または自社運用(Rancher, OpenShiftなど)によるKubernetes環境。

コンテナレジストリ

Dockerイメージを保管・管理するためのプライベートレジストリ(GCR, ECR, Harborなど)。

IaCによる基盤構築

TerraformやCloudFormation等を用いて、クラスタ自体をコードで管理し、再現性を担保する。

基本的なネットワーク分離

Namespaceなどを利用して、チームやアプリケーション間の基本的な分離を提供する。

クラスタ自体の監視

プラットフォームチーム自身がクラスタの健全性を監視するための基本的な仕組み。

開発者体験の変化

開発者は、VMやOSの管理から解放されます。

Dockerfileを作成してアプリケーションをコンテナ化し、kubectlコマンドを使ってデプロイすることが可能になります。

プラットフォームチームの役割

「インフラプロバイダー」「Kubernetes職人」。

主にクラスタの安定稼働に責任を持ち、障害対応やバージョンアップなど、リアクティブな運用が中心となります。

✨ 拡張されるビジネスケイパビリティ

インフラの俊敏性

アプリケーションの実行環境を短時間で用意できるようになり、ハードウェアの調達やVMの構築といった数週間単位のリードタイムから解放されます。

これにより、新規プロジェクトの立ち上げ速度が向上します。

ポータビリティの基礎

アプリケーションがコンテナ化されることで、特定のクラウドベンダーやオンプレミス環境へのロックインを回避し、将来的なインフラ戦略の柔軟性を確保する基礎が築かれます。

Stage 2: アプリケーションデリバリーの自動化

次に、CI/CDパイプラインや、基本的な監視基盤(ロギング、メトリクス、トレーシング)を提供します。

サービスメッシュによるmTLSのような、基本的なセキュリティ機能もこの段階で導入されることが多いです。

ミッション

開発者がアプリケーションを迅速、安全、かつ自律的に本番環境へ届け、運用できるようにする「舗装された道(Paved Road)」を提供する。

主な提供機能

標準化されたCI/CDパイプライン

GitLab CI, GitHub Actions, Jenkinsなどを利用し、ビルド・テスト・デプロイを自動化するテンプレートを提供。開発者は数行の定義でパイプラインを利用できる。

オブザーバビリティ(観測可能性)の3本柱

・ロギング:EFKスタックやLokiなどによる、全アプリケーションログの集約と検索機能。

・メトリクス:Prometheusスタックを標準で導入し、主要なミドルウェアやアプリケーションのメトリクスを自動で収集・可視化するダッシュボードを提供。

・トレーシング:OpenTelemetryなどを導入し、マイクロサービス間のリクエストの流れを追跡できる仕組みを提供。

サービスメッシュ(初期導入)

IstioやLinkerdを導入し、まずはmTLSによるサービス間通信の自動暗号化と、L7レベルの通信メトリクス収集をデフォルトで有効化する。

開発者体験の変化

git pushをトリガーに、自動でテストとデプロイが実行されます。

自身のサービスの健全性を確認するためのダッシュボードが最初から用意されており、能動的な運用が可能になります。

プラットフォームチームの役割

「イネーブラー(実現者)」「ツールスミス」。

インフラの提供だけでなく、開発者の生産性を高めるためのツールチェーンを整備・提供する役割へと変化します。

✨ 拡張されるビジネスケイパビリティ

市場投入までの時間短縮 (Faster Time-to-Market)

新機能や改善を、アイデアから顧客に届けるまでのリードタイムが劇的に短縮されます。これにより、競合他社よりも速く市場のニーズに対応できます。

サービスの信頼性向上

障害発生時の平均復旧時間(MTTR)が短縮され、顧客に影響を与えるダウンタイムが減少します。安定したサービス提供は、顧客満足度とブランドイメージの向上に直結します。

A/Bテスト等の高速化

小さな変更を頻繁にリリースできるようになるため、データに基づいた仮説検証サイクルを高速に何度も回せるようになります。

Stage 3: データ・イベント基盤の提供

アーキテクチャが成熟し、非同期通信やデータ活用のニーズが高まると、共有のイベントバス(Kafka as a Service)やスキーマレジストリ、データカタログといった、より高度な機能を提供するようになります。

ミッション

モダンな非同期アーキテクチャやデータ駆動型アプリケーションを実現するための、信頼性と拡張性の高いデータ・イベント基盤をセルフサービスで提供する。

主な提供機能

マネージド・イベントバス

マルチテナント対応のKafkaクラスタなどを「サービス」として提供。

トピックの作成や権限管理を自動化する。

スキーマレジストリ

AvroやProtobufといったスキーマ定義を管理・強制する仕組み。

これにより、非同期通信における「データの契約」を保証し、無秩序化を防ぐ。

データカタログ

社内にどのようなデータソースやイベントストリームが存在するかを発見できるカタログツール( DataHubなど)を提供。

セルフサービス・プロビジョニング

開発者がチケットを発行することなく、APIやGitOpsのワークフローを通じて、必要なリソース(トピック、DBなど)を自身で作成できる仕組み。

開発者体験の変化

開発者は、数コマンドや簡単な設定ファイルの記述だけで、信頼性の高いメッセージング基盤を利用できるようになります。

これにより、イベント駆動アーキテクチャの導入が加速します。

プラットフォームチームの役割

「データインフラプロバイダー」。

ビジネスに直結する重要な「状態」を持つミドルウェアを管理するため、より高い信頼性とSREプラクティスが求められます。

✨ 拡張されるビジネスケイパビリティ

リアルタイムな顧客体験の実現

顧客の行動(イベント)をリアルタイムで捕捉し、即座にパーソナライズされた推薦や通知を行うなど、高度なデジタル体験を提供できるようになります。

データ駆動型意思決定

社内に散らばっていたデータがイベントストリームとして連携・カタログ化されることで、

これまで不可能だったドメイン横断でのデータ分析が可能になり、より精度の高い経営判断や製品開発に繋がります。

新規ビジネスモデルの創出

リアルタイムなイベント基盤は、不正検知システム、動的な価格設定、IoTデータ処理など、

新たなビジネスモデルや製品を創出するための技術的な土台となります。

Stage 4: 統合ガバナンスの実現

最終段階として、これまで提供してきた各基盤の上に、横断的なガバナンス層を構築します。Policy as Code(OPAなど)によるセキュリティポリシーの一元管理や、ID・アクセス管理(IAM)の統合などがこれにあたります。

ミッション

中央集権的なセキュリティ、コンプライアンス、コストに関するポリシー(ガードレール)の枠組みの中で、開発者の自律性を最大限に発揮させる。

主な提供機能

Policy as Code

OPA (Open Policy Agent) をKubernetes Admission Controllerやサービスメッシュと統合。

「root権限でのコンテナ実行の禁止」「特定のラベルが付与されていないデプロイの拒否」

といったポリシーをコードで定義し、全社的に強制する。

統合ID・アクセス管理(SPIFFE/SPIREなど)

SPIFFE/SPIREなどを活用し、サービス(ワークロード)に暗号学的に検証可能なIDを自動で付与。

サービス間およびユーザーからのアクセス制御を、宣言的なポリシーで一元管理する。

ソフトウェアサプライチェーン・セキュリティ

CI/CDパイプラインに、コンテナイメージの脆弱性スキャン、SBOM(ソフトウェア部品表)の自動生成、バイナリ署名といったセキュリティチェックを標準で組み込む。

コスト管理と可視化

各チームが利用しているクラウドリソースのコストを可視化し、予算管理を促すためのツールやダッシュボードを提供する。

開発者体験の変化

セキュリティやコンプライアンスが、後からレビューで指摘される「ゲートキーパー」ではなく、開発プロセスの早い段階で自動的にフィードバックされる「ガードレール」になります。それにより、安全な範囲内での自由な試行錯誤が可能になります。

プラットフォームチームの役割

「ガバナンス・イネーブラー」「社内プラットフォームのプロダクトマネージャー」。

単なるツール提供者ではなく、開発者体験全体を設計し、組織の技術戦略とガバナンスを両立させる、より戦略的な役割へと進化します。

✨ 拡張されるビジネスケイパビリティ

事業リスクの低減とコンプライアンス遵守

セキュリティポリシーがコードとして自動的に強制されることで、ヒューマンエラーによる設定ミスなどを防ぎ、セキュリティインシデントのリスクを大幅に低減します。

GDPRや業界固有の規制など、複雑なコンプライアンス要件への対応能力が向上します。

新規市場への参入

金融やヘルスケアといった、特に厳しいセキュリティ・コンプライアンスが求められる市場へ、自信を持って参入できるようになります。

コスト最適化

全社的なITコストを正確に把握し、チーム単位でコスト意識を高める文化を醸成することで、無駄な支出を削減し、投資対効果を最大化できます。

まとめ

様々なアーキテクチャパターンから見抜いた「共通のメカニズム」は、

個々の個別の解決策ではなく、このロードマップの先にある

単一の目的地 、すなわち

統合されたInternal Developer Platformを構成する部品

だった、と考えることができます。