1. CheckPointについて

みなさんCheckPointという会社を知っていますか?

現在いろいろなところで使われているFireWall装置を、 世界で初めて30年以上前に商用機として販売した 会社なんです。

そこからずーっとサイバーセキュリティ一筋でやってきて、現在ではFireWall装置だけではなくクラウド用セキュリティソフトウェアや、クライアント向けエンドポイント、最近流行りのSASEなどもラインナップしています。

そんなサイバーセキュリティの最先端の会社のFireWall装置なのですが、各方面から 「難しそう」「設定がよくわからない」 という声が聞かれます。

今回は簡単ではありますがそんなQuantum Force FireWallの構成や設定の基礎の部分を紹介します。

2. 一般的な構成

FireWall装置ですので、境界型Gatewayとして内部ネットワークと外部ネットワーク(インターネット)の境界部分にルーターのように設置するのが一般的です。

ですので、求められる機能として 「内部ネットワークと外部ネットワークのルーティング」「内部↔外部の通信の監視やルールに基づいた処理」 というのが大きな役割になります。

Quantum Force FireWallの特徴として、ネットワークトラフィックを実際に処理する「Gateway」とよばれる本体にくわえ、セキュリティ設定を行ったりログを収集するための「Smart-1」とよばれる 管理アプライアンスが別途必要 です。

ここが他社と大きく異なるところで、わざわざ別にしている理由として「本体を攻撃された際に管理者権限を取られる危険性が少ない」「多くのログを出力した際にパフォーマンスへ影響を与えない」ということです。

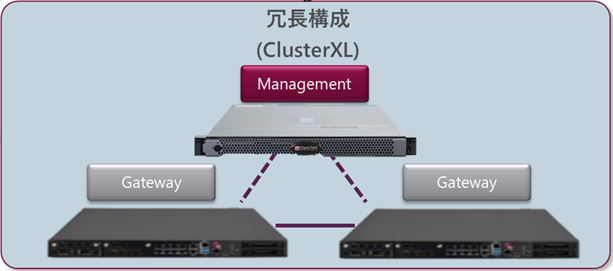

以下が冗長構成された一般的な構成です。

Gatewayの冗長動作はお互いの通信で自立運用されますから、Smart-1は冗長化されることは稀です(Smart-1冗長動作のモードもあります)。

3. Gaia OSについて

CheckPointのFireWallは、上記GatewayもSmart-1も「Gaia OS」というオリジナルのOSで動作しています。このオリジナルOSはIntel CPU上で動作するので、 一般的なサーバーで動作させたり仮想環境で動作させることが可能 です。

また、Gatewayはアプライアンスを使用しSmart-1は仮想サーバーで動作させるなどのハイブリッドもできますので非常に柔軟な構成をするこができます。

それぞれHardware Compatibility Listは以下のページを参考にしてください。

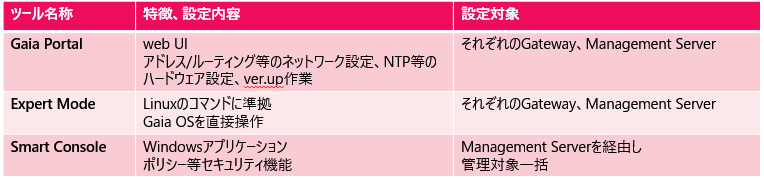

4. 設定について

Check Pointが難しいといわれるゆえんとして、設定方法に少しクセがあります。

ネットワークアドレスやルーティングの設定を行う基本設定はGateway、Smart-1それぞれに対して 「Gaia Portal(web UI)から」、

セキュリティのルールなどの設定を行うセキュリティ設定はSmart-1に対して 「Smart Console(Windows App)から」 と別れています。

他社のように、本体のweb UIですべての設定ができるわけではないというところをご理解ください。

5. 初期設定

早速実際の設定をしてみましょう。

まず各機器の電源を入れた後、「MGMT」ポートとパソコンを接続し192.168.1.1へhttpsでアクセスします。

そうすると、「First Time Configuration」というWizardが実行されます。

各ポートのIPアドレスやパスワードなどの設定を行うことになるのですが、ここで重要なことが2つあります。

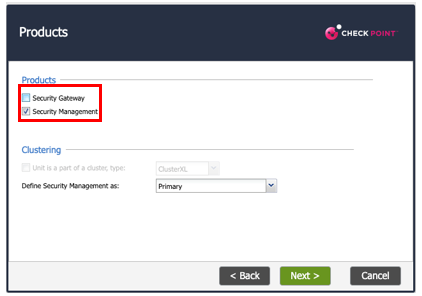

1つ目は各機器の役割を設定することです。

普通に考えるとアプライアンスの場合、各機器はそれ専用機なので必要ないような気もするのですが、必ず実施してください。これをしないと正常動作しません…。

GatewayはGatewayに、Smart-1はManagementにそれぞれ設定します。

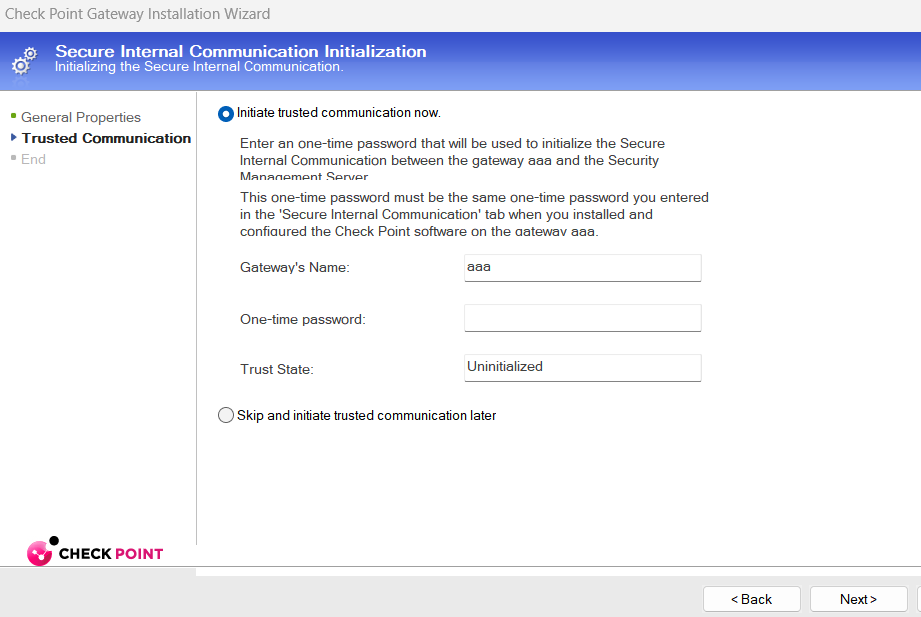

2つ目は、GatewayとSmart-1の通信設定用の合言葉を決めることです。これはSICといわれる通信なのですが、ここで決めた合言葉がのちのち必要になりますので忘れないでください。

6. 基本設定

First Time Configurationが終わったら、機器の基本設定を行います。

さきほど設定したIPアドレスに対してwebブラウザでアクセスします。

「https://IP_ADDRESS」

するとメニューが開くので設定したい項目を選択します。

ここで注意が必要なのが、左上の鍵のマークがロックされていると設定が変更できません。(複数人で設定変更する用の排他制御機能です)

ロックされている際はクリックし鍵を解放してください。

7. セキュリティ設定

さていよいよセキュリティ設定です。

セキュリティ設定は前述のとおりSmart-1に対して、Smart Consoleアプリケーションから行います。

実際のセキュリティ設定を行う前に、GatewayをSmart-1の管理下に設定します。

Smart Consoleから星のようなアイコンをクリックし、「Gateway追加ウイザード」を起動します。

ウイザードのメニューに進むとGatewayを追加できますが、その際にFirst Time Configurationで設定した合言葉が必要です。

Gatewayの登録設定が完了すると、Gateway & Serversに機器が表示されます。

ようやくセキュリティ設定までたどり着きました。

Check Poinのセキュリティルールの特徴は「すべてオブジェクトという考え方」になります。

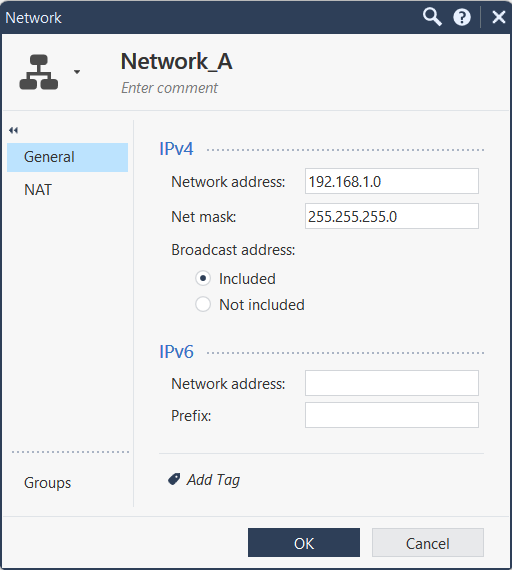

例えば、ネットワークA(192.168.1.0)とネットワークB(10.1.1.0)の通信はhttps(443)のみ許可するというルールを作りたい場合、

それぞれのネットワークをオブジェクトとして登録しネットワークオブジェクトAとオブジェクトBの間でhttpsオブジェクトのみAcceptというルールになります。

また他社も同じですが、ルールは設定の上段から実施され、最後にかならず「すべてDropする」ルールが入っています。

これにより明示的に許可した通信以外は必ずDropされ、設定ミスによるセキュリティが向上します。

さて先程の例のとおりセキュリティルールを設定してみましょう。

まずそれぞれのネットワークオブジェクトを作成します。

次にルールの画面で、Cleanup ruleの上に新規行を追加します。

Name:わかりやすい名前

Source:Network_A

Distination:Network_B

VPN:ANY

Service & Aplication:https

Action:Accept

Track:Log

Install On:Policy Target

最後に、メニュー上部からInstall Policyを実行します。

これにより、Smart-1で設定したポリシーがGatewayに転送され、セキュリティが実行されます。

8.さいごに

以上です!どうですか?簡単でしたか?

これ以外に冗長Cluster化や、VPNの設定などいろいろ設定項目は多岐にわたりますが、あくまでも今回はさわりだけ...

さきほど書きましたが、Check PointのFirewallは仮想環境等にインストールできます。インストール後2週間のデモライセンスがついています。

ぜひ以下からisoをダウンロードして、Check PointのFirewallに触れてみてください!