はじめに

22年度文系学部卒のたいきです。この記事では、システムの開発経験もないのに、見よう見まねで「プロジェクトごっこ」をしていきます。

・保有資格 : 応用情報技術者・AWS-SAP

・プログラミング言語:軽くPython

本記事について

前回記事で定めた要件定義をもとにして、今回は本プロジェクトごっこの基本設計をしていきたいと思います。下記が前回記事です、よかったら読んでみてください。

【明日から社会人】開発未経験がクラウドを企業に導入するプロジェクトごっこをしてみた~その2~【要件定義編】

本企画の最初の記事から読んでいただける方はコチラ

前回のシステムの基本設計の続きとして、クラウド環境構築の基本設計をしていきます。

本記事は、下記のサイトを参考にして基本設計を行わせていただきました。

https://pm-rasinban.com/rd-write

仕様書・設計書テンプレート | 基本設計書・詳細設計書サンプル

クラウド環境構築の基本設計

以下の要件定義書に記した、要件ごとに設計していきます。

・1.セキュリティの基準とAWSのベストプラクティスに沿っていない場合を検知する。

・2.脆弱性・インシデントの自動復旧による発見的統制

・3.Organizationsとの統合によるセキュリティの一元管理

・4.ログ収集の一元化

・5.AWS SSOを利用した既存のアクティブディレクトリとの統合

1.セキュリティの基準とAWSのベストプラクティスに沿っていない場合を検知する。

CloudTrail・Amazon Config・Guard Dutyなどの情報収集リソースを起動し、Security Hubで脆弱性やFindings(検知)を管理。

下図がAWSリソースの概要

2.脆弱性の自動修復

特定の脆弱性を発見した際に自動的にその脆弱性を自動修復する。

以下が自動修復アーキテクチャ

こちらのアーキテクチャは、自力での1からの実装は自分では不可能なので、AWS公式さんの実装ガイドを参考にさせていただきます。

AWS Security Hubによる自動対応と修復

https://aws.amazon.com/jp/blogs/news/automated-response-and-remediation-with-aws-security-hub/

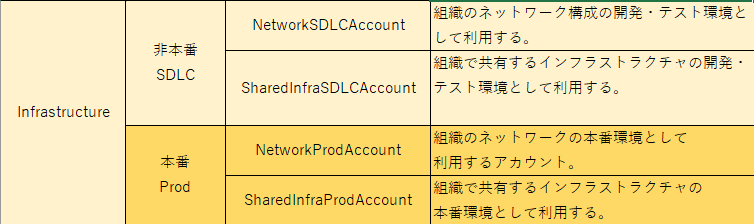

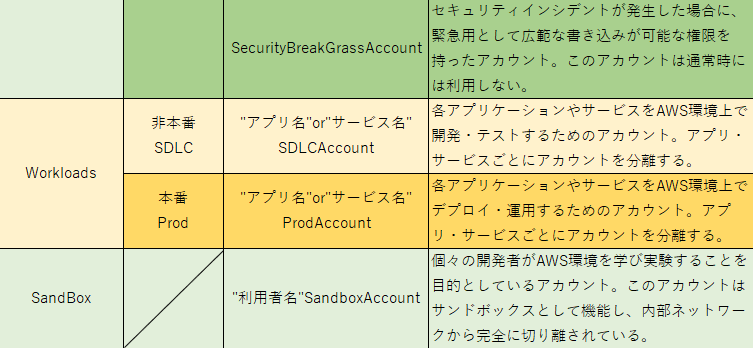

3. Organizationsとの統合によるセキュリティの一元管理

Security Hubを全アカウントに適用し環境を一元的に管理し、統制します。アカウントをグループ化(OU化)してワークフローを整理し、ガバナンスのためにアカウントまたはグループ(OU)にポリシーを適用します。加えて、統制アカウントの支払いを一元化できます。

以下が組織体制です。

OrganizationalRoot unitは、管理アカウント以外を一括制御するためのもの。

4. 操作ログ・アクセスログの全てのログを特定のS3バケットにて集中管理を行う

フェイルオーバー先にもS3バケットを作成し、データをレプリケーションする。そして、同様のアーキテクチャを事前に用意し、DR時も変わらずロギングを続ける。

Kinesis Data Firehose:データをまとめて、かつ圧縮して転送可能なサービス。これにより、直接S3へログを送信するよりもコストを削減できる。

5.AWS SSOを利用した既存のアクティブディレクトリとの統合とSSOの実装

ユーザはユーザポータルに普段使っているユーザ名とパスワードでサインインして、管理者がアクセスを許可したAWSアカウントやアプリケーションへのアクセスを可能にする。

オンプレミスActive Directoryの情報を参照し、その情報を利用してAWS SSOがクラウド上で認証情報を管理する。

おわりに

改めてになりますが、詳細設計に関しては今回作成しません。理由としましては、私自身がアーキテクチャの知識しかなく開発の知識が全くなく、利用するコードなどの想像が全くできていないからです。開発は、その場その場で壁にぶつかりながら試行錯誤をしながら開発していきます。今後ですが、次回記事で大まかな開発工程を決めていきます。その後は、その開発工程に沿って実際に開発していくことになりそうです。引き続きよろしくお願い致します。

PS.無事社会人になれました。

続編!はこちらです「【開発工程決定編】開発未経験がクラウドを企業に導入するプロジェクトごっこをしてみた~その4~」