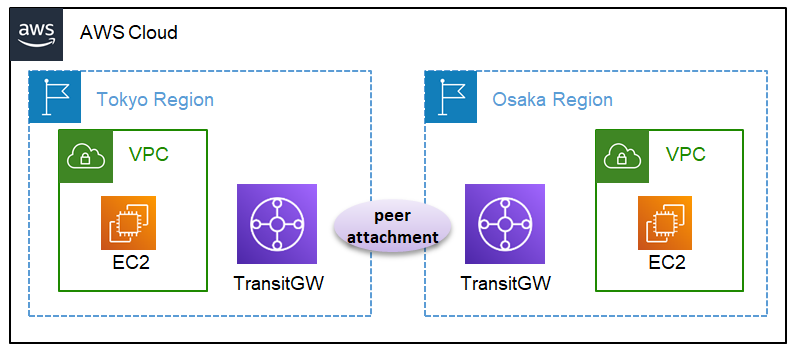

AWS Transit Gatewayにおいて、inter-Region Peeringを利用したリージョン間接続をやってみます。

■制約事項

・AWSアカウント間でも実行可能

・ピアアタッチメントはリクエスト作成後に承認が必要

・ルーティングのためには静的ルートをルートテーブルに追加が必要

・片方のVPCの名前解決について、もう片方のVPCでは実施不可

・通信はリージョン間でAES256にて暗号化

・Transit Gateway ピアリングアタッチメントがサポートされているリージョンには以下を参照

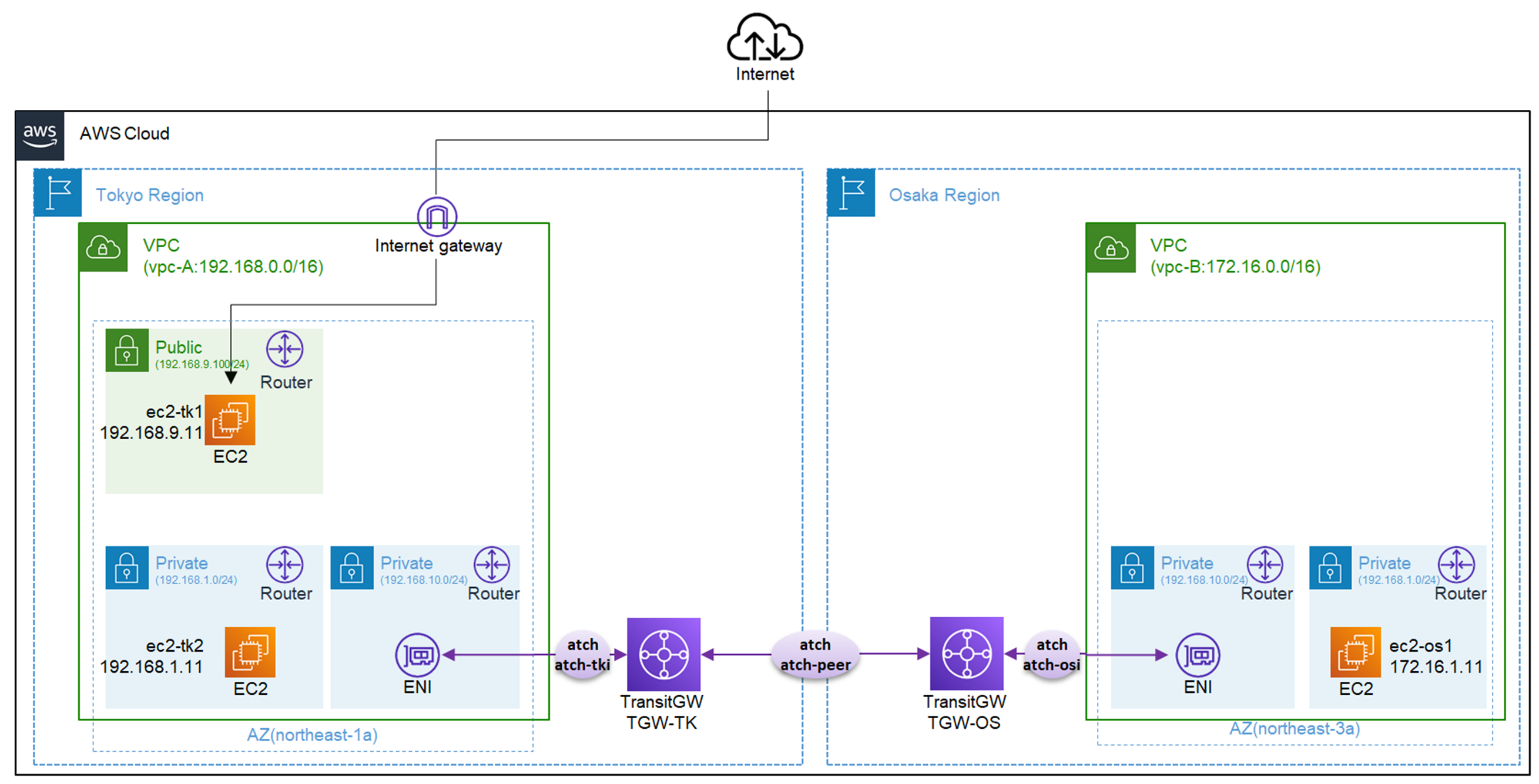

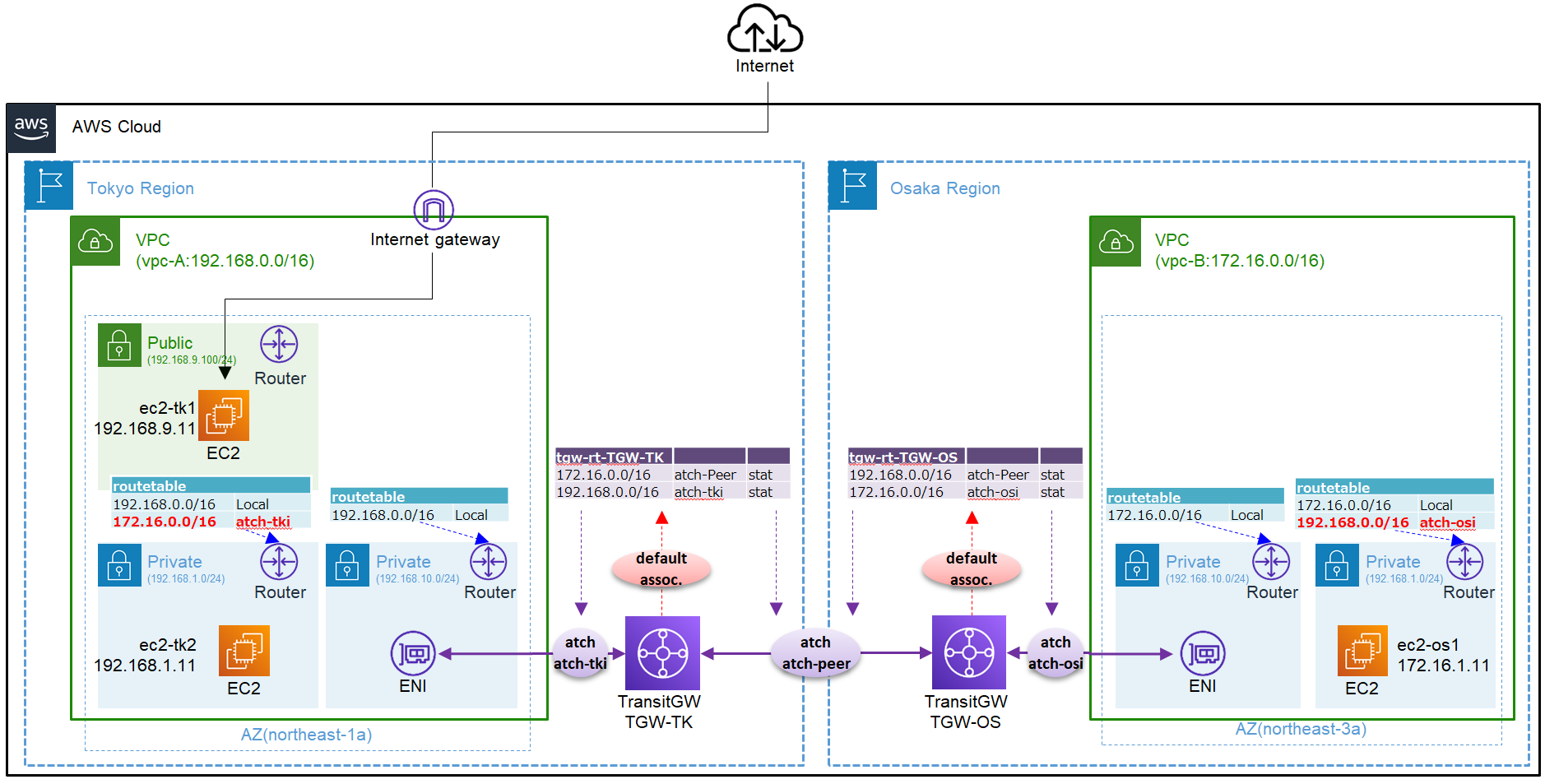

■検証構成

シンプルに、EC2間接続で確認してみます。

上部のInternet~Publicサブネットは踏み台用経路ですので以後割愛します。

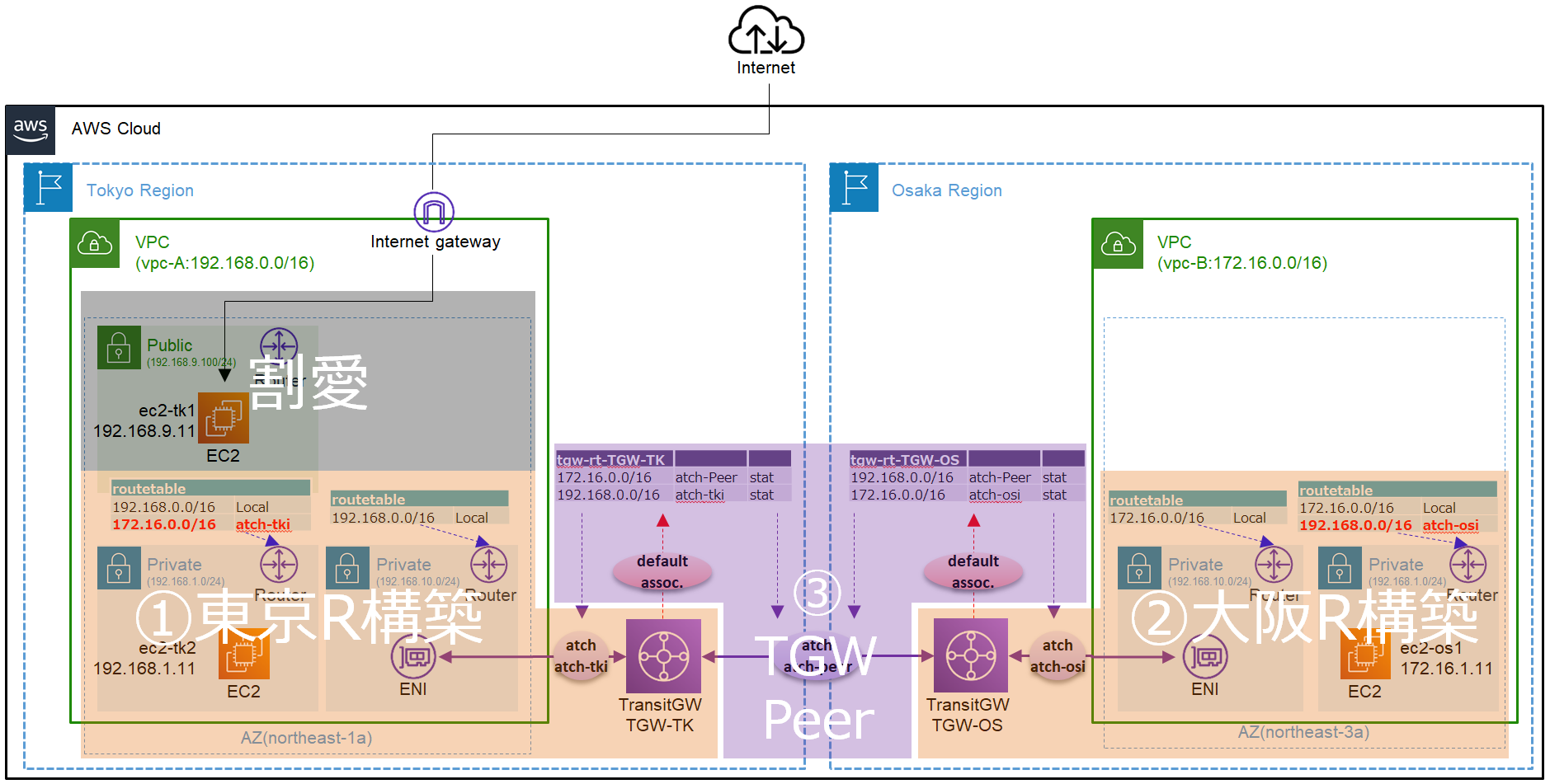

★ルートテーブルを付記(デフォルト関連付けルートテーブルを使用)

デフォルト関連付けルートテーブルを使用しないでTransit Gatewayを作成した場合は以下リンク先で実施。

■環境構築

大きく以下3パートに分かれます。

①東京リージョン側構築

②大阪リージョン側構築

③TransitGateweay Peering接続

①東京リージョン側構築

以下を実施しますが、長くなるので割愛。

・VPCおよびサブネットの作成

・EC2の作成

・サブネットにルートテーブルの設定(TransitGateway向けを除く)

・TransitGatewayの作成

・TransitGateway Attachiment(VPC側)の作成 ※Peerは「③TransitGateweay Peering接続」で作成

・サブネットにルートテーブルの設定(TransitGateway向け)

②大阪リージョン側構築

①東京リージョンに同じ。

③TransitGateweay Peering接続

TransitGatewayピアリングアタッチメントを作成し、TransitGatewayルートテーブルを設定します。

3-1.[東京]TransitGatewayピアリングアタッチメント作成

3-2.[大阪]TransitGatewayピアリングアタッチメント承認

3-3.[東京・大阪]TransitGatewayピアリングアタッチメント有効化確認

3-4.[東京]TransitGatewayルートテーブル修正

3-5.[大阪]TransitGatewayルートテーブル修正

3-1.[東京]TransitGatewayピアリングアタッチメント作成

通常と同様にTransitGatewayアタッチメントを作成します。

東京リージョン側で作成し、大阪リージョン側は承認をします。

もう片側のTransitGateway IDが必要となります。事前に入手しましょう。

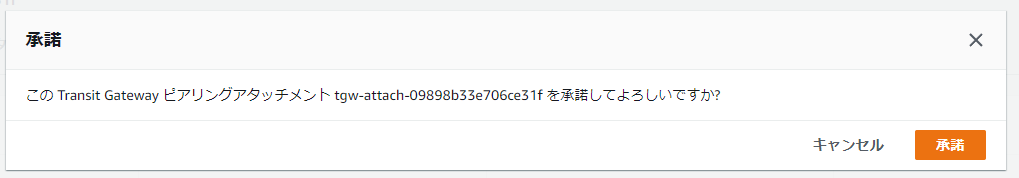

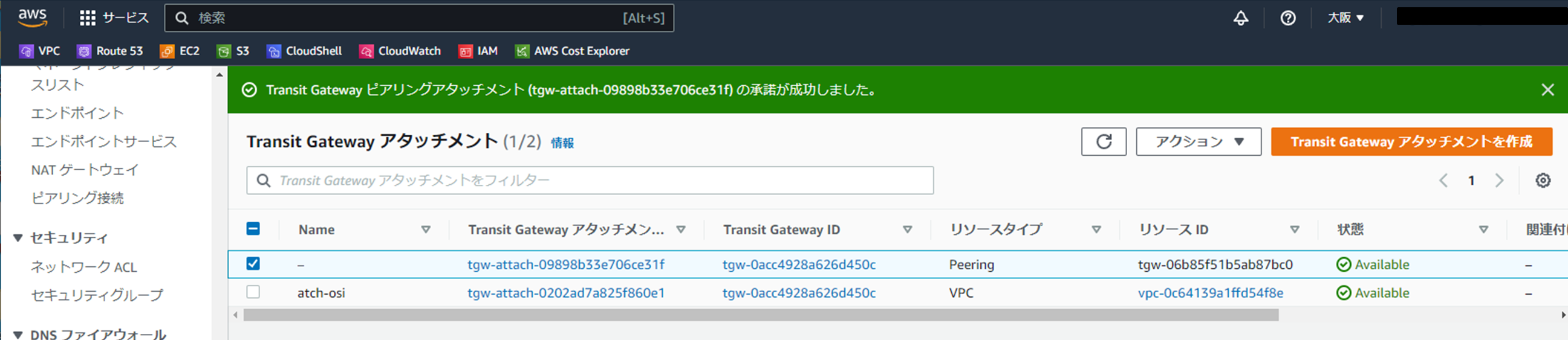

3-2.[大阪]TransitGatewayピアリングアタッチメント承認

大阪リージョン側でアタッチメントの承認要求があるため、承諾を押下します。

3-3.[東京・大阪]TransitGatewayピアリングアタッチメント有効化確認

アクセプタ側で承認実施後、5分程度で各リージョンのTransitGatewayピアリングアタッチメントの状態がAvailableになります。

3-4.[東京]TransitGatewayルートテーブル修正

Transit Gateway作成時に「デフォルト関連付けルートテーブル」を有効にして作成された場合、デフォルト関連付けルートテーブルがyesになったTransit Gatewayルートテーブルが作成されます。

・デフォルト関連付けルートテーブルの設定

※Transit Gateway作成後は変更不可

・Transit Gatewayルートテーブル

※デフォルト関連付けルートテーブル:yes

(Transit Gateway配下の作成されたアタッチメントに自動で関連付けされる)

このルートテーブルについて、ルート設定を以下で設定します。

| サブネット | 向き先 | 備考 |

|---|---|---|

| 自VPCのサブネット | VPC | デフォルトで設定済み(削除不可) |

| 対向VPCのサブネット | Transit Gateway Peerアタッチメント | 編集して設定 |

3-5.[大阪]TransitGatewayルートテーブル修正

3-4と同様に、自リージョンのルート情報を自VPC側のTransitGatewayアタッチメントにルーティングします。

■通信確認

EC2からの疎通確認、AWS Network Managerからのルート確認を実施します。

接続確認(EC2)

EC2から通信確認を実施します。

ping、sshともに通信結果良好でした。tracerouteは解読不可でした。

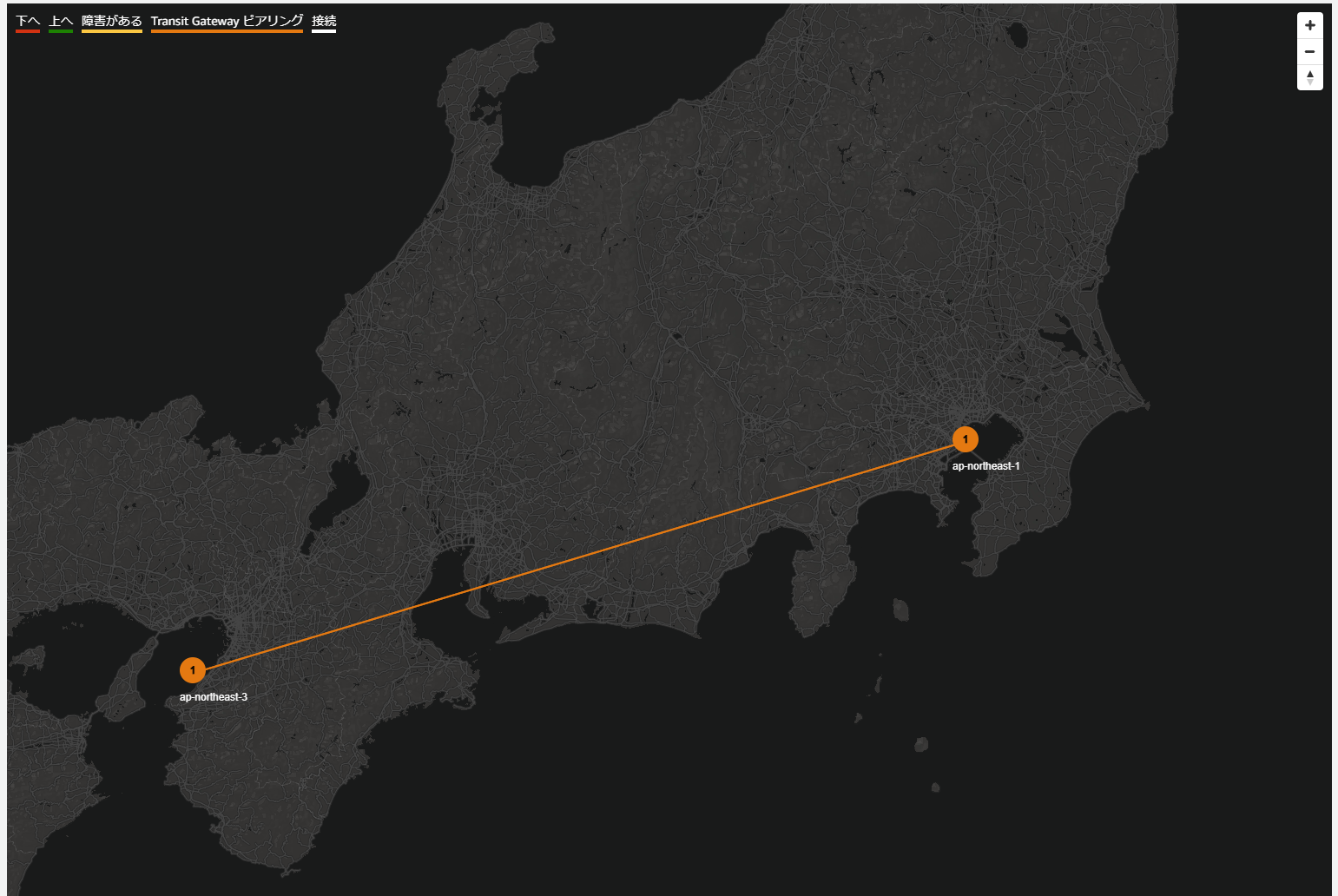

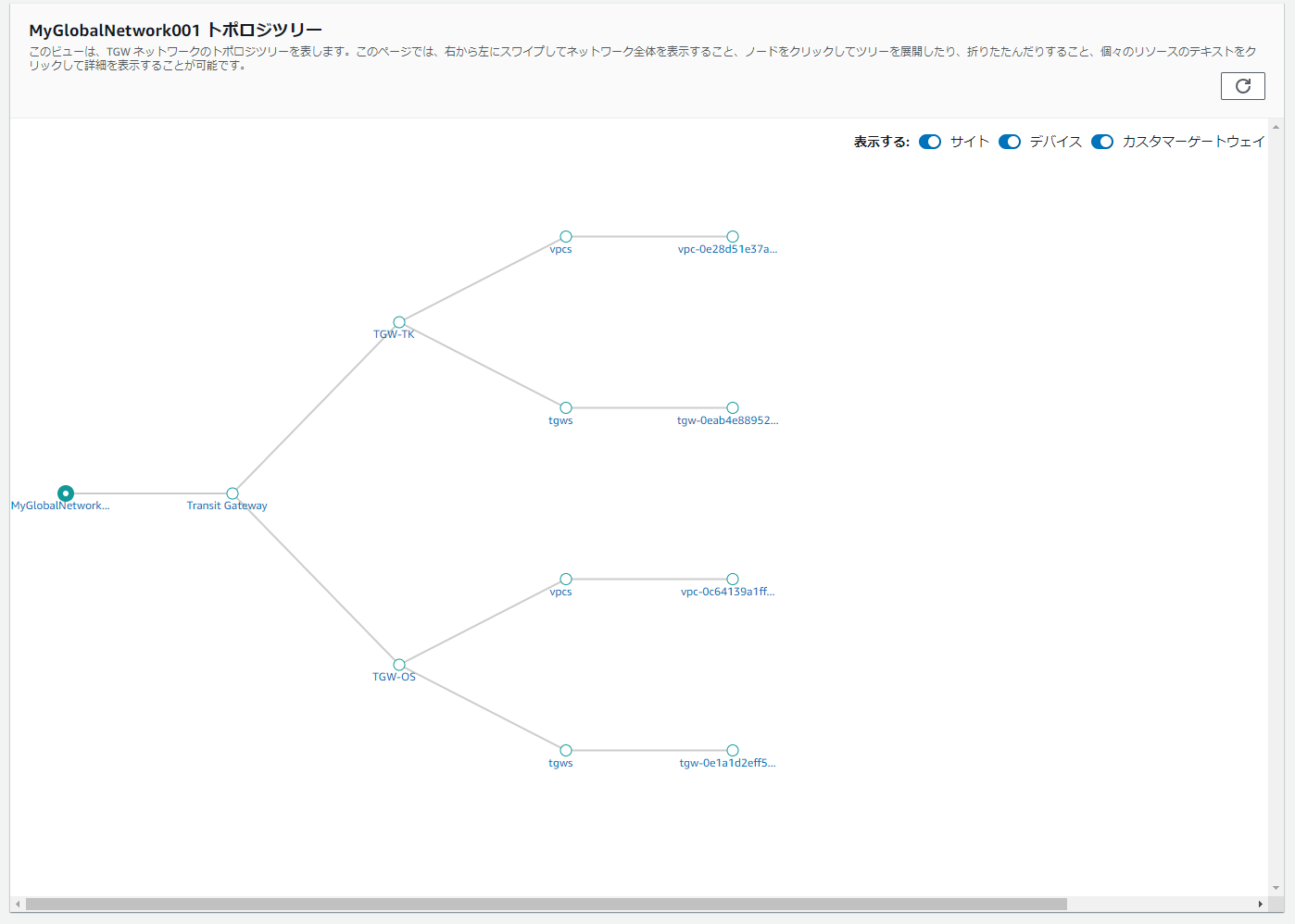

接続確認(Network Manager)

AWS Network Managerから経路確認をします。

・ルートアナライザー

東京リージョン側のEC2インターフェース、大阪リージョン側のEC2インターフェースを指定して導通確認を実施

疎通結果からの経路情報イメージ

ルートアナライザーの結果から、たぶん以下の経路情報を認識しながら通信しているものと思われます。

■出典/参考