FortigateVMでファイアウォール設定および動作の確認を行ってみます。

インストールおよび初期設定は ↓ にまとめました。

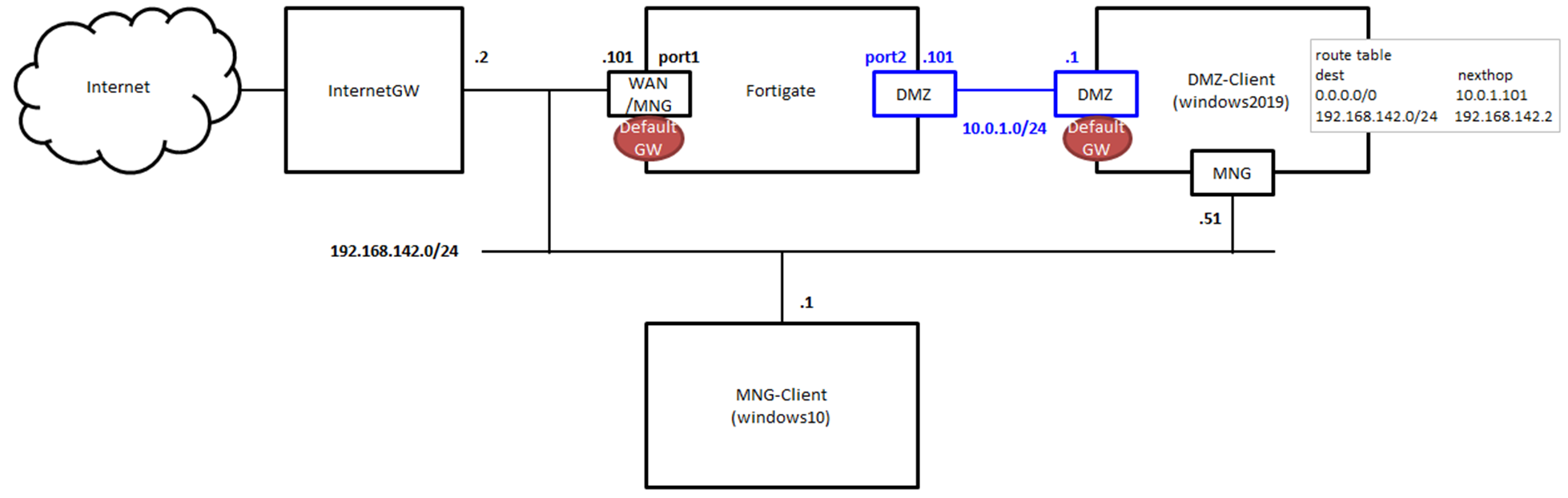

1.検証ネットワーク構成

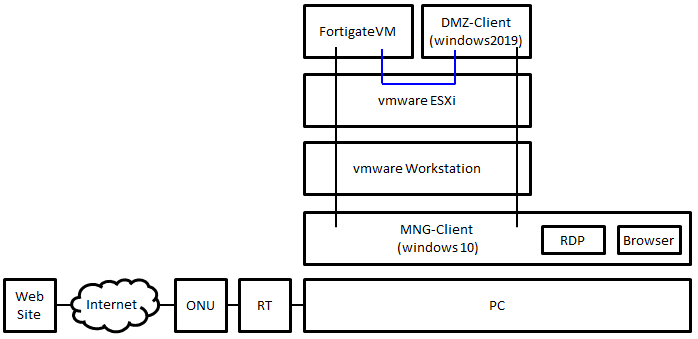

通常は上図のような検証構成をとる形かと思いますが、簡略版として下図のネットワーク構成をとります。

なお物理環境的にはvmware Workstation + ESXi のNested構成となっているため、このような特殊構成となっています。

2.FortigateVMからInternetへの通信

以下の設定を行います。

・FortigateVM port1へのインターフェース設定

・FortigateVM へのスタティックルート設定

2-1.インターフェース設定

左ペインから[ネットワーク] - [インターフェース]を開きます。

port1をダブルクリックで編集し、以下を設定します。

ロール:WAN

推定帯域幅:1024000 kbps ※100Mbps

アドレス - アドレッシングモード:マニュアル

アドレス - IP/ネットマスク:192.168.142.101/255.255.255.0

管理者アクセス - IPv4:HTTPS,HTTP,PING,SSH

※MNGと用途共有のため。用途共有しなければPINGのみ or 設定なし

その他 - ステータス:有効化済み

2-2.スタティックルート設定

左ペインから[ネットワーク] - [スタティックルート]を開きます。

[新規作成] を押下し、以下を設定します。

宛先:サブネット 0.0.0.0/0.0.0.0

ゲートウェイ:192.168.142.2

インターフェース:port1

ステータス:有効化済み

2-3.接続性確認

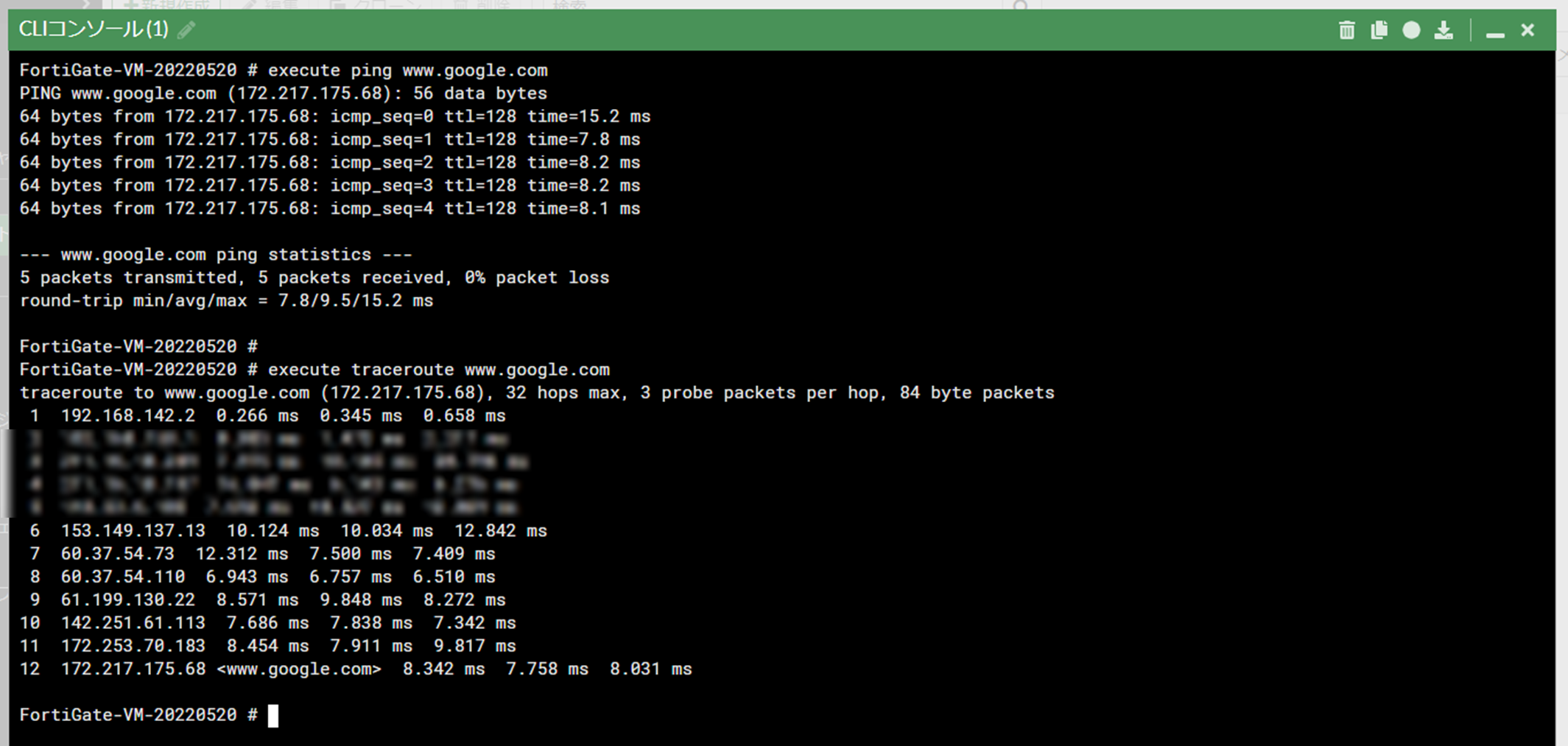

FortigeteVMのCUIからwww.google.comへの接続性確認を行います。

※DNSについてはデフォルトでFortiGuardサーバ向けの設定が入っているため、特に設定していません。

3.DMZからFortigateVMへの通信

以下の設定を行います。

・FortigateVM port2へのインターフェース設定

・DMZ Clientのスタティックルート設定

3-1.インターフェース設定

左ペインから[ネットワーク] - [インターフェース]を開きます。

port1をダブルクリックで編集し、以下を設定します。

ロール:DMZ

アドレス - アドレッシングモード:マニュアル

アドレス - IP/ネットマスク:10.0.1.101/255.255.255.0

管理者アクセス - IPv4:PING

その他 - ステータス:有効化済み

3-2.DMZ Clientのスタティックルート設定

こちらは使うものによって異なりますが、今回はWindowsなので以下を行っています。

route -p add 0.0.0.0 mask 255.255.255.0 10.0.1.101

route -p add 192.168.142.51 mask 255.255.255.0 192.168.142.2

route print

※事前にデフォルトルートが入っている場合は、route delete 0.0.0.0なども適宜必要

3-3.接続性確認

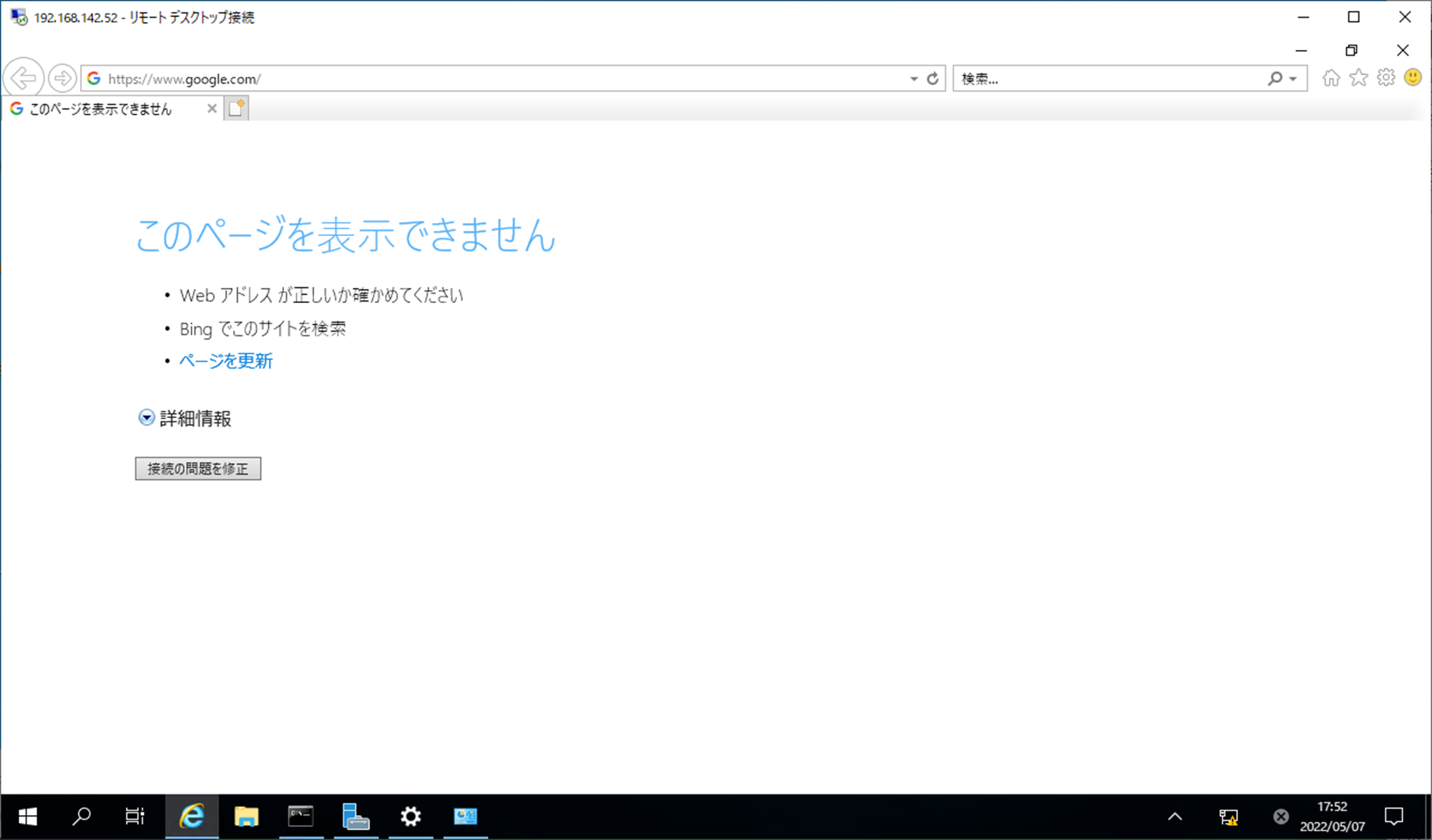

DMZ-ClientのWebブラウザ(IE)からwww.google.comへの接続性確認を行います。

この時点ではファイアウォールポリシー等の設定がされていないため、通信できません。

(暗黙のdenyにてブロックされている状態)

4.ファイアウォールポリシーの設定

FortigateVMにて、DMZ(port2)→WAN(port1)についてのファイアウォールポリシーを設定します。

4-1.デフォルトポリシー設定(暗黙の拒否)

左ペインから[ポリシー&オブジェクト] - [ファイアウォールポリシー]を開きます。

デフォルトでは [暗黙の拒否] がログに出力されない設定となっているため、変更します。

ダブルクリックで編集に入り、以下設定を変更します。

IPv4違反トラフィックをログ:On

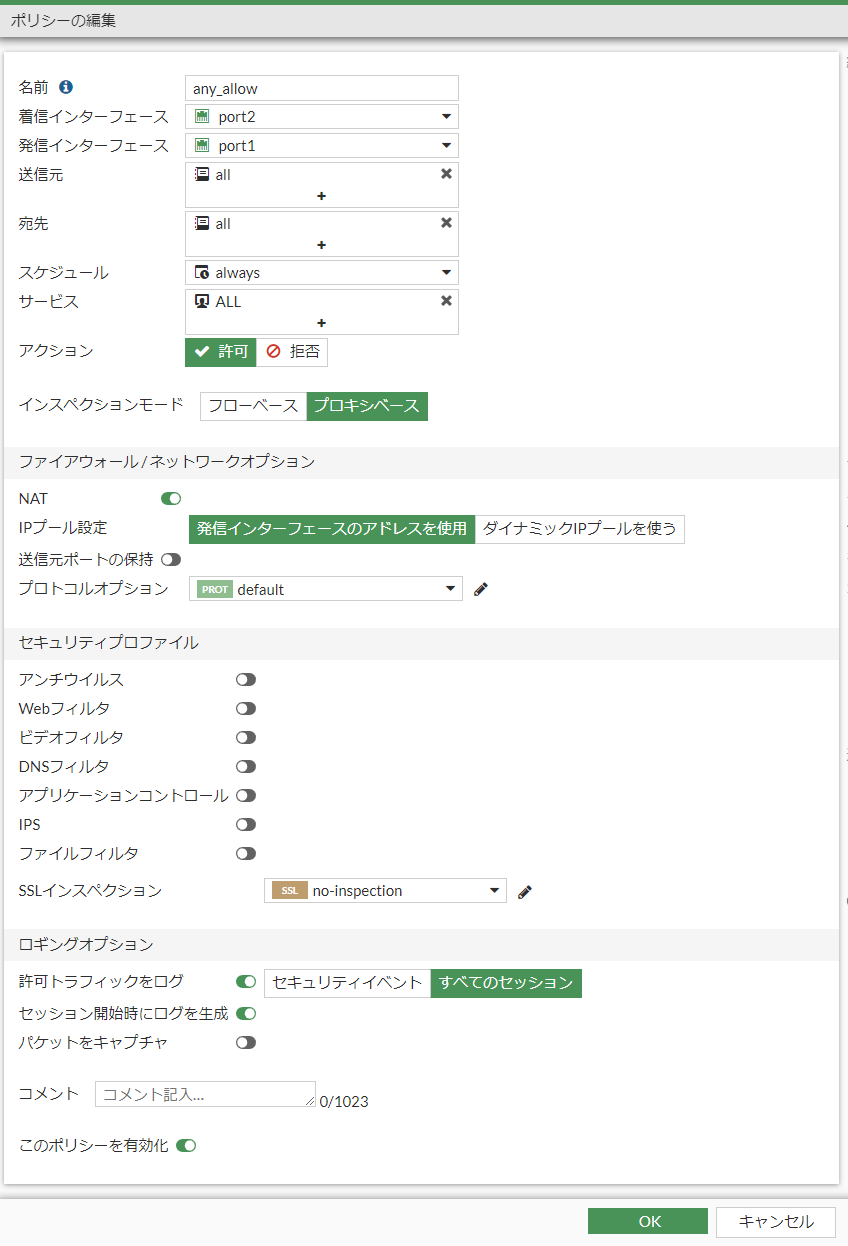

4-2.DMZ→WANポリシー設定

検証用設定のため、全く検査されないポリシーを作成しています。

商用本番機にはこのような設定をしないでください。

左ペインから[ポリシー&オブジェクト] - [ファイアウォールポリシー]を開きます。

[新規作成] から新規のポリシーを作成し、以下の設定を投入します。

名前:all_allow

着信インターフェース:port2 ※DMZ

発信インターフェース:port1 ※WAN

送信元:all

宛先:all

サービス:ALL

アクション:許可

インスペクションモード:プロキシベース

許可トラフィックをログ:On すべてのセッション

セッション開始時にログを生成:On

このポリシーを有効化:On

※上記以外はデフォルト

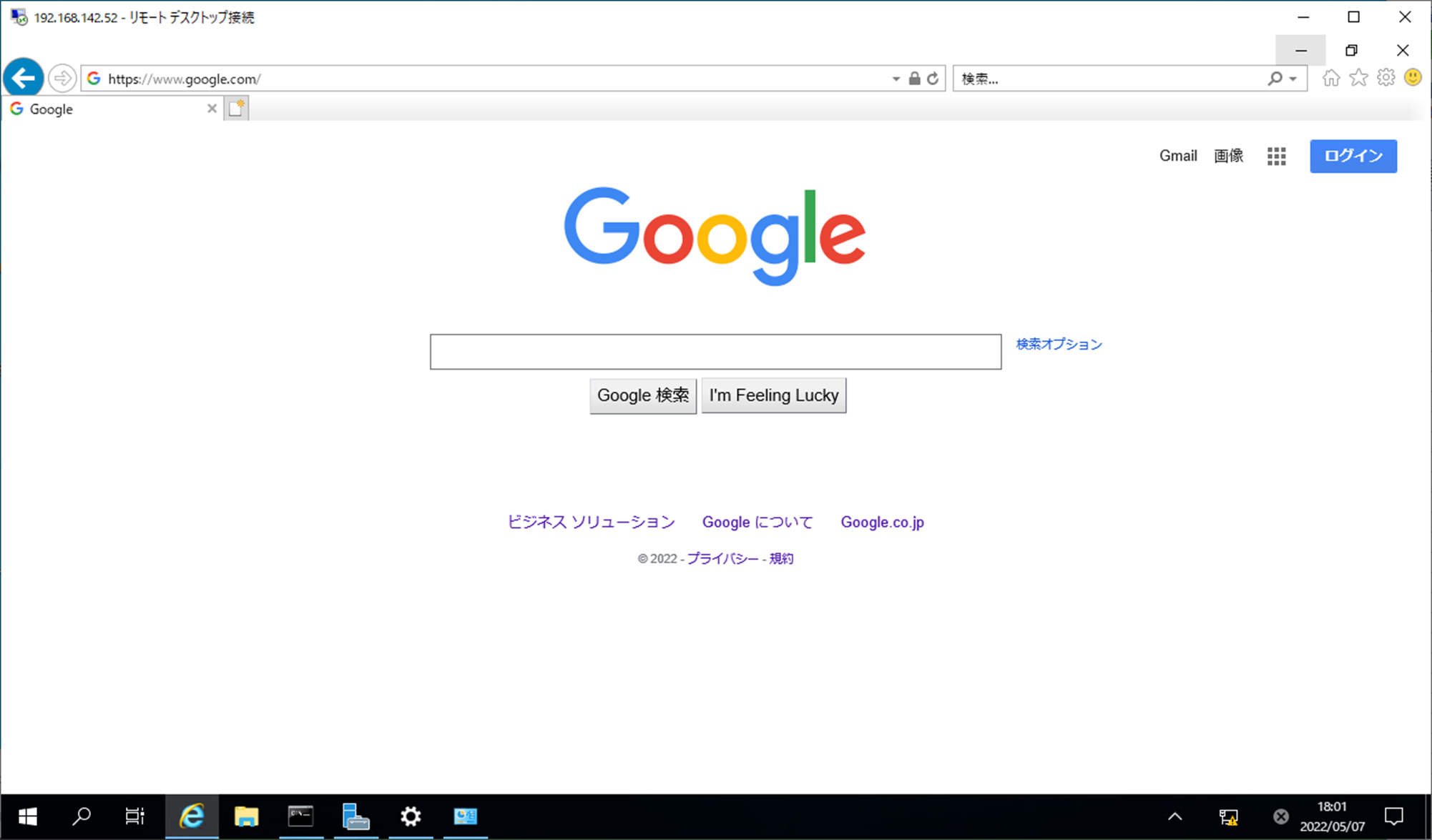

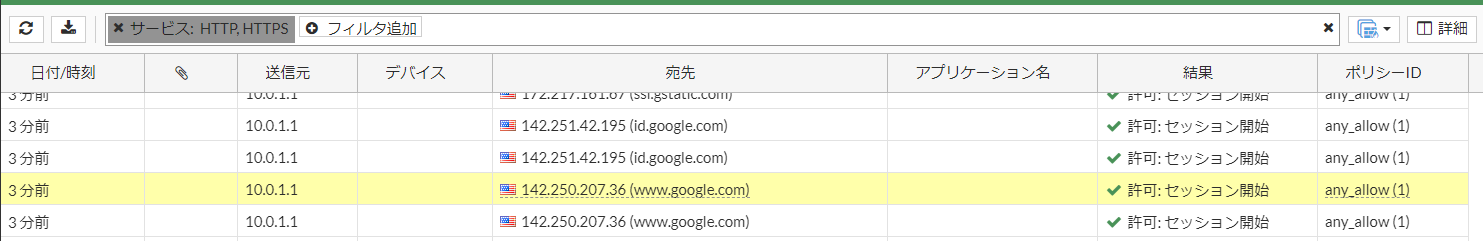

4-3.接続性確認

この設定後、DMZ-Client側からのInternet向け通信が出来るようになります。

DMZ-ClientのWebブラウザ(IE)からwww.google.comへ通信が確認できました。

(Ping,DNS,HTTP/s)

また、ログからも設定したポリシーを利用して通信が発生していることが確認できました。

([ログ&レポート] - [転送トラフィック])

参考