はじめに

対象読者

- 固定グローバル IP を一時的に使えるようにしたい

- あまり月額固定費を大きくかけたくない

- AWS を用いることに抵抗がない

前書き

- 本記事は、以下の先達記事から多大な影響を受けています

- ただし進めていて苦戦したところがいくつかありましたので、自分なりに再構成し直してみた次第です

事前準備

相互認証キー生成

- 後で必要となるので、最初に OpenVPN でキーを生成しておきます

- 以下のコマンドは Ubuntu で実行していますが、ご自身の環境にあわせておこなってください

git clone https://github.com/OpenVPN/easy-rsa.git

cd easy-rsa/easyrsa3

./easyrsa init-pki

./easyrsa build-ca nopass

./easyrsa build-server-full server nopass

./easyrsa build-client-full client1.domain.tld nopass

- 生成過程で

nameの入力を求められますが、任意の識別しやすい名前を入力しておくとよいでしょう - キーは以下のように出力されます

| サーバ証明書 (server) | |

|---|---|

| 証明書本文 | ~/easy-rsa/easyrsa3/pki/issued/server.crt |

| 証明書のプライベートキー | ~/easy-rsa/easyrsa3/pki/private/server.key |

| 証明書チェーン | ~/easy-rsa/easyrsa3/pki/ca.crt |

| クライアント証明書 (client1.domain.tld) | |

|---|---|

| 証明書本文 | ~/easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt |

| 証明書のプライベートキー | ~/easy-rsa/easyrsa3/pki/private/client1.domain.tld.key |

| 証明書チェーン | ~/easy-rsa/easyrsa3/pki/ca.crt |

AWS Certificate Manager 設定

- 略称 ACM の管理画面 URL は以下です

- ここに、先ほど生成した証明書

server,client1.domain.tldそれぞれをインポートします

- インポートが完了すると以下のように表示されます

予告

- 以下の二つのファイルはまた後で使うことになります

~/easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt~/easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

使えるようになるまでの設定

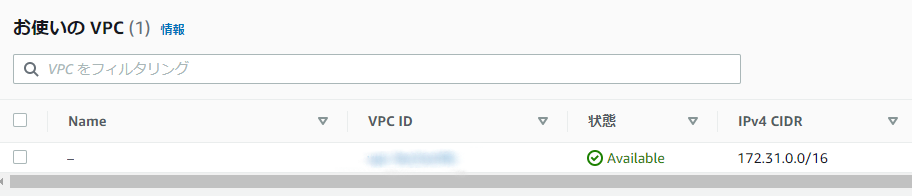

VPC

- 最初に VPC を新しく作成するか、既存の VPC を使うか決めます

- まだ VPC を作ったことがなかったら新規作成を進めます

- 管理画面 URL は以下

- 以下のように作成できていれば大丈夫です

サブネット

- VPC の用意ができたら、サブネットを新しく作成します

- VPC の

IPv4 CIDRが定められているので、それに従って設定をおこないましょう - たとえば以下画像のように VPC の

IPv4 CIDRが172.31.0.0/16であれば、サブネットのIPv4 CIDRを172.31.100.0/24などとします

-

Nameキーに対してはfor-vpnなどと入力しておくと、分かりやすくなってオススメです

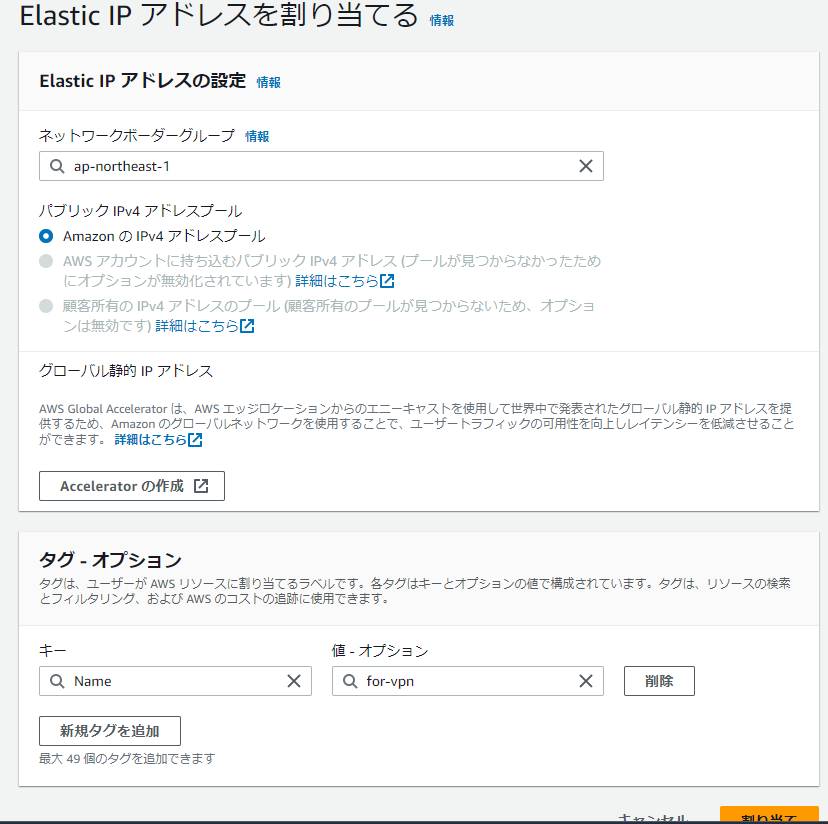

Elasic IP アドレス

- 続いてグローバル IP アドレスの発行をします

- ここで発行されたものが、以後永続的に使用される固定グローバル IP となります

- ここでも同様に

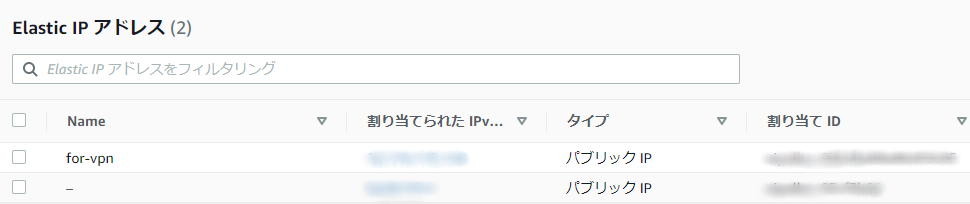

Nameキーに対してはfor-vpnなどと入力しておくと、分かりやすくなってオススメです - 割り当てが完了すると、一覧で以下のように表示されます。以下では二つの Elasitc IP がある場合ですが、

for-vpnという名前をつけておいたら分かりやすくなるというのが一目瞭然ですね

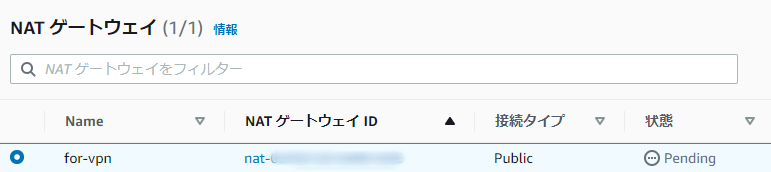

NAT ゲートウェイ

- そうしたら NAT ゲートウェイで、上記で用意したサブネットと Elasitc IP アドレスとを関連づけます

- ここでも、プルダウンで選択するときに、先に名前を設定しておくことにより

(for-vpn)と表示されるようになるので、分かりやすくて楽です

- NAT ゲートウェイを作成すると、一覧に以下のように表示されます

- 作成直後は状態が

Pendingになっていますが、時間が経過するとAvailableに変わります- 特に

Availableに変わるまで待つ必要はありません

- 特に

ルートテーブル

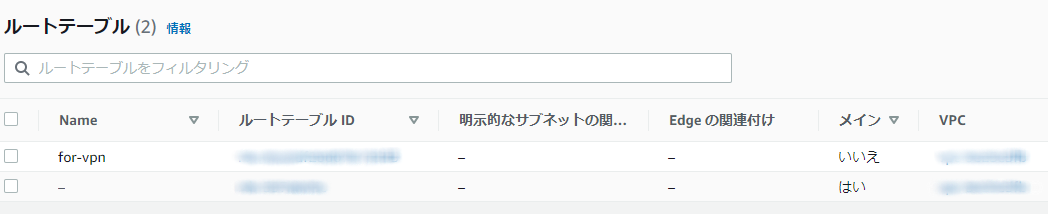

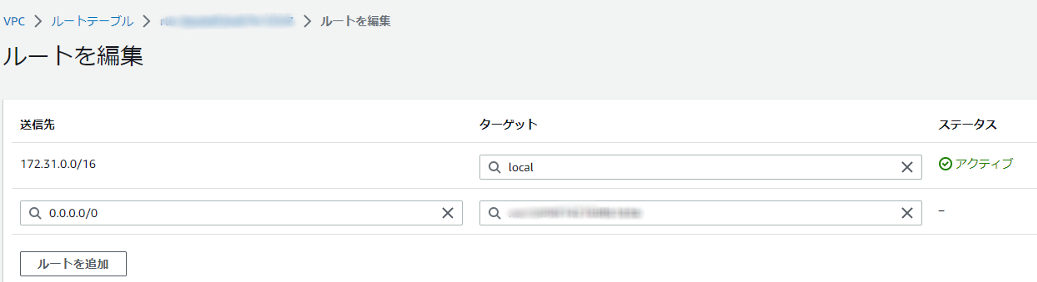

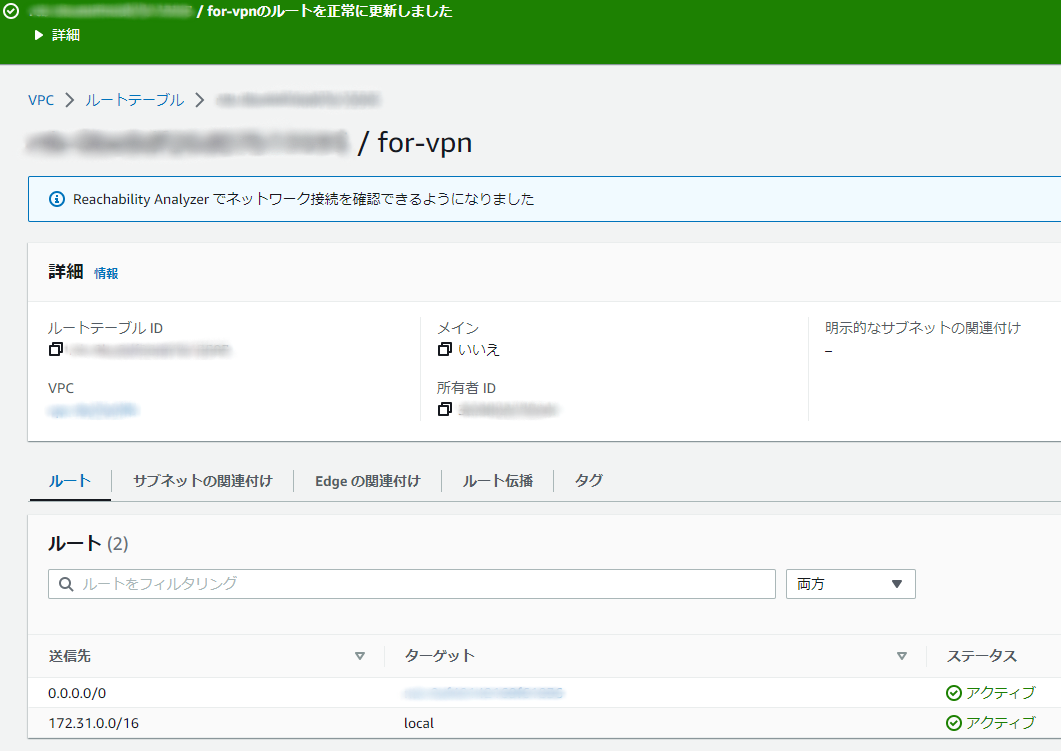

- どんどん進めていきましょう。次にルートテーブルの作成です

- 以下のように、ルートを一つ追加して、送信先

0.0.0.0/0で NAT ゲートウェイと関連づけます

- 完了すると以下のように表示されます

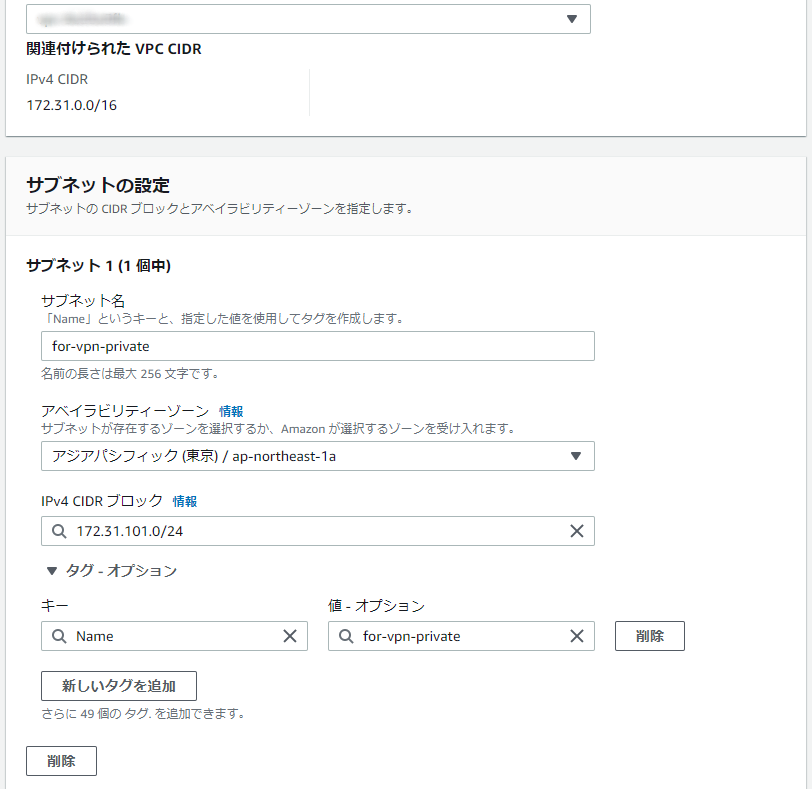

プライベートサブネットの作成

- もう一度サブネットの作成をおこないます

- 今度はプライベート用として

172.16.101.0/24として第三オクテットには101を宛てました - 名前もそれとわかるように

for-vpn-privateとしておきます

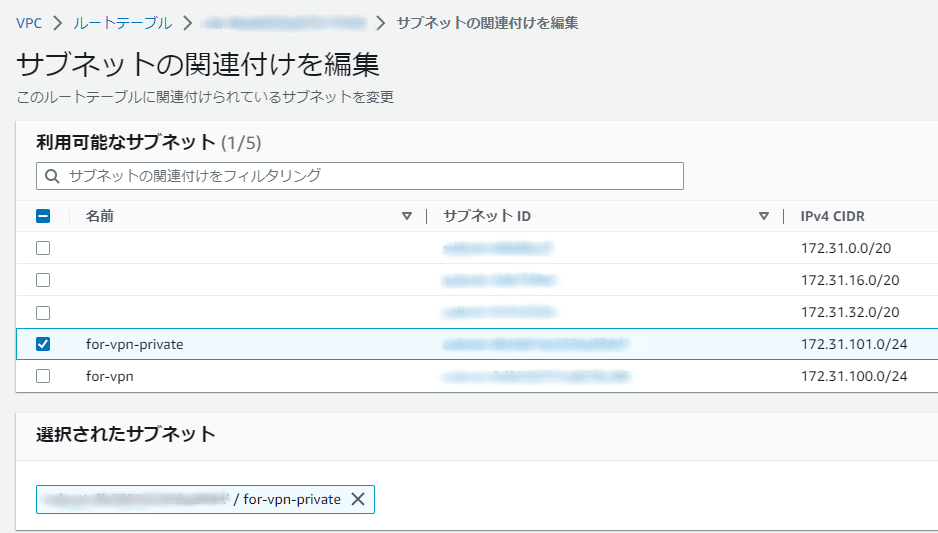

プライベートサブネットとルートテーブルの関連づけ

- このプライベートサブネットと、ルートテーブルを関連づけます

Client VPN エンドポイントの作成

- いよいよ終端が見えてきました。あとちょっとです

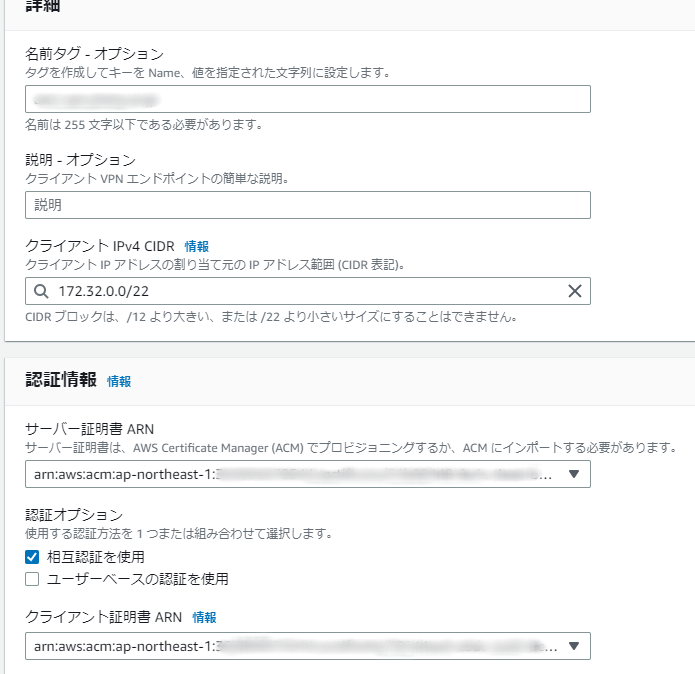

- Client VPN エンドポイントを以下のように作成します

- 任意の識別しやすい名前で

-

172.32.0.0/22のように第二オクテットを32として、今までの31とは別のものにします -

サーバー証明書 ARN,クライアント証明書 ARNについては、事前準備でおこなった ACM に登録してあるものを選びます- 認証オプションは

相互認証を使用で

- 認証オプションは

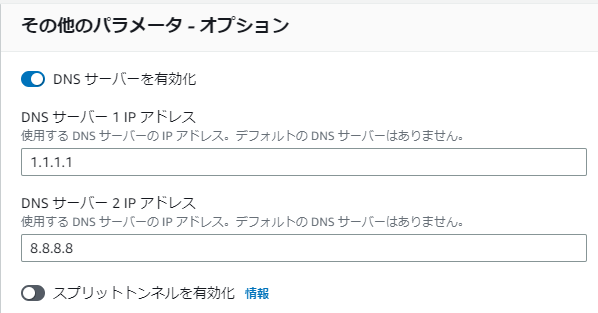

- また DNS サーバについて設定しておくことで名前解決できるようになります。所定のものがあればそちらを、もし特になければ

1.1.1.1と8.8.8.8あたりを設定しておけばよいでしょう- 言わずと知れた Cloudflare と Google の DNS です

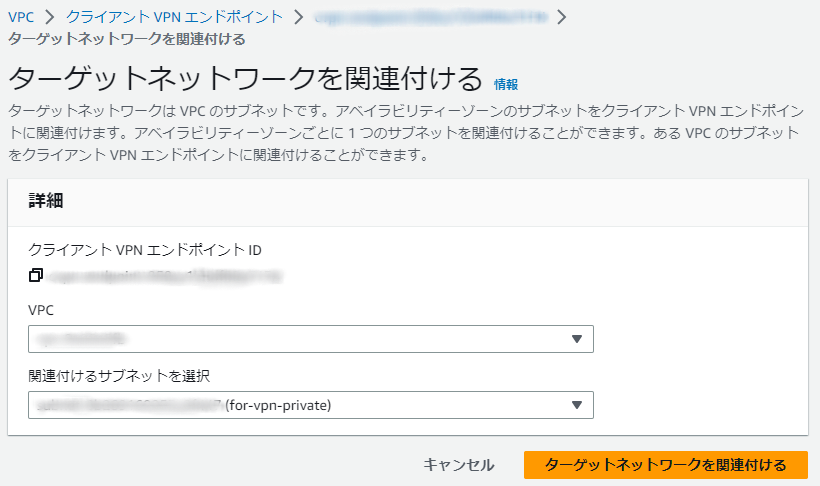

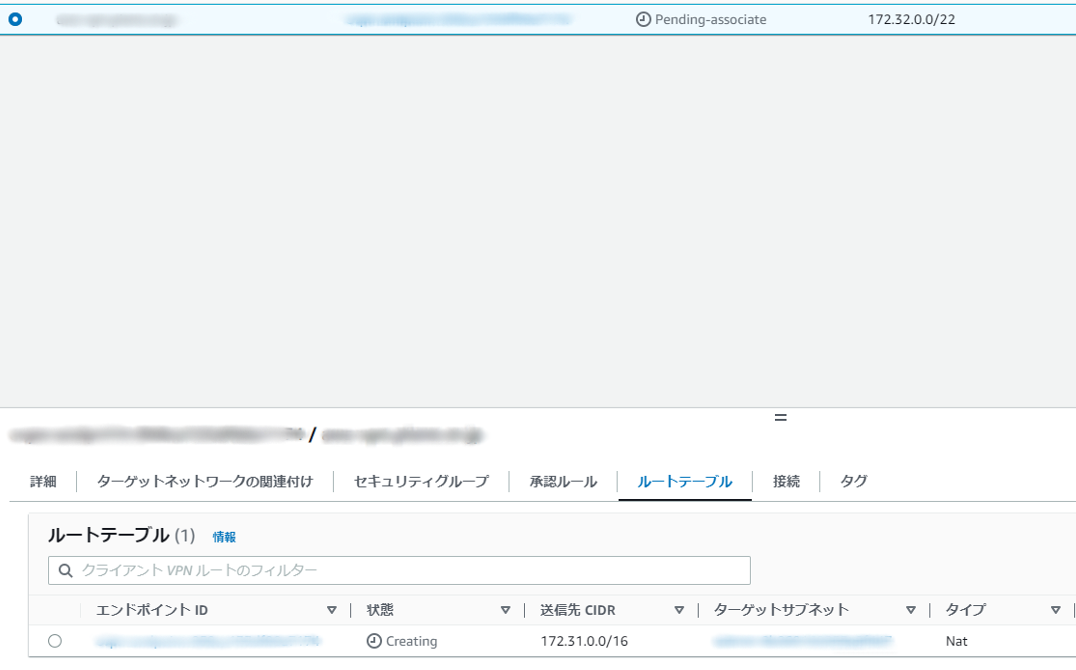

Client VPN エンドポイントを NAT ゲートウェイへ関連づけ

- さらにこれを NAT ゲートウェイへ関連づけます。下部のタブ内にあります

- 以下のように

for-vpn-privateと関連づけます

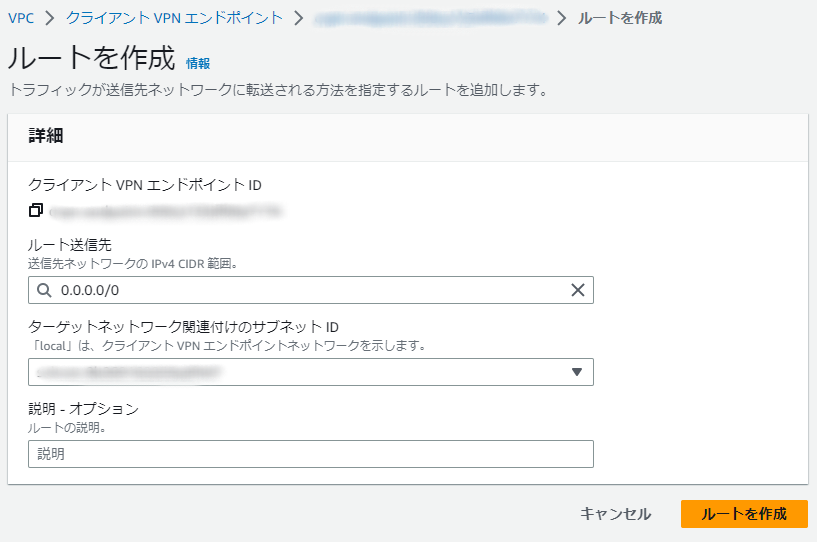

Client VPN エンドポイントのルートテーブルに追加

- そして右側にある別タブ

ルートテーブルを開きます

- ここに送信先

0.0.0.0/0のものを一つ追加します

- 完了すると以下のようになります

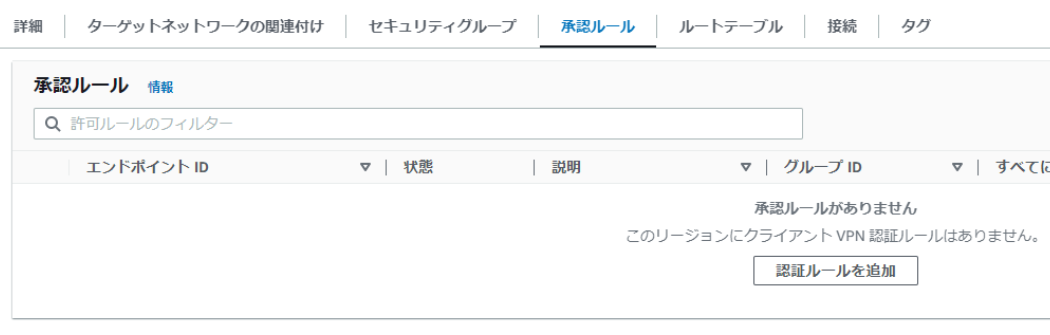

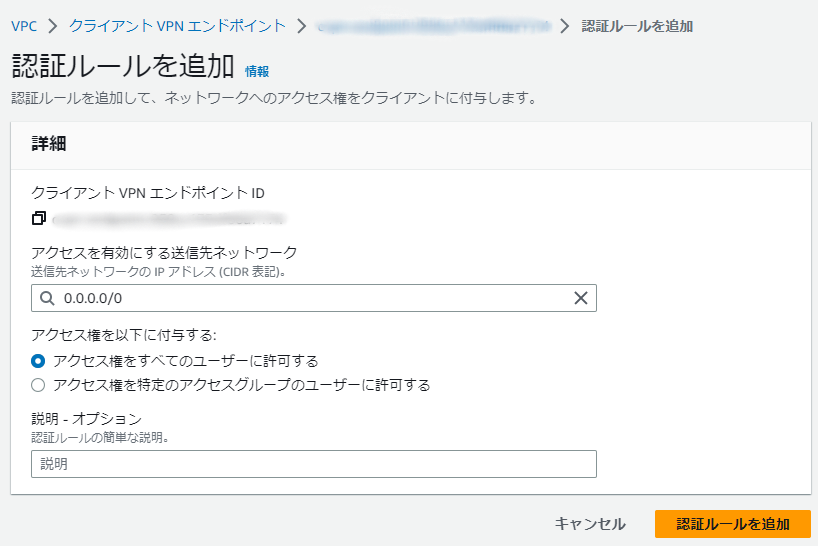

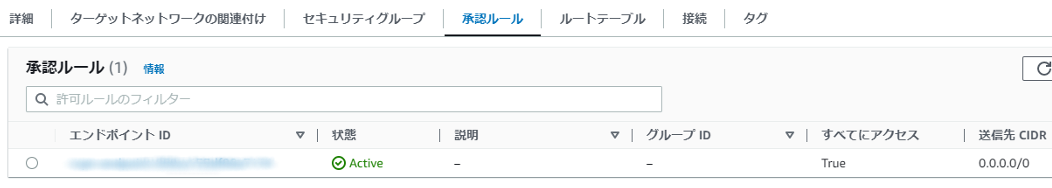

Client VPN エンドポイントに承認ルール = 認証ルール 追加

- さらに左側にある別タブ

承認ルールを開きます - ボタンには

認証ルールを追加とありますが、訳語が混じっているだけのようです

- 先ほど追加した

0.0.0.0/0を許可するように設定します

- ルールを追加してしばらく待つと

Activeになります

- 長かったですが、これで準備完了です!

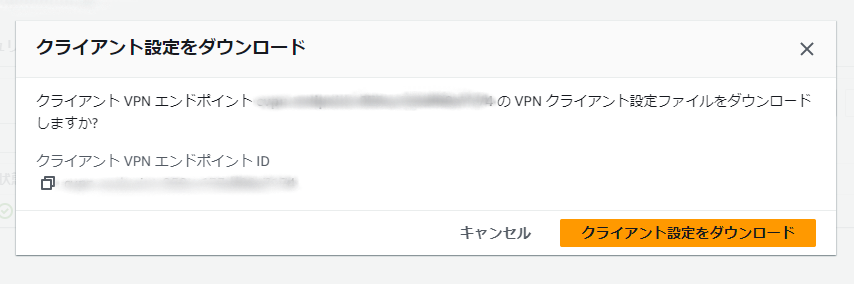

クライアント VPN エンドポイント設定ファイルのダウンロード

- クライアント VPN エンドポイント の管理画面で右上の方にある

クライアント設定をダウンロードボタンを押します

- モーダルでダイアログが表示されるので、そのままダウンロードすると、ローカルには

ovpn形式のファイルが落ちてきます

ダウンロードした設定ファイルの編集

- ダウンロードした

ovpnファイルを任意のテキストエディタで開いてください - すると以下のような内容が表示されるかと思います

client

dev tun

proto udp

remote example.clientvpn.ap-northeast-1.amazonaws.com 443

remote-random-hostname

resolv-retry infinite

nobind

remote-cert-tls server

cipher AES-256-GCM

verb 3

<ca>

-----BEGIN CERTIFICATE-----

~

-----END CERTIFICATE-----

</ca>

reneg-sec 0

verify-x509-name server name

- 上記の

verb 3と<ca>との間の行に追記が必要です - 冒頭で準備した

~/easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crtファイルから<cert>~</cert>をコピペしてきます - また

~/easy-rsa/easyrsa3/pki/private/client1.domain.tld.keyからも<key>~</key>をコピペしてきます

client

dev tun

proto udp

remote example.clientvpn.ap-northeast-1.amazonaws.com 443

remote-random-hostname

resolv-retry infinite

nobind

remote-cert-tls server

cipher AES-256-GCM

verb 3

<cert>

-----BEGIN CERTIFICATE-----

~

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

~

-----END PRIVATE KEY-----

</key>

<ca>

-----BEGIN CERTIFICATE-----

~

-----END CERTIFICATE-----

</ca>

reneg-sec 0

verify-x509-name server name

- 最終的には上記のようになります

- これで本当に設定は完了しました!

接続

VPN クライアントソフトの用意

- いざ接続となりますが、クライアントソフトは AWS が公式で用意している AWS Client VPN を用いることにします

- OS に合わせたインストーラを実行して進めるだけです

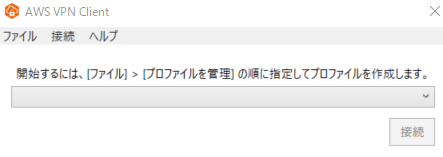

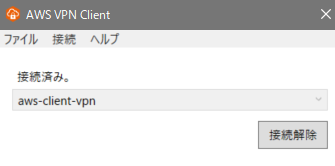

- クライアントを起動すると以下のようになっています

- 任意の名前でプロファイルを追加します

- ファイルは先ほど編集を完了させた

opvnを指定しましょう

接続

- あとは接続ボタンを押せば完了です

確認

- たとえば以下の CMAN さんにアクセスして、IP アドレスが正しく変わっているかどうか確認できれば大丈夫です。問題なければ、設定した Elasitc IP が表示されているはずです

- お疲れ様でした!

- もし CMAN のサイト他、どの URL へアクセスしても何も表示されない! という場合は、名前解決ができていない可能性があるので、DNS まわりの設定を見直してみてください

- なお、VPN クライアントソフトが

接続完了と表示された後に接続済みに変化するまで、数秒時間がかかるので、アクセスできるようになるまで少しラグがあります

opvn ファイルの配布にあたり

- なお組織内で働いている場合

opvnファイルを同僚に配付する場面もあるかと思います - 上記でお分かりいただけると思いますが、この

opvnファイルさえ保有していれば、誰でも接続できてしまうということになるわけですから、取り扱いは厳重注意としましょう

節約のための設定解除

要注意点:この状態を保持しておくと月額 2 万円超

- ただし、以下の先達記事でも

セットアップした状態だと、維持費は月150ドル?!と書かれているとおり、このままだと維持費がかさんでしまいます

- よって、同記事でも推奨されているように、以下の対応をおこない、使わない時は最小限の維持費で待機状態にしておくようにします

前提の確認

- なお、節約のための設定解除の際、以下の点が気になるかと思います

- 固定グローバル IP が変更とならないか

-

opvn設定ファイルに変更の必要が生じないか

- この二点については、特に心配する必要がありません。変更されませんし、変更の必要も生じません

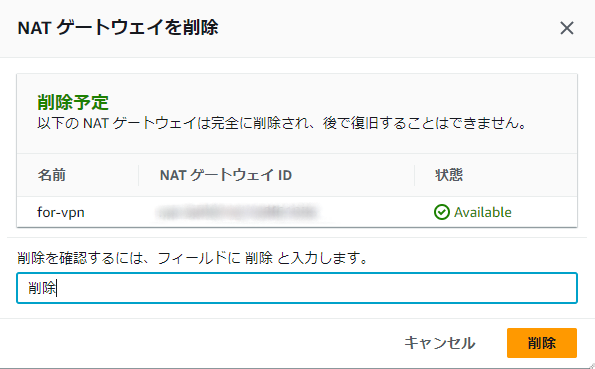

NAT ゲートウェイを削除

- まず NAT ゲートウェイですが、こちらは解除でなく削除します

- 削除実行後、しばらくすると一覧から表示が消えます

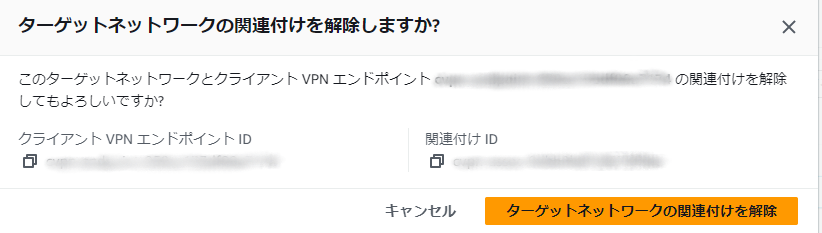

Client VPN のサブネットとの関連付けを解除

- こちらは解除です

- 解除実行後、しばらくすると一覧から表示が消えます

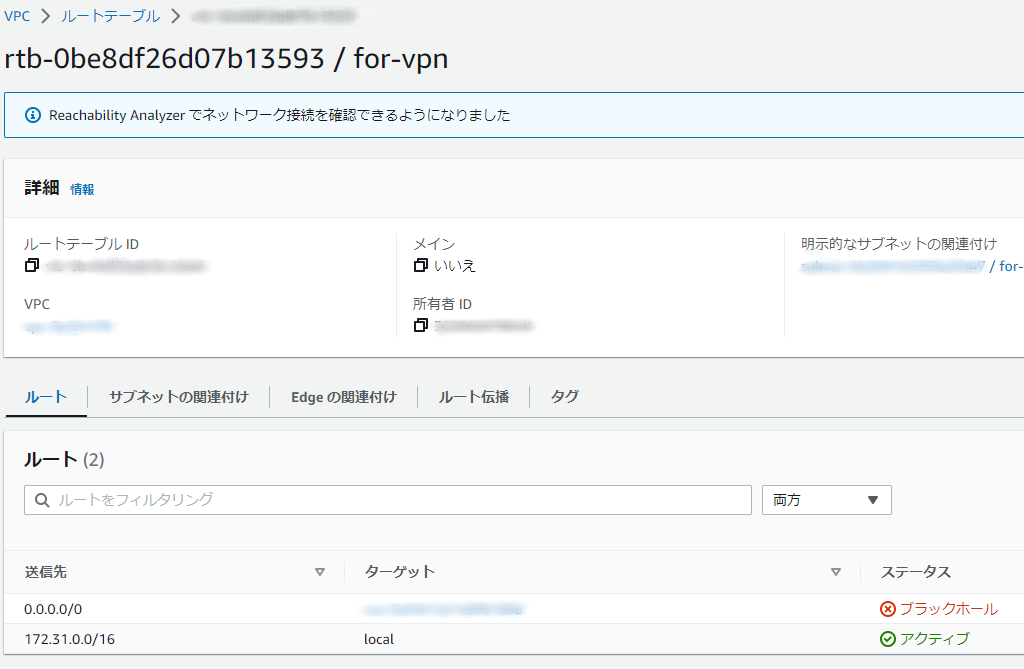

ルートテーブルの関連付けを確認

- NAT ゲートウェイが削除されたことによって、ルートテーブルにおける関連付けが

ブラックホールとなっていることが確認できます - これについては、この時点でどうこうする必要もないのですが、気持ち悪ければ削除するもよしでしょう

- これで設定解除については以上です! 維持費が節約されるようになりました

再度使えるようにするための手順

NAT ゲートウェイを作成

- それではここからもう一度、再度使えるようにするにはどうしたらよいか、手順を追ってみましょう

- まず NAT ゲートウェイを作成しますが、初回時におこなった通りです

- 作成後の一覧画面において

プライマリパブリック IPが、以前に設定した通りの Elasitc IP になっていることを見ておきましょう-

状態のちょっと右の方に表示されます

-

Client VPN のサブネットとの関連付けをおこなう

- こちらも同じく、初回時におこなった通りの設定です

-

for-vpn-privateと関連づけます

- 続けて、ルートテーブル追加作成

- 送信先

0.0.0.0/0のものを一つ追加

ルートテーブルの再設定

- ブラックホール状態になってしまっているので、再設定します

- 以下のようにブラックホール状態がアクティブに変化していれば大丈夫です

接続

- クライアントソフトを立ち上げて接続ボタンを押すと、接続されるはずです

- ここでもし接続できなかったら、再設定してきた管理画面をもう一度見て回ってみてください

確認

- さらにまた CMAN さんにアクセスして、IP アドレスが正しく変わっているかどうか確認できれば大丈夫です。問題なければ、設定した Elasitc IP が表示されているはずです

- お疲れ様でした!

おわりに

雑感

- 結構、手順が多くて大変ですね!

- ただ、維持費が月額数ドルなのであれば、初期設定を一度しておくことで、いざという時の固定グローバル IP を利用できるという逃げ道を持っておくのは悪くないのではないでしょうか

- なお Google Cloud のほうには Cloud VPN というサービスがあるものの、これはクライアント端末からの接続ができる類のものではないのです。残念

参考記事