プロキシチェーンとTorを使ってIPアドレスを隠し匿名化する。

Torがインストールされてる前提でいきます。

プロキシチェーンと匿名化

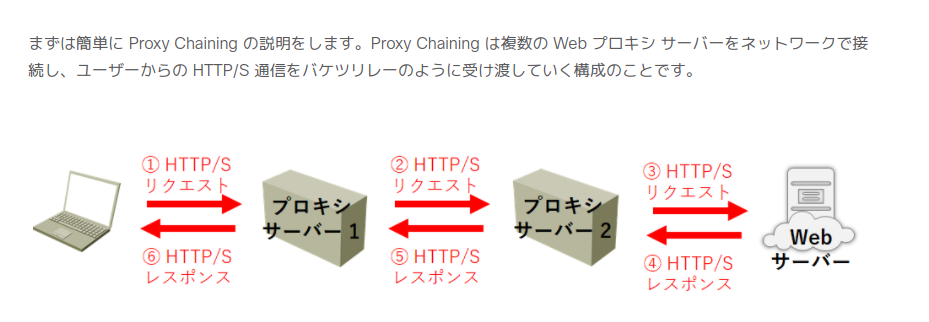

簡単なイメージ:

画像:Umbrella: Proxy Chaining を用いた SWG の導入について

それで、相手のwebサーバにとってはプロキシのIPアドレスがソースアドレスに見える。

俺の大好きなwhoamiっていう映画のワンシーンでそれっぽいのがある:

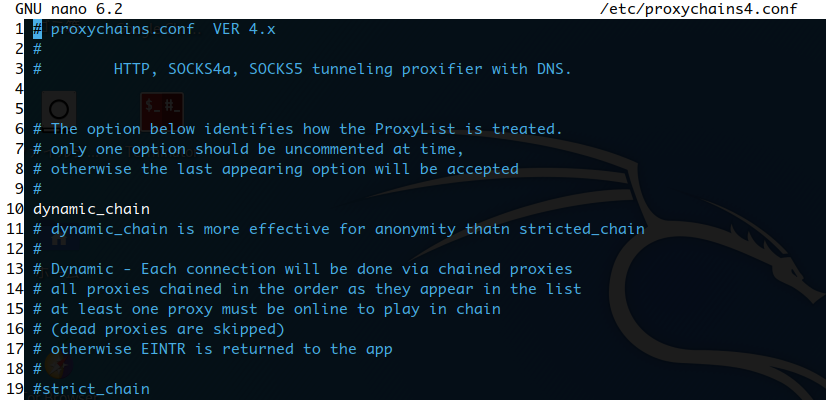

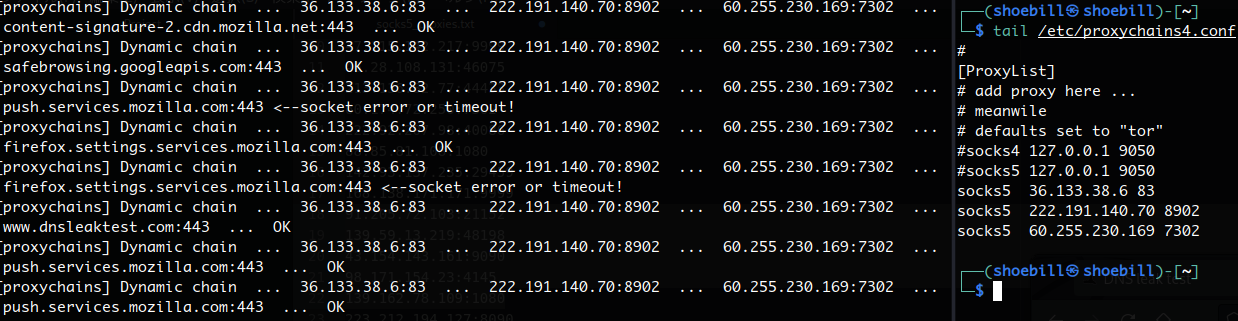

プロキシチェーンの設定

/etc/proxychains4.confに設定をする。

dynamic_chainをアンコメントする。strict_chainをコメントにする

dynamicの方が(よりランダムにipが変化して)strictよりも秘匿性が高い。

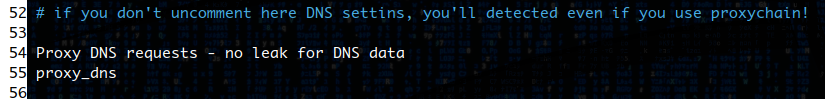

proxy_dnsを有効にする

これやらなきゃDNSの情報から追跡される(52行目のコメントにもある通り)。

(※54行目はコメントのままにしておいていい部分でした)

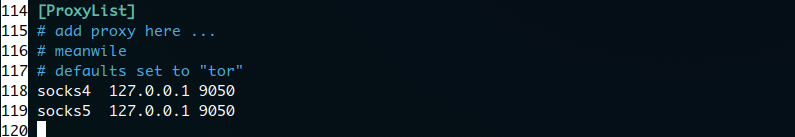

最後にプロキシリストを設定

socks5はsocks4の拡張でありこちらの方が性能良い。

プロキシチェーンの使用

まずはTorサービスを起動する。

systemctl start tor

や

service tor start

で起動できる。

Tor起動後はnmap -p 9050 127.0.0.1でポート9050がopenなことを確認(上記コマンドのstateオプションを使うのもよし)。

プロキシチェーンを使用するには、コマンド実行の際に頭にproxychains4を付けて実行する。

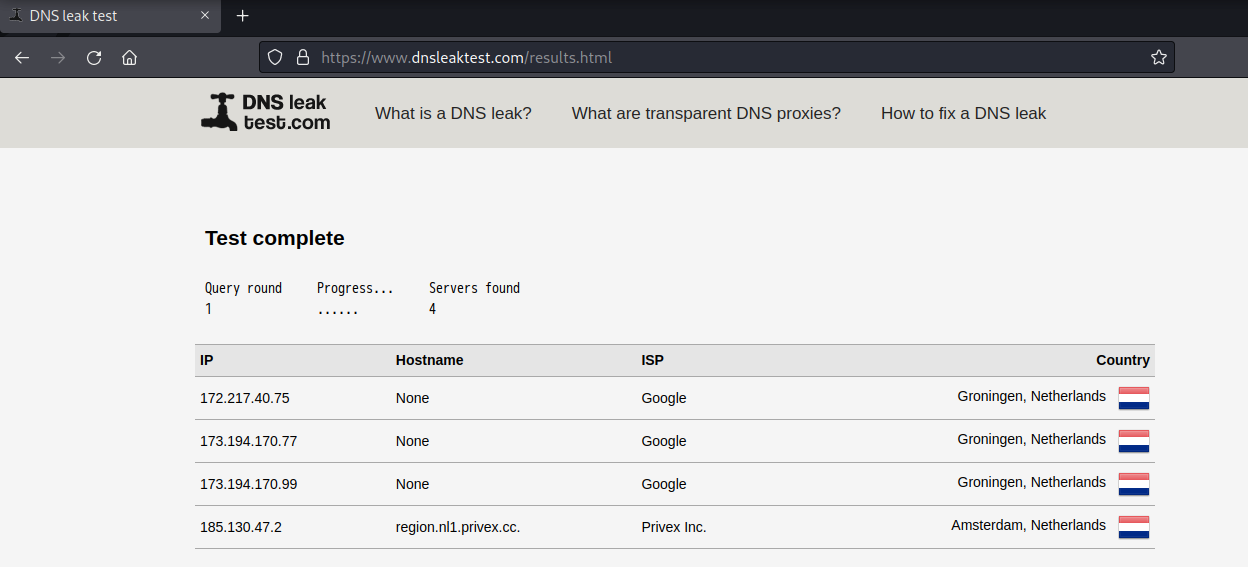

ためしに https://www.dnsleaktest.com/ にプロキシチェーンを通して行ってみる(通信速度が落ちてしまうのはしょうがない)。

proxychains4 firefox https://www.dnsleaktest.com/

今自分はPCを(標準の設定で)日本で操作しているから、ふつうにアクセスすればfrom Japanの結果だが、次のようにプロキシチェーンを通して行くと...

再度コマンド実行しなおすと違う結果が得られる。

無料プロキシの検索にはここが良さそう

細かい設定ができる:

proxyscrapeによる無料プロキシ(Downloadから無料プロキシのリストを取得可能):

インターフェースが良い:

でもフリーのプロキシはデータ収集されたり匿名化の信頼性に欠ける。ガチモンのハッカーは有料のプロキシを使う。

普通プロキシチェーンといえば複数のプロキシを経由する

無料プロキシをいくつか設定ファイル中のProxyListに追記して試して見たところ無料のものだからなのか「socket error or timeout!」が多い。

Hackers don’t use VPN, Socks!!

私情

ロシアとウクライナがドンパチやってて、そこにアノニマスが絡んできて面白いことになってきた。そんな中、アノニマスのロシア攻撃を主としたIRCのチャンネルに訪問してみた。そこにはTor、VPN、プロキシチェーンを駆使して匿名化せよと、”知識は力なり”とあった。

というか普通に考えてガチのクラッキング行為する人たちは絶対にanonymityが必要じゃね?じゃなきゃ国が本気だせば一瞬でIPから特定できちゃうよなぁ(まあ一瞬は言い過ぎでも)。あと安全のために仮想マシン使う方がいいよなぁ。多分そっちの方が普通だろう。

将来的には仮想マシンのKaliにWhonixのゲートウェイを設定して匿名化するのが理想。

あと比較的簡単に秘匿化できるツールでkali-whoamiなるものがあった。う~んどれくらい信用していいんだろう?という感じ。

あと単純にdnsサーバの設定をispのそれじゃなくてgoogleとかcisco umbrellaとか評判の良いパブリックDNSサーバにする必要があるか。

ipアドレス単位で一日当たりの利用制限かけてるサイト(例えばラッコキーワード)とかは、今回のようなプロキシチェーンによる匿名化でバイパスできる。確かにknowledge is powerだ。