はじめに

インシデント被害に遭ってしまった際には、発生原因の特定や再発防止策の検討のために、インシデント調査が必要です。そして、その調査を行うためには「ログ」が必要となります。

しかしながら、インシデント調査のご相談をいただいた際に、ログが不足していることや場合によっては存在していないケースがあります。

有事の際にログ調査ができない・ほとんど何も分からないという状況とならないよう、最低限意識すべきログの管理方法と有事の初動対応についてまとめました。

ログの管理方法

ログの管理にあたっては、「ログの有効化」「ログの取得内容」「ログの保存期間」「ログの保存場所」の4つの観点がポイントとなります。

① ログの有効化

(当然ですが)ログが記録される設定になっていないと、ログは保存されません。

有事の際に何も調査ができないという状況にならないためにも、まずは各サーバやネットワーク機器においてログが記録されている設定になっているか確認を行いましょう。

一例として、有事の際には以下のような機器が調査対象となる可能性が考えられます。

- ドメインコントローラ

- クライアント端末

- 各種サーバ(Webサーバ、ファイルサーバ 等)

- ネットワーク機器(UTM、VPN装置 等)

② ログの取得内容

ログが保存されていても、ログの内容に不足があった場合には十分な調査ができません。

どのようなログが取得できているのかを平時より確認しておきましょう。

UTM製品であるFortiGateを例に挙げると、イベントログのみを記録する設定になっていると検知をすり抜けた不審な通信のログは記録されないため、調査できなくなる恐れがあります。

インシデント調査に備えるには、全てのトラフィックログを取得しておく必要があります。

また、イベントログの中にあるVPN接続の認証ログも調査に有用なケースが多いため、VPNを利用している場合には確実に取得するよう設定しましょう。

(参考:FortiGate Administration Guide / Log settings and targets)

③ ログの保存期間

ログの記録が有効化されていても、保存期間が短いと調査対象期間のログが残っていないという状況になる場合があります。

例えば、UTMなどのネットワーク機器においてはログ量自体が多いため、数十分~数時間分のログしか保存されていないケースが多いです。

そして、ログがメモリ保存される設定になっている場合は電源を落とすとログが全て消えてしまいます。

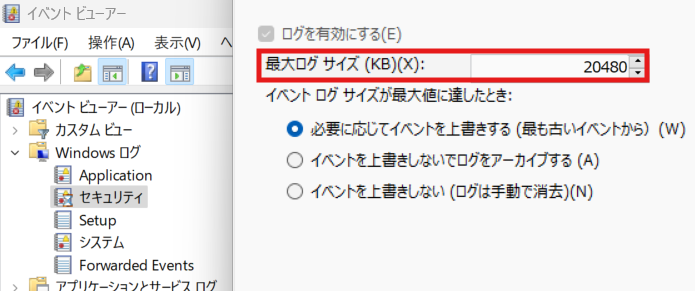

また、Windowsの調査の際に重要となる「イベントログ(セキュリティ)」は、デフォルト設定では20MBとなっています。

端末の利用状況にもよりますが、20MBという容量はクライアント端末では1週間程度しか保存されず、ドメインコントローラーにおいては数時間程度しか保存されない場合もあります。

イベント ビューアー(上図)で「最大ログサイズ」の容量を増やすことで、ログの保存期間を延ばすことができます。

適切なログサイズの設定は環境によって異なるため、まずは任意のサイズを設定して1,2ヶ月程度運用し、その実績から「取得したい保存期間が取れているか」「現在のログのサイズはどのくらいか」等を鑑みたうえで設定するのがおすすめです。

保管するログ量が増えるとデータ容量も増加するため、ストレージの容量には注意しましょう。

ログを取得するだけでなく、一定の期間や容量に達したログをアーカイブ・削除する「ログローテーション」を行うことで、適切なログ管理を行うことが重要です。

ログデータの保管期間については、可能であれば1年間、少なくとも3ヶ月間程度は保存しておくことが望ましいです。

④ ログの保存場所

攻撃者は侵害の痕跡を隠すために、侵害した端末のログを削除することがあります。

Syslogサーバやクラウドなどの外部媒体に保管することで、侵害された端末内のログが削除された場合にもログを保全することができます。

製品によってはクラウドに転送・保存する機能を具備しているものもあります。

例えば、Fortinet社はFortiCloudというサービスを提供しており、これ利用することで簡単な設定のみでFortiGateのログをクラウドに転送することができます。

また、多くのEDR製品はクラウド上にログが保管されるため、端末にEDRが導入されている場合にはこのログを端末調査に活用できます。

有事の初動対応

状況の把握や封じ込めなど、有事の初動対応では取るべき対応がたくさんありますが、調査にあたっては初動対応において以下の3点を意識することが望ましいです。

・端末の初期化はしない

一刻も早く業務復旧するために、被害に遭った端末をすぐに初期化してしまうケースがあります。

しかし、端末の中にはログに加えて多くの痕跡が残っている可能性が高いため、調査のために初期化すべきではありません。

スピード優先で業務復旧した結果、原因の特定が疎かとなり、再発防止策が不十分で再度被害に遭ってしまう事例も少なくありません。

・ログの保全を行う

調査対象となるログを事前に保全(外部記憶媒体にコピー)しておくことで、時間の経過によって必要なログが上書きされる事態を回避できます。

調査をするかしないかはログがあれば後から決めることができますので、初動のタイミングで確実にログの保全を行いましょう。

・できるだけ早くセキュリティベンダに相談する

自社でインシデント対応できる体制が整っていない場合や対応に不安がある場合には、まずはできるだけ早くセキュリティベンダに相談することが望ましいです。

復旧に向けた初動対応の助言だけでなく、その後の調査に向けたログ保全に関する助言等も受けられるため、できるだけ早いタイミングで相談することはその後の円滑なインシデント対応につながる可能性が高くなります。

弊社ではインシデント発生時の「緊急対応支援サービス」を提供しております。

ご相談は無償で受け付けておりますので、有事の際にはご連絡ください。

⇒ サービスの詳細はこちら

まとめ

インシデント発生時の原因調査においてログは必要不可欠な情報です。

日々のログを適切に取得・保管し、必要なタイミングで適切に利用できるよう日頃から備えておきましょう。

本記事が皆様のセキュリティ強化の一助になれば幸いです。

参考情報

- NIST SP 800-92(コンピュータセキュリティログ管理ガイド)

- 証拠保全ガイドライン 第9版

- 高度サイバー攻撃への対処におけるログの活用と分析方法

- ログを活用したActive Directoryに対する攻撃の検知と対策

弊社について

弊社「ストーンビートセキュリティ株式会社」は情報セキュリティの専門企業(技術者集団)です!ペネトレーションテストや脆弱性診断、フォレンジックから緊急対応支援などのサービスを展開しています。

情報セキュリティの専門企業である「ストーンビートセキュリティ株式会社」は、安心して利用できる情報社会を実現するため、情報セキュリティ人材の育成や対策支援サービスなど、人や組織に根ざした幅広いセキュリティ対策を提供しています。

弊社ホームページ : https://www.stonebeat.co.jp/