この記事は Alibaba Cloud Advent Calendar 2020 の6日目です。皆様の参加をお待ちしております。

0. あらすじ

アリババクラウドのマネージドサービスによるセキュリティプロダクト Cloud Firewall が登場しました。

中国のネットワークセキュリティ等級保護条例2.0対応とのことで色々できそうです。

7日間の無用お試しができるようなので試してみました。

1. 早速試してみる

1.1. Cloud Firewall のページへアクセス

ログインした状態で初めてCloud Firewallへアクセスすると、無料体験を申し込めます。

後は画面の指示に従い進むだけです。

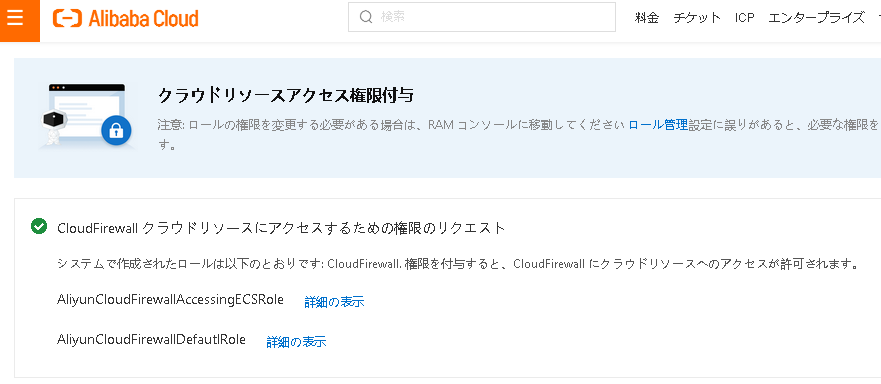

1.2. RAMによるアクセス権限の付与

Cloud Firewallサービスへアクセス権限を付与するためにRAM設定の確認が出ます。

サービスに対するロールの付与は必須のためそのまま進めます。

使い方の説明が何画面が表示され、読み進めれば準備完了です。

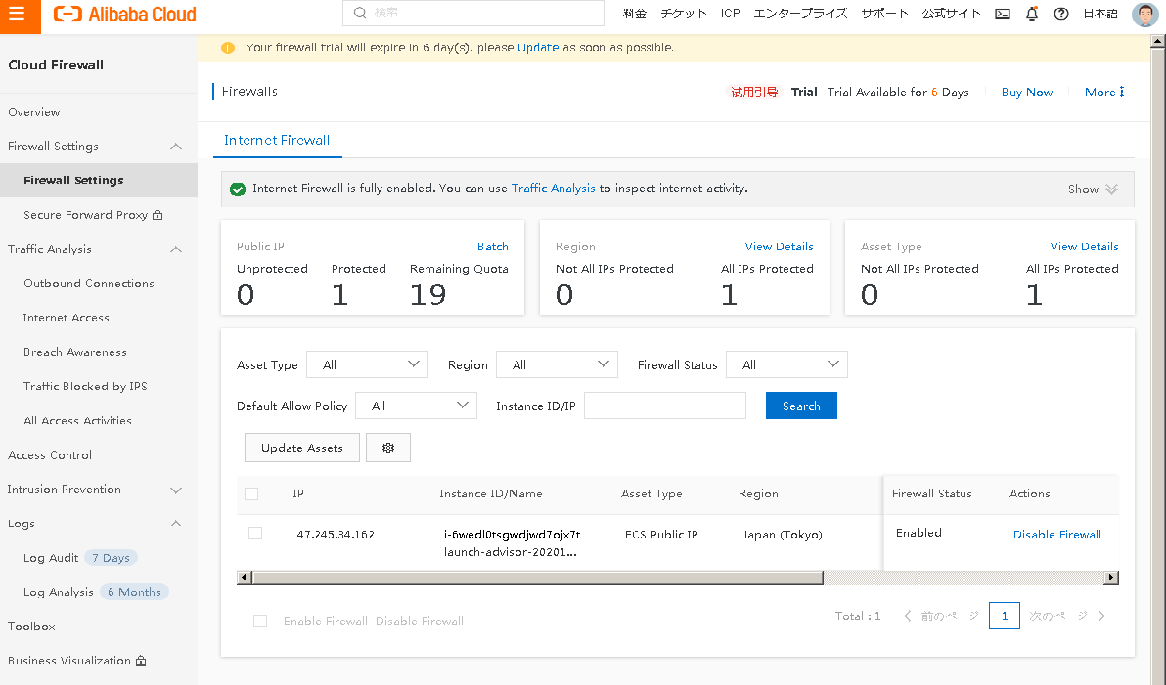

元々稼働していたインスタンス等のリソースは自動的に保護対象へ登録されます。

2. Cloud Firewallでできること

2.1. Overview

サービスのトップ画面がOverviewで、ダッシュボード的な感じです。

脆弱性への攻撃や危険な設定等があると件数が表示されるようです。

これはアリババ独自の判断らしく、AWSでは警告される全世界へSSHを開放する設定を行っても Risk Configurations には表示されませんでした。

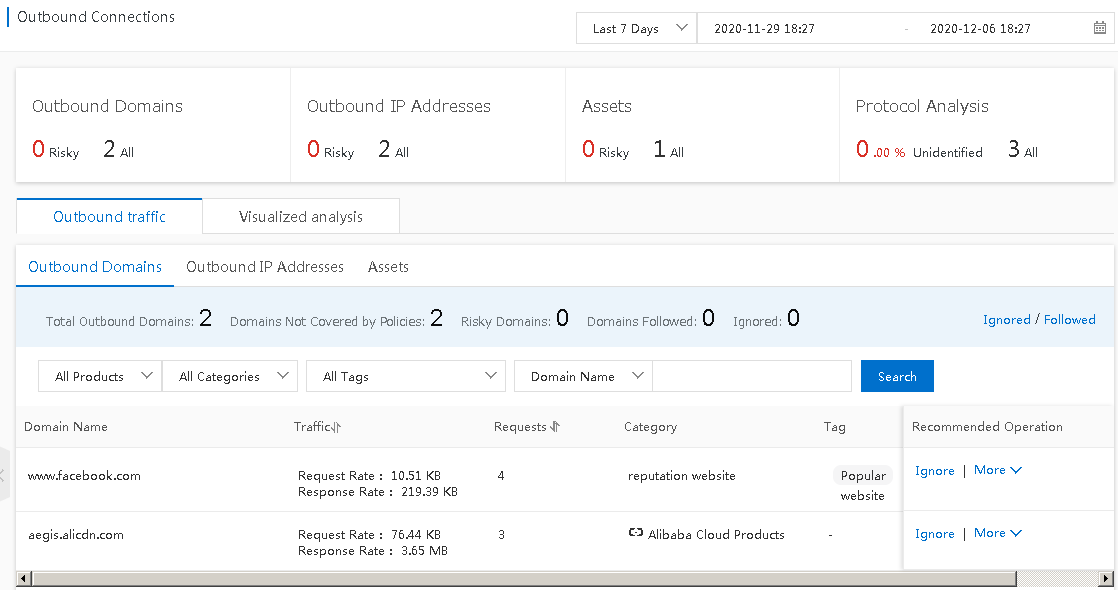

2.2. 外向きトラヒックの監視

アリババクラウド内部から外部への通信を全て監視し、拒否・無視(許可し以後通知しない)を選択できます。

試しにサーバ上からFacebookへアクセスしてみましたがしっかり記録されました。

参考情報として接続先サイトのアリババ的分類も表示されます。

不正アクセスを受けバックドアを仕掛けられたり外部へ情報流出が行われているのを検出できますから便利そうです。

中国のインスタンスからやるとどう記録されるのかは次回の宿題にします。

2.3. インターネットアクセス状況

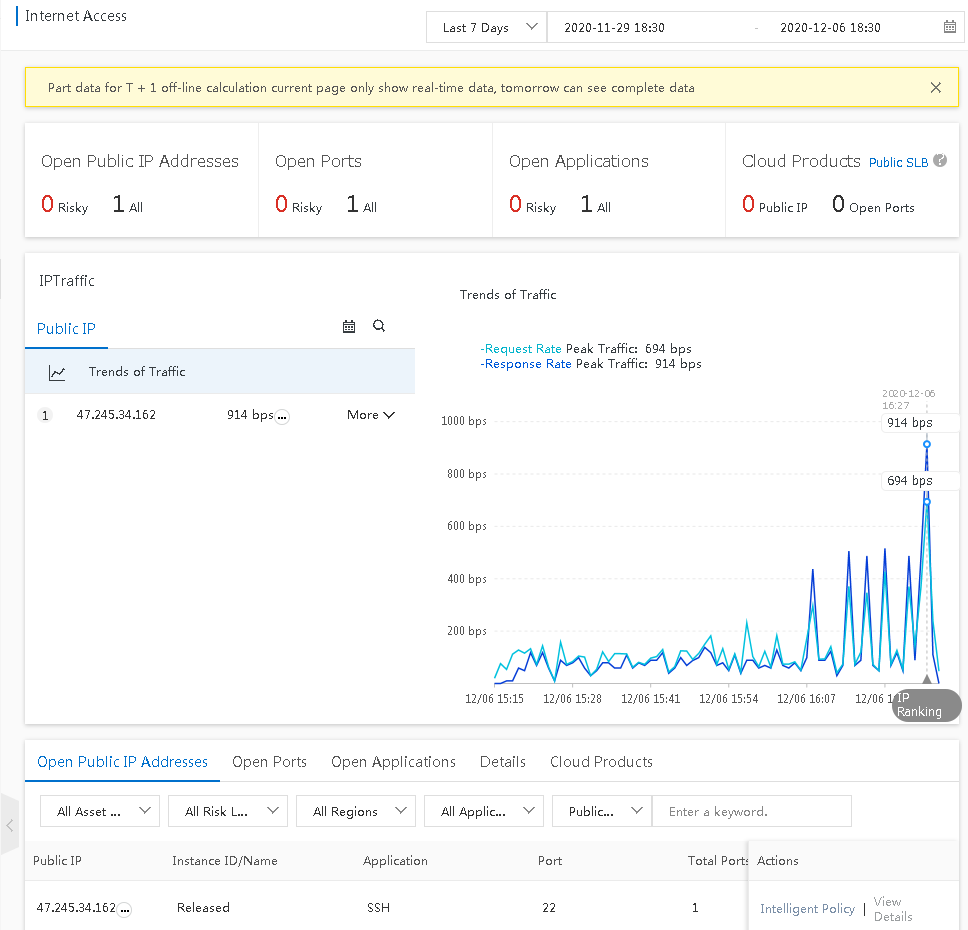

インターネット向けにIPアドレス・空いているポート、稼働中アプリケーションと危険な物があるかが表示されます。

今回はSSHが開いているサーバだけなのでポートもアプリケーションも1と表示されています。

トラヒックグラフも表示されますから、異常なトラヒックに気づけそうです。

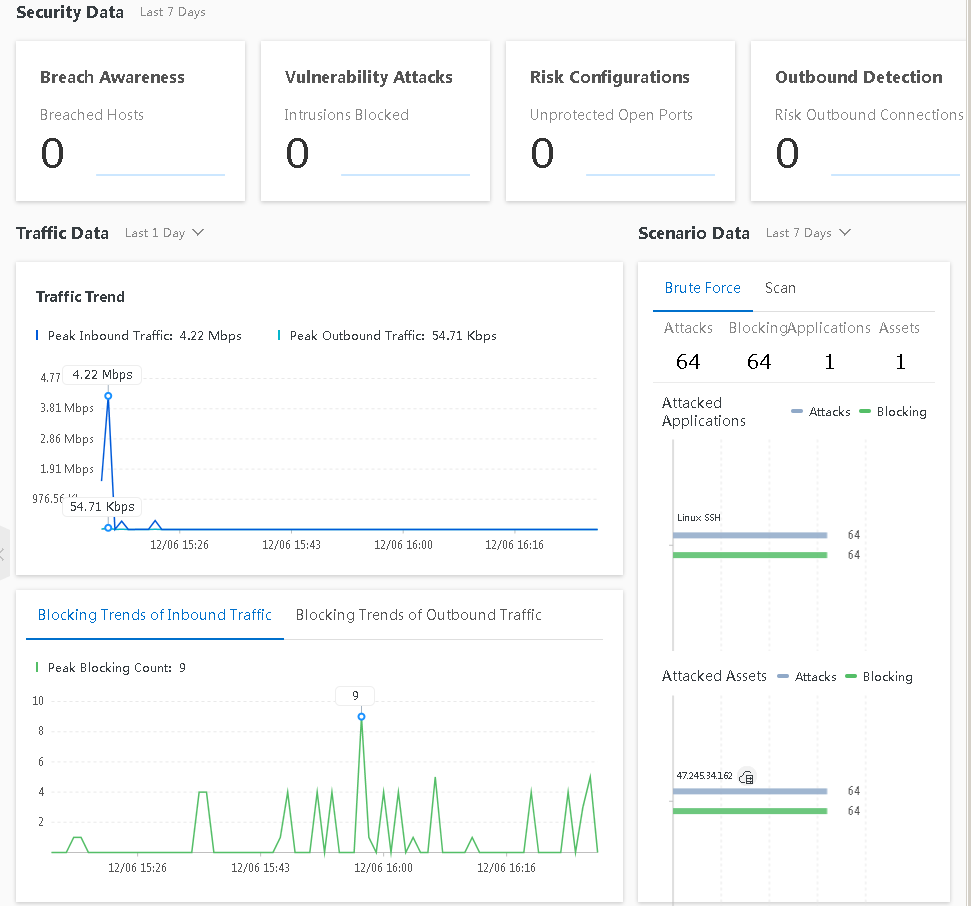

2.4. 攻撃ブロックの状況

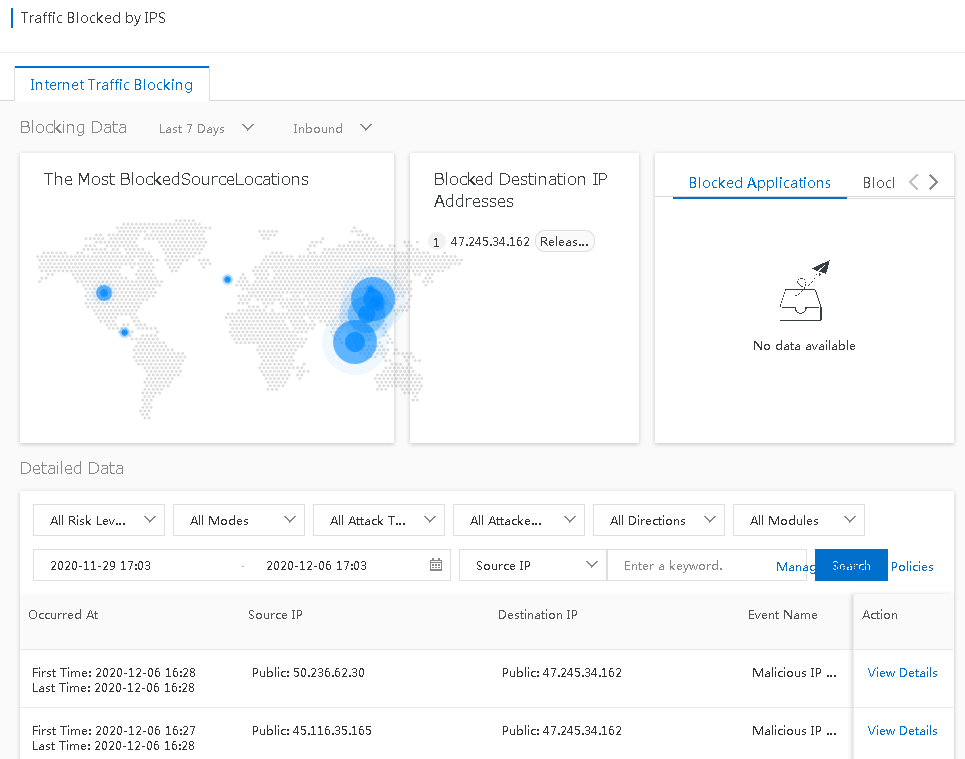

IPSがブロックした攻撃とその発信地が地図上に表示されます。

攻撃の概要が地図で、それぞれの攻撃詳細は下に表示されます。

インスタンスを作成して早々、SSHへブルートフォースアタックが沢山来ています。

Malicious IP一覧をアリババが持っているようで、そこからの接続は自動ブロックのようです。

(これらのIPアドレスからのSSH接続はインスタンス側に来ていなかった)

3. 制限が多いお試し版

試せたのはこんな感じでした。

公式ホームページのサービスを見ていると、セキュリティグループトラヒック可視化とか色々と興味深い機能があります。

しかし、お試し版は制限があり有償版でしかできない機能が多いです。

上のリンクの料金表を見ての通り、有償版は月額420~3900米ドルとなかなかのお値段。

時間課金なら試せるんですけど諦めです。

4. まとめ

お試し版では全ての機能を利用できませんでしたが、Security Hubのように使えそうなサービスです。

有償版が時間課金になったらまた試してみたいと思います。