はじめに

ゼロトラストに詳しくない初心者のYuyaです。

ゼロトラストについて「まずは書いてみる」ことで理解を深めたいと思い、アウトプット駆動で整理したいと思います。

この記事ではゼロトラストの基本的な学習及びMicrosoftサービスとの関連性を整理していきます。

誤り等があれば是非コメントいただけますと嬉しいです

タグに「アウトプット駆動生活」というものを見つけたのでつけてみました。

ゼロトラストとは

ゼロトラストとはネットワーク全体を危険だとみなし、誰がどこからアクセスしても厳しく検査するという考え方です。

ゼロトラストネットワーク、ゼロトラストセキュリティといった言葉もあります。

ではなぜゼロトラストという概念が生まれてきたのでしょうか。

ゼロトラストが登場する前は「境界線ネットワーク」が主流でした。

こちらについて見ていきたいと思います。

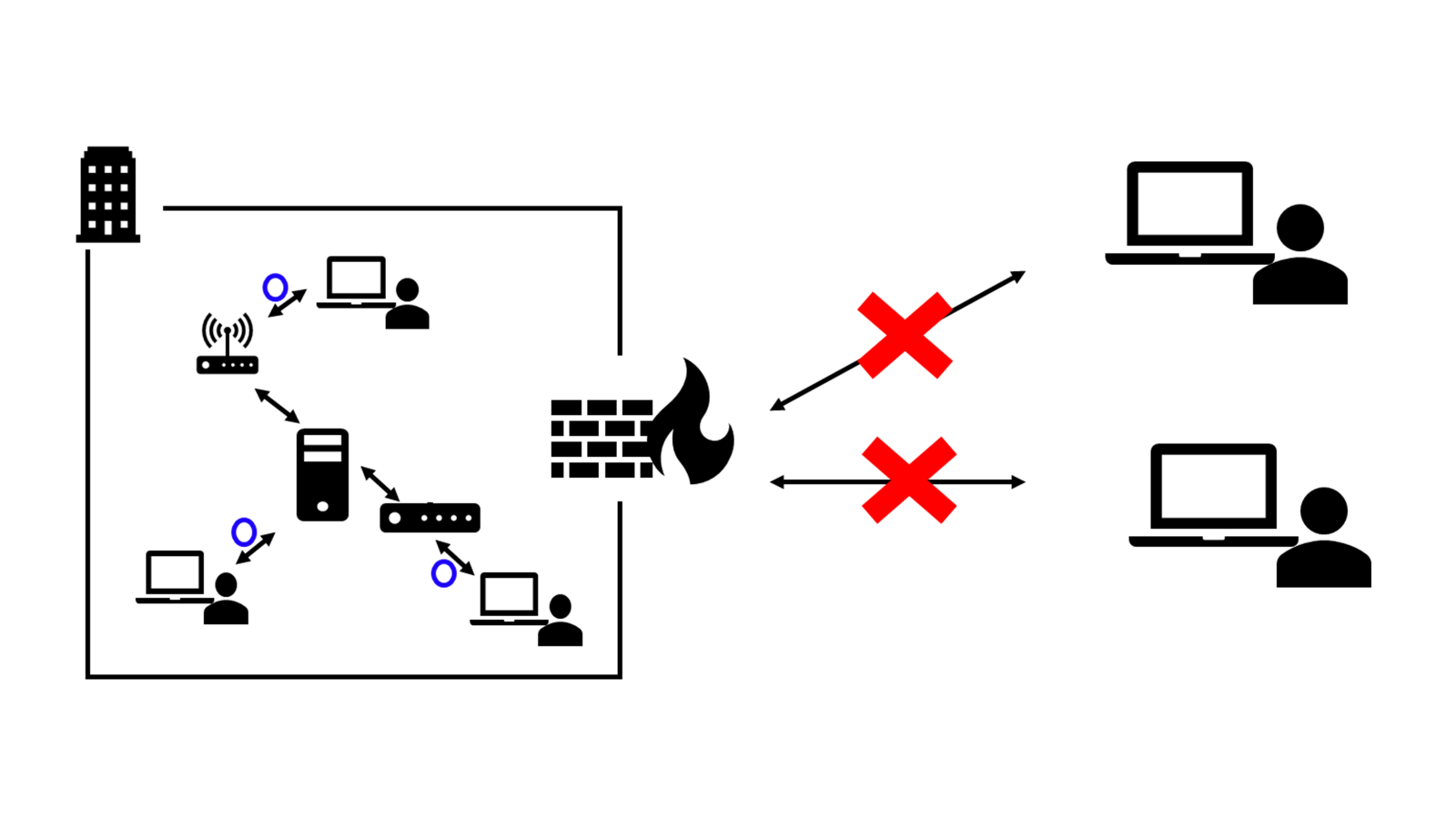

境界型ネットワーク

境界型は社内ネットワークは安全で信頼できる、インターネットは危険で信頼できないという考えです。

例えば境界線にファイアウォールやプロキシサーバを置くことで社内のシステムを守ります。

しかし、境界型の問題点として「社内に入ってしまえば簡単に情報へアクセスできる」点があります。例えば物理的にこっそり侵入して接続する悪い人や、サイバー攻撃を内部の人間が行ってしまうという可能性もあります。

そこで、侵入されたとしても問題ないよう対策を講じておこうという考え方になります。

NISTによる7つの基本原則

次の7つの原則があります。

-

すべてのデータソースとコンピューティングサービスをリソースとみなす

-

ネットワークの場所に関係なく,すべての通信を保護する

-

企業リソースへのアクセスをセッション単位で付与する

-

リソースへのアクセスは,クライアントアイデンティティ,アプリケーション/サービス,リクエストする資産の状態,その他の行動属性や環境属性を含めた動的ポリシーにより決定する

-

すべての資産の整合性とセキュリティ動作を監視し,測定する

-

すべてのリソースの認証と認可を行い,アクセスが許可される前に厳格に実施する

-

資産,ネットワークのインフラストラクチャ,通信の現状について可能な限り多くの情報を収集

し,セキュリティ体制の改善に利用する

Azure のゼロトラスト原則

次の3つの基本原則があります。

-

Verify explicitly

ユーザー ID、場所、デバイスの正常性、サービスまたはワークロードなど、使用可能な判断材料に基づいて常に認証と承認を行います。 -

Use least privilege access

必要最低限の権限だけを与えることで、万が一の被害を小さくします。

RBAC(役割ベースのアクセス制御)で細かく権限を設定し、Just-In-Time (JIT) アクセスやマネージド ID を使用することで安全性を高めます。 -

Assume breach

「いつか侵入されるかもしれない」という前提で守りを固めます。

ネットワークを分割して横移動を防ぎ、データは保存時、通信時も暗号化。

常に監視して脅威を検知し、バックアップは改ざんできないようにしておきます。

原則を適用する

こういった原則を適用し、どんなソリューションを選択するか検討していく必要があります。

以下のように4つに分けて検討していくという切り口があります。

- デバイス

- ネットワーク

- データ・ID・ワークロード

- 監視

上記それぞれでソリューションの採用例をMicrosoft製品で言うと何かを記載していきます。

デバイス

MDM(Mobile Device Management)やEDR(Endpoint Detection and Response)といったソリューションを選択します。

Microsoftでは以下のようなサービスがあります。

intuneではEntra IDにjoinしている端末をEntra ID で管理可能です。

端末の制御やアプリ配布・アップデート等を行うことができます。

たとえば以下の記事で紹介されているように、Windows Updateの管理も可能です。

intuneに関するニュースは以下の方がブログにまとめてくださっています。

※2025/12/17の記事

ネットワーク

ZTNA(Zero Trust Network Access)やSWG(Secure Web Gateway)などがあります。

※他にもSDP・SD-WANなどがあります。

SWGでは端末のIPを隠蔽してグローバルIPアドレスを持つサービスへ通信できます。

ZTNAでは社内リソースにプライベートIPアドレスを使ってアクセスが可能です。

いずれも試されている方の記事をご紹介しておきます。

Microsoft Entra Private Access

Microsoft Entra Internet Access

データ・ID・ワークロード

-

IAM(Identity-Aware Manager)/IAP(Identity-Aware Proxy)

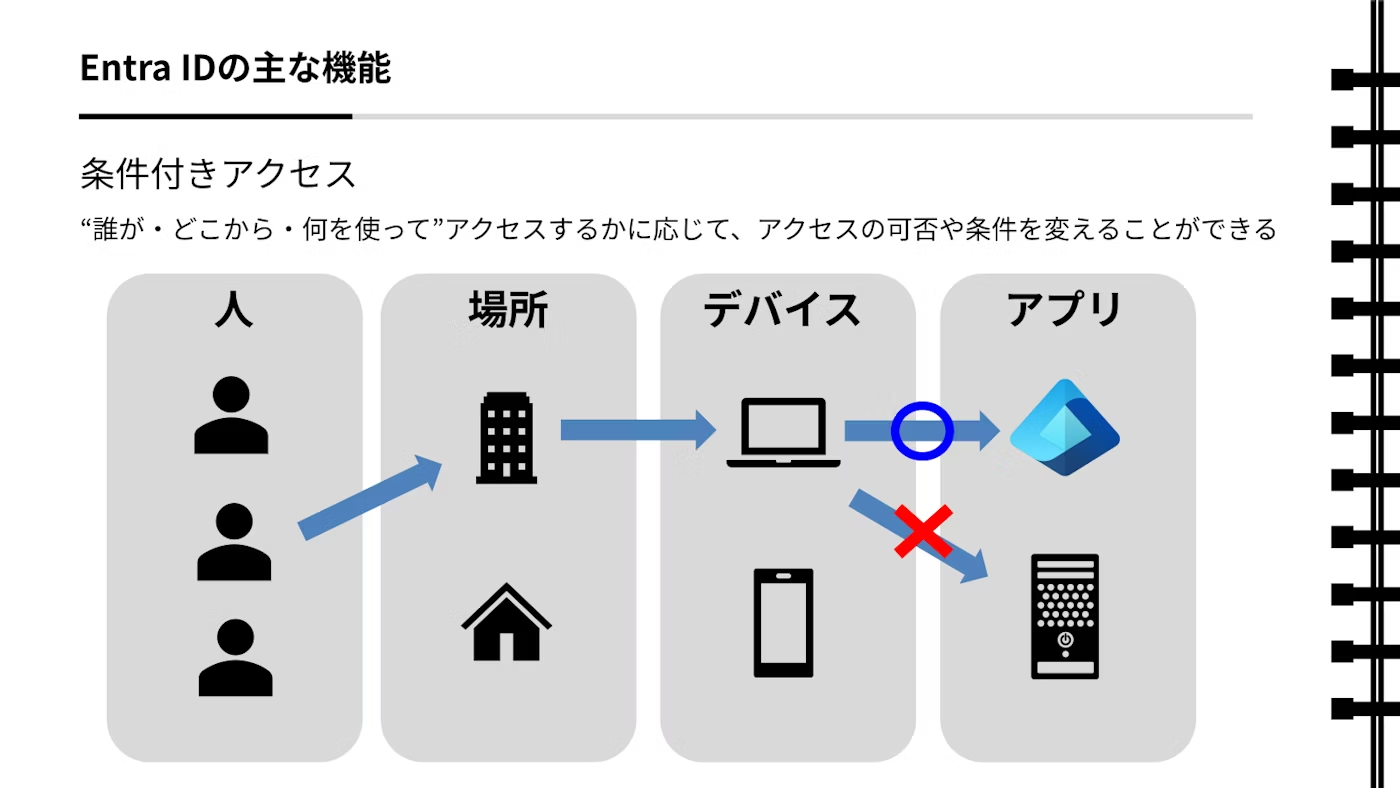

Entra IDや条件付きアクセスといったサービスがあります。

条件付きアクセスは「どこからアクセスしているか」「どんなデバイスか」などの条件でアクセスを制御できます。

例えば「社内LANに接続されている端末」や、「特定のデバイス」のみアクセスを許可するといった設定が可能です。

Purviewについては以下で勉強会が2025/1/8(木)にありますので、ぜひ!!

監視

SIEM・SOAR:Microsoft Sentinelなどがあります。

他:SOC・MDRなど

SentinelではAI、自動化、脅威インテリジェンスを組み合わせて、ログの収集、脅威の検出、調査、対応を自動でサポートしてくれます。

最後に

ゼロトラストについて整理してみました。

少しでも参考になれば幸いです。

また、Microsoft365を使ってゼロトラスト導入された企業さまの記事がありましたので、こちらを紹介しておきます。

Microsoft 365 を活用したゼロトラスト導入事例