ゼロトラストセキュリティ

セキュリティの基礎

情報セキュリティとは

情報資産を守ること

情報セキュリティの構成要素

CIAトライアド(CIA三要素)と呼ばれると呼ばれる3つの区分がある

機密性(Confidentuality)

アクセスコントロール

適切なユーザーに適切な権限を与える。

完全性(Integrity)

情報が改ざんされておらず正確かつ失われおらず完全であること。

可用性(Availability)

いつでも利用可能な状態であること。

これに加えて従来の区分+4つの構成が近年重要視されています。

真正性(Authenticity)

ユーザー、デバイス、情報などそのものが本物であること。

責任追跡性(Accountability)

ある行為が誰によって行われたか明確にすること。

否認防止(Non-Repudiation)

情報作成者が作成した事実を後から否認できないようにすること。

信頼性(Reliability)

システムが欠陥や不具合なく確実に実施されること。

情報セキュリティの基礎

「脅威」「脆弱性」「情報資産」の3つが組み合わさった時「リスク」になります。

この「リスク」を許容可能な水準にするための活動が「情報セキュリティ対策」です。

情報資産分類されるもの

紙/電子情報

契約書、履歴書、個人情報、顧客情報など

HW/SW

PC、スマートフォン、OS、ソフトライセンスなど

サービス

通信、サポートなど

人

資格や技能のあるもの

無形資産

ブランド、イメージなど

脅威の種類

物理的脅威

地震、台風などの天災

ハードウェア障害や紛失など

技術的脅威(サイバー攻撃に分類される)

不正アクセス、盗聴、マルウェアなど

人的脅威

入力ミス、操作ミス、盗難、誤送信など

脆弱性の種類

物理的脆弱性

建物の耐震、耐火、不正侵入のしやすさ、HWの耐久性、紛失対策の不備など

技術的脆弱性

アクセス権限の設定不備、SWの不具合や不備など(一般的な脆弱性と呼ばれているもの)

人的脆弱性

管理体制の不備、施錠忘れなど

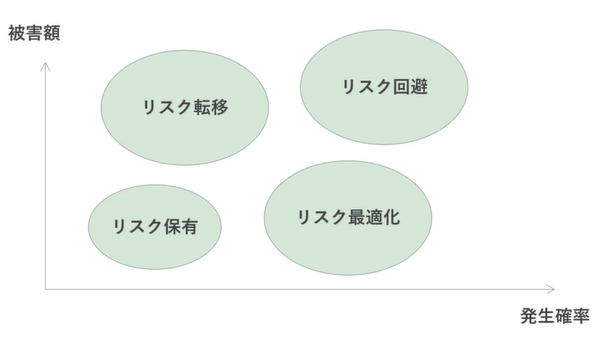

リスクに対する対策の種類

リスク回避(リスクコントロール)

リスク因子を排除する方法

「該当するサービスや機能を使わない、実施しない」という方法

リスク最適化(リスクコントロール)

何らかの「対策」を行う方法

リスク発生の「予防または発生時の被害が最小化」するような対策をする。

リスク転移(リスクファイナンス)

お金で解決する方法

リスクに対して「保険を掛ける」リスクに関わる業務を「外部委託する」など

リスク保有(リスクファイナンス)

リスクを「受容する」選択

リスクが「許容範囲内あるいはどうしようもないケース」など

リスクに対する考え方をどのように当てはめるか

基本的には、マトリクスを使用して考えてみる。

マルウェアとは

「Malicious(悪意ある)+Software(製品)を語源とした造語」

広義の「ウィルス」

「悪意あるソフトウェア」の総称である。

マルウェアの種類

トロイの木馬

感染したコンピュータに潜伏し、情報の窃取や攻撃の踏み台にするなど様々なことを実行する。

(狭義の)ウィルス

ファイルなどに寄生しつつ他のコンピュータへ拡散する。

ワーム

独自に活動して、他のコンピュータへ感染していく。

ランサムウェア

データを暗号化して金銭を要求する。

スケアウェア

脅して恐怖心をあおり、金銭や個人情報を要求する。

昨今増えている攻撃

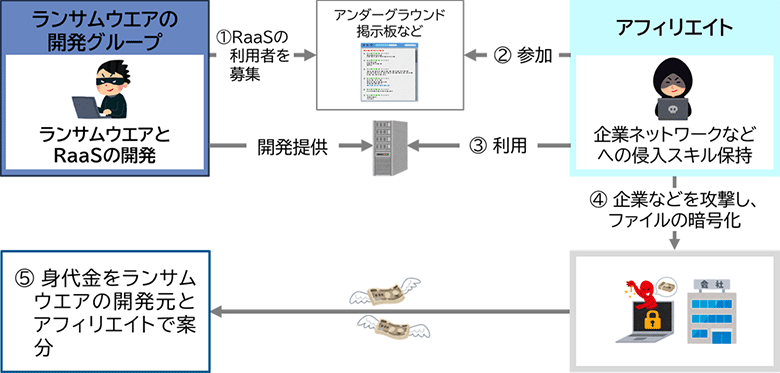

RaaS(Ransamware As a Service)を利用した攻撃の分担

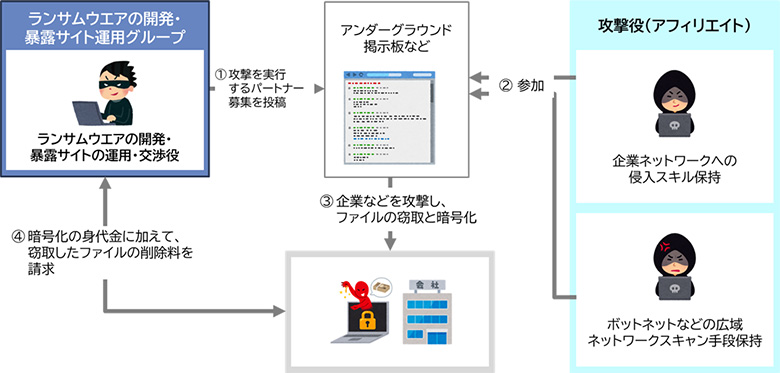

ランサムウェアでの二重恐喝

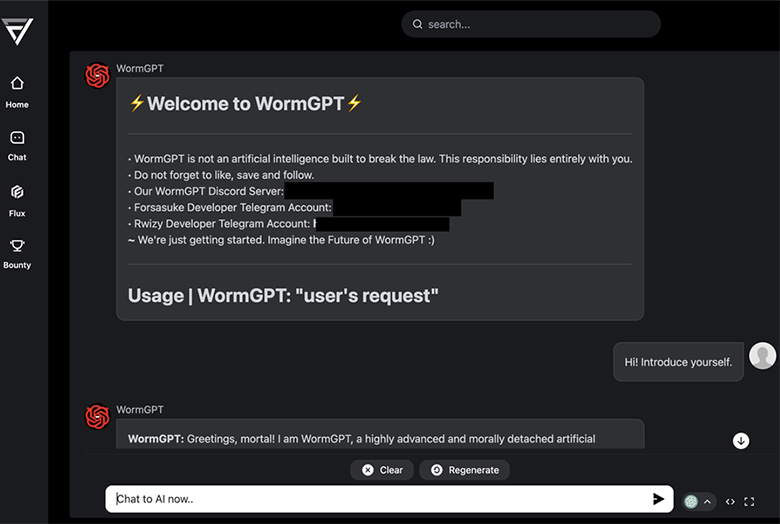

生成AIを利用した「非論理的な」問いかけに対しても回答するサービス

代表的なものに「WormGPT」が存在する。

これは、攻撃者が作成するもので「従来の生成系AIがもつ論理的な回答」を排除した生成系AIとなり、これにより攻撃のしやすさ(ツールの作成や手法など)が容易となり、危惧する必要があります。

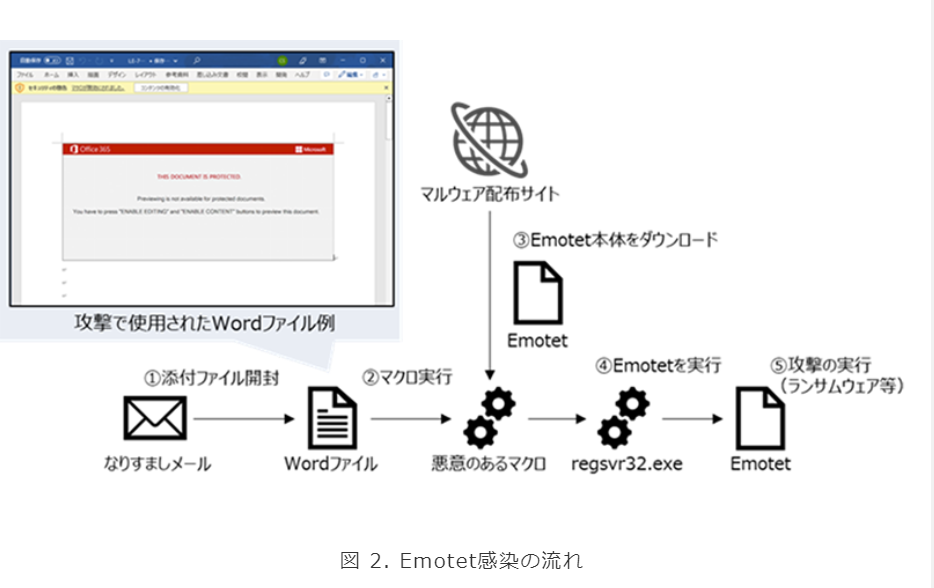

Emotetとフィッシング

「悪性ハイパーリンクを含む電子メール(Email with Malicious Link)」ですが、悪性ハイパーリンクには情報詐取を目的とするフィッシングの他、マルウェアやランサムウェアのダウンロードを目的としたものも含まれています。

VPNの脆弱性を狙った通信の検知

ランサムウェアの侵入経路としては、電子メールに添付されたファイルやダウンロードされたファイル以外に、VPN機器やリモートデスクトップ接続の脆弱性を狙ったものがある。

実例として、Fortinet社製 FortiOS のSSL-VPN機能の脆弱性(CVE-2018-13379)が存在する。

当該脆弱性は、HTTPリクエスト内に「remote/fgt_lang?lang=/../../../..//////////dev/cmdb/sslvpn_websession」

の文字列を含み、悪用された場合、SSL VPN接続を行うユーザー名やパスワード等の情報が窃取され、内部ネットワークへの不正侵入から機微情報の漏洩やランサムウェアへの感染など重大なセキュリティインシデントへつながる恐れがある。

また、IPSec-VPNを対象とした攻撃もあり、今後もこのような脆弱性を探すような攻撃も増える可能性がある。

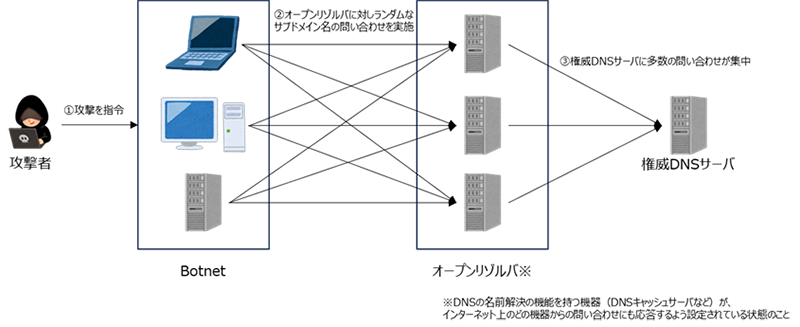

DNS水責め攻撃

権威DNSサーバを狙ったDNS水責め攻撃(ランダムサブドメイン攻撃)と呼ばれるDDoS攻撃

攻撃対象のドメインのランダムなサブドメインに対するDNS問い合わせを行うことで、権威DNSサーバを過負荷にしサービス不能に追い込み、ランダムなサブドメインに対する問い合わせの為DNSのキャッシュが機能せず、権威DNSサーバへの問い合わせが毎回発生する為高負荷状態が発生します。

「正規の問い合わせと区別」することが難しく根本的な対策が難しい点として、特徴として挙げられます。

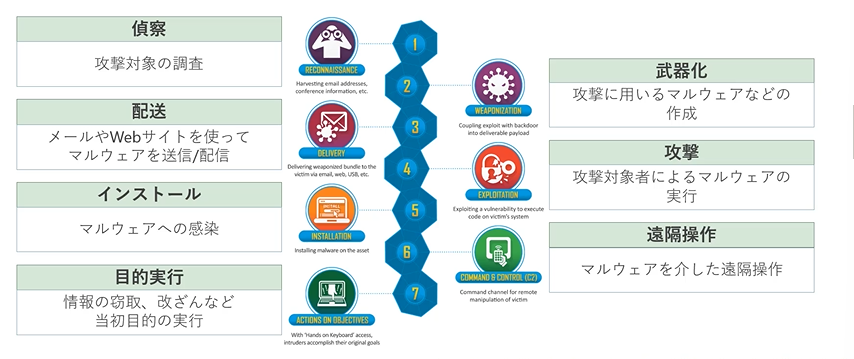

サイバー攻撃のプロセス

Cyber Kill Chain

標的型攻撃を実施する攻撃者の攻撃パターン

ATT&CL for Enterprise

標的型攻撃を実施する際の具体的な攻撃手法

https://attack.mitre.org/matrices/enterprise/#

これまでのセキュリティモデル

境界型セキュリティモデル

ネットワークの境界線で守る、セキュリティモデルのことを指します。

企業ネットワークの外側を、危険として内側を安全と想定し、その境界を強固にすることによって、不正アクセス等を防ぐ考え方になります。

主な技術要素

1. ファイアウォール(Firewall)

境界でポートや通信を制御して不正アクセスを防ぐ。

2. IDS/IPS

IDS(侵入検知システム):ネットワークのトラフィックを監視し、不正なアクセスやマルウェアなどの脅威の長考を検知し、アラートを出す。

IPS(侵入防御システム):IDSと同様に検知しつつ、不正なパケットを自動的に遮断・防御を行う。

3. VPNゲートウェイ

リモートから社内ネットワークへ安全に接続するための装置。

4. プロキシサーバ

外部サイトへのアクセスを中継・制御し、内部ネットワークを隠蔽。

多層防御

攻撃者がどこか1つの防御を突破しても、次の層が防御して被害をなるべく最小化にとどめるモデルのこと。

玄関のドアで例えると、2つ鍵を施錠+ドアロックしている場合、ドアのかぎを開錠されてももう一つの鍵があり、もう一つの鍵を開錠されてもドアロックがあるといった仕組みです。

多層防御の主な層

1.入口対策(境界防御): 外部からの侵入を防ぐ。

例:ファイアウォール、UTM(統合脅威管理)、IPS/IDS(不正侵入検知・防御システム)、スパムフィルター、URLフィルタリング。

2.内部対策(内部ネットワーク防御): 侵入された後の被害拡大を防ぎます。

例:ログ監視、重要サーバーの隔離、端末のウイルス対策、EPP、EDR

3.出口対策(情報漏洩対策): 内部からの情報持ち出しを防ぐ。

例:データ暗号化、情報持ち出し制限(DLP)、アクセス制御

最小特権の原則とは

上記のセキュリティモデル+後ほど説明するゼロトラストセキュリティモデルでも重要な要素です。

対象(人やアプリケーションやプロセス等)が本当に必要な操作だけを出来るようにし、

不必要な権限は与えないという考え方です。

例:

- 一般ユーザーアカウントの利用: 通常業務は一般アカウントで行い、管理者権限は必要時のみ一時的に昇格させる(WindowsのUAC、sudoコマンドなど)

- アプリケーションの権限: スマホアプリなどには、機能に必要な最低限の許可のみを与える

- 特権アカウントの分離と管理: 管理者アカウントと一般アカウントを分離し、特権アカウントの認証情報を厳重に管理する

- ジャストインタイムアクセス (JIT): 必要な時に必要な権限を一時的に付与する仕組みを導入する

- 定期的な監査と見直し: 誰がどの権限を持っているかを定期的に監査し、不要な権限は削除する

従来のセキュリティモデルの課題について

攻撃の巧妙化

攻撃の敷居が下がり、より高度な攻撃が簡単に行われるようになっている。「一度侵入されると被害が一気に拡大しやすい」

VPNの枯渇

働き方の変化により、リモートワークが増加。

VPNユーザーが増えたが増強が間に合わない…

出口の負荷集中

常時十分な余裕をもたせられるわけではない。

(NW通信)

会社のグローバル化に伴うシステム統合

海外拠点は物理的に遠い

社内システムのクラウド移行

自社のDCからそもそも「データ」がでている

VPN/IPsec 専用線で拠点間接続

ゼロトラストセキュリティの説明の前に、ゼロトラストセキュリティモデルが広まったきっかけとは?

オーロラ作戦

概要

中国の攻撃グループが複数企業を対象に大規模な「高度標的型攻撃(APT攻撃)」を実施。

被害企業は大企業を標的として少なくとも20社以上

原因

当時IE全盛期であり、IEのゼロディ攻撃が利用された

Beyond Corp

Forrester Researchにより「ゼロトラスト」という用語が生まれた

Googleが「2014年に取り組み内容を論文」として発表したことで、一気に広まった

コロナ化による、リモートワークの普及とクラウド利用の急増

オンプレ中心だったIT環境が、

SaaS、IaaS、PaaSに分散し、「社内=安全」の仮定が崩壊。

-

社内外の境界が曖昧に

-

境界型セキュリティでは守り切れない

「どこでも安全にアクセス」できるモデルとしてゼロトラストが求められた。

アメリカ政府による後押し

2021年、米国大統領令でゼロトラスト戦略の採用が政府機関に義務化され、

国際的に標準モデルとして定着し始めたことも大きな要因。

本題:ゼロトラストセキュリティとは?

考え方

-

内部も外部も信頼しない(内部と外部の境界を無くし、内部にも攻撃者がいる可能性があるという前提のもと設計を行う)

-

すべてのアクセスを検証してから許可する(ユーザーやデバイスがどこからアクセスするかに関わらず、認証・認可を都度行い、正当性を確認してからアクセスを許可する。

-

最小特権の原則

-

マイクロセグメンテーション

-

継続的監視、ログ分析

NISTが提唱する7つの基本原則

1.データソースとコンピューターサービスを「すべてリソースとみなす」

2.「ネットワークの場所」に関係なく「すべての通信を保護する」

3.組織リソースへのアクセスは、「個別のセッション単位で許可」する

4.リソースへのアクセスは「動的なポリシーによって決定」される

5.組織が保有するすべてのデバイスに対して正しくセキュリティ設定が行われるよう「継続的に監視、計測」する

6.リソースの認証と認可は、「アクセスが許可される前に動的かつ厳密に実施」される

7.セキュリティを高めるため、資産・NW・通信の状態について「可能な限り多くの情報を収集して利用」する

実現の全体像

IAM(Identity Aceess and Management)

IDアクセス管理(ID、パスワード、ユーザー情報の管理)する仕組み

ゼロトラストの一番の根幹といえるようなサービス

IAP(Identity-Aware Proxy)

ID認識型プロキシ

社内のシステム(オンプレなのかクラウドなのか)関わらずに「両方に等しくアクセスできるような」仕組みを提供する

PKI(Public Key Infrastructure)

公開鍵認証基盤

クラウドの中を暗号化するといった仕組みを作る

SWG(Secure Web Gateway)

アクセスして良いとこ、悪い所などのプロキシの役割をもつ

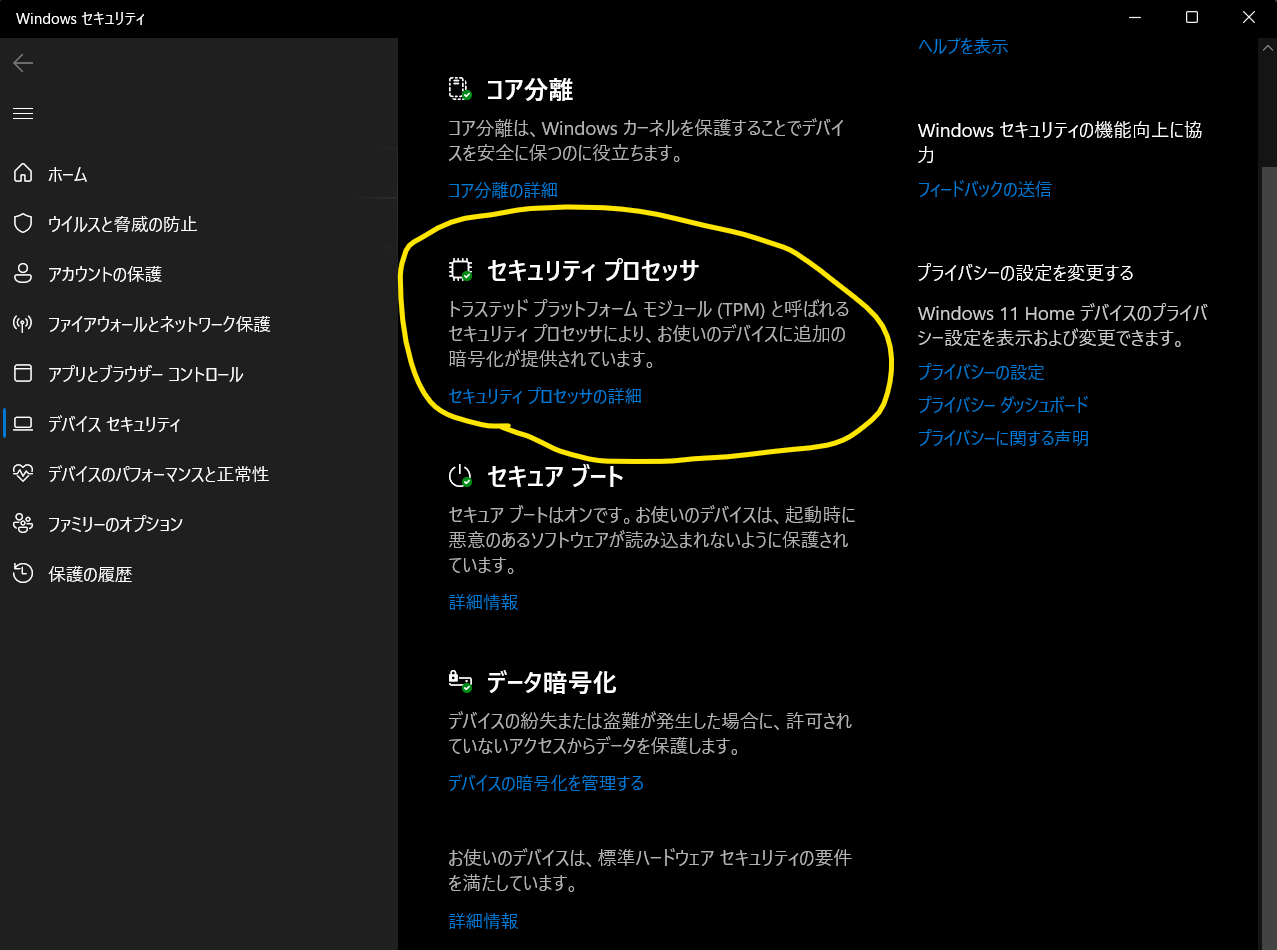

TPM(Trusted Platform Module)

PCに埋め込まれたセキュリティチップ

ゼロトラストにおいて重要な役割を果たす

MDM/MAM(Mobile Device Management)

モバイルデバイスの一元管理をおこなう

DLP(Data Loss Prevention)

情報漏洩防止の仕組み

SIEM/SOAR(Security Information and Event Management)

セキュリティ情報イベント管理

情報を一元集約して利活用するための仕組み

SASE(Secure Access Servie Edge)

企業のネットワークとセキュリティを クラウド上で一体化して提供する仕組み

主な技術要素

-

SD-WAN:安全で効率的なネットワーク接続

-

CASB:クラウドサービス利用の監視・制御

-

SWG:Webアクセスのフィルタリング

-

ZTNA:ゼロトラスト型リモートアクセス

-

FWaaS:ファイアウォールをクラウド提供

ゼロトラストの技術要素

IAM編

認証・認可・SSOを実現する

「IDデータベース」と「ポリシー」で実現される

IDデータベース・・・ユーザIDや氏名・所属などを保存したDB

ポリシー・・・ユーザーが利用できるアプリケーションやデータのルール

リスクベース認証(RBA)

普段と違う場所からログイン

匿名IPアドレスからログイン

「リスクのあるログイン操作に対して追加の認証やログイン停止をさせたい」といったことを実現させる仕組み

具体的に...

「ユーザーのアクセスログなどから普段の行動パターンを分析し、通常と異なる場合、追加の認証を行うことで本人確認の信頼度をあげる」⇒機械学習をつかう(ただし学習期間が必要)

IAP編

ID認証型プロキシ(Identity-Aware Proxy / IAP) とは、

ユーザーの「ID(本人情報)」に基づいてアクセスを制御するプロキシ のことです。

ID認証型プロキシは ユーザーID・デバイス状態・認証結果 をもとにアクセスを判断します。

IAPとVPNの違い

・VPNは社内NWへつなぐもので「一度破られると同一NWは全てアクセスされてしまう」

⇒ラテラルムーブメントという事象が発生してしまう

「攻撃者が企業や組織内NWへ侵入した後、別のシステムを狙ってさらに侵入を行うこと

・IAPはアプリケーション単位での制御であり「破られても該当アプリケーションしかアクセスできない

・VPNは「接続ポイントへのアクセス設定(穴あけ作業)」が必要

・IAPはコネクターを導入するだけでNWの穴あけ設定が不要

・VPNはHWや回線業者に対して「調達」が必要

・IAPはクラウドサービスなので「理論上はアクセス負荷を考えなくていい」

余談:AWSはSystems Managerのセッション接続などが使えます。

PKI編

インターネット上で安全に通信を行うための基盤

CA(認証局)が認証したルート証明書の公開鍵情報を「クライアント」が保持する

CAが認証局の秘密鍵で証明された情報を「サーバー」がもつ

これにより、そのサーバが信頼できるサーバーであることが確認できる(真正性ともいう)

TLS相互認証(Mutual-TLS,mTLS)

サーバー証明書を利用した通常のTLSサーバー認証とクライアント証明書を利用したクライアント認証の「両方」を行う仕組み

クライアント証明書⇒CAの秘密鍵で署名

サーバー証明書⇒CAの秘密鍵で署名

お互いを認証する

⇒大量の証明書を発行するので「プライベート認証局」を通常利用するのが一般的です。

SWG(Secure Web Gateway)編

インターネット通信をチェックし、不審なサイトへのアクセスや怪しいファイルやスクリプトのダウンロードを防止する

できること

- Webフィルタリング⇒危険なサイトアクセスを遮断

- アンチウィルス⇒マルウェア検査、侵入防止

- 情報漏洩防止(DLP)許可しないアップロード禁止

特徴

- 社内プロキシの負荷分散になる

境界型セキュリティでは、外に出るためのプロキシへ通信が集中してしまい、プロキシ間の通信がひっ迫する

ゼロトラストでは、プロキシを通さないので通信を分散させることができる。

TPM(Trusted Platform Module)編

コンピューターのセキュリティとプライバシーを強化する暗号化モジュール

できること

- 暗号化/復号化

- 公開鍵暗号のキーペア生成

- 鍵情報の保管、使用制限

- プラットフォームの改ざん検知

特徴

- OSと独立しているためOSの脆弱性の影響から独立している

TPMの確認方法(Windows)

1.設定で、TPMと検索しデバイスセキュリティを選択

黄色で囲っている所が緑マークになっていればTPMが使える

TPMの利用例(Windows)

BitLocker

HDDを暗号化する仕組み

HDD暗号化に利用したカギをTPMへ保管する

「TPMとHDDの組み合わせが一致しないと復号できない」

MDM(Mobile Device Management)編

リモートワークが増えたことで「モバイル端末の社外持ち出し」が増える中、各端末(エンドポイント)の「管理」が必要になってきている。

⇒MDMを利用する

スマートフォンやノートPCなどを遠隔で管理する仕組み

何ができるか?

資産管理

台帳の作成、OSバージョン、アプリ、位置、インベントリ

リモートロック/ワイプ

紛失時のロック、データ削除

アプリケーション管理

必要なアプリ(業務アプリ)の配布

利用制限(コピー防止、Webアクセス制限)

パッチ管理

OS、アプリの更新

ポリシー管理

パスワード、WiFi、VPN、プロファイルなど

MAM(Mobile Application Management)

モバイル端末上の「業務アプリ/データ」と「個人のアプリ/データ」を区分して管理する機能

DLP(Data Loss Prevention)編

秘匿情報や重要データなど外部へ出てはいけない情報を「監視、漏洩」を防ぐ

「守りたいファイルにタグ」をつけて、エージェントを入れて管理するのが一般的だったが、クラウドタイプのDLPが主流となるが、注意点として「URLフィルタだけでは防げないため、ログインした情報も検査する必要がある」⇒正規なWebサイトであればブロックできないため

SIEM,SOAR編

運用監視では「感謝全体のログを一か所に集約して確認する」

SIEM(Security Information and Event Management:セキュリティ情報イベント管理)

様々な機器のログを一元集約し、機械学習などを用いて分析、いち早く脅威検知を行う

UEBA(User and Entity Behavior Analytics:ユーザとエンティティの行動分析)

ユーザーの通常動作を学習して普段と異なる動作を検知する⇒導入によりSOCの負担軽減、ヒューマンエラー防止につながる。

SOAR(Security Orchestration Automation and Response)

インシデントの分析から対応までを自動化・効率化する

「インシデント管理、対処の自動化」をすることにより、脅威の素早い検知と取り捨てを実施できる

SASE編

ネットワーク機能とセキュリティ機能を統合し、クラウド経由で一元的に提供する新しいネットワークセキュリティの考え方・サービスモデルのこと。

クラウド利用やテレワークの増加に対応するため、ガートナー社が2019年に提唱をした。

実践

PoC(概念実証)計画

ゼロトラストの中心となるIAMについて以下の実現性を確認する

- ID/パスワードによる認証

- 多要素認証

- リスクベース認証

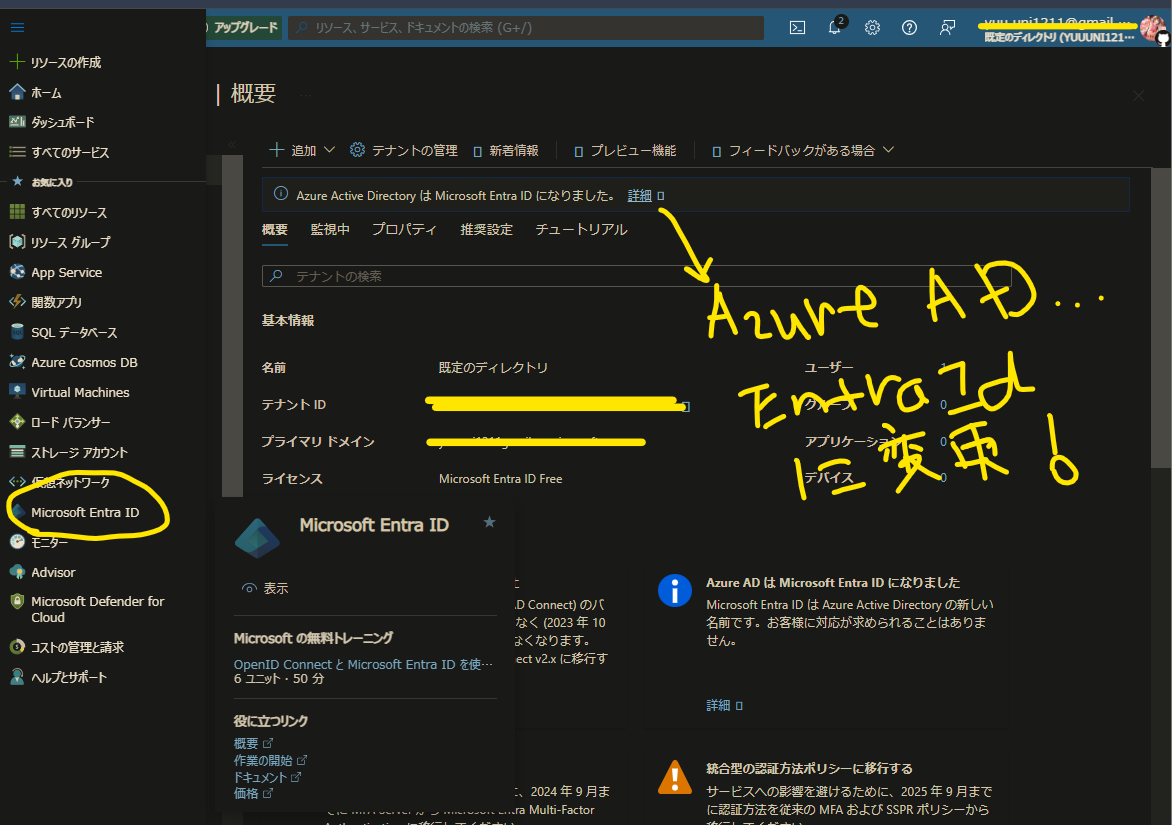

Azure ADを利用して以下を実施する

- IAMの構築

- 多要素認証、リスクベース認証の設定

- 脅威検知されることの確認

Try it

※手書き文字が読みづらいと思いますが、参考にしていただければと思います。。

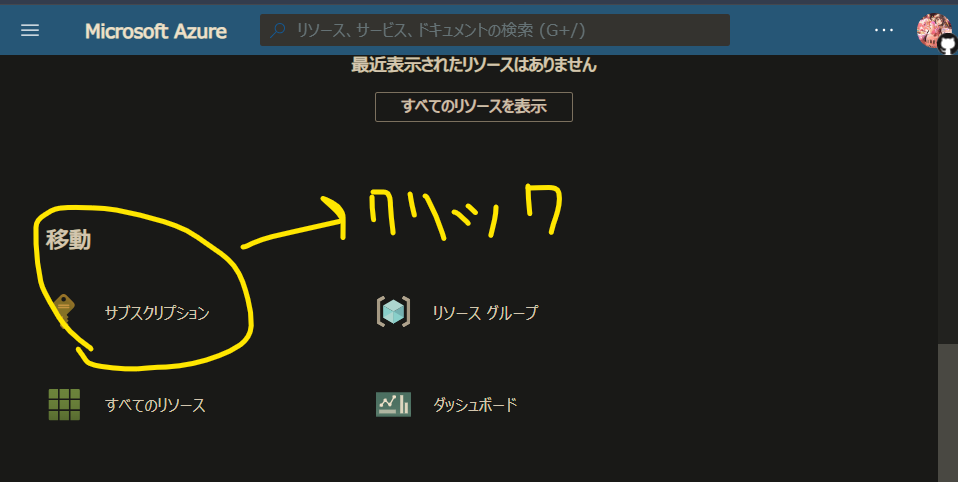

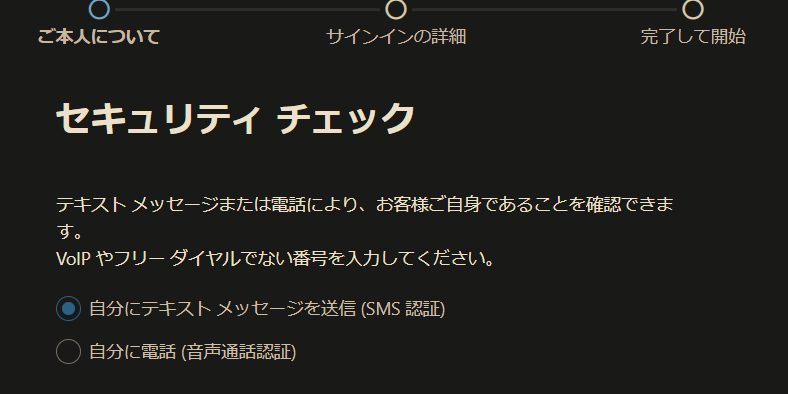

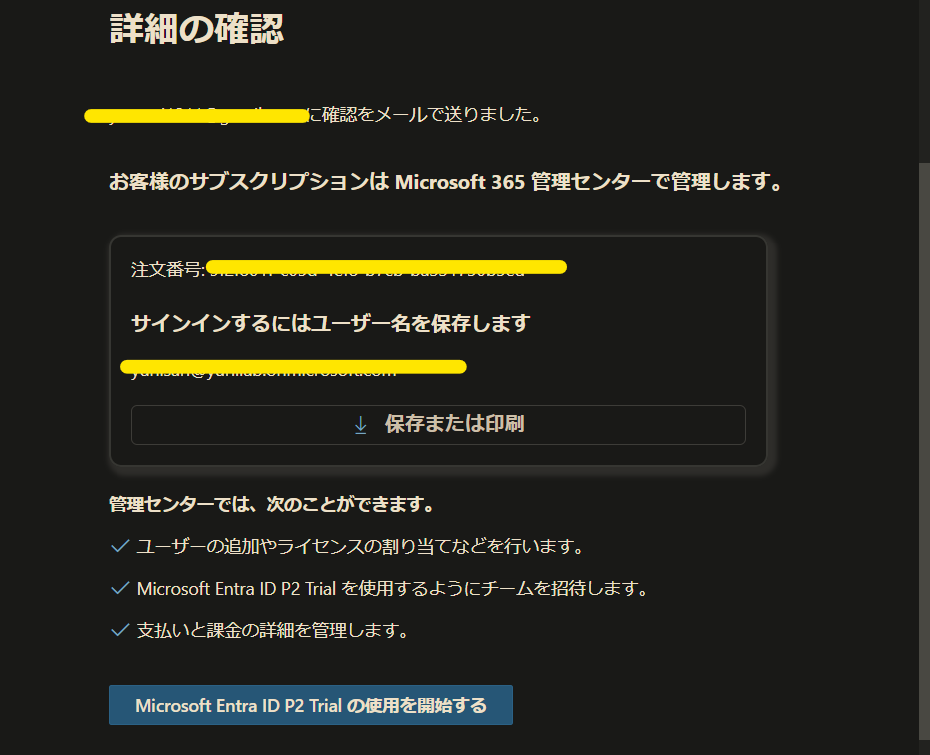

1.Azureの無料試用版が有効になっているか確認する

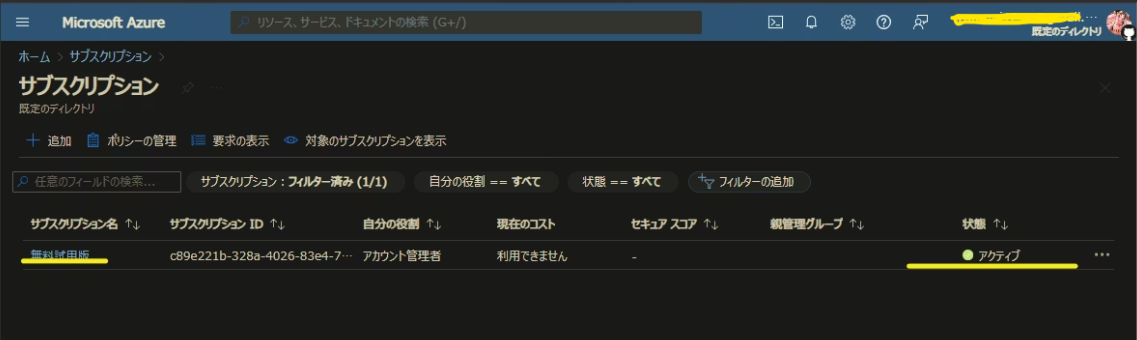

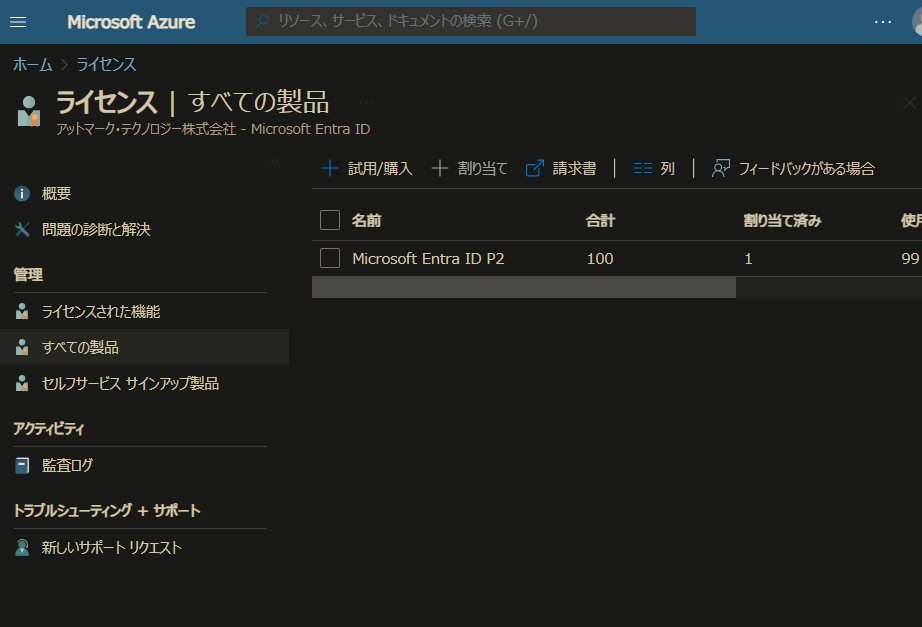

2.無料試用ライセンスが有効になっていることを確認

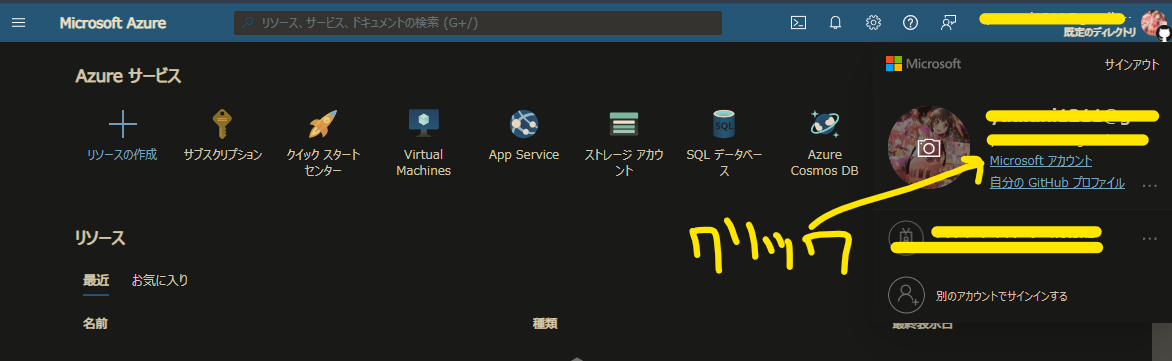

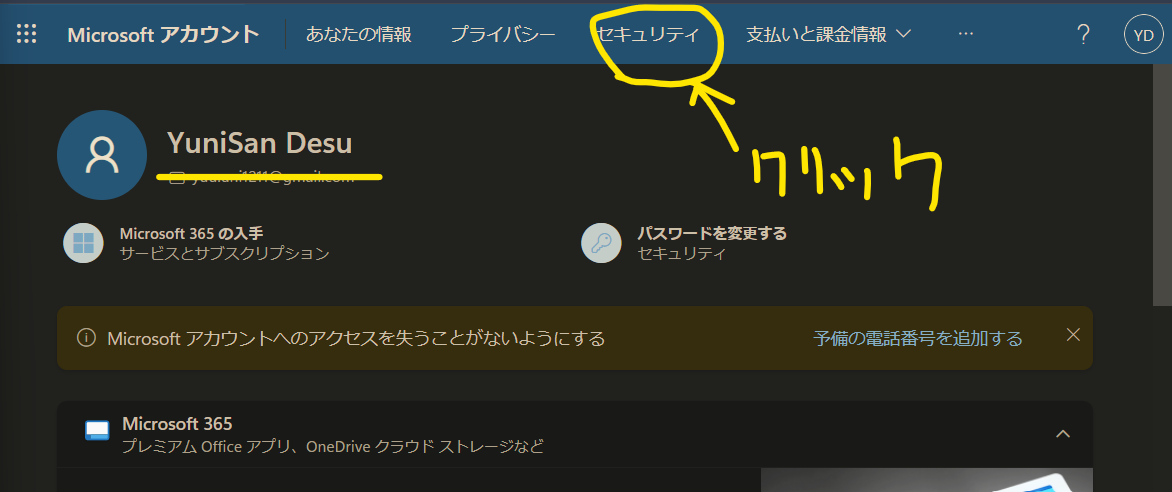

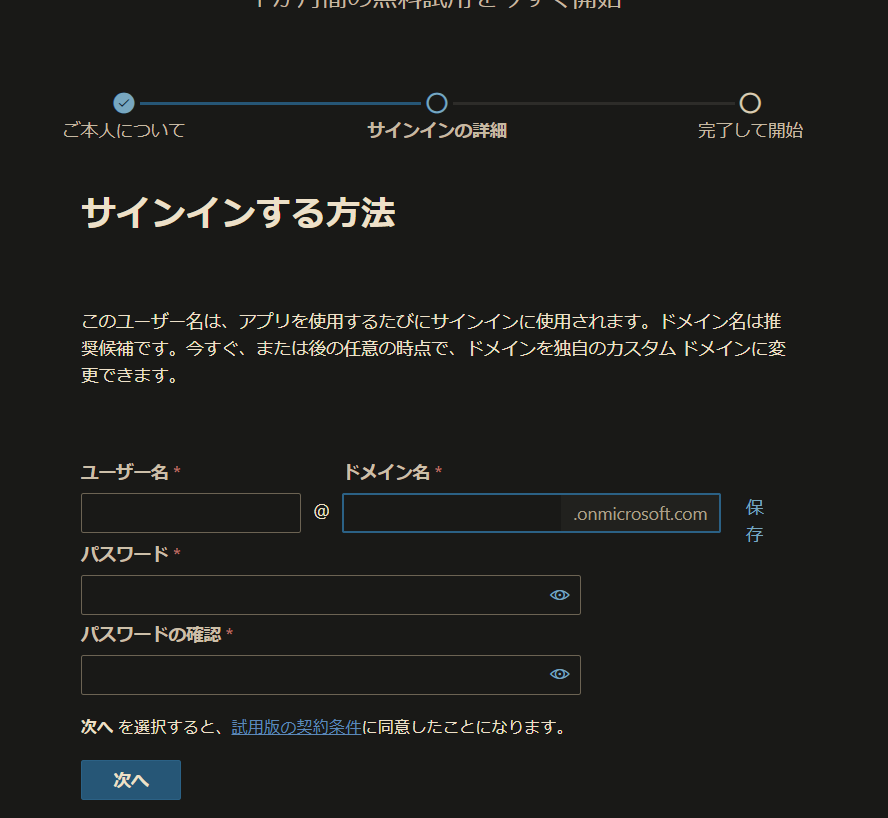

3.アカウントの初期設定と多要素認証有効化

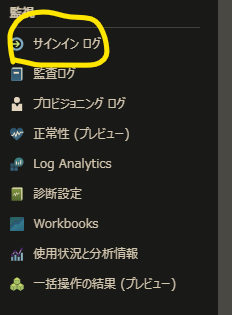

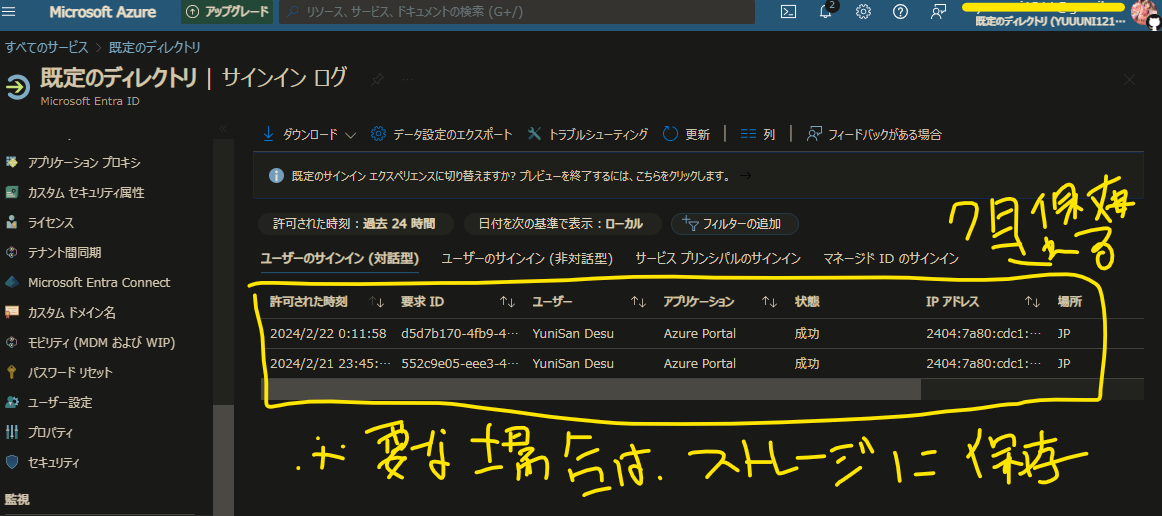

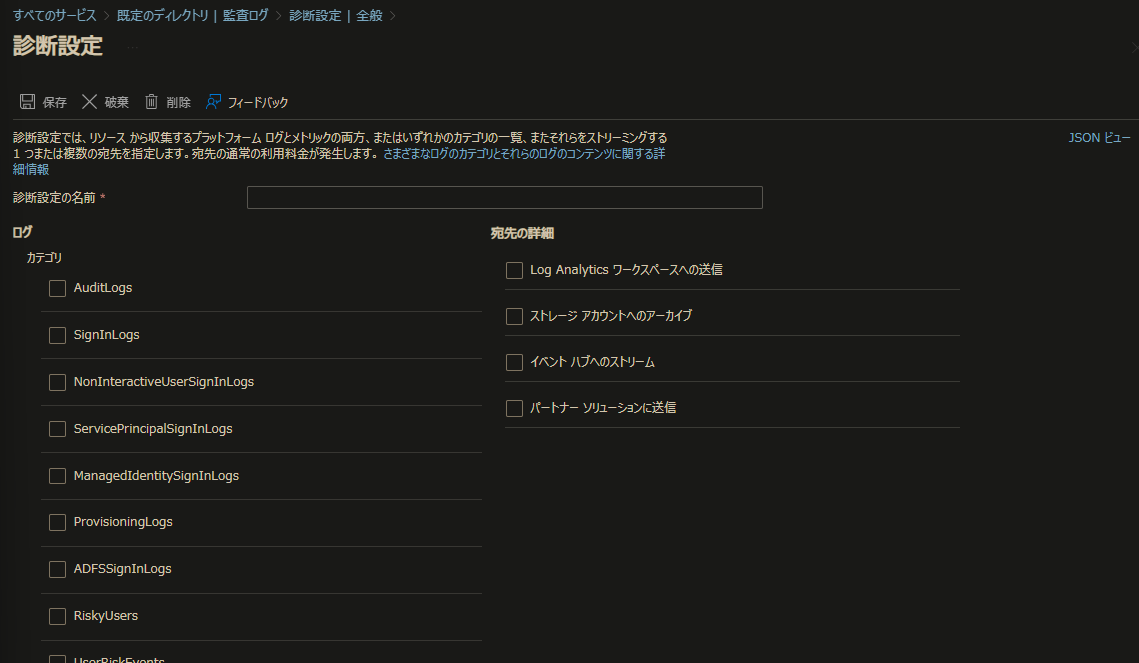

2.アクセスログを確認する

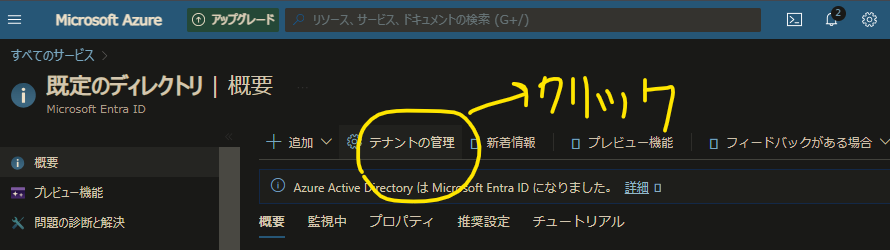

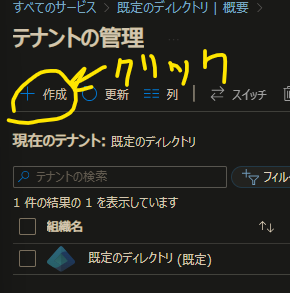

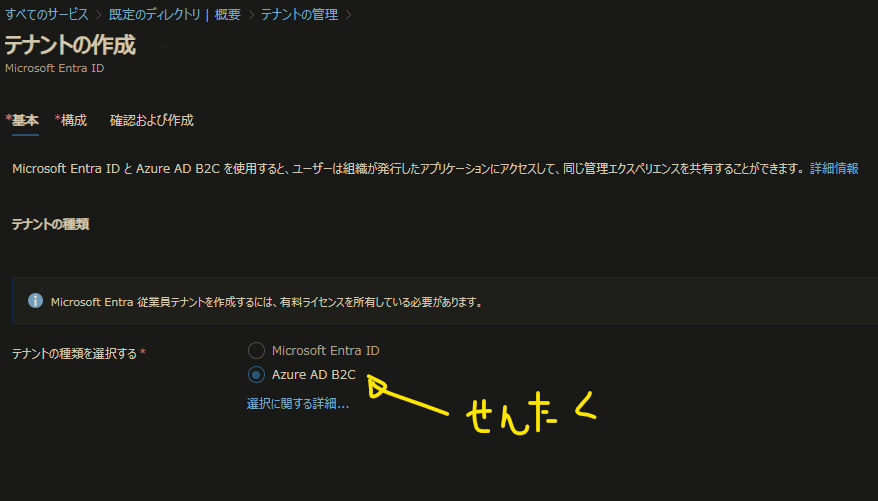

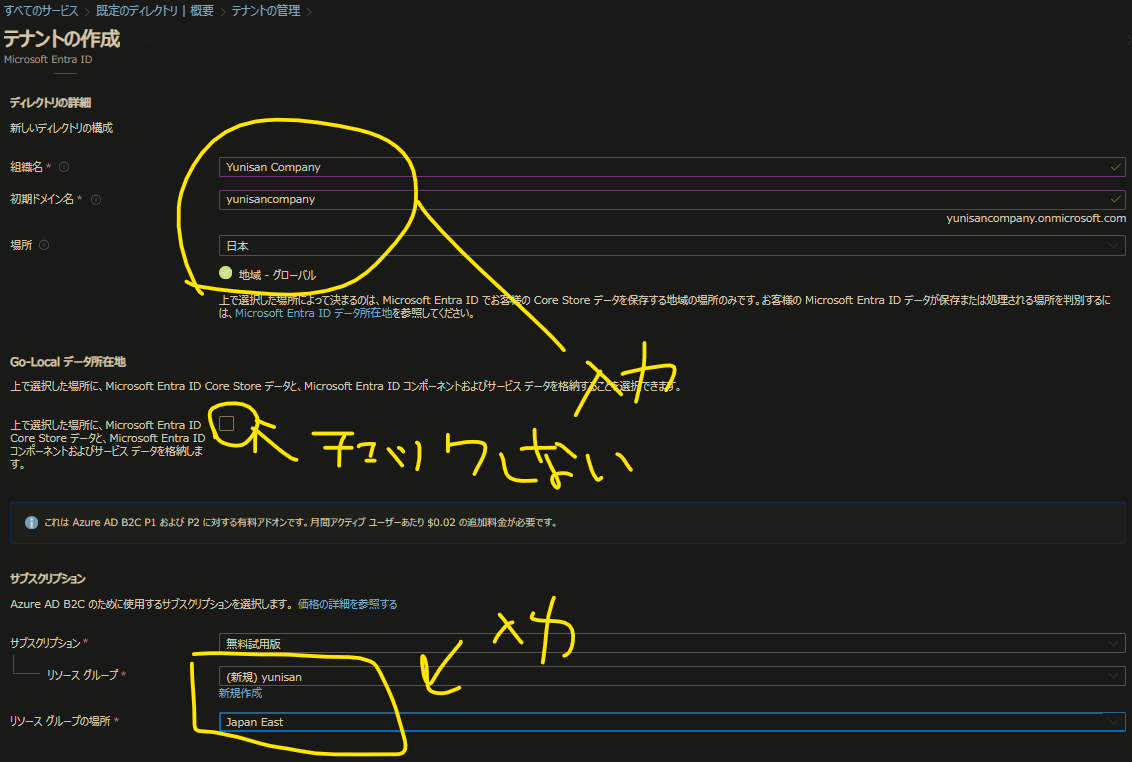

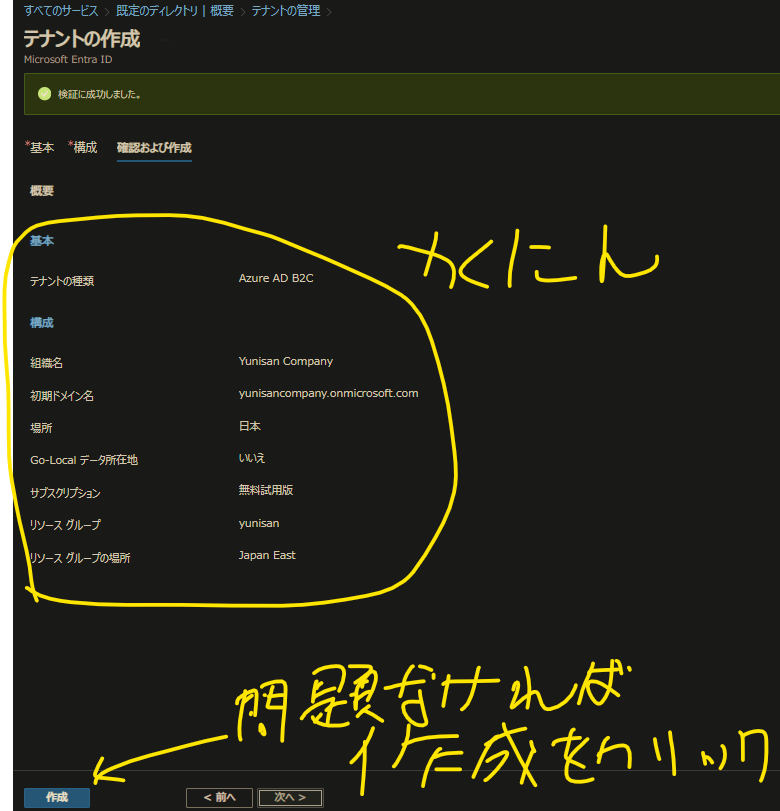

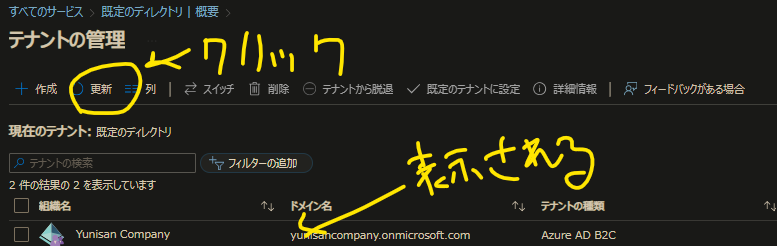

3.テナントを作成する

テナント⇒ユーザーやアプリなどのオブジェクトをまとめたグループのこと「ビルのテナント」を想像する・・・

1テナント=1ADとなる

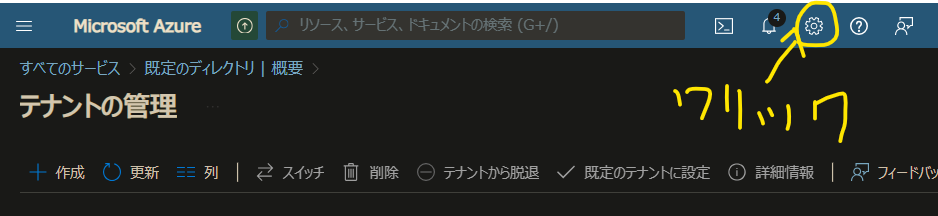

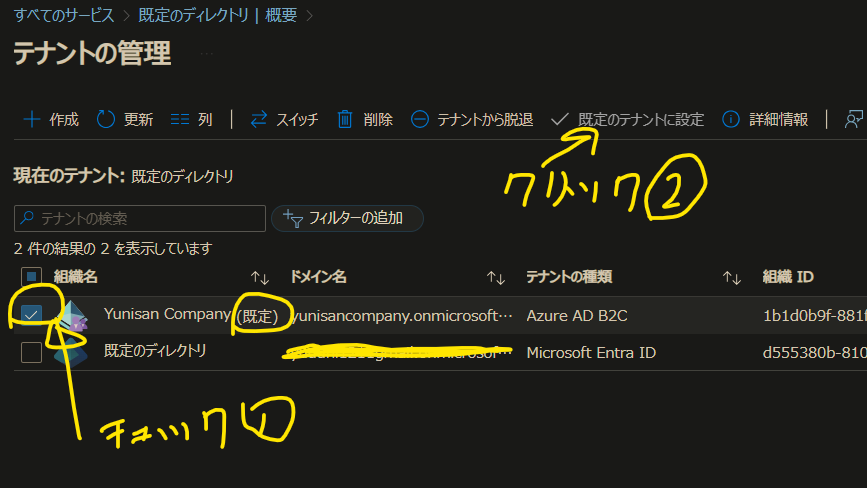

テナントの切り替え(お店かな。。。

4.AzureADを構成する

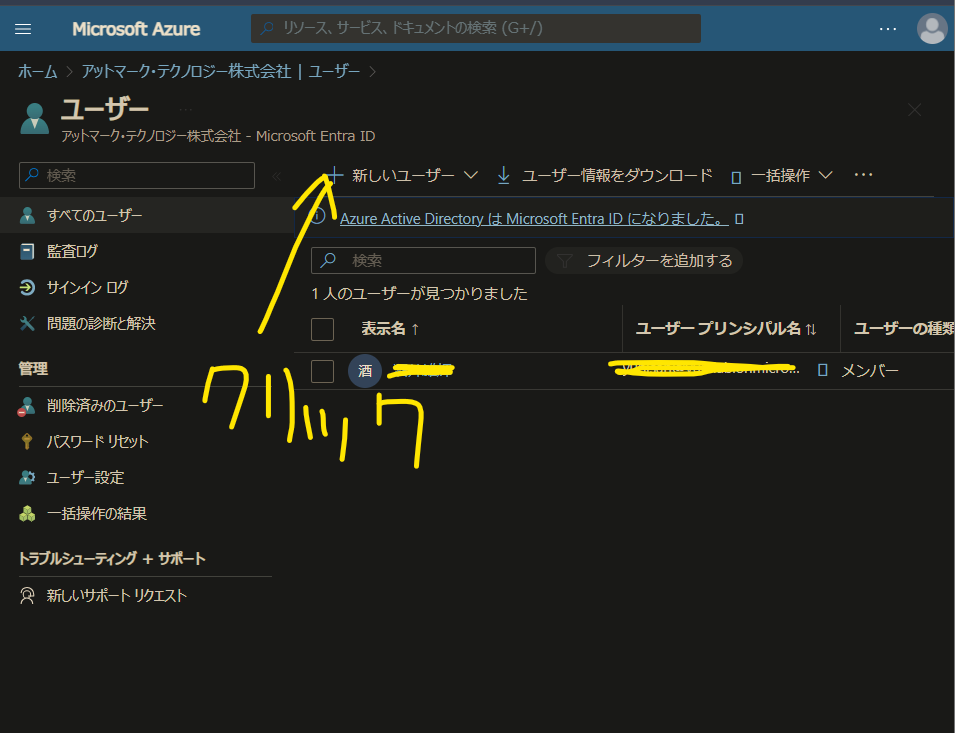

テナントにユーザーを追加する

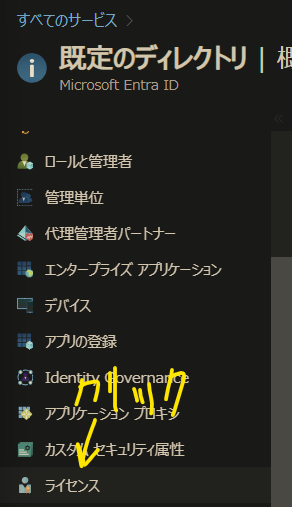

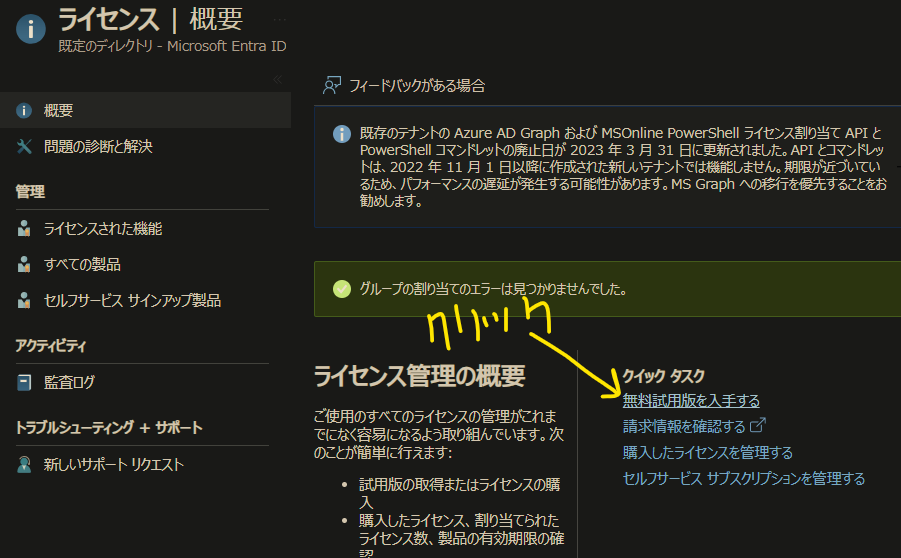

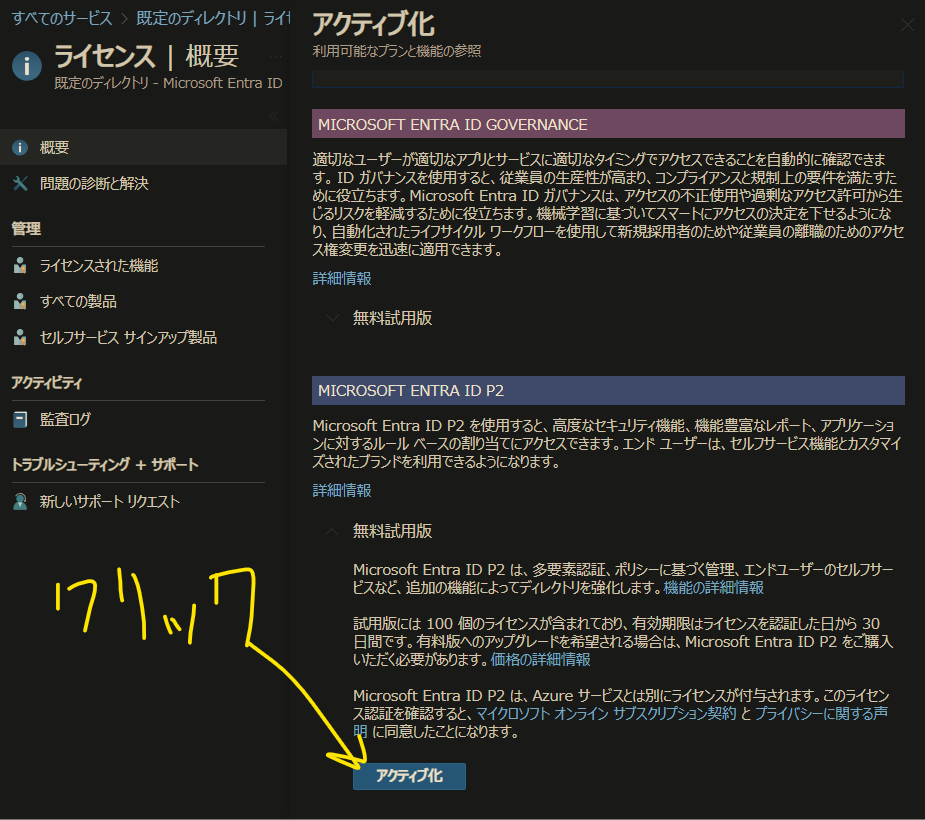

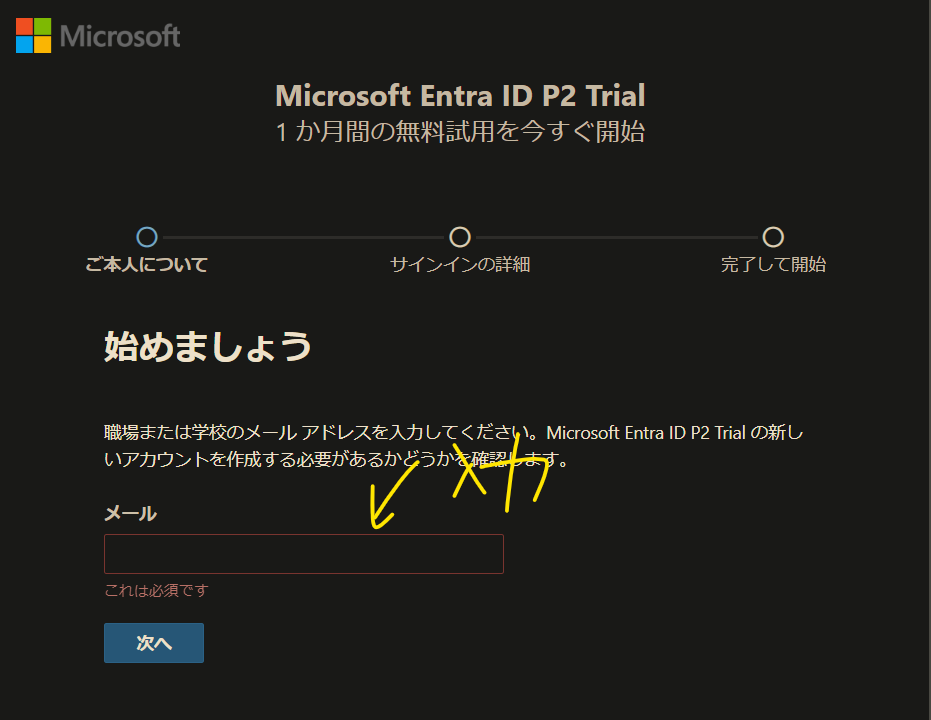

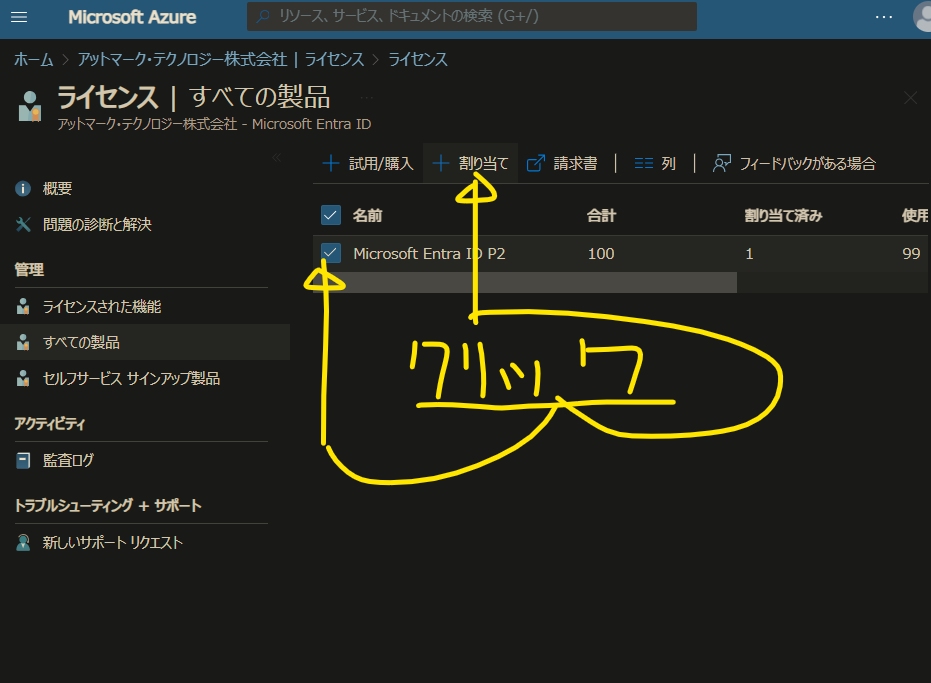

4-1.AzureAD Premium P2無料使用ライセンスの追加

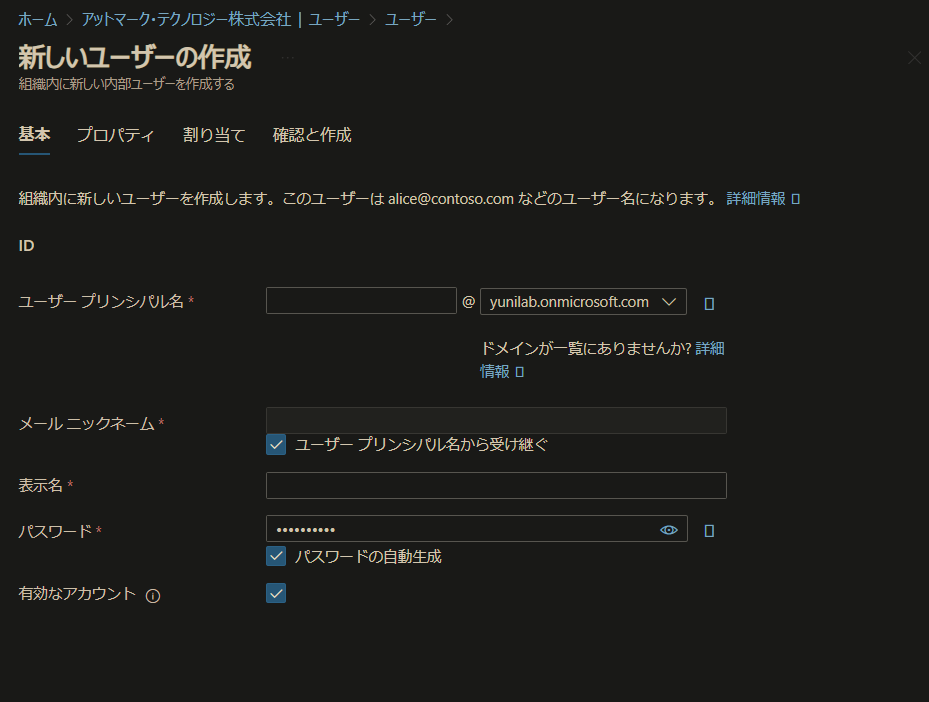

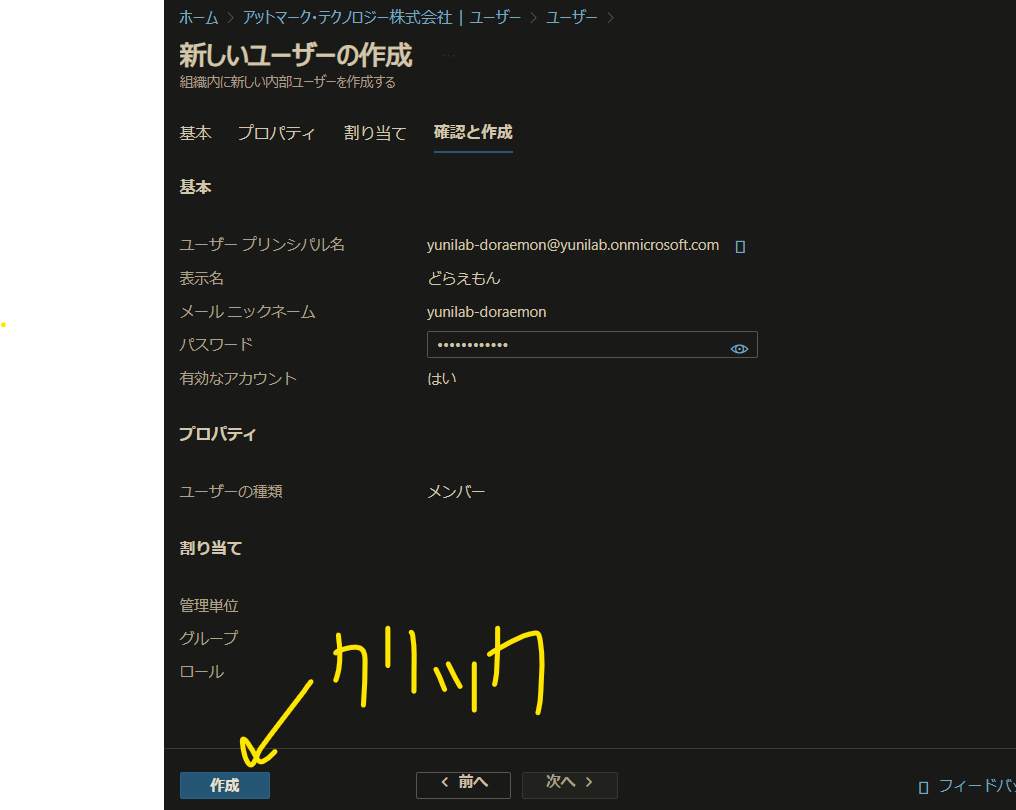

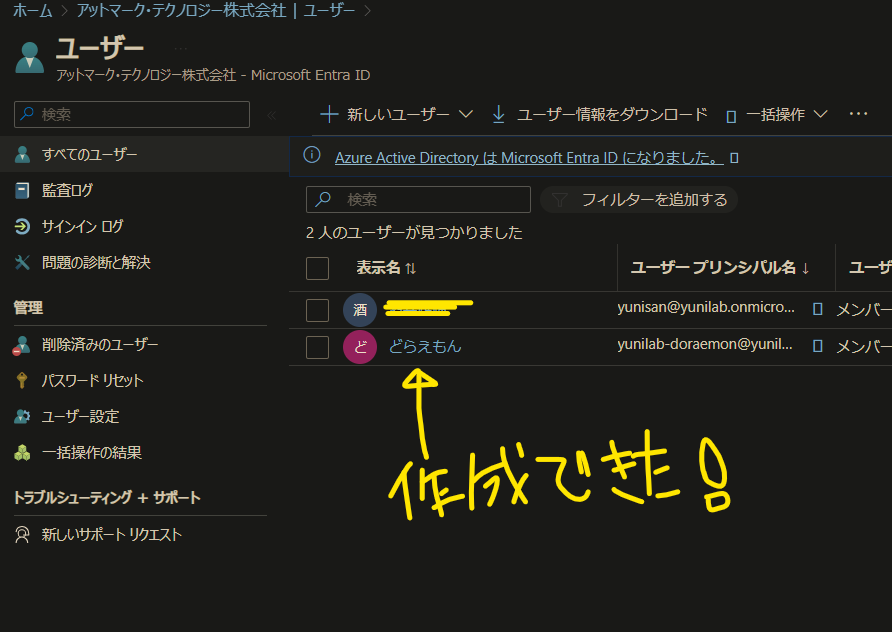

4-2.組織ユーザーを追加

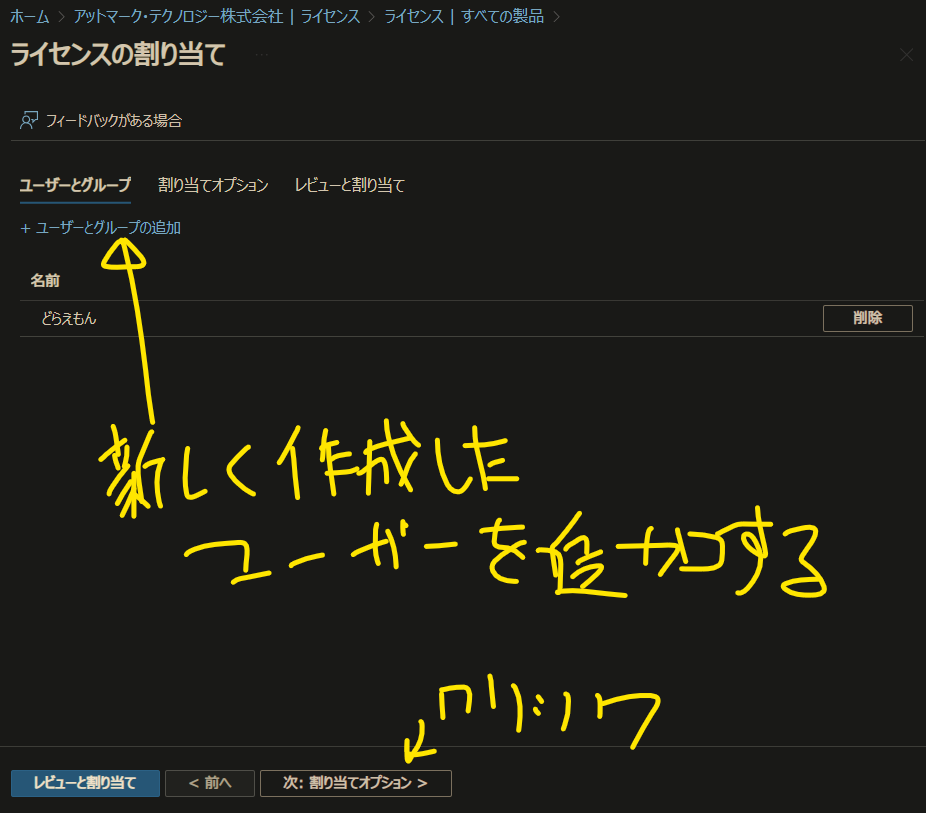

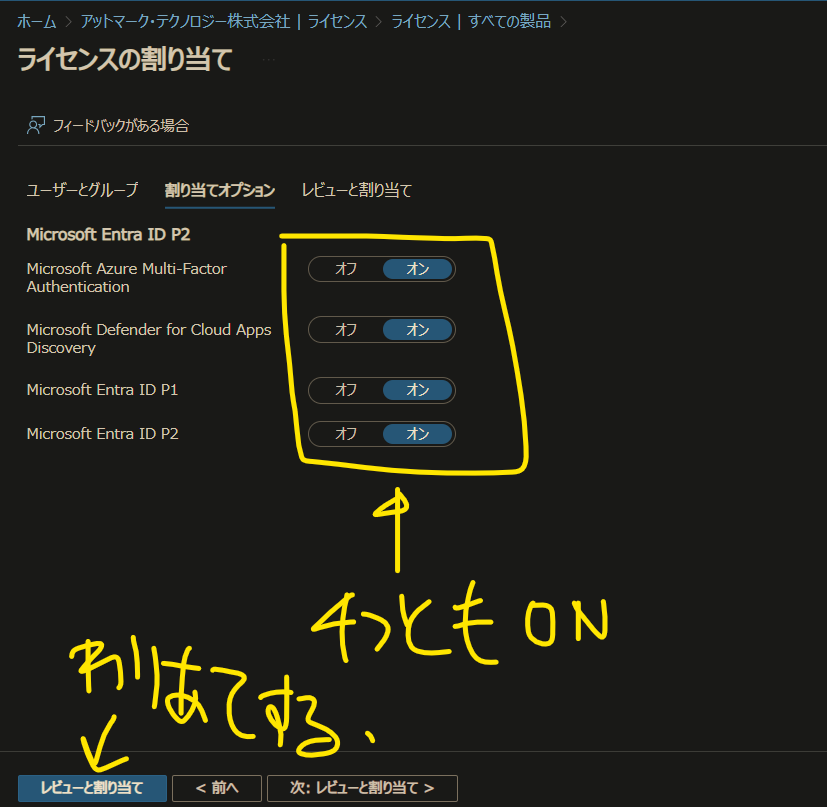

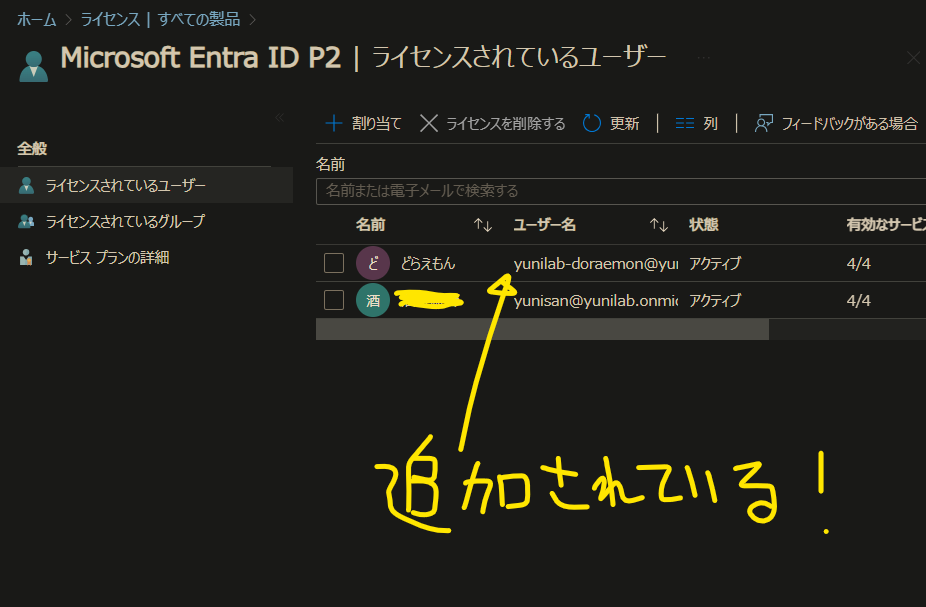

4-3.全ユーザーにAzureAD Premium P2ライセンスを適用

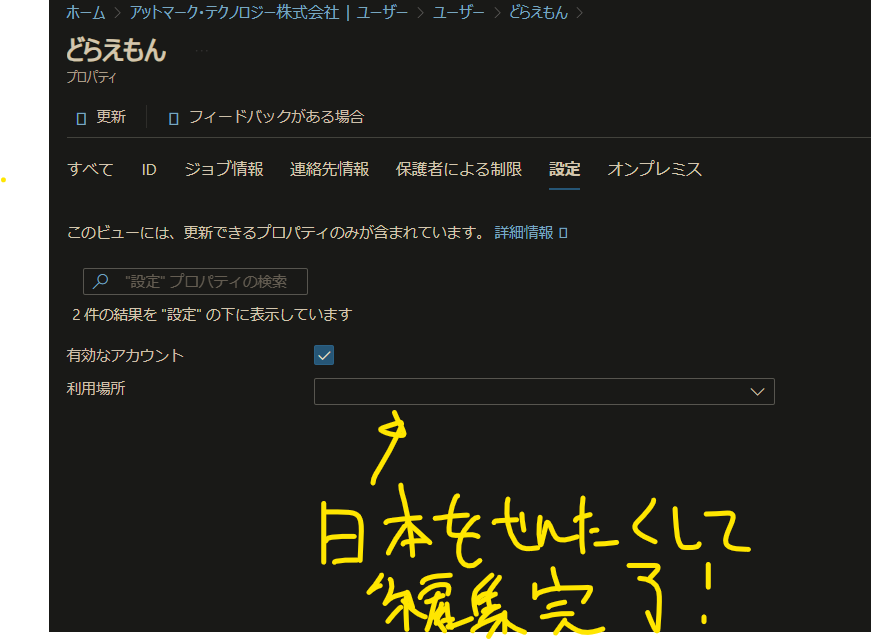

EntraIDから、新しく作成したユーザーに対して、P2ライセンスの割り当てを行う

Azure ADのリスクベース認証

ユーザーリスク

ユーザーそのもののリスク

- 漏洩した資格情報

- AzureAD脅威インテリジェンス(既知の攻撃パターンに似ているか)

サインインリスク

認証要求に対するリスク

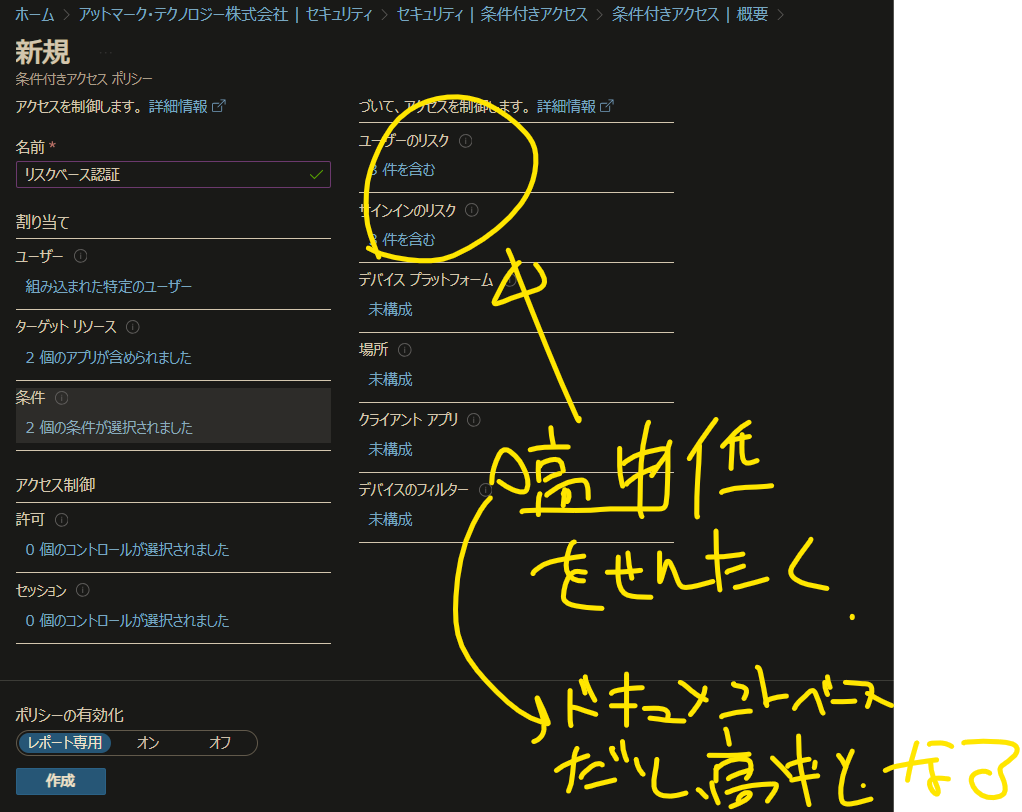

- 匿名IP ←今回のPoCではこちらで検証を行う。

- 特殊な移動

- 初めての国

など

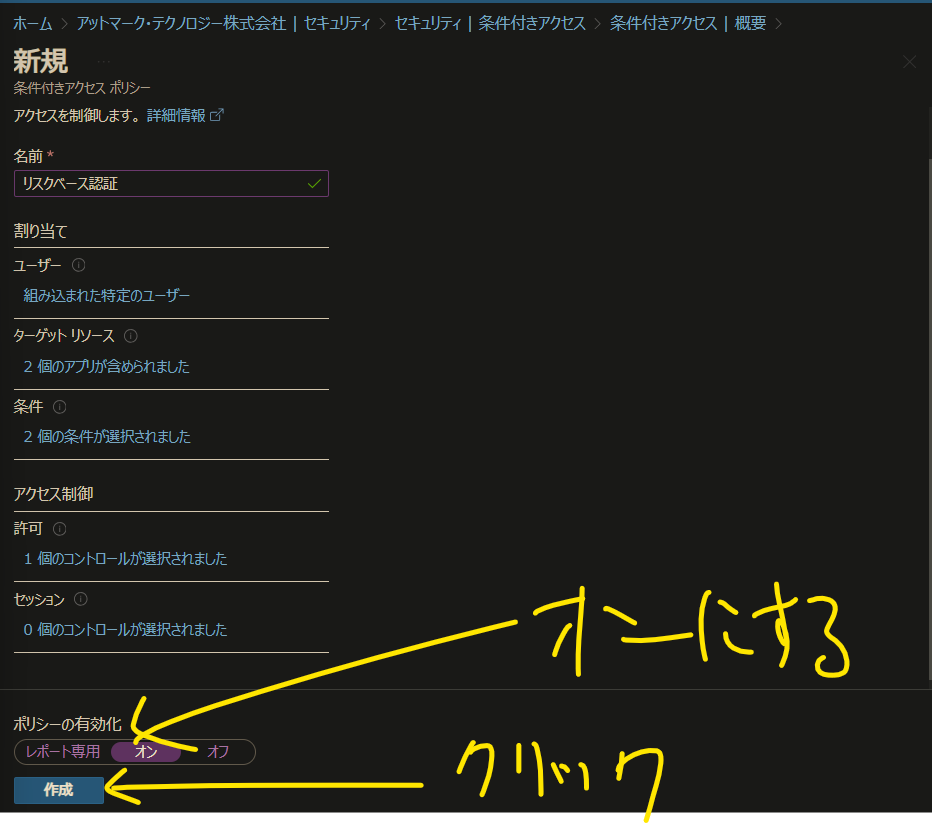

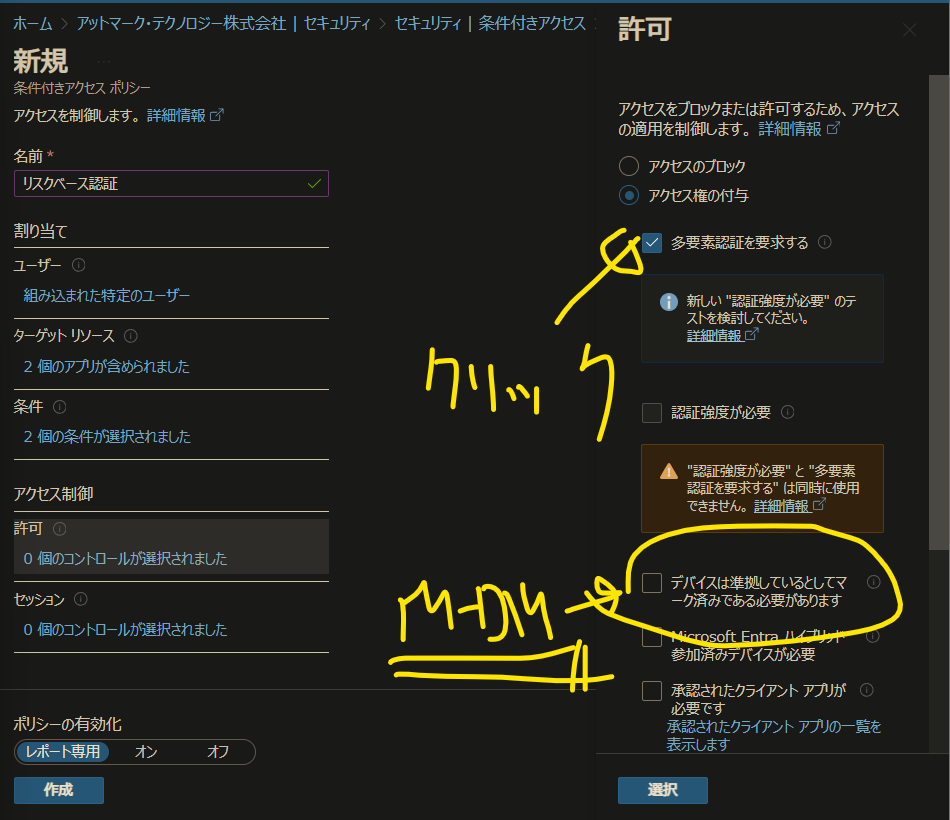

条件付きアクセスの構成をする

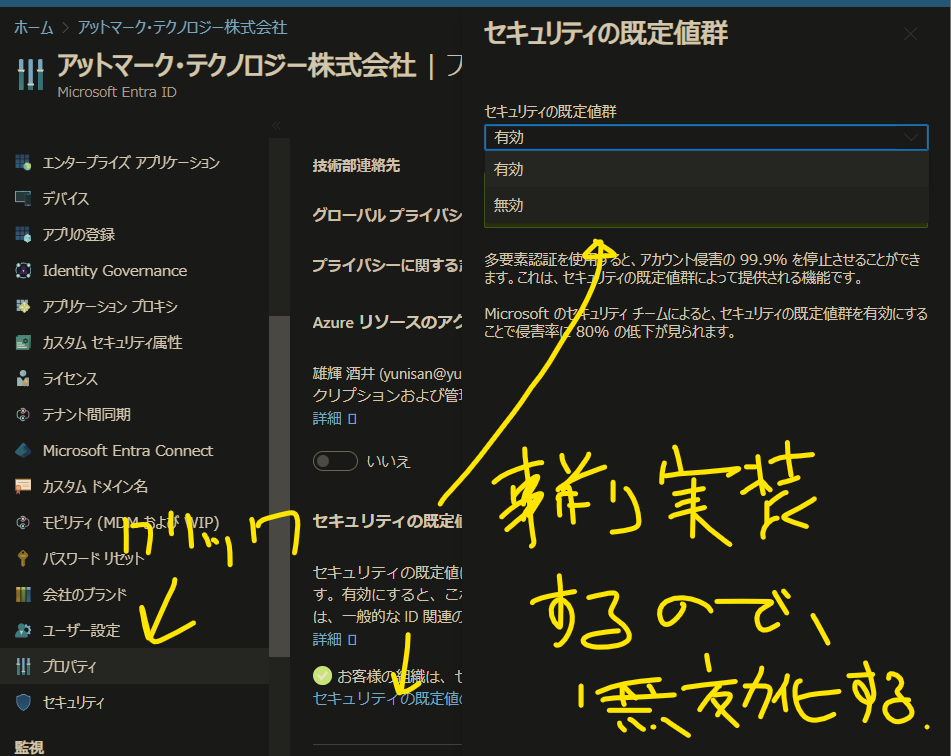

セキュリティの規定値群を無効化

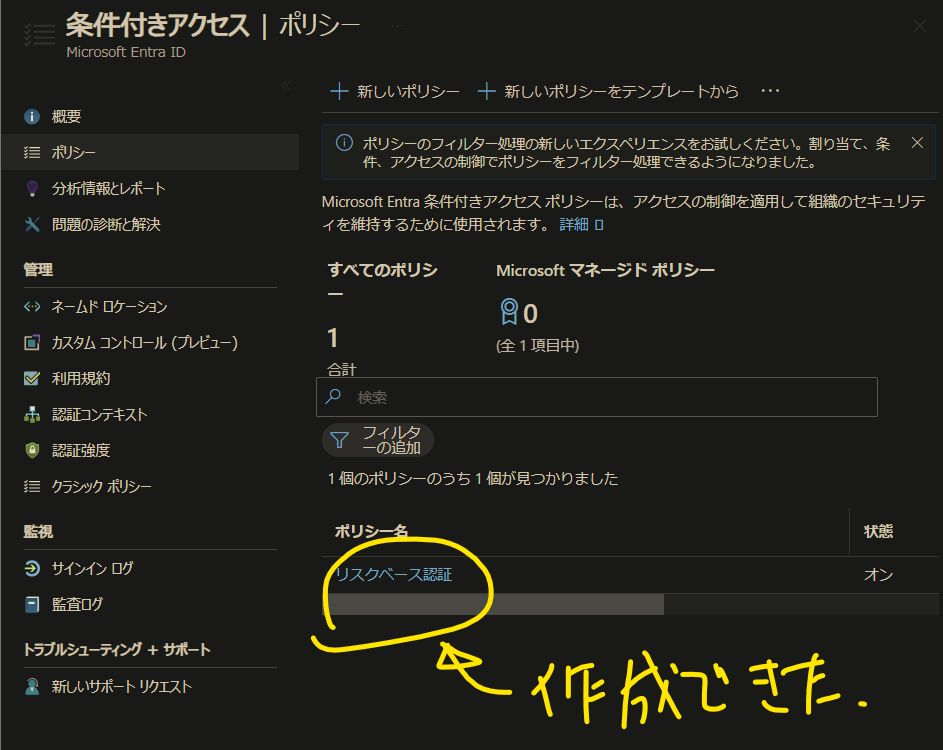

条件付きアクセスの作成←リスクベース認証の設定

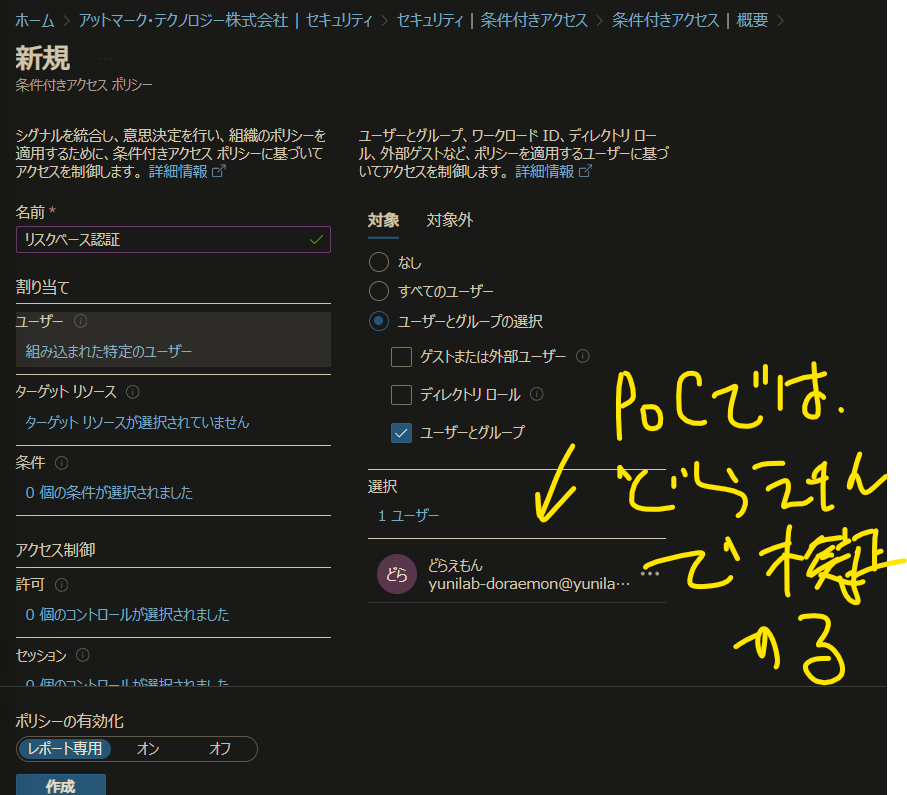

EntraIDのセキュリティ⇒条件付きアクセスをクリックし新しいポリシーの作成を行う

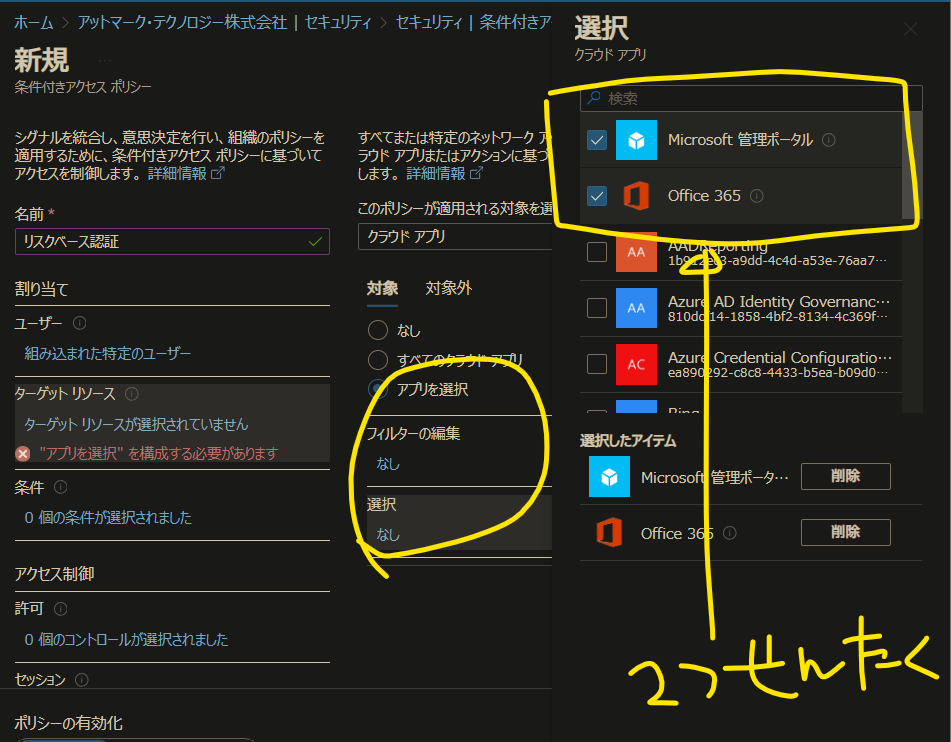

今回のPoCではOffice365と管理マネージャに対してリスクベース認証を適用する

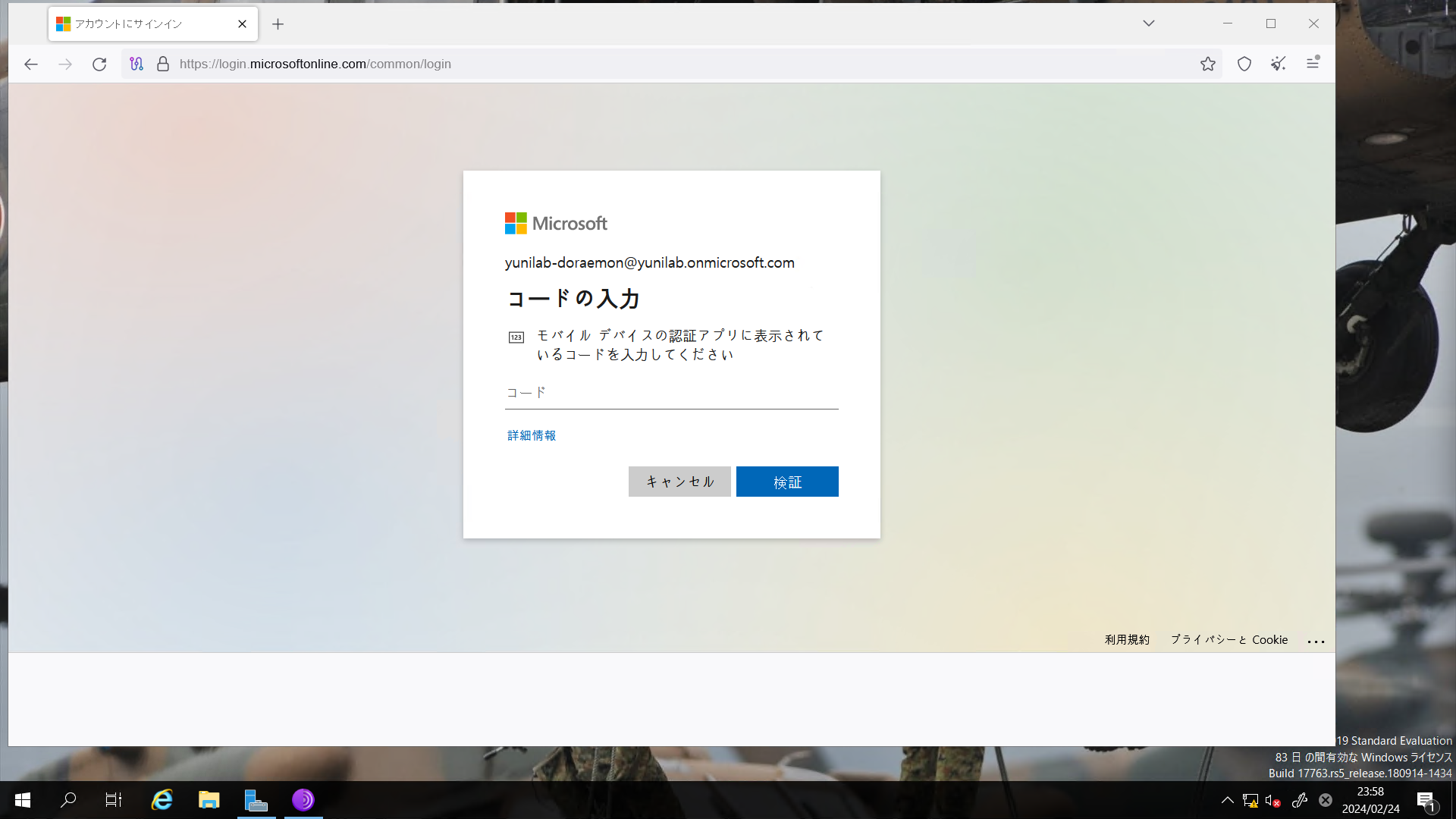

怪しいと判断した場合は、多要素認証を要求するように設定する。

デバイス準拠はMDM(モバイルデバイス管理)を使って、連携する

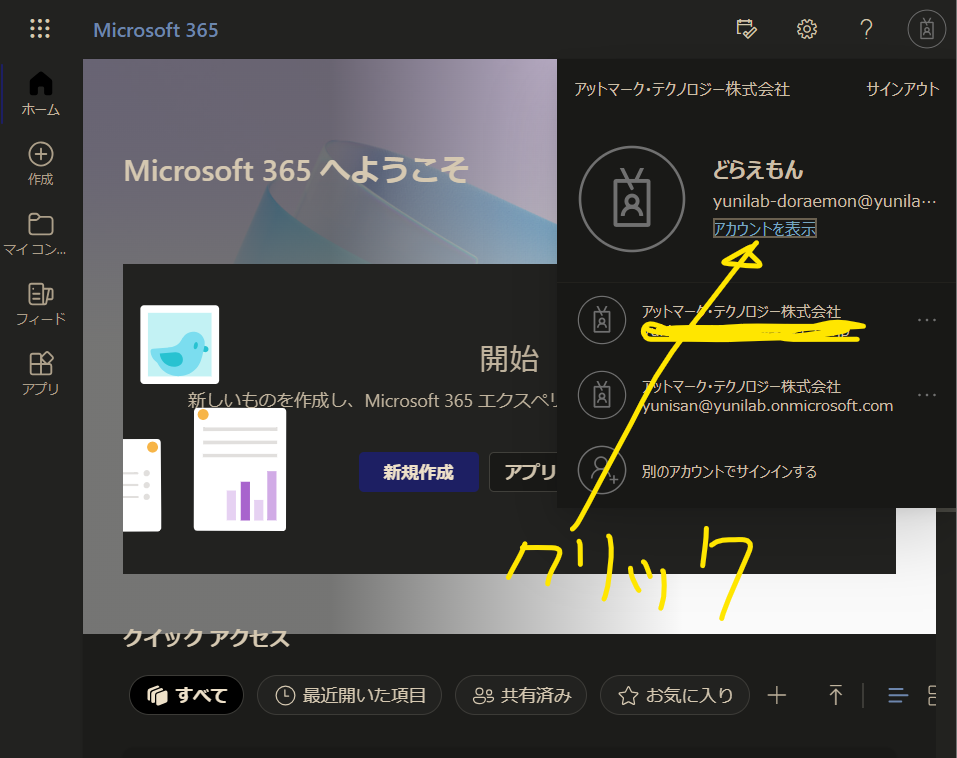

初回ログイン、MFA構成

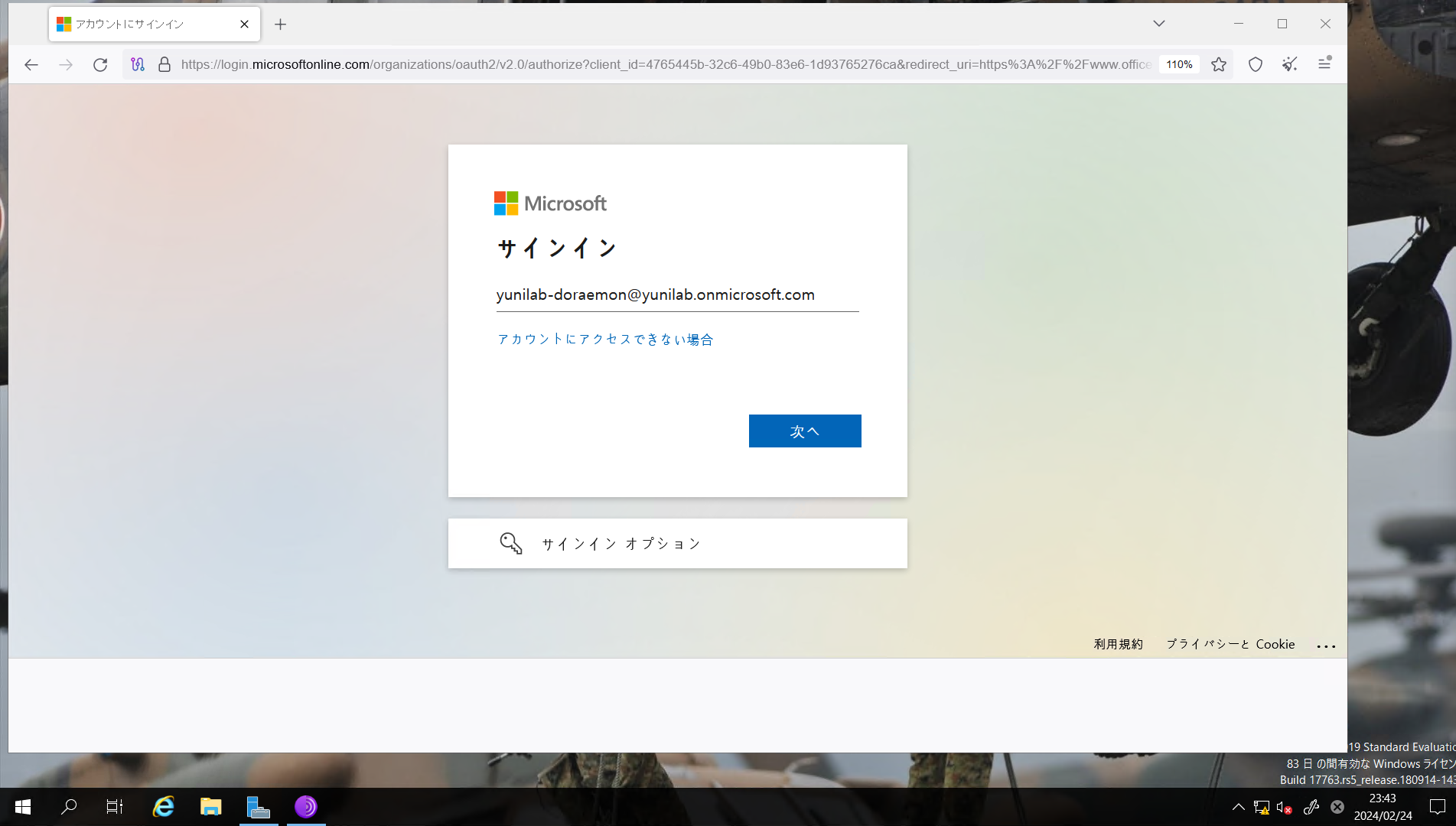

1.Office365へ作成したユーザー(どらえもん)でログインする

作成したユーザーのIDを確認しメモに控える

EntraIDのユーザーから確認可能

控えたユーザーIDでoffice365にログインする

Office365

ログインすると、初回パスワード変更画面が出るので変更して完了すると、office365画面が表示される

アカウントを表示をクリックする

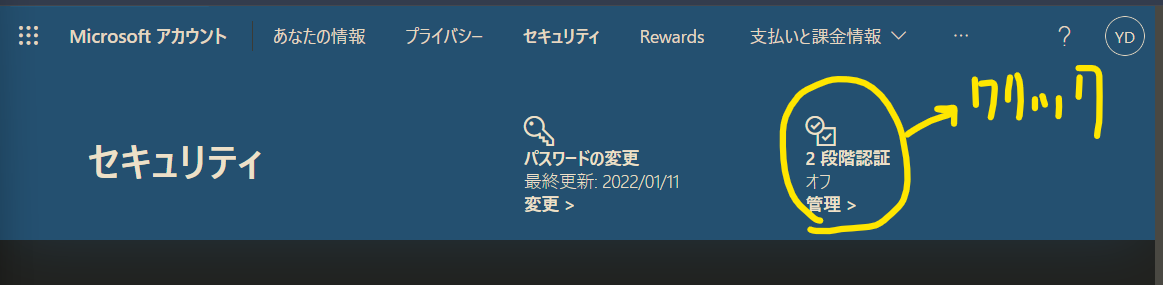

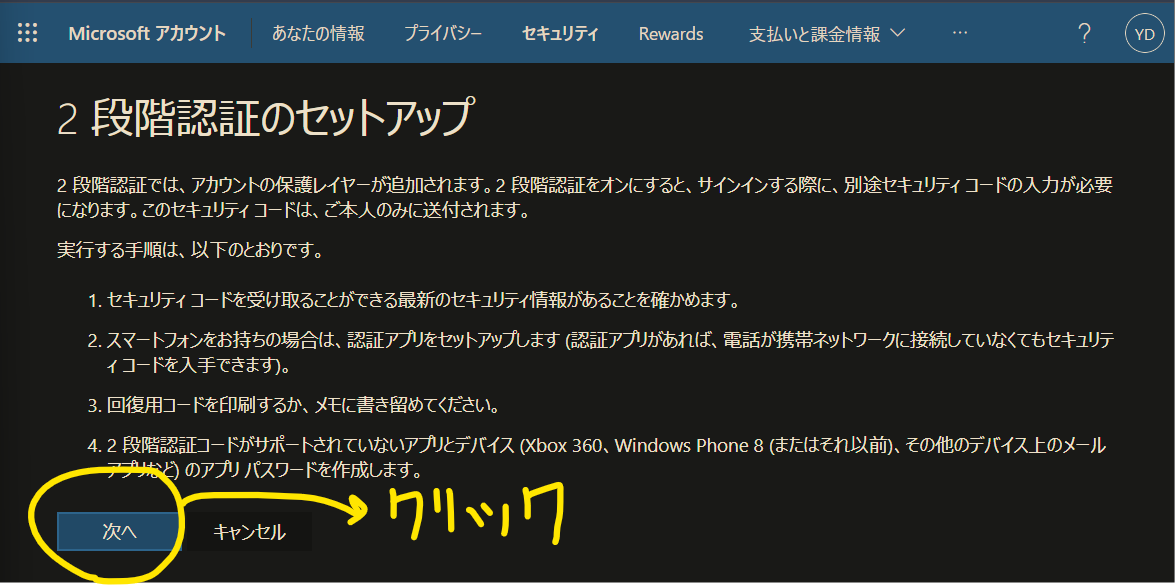

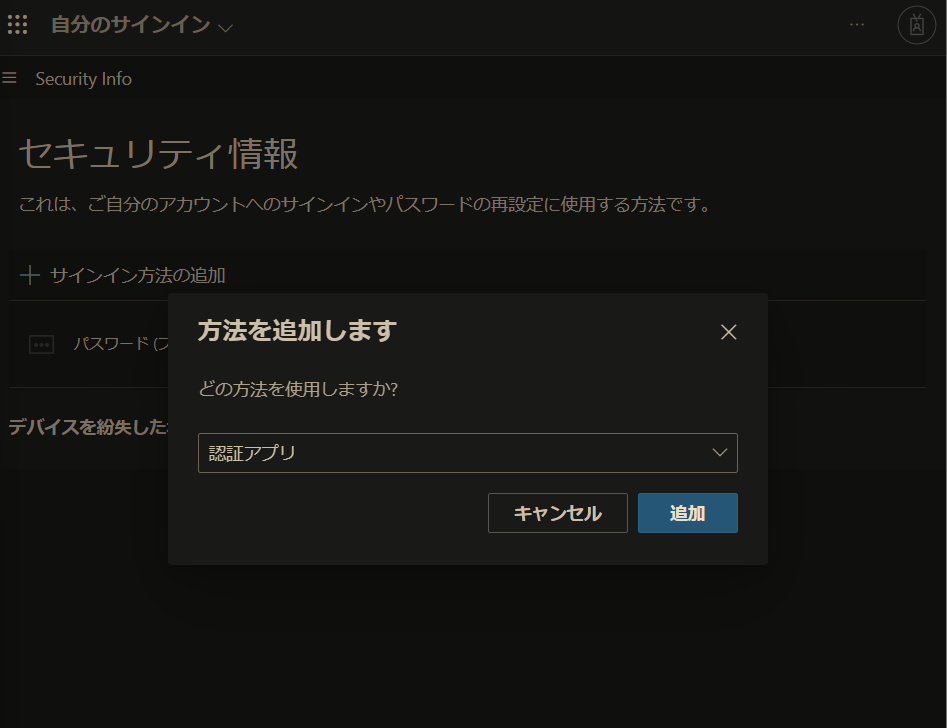

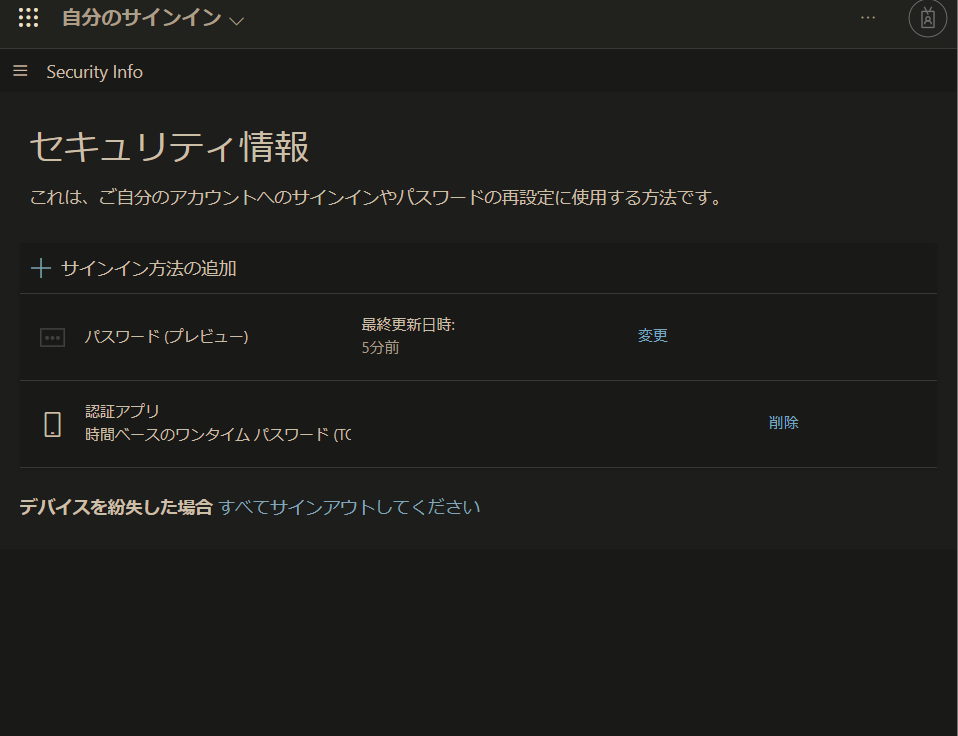

2.マイアカウントからMFAを設定する

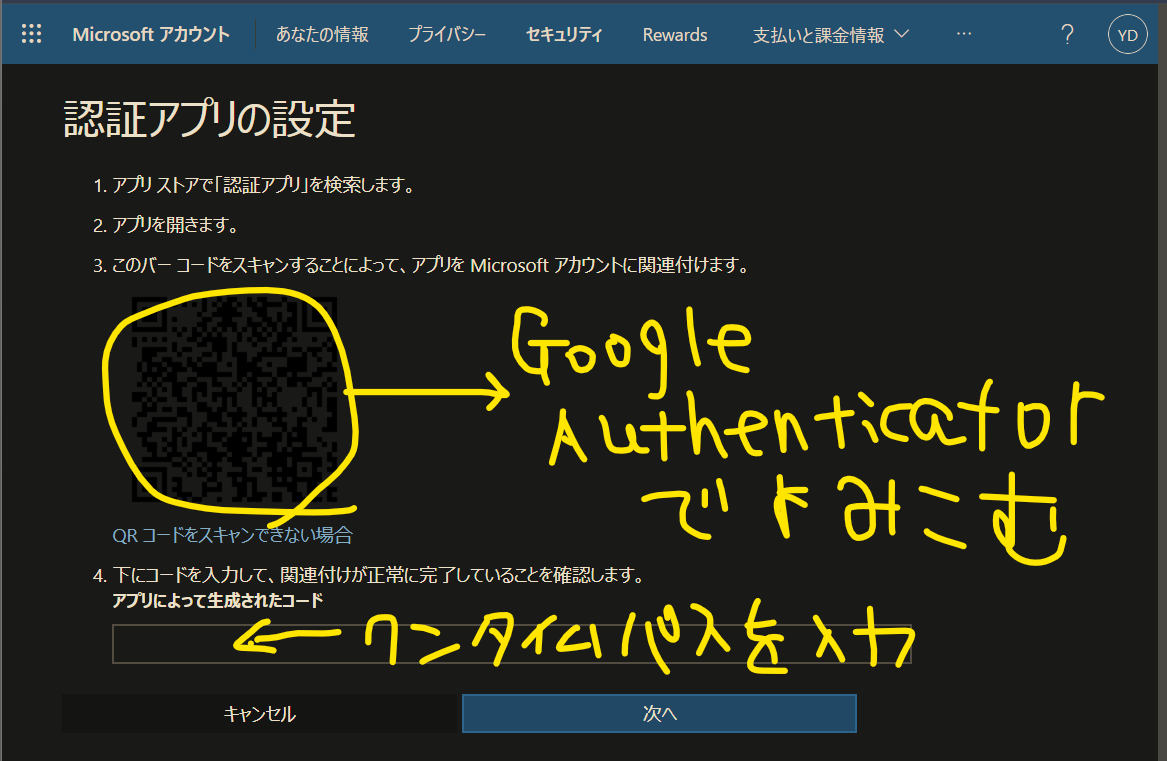

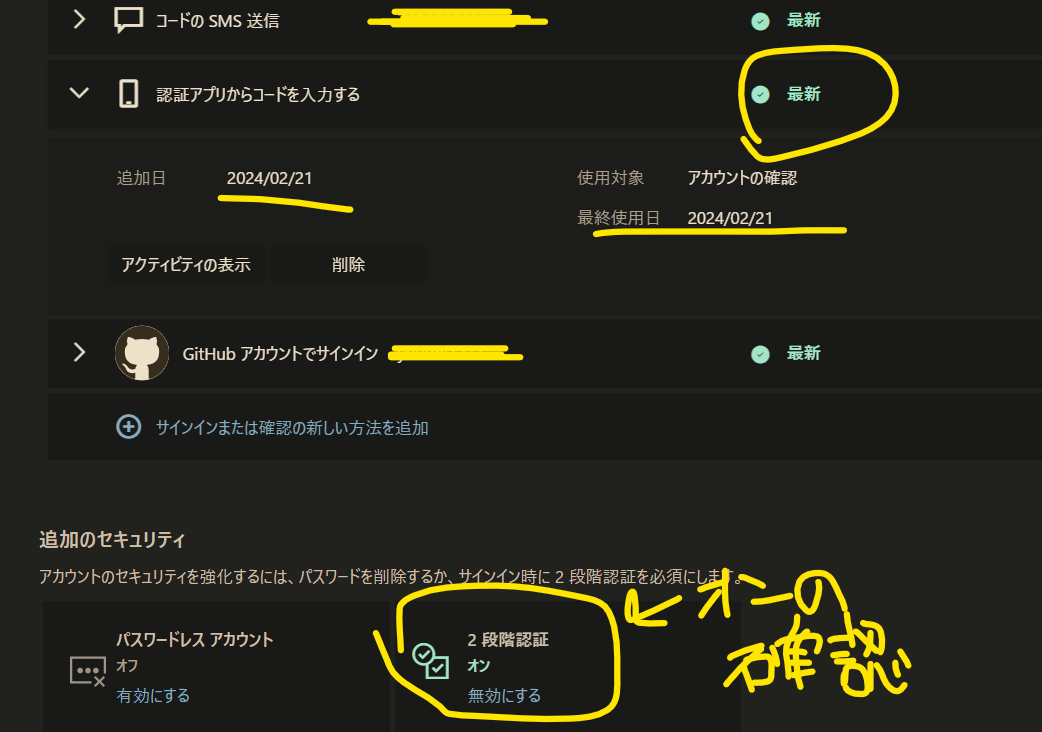

セキュリティ情報の編集から、認証アプリ(今回は、Google Authenticatorを使います)を選択して、MFA認証設定を行う。

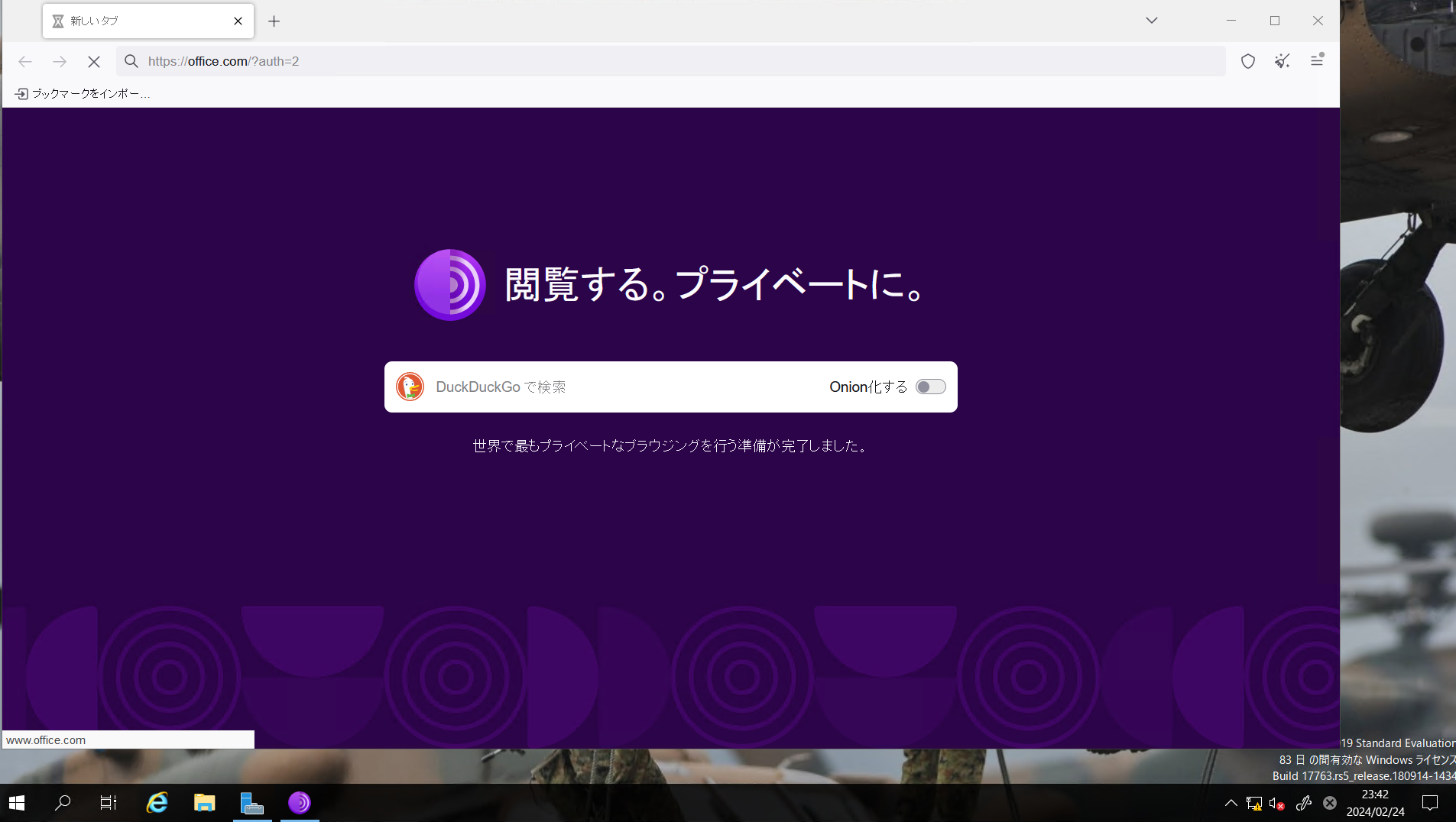

Torブラウザをインストールしておく

今回のPoCで検証する、匿名IPアドレスからの多要素認証を検証するため。

脅威検知の検証

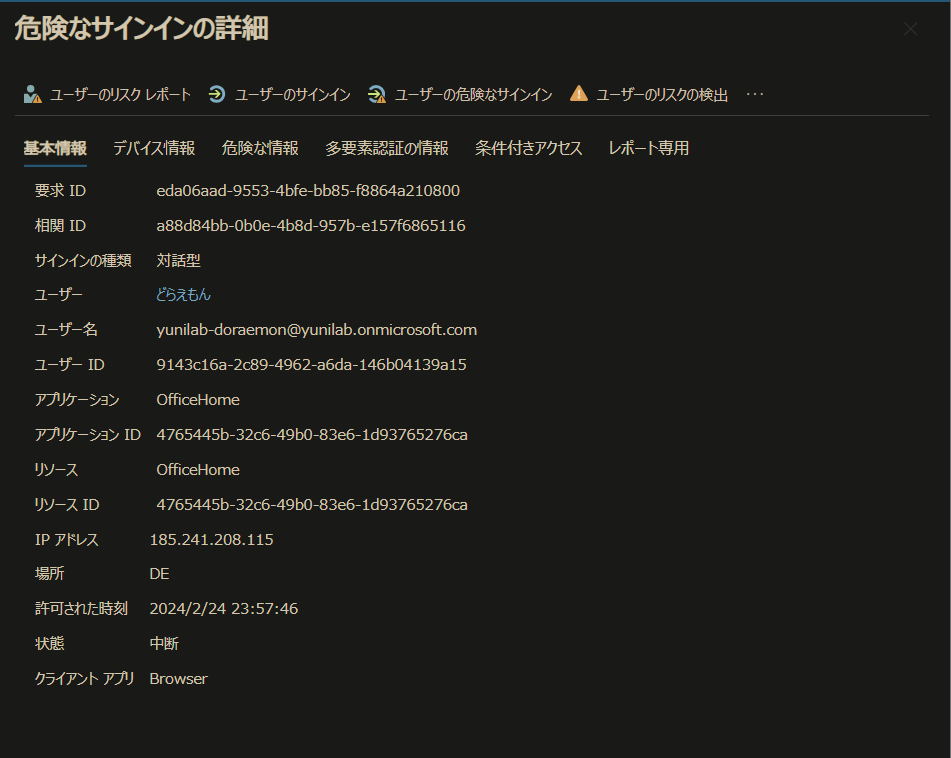

1.Tor Browserを使いOffice365へアクセス

2.多要素認証が求められれば、PoC完了

3.何度かログイン失敗を行い、今日検知のログを確認する

Office365のログインURLをペースト

アカウントのパスワードを何回か間違える。

すると、Azure側のセキュリティログに、危険なサインインとして履歴が残る

今回は以上となります。

今後も、MDMやSIEM、SOARなどといったほかのゼロトラストセキュリティを実現するための機能についても触れていければなと思います。

ぜひゼロトラストセキュリティや自分自身のセキュリティ意識向上にお役立ていただければと思います。