こんにちは。チェックポイントの野々村です。

はじめに

ERM(External Risk Management)とは何か?

外部リスク管理(ERM)って聞いたことありますか?

近年、攻撃者は企業の境界防御を突破するだけでなく、外部に公開されている資産やブランドを狙うケースが増えています。そこで登場するのが「External Risk Management(ERM)」です。ERMは、企業の外部攻撃面を可視化し、潜在的なリスクを早期に発見・対応するためのソリューションです。

今回は、Check PointのERMソリューションを実際に触ってみるシリーズの第一弾として、「準備編」をお届けします

なぜ今、外部リスク管理が重要なのか?

最近、日本でもセキュリティインシデントのニュースをよく見かけませんか?

ランサムウェア攻撃や情報漏洩の話題は、もはや珍しくない状況です。特にこんなケースが増えています:

-

外部公開資産の脆弱性を狙った攻撃

古いシステムや設定ミスで公開されているサービスが、攻撃者の格好のターゲットになっています。 -

漏洩した認証情報の悪用

ダークウェブで売られているIDやパスワードを使って、不正ログインされるケースが後を絶ちません。 -

フィッシングやSNSのなりすまし

ブランドを偽装したサイトや、公式っぽいSNSアカウントでユーザーを騙す手口も急増中です。

こうした脅威は、社内の防御だけでは防ぎきれません。

「外部からやってくるリスクをどうやって早く見つけるか?」

ここが今のセキュリティ対策の大きな課題です。

そこで登場するのが External Risk Management(ERM)。

ERMは、企業の外部攻撃面を丸ごと可視化して、脆弱性やブランドリスクを早期に発見・対応できる仕組みです。

「攻撃される前に気づく」ための第一歩として、今注目されています。

ERMの概要

ERM(External Risk Management)って何?

簡単に言うと、企業の「外側」にあるリスクを見える化して、攻撃される前にプロアクティブに対応するための仕組みです。

従来のセキュリティ対策は、社内ネットワークやエンドポイントを守ることが中心でした。でも、最近の攻撃は外部公開資産やブランドを狙うケースが増えています。ここを放置すると、攻撃者にとって「入り口」が丸見え状態になってしまいます。

ERMが解決する課題

-

外部攻撃面(アタックサーフェス)の可視化

自社のドメイン、IP、クラウドサービス、組織名など、外部に公開されている資産を自動で洗い出し、攻撃面を把握できます。またその資産のどこに、どのようなリスクがあるかを可視化します。 -

CTI(Cyber Threat Intelligence)情報収集

オープンウェブ、ディープウェブ、ダークウェブ問わず情報を収集し、自組織に関連する認証情報の漏洩、機密情報の露出、情報売買の可能性を検出します。

「知らないうちに自社のIDが売られていた!」なんて事態を早期にキャッチできます。 -

ブランド保護(DRP)

フィッシングサイトやSNSのなりすましを検知し、顧客や従業員が騙されるリスクを減らします。

Check Point ERMのカバー範囲

ERMは3つの柱(ASM、CTI、DRP)で外部リスクを包括的に管理します。

概要に関してはYouTube上でも公開されています。

従来のソリューションとの違い

-

脆弱性スキャナー vs ERM

従来の脆弱性スキャナーは、基本的に「お客様が設定したスコープ」だけを対象にします。

例えば、外部スキャンをする場合でも、事前に指定されたドメインやIPレンジしか見ません。つまり、お客様が把握している資産だけが対象です。

一方、ERMはここが大きく違います。

「お客様が未把握の資産」でも、自社に関連している可能性があれば自動で発見し、リスクスキャンの対象に加えます。

これにより、攻撃者視点での「本当に狙われやすい資産」を漏れなく把握できるのが強みです。 -

ASM (Attack Surface Management)との関係

ERMはASM(Attack Surface Management)の考え方をベースにしつつ、さらにブランド保護やCTI(脅威インテリジェンス)連携までカバーするので、単なるスキャンツールではなく包括的な外部リスク管理プラットフォームになっています。

前置きが長くなりましたが、ここから実際の設定に入ります!

テナントを作る

まずはテナント情報を入力していきます。

通常のお客様(エンドユーザー様)はこの辺りをご自身で作成する事はありませんが、ERMを使ってサービスを提供するようなMSSPパートナー様は使うことになります。

次にベースとなる資産情報を入力します。

主に使っているドメインや会社名(英語の正式名称)は必須となっており、NICKNAMESには会社名の日本語での表記や愛称等も登録が可能です。

ドメインを入力すると、自動的に会社のロゴやWebサイトのFaviconを読み込むので登録します。

*フィッシングサイトやなりすましSNSアカウントの検知に使います。

次に有効にする機能を選択します。

アラート機能、ASM、脅威インテリジェンス、DRP等様々な機能が用意されております。

お客様の必要性に応じ、適宜選択が可能です。

ASM1つをとっても様々な機能に細分化されています。今回はデフォルトのまま進めます。

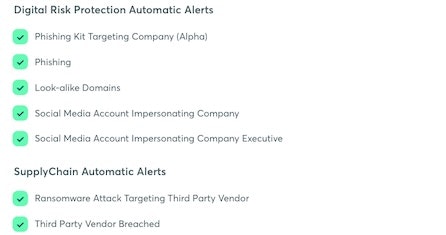

次に様々なユースケースに対応したアラートの有効化設定をします。

事前に用意されたアラートは49個! (ASM:22、TI:20、DRP:5、サプライチェーン:2)

広範囲なユースケースにより組織の外部リスクを様々な側面から可視化出来ます。

その後ユーザーのアクセス設定やセルフパスワードリセットの可否を設定し、最後にAsset Recommendationにて、追加で登録する資産を選択します。

事前に入力したメインのドメインや会社名から、自動的に関連性がある資産を推奨項目として提示します。

キャプチャにあるように、Entra IDのTenant IDやログインURLも自動的に見つけてきたり、あとは会社のボードメンバーの情報に関しても提示されます。

今回は全て選択しました!

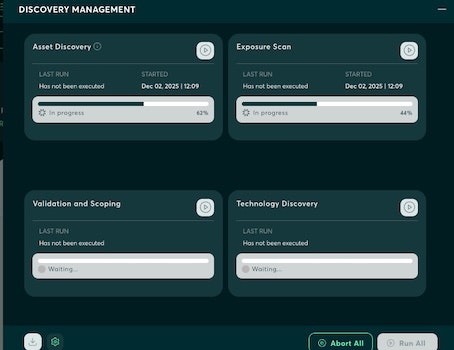

Submitをクリックすると1分も掛からず、テナントが作成されます!

という事で事前準備はこれで完了です!

この後、ERMは登録した資産に関連する情報を自動で収集し、リスクを確認します。また、ダークウェブやディープウェブでの言及も監視し、必要に応じてアラートを出します。

次回は、実際にスキャン結果を見ながら、チェックポイント社にどんなリスクが発見されたのかを可能な限り解説します。(セキュリティ会社なので何も出てこなかったらごめんなさい。)

次回12月25日をお楽しみに!