はじめに

最小構成のネットワークを作成し、EC2を配置します。

最後にターミナルからEC2に接続します。

AWSってこんなふうに操作するんだなぁ、くらいの理解を目指します。

比較的細かく手順を記述したため、ボリューミーになってしまいましたが、操作自体は難しくないはずです。

前提条件

- AdministratorAccessが付与されたIAMユーザを使用します。

ローカル環境

$ sw_vers

ProductName: macOS

ProductVersion: 13.1

BuildVersion: 22C65

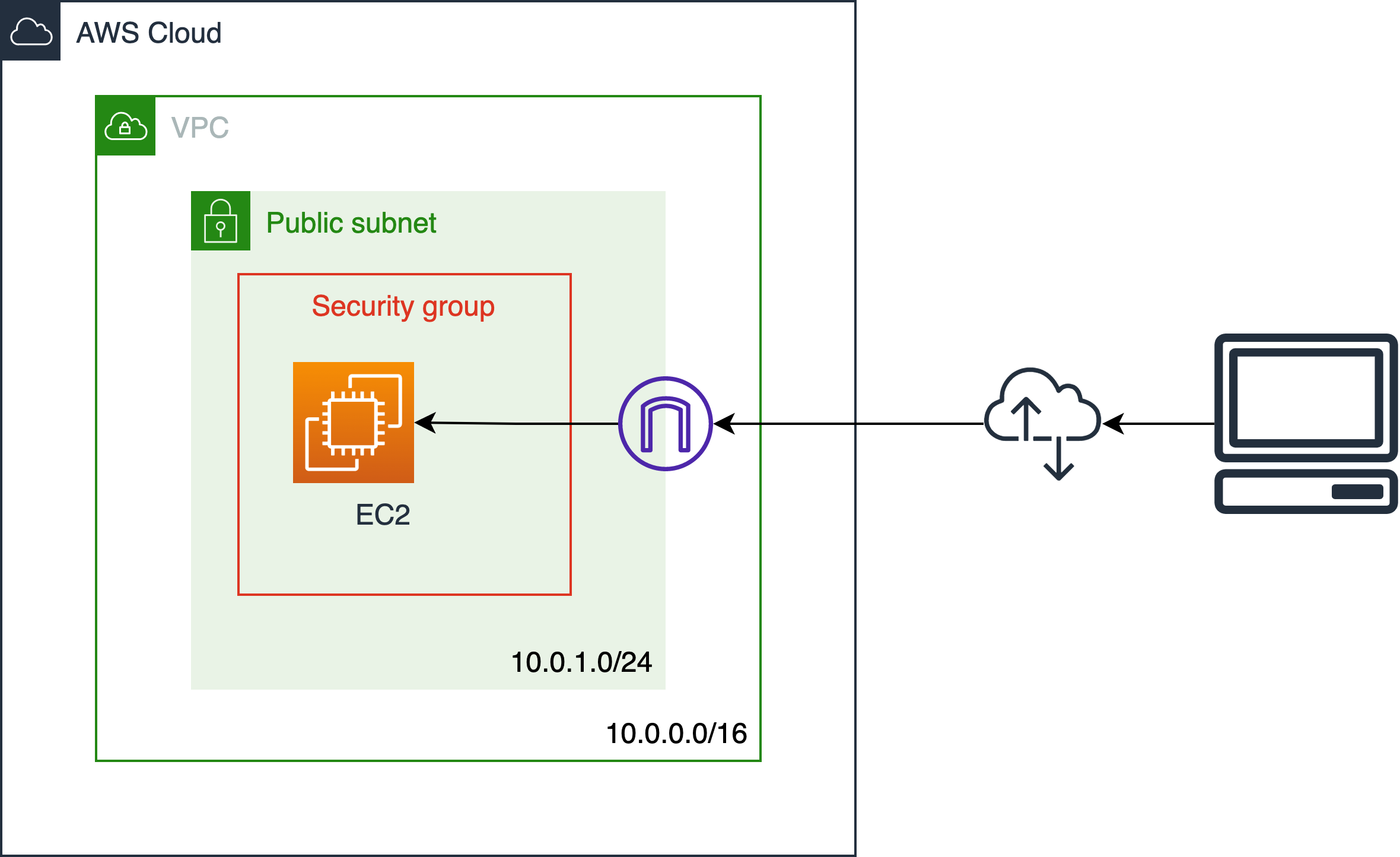

完成イメージ

本記事では、この完成イメージの構成要素を1つずつ作成していきます。

注意

- 本記事では、EC2インスタンスを起動します。

途中で作業をやめる場合は手順最後のEC2インスタンスの停止を実施するようにしましょう。

停止しない場合、料金が発生する可能性があります。 - 実施する時期によって画面構成や項目名が異なる可能性があります。

異なる場合、その都度操作画面に対応する形で置き換えてください。

実施

- 本手順は、TestUserという名前のアカウントで操作します。

- 操作は、以降の手順を上から順番に実施していきます。

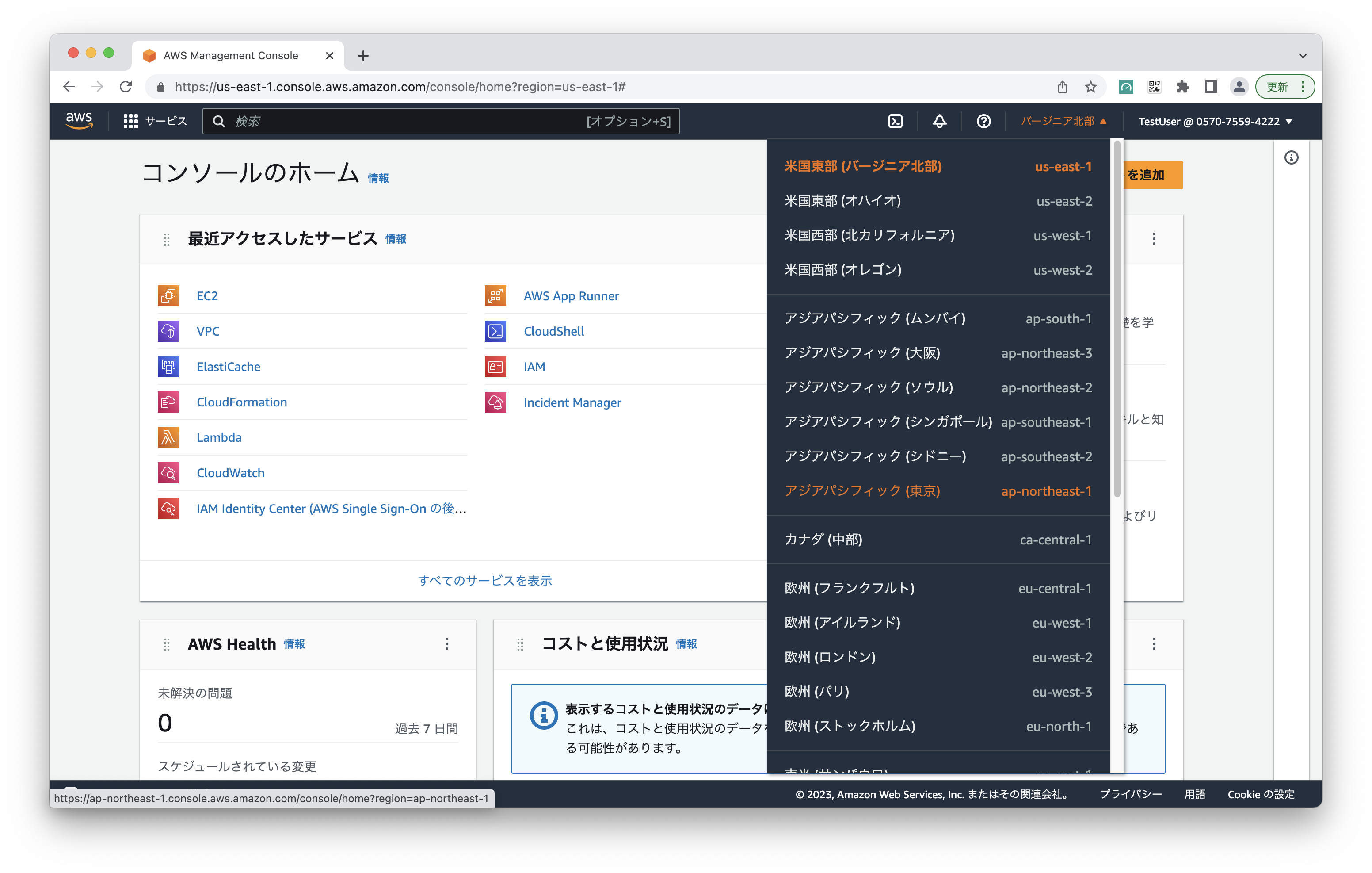

リージョン選択

1. AWSにIAMユーザでサインインします。

2. 画面右上のリージョンから「東京」を選択します。

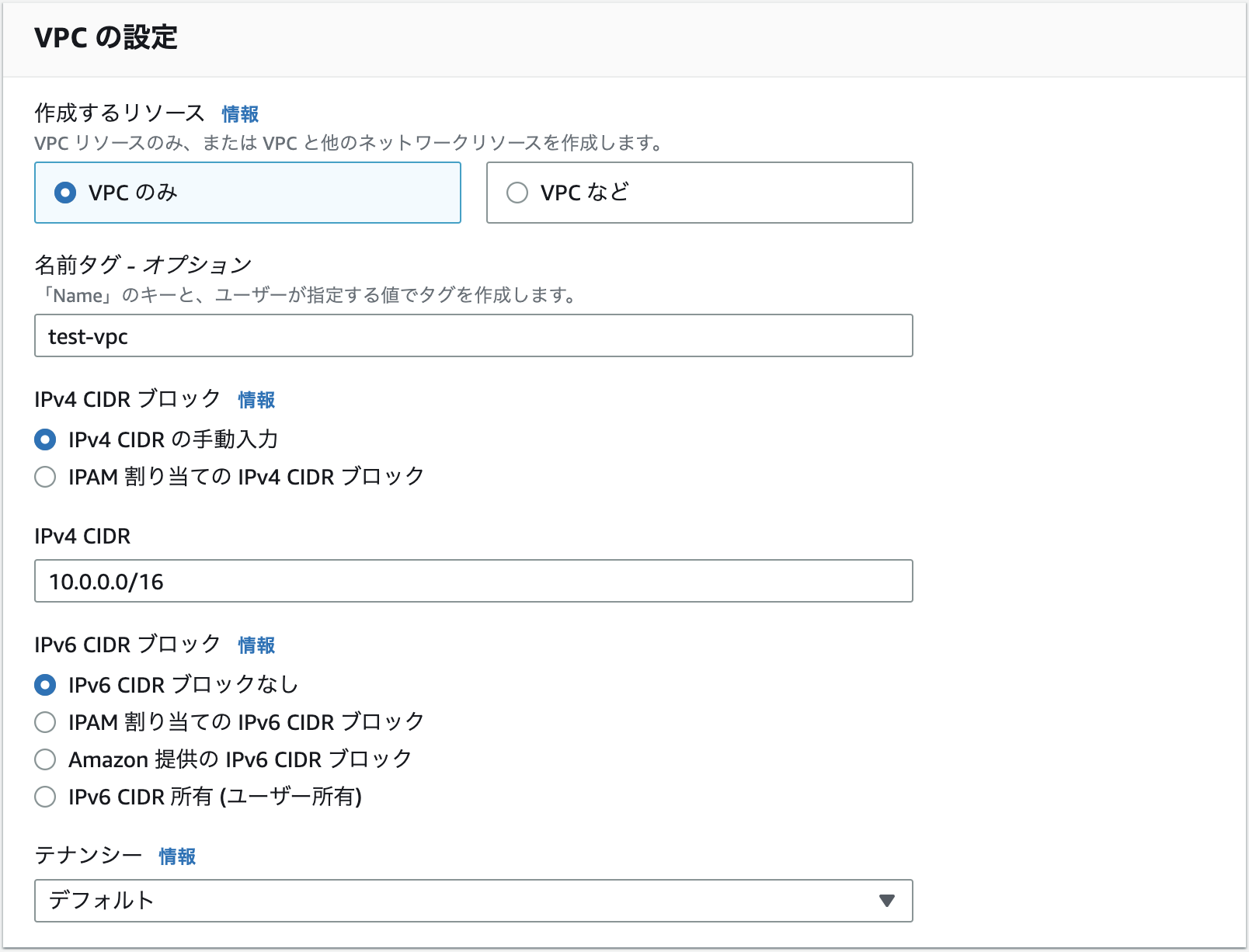

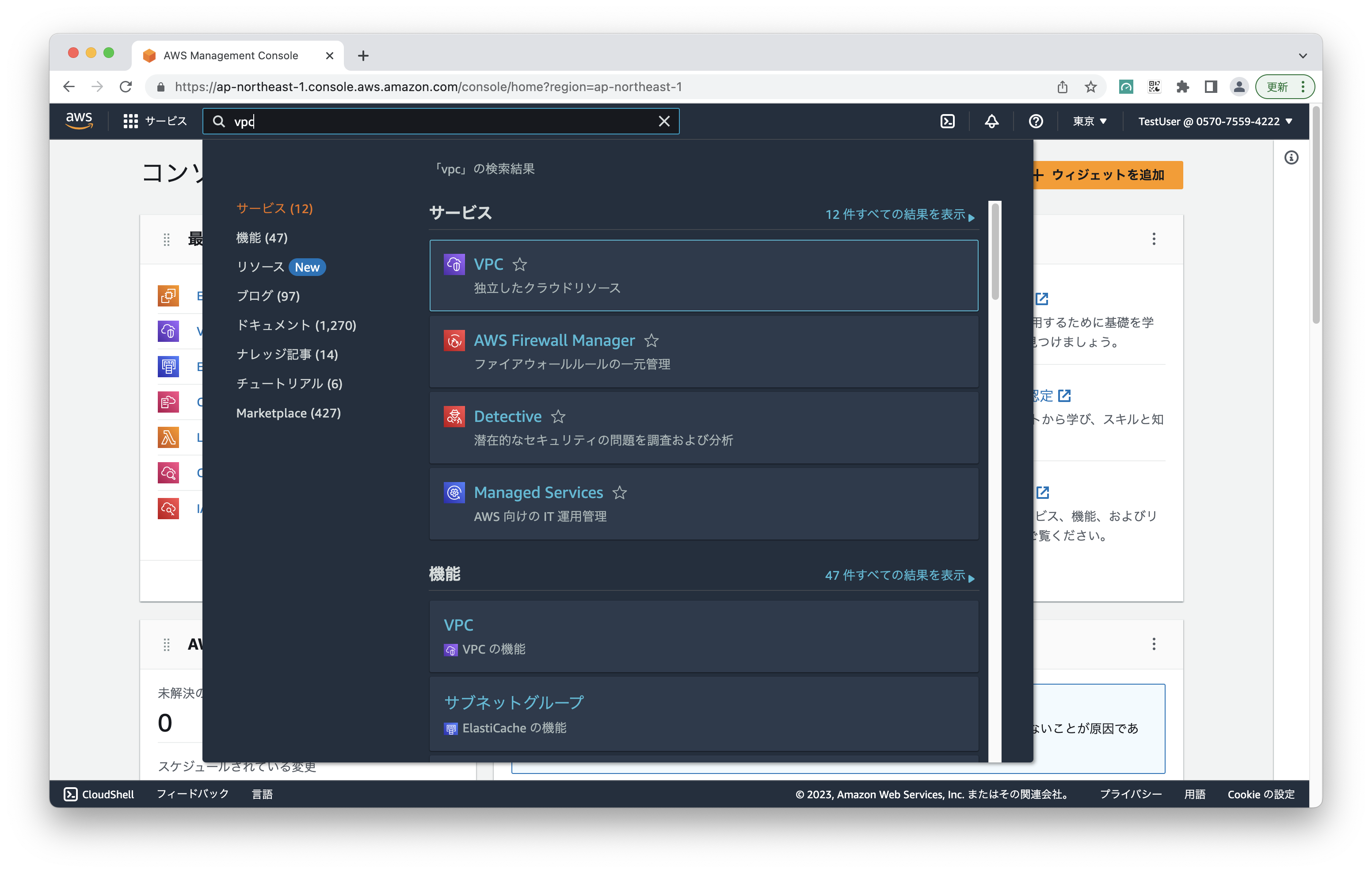

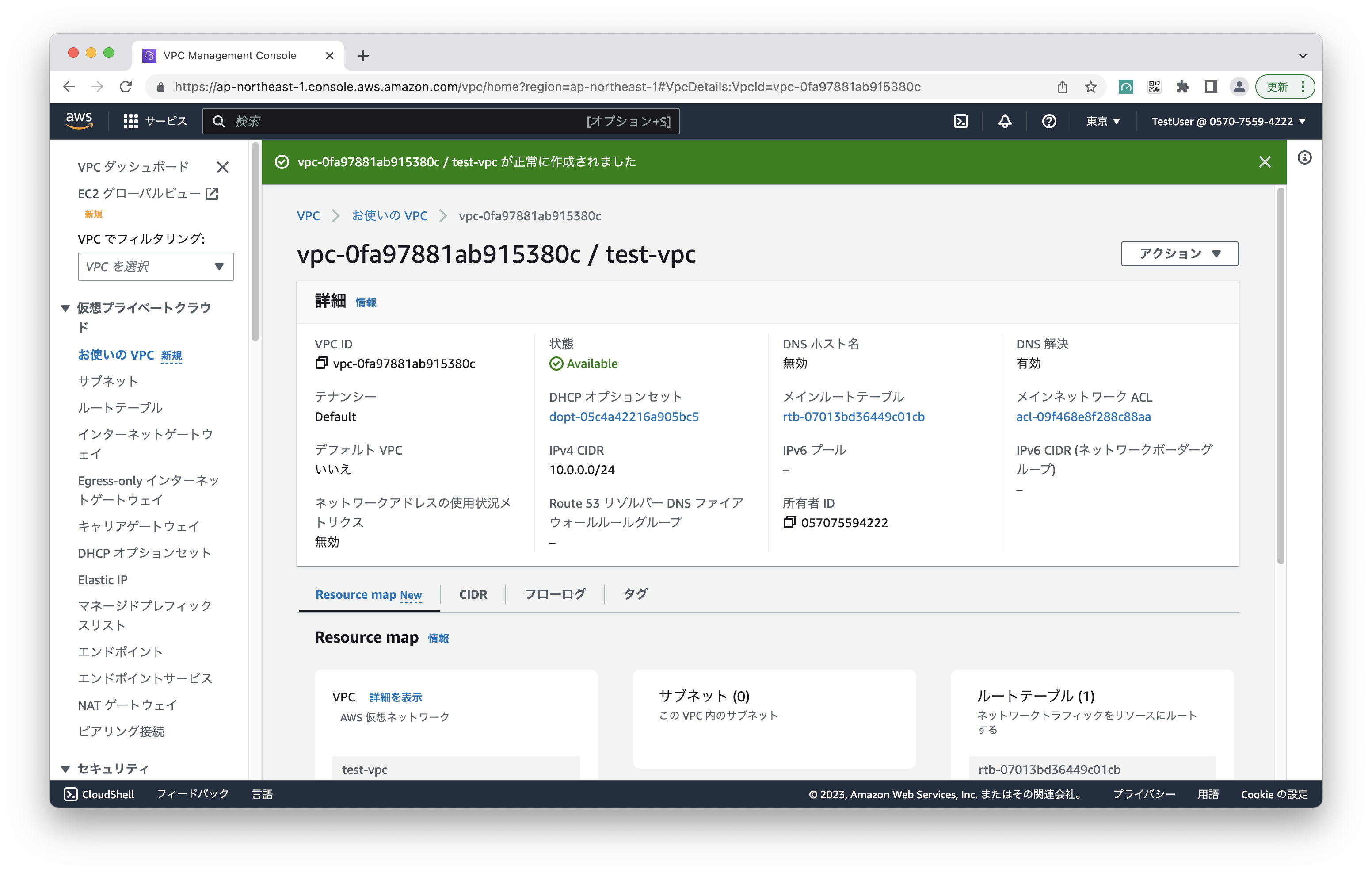

VPC

1. AWSコンソール画面の検索窓に「vpc」と入力し、機能の「VPC」を選択します。

2. 「VPCを作成」を選択します。

3. 以下の設定をして「VPCを作成」を選択します。

- 作成するリソース:

- VPCのみ

- 名前タグ:

- test-vpc

- IPv4 CIDR ブロック:

- IPv4 CIDR の手動入力

- IPv4 CIDR:

- 10.0.0.0/16

- IPv6 CIDR ブロック:

画面上部に「正常に作成されました」 と表示されていれば、VPCの作成は完了です。

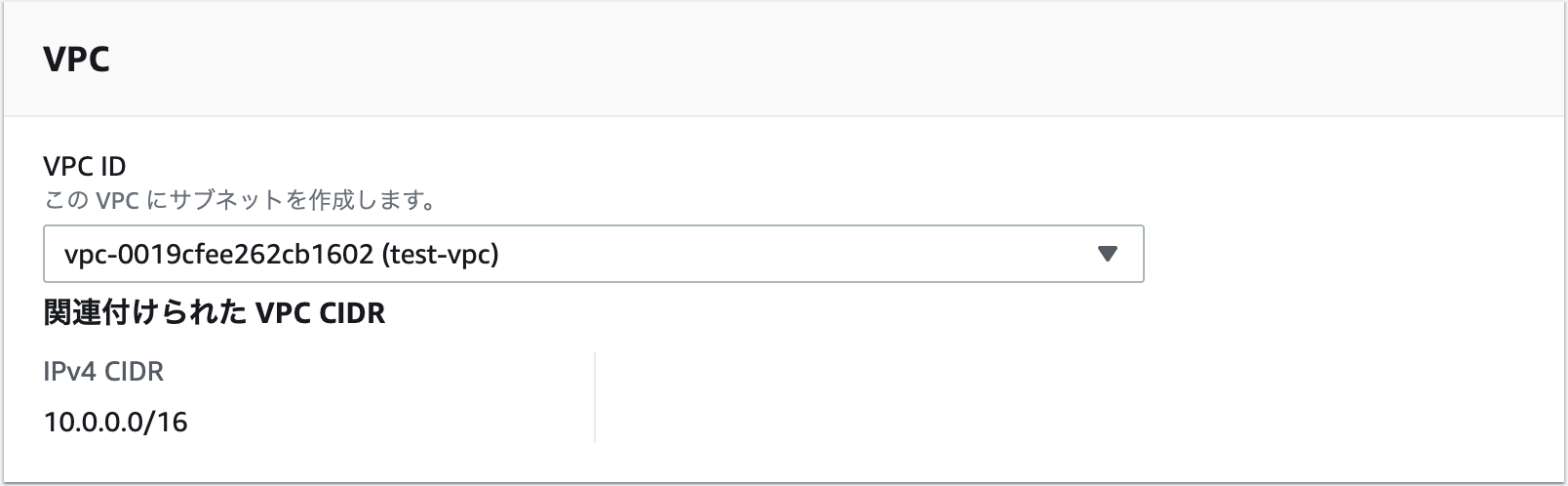

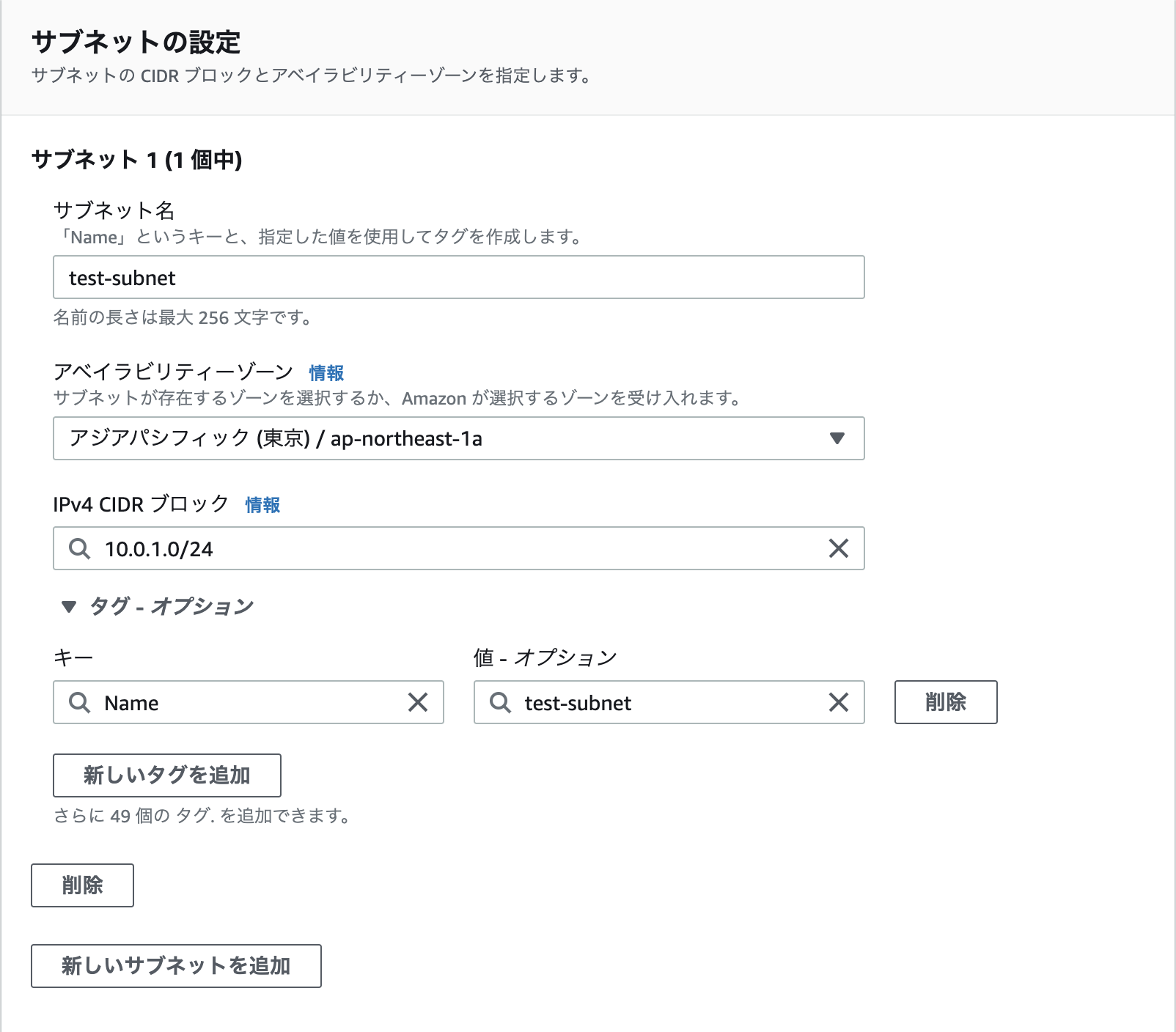

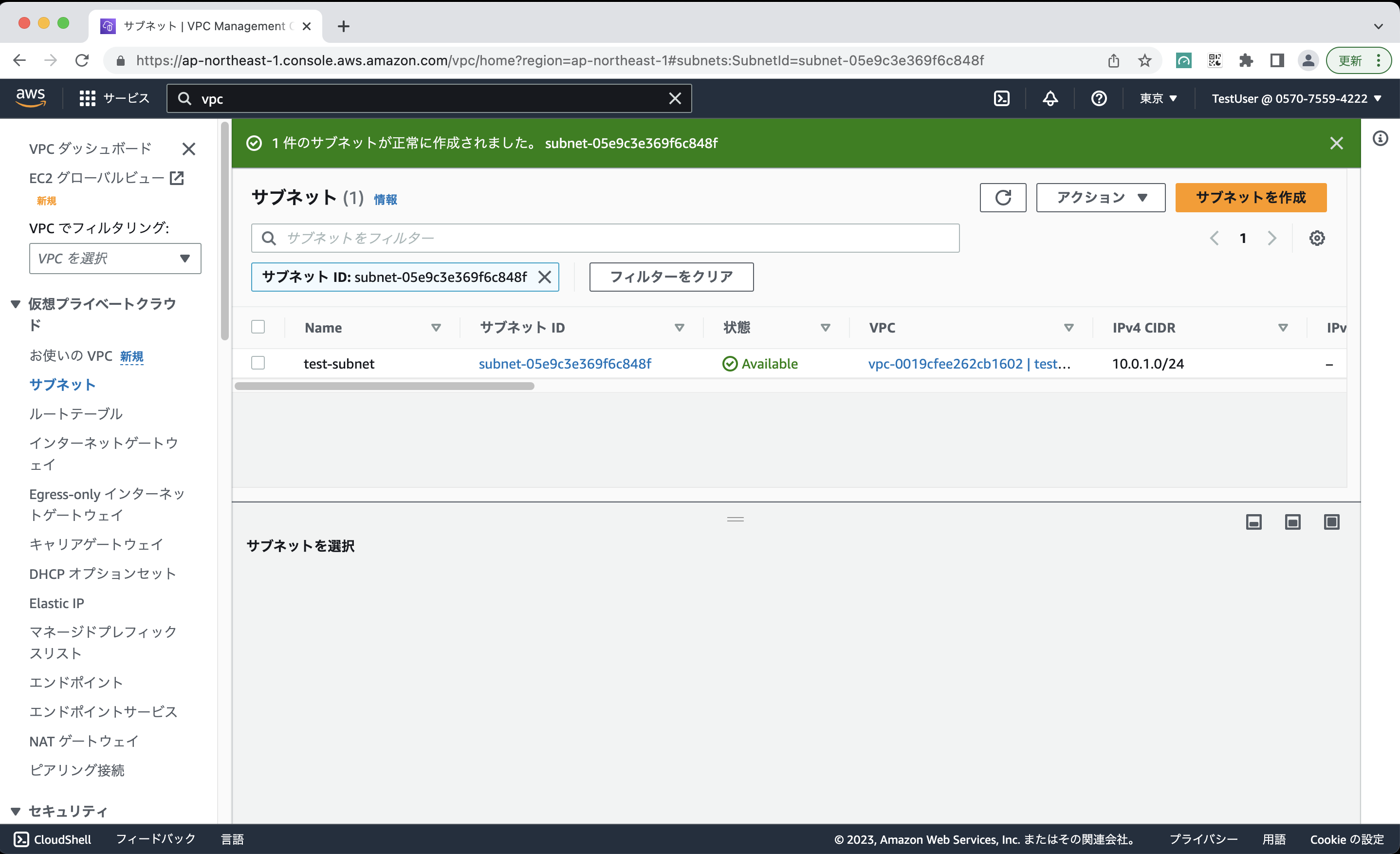

サブネット

1. 画面左のメニューから「サブネット」を選択します。

2. 「サブネットを作成」を選択します。

3. 以下の設定をして「サブネットを作成」を選択します。

画面上部に「正常に作成されました」 と表示されていれば、サブネットの作成は完了です。

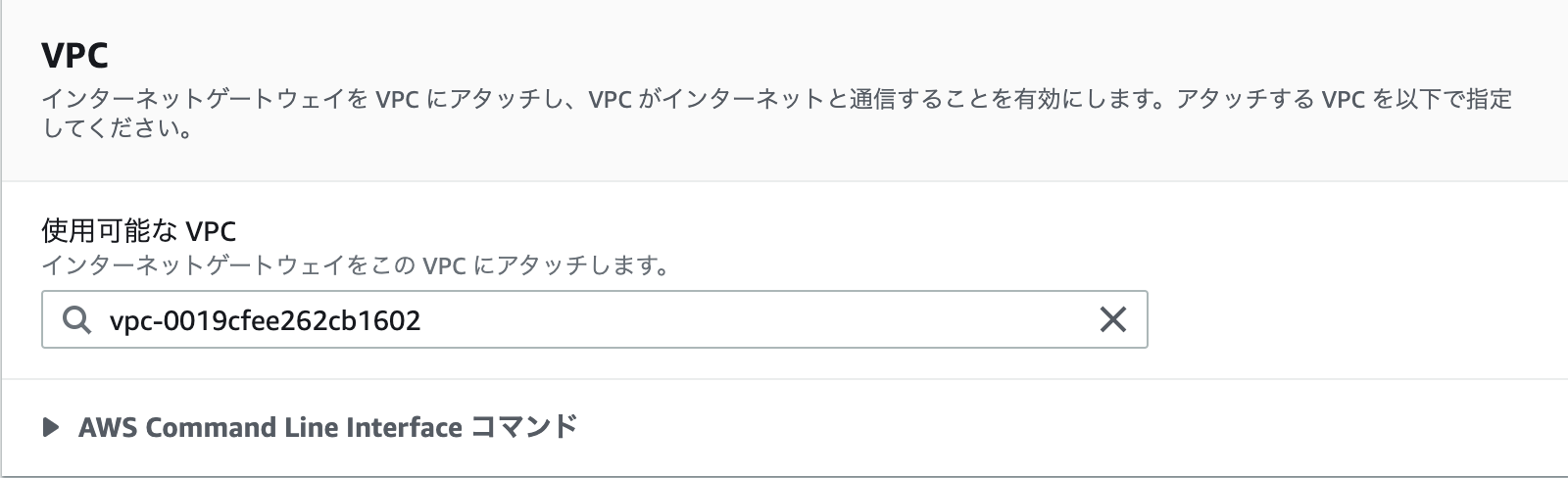

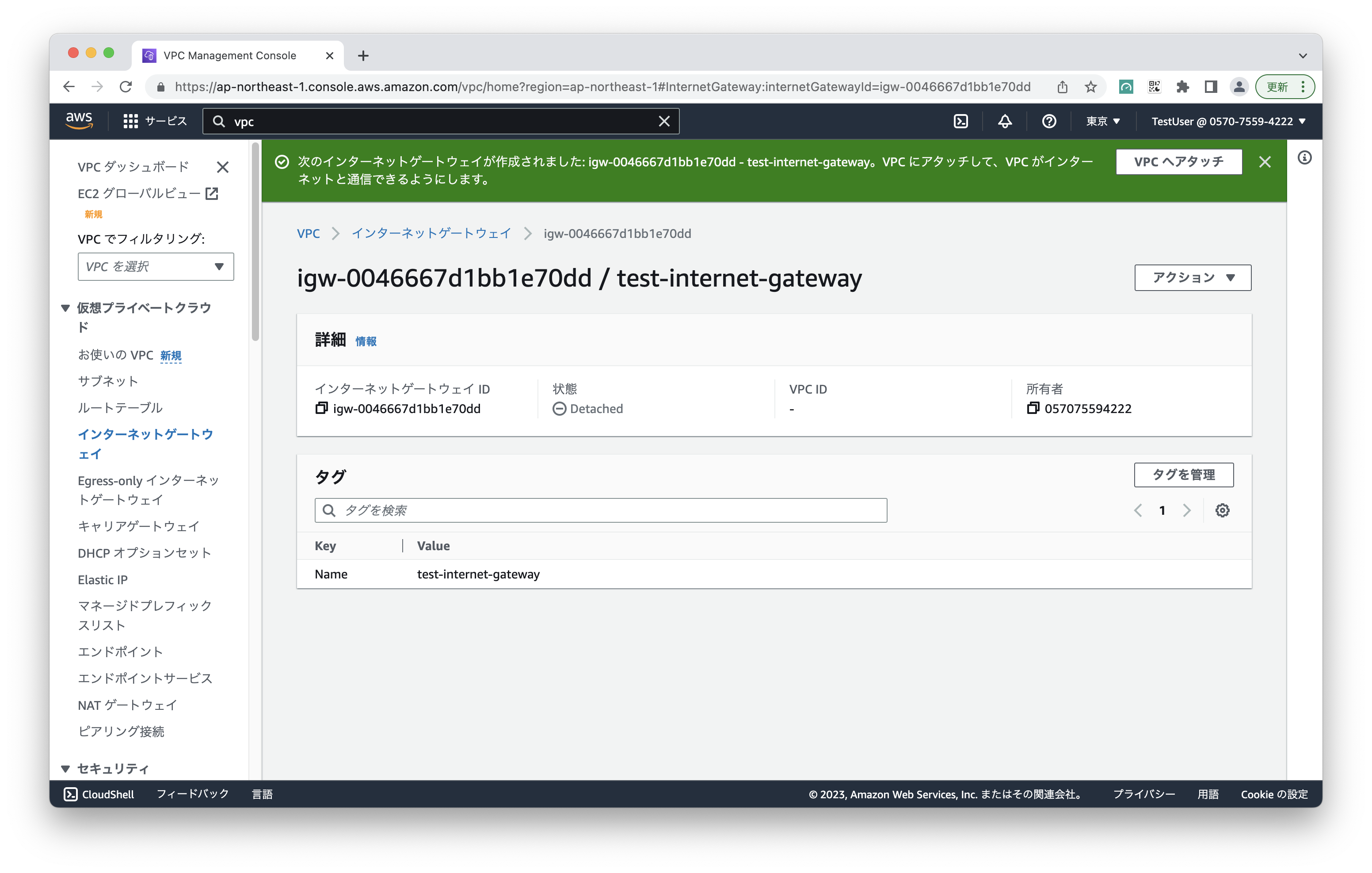

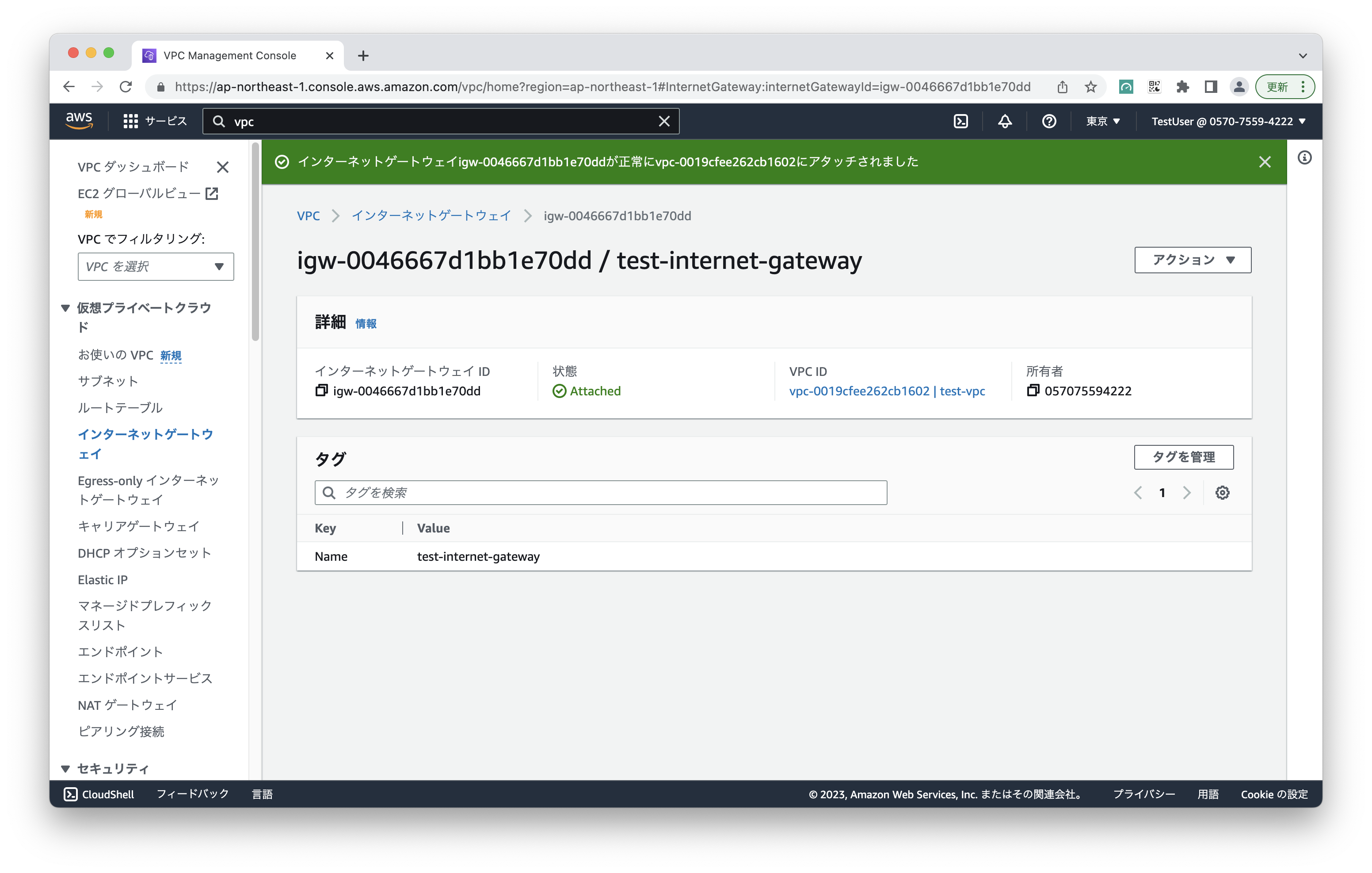

インターネットゲートウェイ

1. 画面左のメニューから「インターネットゲートウェイ」を選択します。

2. 「インターネットゲートウェイの作成」を選択します。

3. 以下の設定をして「サブネットを作成」を選択します。

- 名前タグ:

- test-internet-gateway

画面上部に「正常に作成されました」 と表示されていれば、インターネットゲートウェイの作成は完了です。

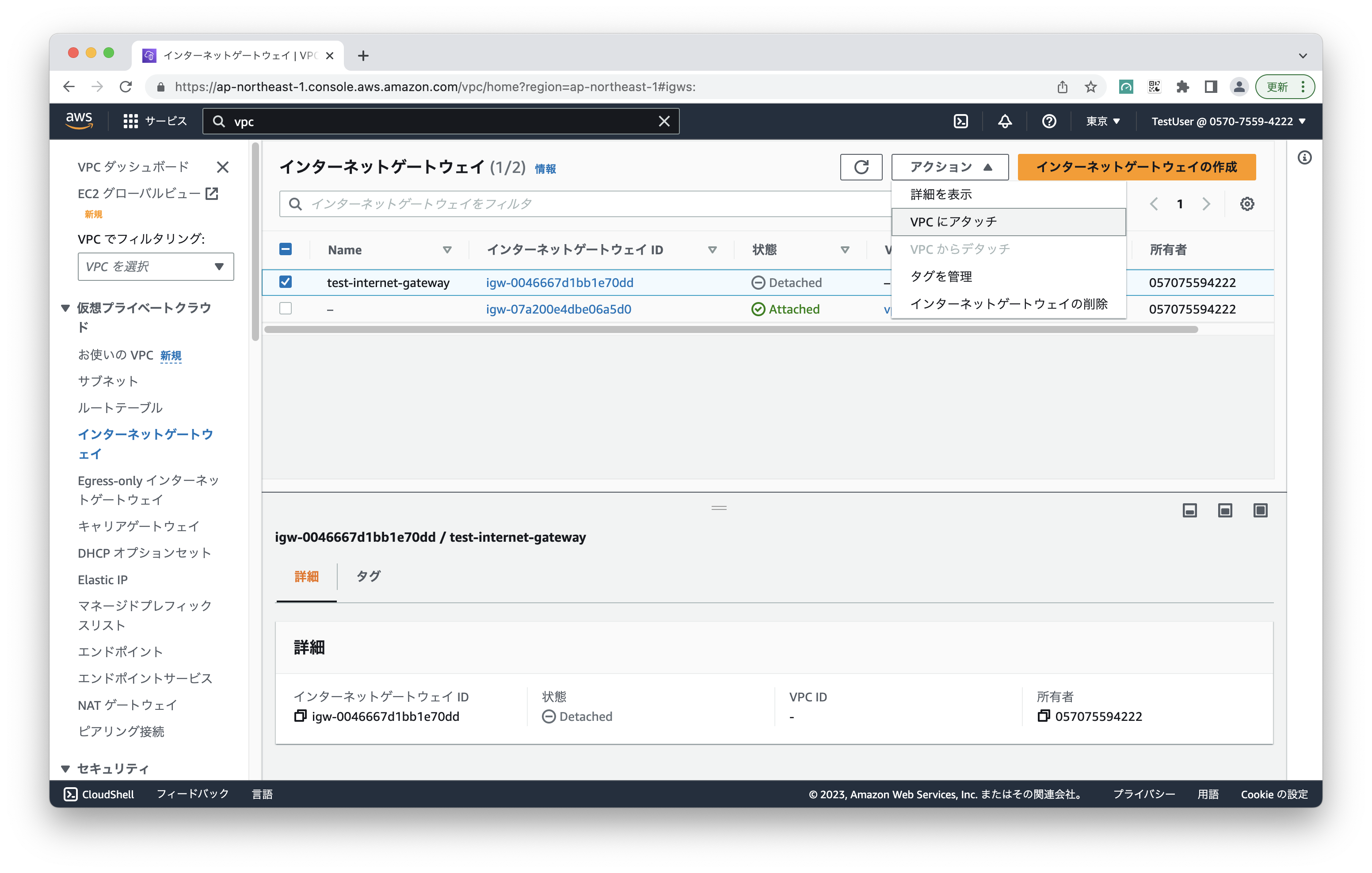

4. 画面左のメニューから「インターネットゲートウェイ」を選択します。

5. 作成したインターネットゲートウェイを選択し、アクションから「VPCにアタッチ」を選択します。

6. 以下の設定をして「インターネットゲートウェイのアタッチ」を選択します。

- 使用可能な VPC:

- test-vpc

画面上部に「正常に作成されました」 と表示されていれば、インターネットゲートウェイの作成は完了です。

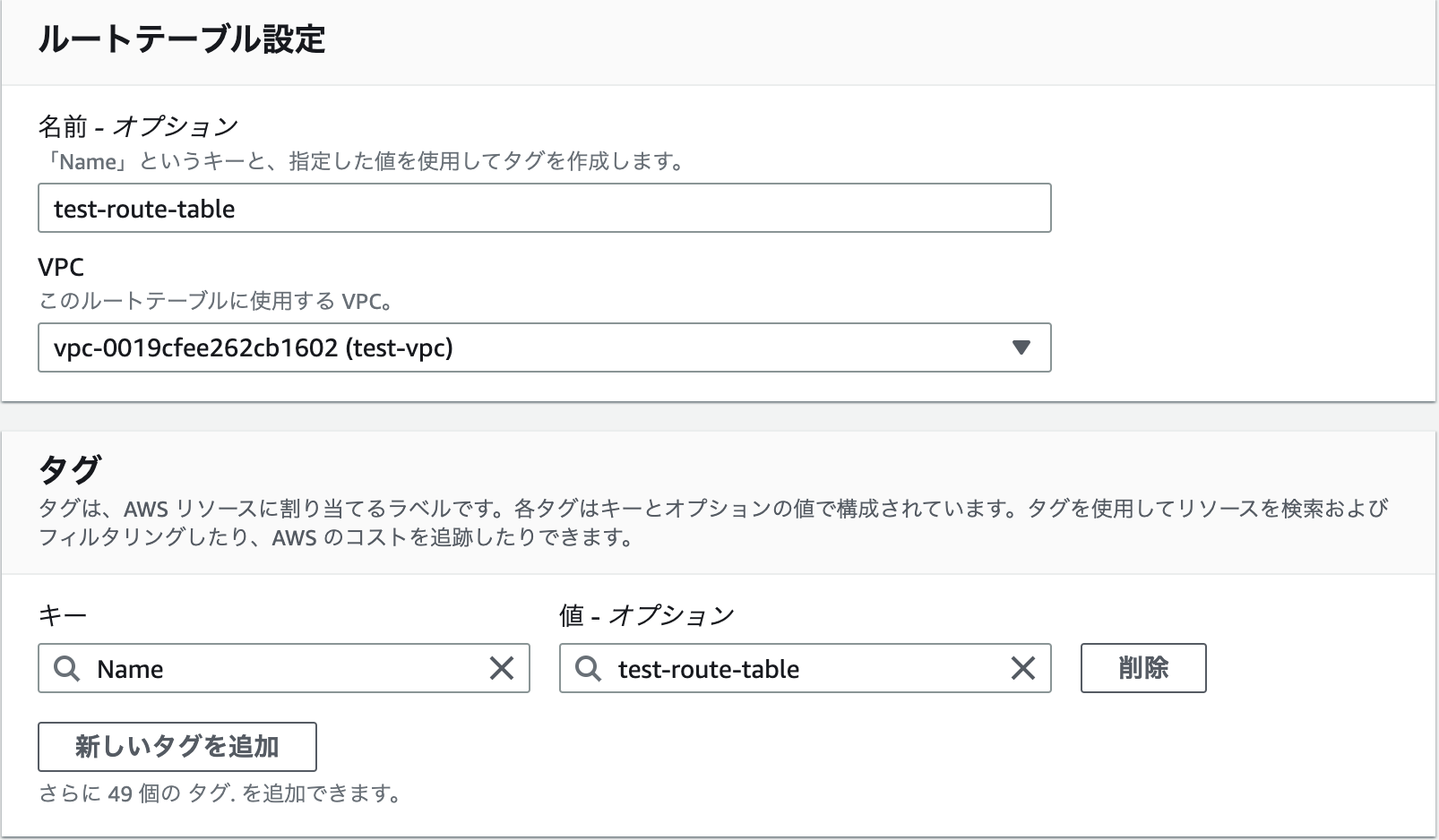

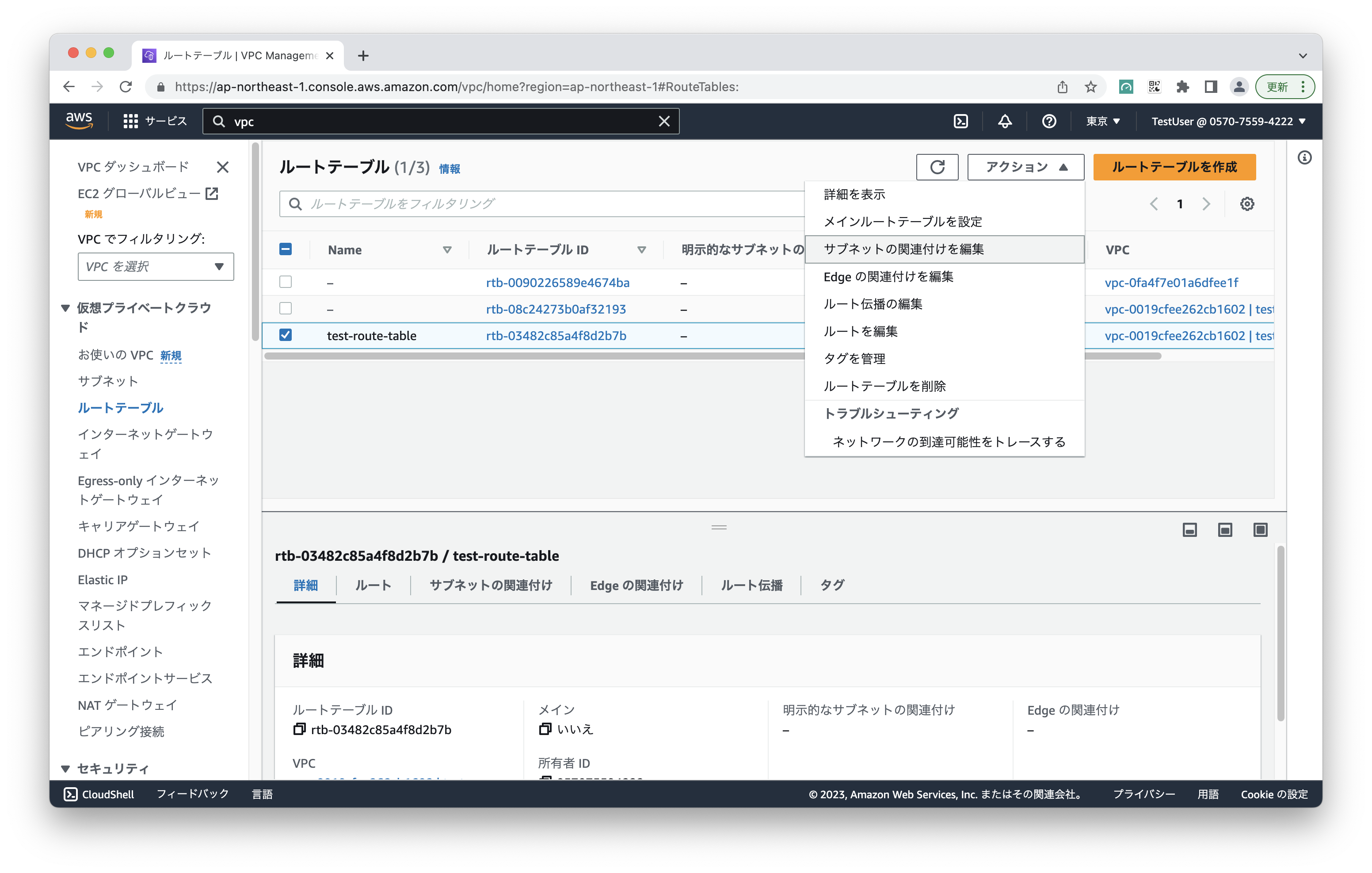

ルートテーブル

1. 画面左のメニューから「ルートテーブル」を選択します。

2. 「ルートテーブルを作成」を選択します。

3. 以下の設定をして「ルートテーブルを作成」を選択します。

- 名前タグ:

- test-route-table

- VPC

- test-vpc

タグが自動で設定されます。

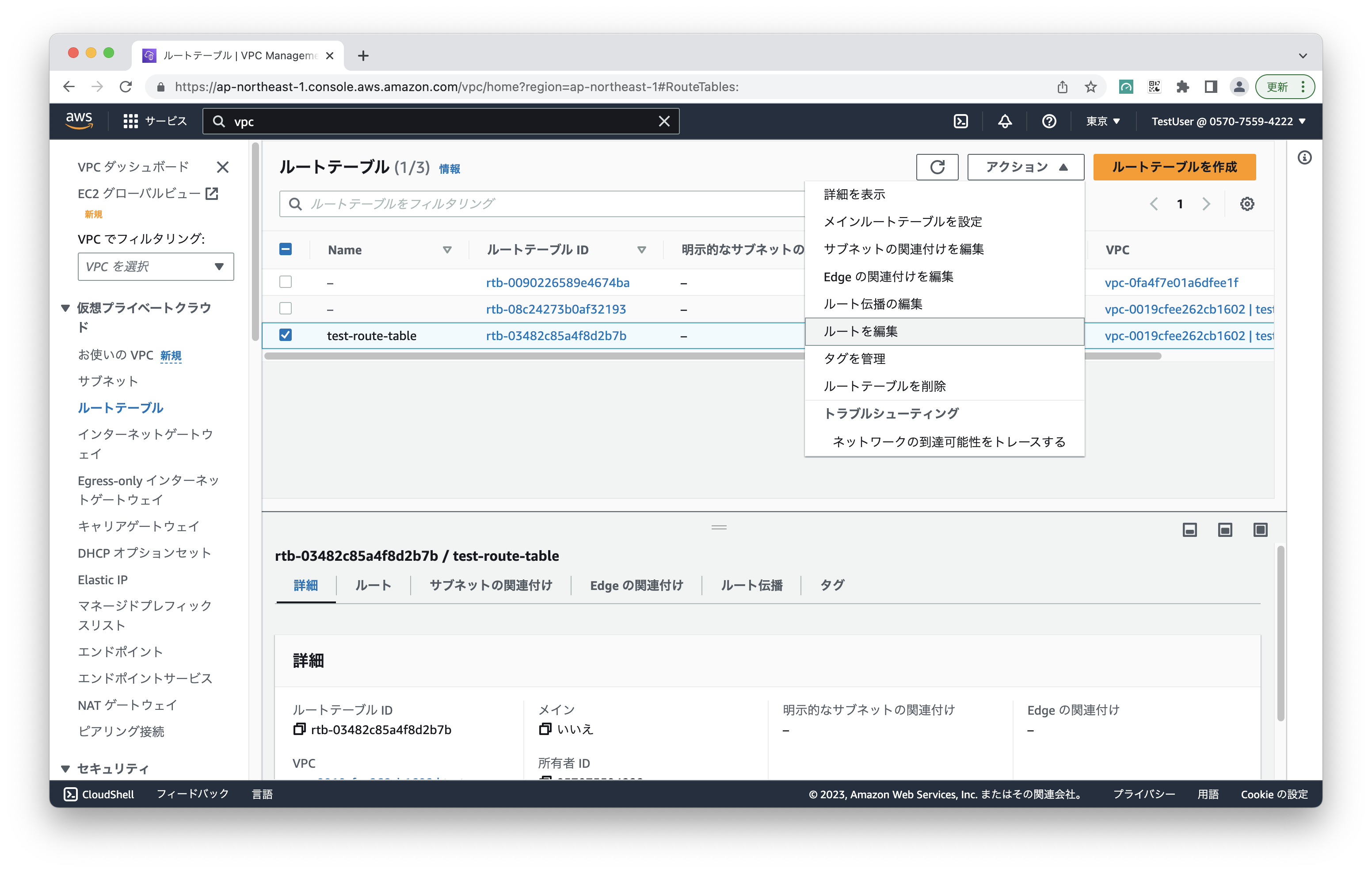

4. 画面左のメニューから「ルートテーブル」を選択します。

5. 作成したインターネットゲートウェイを選択し、アクションから「ルートを編集」を選択します。

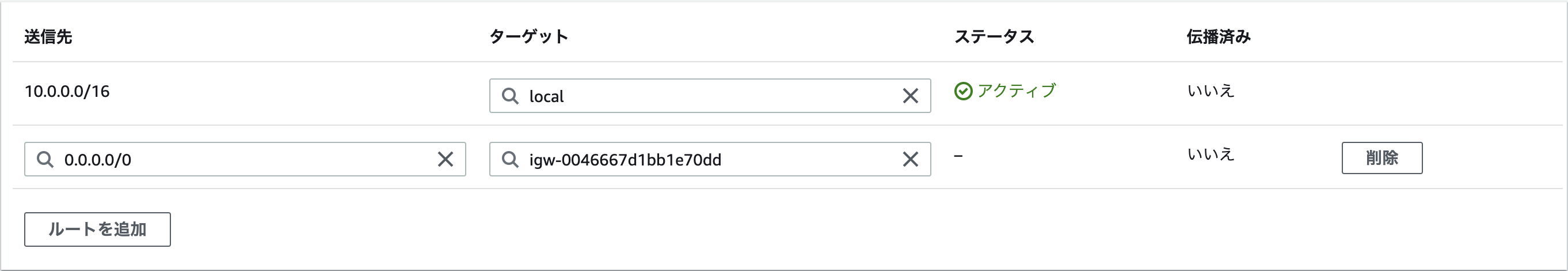

6. 「ルートを追加」を選択し、以下の設定をして「変更を保存」を選択します。

- 送信先:

- 0.0.0.0/0

- ターゲット:

- インターネットゲートウェイ

- test-internet-gateway

- インターネットゲートウェイ

7. 画面左のメニューから「ルートテーブル」を選択します。

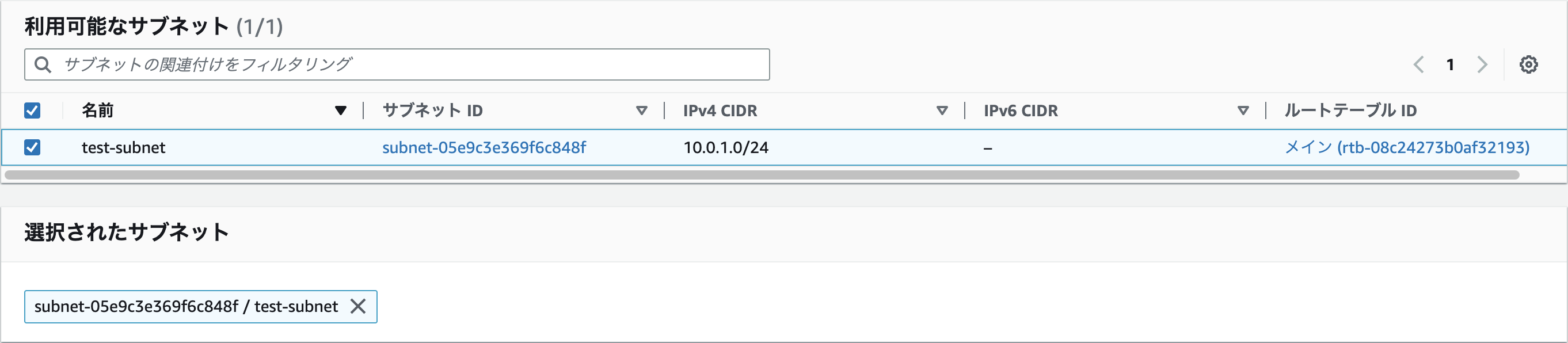

8. 作成したインターネットゲートウェイを選択し、アクションから「サブネットの関連付けを編集」を選択します。

9. 「test-subnet」を選択し、「関連付けを保存」を選択します。

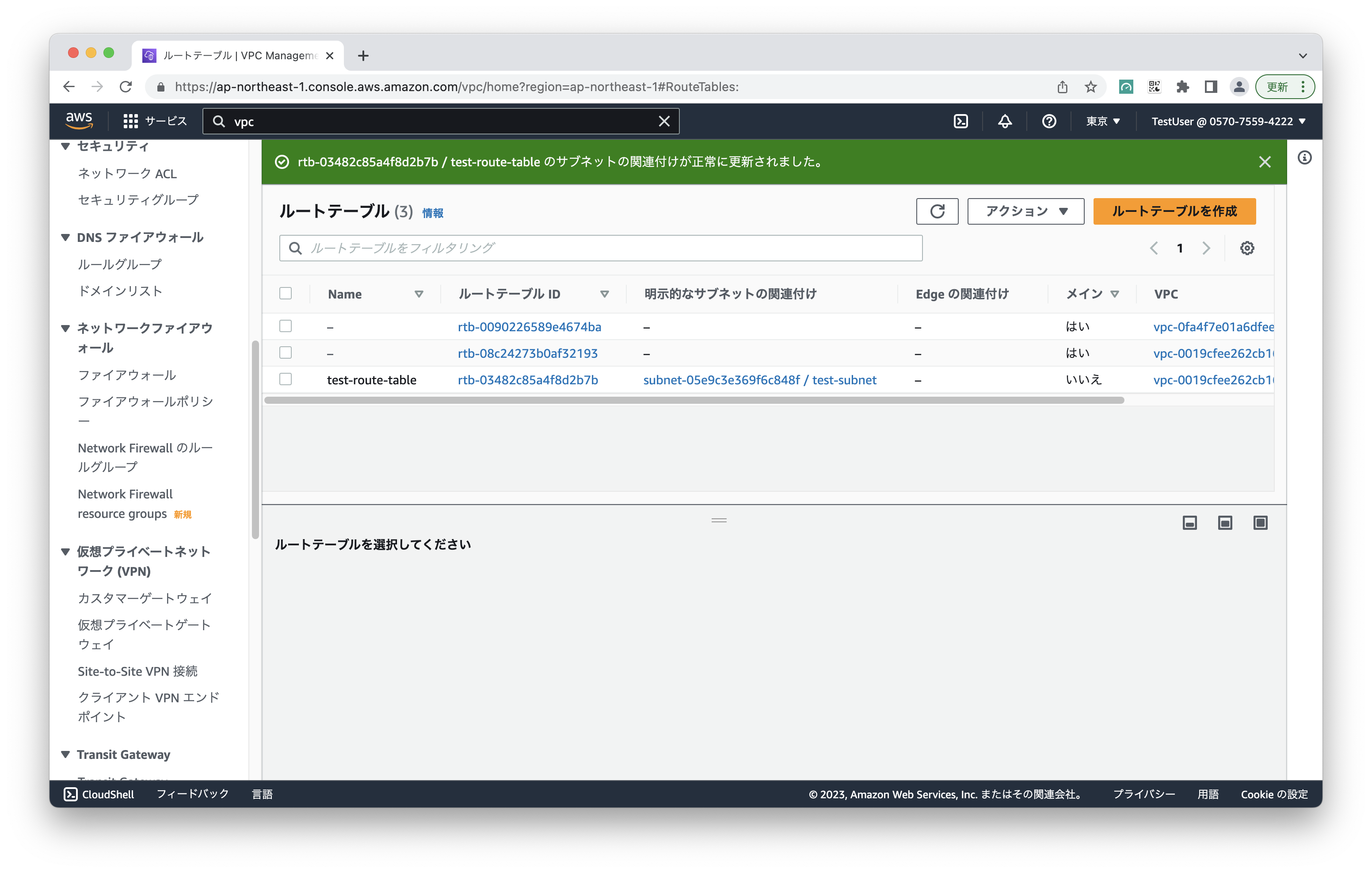

10. 画面左のメニューから「ルートテーブル」を選択します。

11. 画面左のメニューから「ルートテーブル」を選択します。

作成したインターネットゲートウェイの明示的なサブネットの関連付けに「test-subnet」と表示されていれば設定は完了です。

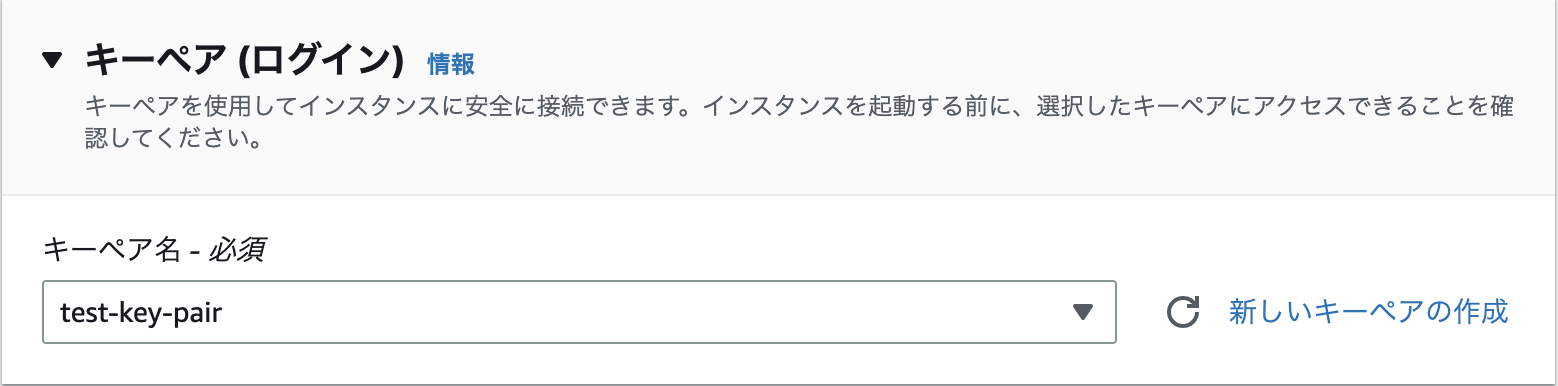

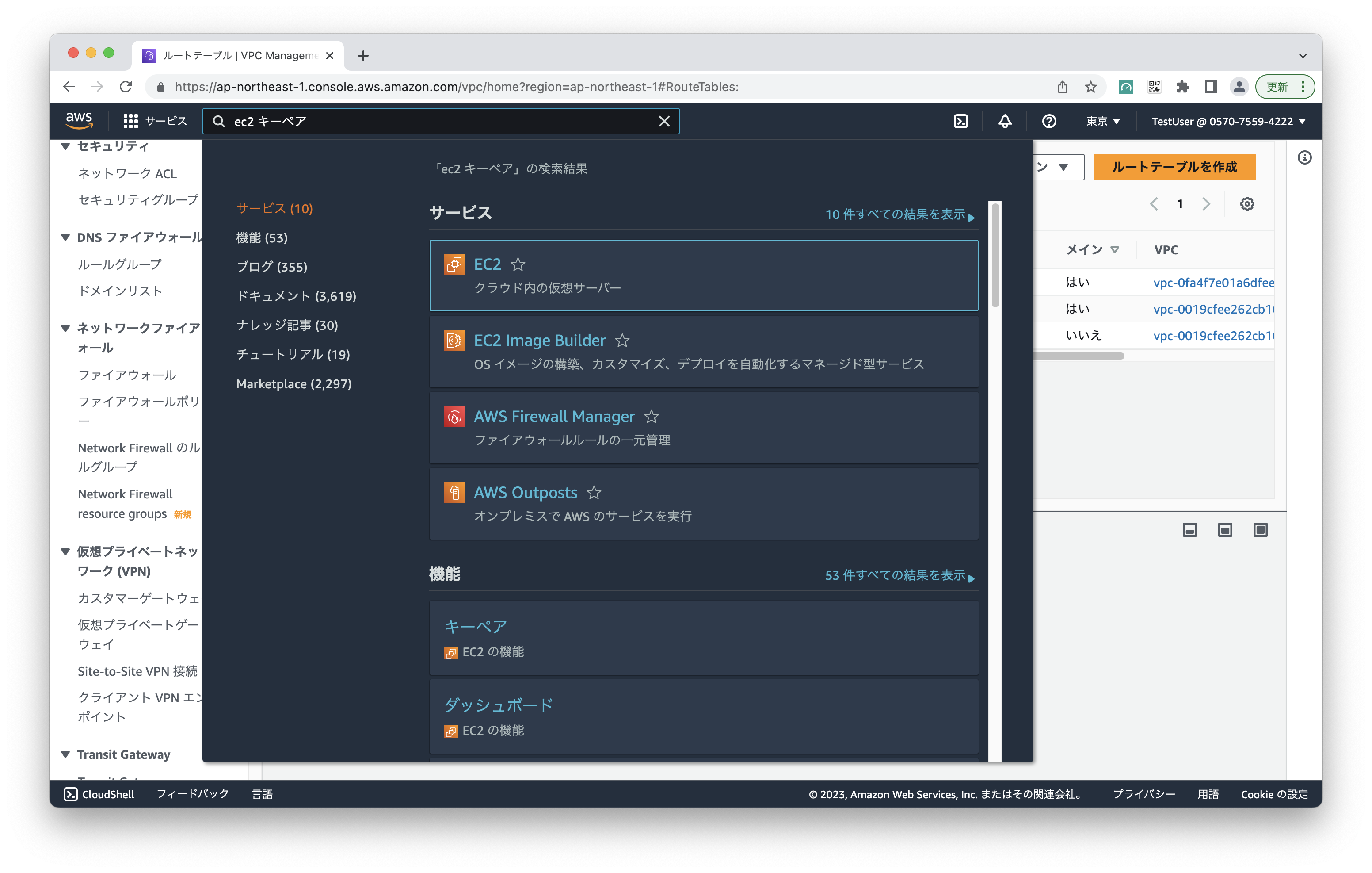

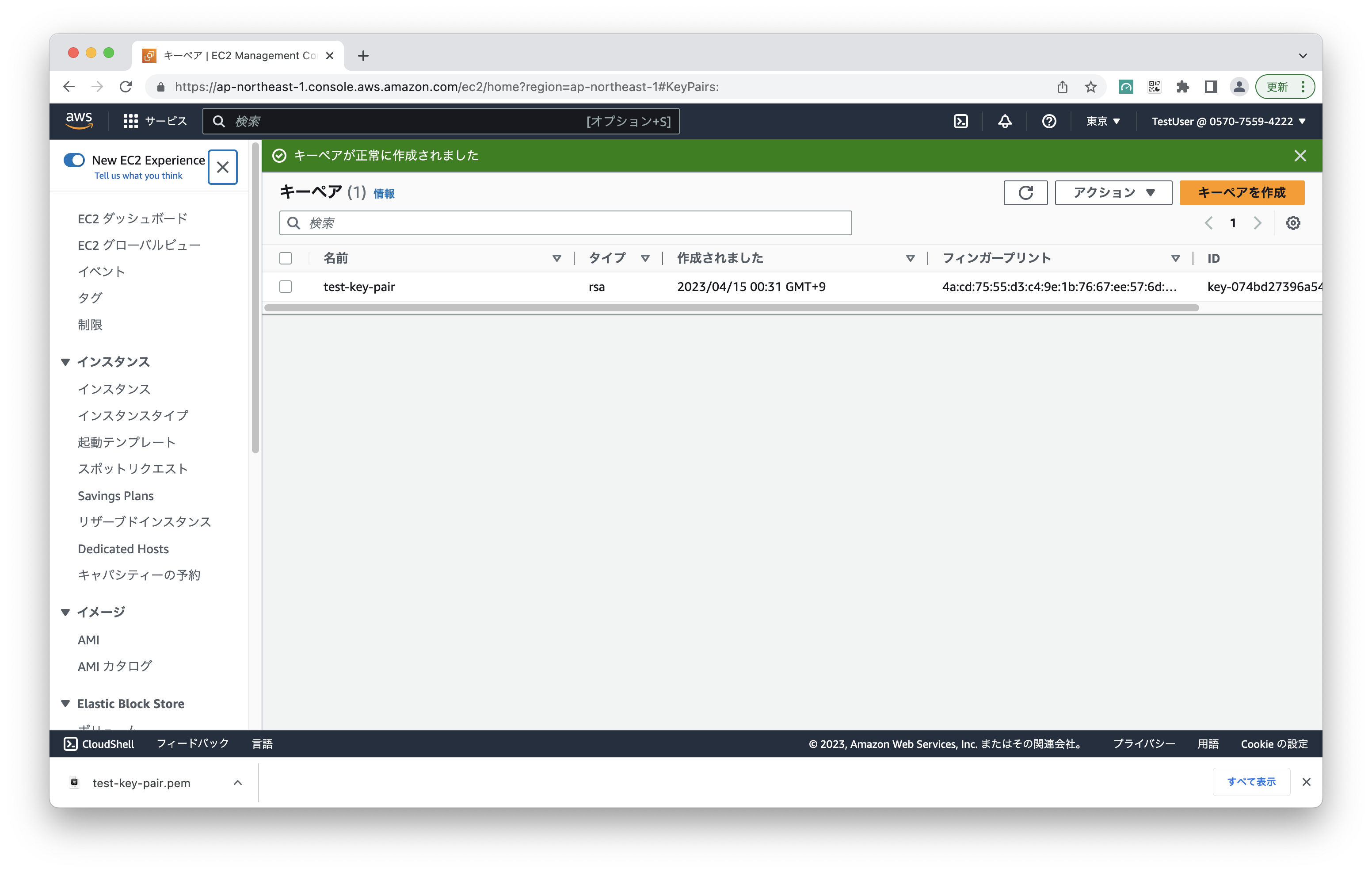

キーペア

1. AWSコンソール画面の検索窓に「ec2 キーペア」と入力し、機能の「キーペア」を選択します。

2. 「キーペアを作成」を選択します。

3. 以下の設定をして「VPCを作成」を選択します。

- 作成するリソース:

- VPCのみ

- 名前:

- test-key-pair

画面上部に「正常に作成されました」 と表示されていれば、インターネットゲートウェイの作成は完了です。

この時、秘密鍵が自動でダウンロードされるので、紛失しないように大切に保管しましょう。

このファイルは、EC2インスタンスにSSHで接続する際に使用します。

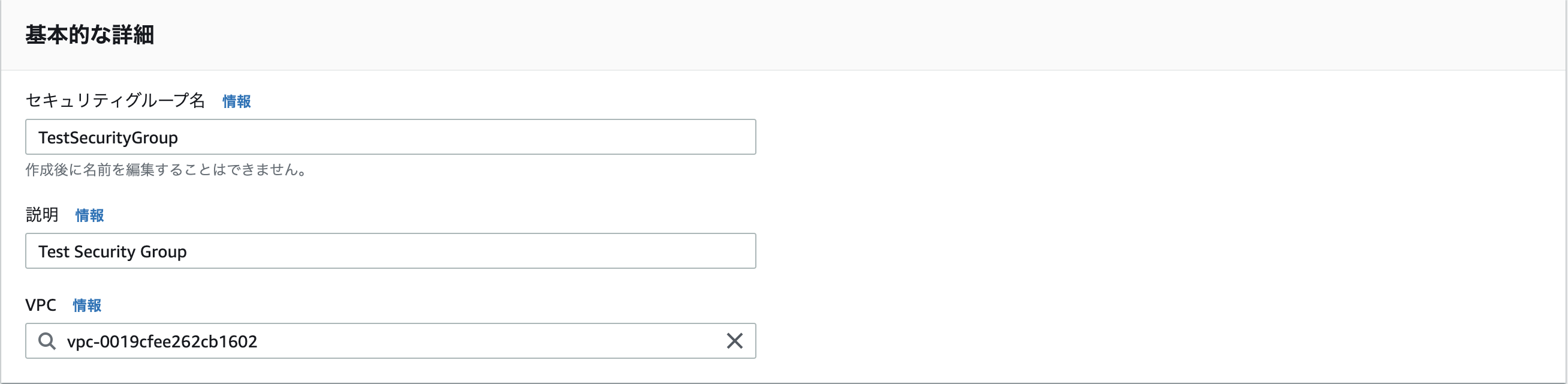

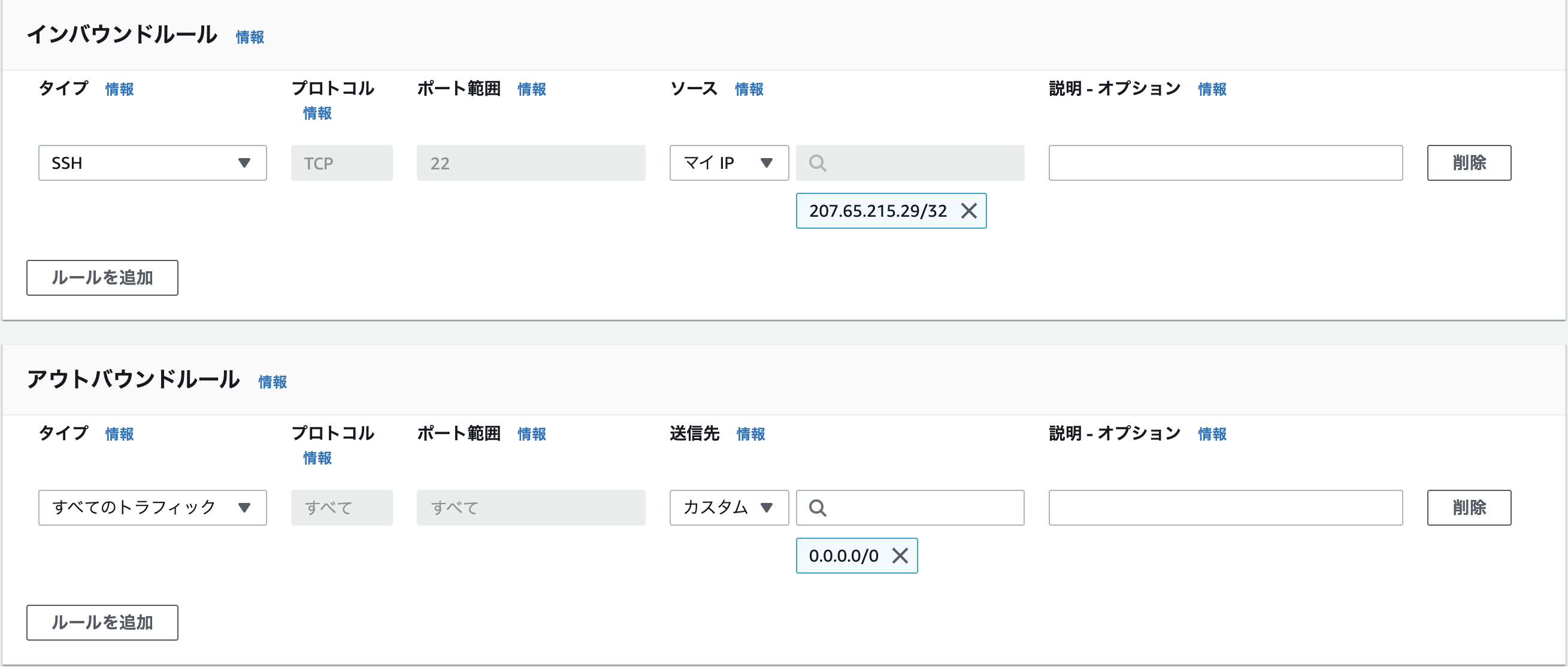

セキュリティグループ

1. 画面左のメニューから「セキュリティグループ」を選択します。

2. 「セキュリティグループを作成」を選択します。

3. 以下の設定をして「セキュリティグループを作成」を選択します。

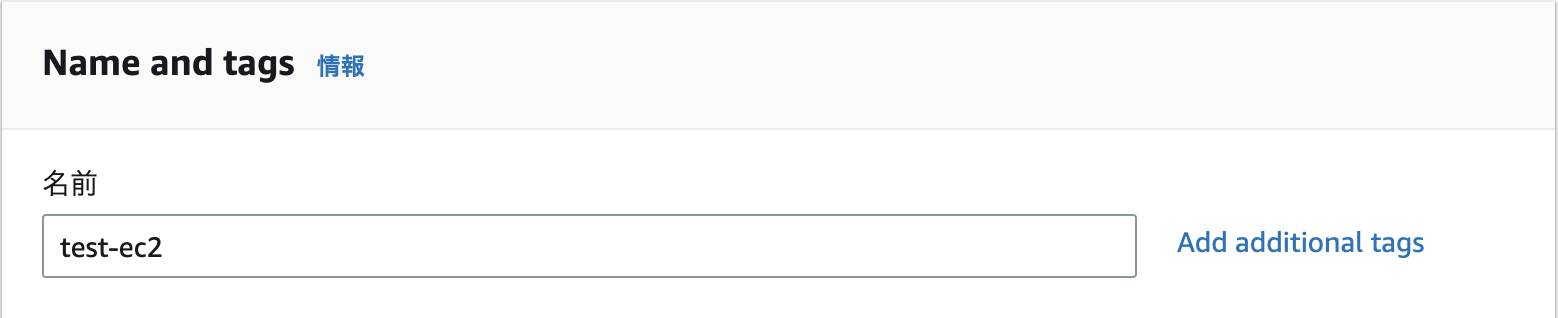

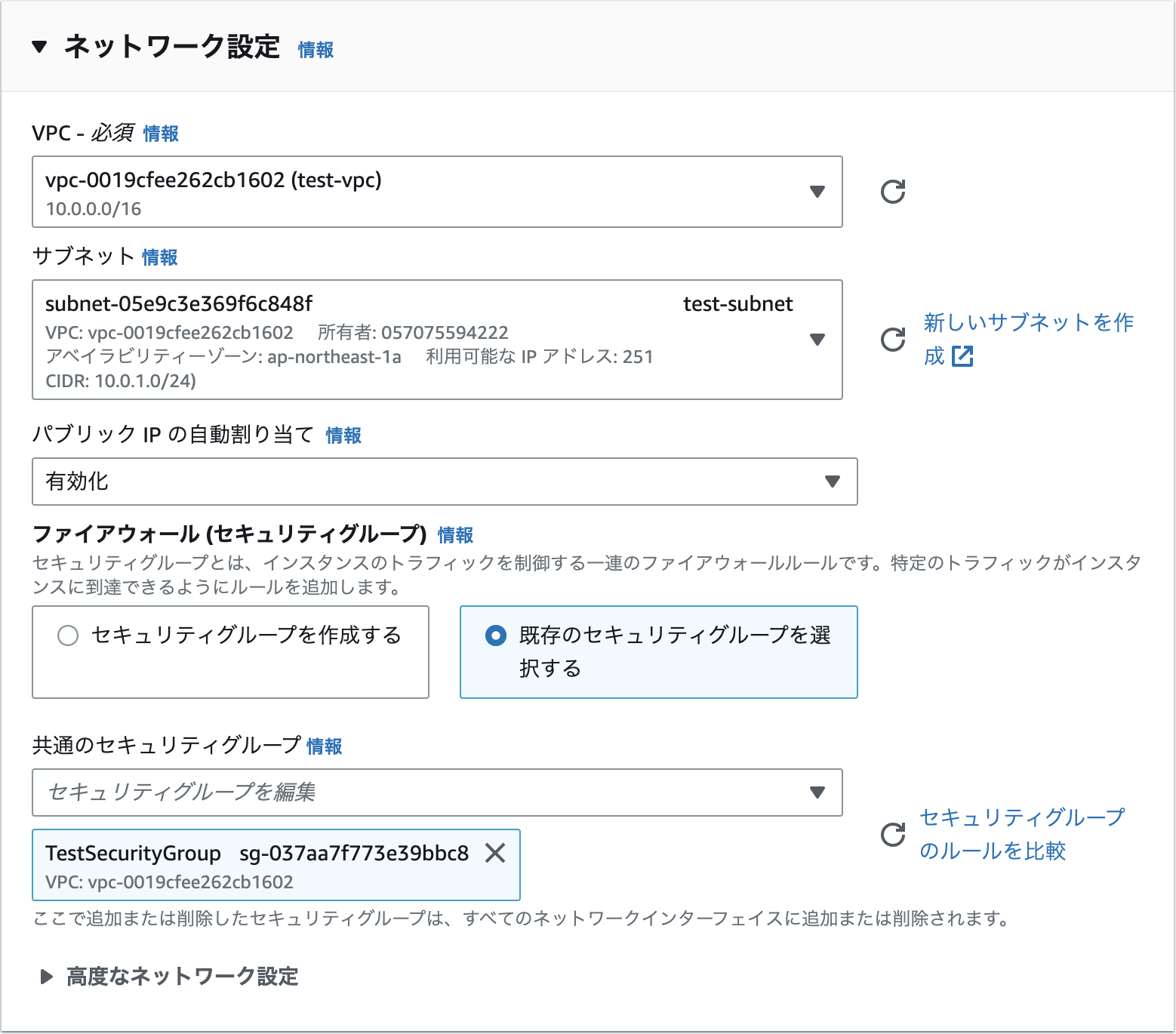

EC2インスタンス

1. 画面左のメニューから「インスタンス」を選択します。

2. 「インスタンスを起動」を選択します。

3. 以下の設定をして「インスタンスを起動」を選択します。

Name and tags

-

名前:

-

Amazon マシンイメージ (AMI):

-

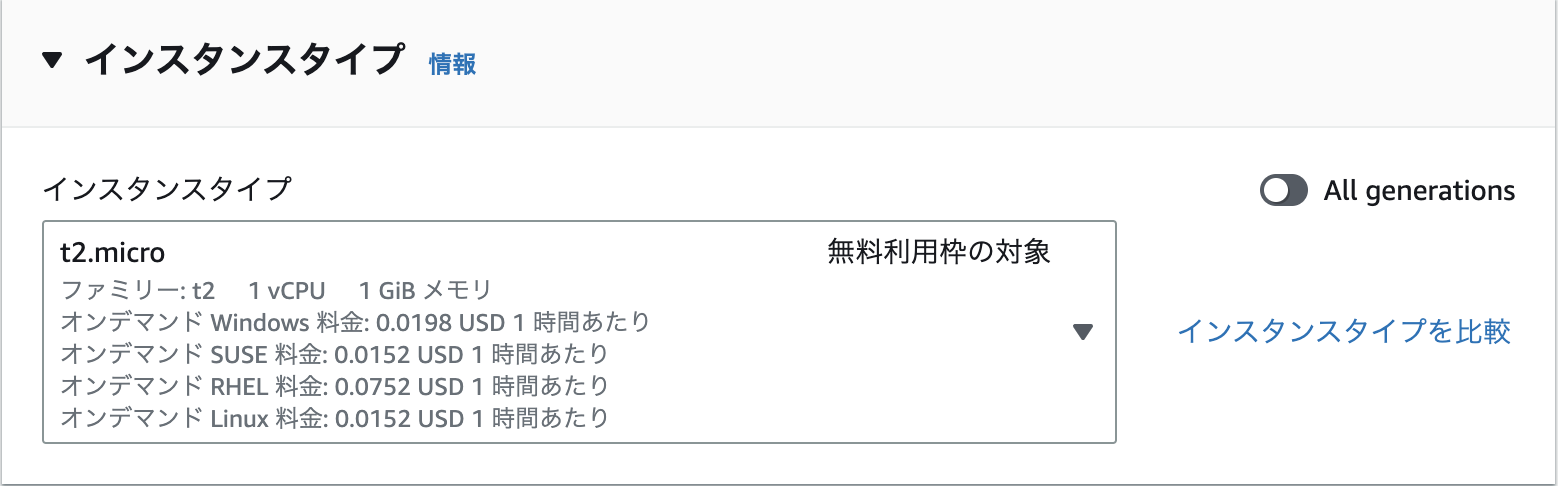

インスタンスタイプ

-

キーペア名

-

VPC

- test-vpc

-

サブネット

- test-subnet

-

パブリック IP の自動割り当て

- 有効化

-

ファイアウォール (セキュリティグループ)

- 既存のセキュリティグループを選択する

-

共通のセキュリティグループ

- TestSecurityGroup

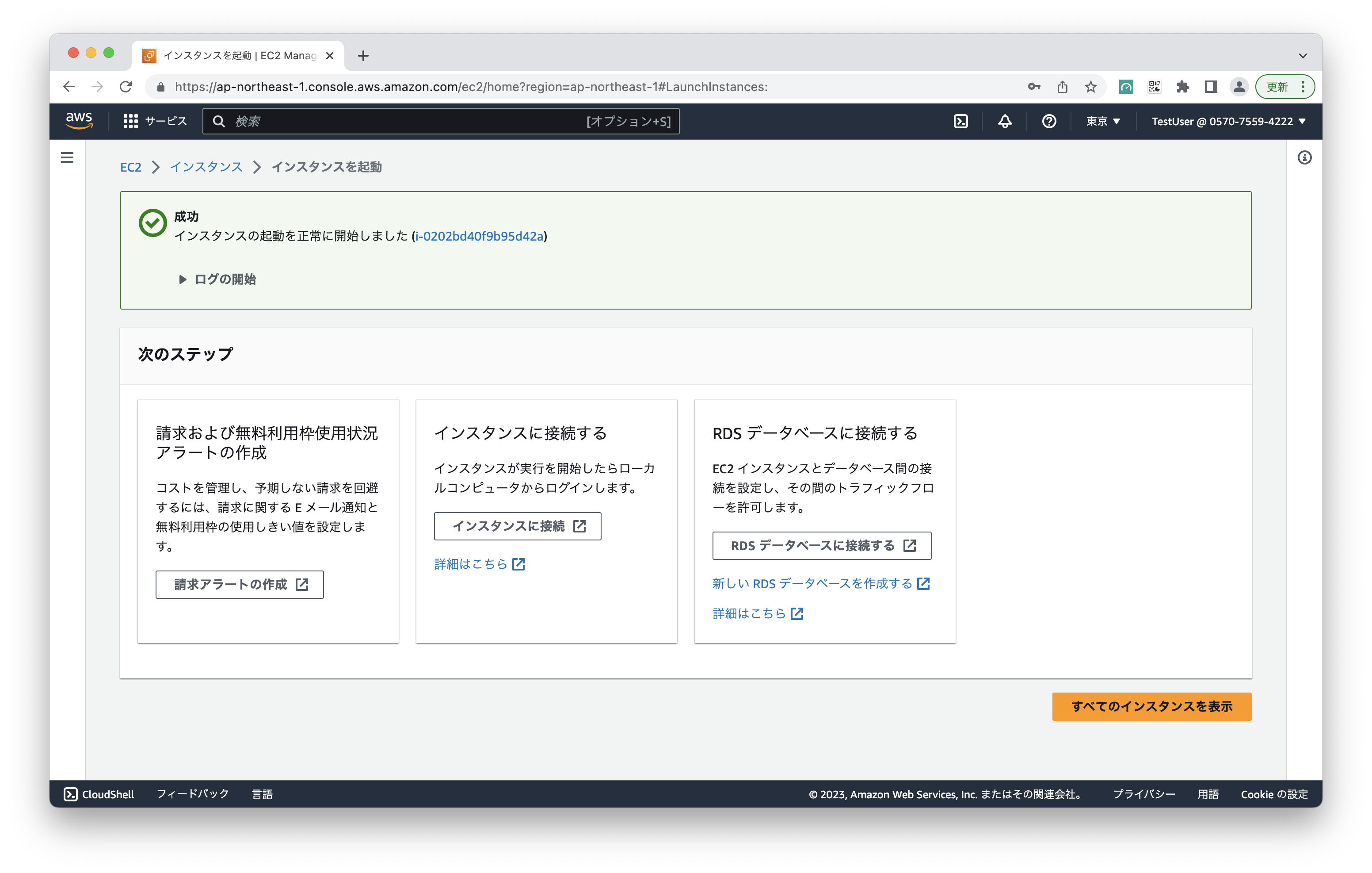

画面上部に「成功」 と表示されていれば、EC2インスタンスの作成は完了です。

この時、インスタンスは作成と同時に起動していることに注意しましょう。

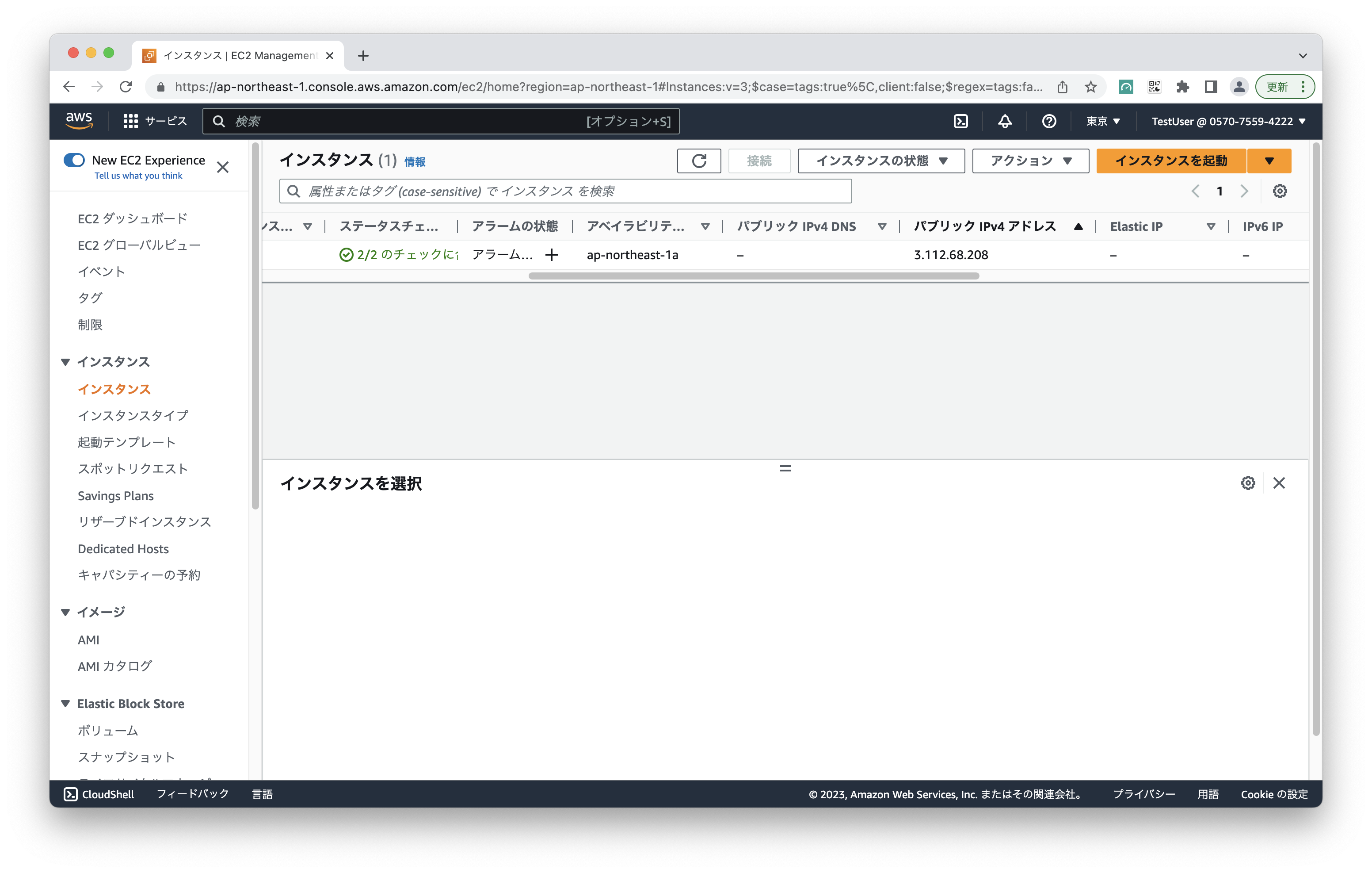

EC2インスタンスへの接続

1. ターミナルを立ち上げ、秘密鍵のファイルの権限を変更します。

chmod 400 test-key-pair.pem

2. EC2インスタンスへSSH接続します。

ssh -i test-key-pair.pem ec2-user@3.112.68.208

@の後のIPアドレスは、EC2インスタンスのパブリック IPv4 アドレスを指定します。

途中、接続を継続するか否かを聞かれるので、「yes」と入力しましょう。

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

以下のように表示されれば接続成功です。

, #_

~\_ ####_ Amazon Linux 2023

~~ \_#####\

~~ \###|

~~ \#/ ___ https://aws.amazon.com/linux/amazon-linux-2023

~~ V~' '->

~~~ /

~~._. _/

_/ _/

_/m/'

EC2インスタンス停止

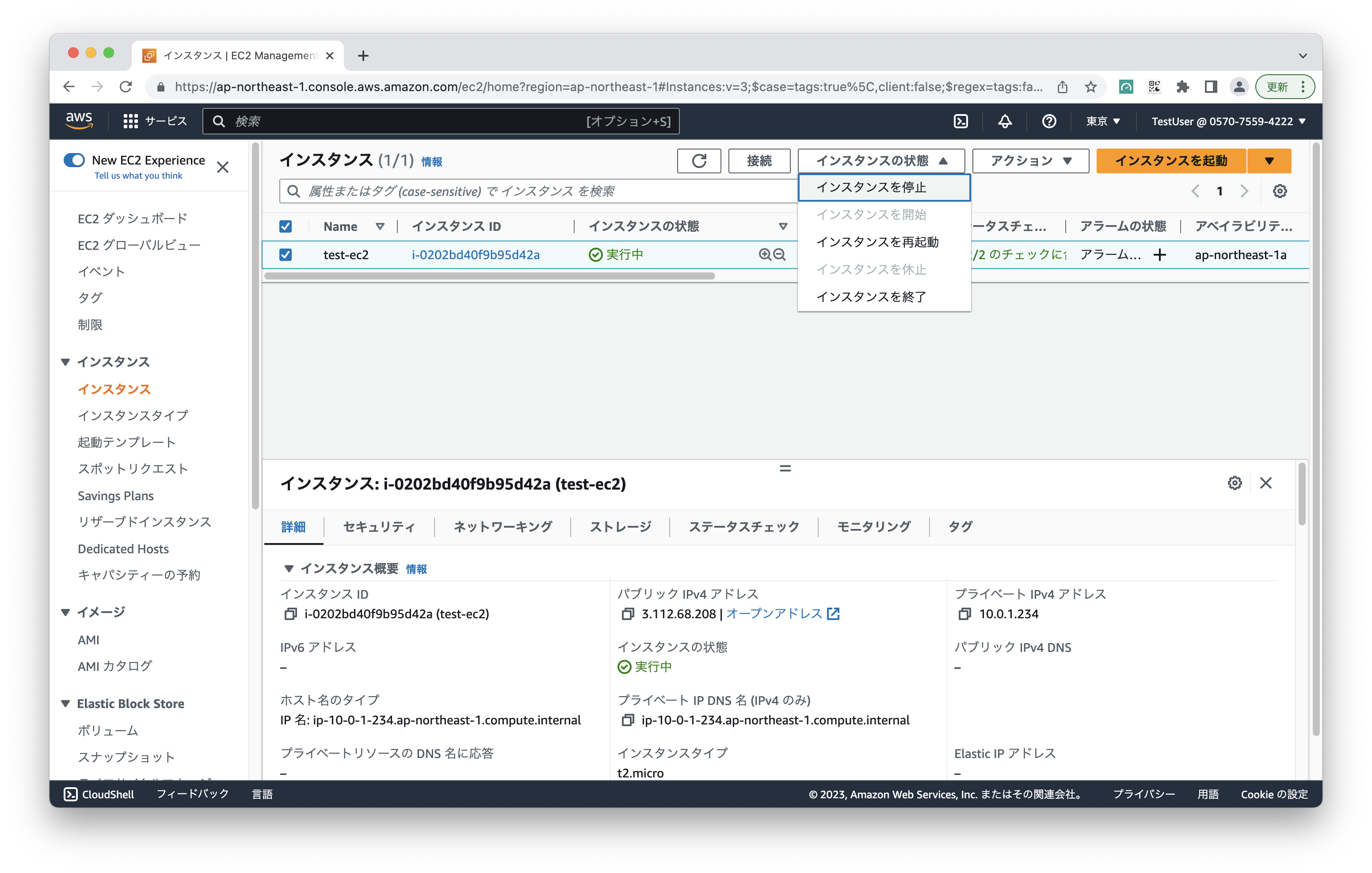

1. 作成したEC2インスタンスをチェックし、インスタンス状態から「インスタンスを停止」を選択します。

インスタンスを削除する場合、「インスタンスを終了」を選択します。

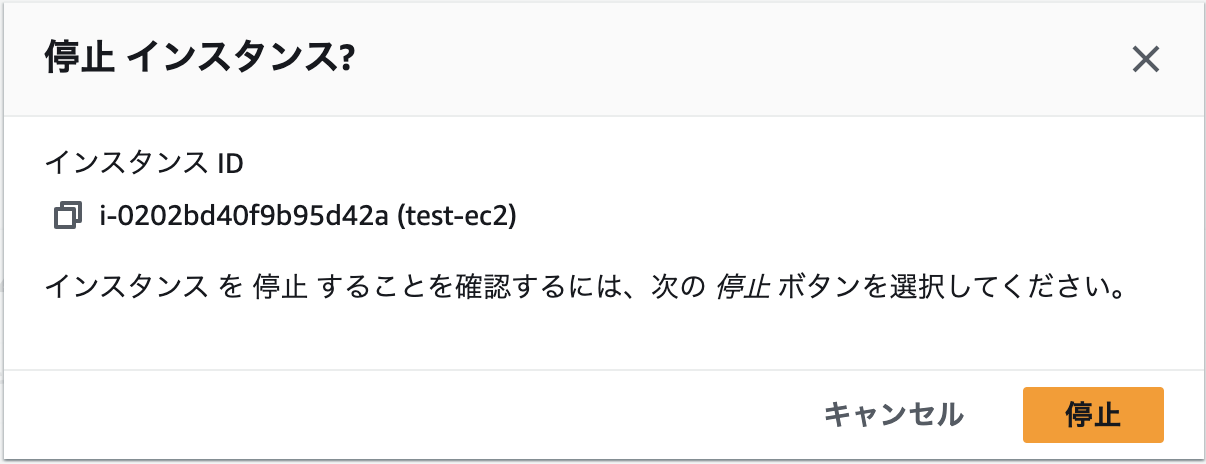

2. 本当に停止するかどうかをきかれるので「停止」を選択します。

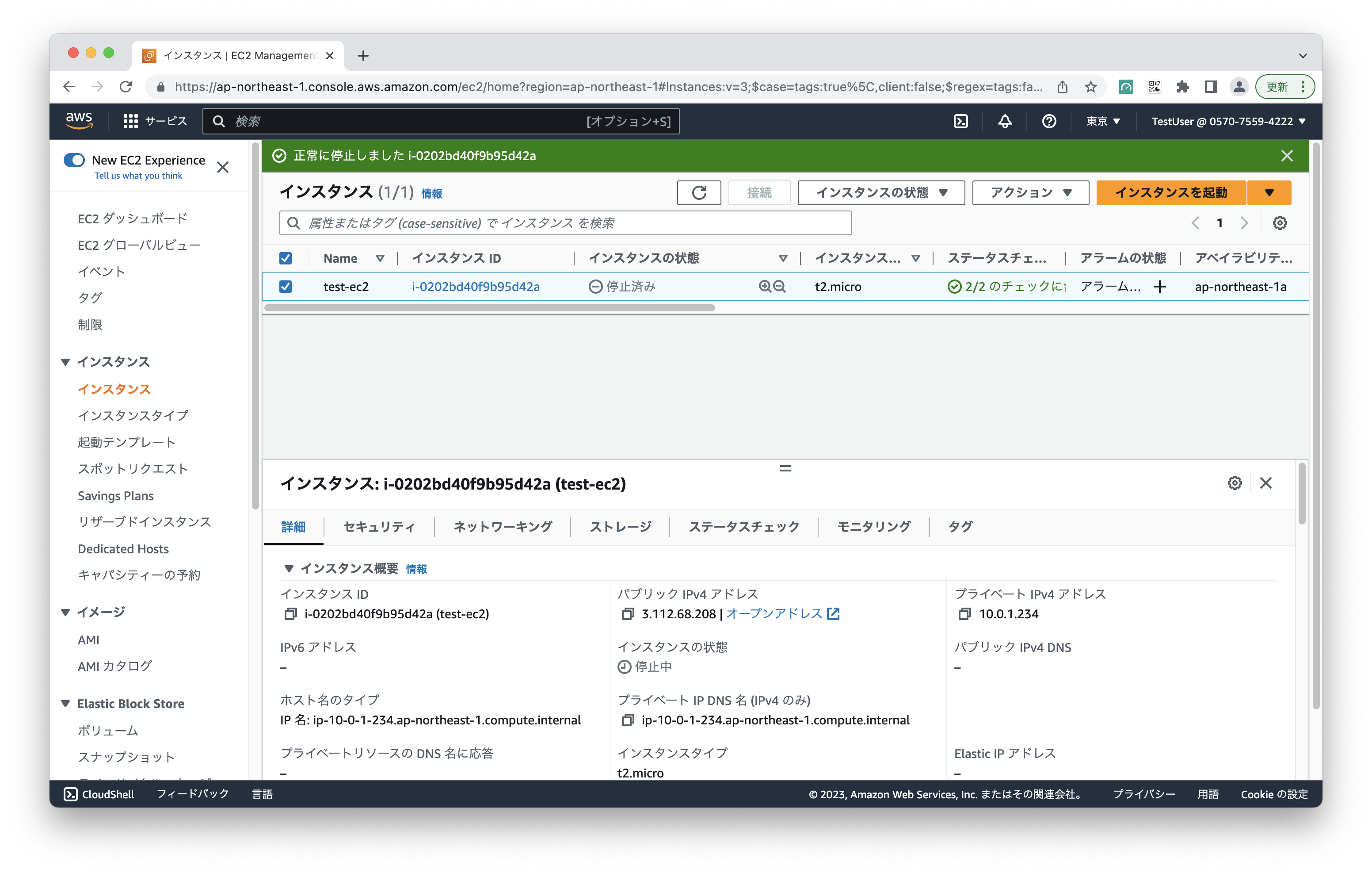

3. EC2インスタンスのインスタンスの状態が「停止済み」になっていれば完了です。

終わりに

初心者からすると、「EC2の構築」ときくだけでハードルが高く感じてしまいますが、本手順を繰り返し実施することで作業に慣れることができると考えています。