はじめに

この記事は「PQC Advent Calendar 2025」の 22日目です。

本記事は、NIST CSWP 39 Considerations for Achieving Crypto Agilityを参考に記載しています。

クリプト・アジリティについて

クリプト・アジリティ(暗号の俊敏性)とは、稼働中のシステムを継続しながら、暗号アルゴリズムの置き換えや適応を迅速に実現するケイパビリティを示します。

背景

公開鍵暗号アルゴリズム(例:RSAなど)の危殆化に備えて、PQCアルゴリズムへ置き換えることが求められます。

過去の暗号移行における以下のような課題や教訓を考慮する必要があることから、クリプト・アジリティが必要とされます。

・暗号アルゴリズムの移行に相応の期間(例:共通鍵暗号アルゴリズムである、Triple DESからAESへの移行には23年)を要したこと。

・後方互換性や相互運用性の課題があること。

・計算能力の向上に伴い、鍵長を伸ばすなど、暗号に関する継続的な対応が今後も求められること。

・PQCアルゴリズムはリソースやパフォーマンス上の問題が想定されること。

各領域で求められるクリプト・アジリティ

・システムにおけるクリプト・アジリティ:暗号アルゴリズムの置き換えには、ソフトウェアやハードウェアの置き換えが必要となります。システムにおけるクリプト・アジリティとは、稼働中のシステムを中断することなく、新しい暗号アルゴリズムを適応し危殆化する暗号アルゴリズムを利用停止するようなケイパビリティを示します。

・通信プロトコルにおけるクリプト・アジリティ:通信プロトコルにおいてはCipher Suiteを合意することが必要となります。通信プロトコルにおけるクリプト・アジリティとは、相互互換性を確保したまま、暗号アルゴリズムの更新がプロトコルに反映されるようなケイパビリティを示します。

・全社的なITアーキテクトにおけるクリプト・アジリティ:製品の切り替えだけでなく、ITアーキテクチャの観点で最適な構成を設計することが有用です。全社的なITアーキテクトにおけるクリプト・アジリティとは、インフラに大きな変更を要求したり中断を起こしたりせず、円滑かつ迅速に暗号アルゴリズムの移行を実現できるようなケイパビリティを示します。

ハイブリッド暗号方式

PQCへの移行においては、古典暗号アルゴリズムからPQCアルゴリズムに直接切り替えるのではなく、PQ/T ハイブリッド暗号方式(古典暗号アルゴリズムとPQCアルゴリズムを組み合わせる方式)を採用することが推奨されます。

その理由は、PQCアルゴリズムを利用できるような状態に早期に移行できるようにしつつ、相互互換性を維持したり、PQCという新しい技術で将来的に問題が発生した場合にも対応できるようにするためです。

ただしハイブリッド暗号方式を導入することによるプロトコルの複雑さなどには考慮が必要とされます。

暗号化処理の分離

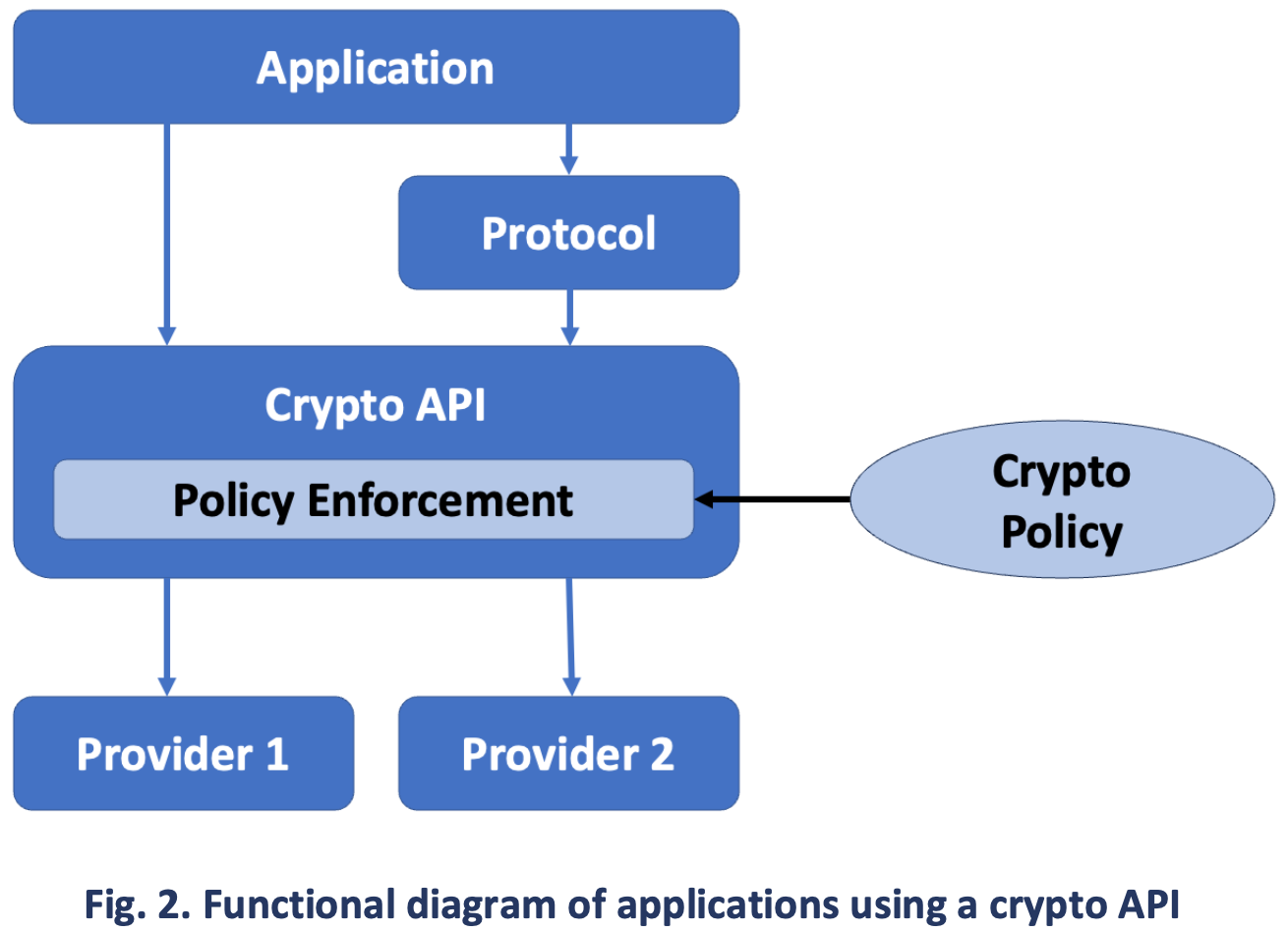

アプリケーションにおいては、アプリケーションコードに暗号化処理を直接書くのではなく、暗号化処理を分離する(疎結合化)ことが有用です。そうすることで、アプリケーションコードを改修せずとも暗号アルゴリズムをアップデートすることが可能となり、クリプト・アジリティを向上することにつながります。

以下は、暗号化APIを用いて暗号化ポリシーをアプリケーションへ適用することを示す図となります。

組織態勢の整備

クリプト・アジリティを実現するためには、技術的な変革を支えるための組織やプロセスも高度化が求められます。

PQC移行のガバナンスの仕組み、クリプト・インベントリ、リスクマネジメントのフレームワーク等を合わせて検討することが重要です。

まとめ

本記事ではクリプト・アジリティのポイントについて紹介しました。

PQC対応を単なる暗号アルゴリズムの置換として済ませるのではなく、クリプト・アジリティの実現を見据えて取り組むことが欠かせないと考えています。

参考文献