はじめに

OpenVAS を本番環境でインストールする前に,どのような手順でインストールできるかを確かめるため,手元の環境で試してみた.

以下の環境で,OpenVAS をインストールしてみた.

参考文献では,Ubuntu 16.04 に対してインストールしていたが,18.04 でもインストールできるのかを含めて実施した.

- OS: Ubuntu 18.04.2 LTS

- 仮想化ソフト: VMware Workstation Pro 15.5.6 build-16341506

- CPU: 1 Processors

- メモリ: 2 GB

- ディスク: 50 GB

- Network Adapter: NAT (192.168.249.128/24)

以下の手順からは,OS インストール済みで実施することを前提としている.

約束事として,#はroot ユーザー,$ は一般ユーザーを表すプロンプトとする.

まず初めに,アップデートとアップグレードをしておく.

$ sudo apt update

$ sudo apt upgrade

最新の状態にしてからインストール開始.

OpenVAS のインストール

$ yes | sudo add-apt-repository ppa:mrazavi/openvas

リポジトリが追加できたら,再度情報を更新して,OpenVAS をインストールする.

$ sudo apt update

$ sudo apt -y install openvas9

インストール中に,Configuration openvas9-scanner という画面が出てきてyes/no を尋ねられた場合,yes と答える.

OpenVAS の初期設定

次に,OpenVAS の情報を更新する.

時間をかなり要するので,実行したらしばらく放置でよいと思う.

$ sudo apt -y install sqlite3

$ sudo greenbone-nvt-sync

$ sudo greenbone-scapdata-sync

$ sudo greenbone-certdata-sync

更新が完了したら,サービスを起動する.

$ sudo systemctl restart openvas-scanner

$ sudo systemctl restart openvas-manager

次に,OpenVAS デーモンの初期化を実施する.

$ sudo openvasmd --rebuild --progress

利用できるよう,ファイアウォールを許可する.

$ sudo ufw allow 873/tcp

$ sudo ufw allow 4000/tcp

OpenVAS のログイン

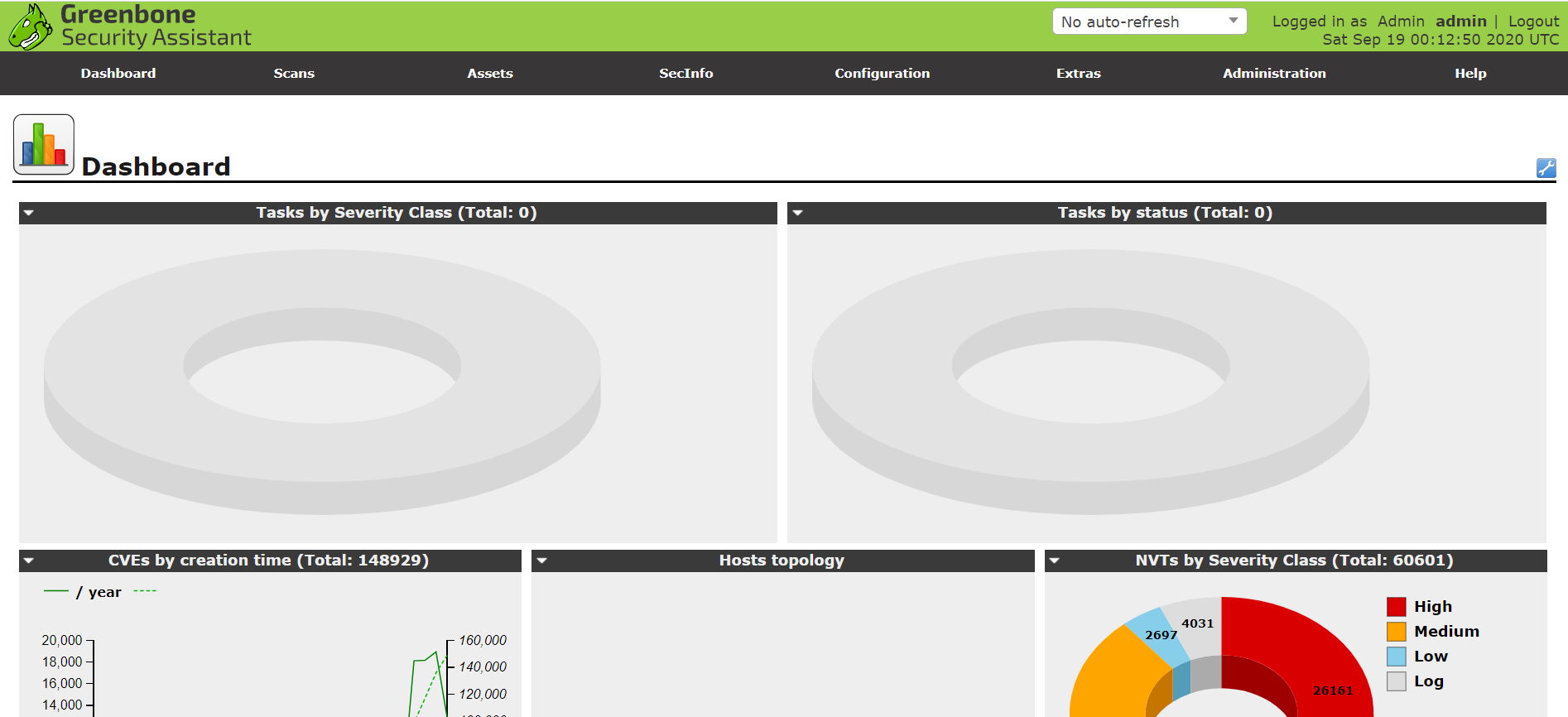

ここまでで,OpenVAS の起動とアクセス許可を含めて許可設定が完了したので,実際にWeb ブラウザにてログインして利用してみる.

ホストマシンのWeb ブラウザより https://192.168.249.128:4000 にアクセスする.

無事にアクセスできたので,ログインしてみる.

ログインに必要な情報はデフォルトで以下の通り:

- ユーザー名: admin

- パスワード: admin

ログインできた.ログインしたら,admin ユーザーの初期パスワードを変更しておく.

パスワードの変更はユーザー名をクリックして,設定の編集 (スパナアイコン)を選択するとパスワードが変更できる.

ユーザー名もパスワードもデフォルトであるため,AWS 等のインターネット公開されているサーバー上で構築する際は,初期パスワードを変更するまではポートアクセスにIP アドレス制限を実施するのがベターであると考えられる.

OpenVAS の利用

脆弱性スキャンを実施していく.

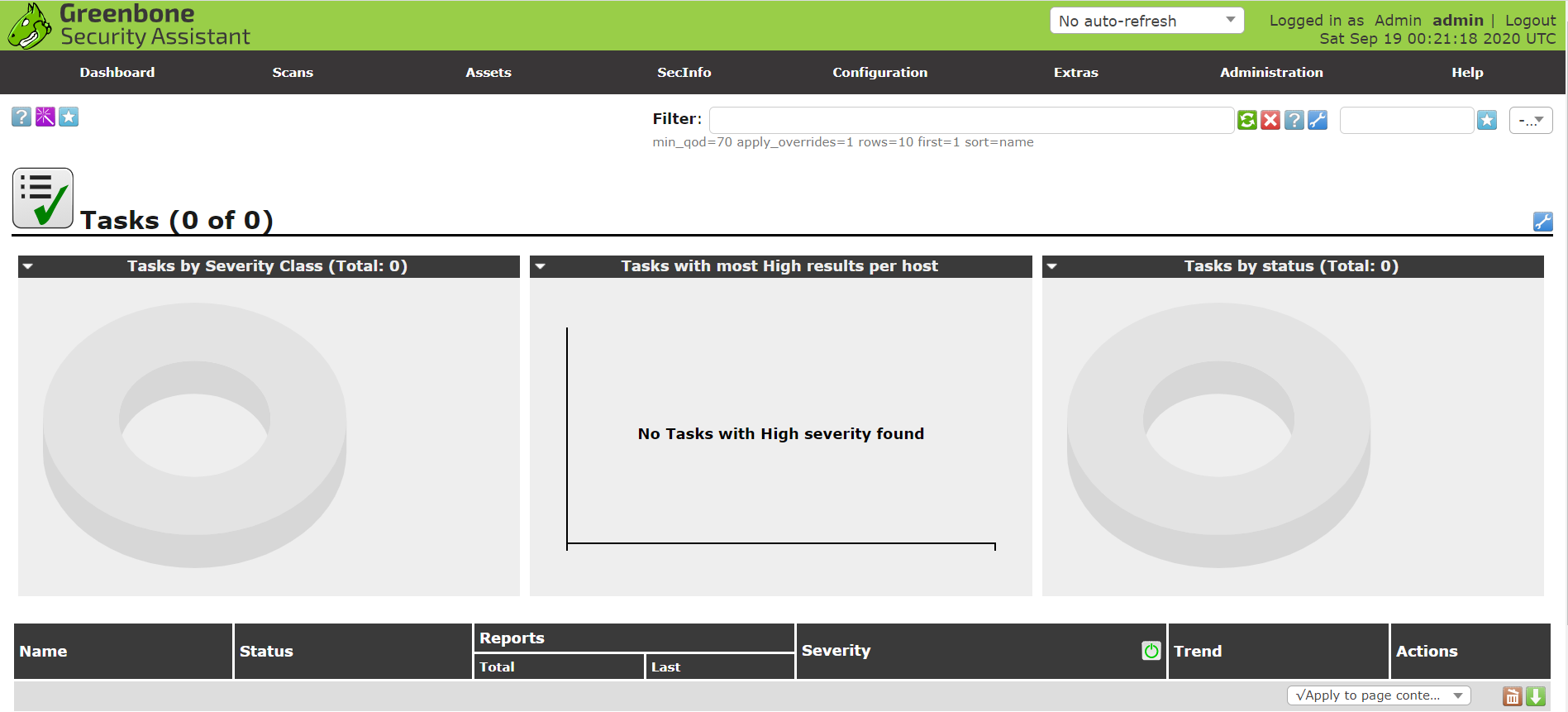

「Scans」>「Tasks」を選択する.

以下の画面に移動する.

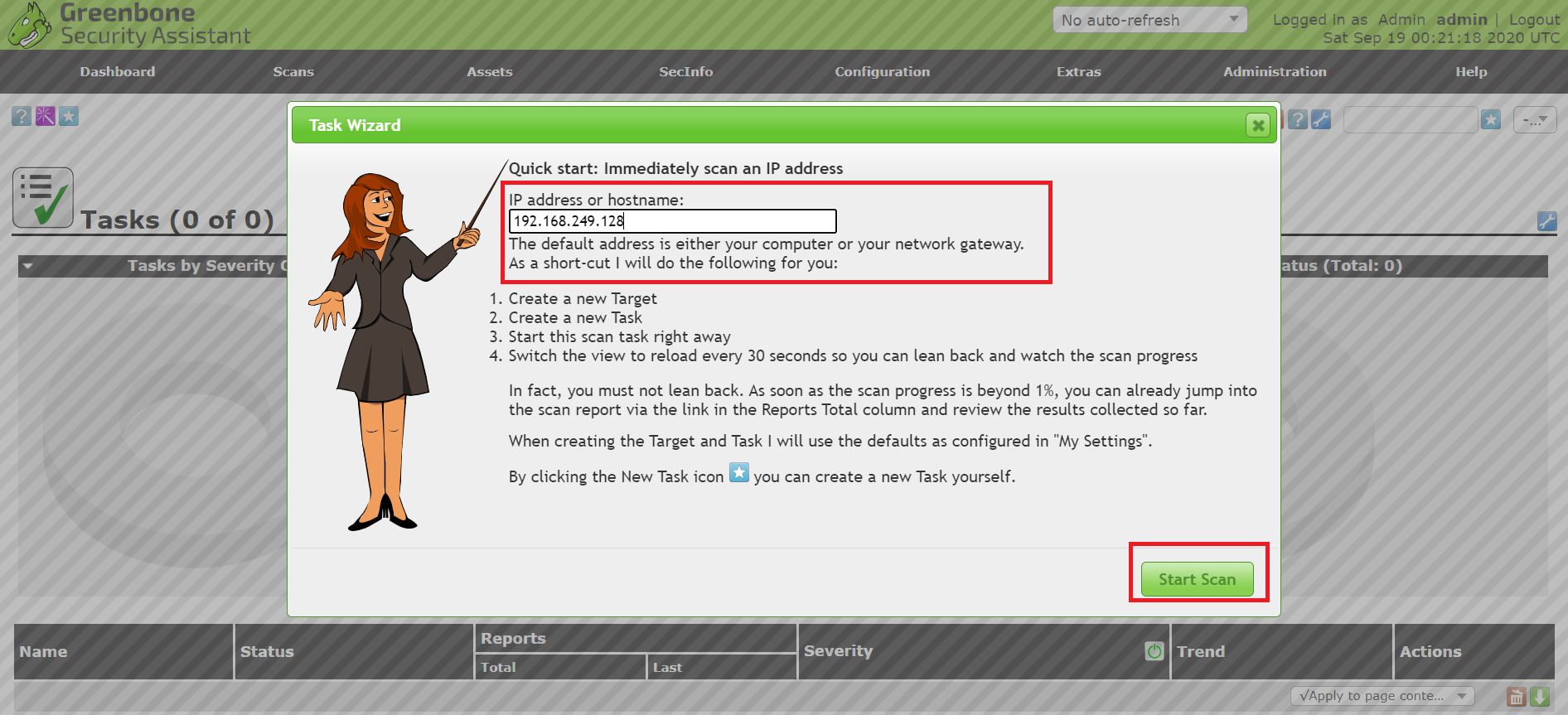

「Task Wizard」をクリックする.

スキャンのターゲットを設定して,スキャンを開始する.

今回は,OpenVAS を実行しているゲストOS を対象としてスキャンを実施する.

以下のように,Status がDone になるまで待つ.

結果が表示されている.なんか,High が出ている...

スキャン結果の詳細は,「Scans」>「Reports」を選択することで確認できる.

以下の画面に移動した後,実施したスキャンをクリックする.(赤枠で囲った部分)

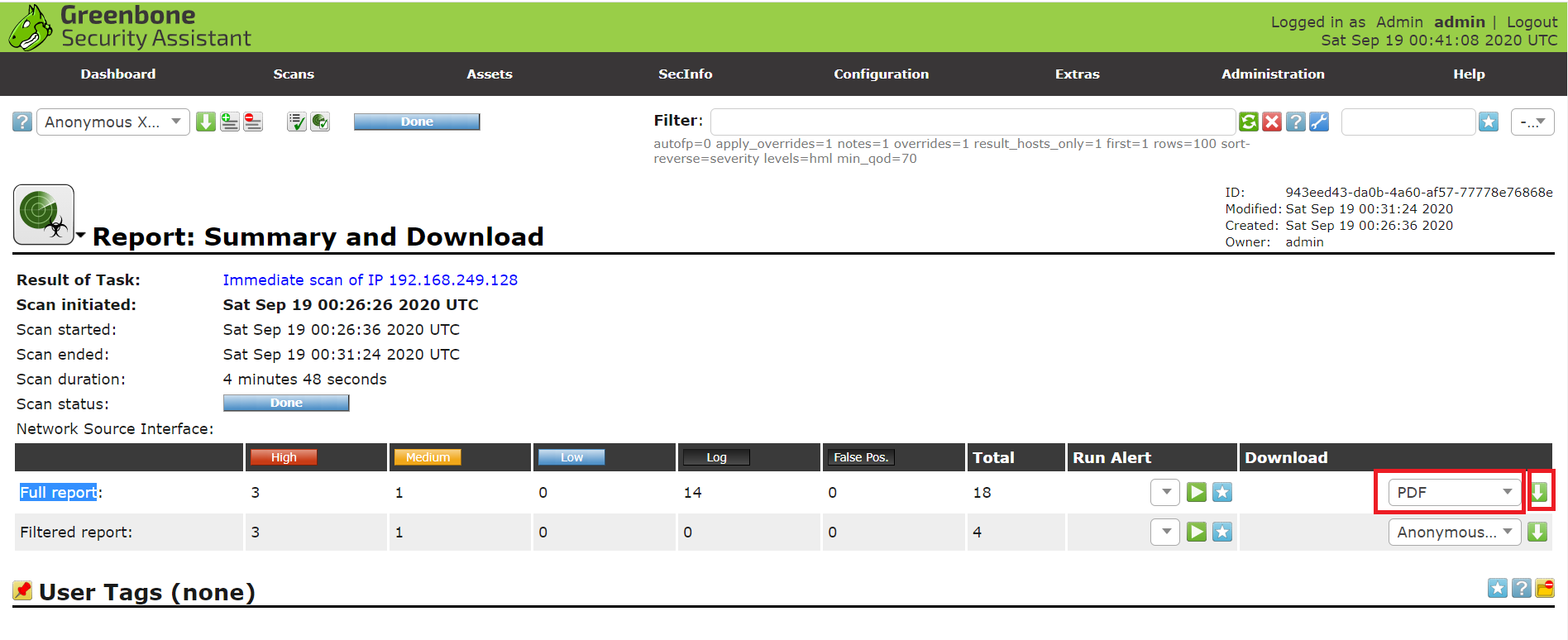

スキャン結果の詳細が表示される.

また,Reports Results の横の ▼ をクリックすることで,分類されたスキャン結果の各項目が選択できる.

一番上の項目の「Report: Summary and Download」を選択することで,スキャン結果をエクスポートできる.

すべての結果が欲しいので,「Full report」の行のDownload のプルダウンから「PDF」を選択し,スキャン結果すべてをPDF 形式でダウンロードする.プルダウンのすぐ横の ⇓ ボタンをクリックすると,ダウンロードが開始される.

ダウンロードしたファイルはこんな感じ.

おわりに

結構前のVM であるからか,いくつか脆弱性が検出された.スキャンできたことで満足せずに,出てきた結果を読み解きどのようにして改修していくのか,ここで得られた結果を本番環境にどのようにして活用していくのかをこれから考える.

構築やスキャン自体はUI はわかりづらいが,簡単にできたのである程度満足した.