はじめに

免責事項

本ページおよび、これに対応するコメント記載については、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本Webサイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。

この記事はCisco Systems Japan Advent Calendar 2025の一記事として投稿しています。よろしければ、他のエンジニアのGeekな記事もぜひご覧になってください![]()

今回のTIPS

やりたいこと

Cisco ISEとCSAでのCommon policyを実現するため、PxGrid連携を実施したい。

前提条件

- 2025/12現在の内容をまとめており、今後Updateの可能性がありますので、ご留意ください。

- Cisco Security Cloud ControlでCisco Secure Accessが存在していること(サブスクリプションがプロビジョニングされたSecure Access組織に関連付けられていること)、または、Cisco Secure Accessをお持ちであること。

※ Security Cloud Controlがない場合は、ISEと連携する際はSecure Accessを利用して連携できます。 - ISE 3.3 Patch1 以上(私としての推奨は3.3 Patch 5以上※1)でPxGrid Nodeが存在していること

- Cisco ISE Advantage ライセンスがあること

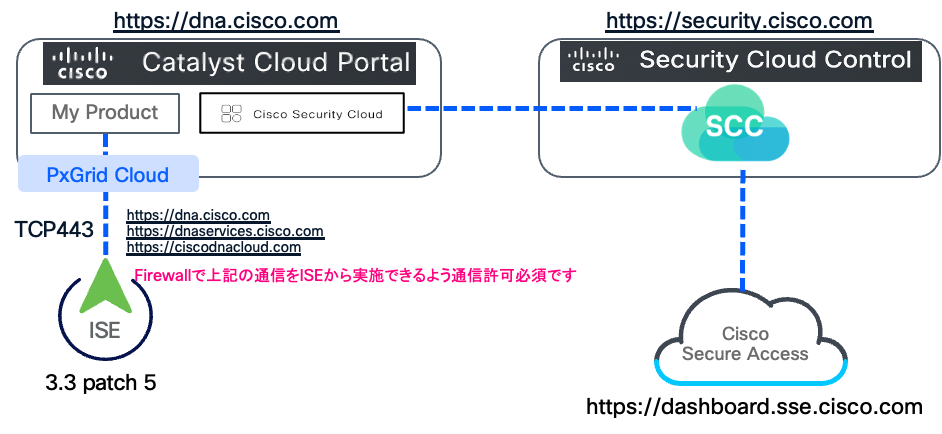

- ISEが以下と通信できるよう、Firewallなどがある場合は通信許可(TCP443)されていること

https://dna.cisco.com

https://dnaservices.cisco.com

https://ciscodnacloud.com

Common Policyとは?

こちらに推しポイント含めて、まとめました。よければお読みください。(あくまでも私の主観が含まれます、Ciscoの公式見解ではありません)

すべてのデバイスに対して、ネットワークセキュリティを維持し、さまざまな環境にわたって一貫したアクセス制御を確保するために有効な技術です。

-

Point

Point

- 有線、無線、VPN アクセスポイントを通じて認証を実施する際に、SGTを付与、ポリシーを適用し、エンドポイントを保護して、不正アクセスや潜在的な脅威からデバイスを保護するソリューションです。ハイブリッド環境全体で統一されたポリシーを提供できます。

- マイクロセグメンテーションを実現する機能として有効です。きめ細やかで柔軟なセキュリティポリシーを実装することで、機密性の高いワークロードを保護する上で重要な役割を果たします。これにより、ネットワークトラフィックを正確に制御し、機密データを安全に保護し、潜在的な脅威から隔離することができます。

- ソフトウェアで定義されたネットワーク(SDN)は、動的なセキュリティ プロファイルを活用してネットワーク全体にポリシーを適用できるため、ネットワーク状況の変化に応じてセキュリティ対策を柔軟かつ効率的に管理できます。

-

Common pollicy実現のためのコンポーネント

Common pollicy実現のためのコンポーネント

- Cisco ISE :ポリシーハブとしてSGTとコンテキストを管理します。ユーザやデバイスの認証時にSGTを付与し、その情報をPxGridで連携しているソリューションへ伝達します。

- 認証ポイント:スイッチやアクセスポイント、VPNヘッドエンド、Firewallなどといったユーザ端末やIoTデバイスの接続の際に認証するアプライアンスやソリューションと、Cisco ISEが連携します。

- PxGrid :ISEとネットワーク/セキュリティプラットフォーム間でSGTなどのコンテキスト情報をリアルタイムかつ安全に共有する仕組みです。

- SGT :セキュリティポリシー適用のためにエンドポイントやユーザーをグルーピングしたり、分類したりすることができる、タグ情報です。IP アドレスに基づかない柔軟なセキュリティ ポリシーを使用するように設計された Cisco TrustSecソリューションアーキテクチャの一部として利用されているもので、過去十分に実績のある技術です。

フレームの考慮

Referense

SGTは、Cisco TrustSecのセキュリティグループを示す16ビットのタグで、認証されたデバイスから発信されるパケットに付与されます。SGTはCisco Meta Data(CMD)という独自のペイロード内に"EtherType 0x8909"で挿入されます。具体的には、イーサネットフレームの中に16ビットのSGTがカプセル化されており、これによりネットワーク全体でセキュリティグループ情報が伝搬されます。

Cisco メタデータ(CMD)フィールドは、この例のように、使用されている送信元 MAC アドレス フィールド(SMAC)または 802.1q フィールドの直後に挿入されます。

L3ルーティングが必要な場合は、VxLANヘッダー内に16ビットのSGTを含めることも可能ですし、VPN 経由で TrustSecでクラウドへ接続するため、IKE プロトコルと IPsec プロトコルが拡張されていますので、IPsec インライン タギングを使用すれば、SGT タグを Encapsulating Security Payload(ESP)パケットで送信することができます。

SDWAN - Secure Access間においては、このSGTをIPSEC Inline Taggingし、Secure accessおよびリモートPCや、オフィス拠点でSGTを運ぶことができる、SGT Propagationをサポートしています。(Service-side tunnel(CLI/PG template))

スイッチはTrustSecを参照。

Cisco Secure AccessのSGT利用メリット

Cisco Secure Accessで、IPベースのACLから、SGT単位での通信制御が可能になります(Source指定のみ)。ISEから連携されたSGTは、Access Policy(アクセス制御をする機能)で利用ができます。

SIA(Secure Internet Access)

- 通信制御を設定する際、Sourceにて、SGTの選択が可能です。(Destinationは不可)

SIA(Secure Private Access)

- 通信制御を設定する際、Sourceにて、SGTの選択が可能です。(Destinationは不可)

ISEとCisco Secure AccessをPxGridで連携する方法とは?

上記を読む限り、こう書いています。(2025/12現在)

※ ドキュメントがここ半年でとても充実しています。内部の人としては嬉しい限りです。

Components Used

The information in this integration section is based on the following components:

・Cisco Secure Access— A cloud-based security service edge (SSE) solution that provides zero-trust network access to allow users to easily connect to the internet and private applications from any device.

・Cisco Identity Service Engine (ISE) Version 3.3 Patch 1 (or newer)

・Cisco pxGrid Cloud— A cloud-based solution that enables administrators to share contextual information between on-prem applications (such as Cisco ISE) and cloud-based solutions (such as Secure Access) without compromising the security of your network. See the Cisco pxGrid Cloud Solution Guide for complete information.

・Cisco DNA Portal—Activate Cisco Network Experience Applications for your Cisco products. On-board new capabilities and get more out of your network.

・Cisco Security Cloud Control—A unified management solution for your Security Cloud products and identity. Security Cloud Control is included with Secure Access.

Prerequisites

The information in this integration section assumes the following prerequisites:

・A Cisco account.

・A working knowledge of Cisco Secure Access (with full Administrator access).

・A working knowledge of Cisco Identity Services Engine (ISE) (v3.3 patch 1 or newer with full Administrator access).

Access to and credentials for:

・Cisco pxGrid Cloud.

・Cisco DNA Portal.

・Cisco Security Cloud.

つまり・・・

本統合セクションは、Cisco Secure Access(クラウド型SSE)、Cisco ISE 3.3 Patch 1以降、Cisco pxGrid Cloud(オンプレとクラウド間の情報共有)、Cisco DNA Portal、Cisco Security Cloud Control(統合管理)を基盤としています。

これらのコンポーネントにより、ゼロトラストアクセスや統合的なセキュリティ管理が実現されます。

詳細は各公式ガイドをご参照ください。

ということですね。そして、ドキュメント色々みてね・・・と。![]() エンジニア冥利に尽きます

エンジニア冥利に尽きます![]()

![]()

![]()

![]()

とはいえ、どれがどういう関係で連携するのか、ちょっとわかりずらいですね。そこで、2025/12現在で検証した結果も加えて、文章を図化してみました。理解の参考になれば幸いです。

※ 検証では、ISE 3.3 Patch5で実施しました。ISEは、PxGrid nodeです。

実施する内容と順番は、以下です。ドキュメント色々参照して、混乱を和らげるため、まとめます。

手順

- Cisco Catalyst Cloud Portal : テナントを作成(もうお持ちの方は不要)

- Cisco ISE : PxGrid Cloud連携

- Cisco Catalyst Cloud Portal : Cisco Security Cloud アプリをActivate

- Cisco Security Cloud Control: Catalyst Cloud PortalのISEと連携(ない場合は、Secure Accessから実施)

- Cisco Catalyst Cloud Portal : Activateの最終設定

1. Cisco Catalyst Cloud Portal:テナントを作成(もうお持ちの方は不要)

Cisco Catalyst Cloud Portal テナント作成手順は以下の通りです。

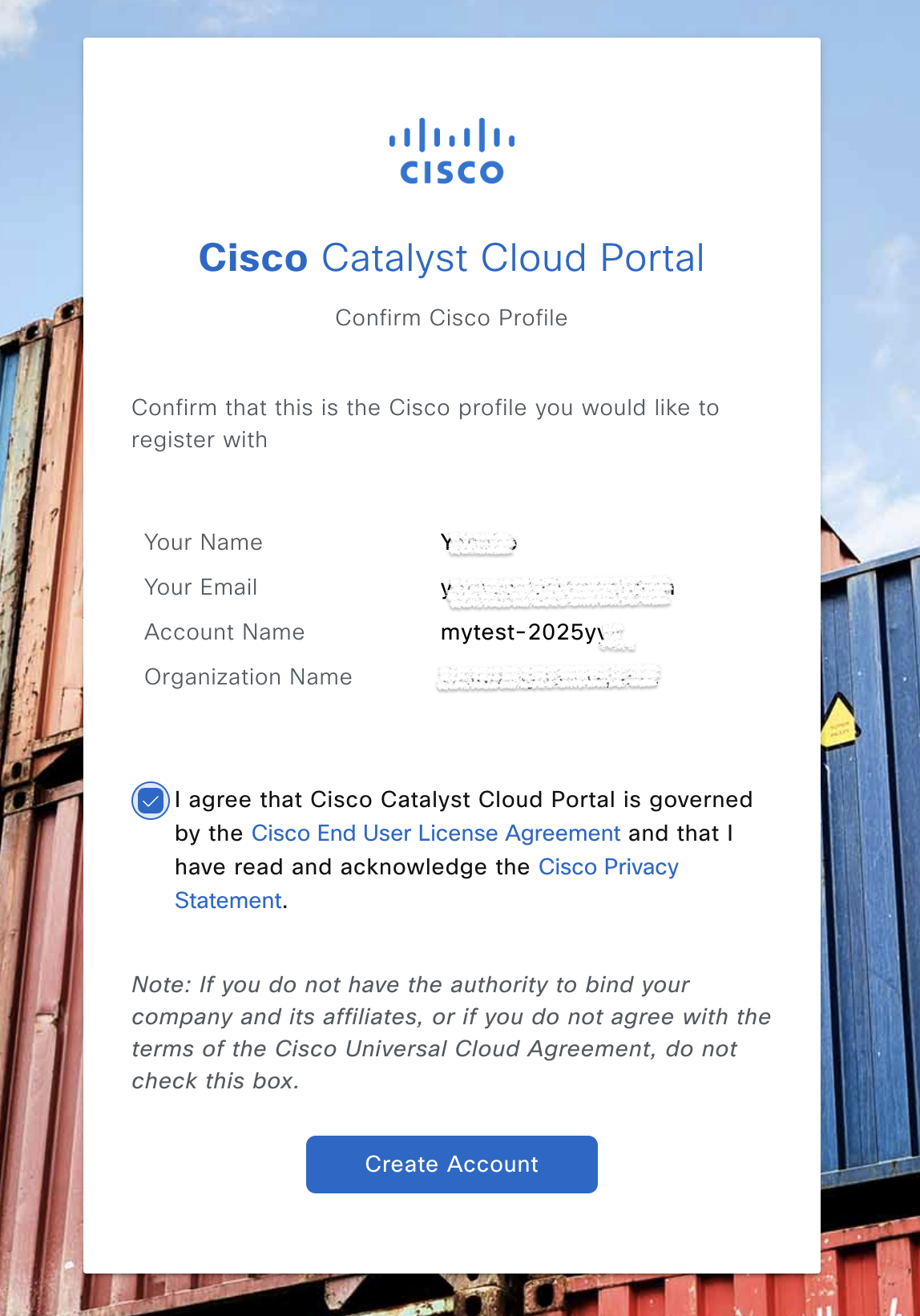

1-1. Cisco Catalyst Cloud Portalにログイン

- Catalyst Cloud Portalへアクセスし、CCOIDでログインします。

- ログインすると、テナントがない場合は、以下のようなWelcomeディスプレイが表示されますので、テナントを作成します。

1-2. Account(テナント)作成

- 確認画面のチェックを入れ、Create Accountをクリック

1-3. テナント確認

しばらくすると、テナントが作成され、ダッシュボードに表示されます。数分後に(タイミングによっては400 badが帰ってくるので、数分後にリロードなどで、再アクセスするのが◎)

2. Cisco ISE : PxGrid Cloud連携

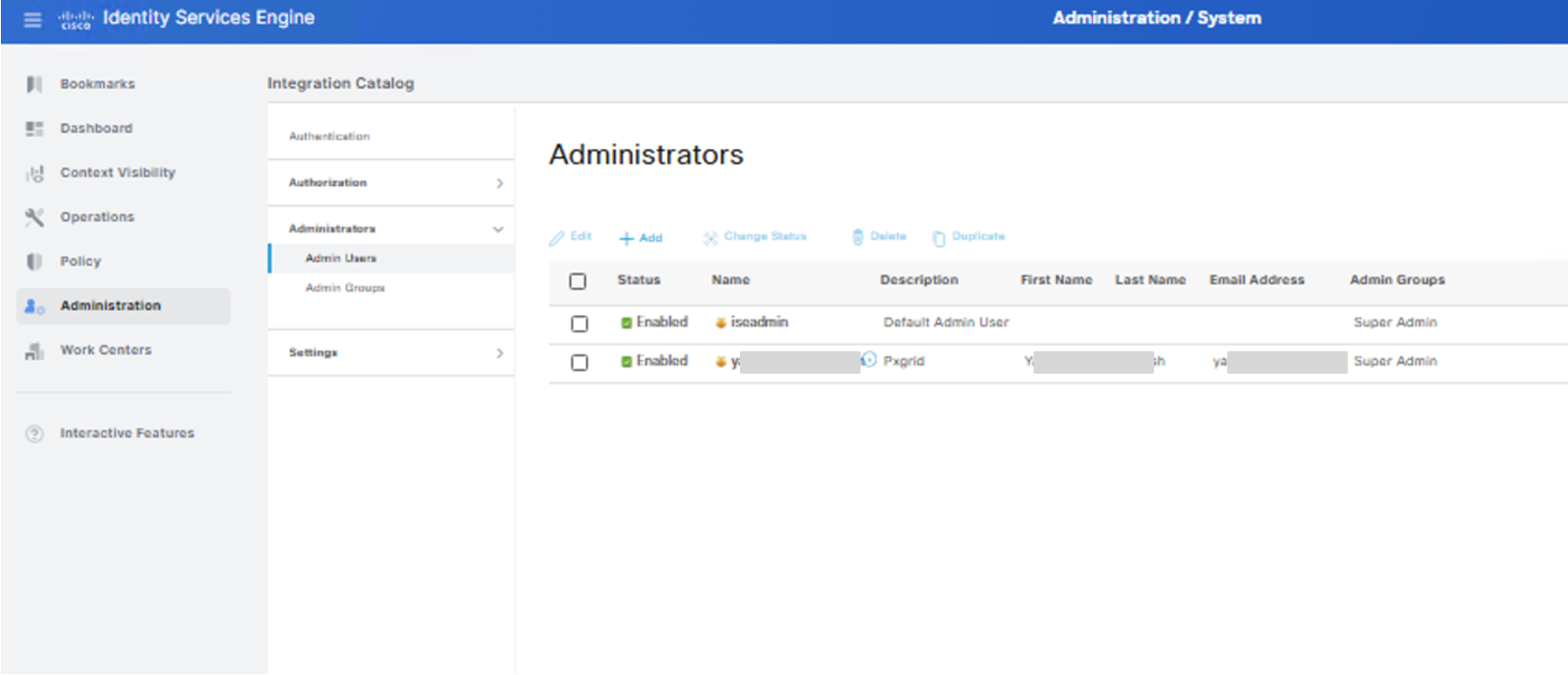

2-1. ISEへログイン

- Cisco Catalyst Cloud PortalでログインしたユーザでISEにログインします。(このユーザは、ISEでAdmin権限があることが前提です)

2-2. PxGrid有効

- Cisco ISE GUI で、[管理] > [システム] > [展開]を選択し、pxGrid Cloud サービスを有効にするノードを選択後、[全般設定]タブで、pxGridサービスを有効にします。

- pxGrid Cloudチェックボックスをオンにし、以下を入力します。

- ISE Deployment name:Cisco ISEの名前

- Description(optional):Cisco ISE 展開の説明

- Region :ドロップダウンリストで、Cisco ISEデバイスを登録するリージョンを選択※2

- 承諾内容を確認し、問題なければチェックを入れて、Registerをクリックします。

- 「デバイスのアクティベーション」ポップアップページで、デバイスのアクティベーションコードが自動的に入力されます。 「次へ」をクリックしてください。

2-3. PxGrid Cloud連携の確認

- 問題なく連携できるとISEでは以下のように表示されます。

- Cisco Catalyst Cloud Portalアカウントにログインし、Cisco ISE デバイスがアクティブ化され、登録されていることを確認します。

3. Catalyst Cloud Portal : Cisco Security Cloud アプリをActivate

3-1. Cisco Catalyst Cloud PortalでOTPをコピー

- 左の”三(ハンバーガーマーク🍔)”から、Application and Products > Cisco Security CloudのActivateをクリック

- リージョンを選択します。ここでポイントは、Secure AccessやSecurity Cloud Controlのあるリージョンと同じものを選択してください。

- OTPをコピーします。

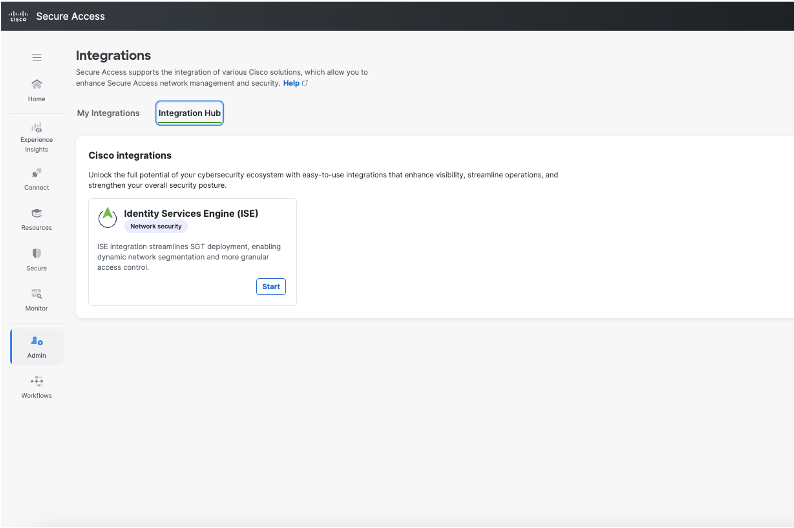

4. Cisco Security Cloud Control: Cisco Catalyst Cloud PortalのISEと連携(ない場合は、Secure Accessから実施)

4-1. ISEとCisco Secure Accessを連携

Cisco Security Cloud Controlの場合

- Admin > Integrations > Integration HubからIdentity Services Engine(ISE)でStartをクリック

Secure Accessの場合(Cisco Security Cloud Controlを持っていない場合)

- Admin > Integrations > Integration HubからIdentity Services Engine(ISE)でStartをクリック

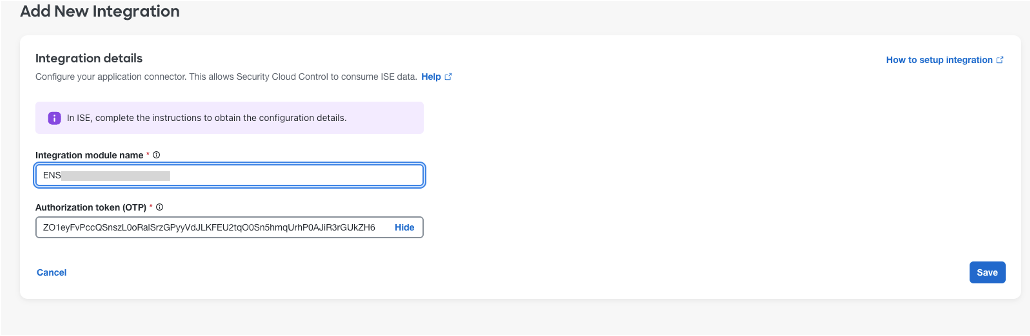

- Add New Integrationで、以下を入力し、Saveをクリックします。

- Integation module name : わかりやすい名前がいいです。

- OTP : 3-1でコピーしたOTPを貼り付けます。

- Waiting for activationとなったことを確認します。

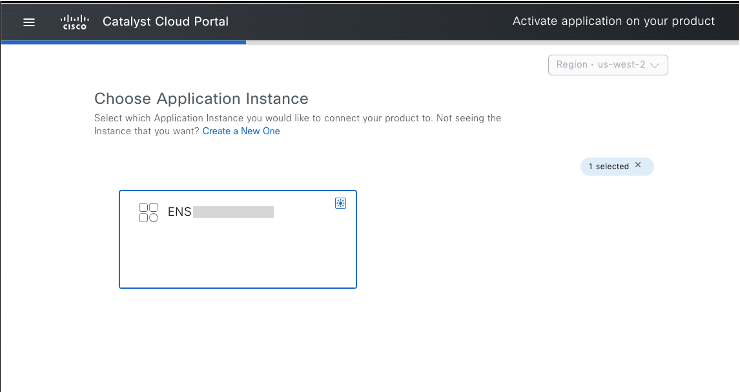

5. Catalyst Cloud Portal : Activateの最終設定

5-1. Cisco Catalyst Cloud Portal Activation

- Cisco Catalyst Cloud Portalのダッシュボード(ログインすると一番初めに表示される)のMy ApplicationにCisco Security Cloudタイルがあることを確認し、Manageをクリックします。その後、Productから3-2で指定した"Integation module name"を選択し、Addをクリックします。

- Choose Application Instanceで先ほどと同様に3-2で設定した"Integation module name"を選択しNextをクリックします。

- Choose your Productで、2で連携した、ISEを選択し、Nextをクリックします。

- Configure Access Controlで、ISEから連携するものを選びNextをクリックします。特に連携情報を制限する必要が今回はないので、Select Allにしておきました。

- Summaryで設定内容を確認し、Activateをクリックします。

5-2.確認

- Your Procut is connected to Cisco Security Cloud ✅が出ていれば、完了です!

(長かった・・・)

Secure Accessで見えるもの

ISEとPxGridが確立すると、Secure AccessでSGTを扱えるようになります。これを用いて、Access Policyで通信制御のSourceとして使用が可能になります!!

こちらはISEとのPxgrid後に見えてくる、Secure AccessでのSGTの情報です。

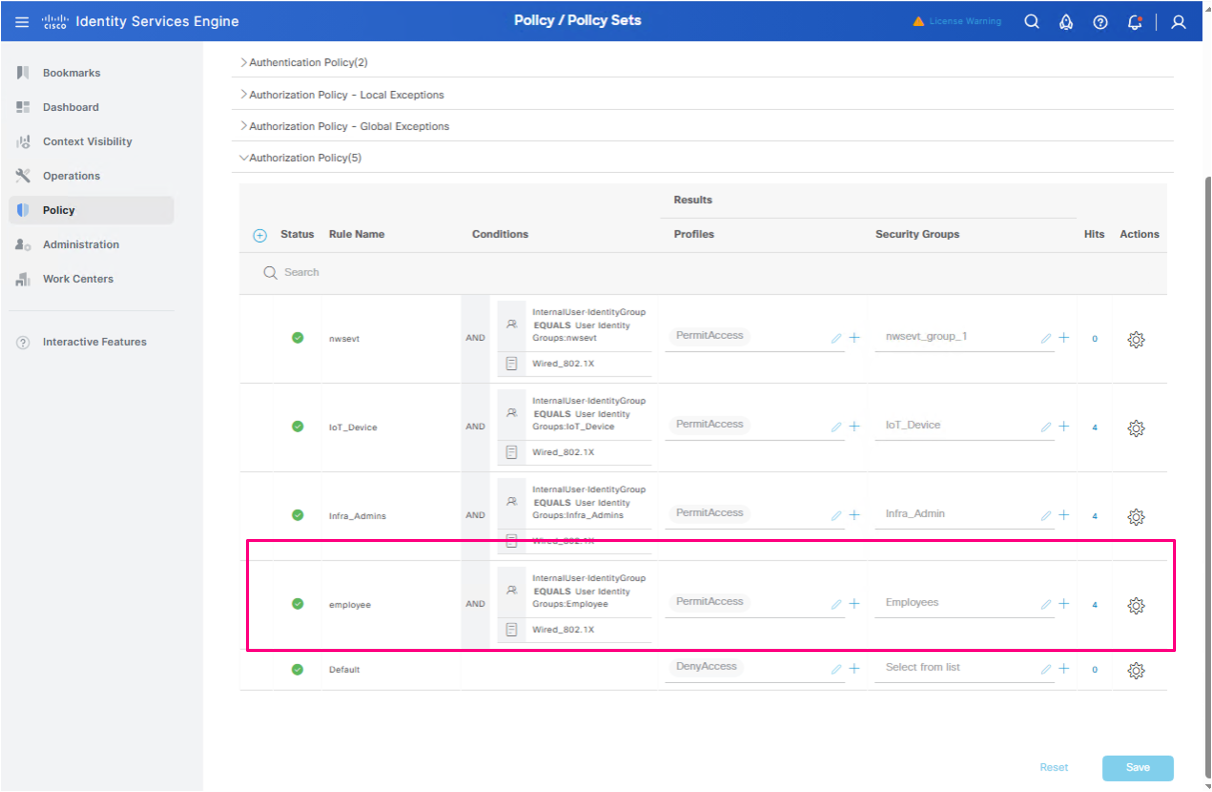

※ 上記の下準備ではISEで、認証時に、Employee(SGT=4が)付与されるよう、認可の設定で指定しています。

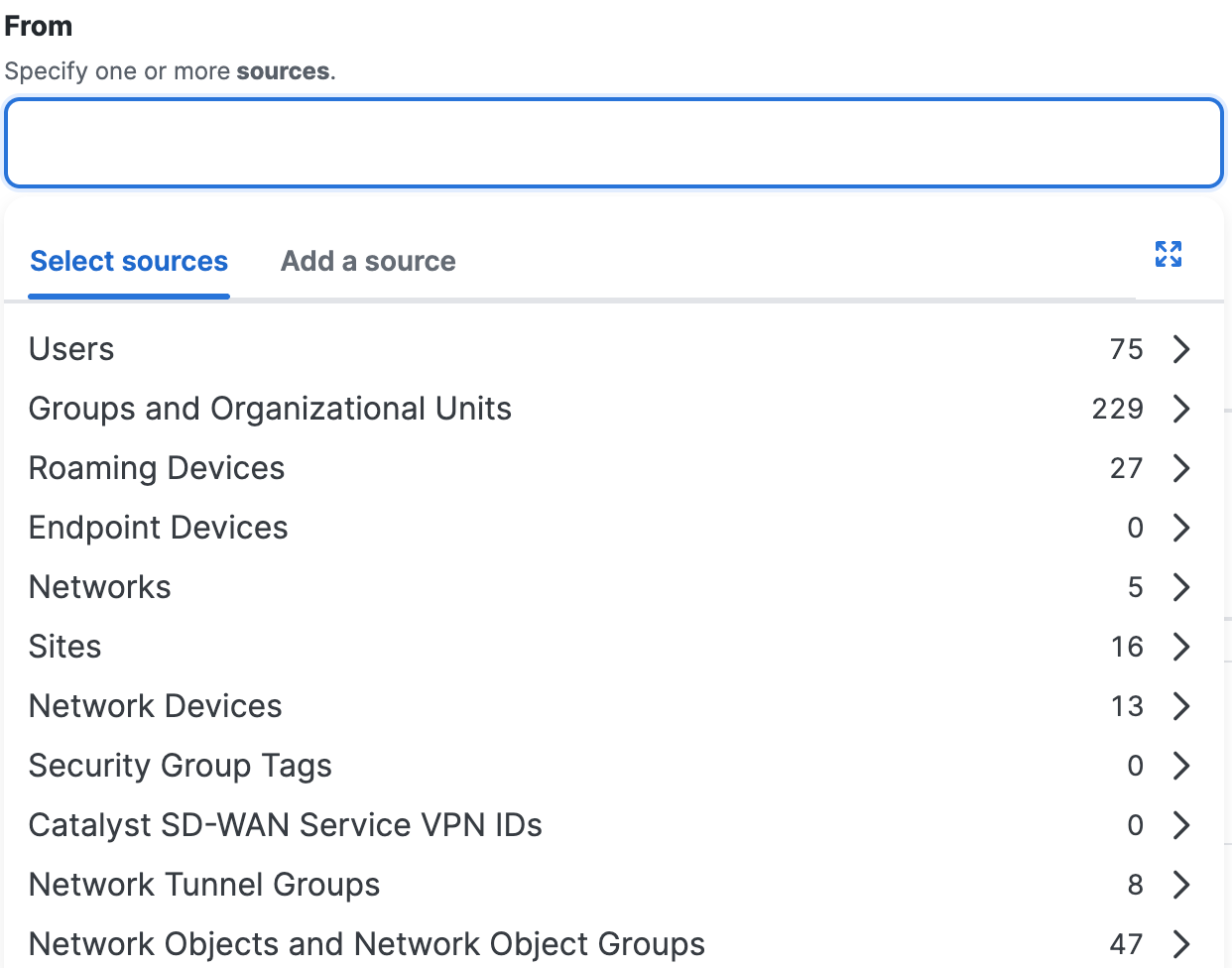

Secure AccessでのAccess Policyでは、以下のように、Sourceで、SGTが指定できるようになります。

Access Policyで通信が通ると、以下の通り、SGT=4がつくユーザに対して、制御が聞いていることを確認できます。

最後に

Ip ACLは長年使われていた技術ですし、良い点があります。

ハイブリッド環境、ゼロトラスト環境で、ユーザ単位(SGT単位)でセキュリティ制御を実施する際に柔軟な通信制御を実現したいとき、ぜひCommon policyの検討を!

Happy holiday!

Thank you for the Cisco Networking SE activity member all!

※1: ISE3.3p4では、私の検証では連携が失敗しました😢

(あくまで私の環境です、実際はTACへ問い合わせをいただくのが、と思いますが、セキュリティ脆弱性もUpdateされていること、ISE3.3P4より前と、ISE3.3P5からは連携の設定手順が違っていることもありますので、パッチでUpgrade、またはISE3.4以降を使っていただけたら🙇)