はじめに

本年6月にプレビュー版として発表されたAWS Shield network security directorがマルチアカウント分析をサポートするようになりました。

2025年12月13日時点でもまだプレビュー版のままです

なお、今回の発表に伴い、今までバージニア北部とストックホルムのみ利用できたところに、

アイルランド、フランクフルト、香港、シンガポール、シドニーが追加されています。

AWS Shield network security directorとは

主な機能として以下のようなものがあります。

1.自動リソース検出

アカウント内の以下のようなリソースを自動的に検出します。

コンピュートリソース(EC2、ECS など)

ネットワークリソース(VPC、サブネット、ルートテーブル など)

ネットワークセキュリティリソース(セキュリティグループ、NACL、AWS WAF、AWS Shield Advanced など)

2.セキュリティ構成の評価

各リソースの設定が、AWS推奨のセキュリティガイドラインや既知の脅威と照らし合わせて分析されます。

評価結果はダッシュボードで可視化され、リスクレベルは以下の4段階で分類されます。

・重大(Critical)

・高(High)

・中(Medium)

・低(Low)

3.改善アクションの提示

リスクごとに具体的な修復手順(推奨アクション)が提示されるため、セキュリティ対策の優先順位付けと実施についての効率化が図れます。

4.Amazon Q Developerを用いた自然言語によるインタラクション

Amazon Q Developer を通じて自然言語で評価結果を検索・確認することが可能に

つまり、上記の機能によりSQLインジェクションやDDoS攻撃のような攻撃を受ける前にネットワークセキュリティの問題を発見するものです。

今回の新機能について

今回の新機能は、上記の機能をマルチアカウントでできるというものです。

委任管理者アカウントを指定して、AWS組織内の複数のアカウントまたは組織単位の継続的なネットワーク分析を開始できます。

確認してみた

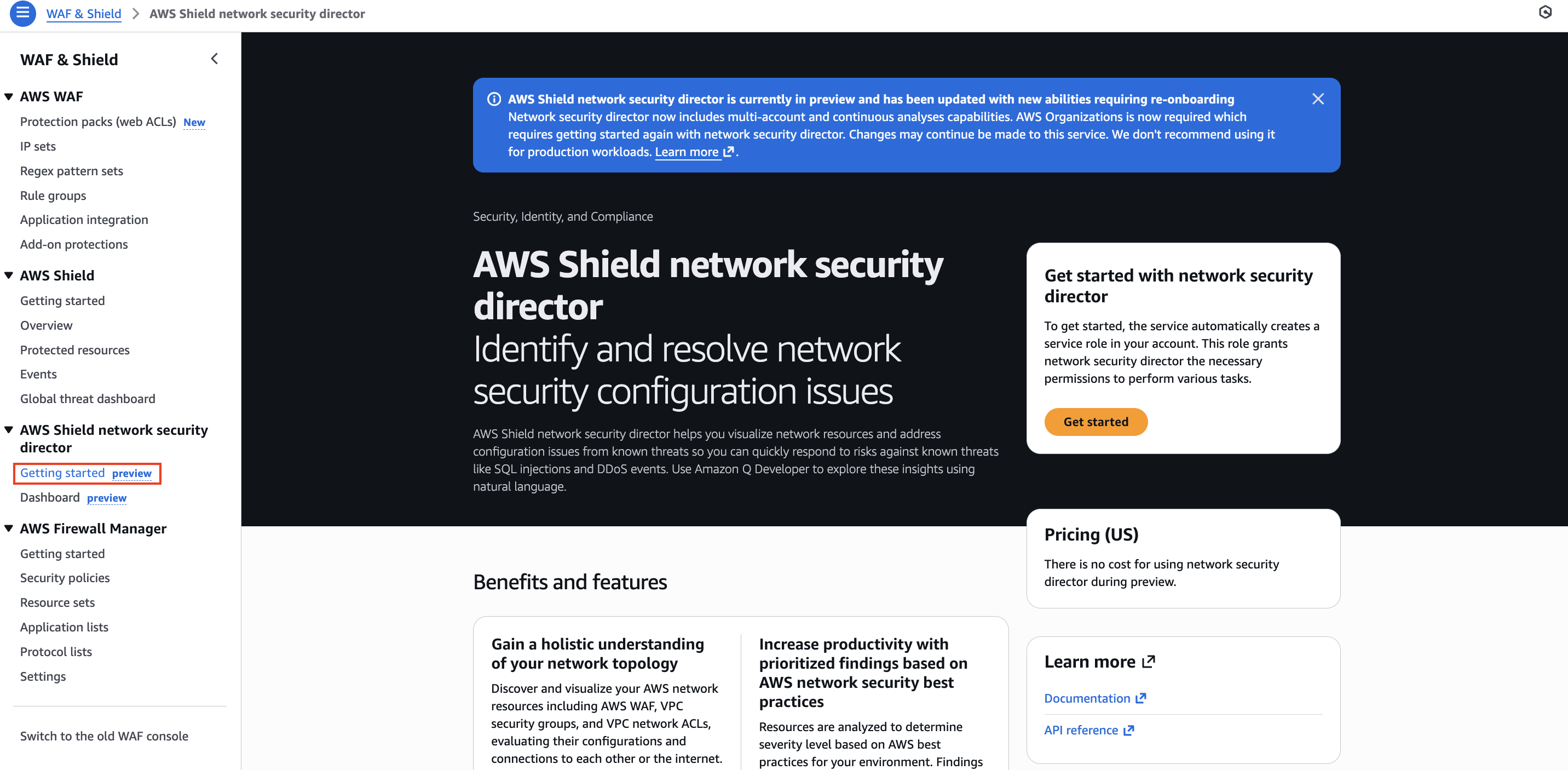

シンガポールリージョンでAWSマネジメントコンソールからWAF&Shieldのコンソールに入ります。

左ペインにある「AWS Shield network security director」を選択後、

「Getting Started」を選択します。

AWS Organizationsで管理アカウントを指定し、デフォルトのままで、チェックマークを入れるところは入れて、「Complete get started」を選択します。

これで組織配下に複数のアカウントがあるとまとめて上記の機能を使えるということです。

終わりに

攻撃に対する事前検知、防御の機能・サービスは複数あり、どれを使うのがいいのか正直迷うところです。

まだGAになっていないこと、東京リージョンに来ていないこともありますが、使い所の見極めが大事になってくると同時に、さらなるアップデートが待たれるところです。