目次

1.はじめに

皆さんこんにちは、奥平です。

今回はSES環境を構築したいと思います。

SES環境構築を書いた理由につきましては、2022年になってSESのWEB画面(UI)が大きく変更があり、英語だらけになってしまい、構築しづらいと思ったのでナレッジ残しとして記事にしました。

※今回はSES構築を中心としますので、IAMロール作成やSNS作成、その他リソース作成につきましては省略致します。

※本当はCLI等で構築出来るようになった方が良いのですが、それはまたの機会に致します。

2.事前準備

テスト用DNSサービスをRoute53に登録しておいてください。

今回は下記テスト用ドメインを用意しました。

SESテスト用ドメイン:okuhira-test-ses-domain.ga

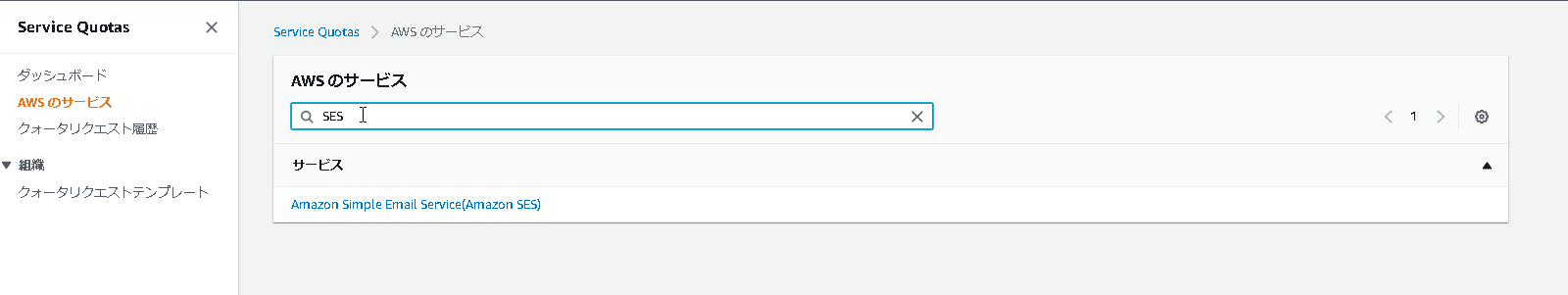

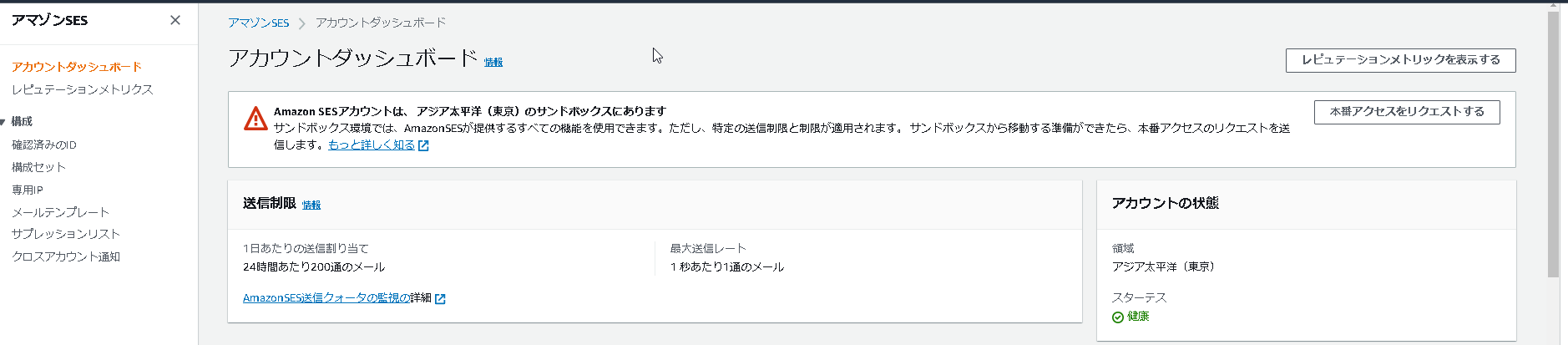

3.SES制限緩和申請

SESを使用する際、最初はサンドボックスとして利用出来ます。

練習でSESを使うのでしたらサンドボックス内で問題ありませんが、本番運用としてSESを使用する場合、サンドボックス外へ移動する必要があります。

今までのSESでは、AWSお問い合せを行い、SES制限緩和申請(サンドボックス解除)を行っておりました。

ですが、UIが変わってからは下記の様に申請が変わっておりました。

[1] ユーザーが要求した送信クォータの増加

https://docs.aws.amazon.com/ja_jp/ses/latest/dg/manage-sending-quotas-request-increase.html#user-requested-increased-sending-quotas

[2] Amazon SES サンドボックス外への移動

https://docs.aws.amazon.com/ja_jp/ses/latest/dg/request-production-access.html

上記[2]のサンドボックス外への移動ですが、上記[1]のユーザーが要求した送信クォータの増加を行うと自動的にサンドボックス外へ移動になりましたので、特に操作していません。

4.SES作成

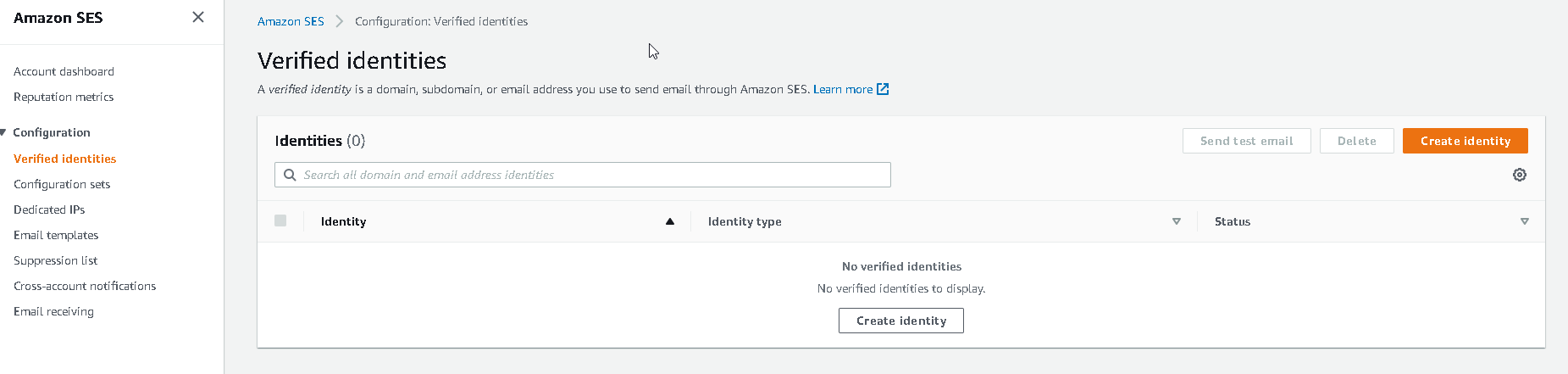

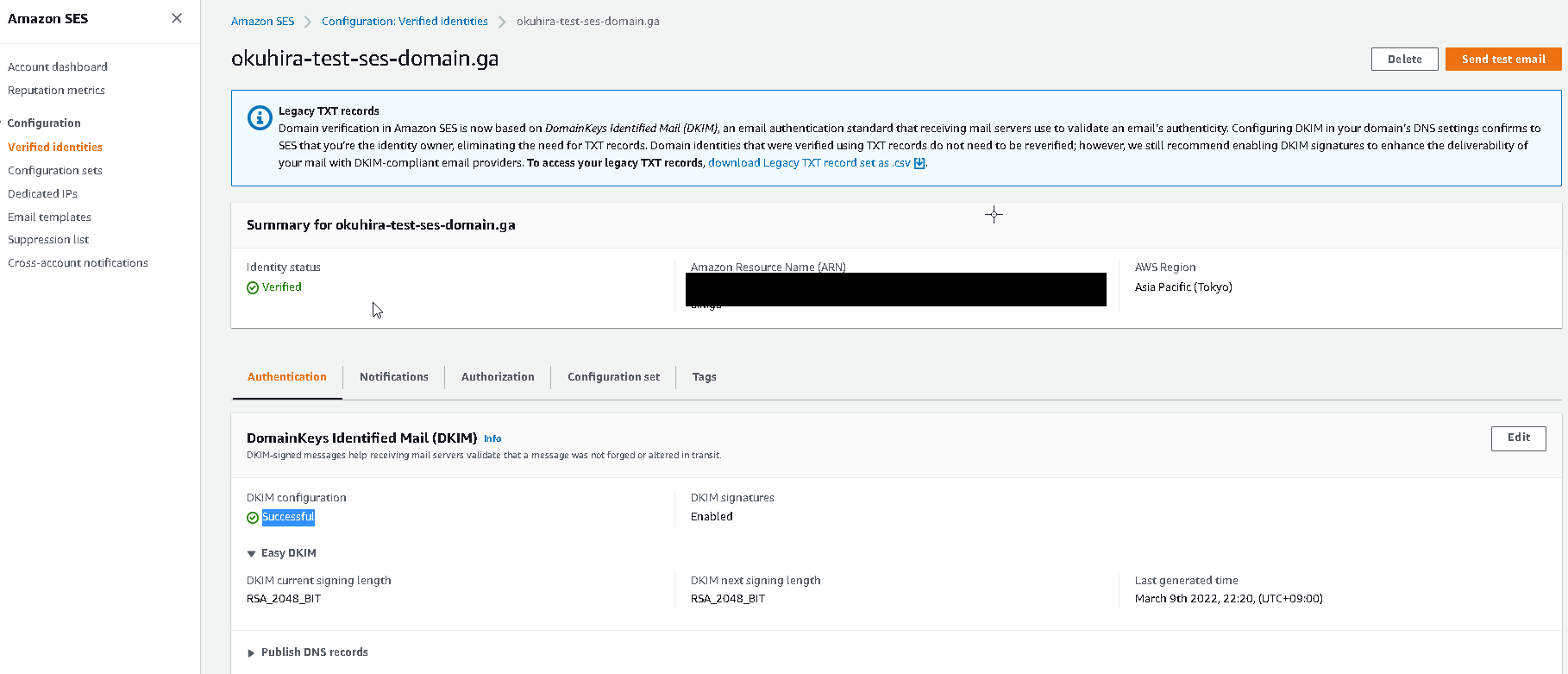

Verified identities をクリックし、Create identity をクリックします。

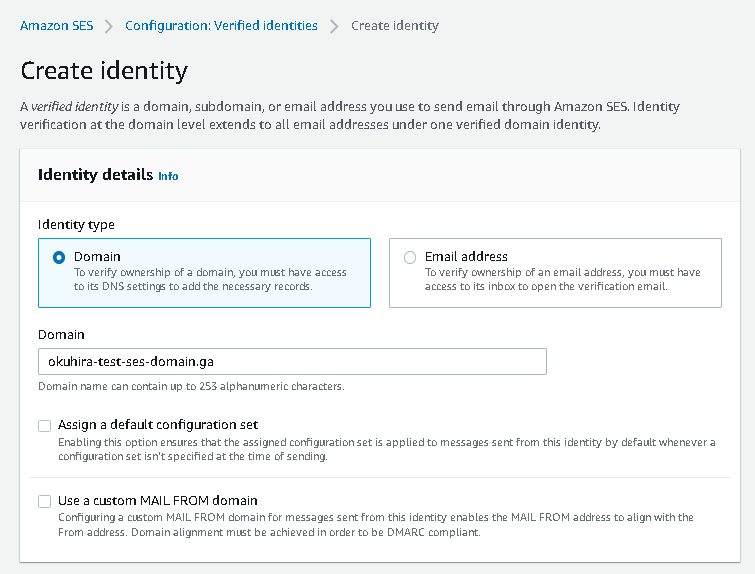

登録したドメイン名を記載します。

カスタムMAIL FROMは後で作成するのでチェックを外しておきます。

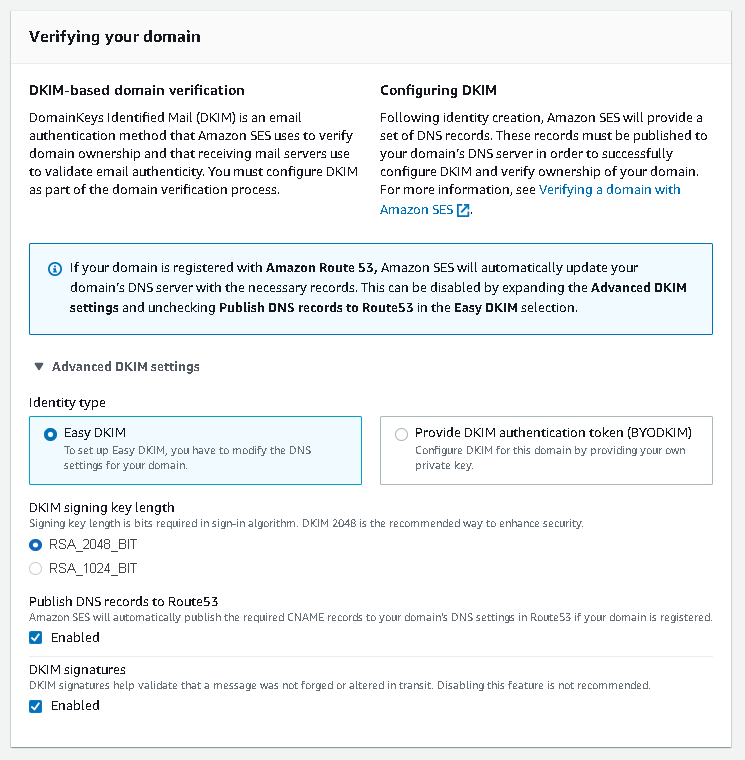

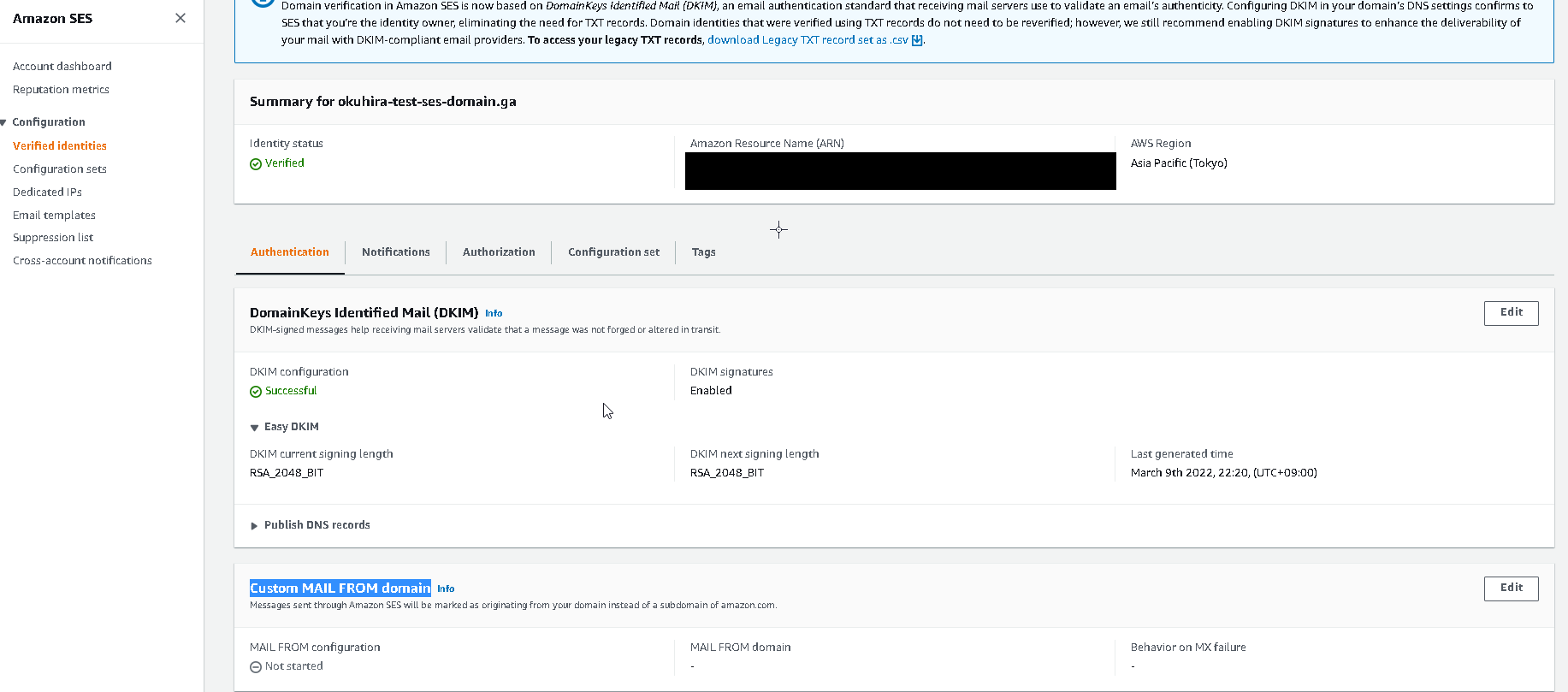

Easy DKIM を選択し、RSA_2048_BITを選択して作成します。

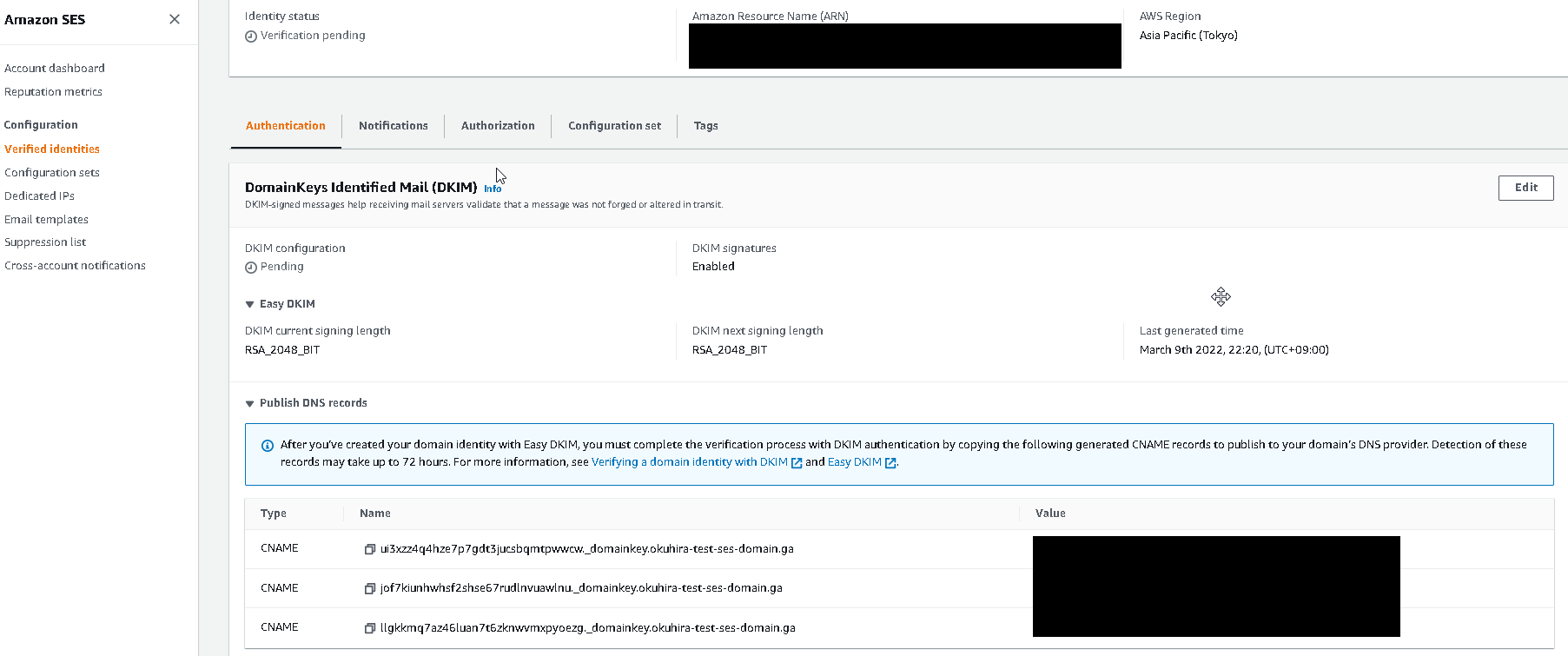

SESが作成され、自動的にDKIMのレコードがRoute53に登録されます。

※Route53を使用していない場合、CNAMEレコードは手動で登録する必要があります。

しばらくすると(5分程)、Verified(確認済み)、Successful(成功)の文字が表示されます。

5.EC2ロールにSESポリシーをアタッチ

省略しますが、EC2用のロールを作成し、SESポリシーを設定し、使用するEC2にアタッチしておきます。

下記記事をご参照ください。

6.バウンスと苦情対策

SESでは、バウンスや苦情の対応が必要になります、放置しておくとSES利用停止になってしまいます。

事前準備:SESイベント通知用のSNSを作成しておきます。

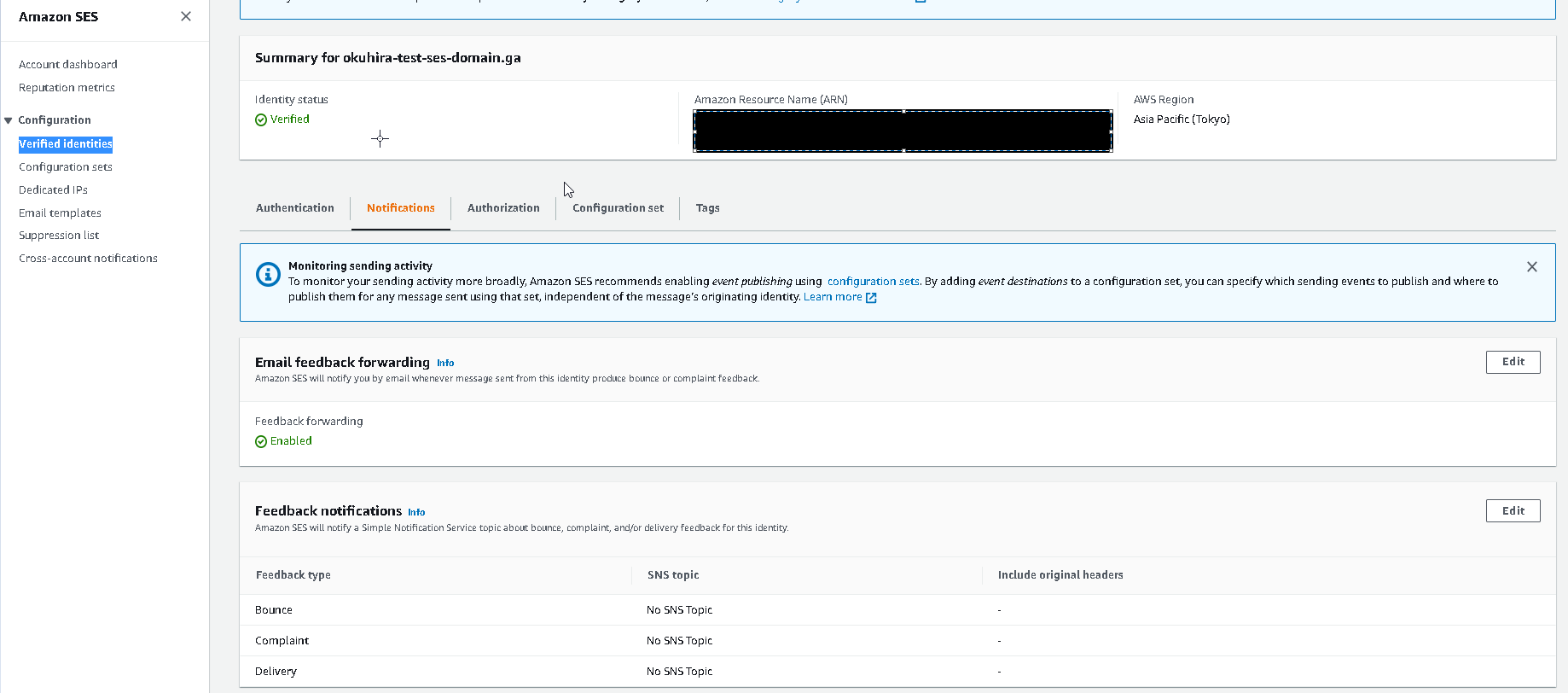

1.Verified identities をクリックし、Notificationsタブをクリックします。

2.Feedback notifications のEdit をクリックします。

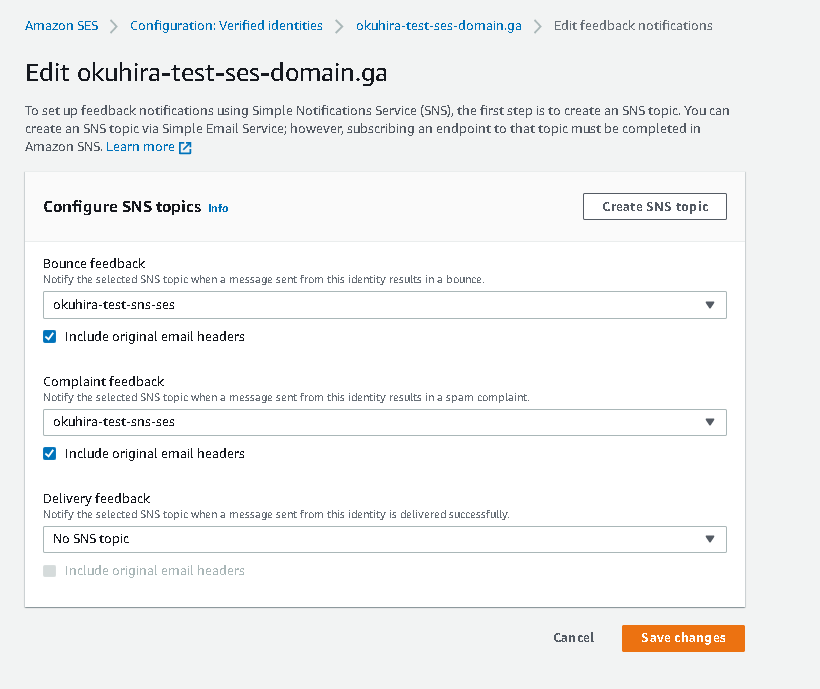

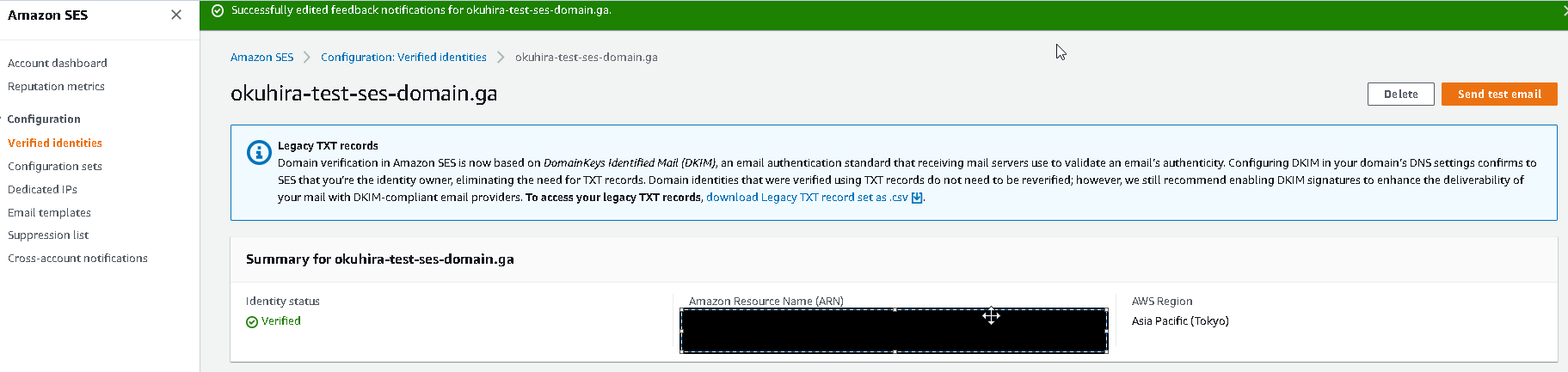

3.Bounce feedback と、Complaint feedback に作成したSNSを選択します。

※Include original email headers にチェックを入れます。

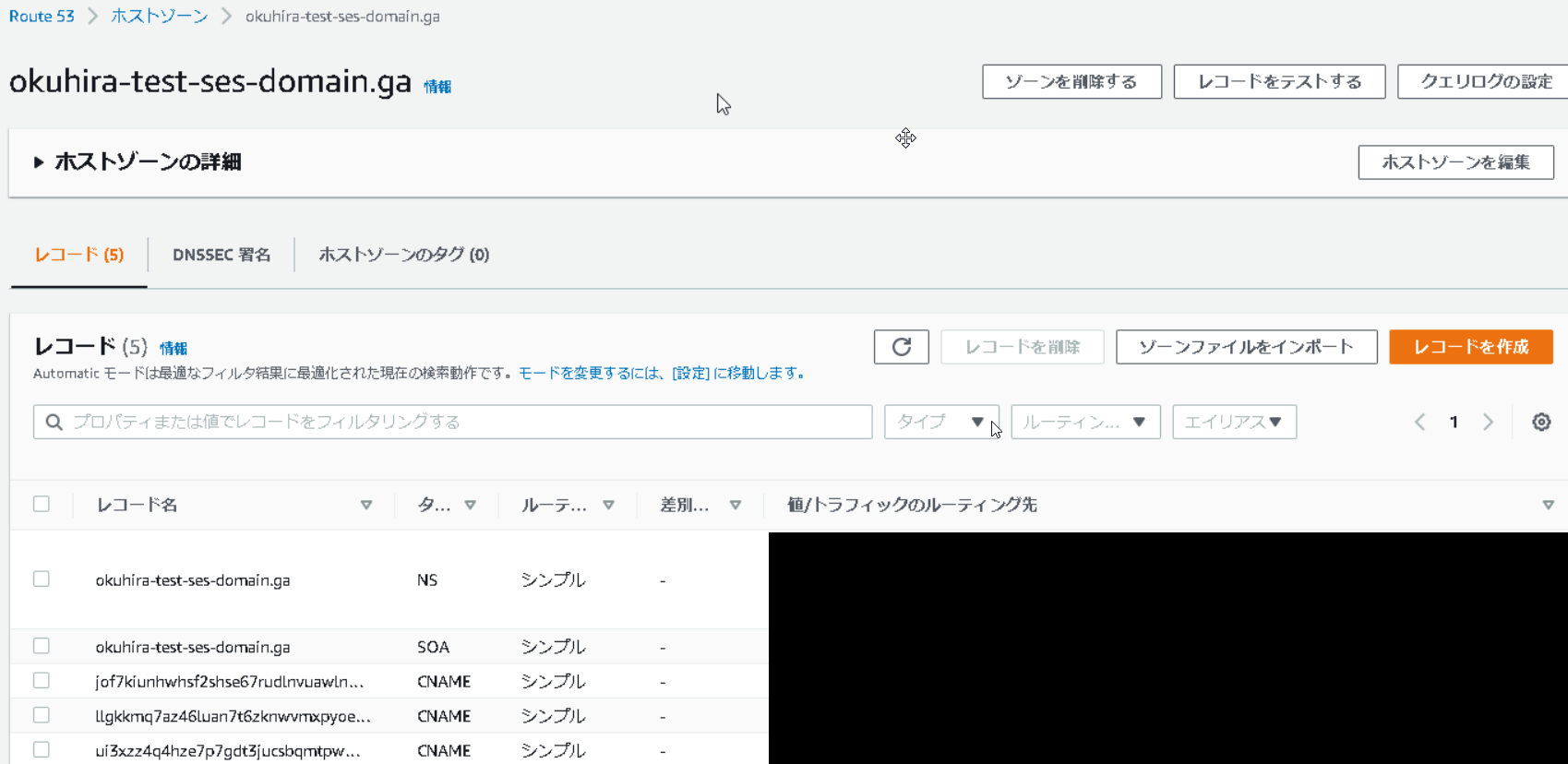

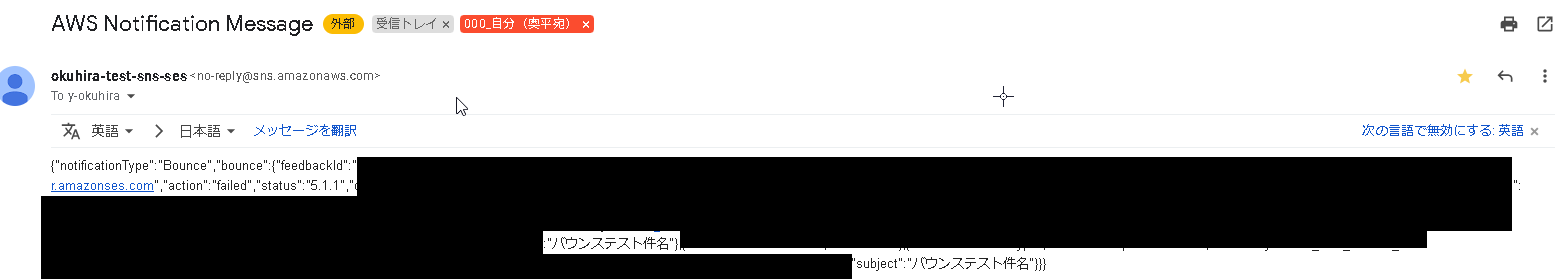

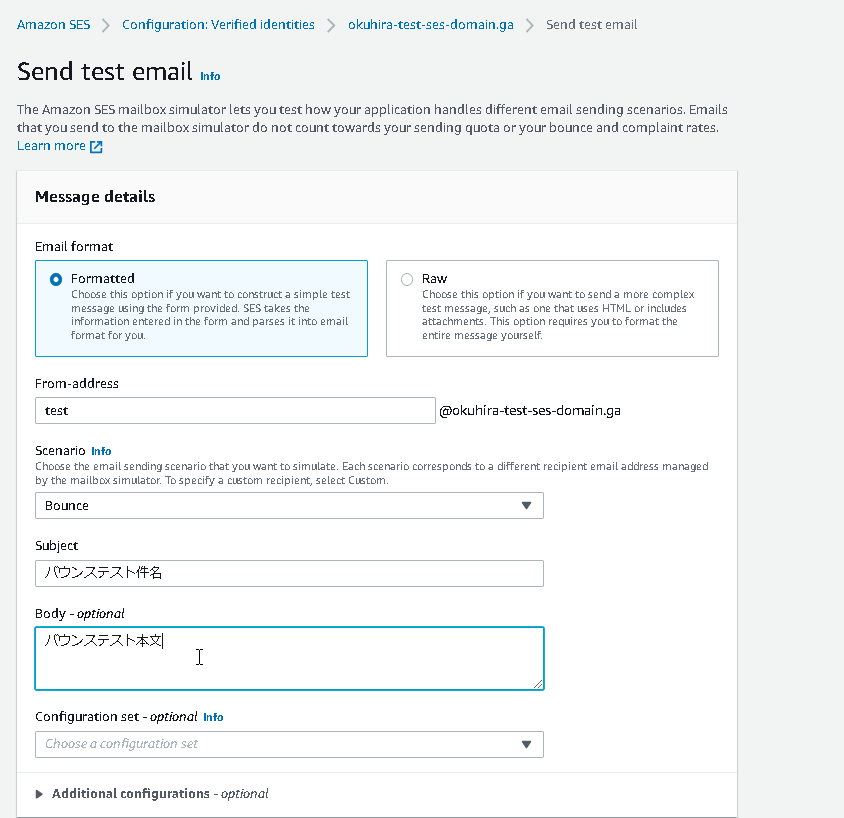

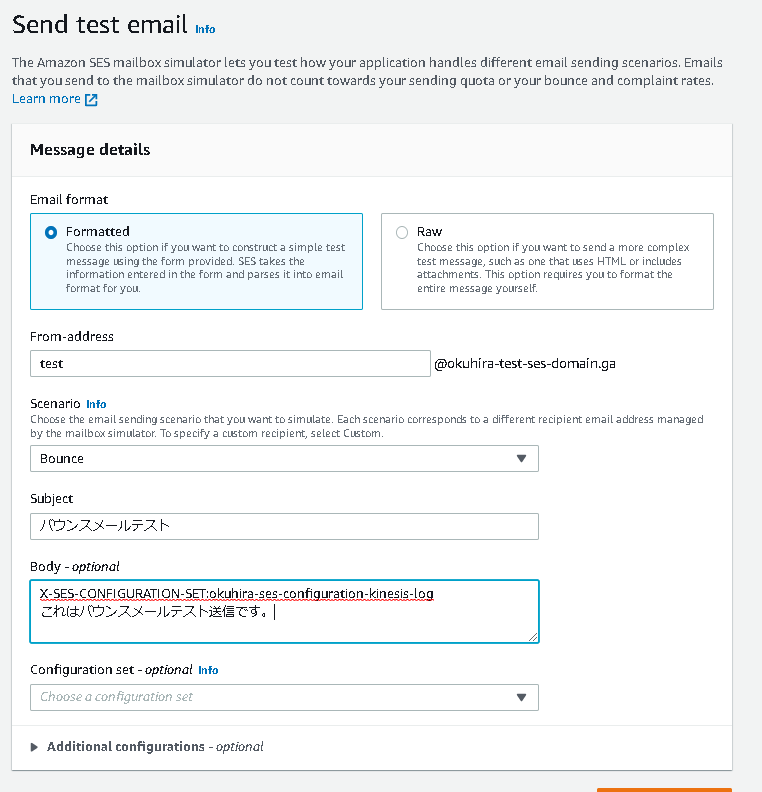

4.SESバウンス動作確認

SESバウンスがSNSで通知されるか、テストメール送信を送信します。

Send test email をクリックします。

From-address:test@okuhira-test-ses-domain.ga

Scenar:Bounce

Subjent:バウンステスト件名

Body:バウンステスト本文

テストメール送信

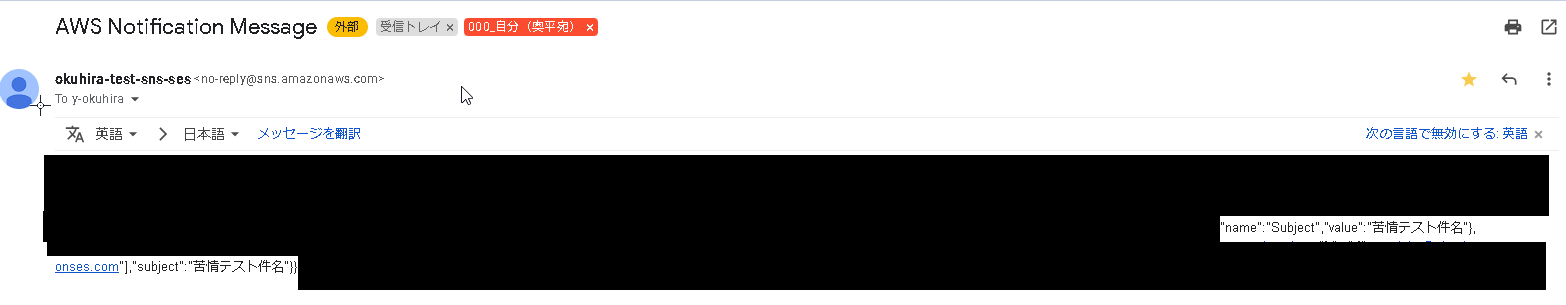

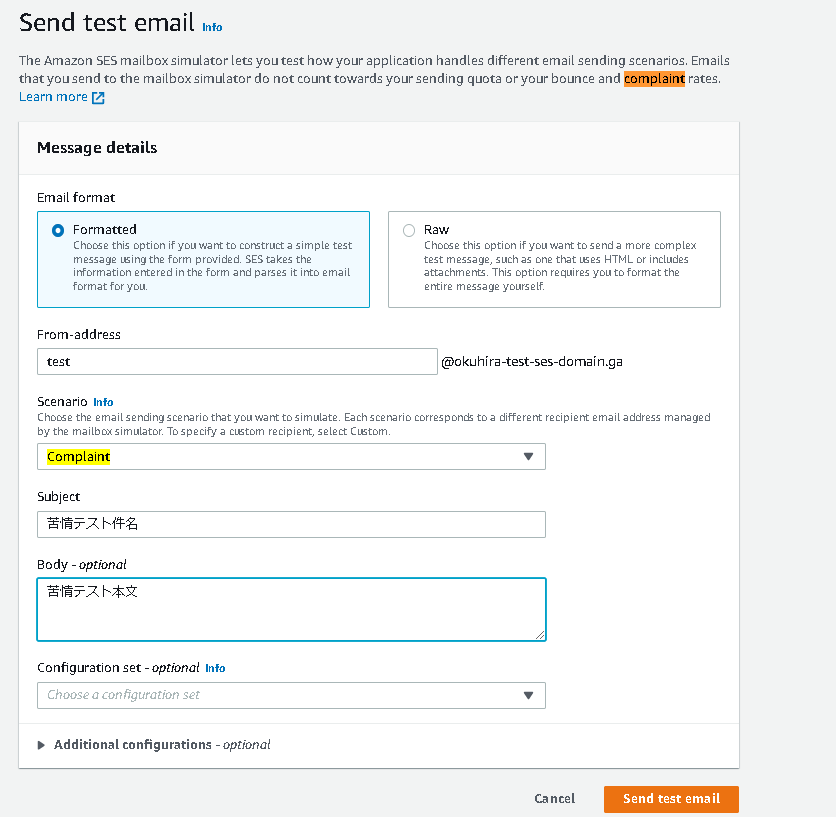

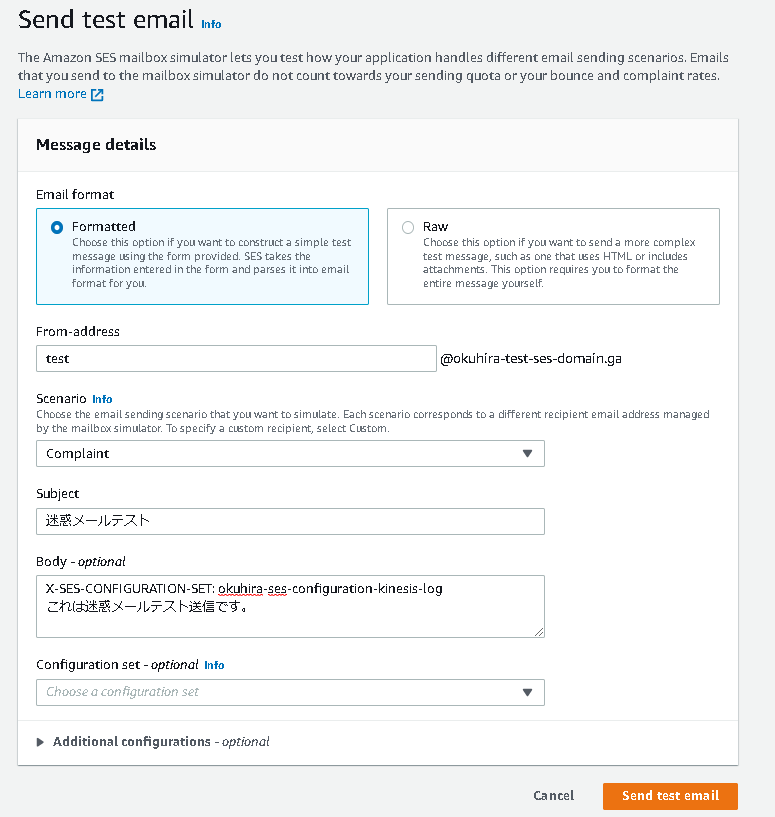

5.SES苦情確認

同様に、苦情もテストメールします。

From-address:@okuhira-test-ses-domain.ga

Scenario:Complaint

Subjent:苦情テスト件名

Body:苦情テスト本文

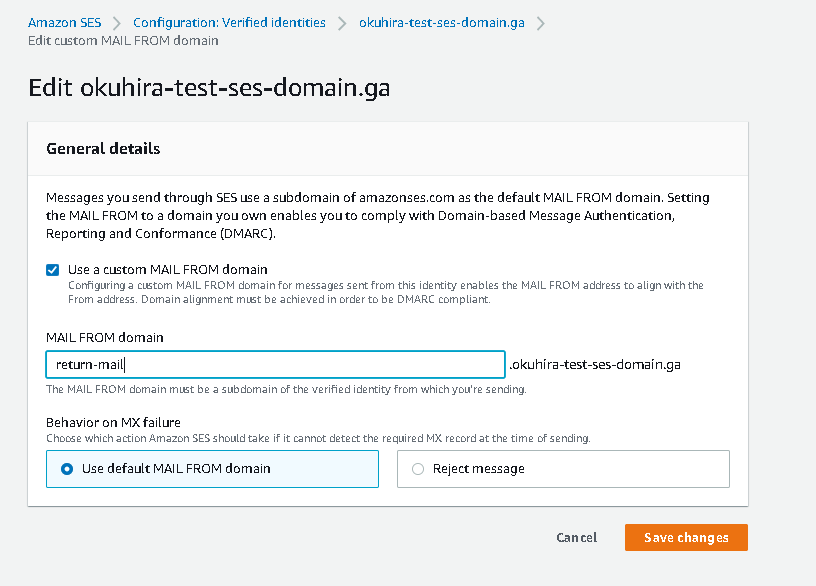

7.DMARC設定

1.最初はSPF情報を作成します。

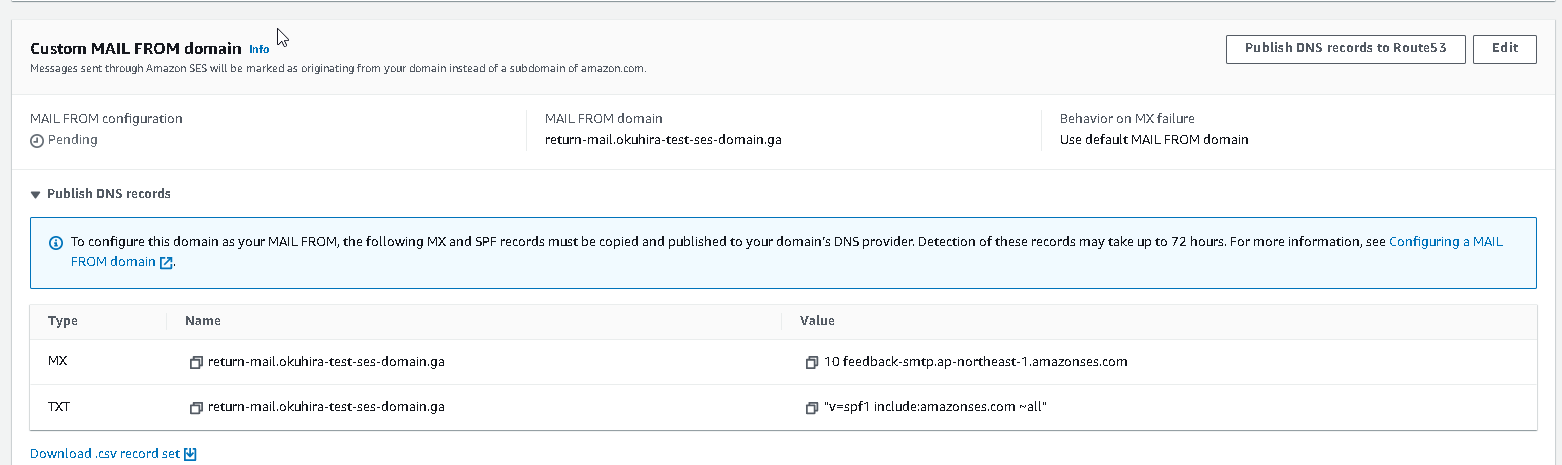

Verified identities をクリックし、Authenticationタブをクリックし、Custom MAIL FROM domain のEditをクリックします。

MAIL FROM domain は任意で分かりやすい文字列を記載します、今回は「return-mail」としています。

Publish DNS records to Route53 をクリックして、簡単にRoute53に登録します。

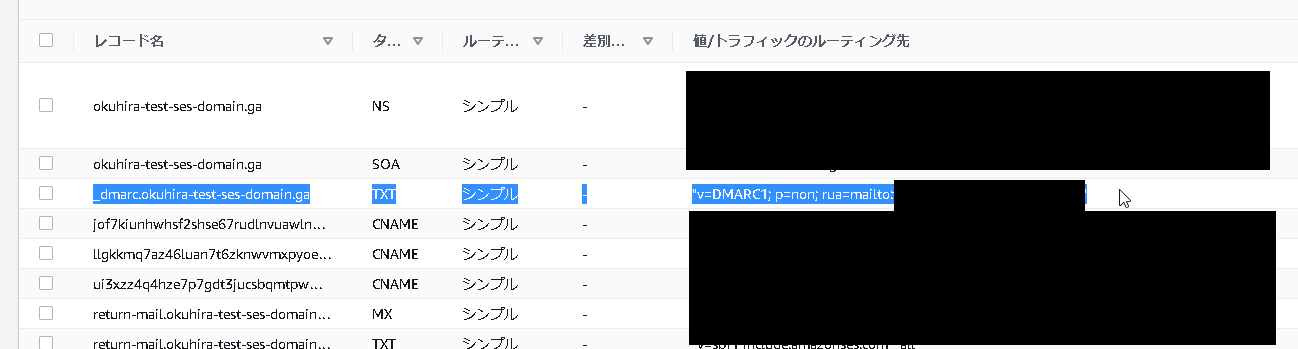

2.次に、DMARC情報を手動でRoute53に登録します。

レコード名:_dmarc.okuhira-test-ses-domain.ga

タイプ:TXT

値:"v=DMARC1; p=none; rua=mailto:<メールアドレス>"

※p=none につきましては、仕様によってタイプを検討ください。

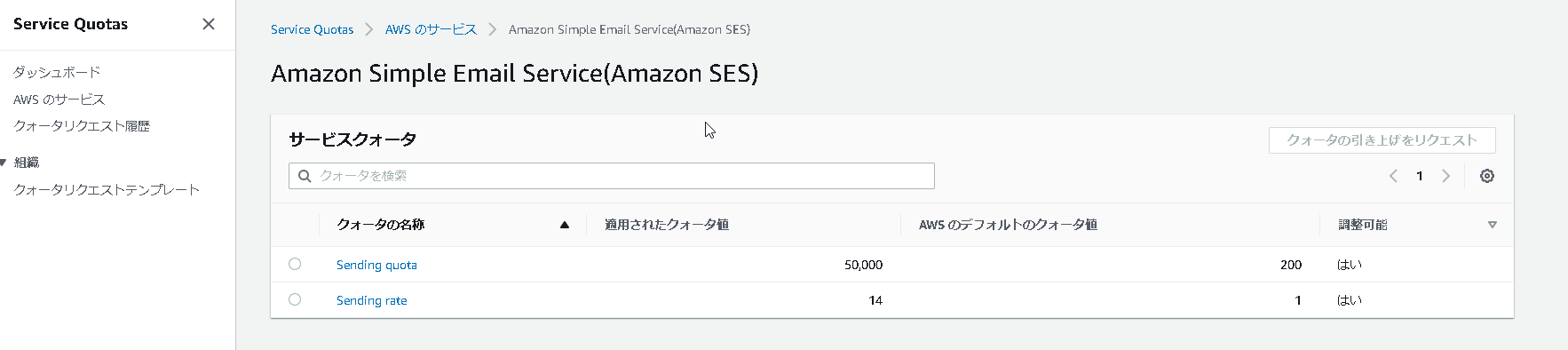

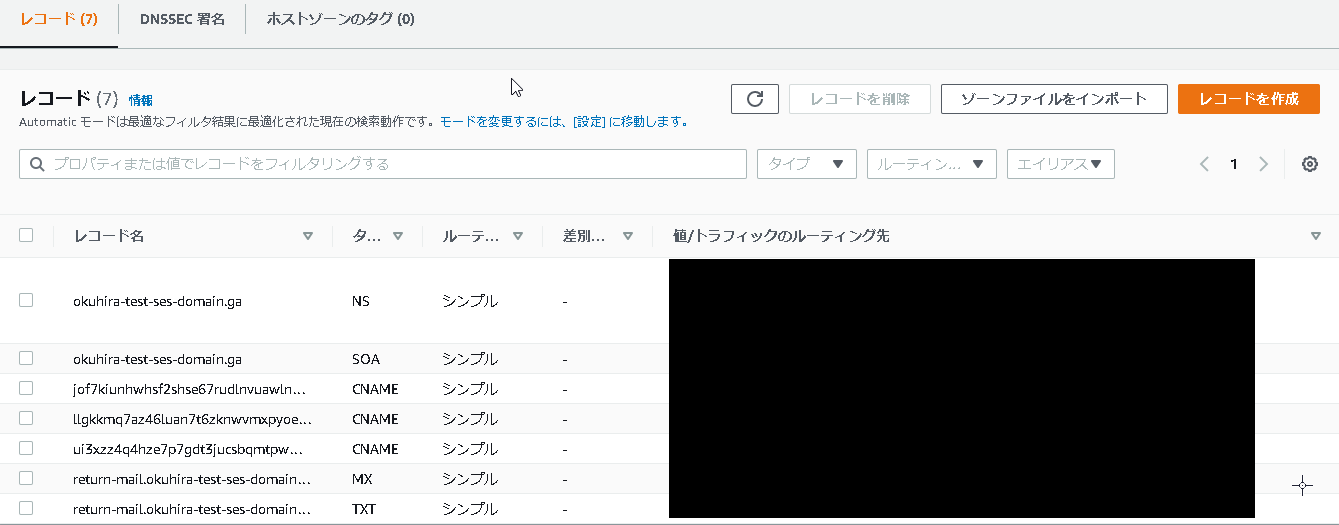

8.DNS登録

DNS登録の確認です、下記内容がRoute53に登録されているか確認します。

【「SES作成」で出力されたTXTレコード】

①CNAMEレコード(DKIM)

②CNAMEレコード(DKIM)

③CNAMEレコード(DKIM)

【「DMARC設定」で出力されたTXTレコード】

④TXTレコード(SPF)

⑤MXレコード(SPF)

⑥TXTレコード(DMARC)※手動設定

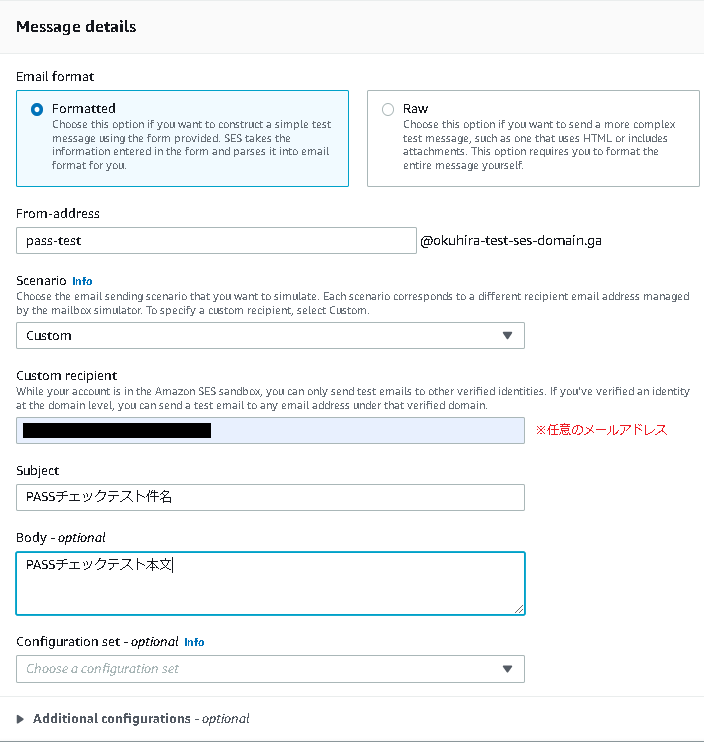

下記のように任意のメールアドレス宛にテストメールを送信します。

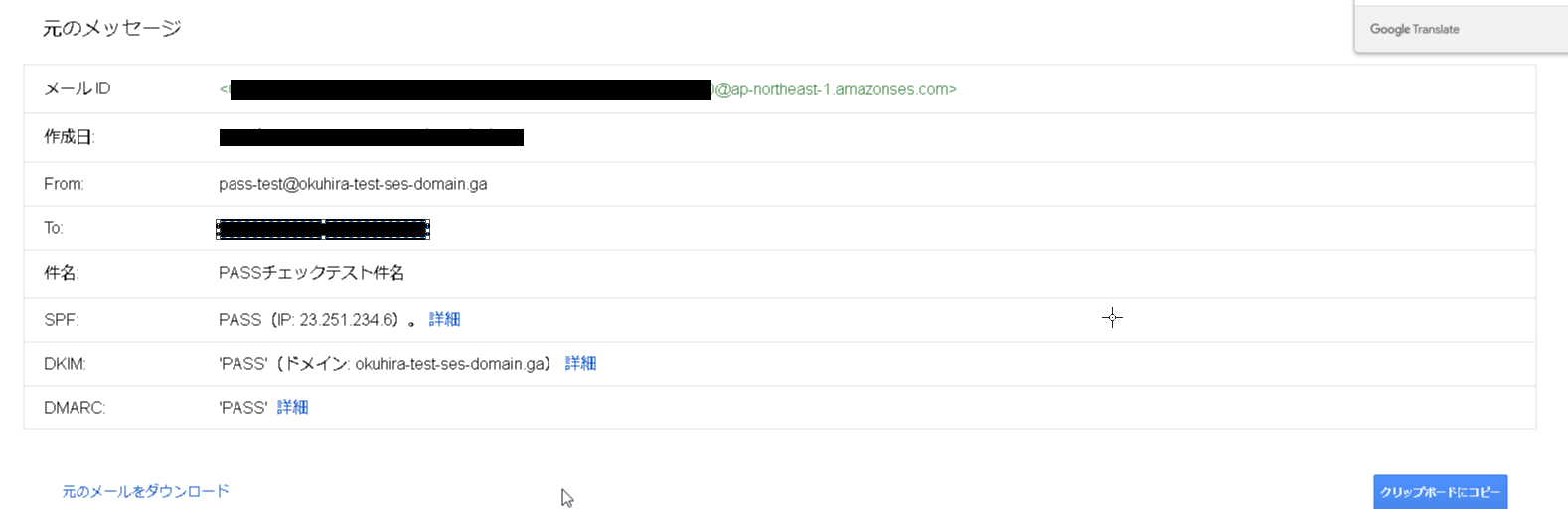

SPF、DKIM、DMARCが全てPASSしているのを確認できました。

9.ログ出力設定

SES送信ログをより詳細にS3に保管する方法です。

※ここではAmazon ES(ElasticSearch)を使用せず、S3にログを置くパターンを記載致します。

①Kinesis 配信ストリームを作成する

※変更箇所のみ記載します、後はデフォルト設定です。

※Kinesisも、よくUIが変わりますのでご注意ください。。。

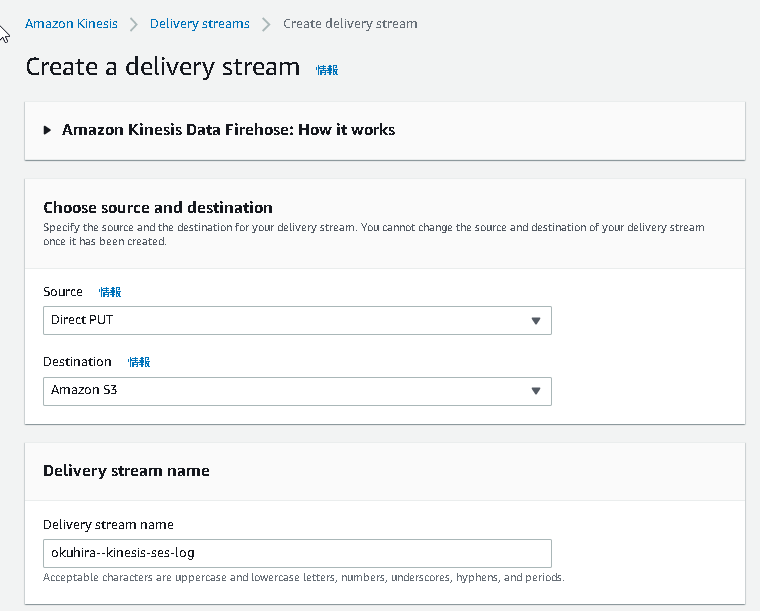

1.Kinesis コンソール → 「Kinesis Data Firehose」を開きます。

2.[Create Delivery Stream] をクリックします。

3.[Delivery stream name] に、ストリームの名前を入力します。

4.[Source] で[Direct PUT] 、[Destination]で[Amazon S3]を選択します。

5.[Delivery stream name]は任意の名前を記載します。

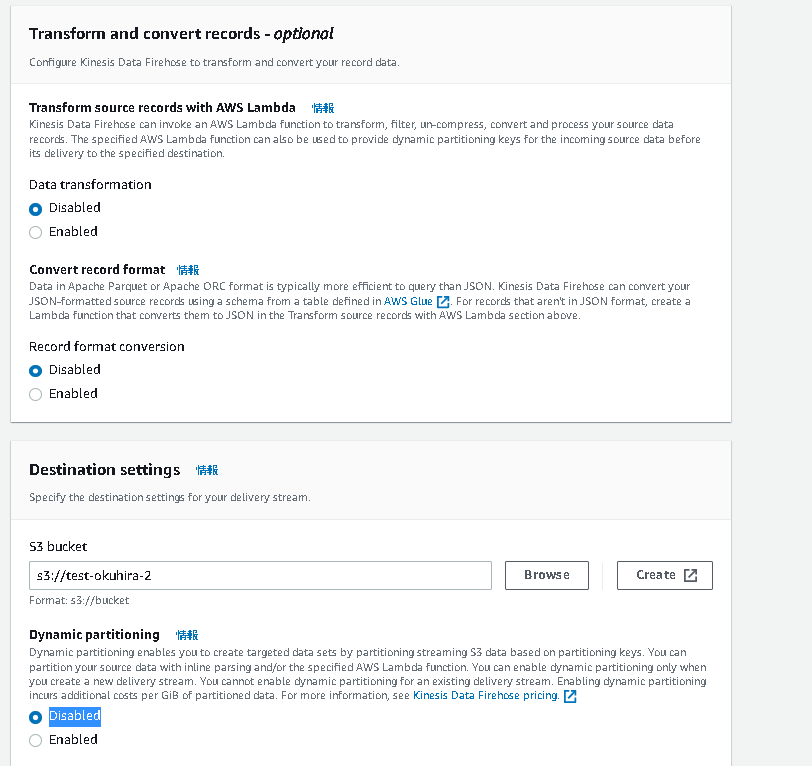

6.任意のS3バケットを選択します。 (※恐らくですが対象S3バケットは空である必要があります)

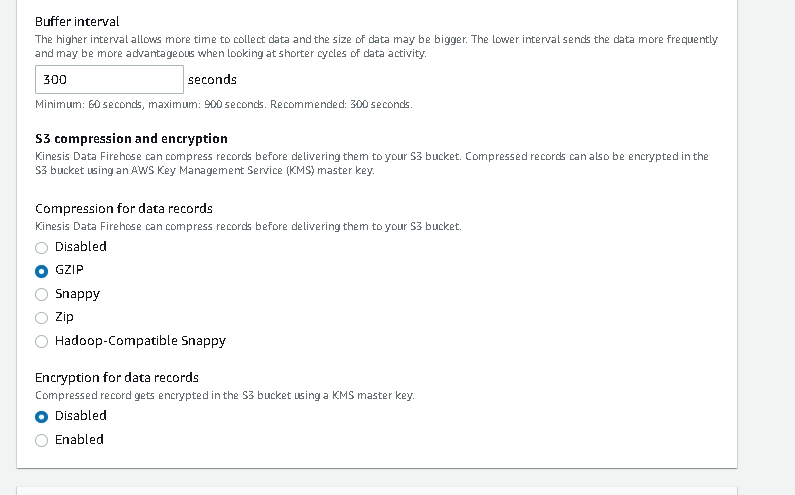

7.[Compression for data records]は[GZIP]を選択します。

あとはデフォルト設定で作成へ進みます。

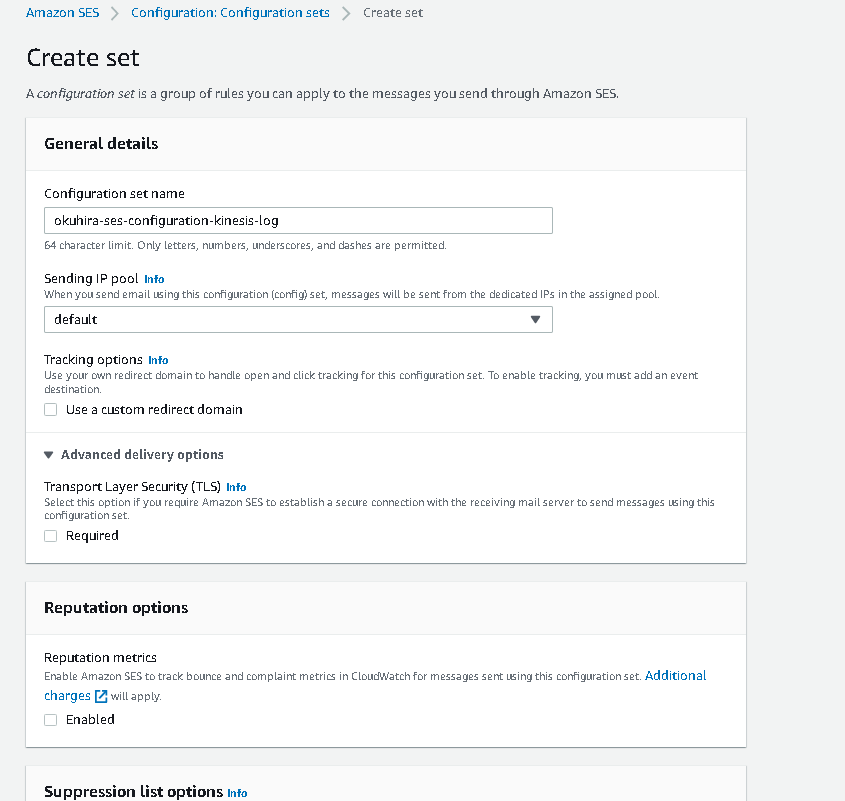

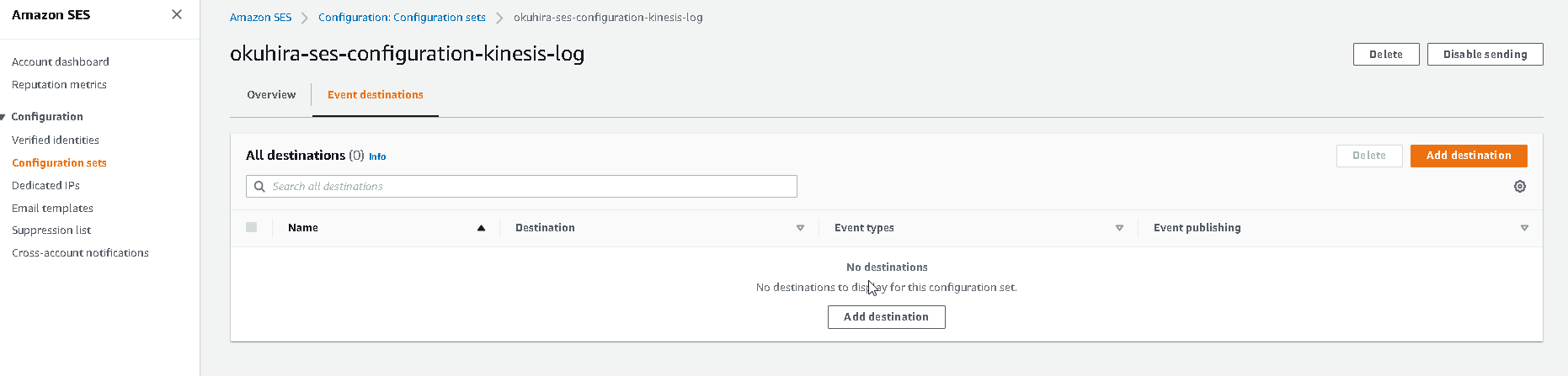

②SESのConfiguration sets作成

ここで気をつけないといけない事があります。

SES用のロールを作成する必要がありますが、何故か現時点(2022年3月)ではSES用ロールの作成が出来ません。。。

現時点では下記の手順を踏む必要があります。

Ⅰ. 一度、EC2用ロールを作成する

Ⅱ. 作成したEC2用ロールをSES用ロールに修正する

EC2用ロールに対し、下記2件の修正を致します。

※「xxxxxxxxxxxxx」の箇所は自身のAWSアカウントIDです。

・SES用ロールに付与するポリシー(ロール名:test-ses-role)

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Action": [

"firehose:PutRecordBatch"

],

"Resource": [

"arn:aws:firehose:ap-northeast-1:xxxxxxxxxxxxx:deliverystream/okuhira-kinesis-ses-log"

]

}

]

}

・信頼されたエンティティを下記のように修正します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "ses.amazonaws.com"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"AWS:SourceArn": "arn:aws:ses:ap-northeast-1:xxxxxxxxxxxxx:configuration-set/okuhira-ses-configuration-kinesis-log",

"AWS:SourceAccount": "xxxxxxxxxxxxx"

}

}

}

]

}

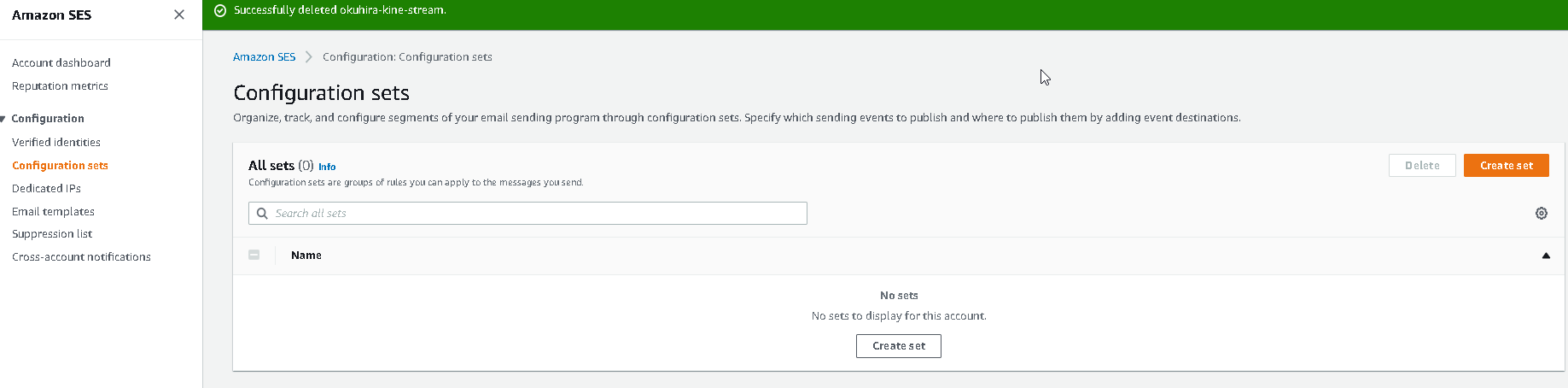

上記ロールを作成後、SESのConfiguration setsを作成致します。

1.SES画面のConfiguration sets をクリックして、Create set をクリックします。

3.次に、Event destinations タブをクリックし、Add destination をクリックします。

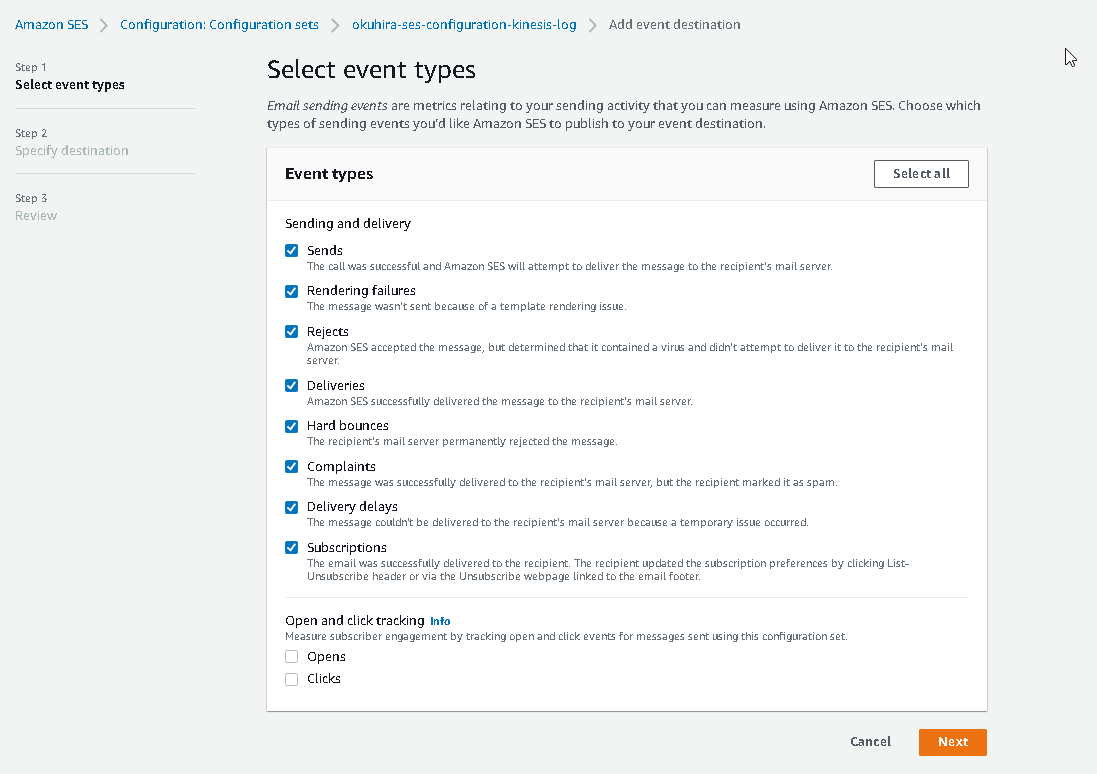

4.イベントタイプを任意で選択します。 ※ここでは全て選択しています。

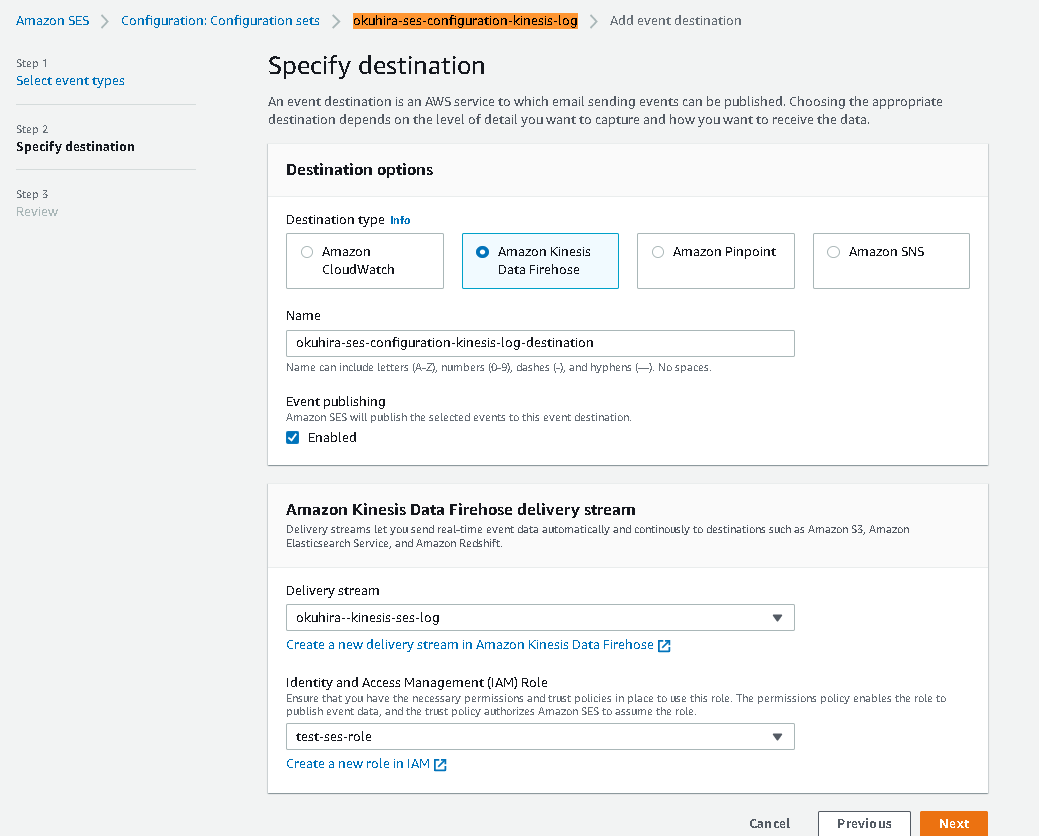

5.[Destination type]は[Amazon Kinesis Data Firehose]を選択します。

任意の名前を記載します。

6.[Delivery stream]は先程作ったKinesisを選択します。

7.[Identity and Access Management (IAM) Role]は先程作ったSES用ロール(元EC2用ロール)を選択します。

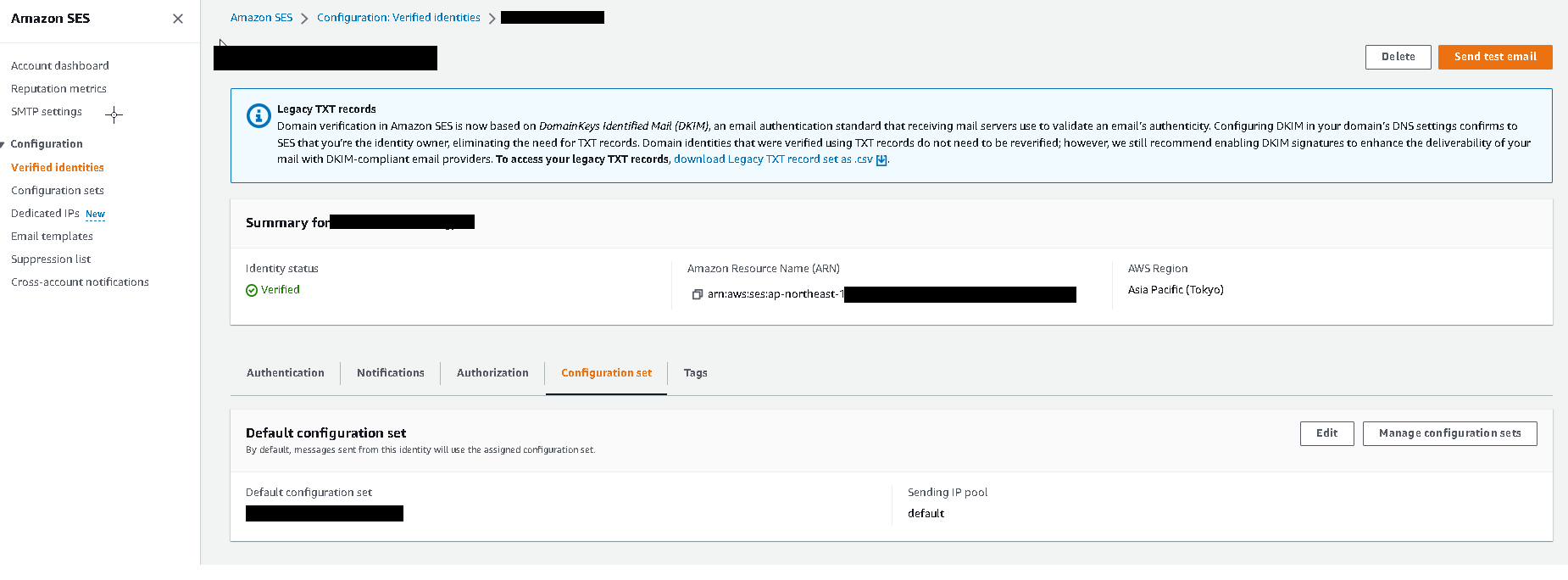

8.「Default configuration set」のアタッチ設定を行う

作成したconfiguration setを対象ドメインにアタッチします。

③設定をテストする

1.Amazon SES コンソールを使用してテスト E メールを送信します。

2.Verified identities → 対象SESを選択し、[Send test email]をクリックします。

<送信メール履歴確認>

Email Formart:Formatted

From:info@ドメイン名

X-SES-CONFIGURATION-SET: <Configuration Sets名>

subject: 迷惑メールテスト

これは迷惑メールテスト送信です。

<バウンスメール確認>

Email Formart:Formatted

From:info@ドメイン名

subject: バウンスメールテスト

X-SES-CONFIGURATION-SET: <Configuration Sets名>

これはバウンスメールテスト送信です。

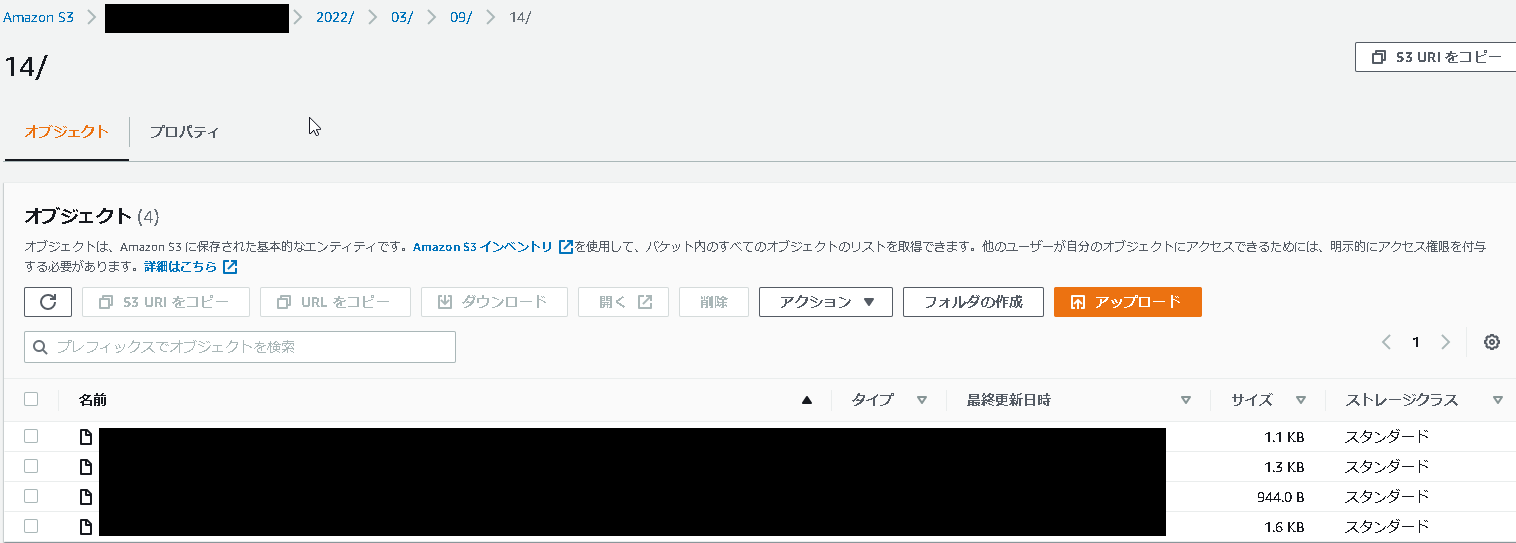

メールが届くことを確認します。

対象S3にログが格納されることを確認致します。(※数時間かかる場合もあります)

あとは、実際にSES送信する際、メールのヘッダーに下記文言を設定致します。

X-SES-CONFIGURATION-SET: <Configuration Sets名>

※AWS公式ドキュメント(SES、ステップ 3: E メールを送信するときに設定セットを指定する)

https://docs.aws.amazon.com/ja_jp/ses/latest/DeveloperGuide/event-publishing-send-email.html

以上でSES構築は終了となります、お疲れ様でした。

次回またUIが変わる前までには、CLIを取り入れてSES構築したいと思います。

10.参考情報

SPF、DKIM、DMARCの簡単な説明を下記記事から抜粋しております、詳細は下記記事をご参考ください。

https://mailmarketinglab.jp/about-dmarc/

・SPF

電子メールの送信元ドメインが詐称されていないかを検査して、なりすましメールではないと確認してくれます。

→SES設定時にAWSマネージドサービスにて対応済みとなります

・DKIM

送信ドメイン認証システムの1つで、受信した文章が途中で改ざんされていないかをチェックして迷惑メール扱いになるのを防ぎます。

→SES設定時にAWSマネージドサービスにて対応済みとなります

・DMARC

上記のSPF、DKIMそれぞれの働きを補強するための技術です。 DMARCの役割は主に以下の3つとなります。

1.メール送信者が認証失敗したメールの取り扱いを指定できる

2.メール送信者が認証結果をメール受信者から受け取れる

3.第三者署名(代理署名)を許容しない

DMARCのレコード設定で、「値:"v=DMARC1; p=none; rua=mailto:<メールアドレス>"」とありますが、SPFでもDKIMでもカバーしきれない対応が、<メールアドレス>に送信されます。

<メールアドレス>は、運用チームのメールアドレスを設定します。