要旨

在宅勤務では会社へVPN接続して作業を行うことが多いです。

一方でサーバ接続への踏み台としてVPN接続中にzoom画面共有でダブルチェックしたり、メンバーに作業内容を共有したりするシーンがよくあります。

しかし、社内VPNに接続したままZoomを行う人が多いと帯域が圧迫して辛いですね。

そんなわけで、VPNに接続した状態でZoomに接続しても、VPNルータに負荷をかけないお手軽な手法を考えました。

前提条件

手法を説明するにあたり下記の前提条件で手法を説明することとします。

-

クライアントPCはwindows環境とします

-

VPN接続時のdefault gatewayはVPNで、192.168.100.1とします

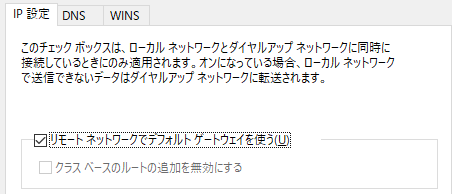

(ネットワークアダプタの設定で「リモートネットワークでデフォルトゲートウェイを使う」にチェックが入っている状態とする)

-

自宅環境のgatewayは10.10.10.254とします(家のルータのIPアドレス)

手法

zoomの通信先は「Zoom のネットワーク ファイア ウォールまたはプロキシ サーバーの設定」として公開されおり、簡単に知ることが出来ます。

zoomの通信のみgatewayを10.10.10.254とするようwindowsPCにルーティングを追加することでVPN経由の通信を回避します。

ここで皆さんご存じroute addコマンドを使用します。

コマンドプロンプト(管理者モード)で下記のコマンドをドバーっと流し込みます。

ルーティングの数が多いので自宅以外での作業時にdefault gatawayが変わることを考慮し、-p (persistent オプション)は付けずに設定することにします。

route add 3.7.35.0/25 10.10.10.254

route add 3.21.137.128/25 10.10.10.254

route add 3.22.11.0/24 10.10.10.254

route add 3.23.93.0/24 10.10.10.254

route add 3.25.41.128/25 10.10.10.254

route add 3.25.42.0/25 10.10.10.254

route add 3.25.49.0/24 10.10.10.254

route add 3.80.20.128/25 10.10.10.254

route add 3.96.19.0/24 10.10.10.254

route add 3.101.32.128/25 10.10.10.254

route add 3.101.52.0/25 10.10.10.254

route add 3.104.34.128/25 10.10.10.254

route add 3.120.121.0/25 10.10.10.254

route add 3.127.194.128/25 10.10.10.254

route add 3.208.72.0/25 10.10.10.254

route add 3.211.241.0/25 10.10.10.254

route add 3.235.69.0/25 10.10.10.254

route add 3.235.82.0/23 10.10.10.254

route add 3.235.71.128/25 10.10.10.254

route add 3.235.72.128/25 10.10.10.254

route add 3.235.73.0/25 10.10.10.254

route add 3.235.96.0/23 10.10.10.254

route add 4.34.125.128/25 10.10.10.254

route add 4.35.64.128/25 10.10.10.254

route add 8.5.128.0/23 10.10.10.254

route add 13.52.6.128/25 10.10.10.254

route add 13.52.146.0/25 10.10.10.254

route add 18.157.88.0/24 10.10.10.254

route add 18.205.93.128/25 10.10.10.254

route add 20.203.158.80/28 10.10.10.254

route add 20.203.190.192/26 10.10.10.254

route add 50.239.202.0/23 10.10.10.254

route add 50.239.204.0/24 10.10.10.254

route add 52.61.100.128/25 10.10.10.254

route add 52.202.62.192/26 10.10.10.254

route add 52.215.168.0/25 10.10.10.254

route add 64.125.62.0/24 10.10.10.254

route add 64.211.144.0/24 10.10.10.254

route add 64.224.32.0/19 10.10.10.254

route add 65.39.152.0/24 10.10.10.254

route add 69.174.57.0/24 10.10.10.254

route add 69.174.108.0/22 10.10.10.254

route add 99.79.20.0/25 10.10.10.254

route add 101.36.167.0/24 10.10.10.254

route add 103.122.166.0/23 10.10.10.254

route add 111.33.115.0/25 10.10.10.254

route add 111.33.181.0/25 10.10.10.254

route add 115.110.154.192/26 10.10.10.254

route add 115.114.56.192/26 10.10.10.254

route add 115.114.115.0/26 10.10.10.254

route add 115.114.131.0/26 10.10.10.254

route add 120.29.148.0/24 10.10.10.254

route add 129.151.0.0/19 10.10.10.254

route add 129.151.40.0/22 10.10.10.254

route add 129.151.48.0/20 10.10.10.254

route add 129.159.0.0/20 10.10.10.254

route add 129.159.160.0/19 10.10.10.254

route add 129.159.208.0/20 10.10.10.254

route add 130.61.164.0/22 10.10.10.254

route add 134.224.0.0/16 10.10.10.254

route add 140.238.128.0/24 10.10.10.254

route add 140.238.232.0/22 10.10.10.254

route add 144.195.0.0/16 10.10.10.254

route add 147.124.96.0/19 10.10.10.254

route add 149.137.0.0/17 10.10.10.254

route add 150.230.224.0/21 10.10.10.254

route add 152.67.20.0/24 10.10.10.254

route add 152.67.118.0/24 10.10.10.254

route add 152.67.168.0/22 10.10.10.254

route add 152.67.180.0/24 10.10.10.254

route add 152.67.184.0/22 10.10.10.254

route add 152.67.240.0/21 10.10.10.254

route add 152.70.224.0/21 10.10.10.254

route add 156.45.0.0/17 10.10.10.254

route add 158.101.64.0/24 10.10.10.254

route add 158.101.184.0/22 10.10.10.254

route add 160.1.56.128/25 10.10.10.254

route add 161.199.136.0/22 10.10.10.254

route add 162.12.232.0/22 10.10.10.254

route add 162.255.36.0/22 10.10.10.254

route add 165.254.88.0/23 10.10.10.254

route add 166.108.64.0/18 10.10.10.254

route add 168.138.16.0/22 10.10.10.254

route add 168.138.48.0/24 10.10.10.254

route add 168.138.56.0/21 10.10.10.254

route add 168.138.72.0/24 10.10.10.254

route add 168.138.74.0/25 10.10.10.254

route add 168.138.80.0/21 10.10.10.254

route add 168.138.96.0/22 10.10.10.254

route add 168.138.116.0/22 10.10.10.254

route add 168.138.244.0/24 10.10.10.254

route add 170.114.0.0/16 10.10.10.254

route add 173.231.80.0/20 10.10.10.254

route add 192.204.12.0/22 10.10.10.254

route add 193.122.16.0/20 10.10.10.254

route add 193.122.32.0/20 10.10.10.254

route add 193.122.208.0/20 10.10.10.254

route add 193.122.224.0/20 10.10.10.254

route add 193.122.240.0/20 10.10.10.254

route add 193.123.0.0/19 10.10.10.254

route add 193.123.40.0/21 10.10.10.254

route add 193.123.128.0/19 10.10.10.254

route add 193.123.168.0/21 10.10.10.254

route add 193.123.192.0/19 10.10.10.254

route add 198.251.128.0/17 10.10.10.254

route add 202.177.207.128/27 10.10.10.254

route add 204.80.104.0/21 10.10.10.254

route add 204.141.28.0/22 10.10.10.254

route add 206.247.0.0/16 10.10.10.254

route add 207.226.132.0/24 10.10.10.254

route add 209.9.211.0/24 10.10.10.254

route add 209.9.215.0/24 10.10.10.254

route add 213.C19.144.0/24 10.10.10.254

route add 213.19.153.0/24 10.10.10.254

route add 213.244.140.0/24 10.10.10.254

route add 221.122.88.64/27 10.10.10.254

route add 221.122.88.128/25 10.10.10.254

route add 221.122.89.128/25 10.10.10.254

route add 221.123.139.192/27 10.10.10.254

上記のコマンドを記述したbatファイルを作成しておくよいでしょう。

環境が変わった時はPCを再起動すれば設定したルーティングは消えてなくなります。

再度設定したい場合は、batファイルを実行するだけなので楽ちんです。

結果

VPN接続した環境でzoom接続しても「ピピ美」さんから通知は来なくなりました。

(参考)ピピ美:https://qiita.com/map_corn/items/c91f102ed37acc25cfd1

上手く(通知からは)回避できているようです。

考察

本来なら各gatewayでトラフィックをモニタリングして正しくzoomのトラフィックのみが自宅のルータから直接インターネットへ出て行っているか検証が必要です。

一方で、VPNは特定の通信先の踏み台として使用する目的からすると、VPNをdefault gatewayとせず、踏み台を経由して目的のノードへのルーティングをVPNのゲートウェイへ向ける方法が正しいアプローチのように思います。

しかし今回はPCのルーティングテーブルの管理が面倒にならず、一時的にルーティングテーブルが汚くなってもPC再起動で綺麗さっぱり消えても困らないお手軽な方法を選択しました。