はじめに

Azureのサービスだけでオンプレミス環境の機器も監視したい、という要望は稀にあるかと思います。

今回はAWSのEC2をオンプレミスのネットワーク機器と見立てて、AzureのNetwork Watcherの接続モニターという機能を利用して、Ping監視でアラート通知できるかを検証しました。

事前準備

以下を事前作成しています。

- AzureとAWSをS2S接続

- AzureのVM:1台(azure-vm1:10.0.0.5)

- AWSのEC2:1台(aws-ec2-01:172.16.0.216)

- AzureとAWS間のICMP通信を許可

実装方法

1.接続モニター

-

接続モニター名を入力後にテストグループを設定します。

2-1. ソースは監視サーバを指定します。

※今回のケースではazure-vm1を選択しています。

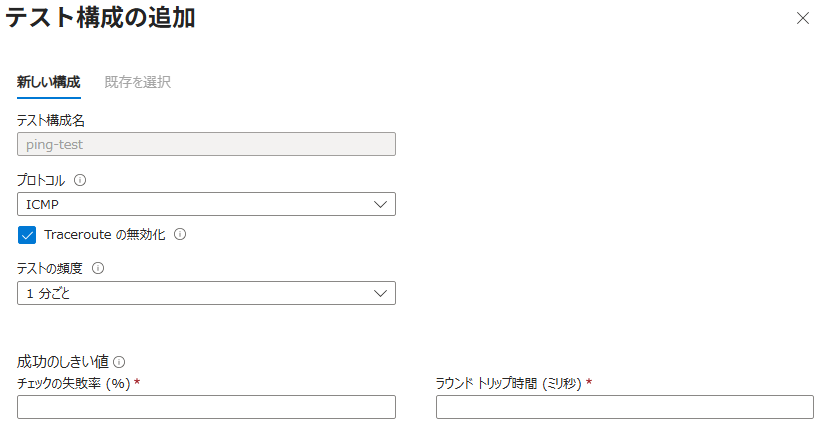

2-2. テスト構成は要件に応じて設定します。

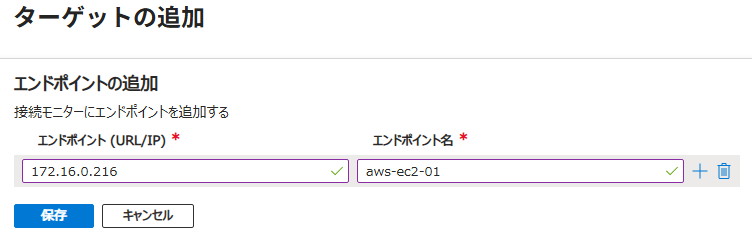

2-3. ターゲットは外部アドレスタブからエンドポイントの追加で設定します。

※今回のケースではEC2のプライベートIPを設定しています。

-

他はデフォルトで作成します。

※ログの保存先を指定したい場合は作成済みのLog Analyticsを選択します。

※アラートルール名は任意の名前にしたいため、ここではアラートの作成は行いません。

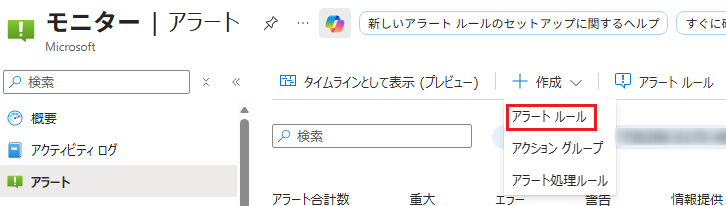

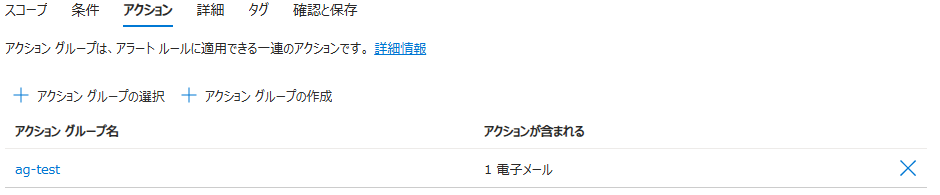

2.アラートルール作成

-

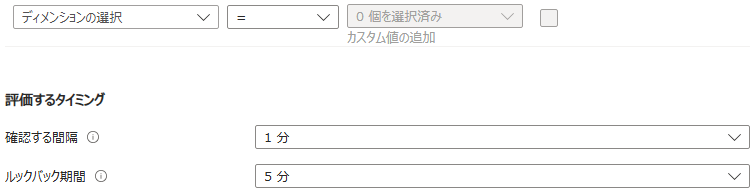

条件タブにて、シグナル名をTest Resultを選択し、他は要件に応じて設定します。

※ディメンションは作成済みのテストグループを参考にディメンション値を設定します。

-

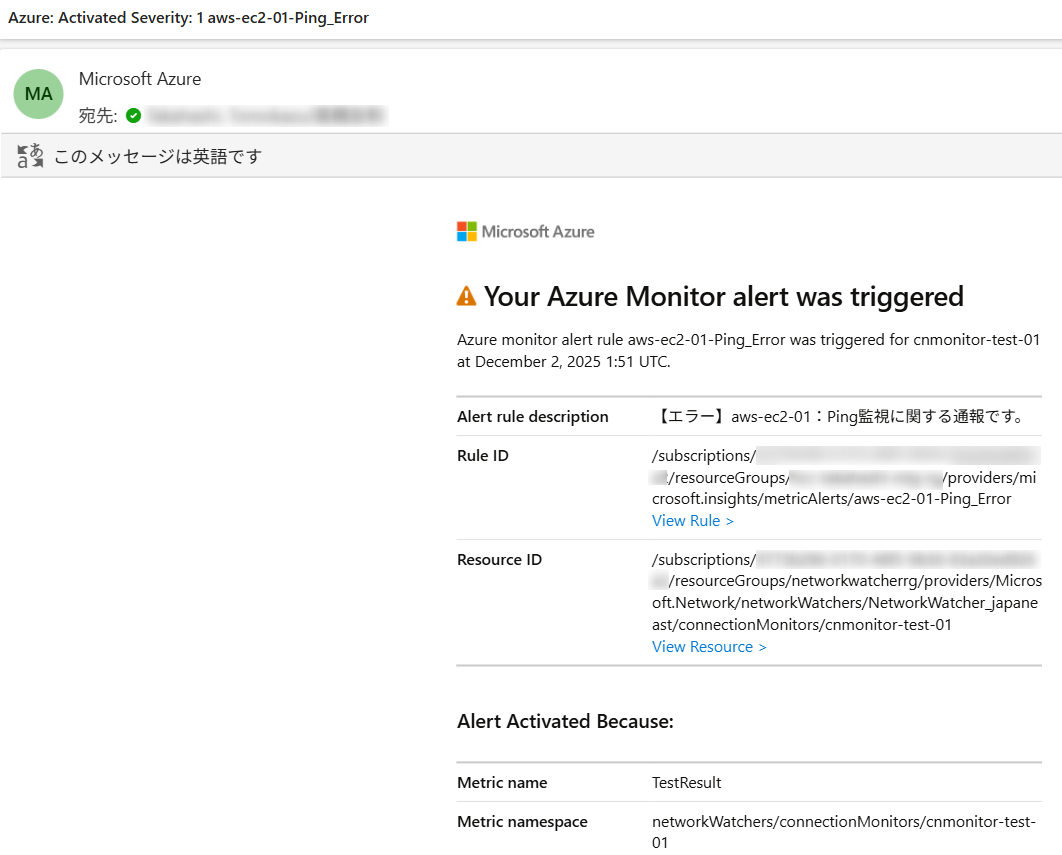

詳細タブにて、任意の値を入力し、アラートルールを作成します。

※アラートルール名はメールの件名に表示されます。

※アラートルールの説明は記述しておくとメールの本文に表示されるので分かりやすくなります。

3.監視テスト

AzureのNSGでICMP通信を拒否するか、監視対象機器を停止することでテストします。

ICMP通信ができなくなるとアラートがメール通知されます。

<メール通知例>

まとめ

接続モニターの機能を利用することで、オンプレミスのネットワーク機器と見立てたEC2のPing監視ができることを確認できました。

オンプレミスのネットワーク機器以外でもICMP通信が可能であれば、クライアントOSやAzure Monitorエージェントをインストールできないサーバの監視も可能かと思います。

この記事がどなたかの参考になれば幸いです。