Boss of the SOC (BOTS) Investigation Workshop for Splunkのbotv1を使用してScenario #1_APTを順繰りやっていく6回目。![]() 長いな

長いな

サイバーキルチェーンはここを参照。

初回が偵察(reconnaissance)で、第2回が攻撃(exploitation)、第3回が設置(Installation)、前前回が目的に対する行動(Actions on Objective)、前回が遠隔操作(Command & Control)、今回が武器化(Weaponization)

Using OSINT to Identify Attacker Infrastructure

robtex domain

https://www.robtex.com/dns-lookup/prankglassinebracket.jumpingcrab.com

のように、htttps://www.robtex.com/dns-lookup/の次にドメイン名

robtex ip

https://www.robtex.com/ip-lookup/23.22.63.114

のように、htttps://www.robtex.com/ip-lookup/の次にIPアドレス

ThreatCrowd ip

https://threatcrowd.org/ip.php?ip=23.22.63.114

のように、https://threatcrowd.org/ip.php?ip=の次にIPアドレス

VirusTotal ip

https://www.virustotal.com/#/ip-address/23.22.63.114

のように、https://www.virustotal.com/#/ip-address/の次にIPアドレス

VirusTotal domain

https://www.virustotal.com/#/domain/wynecorpinc.com

のように、https://www.virustotal.com/#/domain/の次にドメイン名

DomainTools domain

http://whois.domaintools.com/po1s0n1vy.com

のように、http://whois.domaintools.com/の次にドメイン名

今だとwhois情報でemailアドレスとかでるのが稀なので、関連性の確認やホスティング先の確認などに使う。

有料アカウント欲しいな・・・・

Using OSINT to Find Clues Pertaining to the Adversary

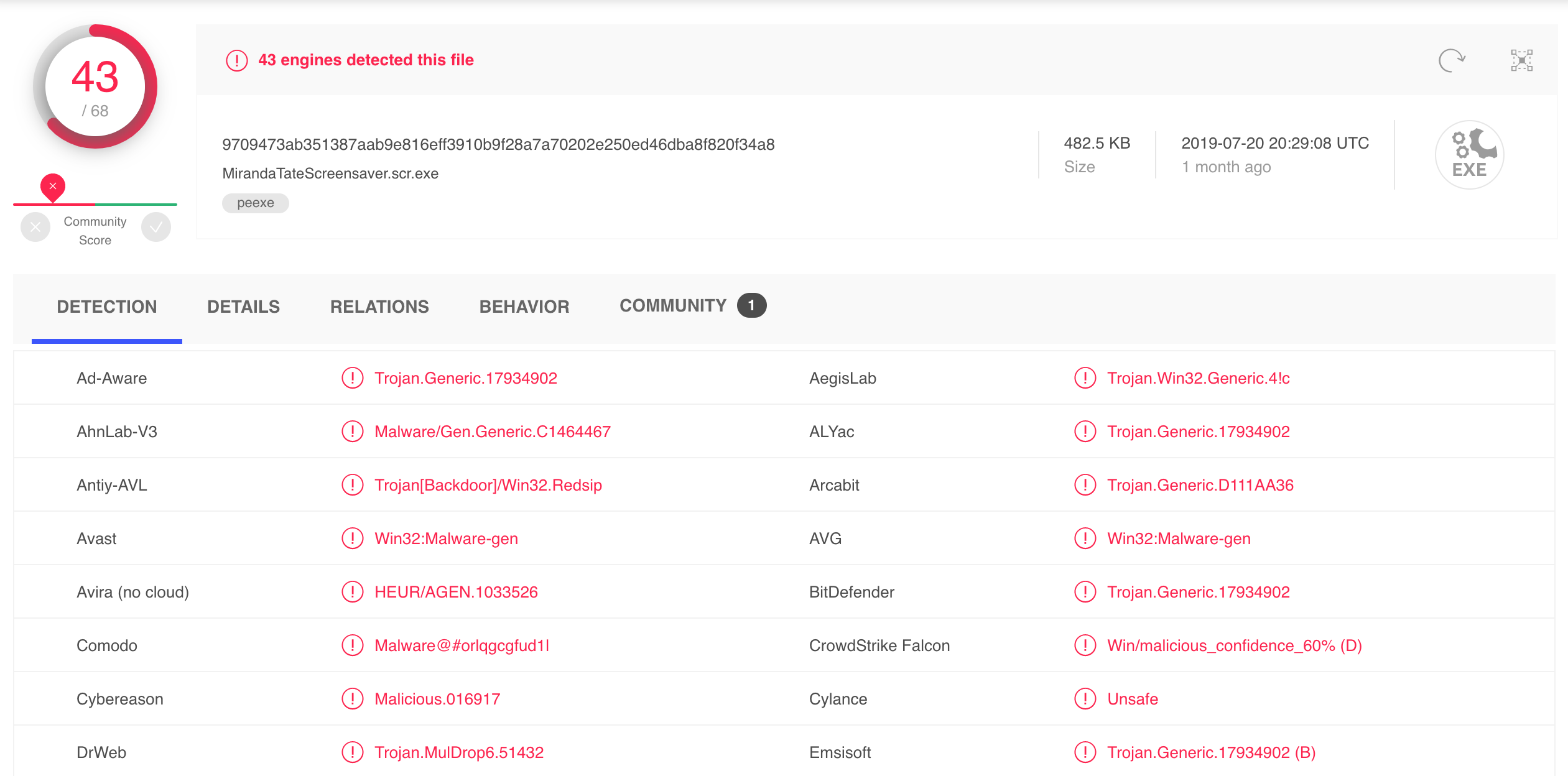

VirusTotal - Analysis

https://www.virustotal.com/en/file/9709473ab351387aab9e816eff3910b9f28a7a70202e250ed46dba8f820f34a8/analysis/

SysmonのログからわかったハッシュはVirustotalで検索

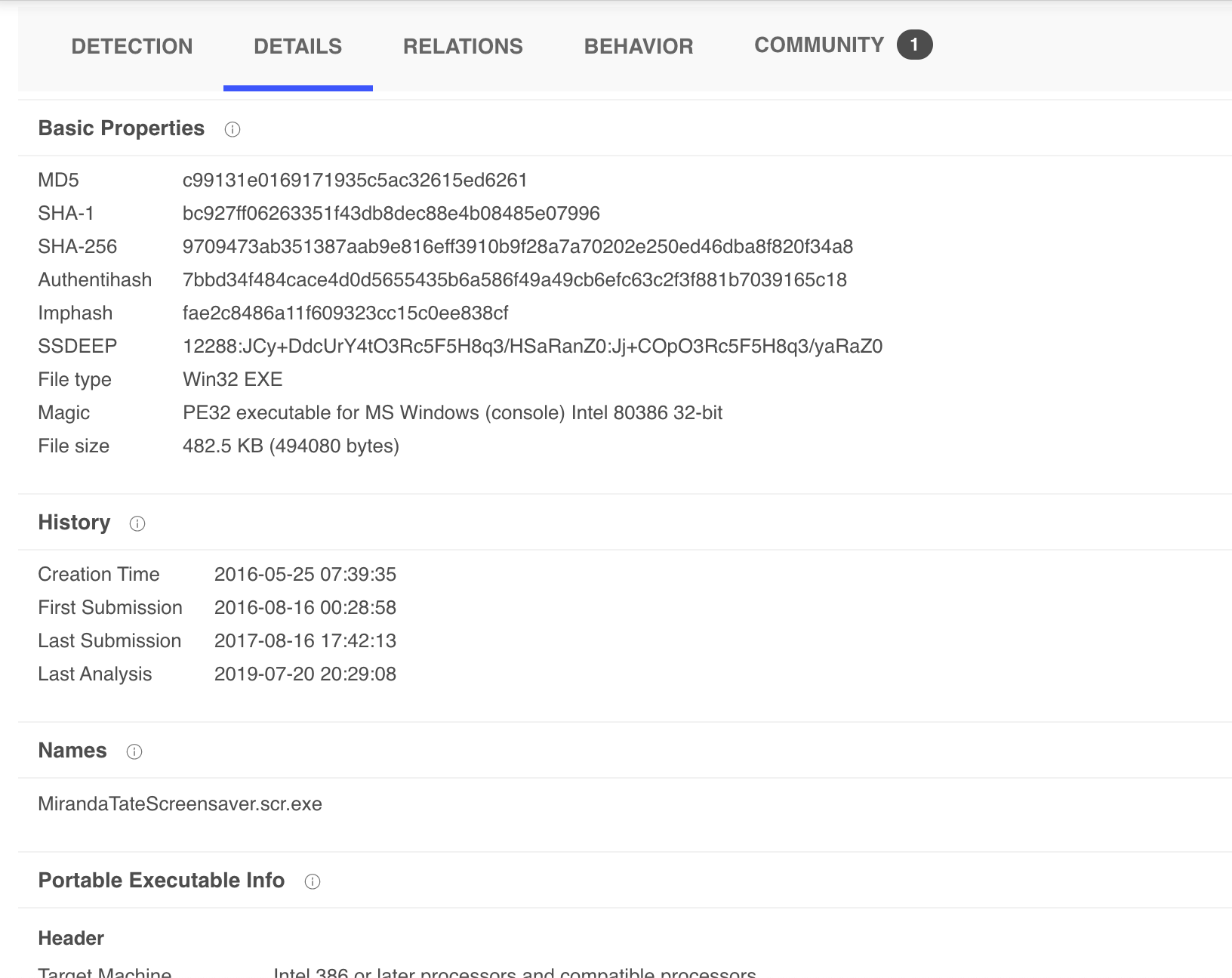

VirusTotal - File Detail

googleでファイル名検索すると、動的解析結果もいっぱいでる。

VirusTotal - Comments

53 74 65 76 65 20 42 72 61 6e 74 27 73 20 42 65 61 72 64 20 69 73 20 61 20 70 6f 77 65 72 66 75 6c 20 74 68 69 6e 67 2e 20 46 69 6e 64 20 74 68 69 73 20 6d 65 73 73 61 67 65 20 61 6e 64 20 61 73 6b 20 68 69 6d 20 74 6f 20 62 75 79 20 79 6f 75 20 61 20 62 65 65 72 21 21 21

AppsがHEX Converterを使用してるので今回はCyberChefで

Weaponizationはここまで。キリがいいのでこれで終わります。