今回は、東京リージョン・大阪リージョンにそれぞれ構築しているVPCに対してVPCピアリングを設定し、疎通確認を行ってみます。

構成の確認

東京リージョンの構成

現在、東京リージョン上には下記図のような構成のリソースを配置しています。

10.0.0.0/21のCIDRを持つVPCの上に、パブリックサブネット・プライベートサブネットを作成しました。

プライベートサブネット上には、EC2を一台ずつ配置しています。

※今回はVPCの構築手順については省略しています。

VPC・EC2の構築手順を確認したい場合は、こちら(複数記事)をご参照ください。

また、東京リージョン側のWEBサーバーに設定している内容についてはこちらをご参照ください。

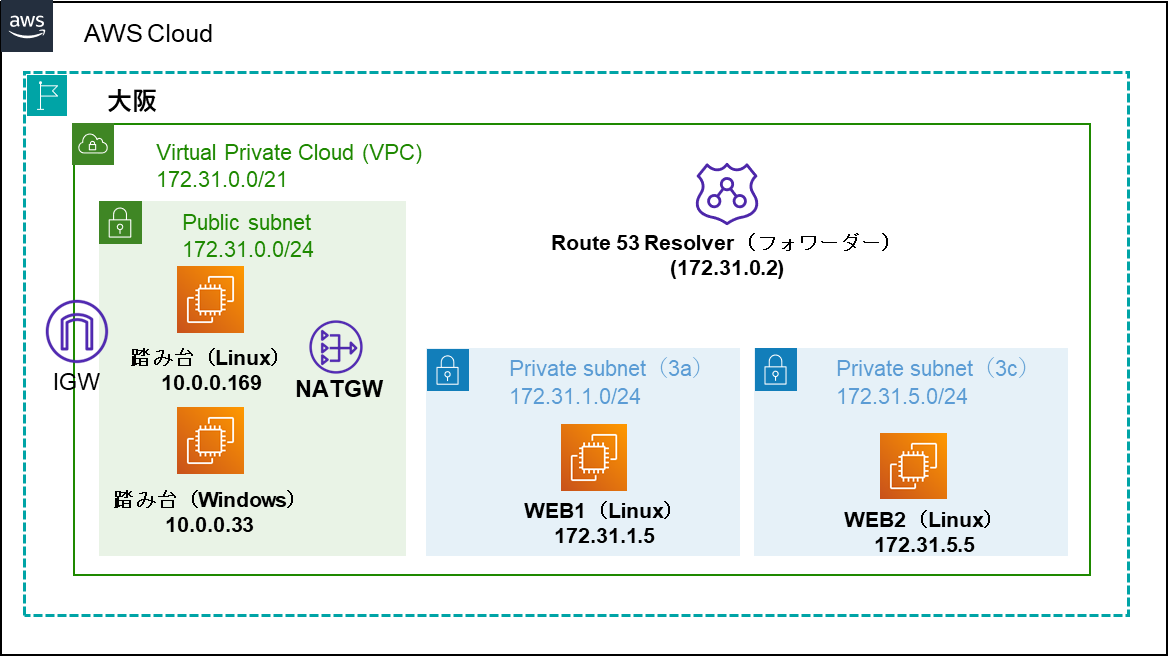

大阪リージョンの構成

大阪リージョン上には下記図のような構成のリソースを配置しています。

172.31.0.0/21のCIDR範囲を持つVPC上に、パブリックサブネット・プライベートサブネットを作成しました。

プライベートサブネット上には、テストページを配置したWEBサーバーを一台ずつ配置しています。

※大阪リージョン側のVPCはawscliにて作成しました。VPC・EC2の手順はこちら(複数記事)にまとめたので確認したい場合はご参照ください。

また、大阪リージョン側のWEBサーバーも、東京リージョンと同様にApacheの設定の設定を行い、テストページを配置しています。

大阪リージョンに配置したテストページの内容についてはこちらをご参照ください。

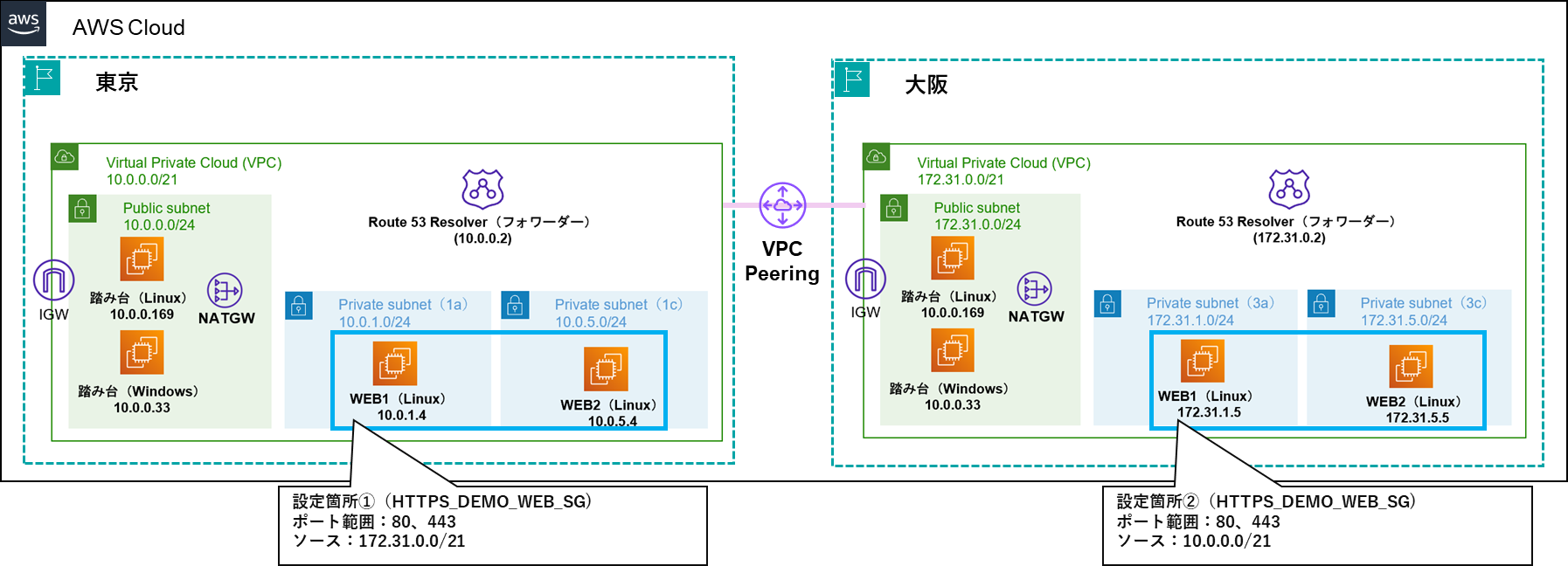

全体構成の確認

今回は、東京リージョン・大阪リージョンのVPCに対してVPCピアリングを設定します。

VPC間を通信できるよう、各リージョン上のルートテーブルにはVPCピアリングのルート設定を追加します。

東京リージョン側・大阪リージョン側の双方から接続確認が行えるよう、WEBサーバーに設定したセキュリティグループの設定を変更しておきます。

全ての設定が完了したら、東京リージョン上の踏み台サーバーから、VPCピアリング経由で大阪リージョン上のWEB1/2に対して接続し、テストページの表示が行えることを確認します。

構築

VPCピアリングの設定

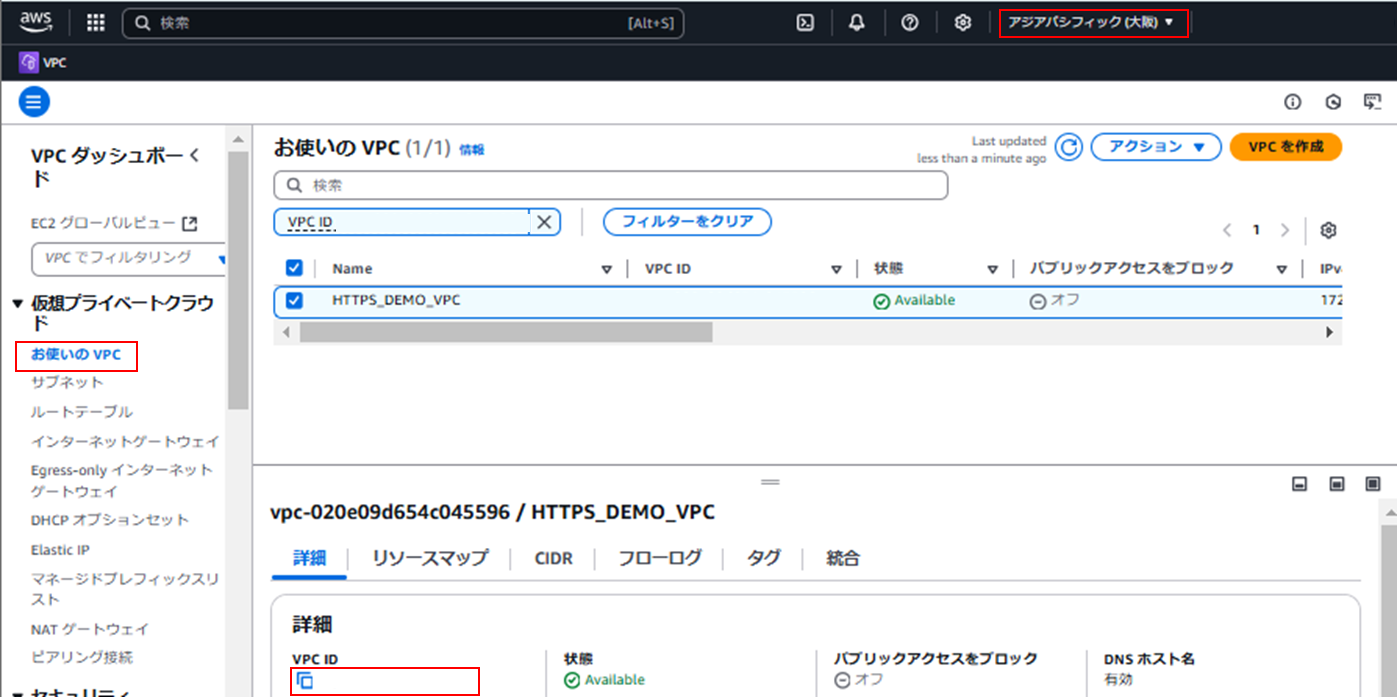

大阪側VPCIDの確認

あらかじめ大阪リージョン側のVPCIDを確認しておきます。

AWSのマネジメントコンソール上にログインし、VPCのサービストップ画面へ移動します。

左メニュー「お使いのVPC」を押下し、VPC一覧を表示します。

VPCピアリングを設定したいVPCのチェックボックスにチェックを入れ、VPCIDを控えておきます。

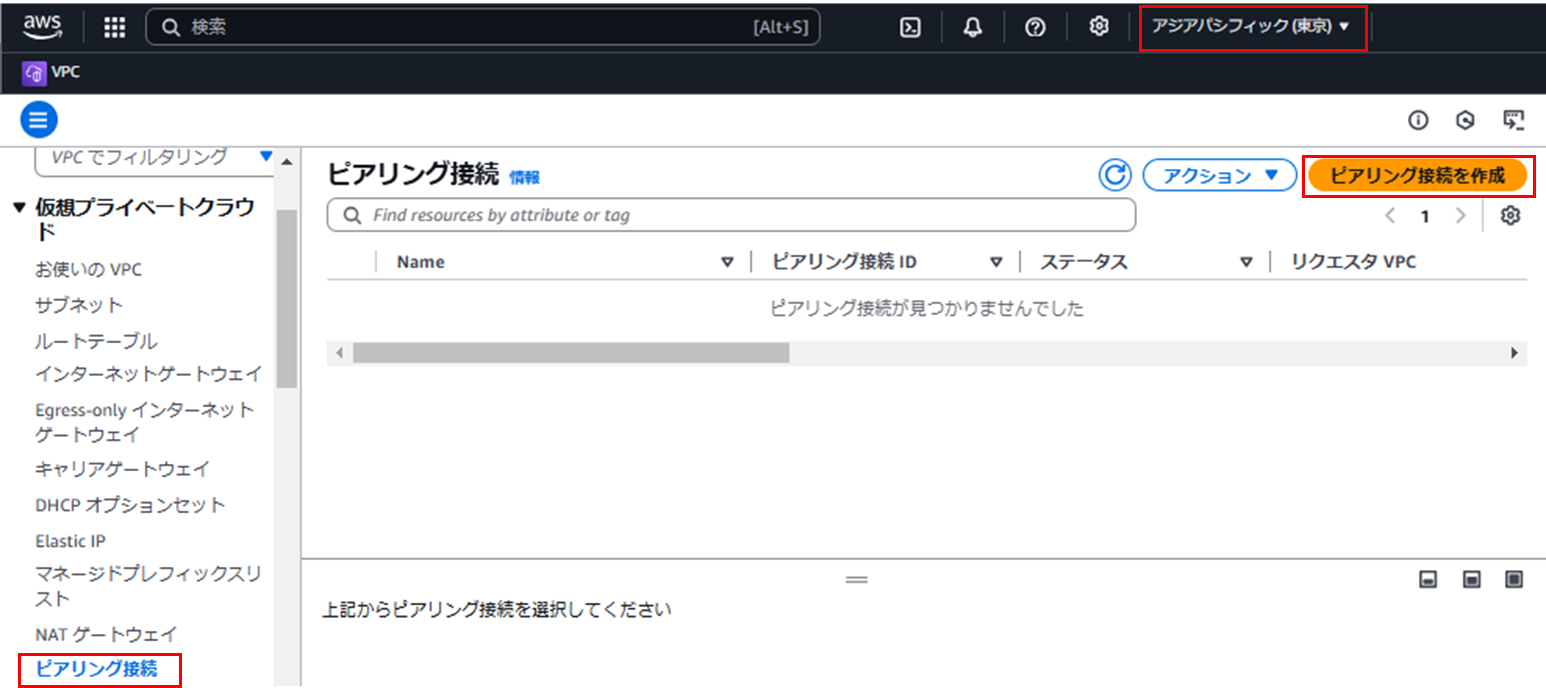

東京リージョンからVPCピアリングをリクエスト

リージョンを東京リージョンに変更します。

左メニューから「ピアリング接続」を押下し、「ピアリング接続を作成」を押下します。

ピアリング接続作成画面が表示されます。

名前を入力します。「VPCID」のプルダウンメニューから、対象のVPCを選択します。

画像では、10.0.0.0/21のVPCを選択しています。

ピアリング接続先のVPCを設定します。

「アカウント」には「自分のアカウント」を、「リージョン」には「別のリージョン」を選択します。

プルダウンメニューから「アジアパシフィック(大阪)」を選択し、

先程控えておいた大阪リージョンのVPCIDを入力します。

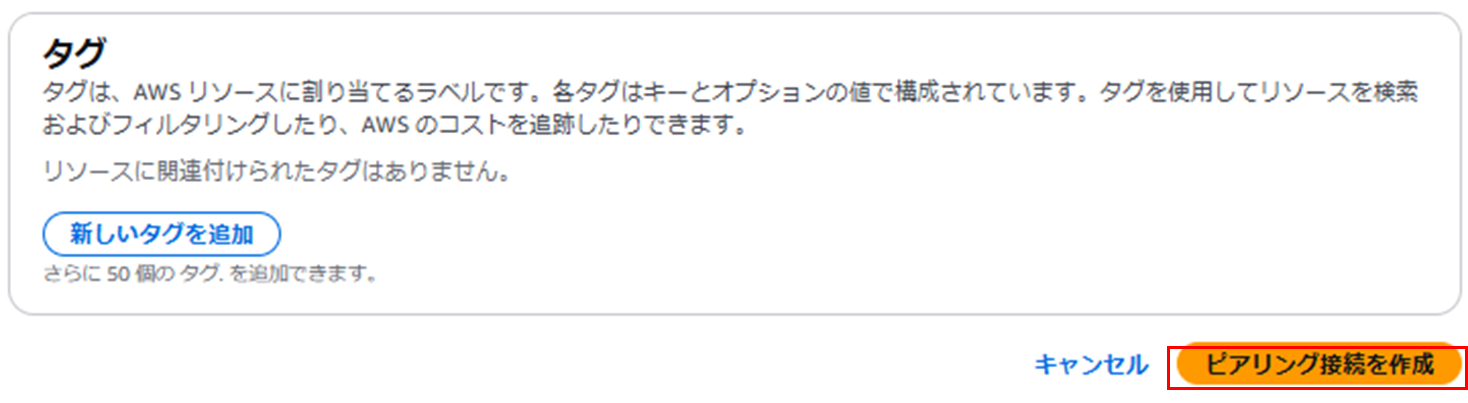

タグを設定する場合は、「新しいタグを追加」を押下し、タグの設定を行います。

全ての設定が完了したら、「ピアリング接続を作成」を押下します。

VPCピアリングのメニュー画面に戻ります。

画面上部に「VPCピアリングがリクエストされました」と表示されていることを確認します。

大阪リージョン側でVPCピアリングを承認

リージョンを大阪リージョンに変更します。

左メニューから「ピアリング接続」を押下します。

ピアリング接続IDのリンクを押下し、詳細画面を表示します。

「アクション」ボタンを押下し、「リクエストを承諾」を押下します。

「VPCピアリング接続リクエストを承諾」の画面が表示されます。

リクエスタVPC・アクセプタVPCに間違いがない事を確認します。

リクエスタ所有者ID・アクセプタ所有者IDが両方とも自分のAWSアカウントのIDとなっていることを確認し、「リクエストを承諾」を押下します。

「VPCピアリング接続が確立されました」と表示されることを確認します。

これで、VPCピアリングの作成は完了です。

ルートテーブルの設定

東京リージョン側のルートテーブルに大阪リージョンVPCへのルートを追加する

VPCピアリングの作成が完了したため、ルートテーブルに大阪リージョンVPC(172.31.0.0/21)へのルートを追加しておきます。

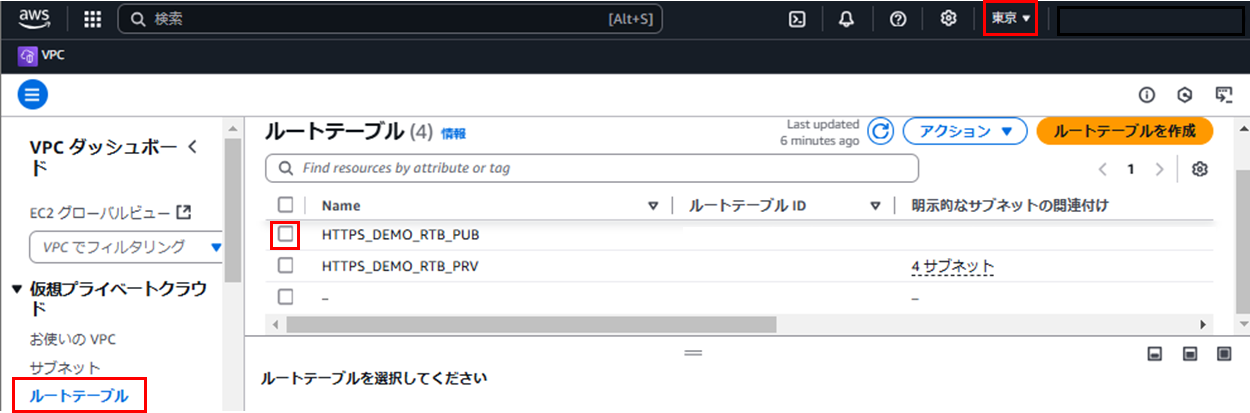

リージョンを東京リージョンに変更します。

左メニューから「ルートテーブル」を選択し、ルートテーブルの一覧を表示します。

まずはパブリックサブネット用のルートテーブルにルートを追加するため、「HTTPS_DEMO_RTB_PUB」のチェックボックスにチェックを入れます。

画面下部に、ルートテーブルの詳細画面が表示されます。

「ルート」タブを押下し、「ルートを編集」を押下します。

送信先に「172.31.0.0/21」を入力し、「ターゲット」に「ピアリング接続」を選択します。

プルダウンメニューから、先ほど作成したピアリング接続を選択し、「変更を保存」を押下します。

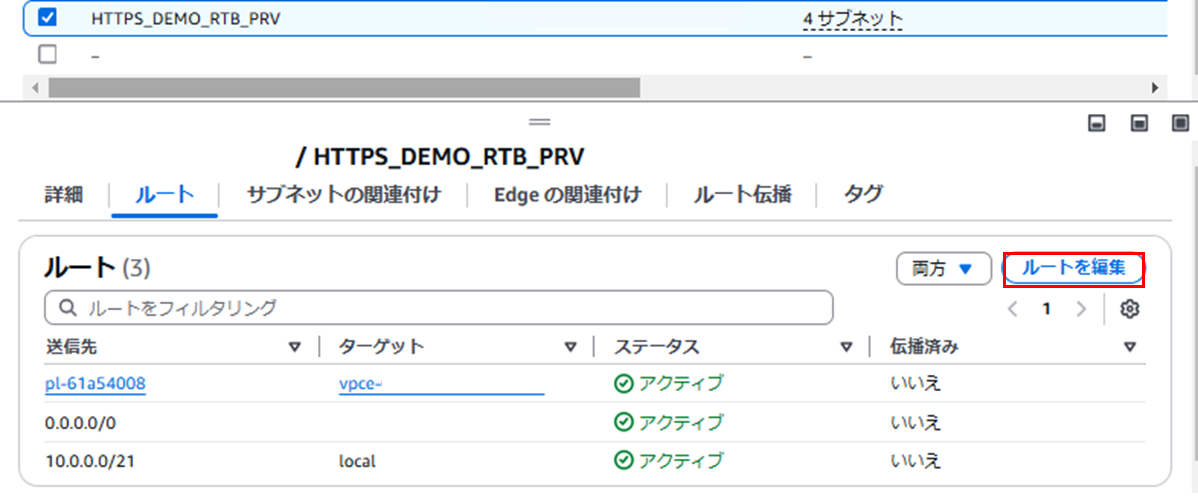

プライベート用のルートテーブルにもルートを追加しておきます。

一覧から「HTTPS_DEMO_RTB_PRV」を押下します。

「ルート」タブを表示し、「ルートを編集」を押下します。

送信先に「172.31.0.0/21」を入力し、「ターゲット」に「ピアリング接続」を選択します。

プルダウンメニューから、先ほど作成したピアリング接続を選択し、「変更を保存」を押下します。

大阪リージョン側のルートテーブルに東京リージョンVPCへのルートを追加する

同じ要領で、大阪リージョン側のルートテーブルにも東京へのルート情報を追加しておきます。

東京リージョン側のVPCは「10.0.0.0/21」のため、「送信先」は「10.0.0.0/21」を入力し、「ターゲット」には先ほど作成したVPCピアリングを設定します。

下記画像は大阪リージョン側の「HTTPS_DEMO_RTB_PUB」の設定状況です。

下記画像は大阪リージョン側の「HTTPS_DEMO_RTB_PRV」の設定状況です。

セキュリティグループの設定

東京リージョン側・大阪リージョン側の双方から接続確認が行えるよう、WEBサーバーに設定したセキュリティグループの設定を変更しておきます。

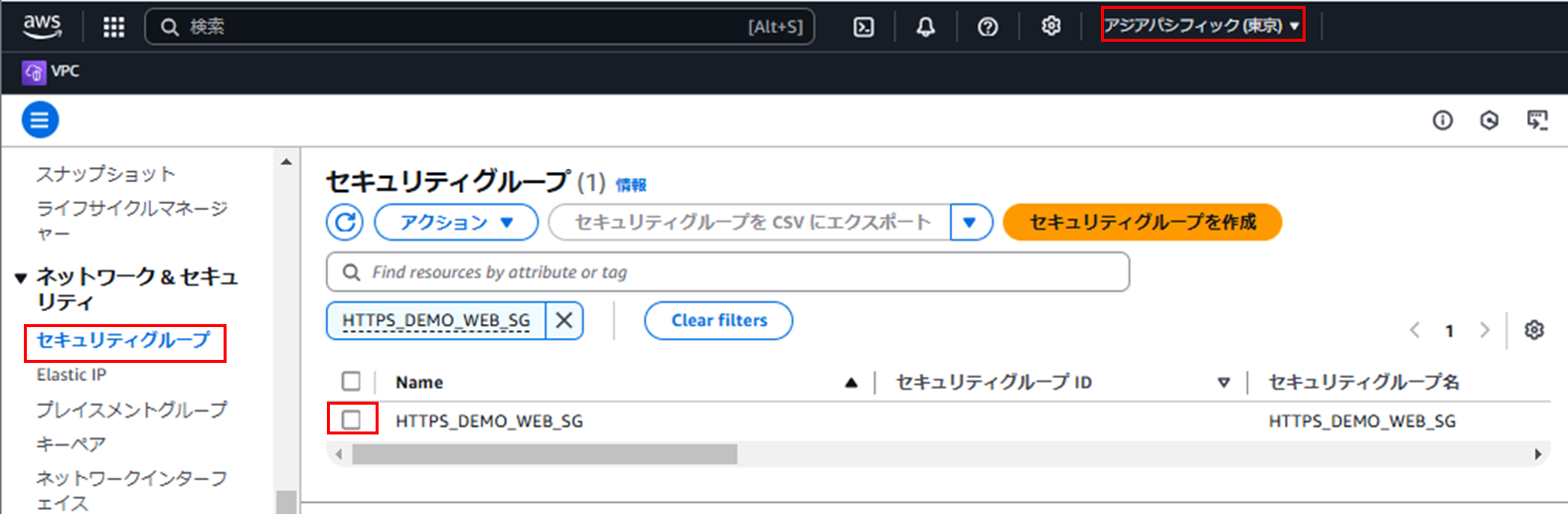

東京リージョンのセキュリティグループ設定

リージョンを東京リージョンに切り替えます。

EC2のサービス画面に移動し、左メニューから「セキュリティグループ」を押下します。

セキュリティグループの一覧が表示されたら、WEBサーバーのSG(HTTPS_DEMO_WEB_SG)のチェックボックスにチェックを入れます。

画面下部にセキュリティグループの詳細画面が表示されます。

「インバウンドルール」のタブに移動し、「インバウンドのルールを編集」を押下します。

インバウンドルールの編集画面が表示されます。

「ルールを追加」を押下し、下記内容で二つルールを追加します。

| 番号 | タイプ | プロトコル | ポート範囲 | ソース | ソースIP |

|---|---|---|---|---|---|

| ルール1 | HTTP | TCP | 80 | カスタム | 172.31.0.0/21 |

| ルール2 | HTTPS | TCP | 443 | カスタム | 172.31.0.0/21 |

大阪リージョンのセキュリティグループ設定

大阪リージョンも、同様の要領でセキュリティグループにインバウンドルールを追加しておきます。

大阪リージョン側には下記内容でルールを追加します。

| 番号 | タイプ | プロトコル | ポート範囲 | ソース | ソースIP |

|---|---|---|---|---|---|

| ルール1 | HTTP | TCP | 80 | カスタム | 10.0.0.0/21 |

| ルール2 | HTTPS | TCP | 443 | カスタム | 10.0.0.0/21 |

大阪リージョン側の「HTTPS_DEMO_WEB_SG」にルールを追加した状態です。

接続確認

東京リージョンの踏み台サーバーからブラウザを立ち上げ、各WEBサーバーのIPアドレスを入力してみます。

東京リージョン・大阪リージョンのテストページが表示出来たら成功です。

これで、今回ご紹介する手順は以上となります。

ここまでお読みいただきありがとうございました。