昔、アカウント作成時のcaptcha認証でハマってて、もういいやってAWSは全く勉強してませんでしたが、またやってみることにしました。

そこで勉強アーカイブとしてハマった部分と対処法、これなんだ?と思って調べたことを思い込み含めて理解していく過程を備忘録にしていきます。

ーー書いてあることで間違ってたら教えてくださいね!

#【Captcha認証とは(Wikipedia)】

https://ja.wikipedia.org/wiki/CAPTCHA

CAPTCHA(キャプチャ)はチャレンジ/レスポンス型テスト(英語版)の一種で、応答者がコンピュータでないことを確認するために使われる。

〜略〜

CAPTCHA という語は「completely automated public Turing test to tell computers and humans apart」(コンピュータと人間を区別する完全に自動化された公開チューリングテスト)のバクロニムである。

⇨コンピュータが自動判別するにはまだ難しいテストを課すことで、その正答率でアクセス者が人かコンピュータかを判定し、botが生成するスパム避けに利用される認証機能。

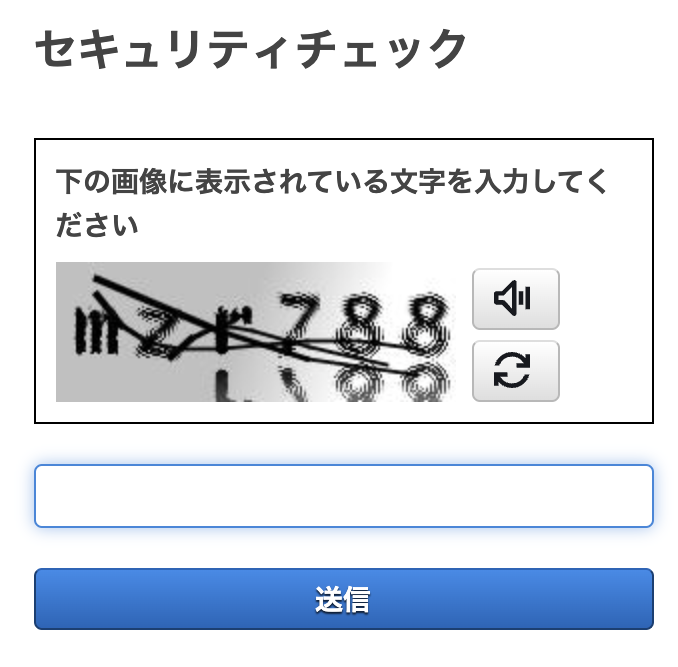

#【Captcha認証問題】

Captcha認証、2日くらい今回もハマってて、正直やっぱやめようと思った。

##私の場合の解消法:

最後に確定のつもりのリターンキー入力をやめ、送信ボタンをマウスで押すことで解消・・・。

あと、見えてる文字列に間が空いていても、空白文字は入れる必要はないです。

ーーAWSさんにお願い:captcha認証の入力文字列判定で、最後入力文字がYnなら、¥nは入力文字列から除いて文字列判定やるようにしてください。それで私みたいに問題解消する人は多いはず・・・。

##Amazon公式のcaptcha認証対策:

・別のインターネットブラウザを使用してください。

・モバイルデバイスを使用している場合は、代わりにデスクトップブラウザをお試しください。

・ブラウザのキャッシュとクッキーを消去してください。

・15 分待ってから、もう一度サインインを試みてください。

上述で解消しなかったら、カスタマーサポートに問い合わせ:

https://support.aws.amazon.com/#/contacts/aws-account-support

##ホワイトリストで解消した人も

Chromeの拡張機能でuBlock Originを入れていましたので、ホワイトリストにドメインを追加したら、ログイン出来るようになりました。ホワイトリスト追加後はCAPTCHA認証自体を要求されなくなりました。

#【アカウントの種類選択に悩む』

Rootはなんとなくわかるけど、IAM?

なんでサインインの度に権限どっちと聞かれるんだっけ?

Rootユーザー /IAMユーザー とは

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id.html?icmpid=docs_iam_console#id_root

Rootユーザー:リソースを管理する為の権限を持つユーザー

IAMユーザー:開発する為の権限を持つユーザー

と私は理解した。

Rootユーザーで開発するリソースのルートを作ったら、

後は最初に開発管理用にAdminのIAMユーザーで入り直しして開発続けろってことなのね。

権限は切り分けて使って、変なミスした時のリカバリとかセキュリティも安心だって事か。

Admin権限もつけたIAMユーザは、

プロジェクトの開発メンバとして自分以外のIAMユーザも作れ、グループ登録もできる。

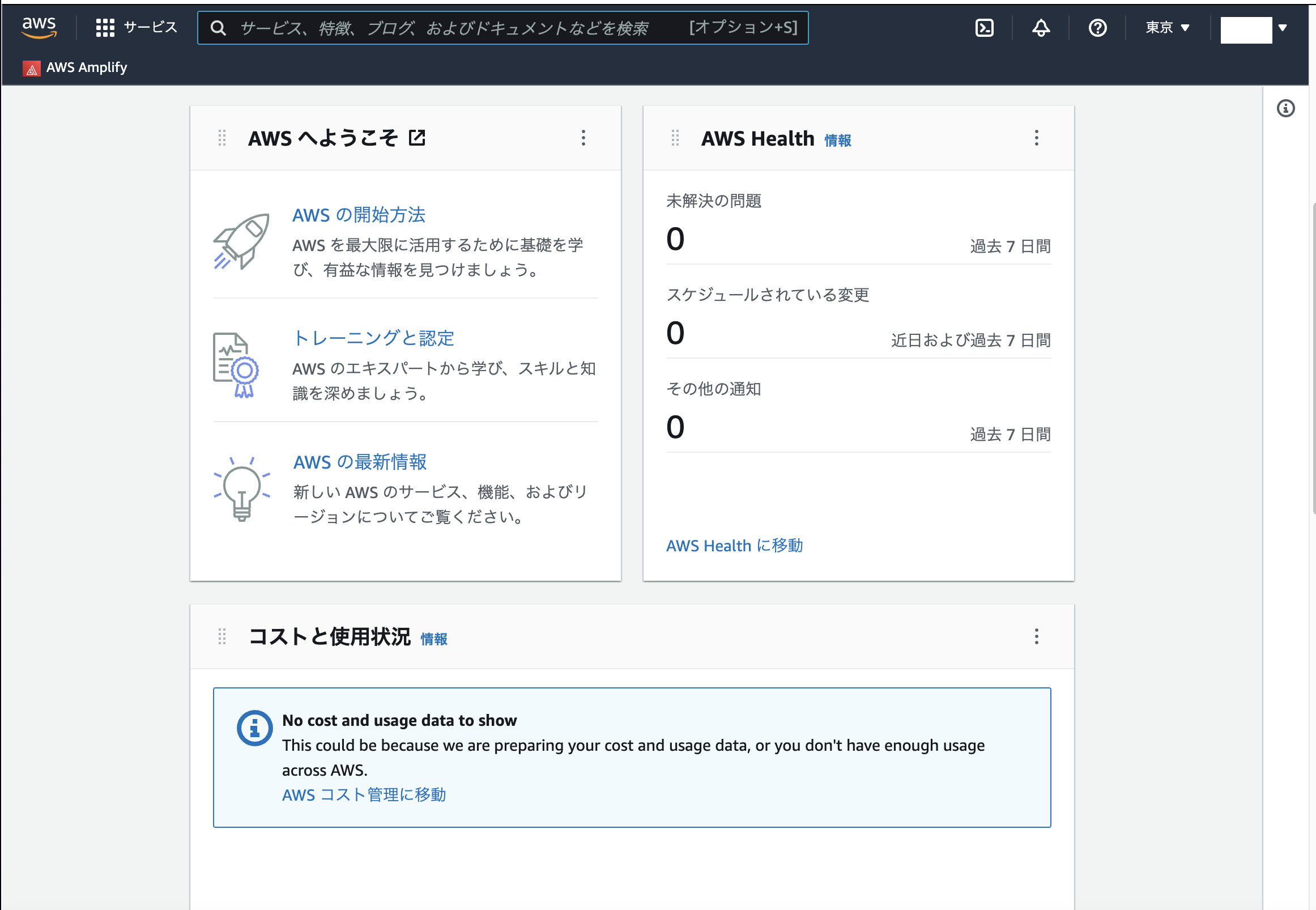

##【Rootユーザーでサインイン】

Topページからできることは、下記の3つとお勉強

・コストと使用状況が見えるようになる

-初めての利用だと24時間未満のロスタイムあり

・使ってるサービスのアイコンが見えるようになる。

-下記の図では左上にちょっこり使ってみたAWS Amplifyのアイコンが見える。

・AWS Health

-監視設定してたセキュリティとか計画してたパッチ当てとか、何かリソース管理者として対応しないといけないものが出てきたら件数UPして、気が付き易いようにものしてくれるらしい。

https://docs.aws.amazon.com/ja_jp/health/latest/ug/what-is-aws-health.html

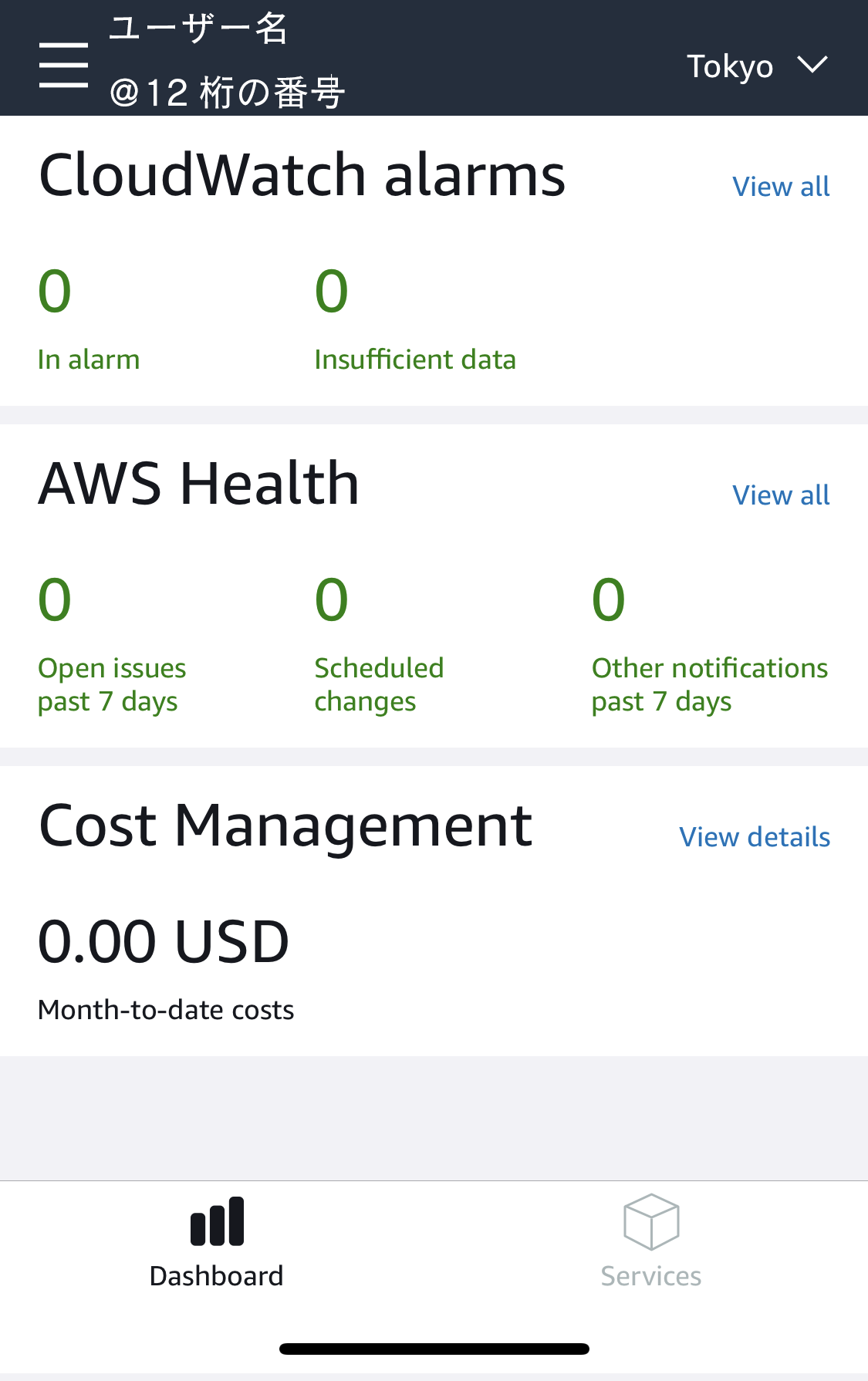

##[IAMユーザーでサインイン]

IAMユーザーで入っても、Rootユーザーで入った時と画面は違わない。(1日目だから?)

出てくる情報が変わるのか?

なお、モバイルAppで見るとこんな感じ。

12桁のIDはAWSのアカウントIDと言うもので、

作ったリソースの管理ID(≒RootユーザをAWSで管理するID)に相当するものだと思われる。

自分以外のIAMユーザアカウントを作った際に、そのユーザをメールで招致する。

招致メールの中に書かれてるURLに、12桁の数字部分がある。

この12桁の数字がアカウントID。

モバイルで違う権限でアクセスしようとすると、

Root / IAM以外にFederationというのが出てくる。

自分の管理しているリソース以外には、このFederationでアクセスする。

Federationのサインインは招致メールに書かれたURLとユーザー名、

管理者から別途教えてもらう初期パスワードでアクセスする。

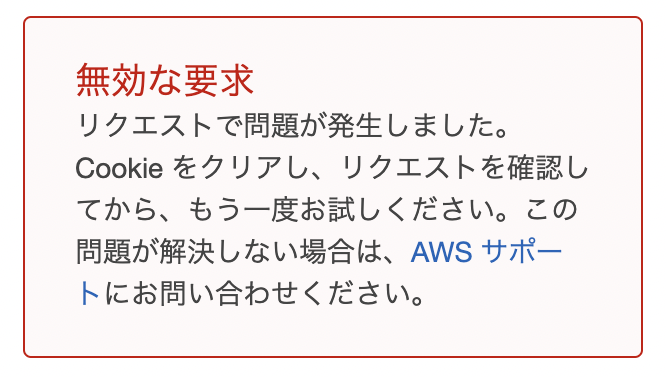

##[サインインで出易いError]

ブラウザでユーザー権限切り替えすると、下記のようなエラーが出るかもしれない。

サインアウトせず使おうとすると起こるようなので、

ブラウザタブの中でサインイン中の画面を見付けてサインアウトしてから使う。