sPortRedirecotr.exe実践編

CSRF攻撃の証明用HTMLファイルの作成

CSRF攻撃可能かどうかは、

- どのパラメータがトークンの役割を担っているのかを特定

- 実際にトークンを壊してみて、画面遷移できないことを確認

という流れでCSRF攻撃の対策がなされているかどうかを確認するわけだけども、、、

ここでは、CSRF攻撃可能だと判断した場合の証明用のHTMLファイルの作成方法について記述する

具体的な方法1(CSRF攻撃の証明用HTMLファイルの作成)

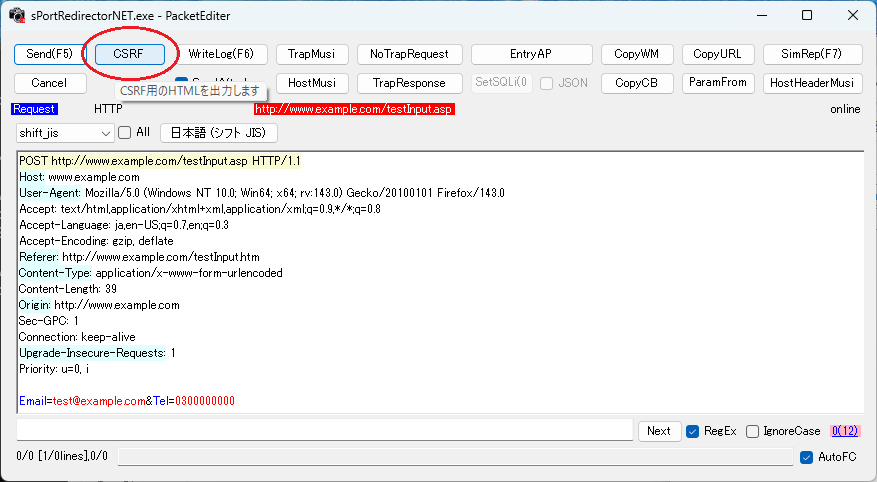

まずは、HTTPリクエスト・メッセージのトラップ画面で「CSRF」というボタンを押下

|

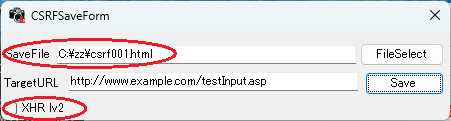

すると、HTMLファイルの作成先ディレクトリとファイル名を指定するダイアログが開くので、そこにファイルパスを与えると・・・

(XHRv2チェックをつけるとXHRで送るようなHTMLを作成するが、現時点(2025/09/30)ではあまり精度は高くない{ちゃんと動かないかもしれない})

|

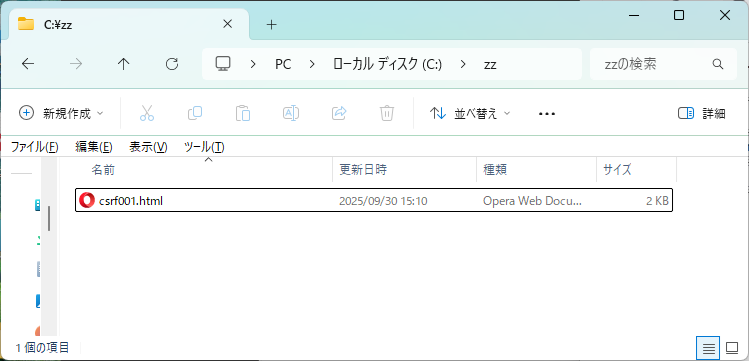

こんな感じでファイルが作成される。

|

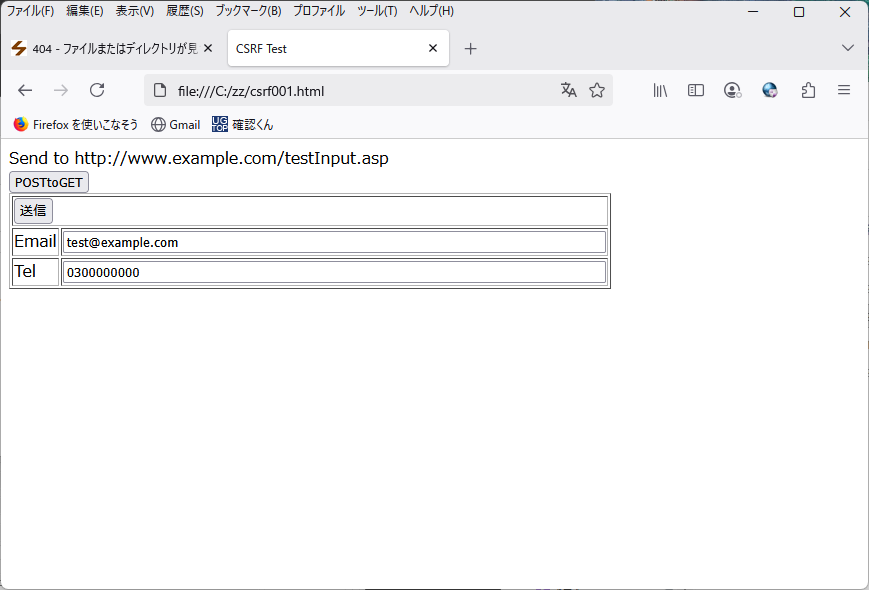

あとは、攻撃者用Webサイトに配置してもよし、そのままローカルから読み込んでもよいと思う。

|

「POSTtoGET」ボタンは、クッキー情報のSameSite属性の影響でPOSTはダメだけど、GETでは可能。という場面で、このボタンを押すと、POSTリクエストではなくてGETリクエストを送信するようになる。

利用に際して

当然ですが、本ツールは、デバグ用、開発用であり、悪用厳禁ですよ。

sPortRedirecotr.exe Manual

sPortRedirecotr.exe のメインメニューに戻る