http://qiita.com/testnin2/items/50e1ea0281c21b8cc4e4 の続き

7. 接続元IPを制限する

もし接続元IPが分かっているのであれば、Remote Dektopなどの接続元を制限して特定のPublic IPアドレスからのみ接続できるようにしておくと、より安全になります。もちろん、SoftLayerのHardware Firewallを購入されている方は、Hardware Firewall側で制限する方が運用的には楽だと思います。

-

Remote DesktopのPublic側を制限する。

Control Panel -> System and Security -> Windows Firewall -> Advanced SettingsにてInbound RuleにおけるRemote Desktop(Public/TCP)を右クリック。

-

同様に、Remote Desktop(Public/UDP)も設定する。TCP/UDPの両方の設定が必要っぽい。

8. Remote Desktopのポート番号を変更する(手順4が前提)

前回、Remote DesktopをPrivate側から接続するという運用を前提に、Public側のポートを全て防ぐ方法を紹介しました。しかし、運用や利便性を鑑みると、どうしてもRemote Desktopをpublic側から繋げたいんだけど、接続元を制限することもできない、というケースもあるかもしれません(できたら、全部Public側は遮断して、Private経由で接続した方が望ましいのですが。。。)

接続元IPの制限をせずにPublic側から接続したい場合は、SoftLayerのHardware Firewallを仮に使っていたとしても、Remote Desktopのデフォルトのポート番号3389以外の番号に変更することを強く推奨します。なぜならば、Firewallは3389番へのアクセスであれば、正規アクセスであっても不正アクセスであっても区別できませんので、Firewallの有無に関わらず、無差別に攻撃を受ける可能性があるからです。。。 もちろん、Public側の接続元IPを制限した上で、ポート番号も変更すると、よりセキュアになるでしょう。

下記は、3389 -> 33389に変更することを想定した手順を紹介します。

-

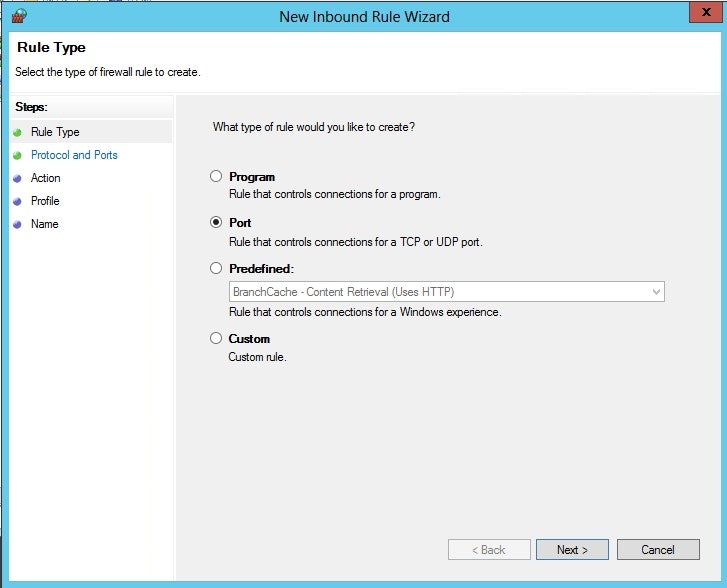

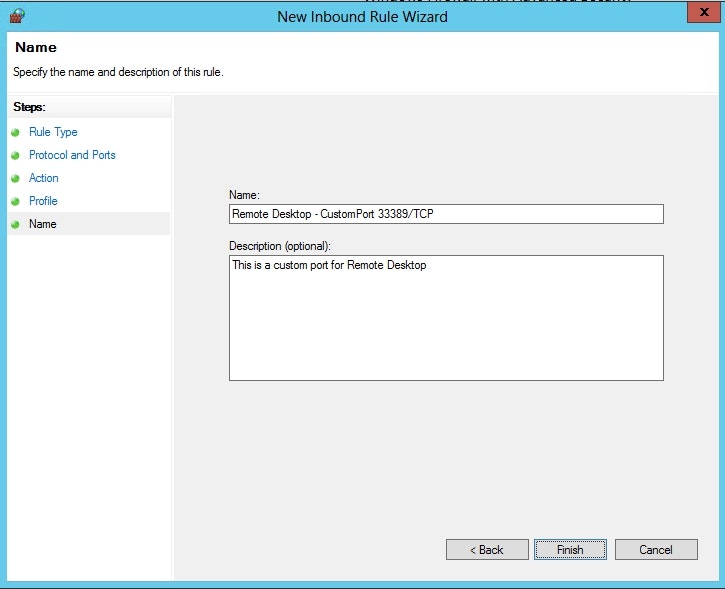

33389のInbound通信を許可する。TCP/UDPの両方が必要で必要なので、UDP側はStep 2で実施。

Control Panel -> System and Security -> Windows Firewall -> Advanced SettingsのInboundにて、33389/TCPのポートを開く。

-

レジストリ変数にて、HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TcpにおけるPortNumberを3389 -> 33389に変更。数値入力時にはDedimalにしておくと良い。

-

OS再起動