http://qiita.com/testnin2/items/5f3ce3aa2a8eb10adc9d の続き。

4. "Undefined Network"を"Private Network"に変更する。

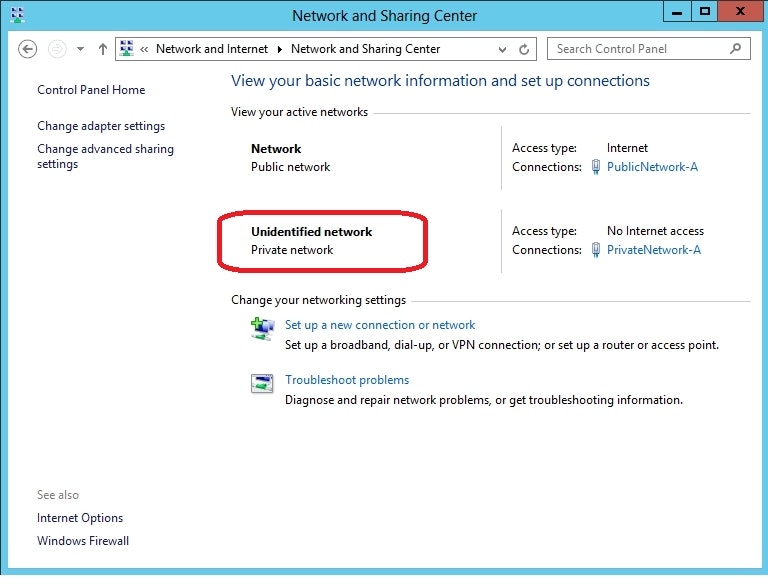

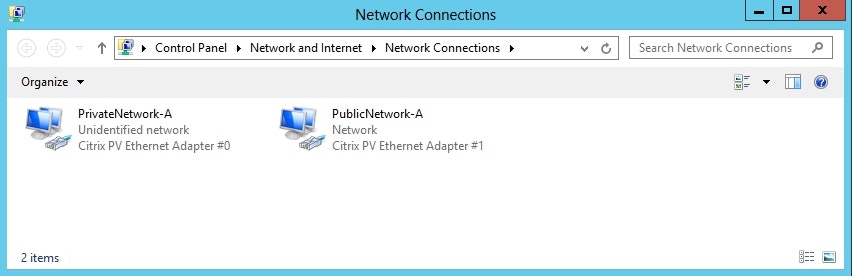

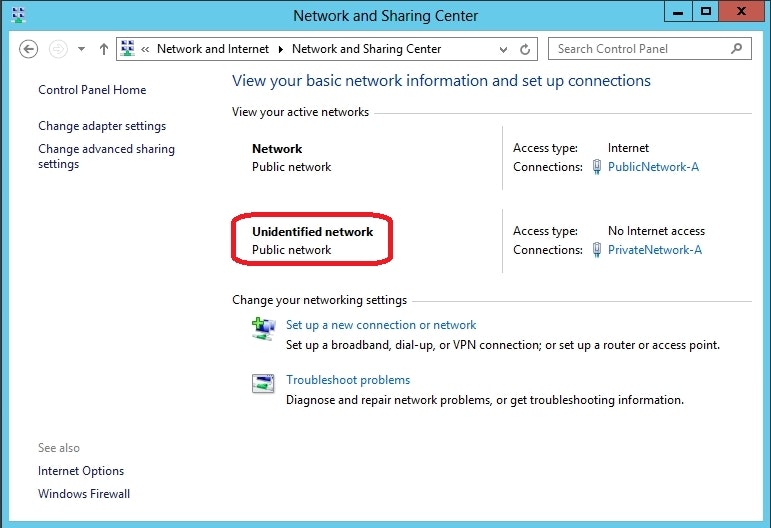

SoftLayerでWindowsを作成した際には、一般的にPublicNetwork-AとPrivateNetwork-Aというインターフェースが存在します。それぞれ、Public側とPrivate側に接続されています。

しかし、Public interfaceのみにdefault gatewayが設定されているため、Private Networkにはdefault gatewayが設定されていません。default gatewayが設定されていないインターフェースは、WindowsではデフォルトでUndefined networkとみなされます。そのため、

SoftLayerのPrivateNetwork-AはUndefined networkと認識されている。

Control Panel -> Network and Internet -> Network and Sharing Center

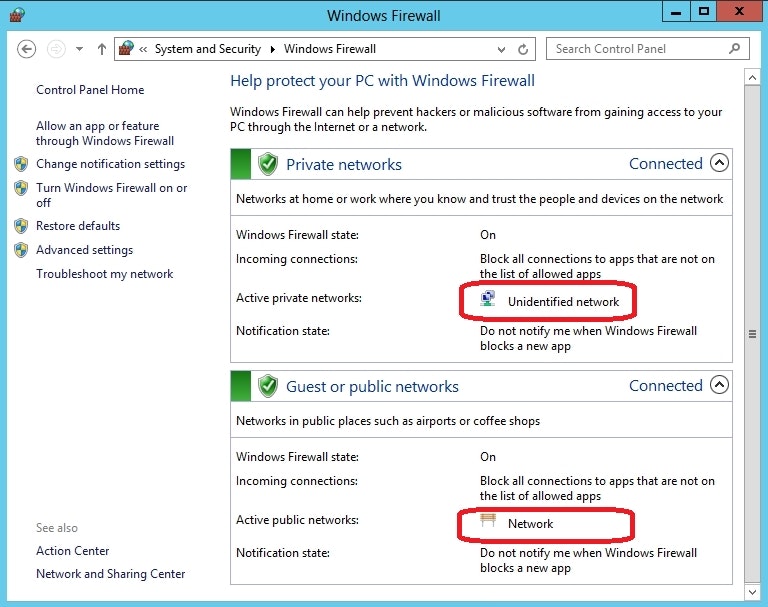

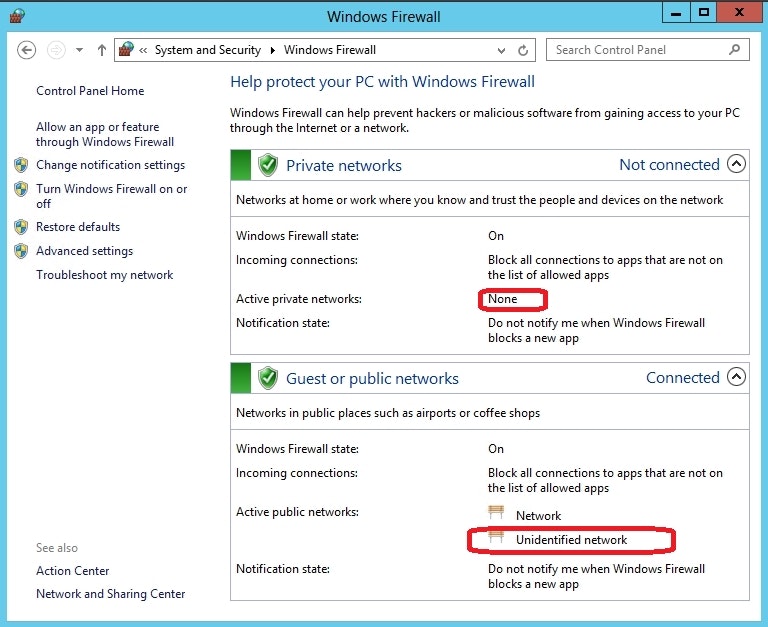

Windows Firewallでは、、PublicNetwork-A/PrivateNetwork-Aともに、Guest or public networksで一律に保護されてしまう。

Control Panel -> System and Security -> Windows Firewall

ということが分かります。

Windows Firewallの設定にて、1つの設定(Guest or public networks)でPublic IPもPrivate IPも管理しないといけなくなるので、このままでは柔軟性に欠けており個人的にはあまり好きではありません。できたら、

- PublicNetwork-AはGuest or public networksで

- PrivateNetwork-AはPrivate networksのプロファイルで

管理したいところです。そこで、

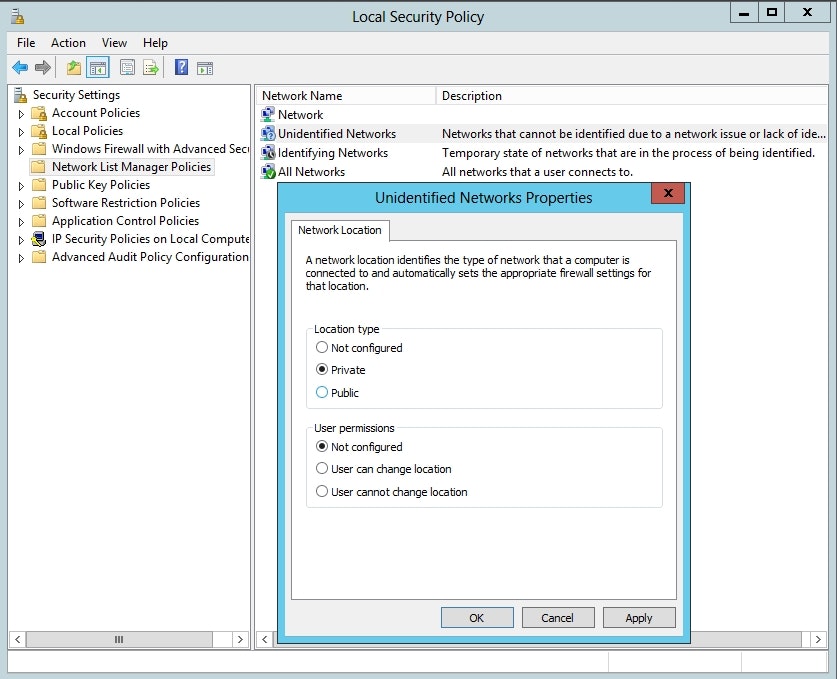

- Control Panel -> System and Security -> Administrative Tools -> Local Security Policyを選択

- Network List Manager Policies -> Undefined Networksを右クリックしてProperyを選択

- Location TypeをPrivateに変更。

することで、以下のように別々のプロファイルに設定されることになります。

(参考)

Windows OSのデフォルトゲートウェイは1つのみ有効

http://www.atmarkit.co.jp/ait/articles/0212/14/news002.html

「識別されていないネットワーク」の種類を「パブリック ネットワーク」から「プライベート ネットワーク」に変更する

http://www.atmarkit.co.jp/ait/articles/1012/24/news127.html

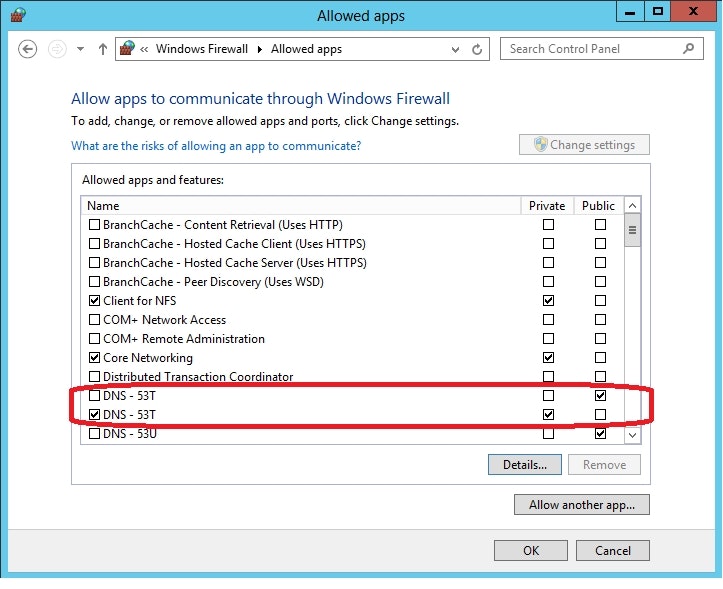

5. Windows Firewallにて不要なPublic側のポートを閉じる(手順4が前提)

SoftLayerにRemote Desktopで接続したい場合は、SSL-VPNを利用してPrivate側から接続すればよいので、わざわざPublic側にRemote Desktopのポートを開けたままにしておく必要はありません。基本的にPublic側のInboundは全て止めてセキュアにしたいので、下記のFirewall設定にてRemote Desktopも含めてPublic列の既存のチェックは全て外し、Publicしか有効になっていなかった項目はPrivateにチェックを入れるようにします。下記のDNS-53TはPublic列にチェックが入っているかのように見えますが、実際にはName列でチェックが入っていないので、この通信はFirewallで許可していません。

6. Port Scanを実施して開いているポートを確認する。

SoftLayerではCustomer PortalからNessusによるセキュリティチェックが実施できますが、ここでは同一VLAN上の他のLinuxサーバーからnmapによるポートスキャンを実施する方法を紹介します。(外部NWからポートスキャンをかけると、SoftLayerのNWチームから攻撃のように判断されるかもしれないので、同一VLAN内から実施する方が良いと思います)

以下は、1番-1024番と3389番(Remote Desktopのデフォルト番号)のTCP/UDPポートをスキャンした結果です。Stateがfilteredもしくはopen|filteredであることから、Public側からはポートが開いていないことを確認できます。

# yum -y install nmap

# nmap -sT -sU -PN 161.xxx.xxx.xxx -p 1-1024,3389

Starting Nmap 5.51 ( http://nmap.org ) at 2015-04-13 16:52 JST

Nmap scan report for 161.xxx.xxx.xxx-static.reverse.softlayer.com (161.xxx.xxx.xxx)

Host is up.

All 2050 scanned ports on 161.xxx.xxx.xxx-static.reverse.softlayer.com (161.xxx.xxx.xxx) are filtered (1025) or open|filtered (1025)

Nmap done: 1 IP address (1 host up) scanned in 421.08 seconds

(参考)【nmap】ポートスキャンを実施する

http://itpro.nikkeibp.co.jp/atcl/column/14/230520/072800001/