Rails アプリを Amazon Web Service を使ってデプロイするまでの手順をまとめました。

次の順番でデプロイまで持っていきます。

1, 準備編

2, EC2インスタンス用意編

3, nginx、MySQL、node.js、rubyインストール編

4, サーバー起動編

今回は「準備編」です。

準備編の前に

この記事では初めて AWS を使用して、Rails アプリをデプロイする方向けに書いています。

また、この記事では既に AWS アカウントを作成しているものとして解説していきます。

AWSアカウントを作成したばかりの方は、始める前にAWSアカウントを取得したら速攻でやっておくべき初期設定まとめを読んだ方がいいです。

AWS にサービスを設置する方は、

あなたが必要としている機能が全て提供されているリージョンで作業を行ってください!

リージョンについてよく分からない!という方はこちらの記事を読んでください。

今回は ap-northeast-1 で作業していきます。

今回用意した Rails アプリの仕様を次に記載します。

アプリ名:SampleApp

Ruby: 2.6.5

bundler: 1.17.3

| gem | version |

|---|---|

| Rails | ~> 5.2.2 |

| Puma | ~> 3.7 |

| mysql2 | '>= 0.4.10', '< 0.5' |

VPC の作成

VPCとはVirtual Private Cloudの略です。

AWSというネットワークの中に自分専用のプライベート空間を作って、その中にコンピュータをレンタルして使用していきます。

![Virtual Private Cloud[図]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F7acd0ad0-ca32-ad0b-cd07-ea9ac4328eab.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=6faef87d1ac6507eab9f4eb470ca0b7b)

早速作っていきます。

1, コンソール画面から検索するなりして「VPC」をクリックしてください。

2, 左のメニューバーから「VPC」をクリックしてください。

3, 左上辺りにある[VPCの作成]をクリックしてください。

4, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| 名前タグ | 作成したいVPCの名前 |

| CIDR(サイダー)ブロック | このVPCが使用できるIPの範囲を決める |

| テナンシー | VPCを作る際にハードウェアを占有するか選択できる。占有すると追加料金がかかる。 |

※今後「名前タグ」は次の規則で書いていきます。

(アプリ名)_(サービス名)_(アベイラビリティーゾーン|ローカルIPアドレス|グループ名)

サブネットの作成

次はサブネットを作成していきます。

サブネットは、大きなネットワークを分割した際の、それぞれの小さいネットワークのことです。

![サブネット[図]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F1b459774-96ac-7de7-e44b-ec786f2a8764.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=8efd5f4360e0fb805cb146f04000d52e)

VPC の中に役割の異なるいくつかのサブネットを作成することで、グループ毎に管理することができます。

では早速作成していきましょう。

1, 左のメニューバーから「サブネット」をクリックしてください。

2, 左上辺りにある[サブネットの作成]をクリックしてください。

3, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| 名前タグ | 作成したいサブネットの名前 |

| VPC | 作成元のVPCを選択する。先ほど作成したVPCをプルダウンで選択しましょう。 |

| アベイラビリティーゾーン | AWSのリージョンの中で仮想的に分けられているグループ |

| IPv4 CIDR ブロック | 作成元のVPCから、このサブネットが使用できるIPの範囲を決める |

今回は一番単純な形でアプリケーションをデプロイしたいので、

外部と通信するサブネットのみを作成します。

これにてサブネットの作成は完了です。

インターネットゲートウェイの作成

次はインターネットゲートウェイを作成していきます。

VPCはあくまでAWS内での占有領域なので、外部との接続を行う際はその領域から出るための窓口が必要になります。

その窓口を担うのが、今回のインターネットゲートウェイです。

![インターネットゲートウェイ[図]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fb4954390-ae83-933b-8d8a-11bf818a856e.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=773b63fe1581e06f503908b4bfb1f524)

では早速作成していきましょう。

1, 左のメニューバーから「インターネットゲートウェイ」をクリックしてください。

2, 左上辺りにある[インターネットゲートウェイの作成]をクリックしてください。

3, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| 名前タグ | 作成したいインターネットゲートウェイの名前 |

今回は「名前タグ」をこのように設定しました。

![インターネットゲートウェイ[入力例01]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F4aa08c84-0fba-27a5-4a50-c69542106592.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=174fd49cc09bee5291b5242b4b9aafe1)

作成すると「detached」という状態になります。

これから先ほど作成したVPCに「SampleApp_IGW」をアタッチしましょう。

4, 左上辺りにある「アクション」から「VPCにアタッチ」を選択してください。

![インターネットゲートウェイ[操作例]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F2aa24042-1652-c040-b8eb-b5f76e0d4910.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=a29516537005c83728d209a9b7ce2670)

5, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| VPC | アタッチ先のVPCをプルダウンで設定します |

6, 先ほど作成したVPCを設定しましょう。

![インターネットゲートウェイ[入力例02]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fa334a85f-2c22-28a2-4dfa-d245d6f6a167.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=d72487d7fa1c4ad4122bd10fde981643)

下の方に「AWS コマンドラインインターフェイスコマンド」というものがありますが、

今回の設定に関係がないので、説明を割愛します。

「アタッチ」ボタンを押して「attached」という状態になっていればOKです。

ルートテーブルの作成

次はルートテーブルを作成していきます。

ルートテーブルとは、VPC内での通信のルールを定めたものです。

![ルートテーブル[図]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F11936c8a-20f2-9e9c-7f1a-27262af3c422.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=0c55c360d214816802835554088de537)

この通信ルールが定まってないと通信ができないので、

早速作成していきましょう。

1, 左のメニューバーから「ルートテーブル」をクリックしてください。

2, 左上辺りにある[ルートテーブルの作成]をクリックしてください。

3, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| 名前タグ | 作成したいルートテーブルの名前 |

| VPC | 作成元のVPCを選択する。先ほど作成したVPCをプルダウンで選択しましょう。 |

4, 今回は次のように入力します。

![ルートテーブル[入力例01]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fd784c012-eb7c-e4ee-41e2-0da19861a8f7.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=ca020eecd7263880e6cbcaa0bcf6bba0)

これで作成できたので、このルートテーブルにいくつか設定を追加していきます。

まずは、「インターネットゲートウェイをルーティングするというルール」を記載します。

これを記載しないと外部との接続ができません。

5, 下のナビゲーションメニューの中から「ルート」を選択してください。

6, 「ルートの編集」をクリックしてください。

![ルートテーブル[ボタンの場所01]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fa7a4ffb9-dedc-6b22-07d1-c05995ead4cb.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=8af046500a59336086f55e6a7eb0ba80)

7, 「ルートの追加」をクリックして、次のように入力してください。

![ルートテーブル[入力例02]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F90ed4da1-bc7a-1812-ea19-53b0bee76251.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=4e1be85f57921b9dafb5d09f3780088c)

ルートが保存されるとOKです。

次にルートテーブルとサブネットとを関連付ける作業を行います。

これを記載しないとサブネットに通信が届きません。

7, 下のナビゲーションメニューの中から「サブネットの関連付け」を選択してください。

8, 「サブネットの関連付けの編集」をクリックしてください。

![ルートテーブル[ボタンの場所02]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F82f3bdf1-53d2-7e1e-1762-07c0311209f9.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=f1fbe7f3f0e3cdf8f77725a53736831d)

9, 先ほど設定した「SampleApp_Subnet_ap-northeast-1a_AppServer」を選択して紐付けを行います。

![ルートテーブル[入力例03]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fda9d078b-fe30-b6b0-9de4-ac40073cb300.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=0e51855ce2e7c0817334e4a4ab6c6fb2)

保存されるとOKです。

セキュリティグループの作成

準備編の最後の作業です。

セキュリティグループを作成していきます。

セキュリティグループとは「この通信は許可」「この通信は拒否」といった具合に通信の制限をかけることができる機能です。

![セキュリティグループ[図]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fdbbe7619-7632-6a65-9707-eb3153eb2340.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=b6f199522571d817b2c10bac290fbf16)

今回は誰でもブラウザを介してサーバーにアクセスするための「http」と、

コマンドラインからサーバーにアクセスするための「ssh」を設定していきます。

まずは早速作成していきましょう。

1, 左のメニューバーから「セキュリティグループ」をクリックしてください。

2, 左上辺りにある[セキュリティグループの作成]をクリックしてください。

3, 必要な項目の入力画面が出てきます。意味は次の通りです。

| 名称 | 意味 |

|---|---|

| セキュリティグループ名 | 作成したいセキュリティグループの名前 |

| 説明 | このセキュリティグループの用途などを入力しましょう |

| VPC | 作成元のVPCを選択する。先ほど作成したVPCをプルダウンで選択しましょう。 |

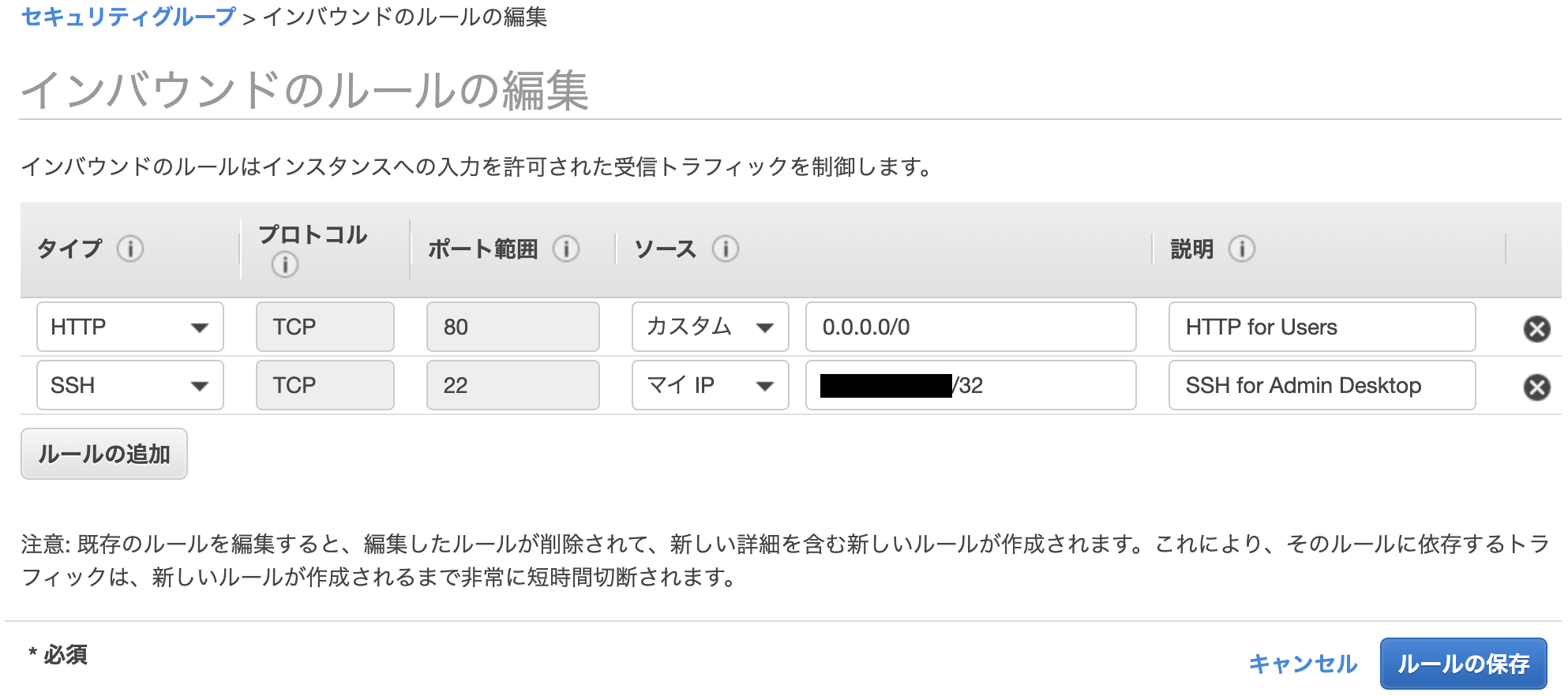

次に「インバウンドルール」を記載します。

これを記載しないと外部との接続ができません。

5, 下のナビゲーションメニューの中から「インバウンドのルール」を選択してください。

6, 「ルールの編集」をクリックしてください。

![セキュリティグループ[ボタンの場所01]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fe7067f83-6cd8-8a8e-17a6-fef28b5b1eea.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=5c9865fb13de82ab44ec8c051b703dd1)

7, 「ルールの追加」をクリックして、次のように入力してください。

「ソース」の選択肢で「マイIP」を設定すると、

あなたが使用しているWifiのグローバルIPが設定されます。

プロトコルの説明については割愛します。

こちらのサイトが結構わかりやすかったです。

以上で「準備編」設定は完了です。

最後に

今回は「準備編」でした。

まだコマンドラインが出てきてないですが、後々出てきます...

それでは次回「サーバー構築編」お楽しみに。

謝辞

自分が初めて AWS にデプロイした際、このサイトを軸に作業を進めました。

- 世界一丁寧なAWS解説。EC2を利用して、RailsアプリをAWSにあげるまで

しかし、その時にデプロイする Rails アプリケーションの仕様が、

上記のサイトと異なっていたため、次のサイトを活用しながら進めました。

また、Nginx の設定やコマンドに関しては次のサイトを参考にしました。

また、アプリケーションサーバーとして Puma を採用した際には、

次のサイトにお世話になりました。

その他、次のサイトにお世話になりました。

- EC2インスタンス&GitHubにSSH接続できない時に見直してほしいセキュリティーグループ

-

EC2 T2インスタンスにswapファイルを追加する方法

-

assets:precompileが失敗した際に、swap ファイルを追加することで解決できました。

-

- 本記事の執筆にあたり、参考元として取り上げたサイト

この場を借りて深く御礼申し上げます。

![Virtual Private Cloud[入力例]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2Fd78f2bc3-e4b9-ca9e-5b29-ada142d8131f.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=9e968dea21c2ee1209031ca71307221f)

![サブネット[入力例]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F40676252-eaaa-4f77-7d90-668c62208057.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=76c4a1f0c38a2eae5b4c54cf467c7cc7)

![セキュリティグループ[入力例01]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F530541%2F0e52420e-0c5a-9699-3c94-016b5142a813.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=1c978dbf36610ffbe8e2abd786f05151)