背景

Azure Application Gatewayのリスナーは証明書を付けることはよくあります。そして、その証明書はまたKey vaultに保管しています。つまり、AppGWからKey vaultにアクセスして証明書を取得するとの動作になります。また、AppGWは4時間ごとにKey vaultに対してポーリングをして、最新versionの証明書があるかどうかを確認します。

もし、AppGWとkey vault間のアクセスを遮断したらどうなりますか?

実機検証

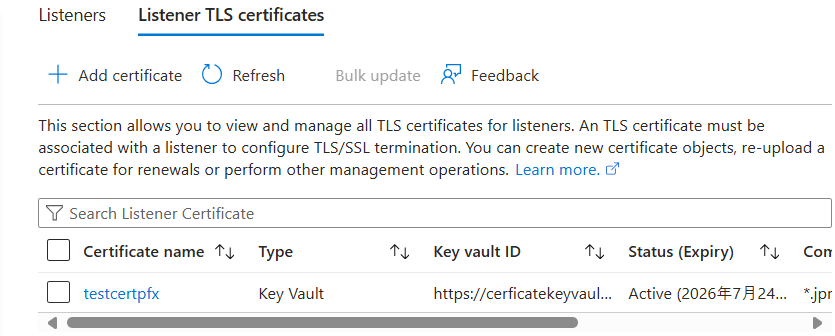

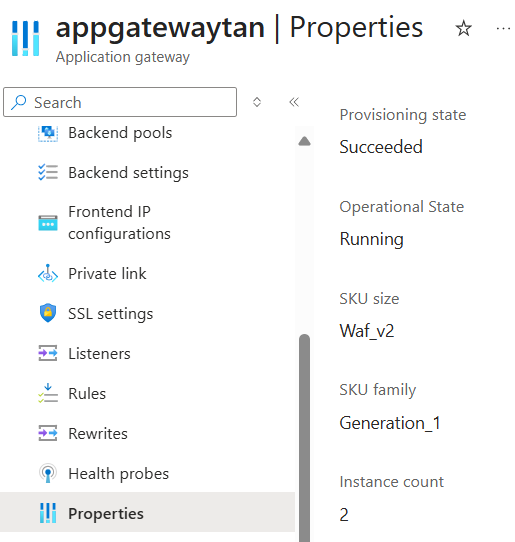

1.AppGWのリスナーでkeyvaultの証明書を取得できる状態です。全部正常の状態です。

ApPGWには443,80の二つlistenerがあります。

2.15:00ごろ、この状態でKeyvault側のnetwork設定で以下に変更します。これにより、AppGWからkeyvaultへ通信不可となります。

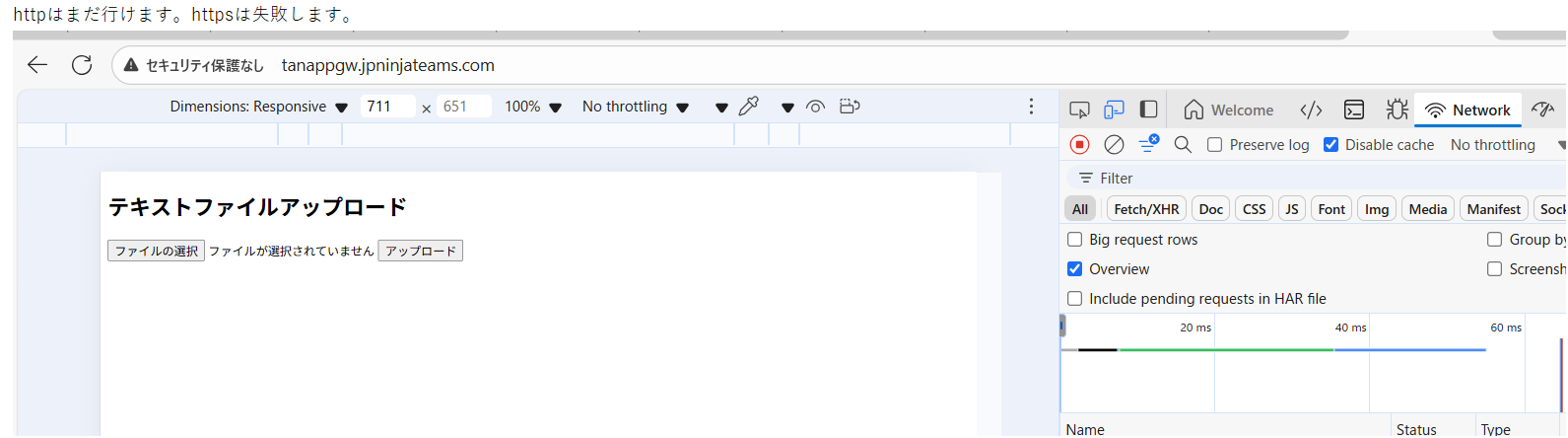

3.15:20ごろ、http,httpsを確認したが、どちらも正常です。

4.4時間ご、20:00ごろで確認しますと、

Listenersのところは以下、証明書の状態が不明になりましたね。

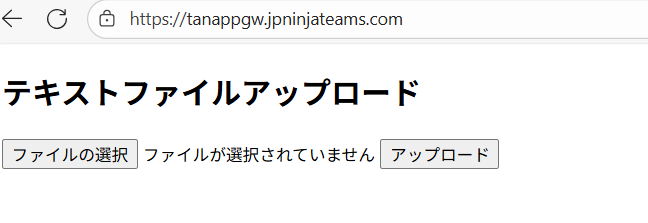

Httpsはダメです。Error はこれです。ERR_SSL_UNRECOGNIZED_NAME_ALERT

Httpは依然問題ないです。影響されていないです。

5.設定変更してみると、変更作業は失敗になります。

AppGWはfailedの状態になります。

Failed状態になる。

まとめ

1.AppGWからKeyvaultに通信が遮断されると、4時間までは特に何も影響されないです。

2.4時間後にAppGWがkeyvaultにポーリングしにいきますので、証明書の確認ができないため、

該当listenerが証明書の情報が不明となります。もちろんそのlistner経由する通信も失敗となります。

エラーはERR_SSL_UNRECOGNIZED_NAME_ALERT証明書関連です。

でも、当証明書と関係ない他のlistenerへの通信は影響されません。AppGWも成功の状態のままです。

3.AppWGに設定変更を実施してみると、作業は失敗します。AppGWの状態はfailedになります。

でもこの状態でも、当証明書と関係ない他のlistenerへの通信は影響されません。

感想

意外にサービスは全部中断されるわけではないですね。今までの認識では、AppGWがfailed状態になり、サービスは全部中断されると思ったが、結果的にはkeyvaultと関連している部分だけが影響されました。