1, はじめに

最近ゼロトラストネットワークという言葉をよく耳にするようになりました。

またコロナウイルスの影響もあり、リモートワーク環境が少しずつ当たり前になりつつあると感じています。

このような状況では、IP制限のみで制御しきれなくなってきています。

そんな中でデバイス認証がこの状況を打破する手法ではないかと考えています。

今回はAzureADとMicrosoft Intuneを用いたデバイス認証の手法を検証していきます。今回制限をかける範囲は、Azureでの作業です。

2. Microsoft Intuneとは

Microsoft Intuneとは、Microsoftの製品の一つで、公式ドキュメントには以下のように記されています。

Microsoft Intune は、モバイル デバイス管理 (MDM) とモバイル アプリケーション管理 (MAM) を中心にしたクラウドベースのサービスです。

要するに、デバイス管理とモバイルデバイス(持ち運び可能なPC, スマホなど)のアプリケーションを管理することができます。

今回はこちらのデバイス管理の機能を用いて、デバイス認証を検証していきます。

3. 事前準備

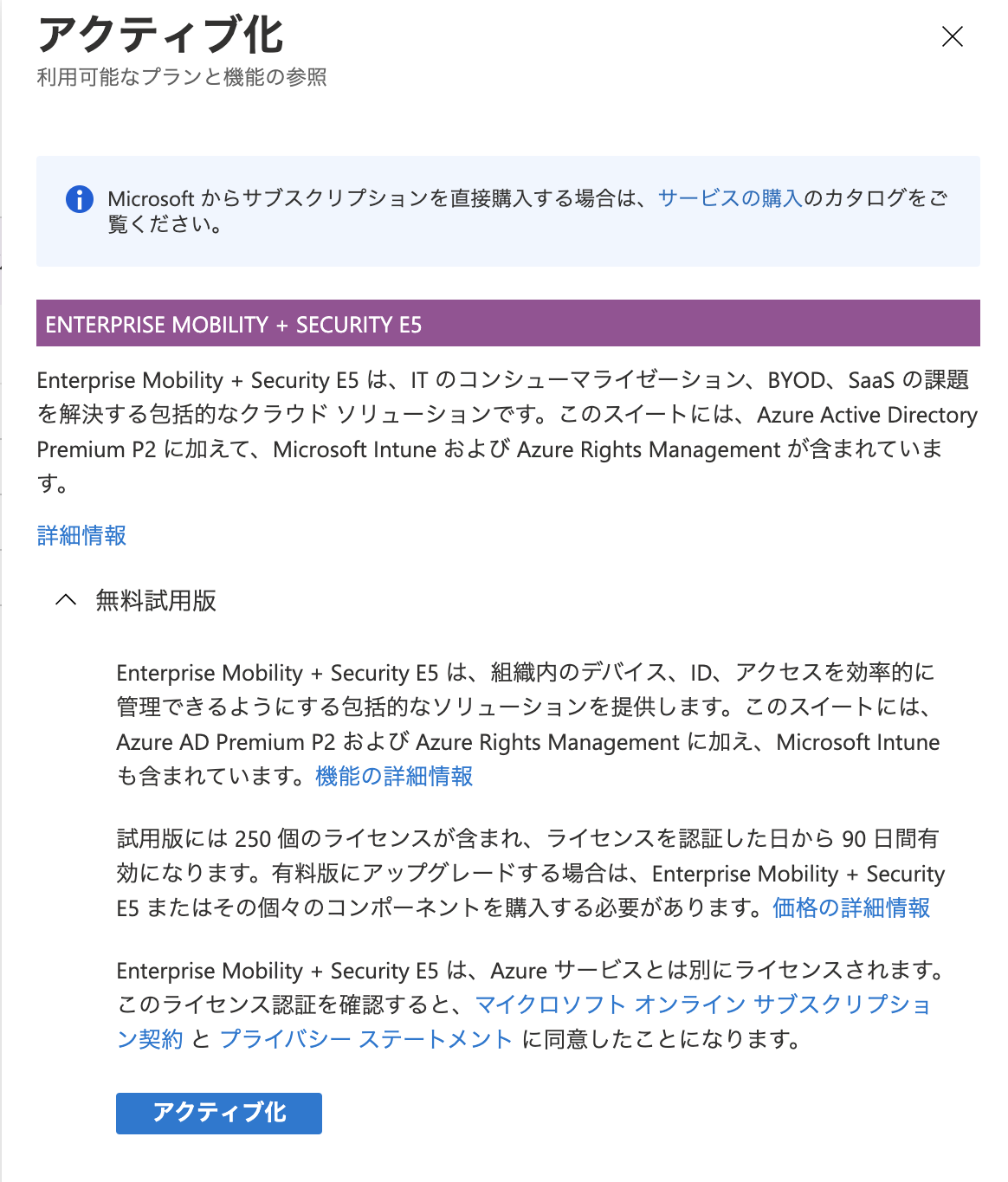

今回は検証のため、EMS(Enterprise Mobility + Security E5)の無料試用版を使用します。

EMSの内容は以下画像の通り、AzureAD Premium P2, Azure Rights Management, Microsoft Intuneが含まれているパッケージです。

こちらをアクティブ化して使用します。

図.3.1 EMSの内容紹介

4. デバイス認証検証

私が普段使用しているmacOSを使ってデバイス認証を行います。

macOSのデバイス認証は、ログイン時にクライアント証明書を求められるようになります。

windows端末である場合、デバイス登録部分の手順が異なるので、windows端末で検証する場合は、「Windows デバイスの Intune 登録方法」を参照ください。

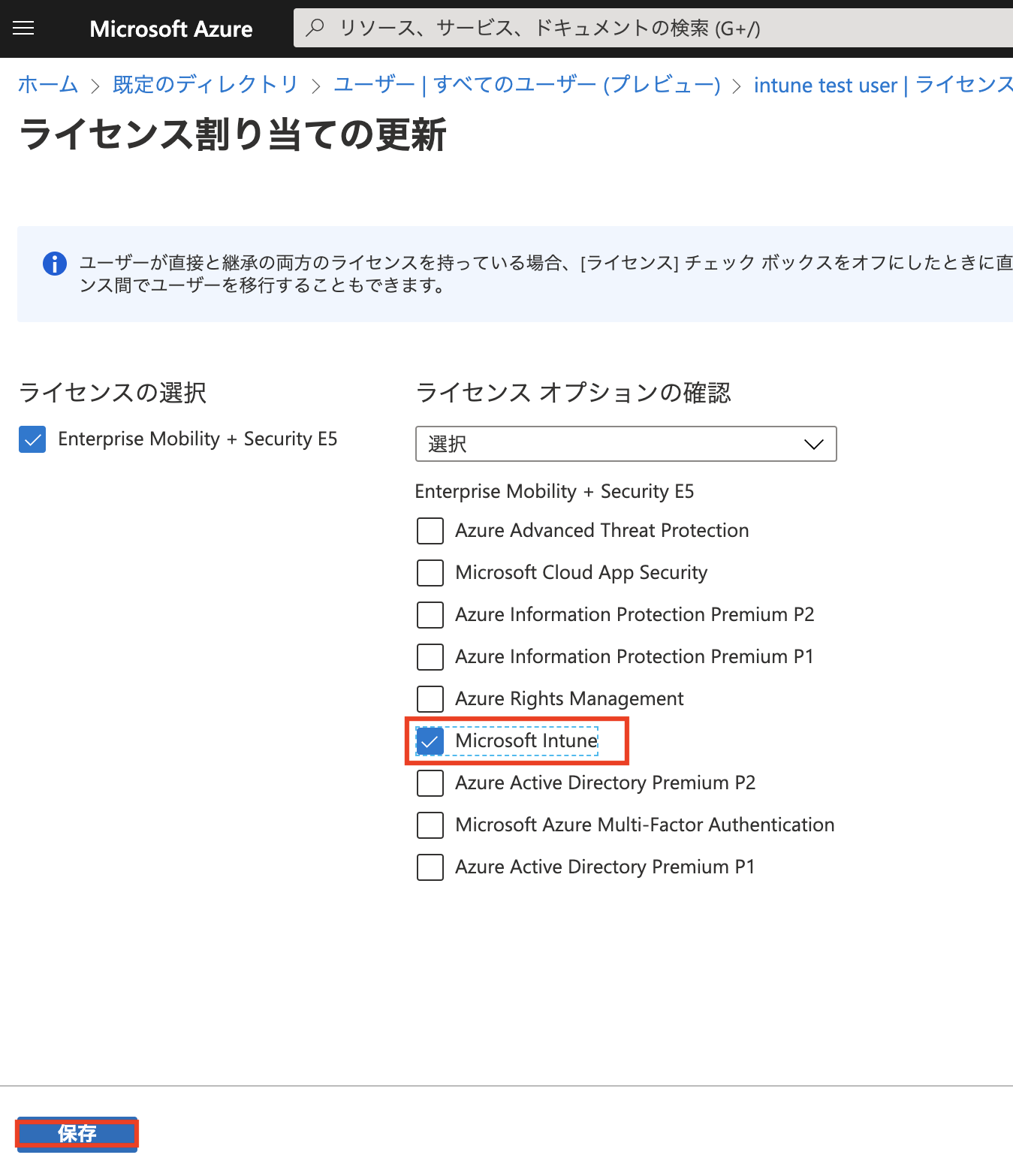

4.1. Intuneライセンスの付与

今回の検証用に[intune test user]というユーザーを作成したので、このユーザーにIntuneのライセンスを以下手順で付与します。

- [intune test user]ユーザーを選択し、[ライセンス]を選択。

- [割り当て]を選択。

- Intuneを選択して[保存]を選択。

4.2. プッシュ通知証明書の登録

macOSデバイスを登録する際にプッシュ通知証明書の登録が必要となります。

プッシュ通知証明書の登録手順は、Apple MDM プッシュ証明書を取得するを参照ください。

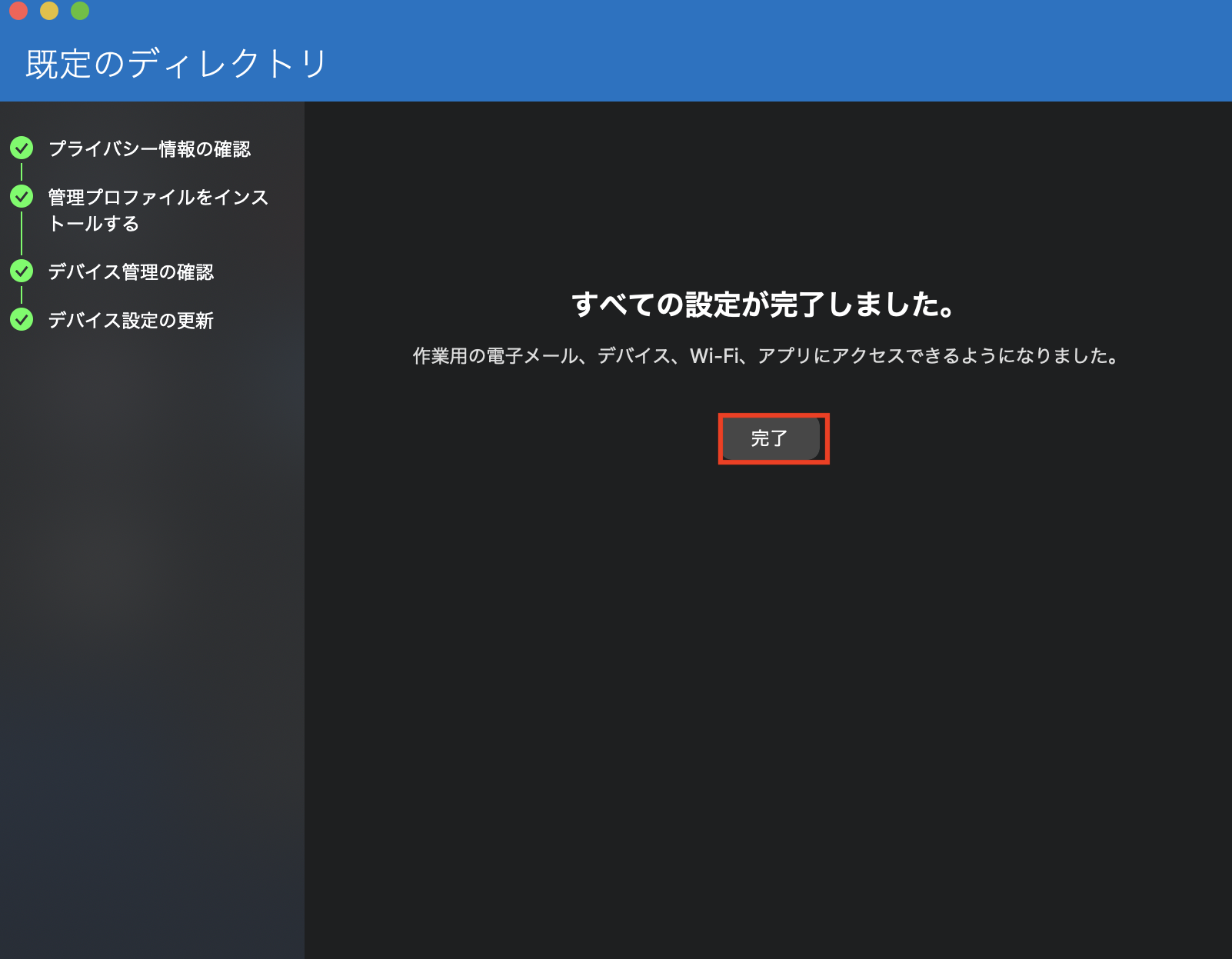

4.3. デバイスの登録

macOSのデバイス登録手順は、Intune で macOS デバイスの登録をセットアップするに記載されています。

ABM(Apple Business Manager)を利用していると、一括登録ができるので、簡単にデバイス登録ができます。

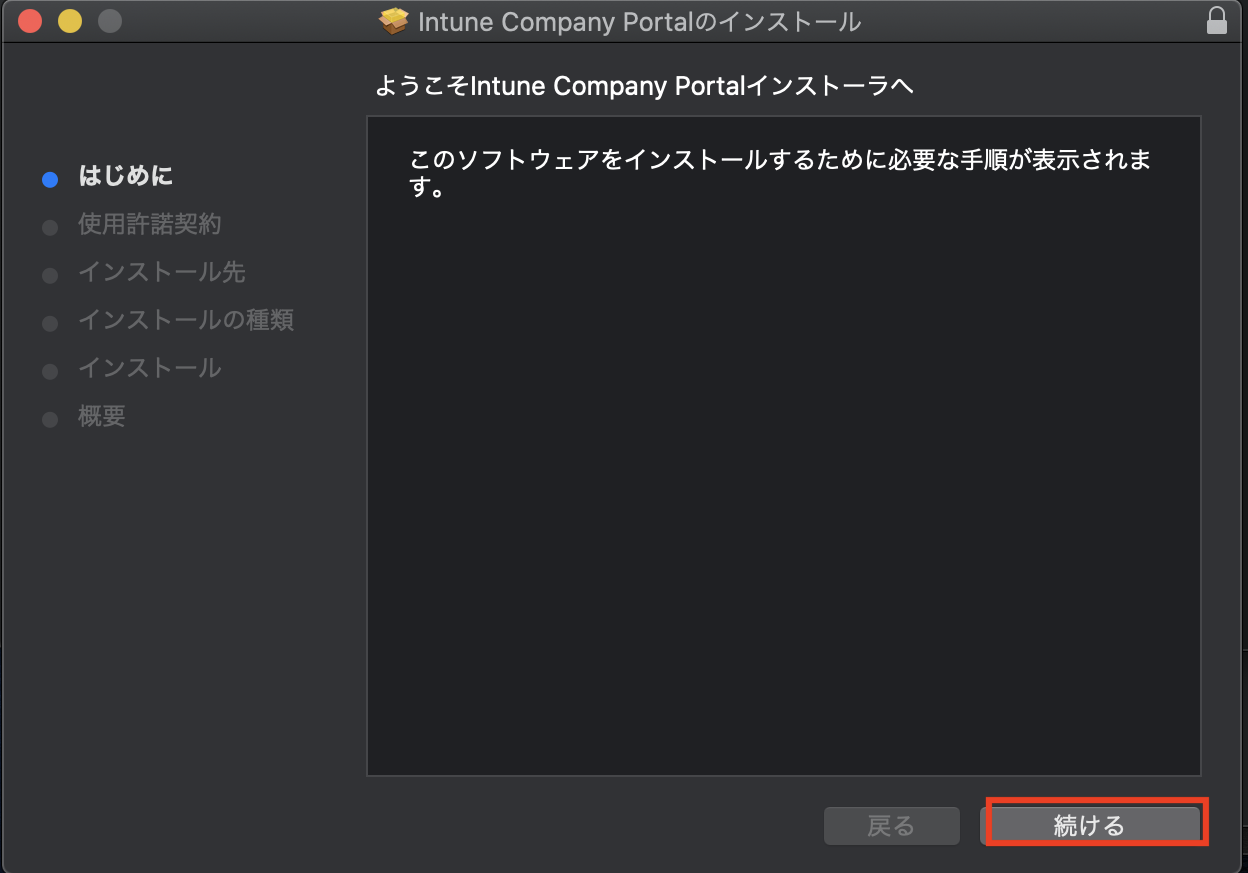

今回は個人利用端末での検証のため、macポータルサイトアプリをダウンロードし、以下手順でデバイスの登録を行います。

-

aka.ms/EnrollMyMacからポータルサイトアプリをダウンロードする。

-

ダウンロードしたファイルを開く。

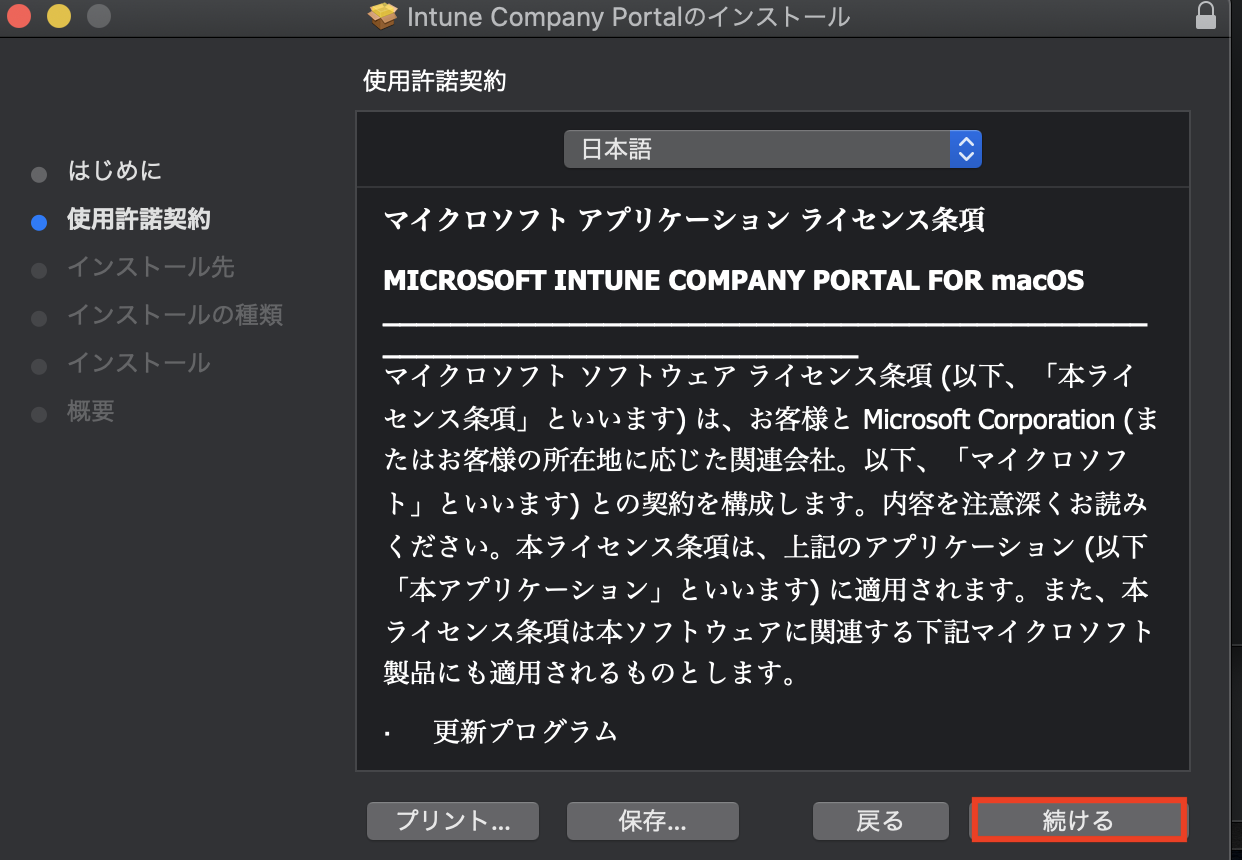

- [続ける]を選択。

- [続ける]を選択。

- [同意する]を選択。

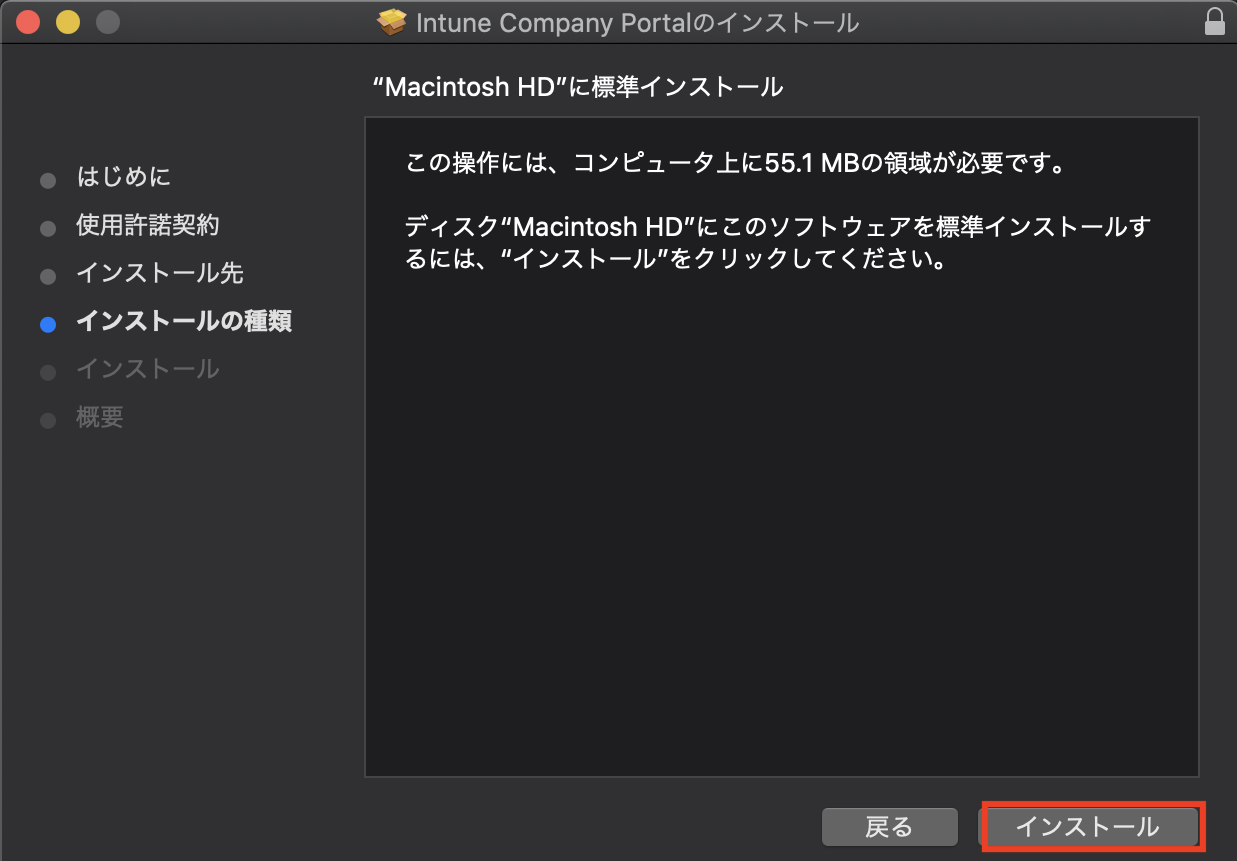

- [インストール]を選択。

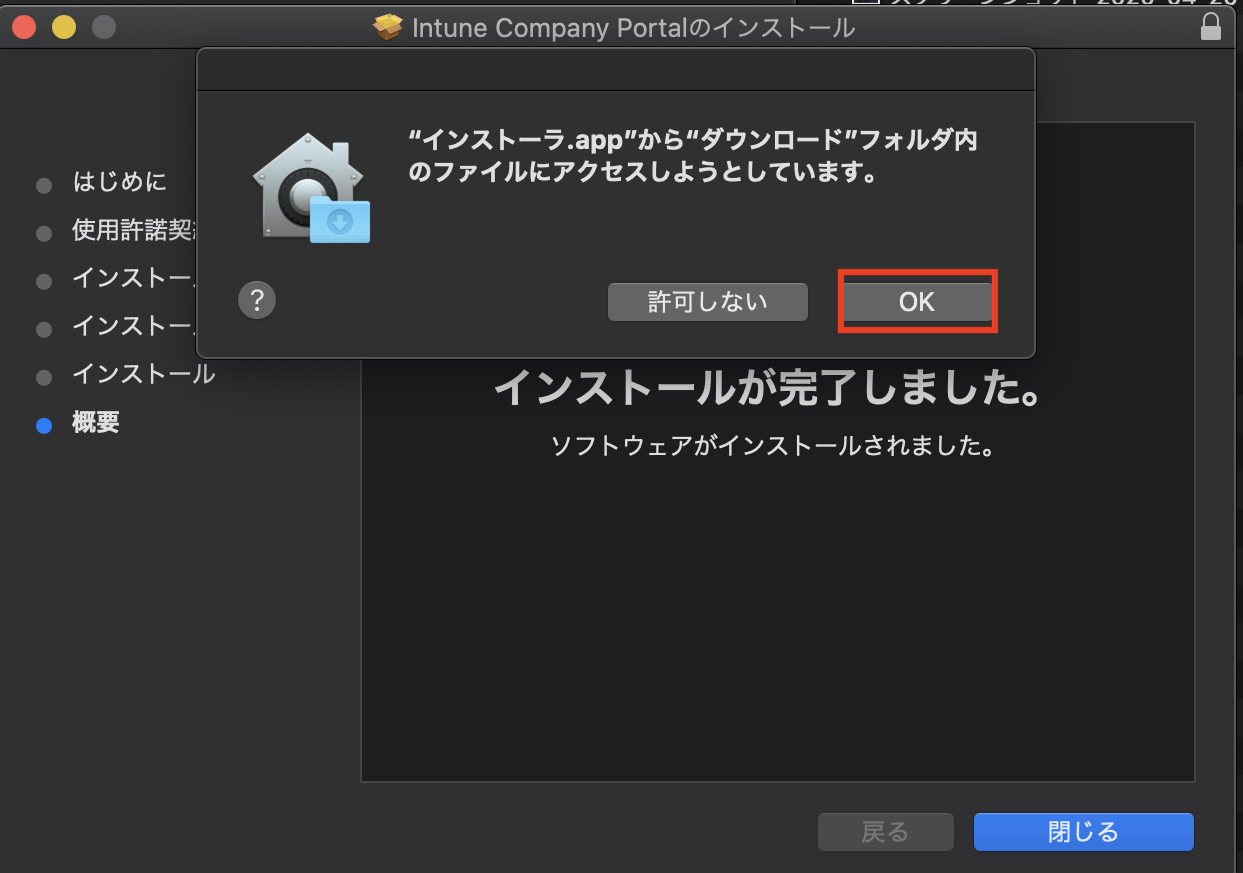

- 認証を行い、インストールする。

- [閉じる]を選択。

- [OK]を選択。

- インストーラを今後使用しない場合は、[ゴミ箱に入れる]を選択。

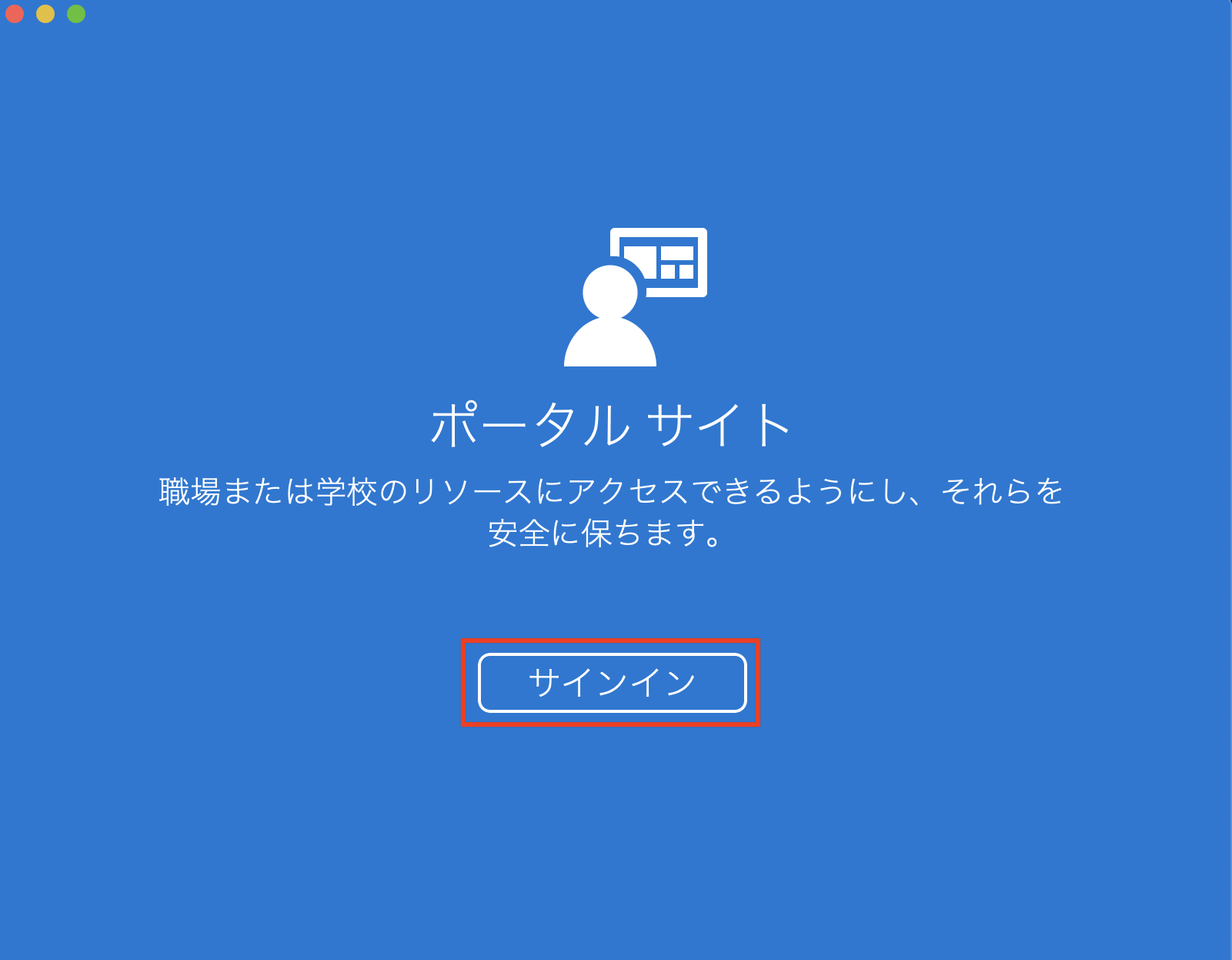

- アプリケーションフォルダに[ポータルサイト.app]が存在することを確認し、[ポータルサイト.app]開く。

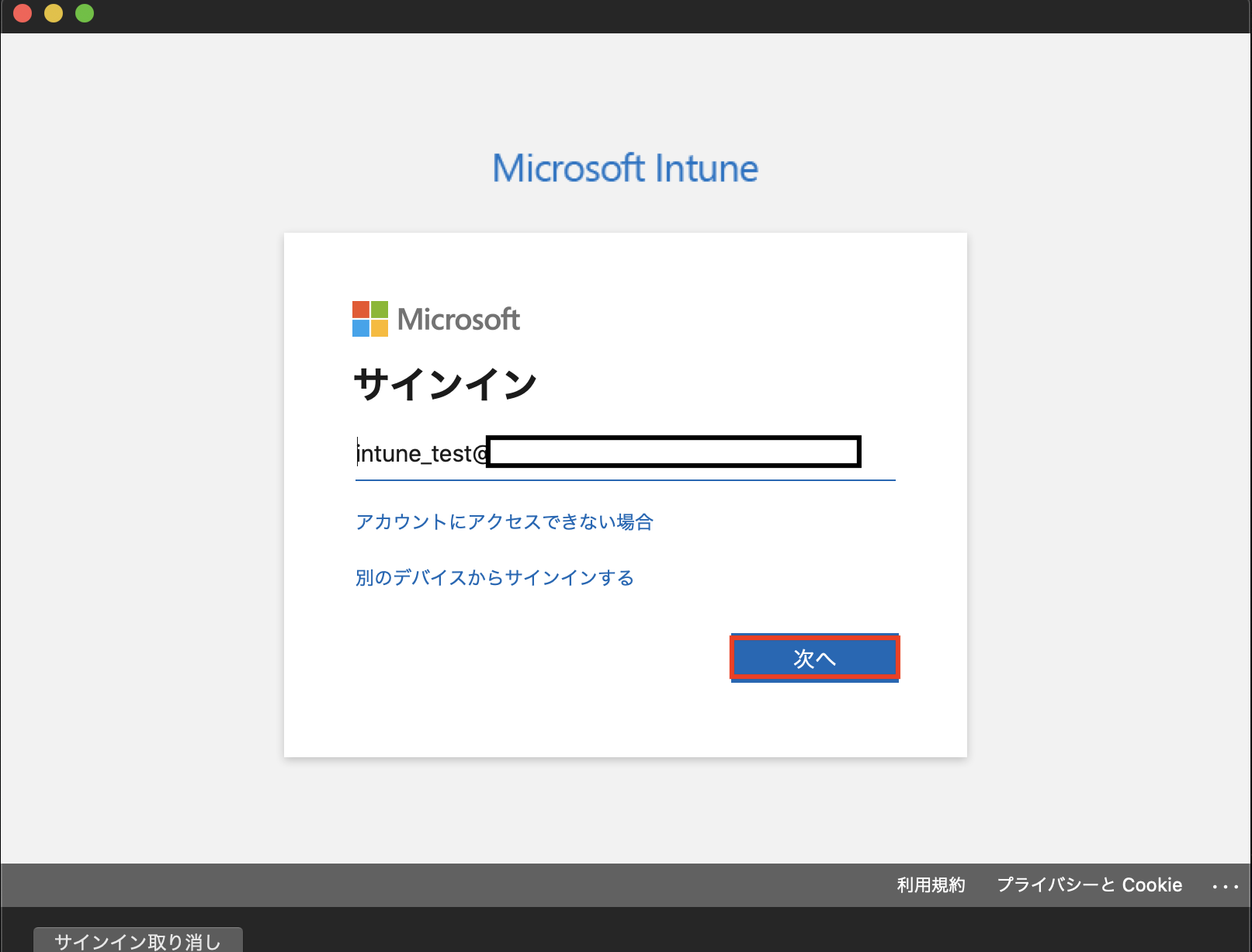

- [サインイン]を選択。

- 使用デバイスと紐付けるユーザーでサインインする。

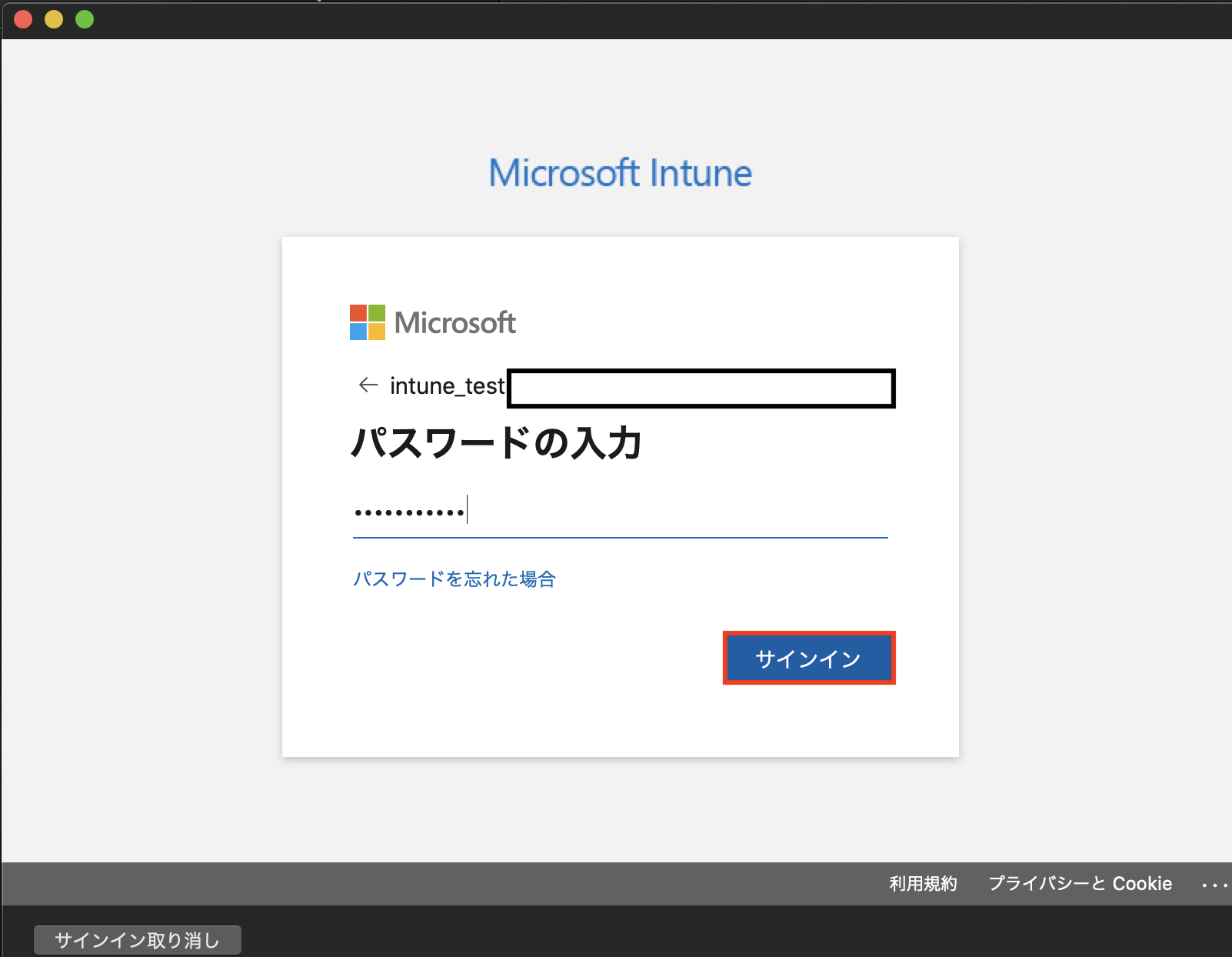

- パスワードを入力し、[サインイン]する。

- 接続が確立されたら、[開始]を選択。

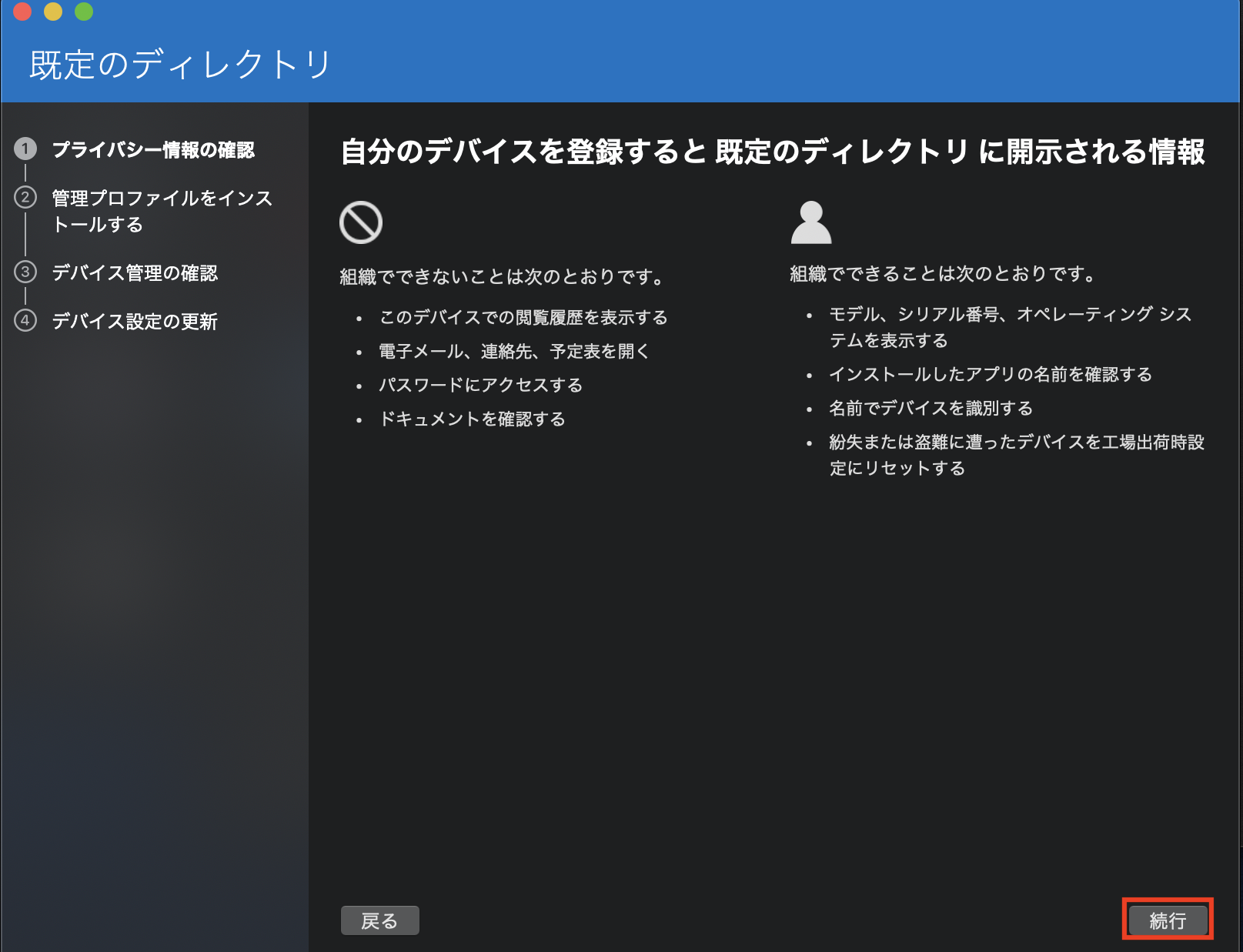

- [続行]を選択。

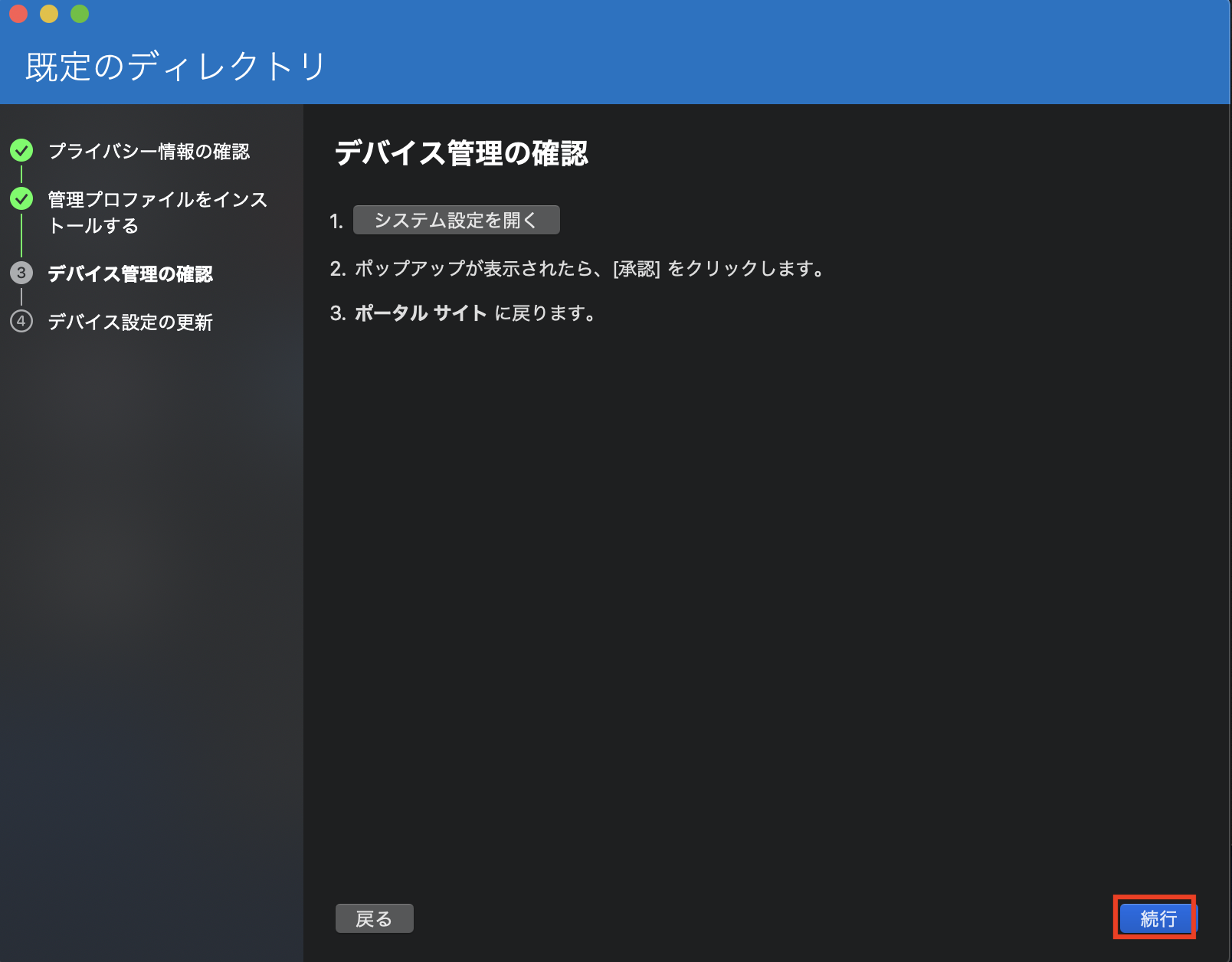

- 手順に則り進める。

- [完了]を選択。

- ポータルサイトに戻り、デバイスが登録されていることを確認する。(デフォルトのポリシーを適用しているため、準拠状態になっています。)

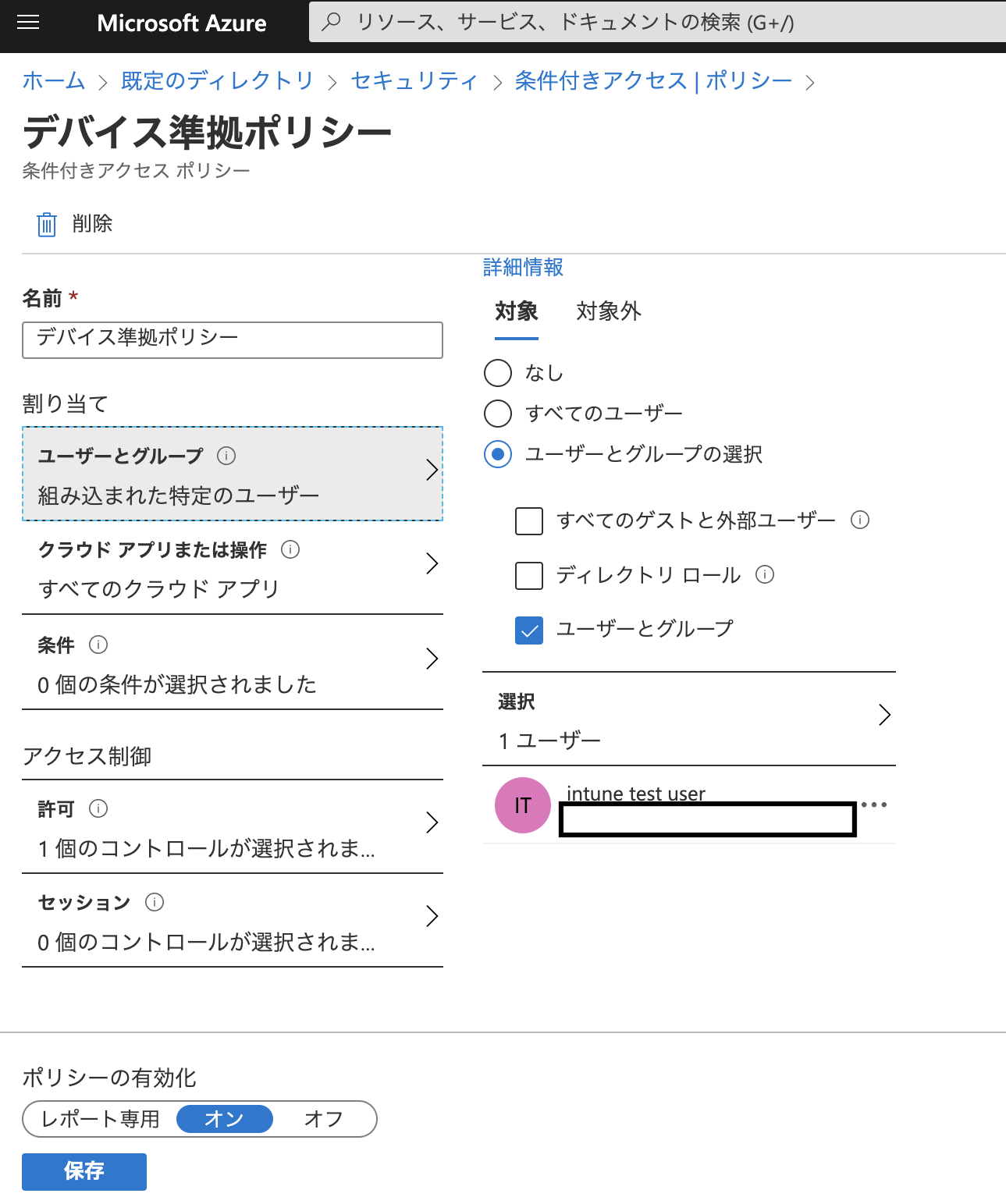

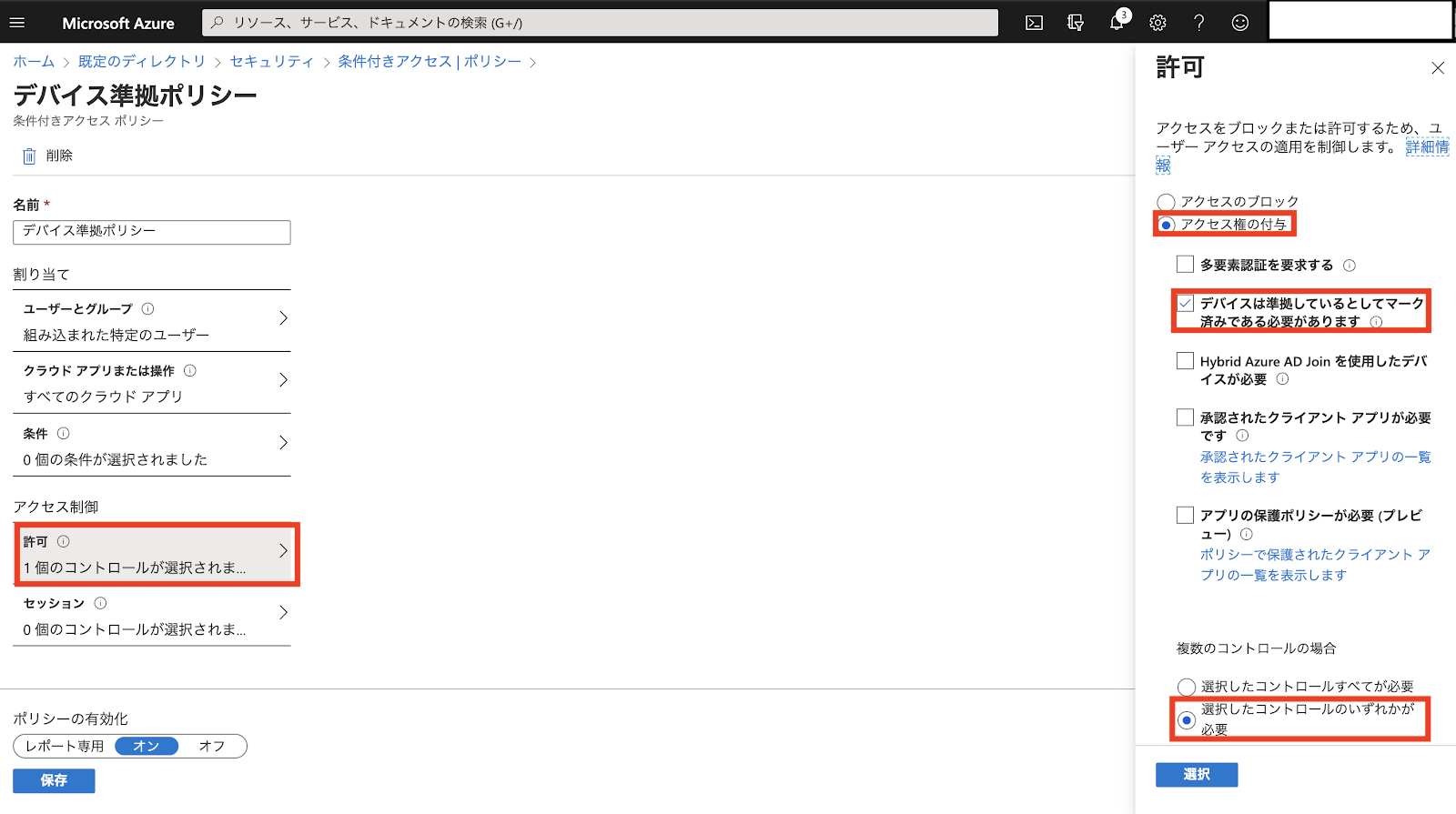

4.4. 条件付きアクセス

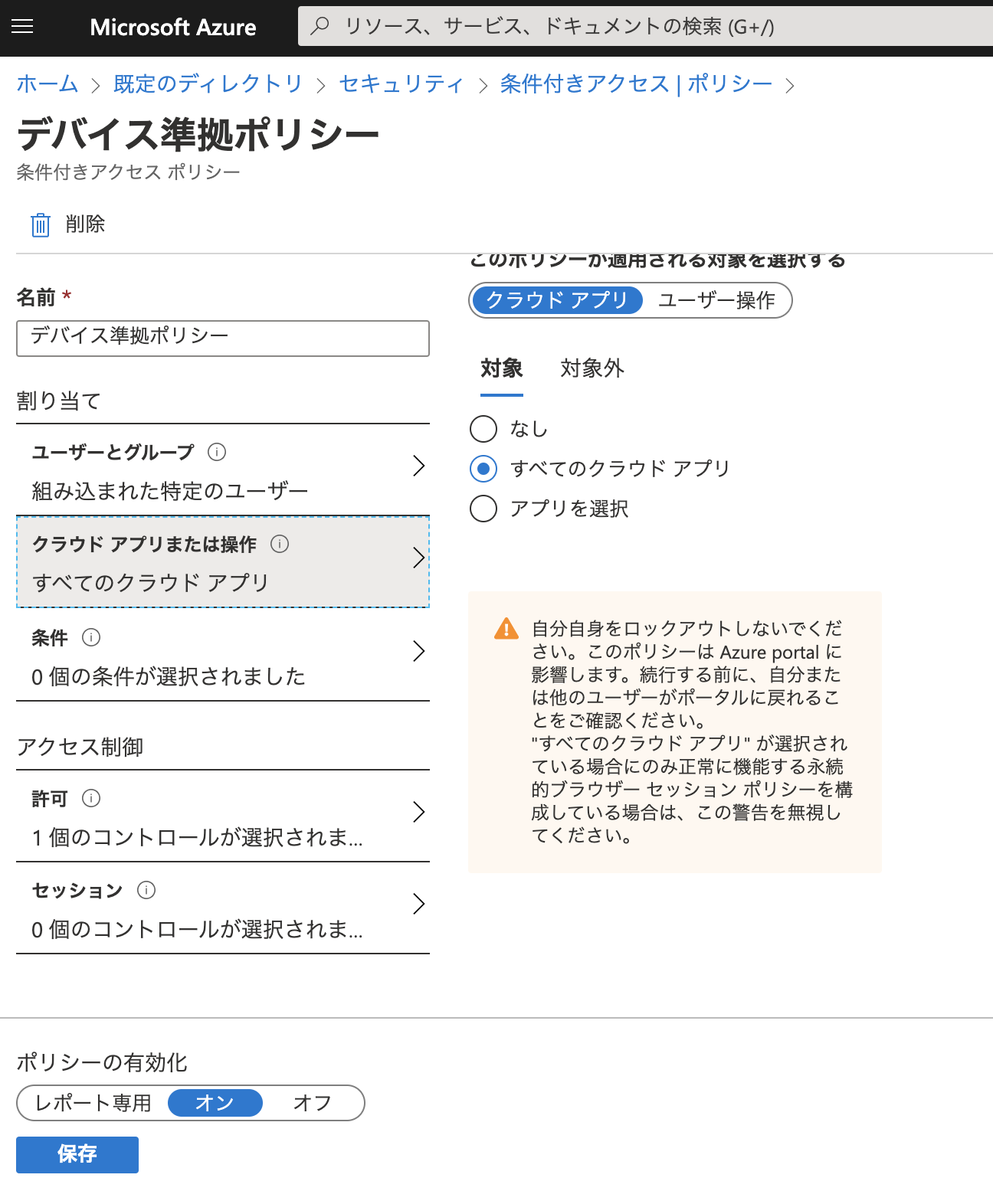

条件付きアクセスポリシーを追加し、今回検証用に作成した[intune test user]に紐付けます。

「デバイス準拠ポリシー」という名前で、条件は、「デバイスは準拠しているとしてマーク済みである必要があります」にチェックを入れています。

詳細は以下画像を参照ください。

ポリシー付与対象ユーザーを「intune_test_user」に設定

アクセス許可する条件を「デバイスは準拠しているとしてマーク済みである必要があります」に設定

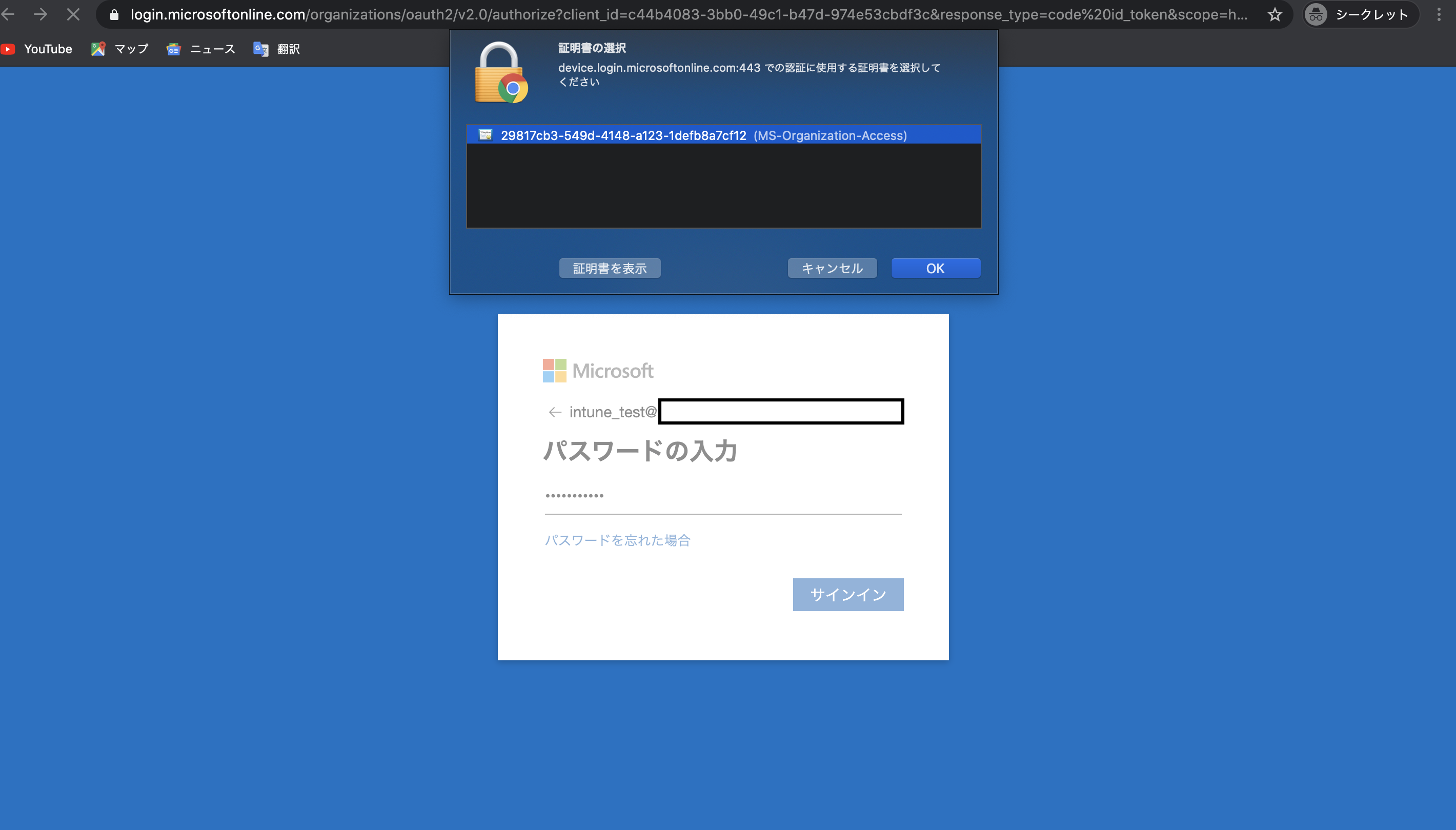

4.5. ログイン検証

デバイス登録した端末を使用して、[intune test user]でログインをすると、クライアント認証が求められます。こちらで使用する証明書はデバイス登録時に端末に保存されているため、その証明書を使用することになります。

デバイス登録していないデバイスでログインすると、以下のような表示が出ます。

[今すぐ登録]を選択し、先に進むとポータルサイトからデバイス登録するよう促されます。

各個人が持ってる端末が1台ずつである場合、デバイス登録の上限を設定することでデバイスを登録させないようすることも可能です。

他にもデバイス登録に制限をかけることができます。デバイス登録制限をするには、登録制限を設定するを参照ください。

5. まとめ

AzureADとMicrosoft Intuneを使用したデバイス認証を検証しました。

デバイス認証ができるようになれば、IP制限から解放され、場所にとらわれない環境

を実現することができるので、個人的にとてもありがたいことだと感じています。

また、Office365製品や、その他AzureAD認証をかけられるサービスも同様にデバイス認証をかけることができるようになるので、とても便利です。

Microsoft Intuneは他にもデバイスを管理する機能があるため試用期間中に様々なことを検証してみようと思いました。

参考資料

- Microsoft Intune ドキュメント

https://docs.microsoft.com/ja-jp/mem/intune/fundamentals/what-is-intune - Windows デバイスの Intune 登録方法

https://docs.microsoft.com/ja-jp/mem/intune/enrollment/windows-enrollment-methods - Apple MDM プッシュ証明書を取得する

https://docs.microsoft.com/ja-jp/mem/intune/enrollment/apple-mdm-push-certificate-get - 登録制限を設定する

https://docs.microsoft.com/ja-jp/mem/intune/enrollment/enrollment-restrictions-set