はじめに

AWS Client VPNの環境構築してみました。

今回はビジネス用途で使うケース想定して、インターネットに出るグローバルIPを固定にする環境もあわせて作りました。

基本的には参考にさせていただいた記事、公式のドキュメントの通りですが、

実際に自分で手を動かしてみての、備忘録兼ねた自分用メモです。

AWS Client VPN

『AWS Client VPN は、AWS リソースやオンプレミスネットワーク内のリソースに安全にアクセスできるようにする、クライアントベースのマネージド VPN サービスです。

クライアント VPN を使用すると、OpenVPN ベースの VPN クライアントを使用して、どこからでもリソースにアクセスできます。』

ネットワーク機器の設定が不要で、クライアントソフトについてもAWSが提供しているものがあるため、簡単にVPN接続環境を構築できるのが良い所です。

Client VPNが登場するまでは、AWSにVPN接続をする場合はAWS Site-to-Site VPNを使用する必要がありました。

ただし、Site-to-Site VPNを使用する場合、ルーターを用意して接続設定をする必要があったり、実際に構築した後はルータの保守・運用をする必要があったりと、少しハードルが高めです。

それに比べるとClient VPN、は導入するまでの手順がだいぶ簡単になってます。

仕組み(特徴)

ネットワーク的な仕組みについて、前述したAWS Site-to-Site VPNと比較すると、

大きな違いとしては以下になります。

- Site to Site VPNでは、接続先VPCを超えてVPC Peeringやインターネットへの通信はできない。

- ClientVPNでは、接続先VPCを超えた宛先への通信が可能。

上記それぞれの特徴の詳細な違いについては、以下資料を参考にさせていただきました。

特に14ページからの「ClientVPNがVPCを超えた先への通信が可能」な理由が、とても分かりやすかったです。

■[JAWS-UG Tokyo 32] AWS Client VPNの特徴

制限(クオータ)

AWS アカウントには、クライアント VPN エンドポイントに関連する次のクォータがあります。

特に明記されていない限り、これらのクォータの引き上げをリクエストできます。

| クオータ数 | |

|---|---|

| アカウントあたりの クライアント VPN エンドポイント数 | 5 |

| クライアント VPN エンドポイントあたりの承認ルールの数 | 50 |

| クライアント VPN エンドポイントあたりのルート数 | 10 |

| クライアント VPN エンドポイントあたりの同時クライアント接続数 | 2,000 |

| クライアント証明書失効リストのエントリ数 | 20,000 |

料金(環境全体)

今回構築する環境全体で発生する費用としては、

大きく分けて、AWS Client VPNの費用とNATゲートウェイの費用の2つです。

(2021/01現在)東京リージョンで考えると、以下のようになります。

①AWS Client VPNの料金

- ClientVPCエンドポイントに関連付けられているサブネットの数 × 利用時間:0.15USD/時間

- ClientVPCエンドポイントに接続されているアクティブなクライアントの数 × 利用時間:0.05USD/時間

②NAT ゲートウェイの料金

- NAT ゲートウェイがプロビジョニングされ利用可能であった 時間料金:0.062USD/時

- データ処理料金(NAT ゲートウェイで処理されたギガバイト単位) :0.062USD/GB

環境全体の料金(①+②)

(データ処理料金と VPN 接続料金は除いて)

環境を作って維持しておくだけで、以下の費用が発生します。結構いいお値段です。

- 1日あたり

(0.062 + 0.15) * 24時間 = 5.09USD/日 - 1ヶ月あたり

5.09 * 30日 = 152.7USD/月

※最新の情報、及び料金詳細については、以下公式ページをご参照ください。

AWS公式のVPN料金ページ

AWS公式のVPC料金ページ

実際にやってみる(環境構築)

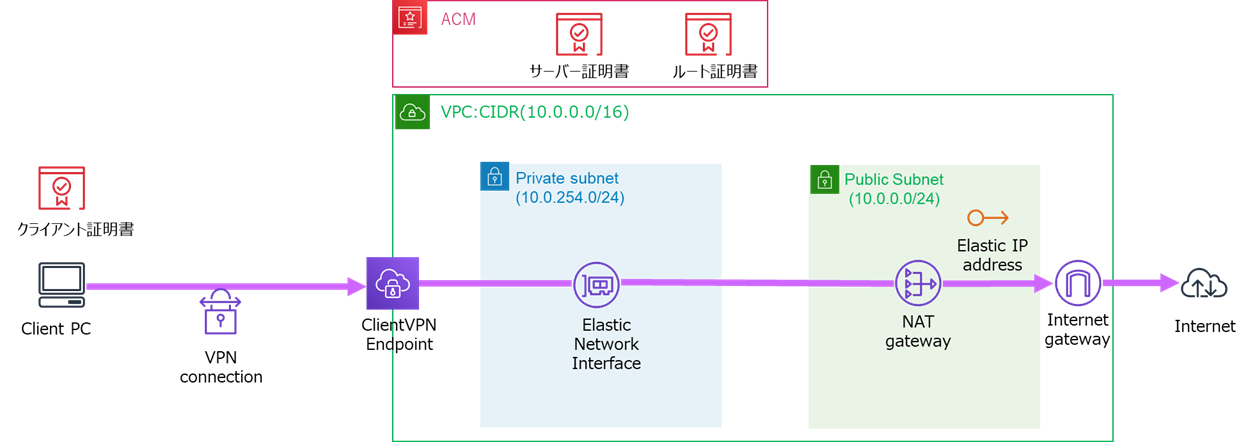

全体構成(アーキテクチャ)

認証

- VPN接続の認証は

Active Directoryによるアカウント管理,

サーバ証明書・クライアント証明書による相互認証、その両方の3種から選択できますが、今回は証明書による相互認証で試します。

(2021/01/29更新)SAML認証のサポートしてましたね。。

今度、SAML認証で試してみたいと思います。

AWS Client VPN で SAML 2.0 経由のフェデレーション認証のサポートを開始

- 認証に必要な証明書を作成について、今回はAWS上のCloud9(Linuxサーバ)で作成します。

環境構築手順

構築は以下の手順で進めます。

大きく分けて「AWSClientVPNの設定」と「NATゲートウェイの設定」の2つです。

AWS Client VPNの設定は公式ドキュメントの手順を参考にしています。

1.AWS Client VPNの設定

1-1. 証明書の作成

1-2. 証明書をACMへインポート

1-3. クライアントVPNエンドポイントの作成

1-4. サブネットの関連付け

1-5. クライアントのネットワークへのアクセスを承認する

1-6. クライアントVPNエンドポイントの設定ファイルをダウンロードする

1-7. クライアントアプリケーションの入手、設定

2.NATゲートウェイの設定

2-1. パブリックサブネットにNATゲートウェイを作成

2-2. プライベートサブネットのルートテーブルを設定

2-3. ClientVPNエンドポイントにプライベートサブネットを関連付け

2-4. ClientVPNエンドポイントのルートテーブルと認証ルールを設定

2-5. 通信確認

1-1.証明書の作成

- OpenVPN easy-rsa を使用してサーバーとクライアントの証明書とキーを生成してから、

そのサーバーの証明書とキーを ACM にアップロードします

OpenVPN easy-rsa リポジトリのクローンをローカルコンピュータに作成して、easy-rsa/easyrsa3 フォルダに移動します。

$ git clone https://github.com/OpenVPN/easy-rsa.git

$ cd easy-rsa/easyrsa3

新しい PKI 環境を初期化します。

$ ./easyrsa init-pki

新しい認証機関 (CA) を構築します。CommonNameは任意の名前を入力します。

$ ./easyrsa build-ca nopass

サーバー証明書とキーを生成します。

$ ./easyrsa build-server-full server nopass

クライアント証明書とキーを生成します。

$ ./easyrsa build-client-full client1.domain.tld nopass

サーバー証明書とキー、およびクライアント証明書とキーをcert_folderフォルダにコピーして移動します。

$ mkdir ~/cert_folder/

$ cp pki/ca.crt ~/cert_folder/

$ cp pki/issued/server.crt ~/cert_folder/

$ cp pki/private/server.key ~/cert_folder/

$ cp pki/issued/client1.domain.tld.crt ~/cert_folder

$ cp pki/private/client1.domain.tld.key ~/cert_folder/

$ cd ~/cert_folder/

1-2.証明書をACMへインポート

- 作成した証明書をACM(AWS Certificate Manager)へインポートする必要があります。

AWS CLIでインポートする場合は以下のコマンドで実行できます。

今回はCloud9からそのままインポートを実行します。

$ aws acm import-certificate --certificate fileb://server.crt --private-key fileb://server.key --certificate-chain fileb://ca.crt --region region

$ aws acm import-certificate --certificate fileb://client1.domain.tld.crt --private-key fileb://client1.domain.tld.key --certificate-chain fileb://ca.crt --region region

マネジメントコンソールのACMの画面で見ると、インポートされているのが確認できます。

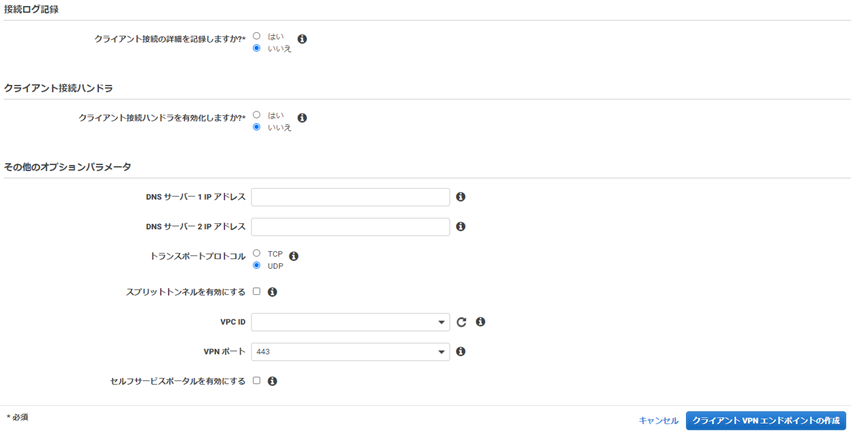

1-3.クライアントVPNエンドポイントの作成

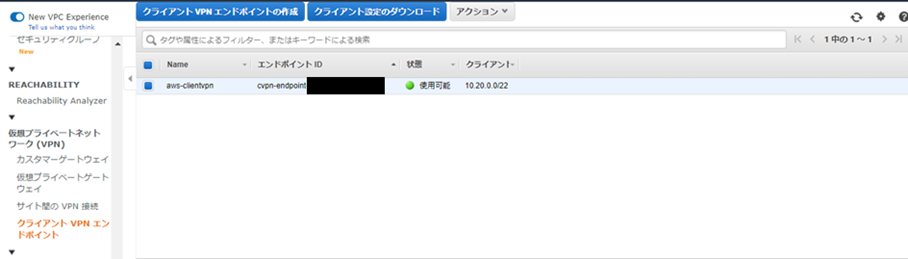

- マネジメントコンソールのVPCの画面からクライアントVPNエンドポイントを作成していきます。

ナビゲーションペインで [クライアント VPN エンドポイント] を選択し、

[クライアント VPN エンドポイントの作成] を選択します。

- 以下のように入力します。

- 名前タグ:任意の名前を入力します。記載しなくても問題ありません。

- クライアント IPv4 CIDR:PCが所属するネットワークのCIDRを指定します。VPCのCIDRとは別です。

- クライアント CIDR は、/12~/22 の範囲のブロックサイズが必要で、VPC CIDR またはルートテーブル内のその他のルートと重複できません。

- サーバー証明書 ARN: #1-2で、 ACMにインポートしたサーバ証明書を指定します。

- 認証オプション:[相互認証の使用]を選択します。

- クライアント証明書 ARN:#1-2で、ACMにインポートしたクライアント証明書を指定します。

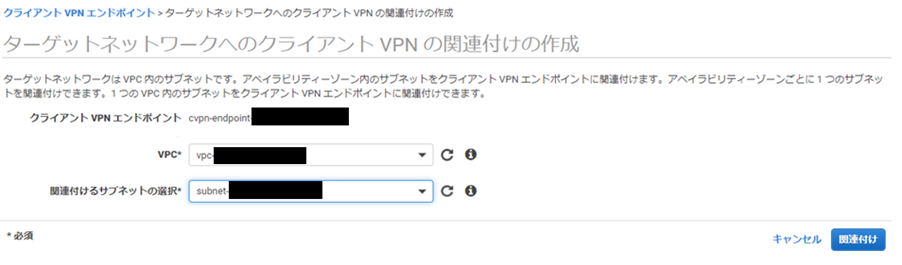

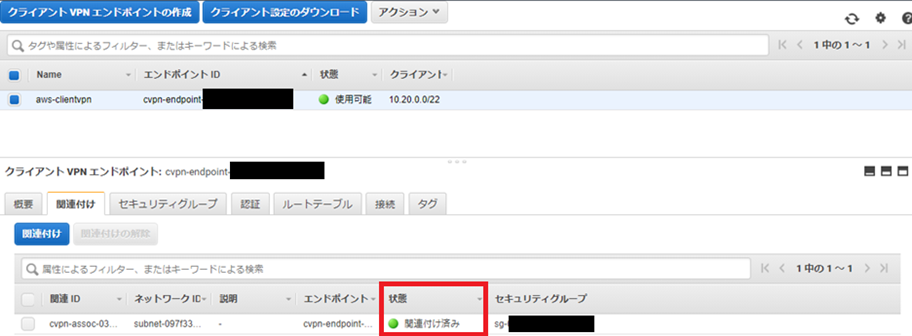

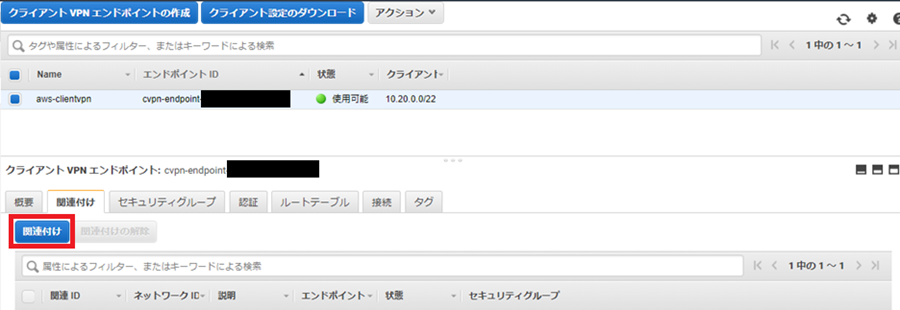

1-4.サブネットの関連付け

-

クライアントが VPN セッションを確立できるようにするため、ターゲットネットワークをクライアント VPN エンドポイントに関連付ける必要があります。ターゲットネットワークは、VPC のサブネットです.

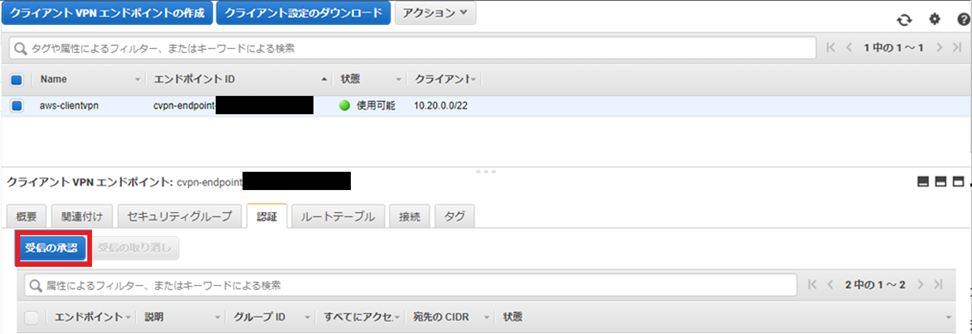

1-5.クライアントのネットワークへのアクセスを承認する

-

関連付けられているサブネットが存在する VPC へのアクセスをクライアントに承認するために、承認ルールを作成する必要があります。承認ルールには、どのクライアントが VPC にアクセスできるかを指定します。

-

アクセスを有効にする送信先ネットに接続するVPC全体のCIDR(今回でいうと10.0.0.0/16)を指定して「すべてのユーザーにアクセスを許可する」を選択します。

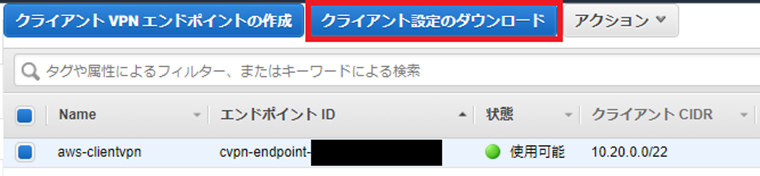

1-6.クライアントVPNエンドポイントの設定ファイルをダウンロードする

-

最後のステップでは、クライアント VPN エンドポイント設定ファイルをダウンロードして準備します。設定ファイルには、クライアント VPN エンドポイントと VPN 接続を確立するために必要な証明書情報が含まれています。

-

VPN 接続を確立するためにクライアント VPN エンドポイントに接続する必要があるクライアントにこのファイルを指定する必要があります。クライアントは、VPN クライアントアプリケーションにこのファイルをアップロードします。

-

1-1で生成されたクライアント証明書とキーを確認しておきます。

クライアント証明書とキーは、クローンされた OpenVPN easy-rsa repo の次の場所にあります。

クライアント証明書 — easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt

クライアントキー — easy-rsa/easyrsa3/pki/private/client1.domain.tld.key -

ダウンロードした.ovpn拡張子のファイルを、任意のテキストエディタを使用してクライアント VPN エンドポイント設定ファイルを開き、

タグ間にクライアント証明書(client1.domain.tld.crt)の内容を追加し、

タグ間にプライベートキー(client1.domain.tld.key)の内容を追加します。

<cert>

-----BEGIN CERTIFICATE-----

※最初に作成したclient1.domain.tld.crt の中身

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

※最初に作成したclient1.domain.tld.key

-----END PRIVATE KEY-----

</key>

- クライアント VPN エンドポイントの DNS 名の先頭にランダムな文字列を追加します。クライアント VPN エンドポイントの DNS 名を指定する行を見つけ、その前にランダム文字列を追加します

remote cvpn-endpoint-0102bc4c2eEXAMPLE.prod.clientvpn.us-west-2.amazonaws.com 443

↓

remote asdfa.cvpn-endpoint-0102bc4c2eEXAMPLE.prod.clientvpn.us-west-2.amazonaws.com 443

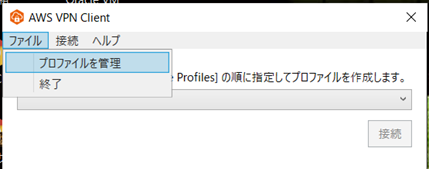

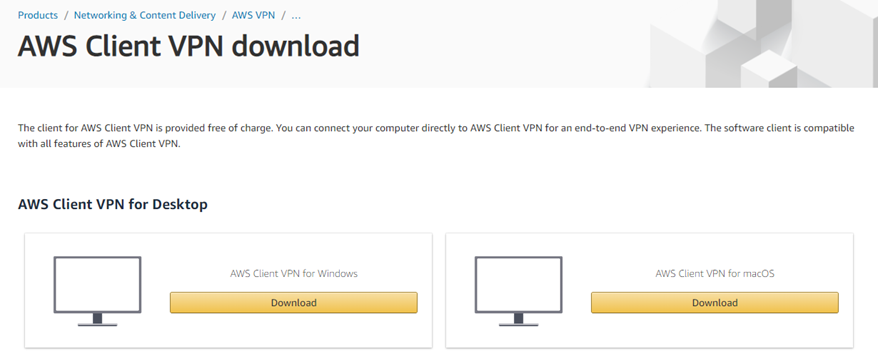

1-7.クライアントアプリケーションの入手、設定

-

OpenVPN ベースのクライアントアプリケーションである、AWS公式のクライアントアプリケーションを今回は使用します。

-

以下からダウンロードして手順に沿って、インストールします。

https://aws.amazon.com/jp/vpn/client-vpn-download/

-

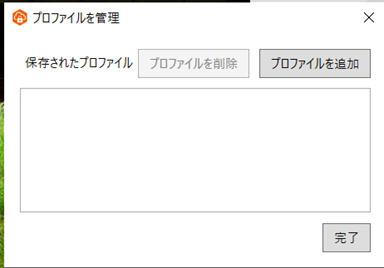

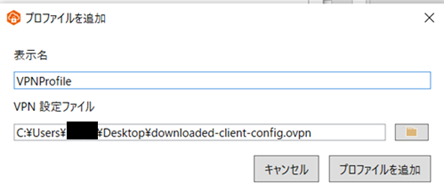

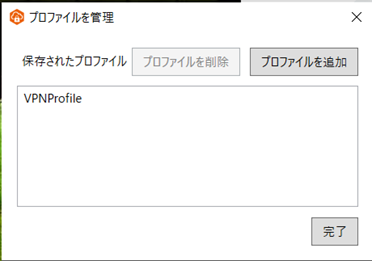

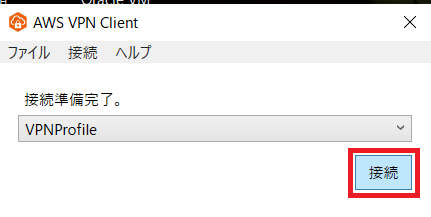

クライアントアプリケーションを起動して、先ほど修正した設定ファイルをプロファイルとして登録します。

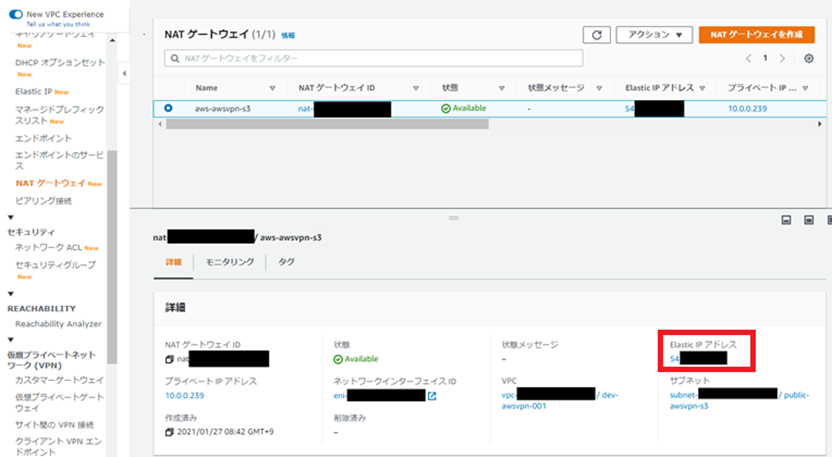

2-1.パブリックサブネットにNATゲートウェイを作成

2-2.プライベートサブネットのルートテーブルを設定

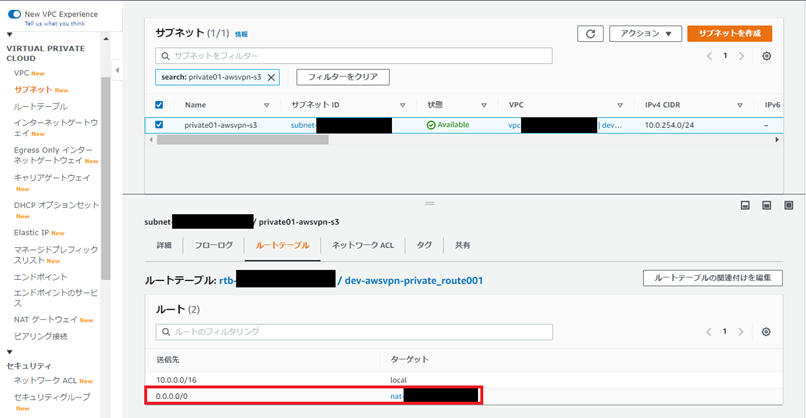

- 「#1.AWS Client VPNの設定」で既に作成しているプライベートサブネットに対して、専用のルートテーブルを作成し、宛先0.0.0.0/0へのターゲットを先ほど作成したNATゲートウェイに設定します。

- プライベートサブネットに設定するサブネットに、そのルートテーブルを割り当てます

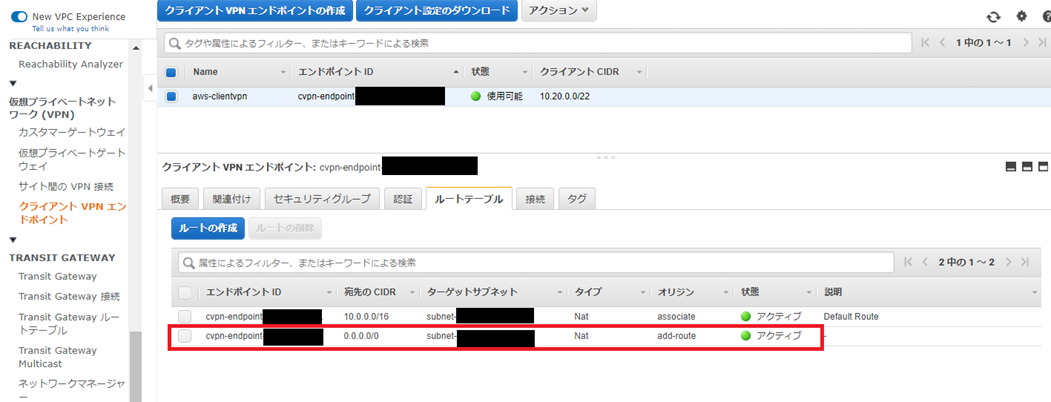

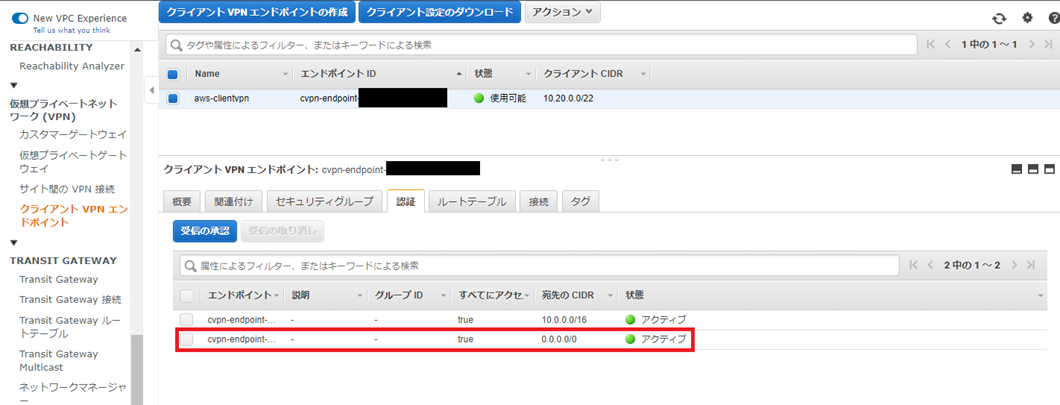

2-3.ClientVPNエンドポイントにプライベートサブネットを関連付け

2-4.ClientVPNエンドポイントのルートテーブルと認証ルールを設定

2-5.通信確認

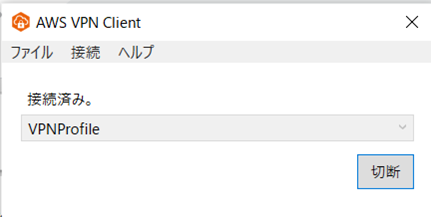

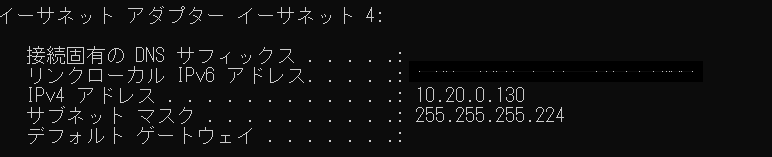

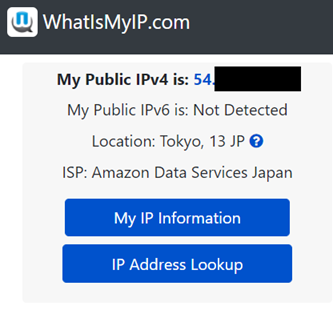

- 「1.AWS Client VPNの設定」で作成したVPNクライアントソフト、でVPN接続をおこないます。Whatismyip でアクセスしているIPアドレスを確認します。

- 「2-1.パブリックサブネットにNAT Gatewayを作成」で確認した、NAT Gateway割り当てのElastic IPと一致していることが確認できました。