概要

kubernates環境でのセキュリティツールにaqua securityという製品があります。

インストールに関する記事は色々とありますが、実運用に関する記事はまだ少ないのでこの機会にまとめてみようと思います。

代表的な機能を幾つか紹介します。

本記事は以下の製品をGCP market place より購入しGKEクラスターにインストール済みであることを前提としています。

aqua security version : Aqua Cloud Native Security Platform

機能紹介

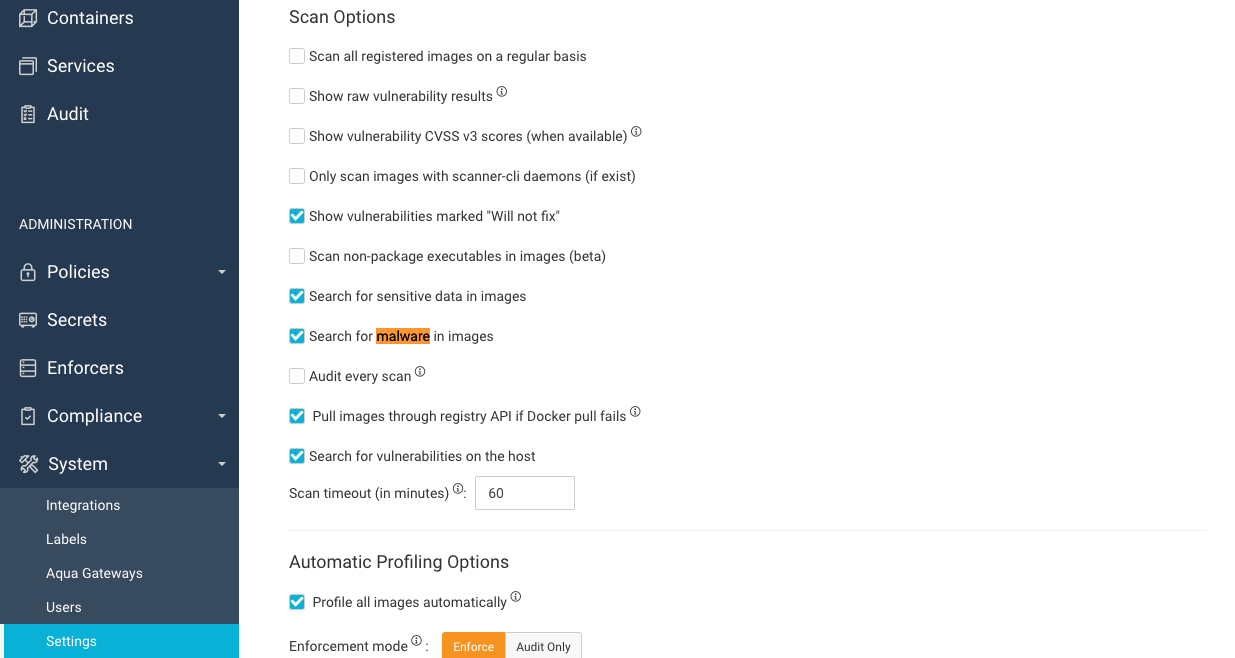

アンチウイルス検索

Setting からScan Optionの項目の”Search for malware in images”をオンにします。

ここの項目だけでは検索が行われるだけで制御はされないので、後述の改ざん検知機能と連携する必要があります。

改ざん検知

aqua では監査機能が用意されています。

- Image Assurance Policies

- Runtime Policy

- Image Profiles

これらで設定したポリシーに違反した内容の検知やイメージやコンテナ上でのコマンドの実行禁止設定などが行えます。

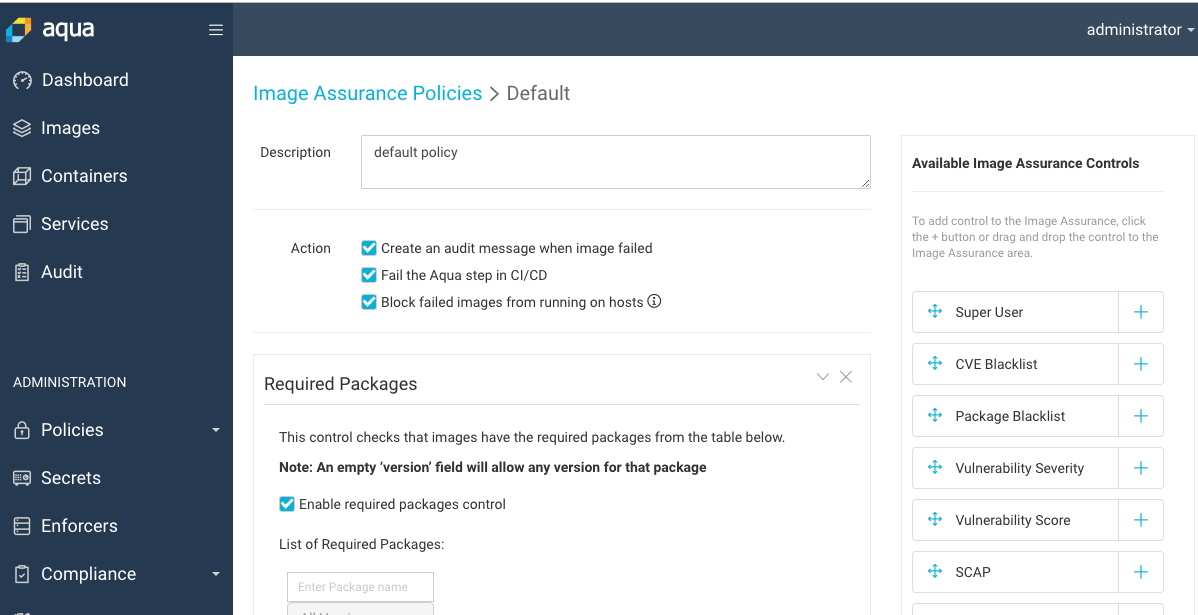

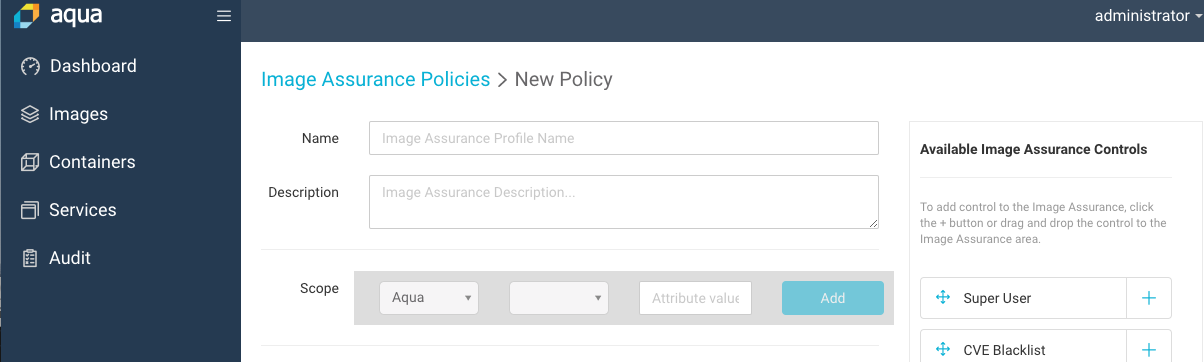

Image Assurance Policies

aquaのインストールされているクラスタ全体のイメージが対象となります。

イメージ、パッケージやCVE脆弱性情報のホワイトリスト/ブラックリスト、ウイルス検知したイメージの実行禁止などが設定できます。

個別にポリシーを設定したい場合はADD POLICYから新規に作成します。

Scope で適用させたい内容に応じてパラメーターを設定します。

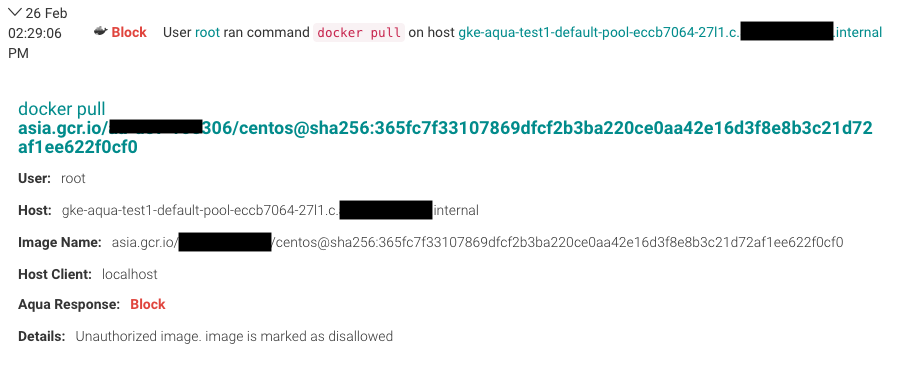

違反したイメージはブロックされGKE上は実行できずエラーになります。

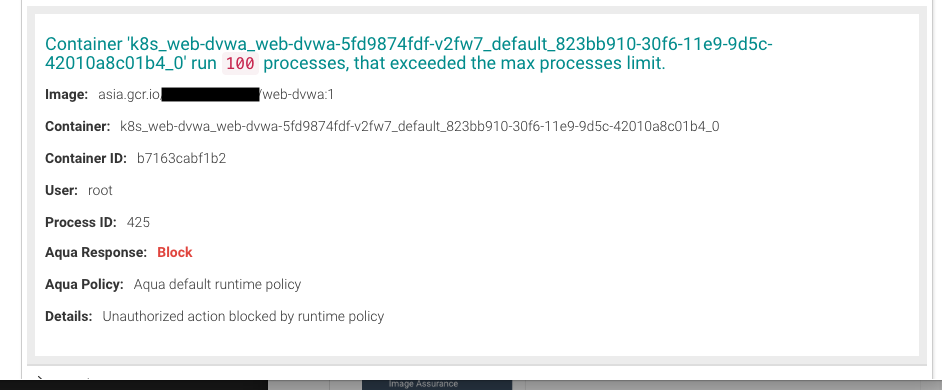

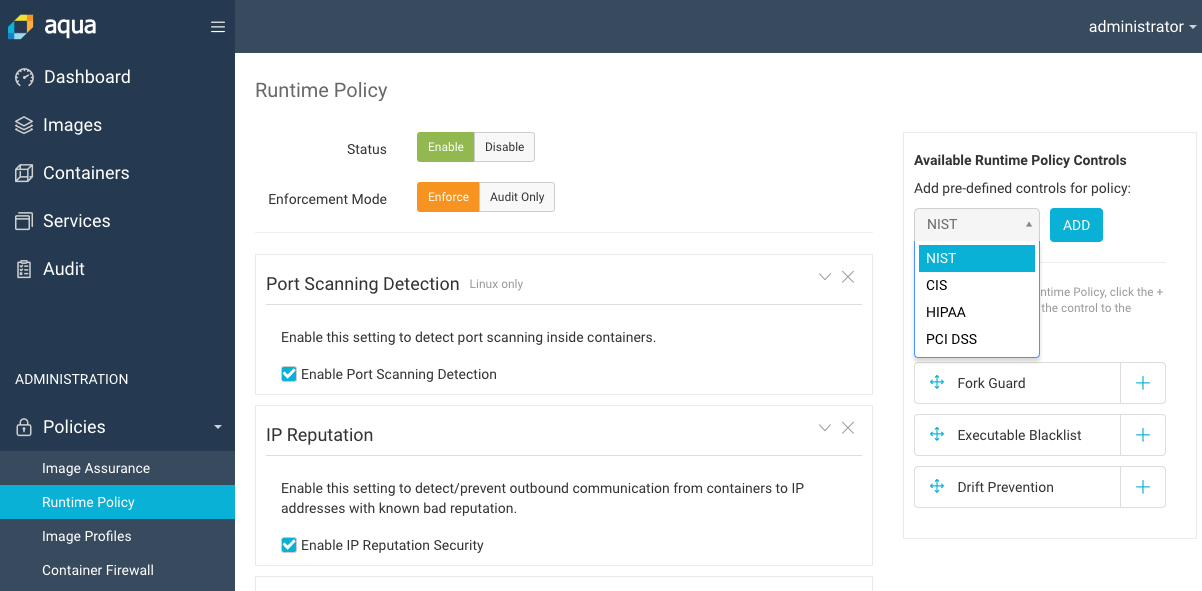

Runtime Policy

aquaのインストールされているクラスタ全体が対象となります。

コンテナの実行内容をリアルタイムで監査できます。

実行プロセス数の制限、指定したコマンドや、元のイメージファイルにないファイル実行禁止などが行えます。

NISTやPCI-DSSに準拠したテンプレートも用意されています。

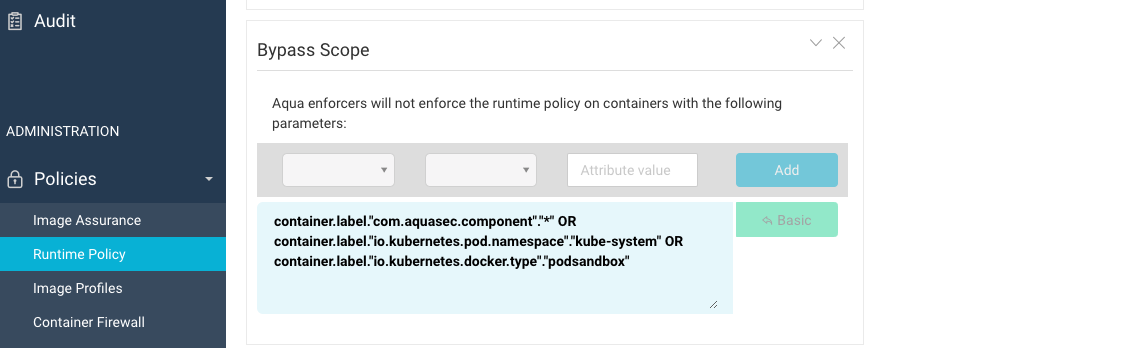

監査対象から外したいリソースはBypassScopeでパラメータを指定します。

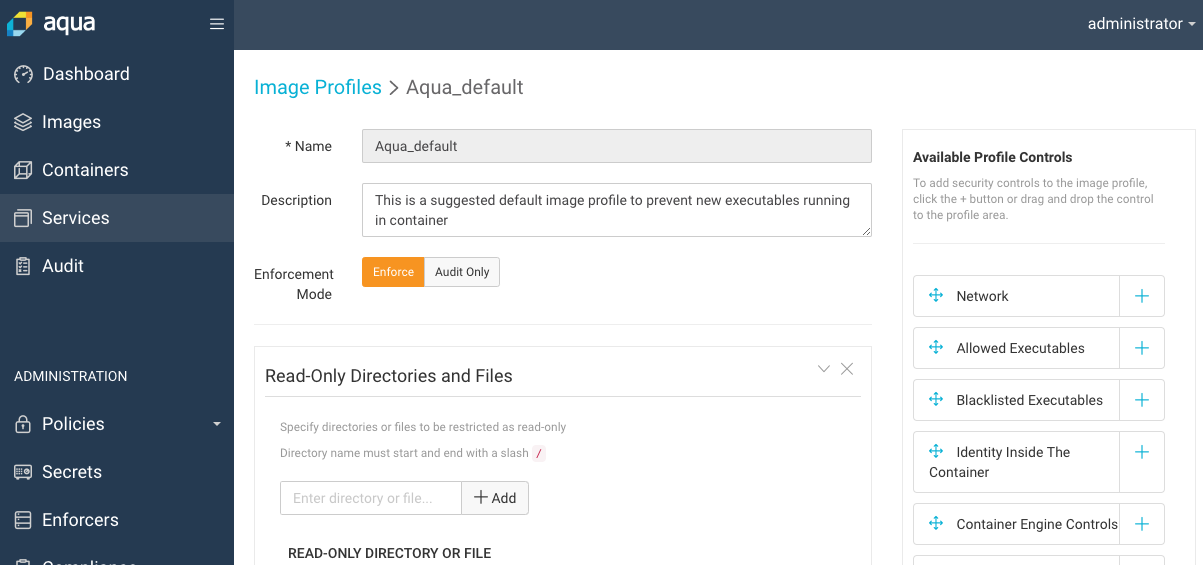

Image Profiles

個別のイメージファイルが対象となります。

コンテナ内のディレクトリ/ファイルのアクセス権限制御やコマンドの実行制限、CPUやメモリのリソース制限などが行えます。

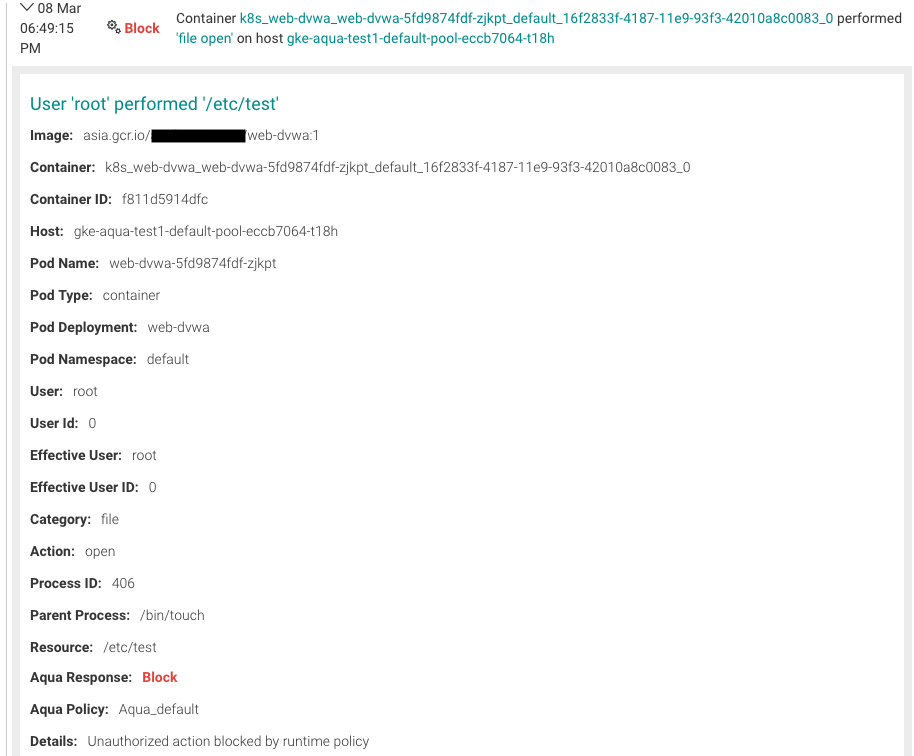

下は読み込み専用にした/etc/配下にtestファイルを作ろうとした場合

OS上では以下の様な状態になります。(rootユーザーでも書き込めない)

root@web-dvwa-5fd9874fdf-zjkpt:/# touch /etc/test

touch: setting times of '/etc/test': Operation not permitted

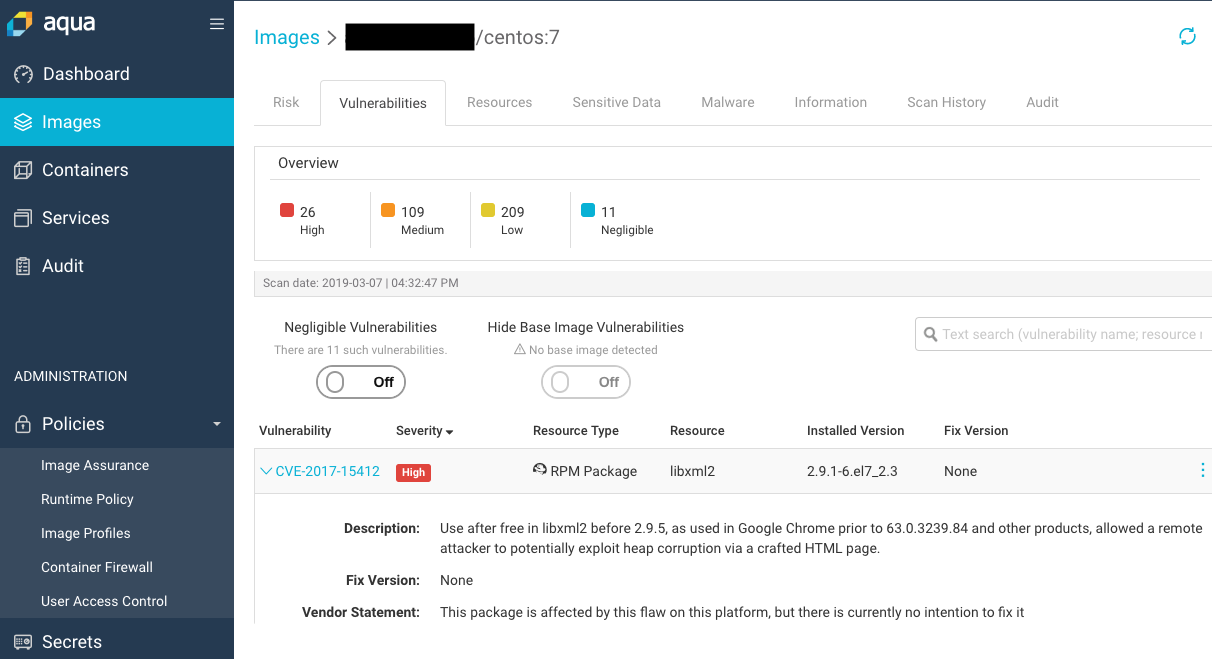

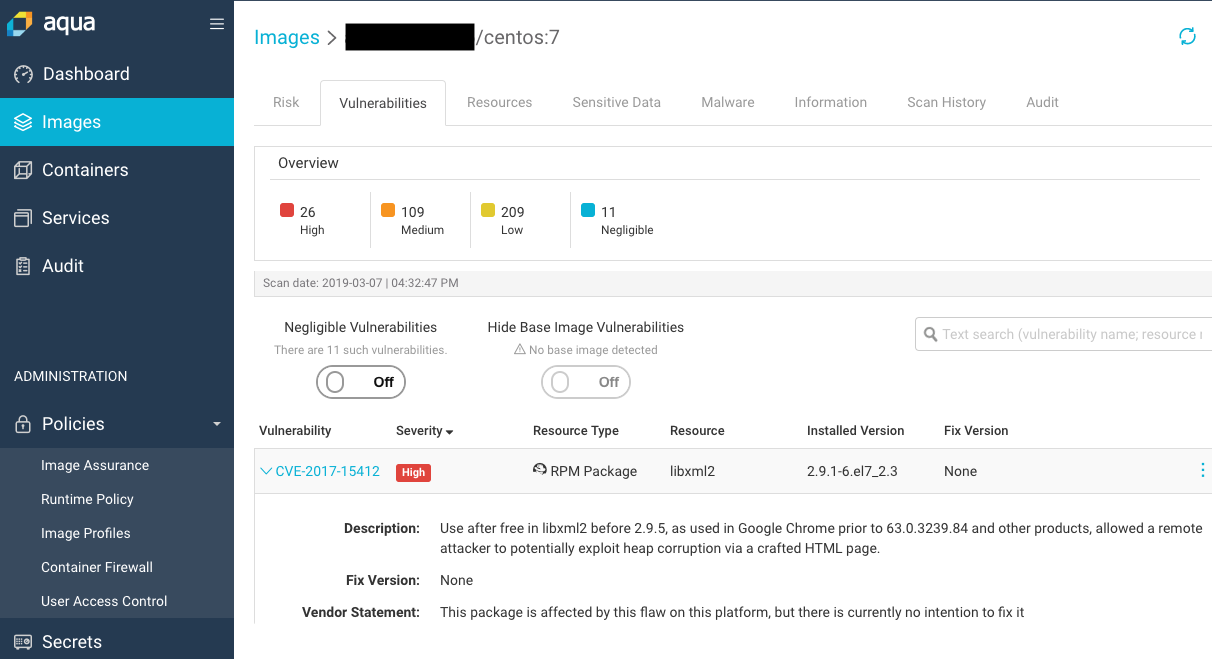

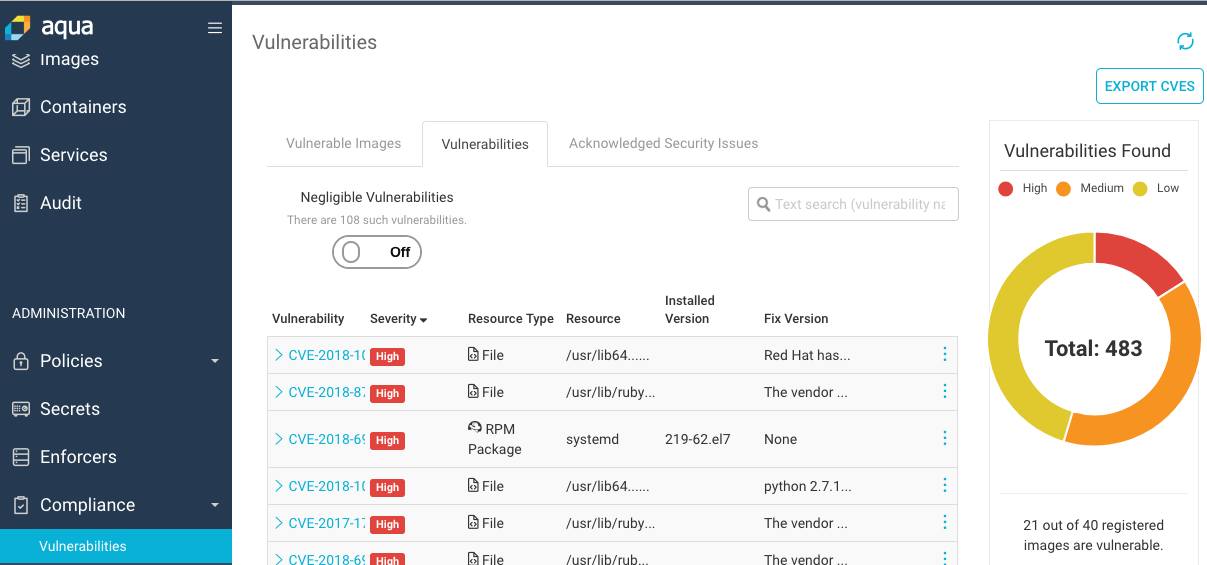

パッケージ管理

Compliance Vulnerabilities でまとめて管理することもできます。

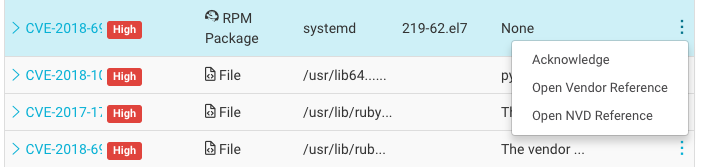

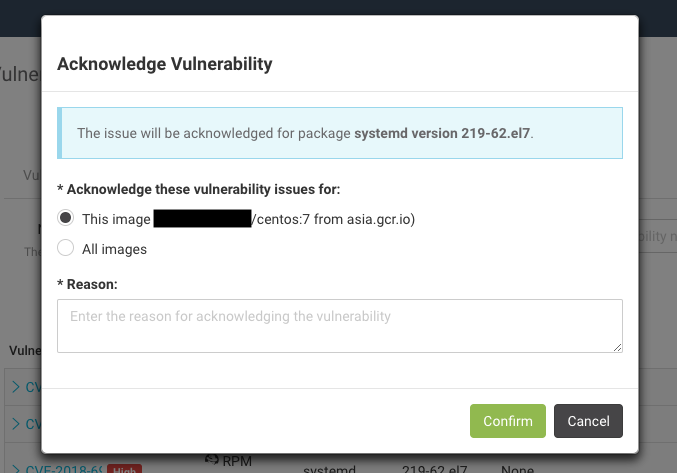

各脆弱性ごとにベンダーのサポートリンクが付いていたり、

脆弱性の容認設定など行うことができます。

CI/CD連携

aquaでは登録されたイメージを元にセキュリティ監査を行います。

イメージをビルドするたびに手動で行わなくてもいいようににスキャン用のdocker image(scanner-cli)が公開されています。

使用方法

ビルドパイプライン内に以下の様なシェルを追加してください。

# スキャン用イメージを持ってくる

gcloud auth print-access-token | docker login -u oauth2accesstoken --password-stdin https://gcr.io

docker pull "gcr.io/cloud-marketplace/aquasecurity-public/aqua-container-security/scanner-cli:3.2"

# スキャンしたいイメージがあるリージョンに再度ログイン

gcloud auth print-access-token | docker login -u oauth2accesstoken --password-stdin https://asia.gcr.io

# スキャンしてaquaに結果を送信

docker run -v /var/run/docker.sock:/var/run/docker.sock gcr.io/cloud-marketplace/aquasecurity-public/aqua-container-security/scanner-cli:3.2 scan -H https://aqua-web -U scanner-user -P *** --local asia.gcr.io/[project名]/centos:7 -n --register --registry asia.gcr.io

実行結果は以下のように判定されます。

| リターンコード | 結果 |

|---|---|

| 0 | 正常終了 |

| 1 | 異常終了 |

| 4 | ポリシー違反 |

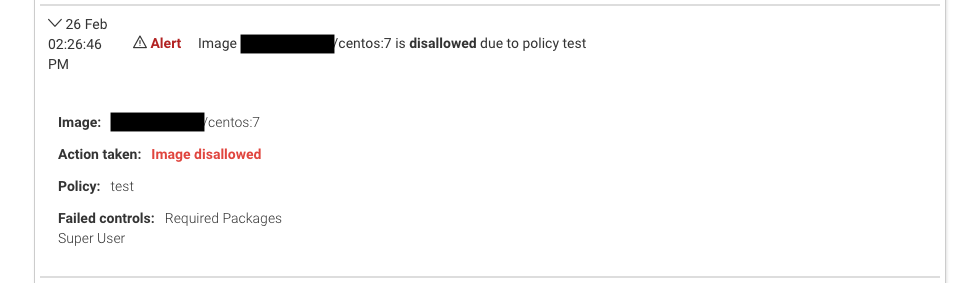

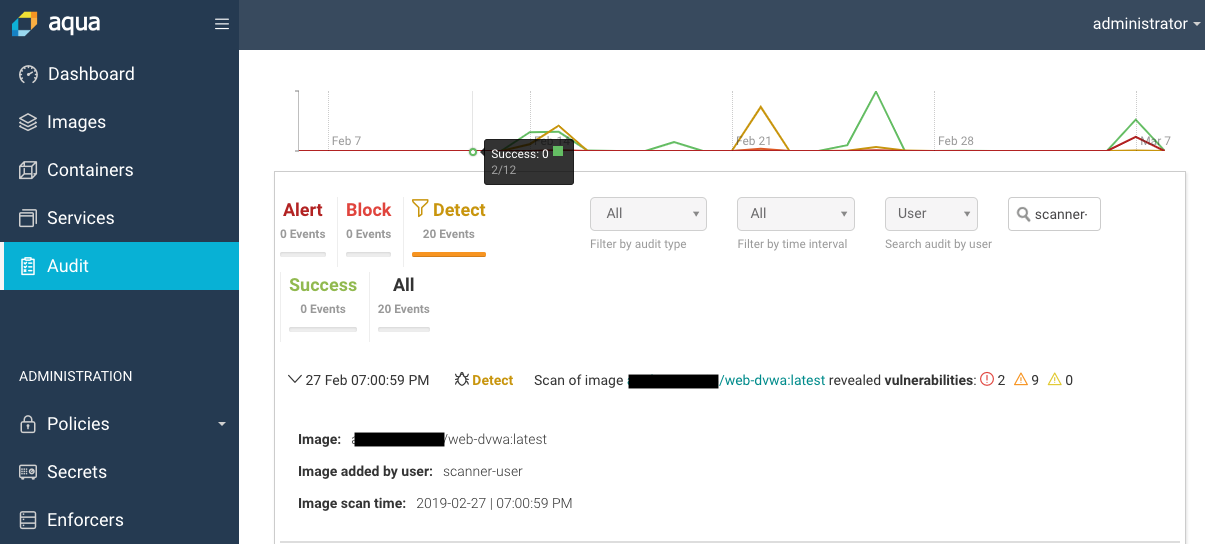

aquaコンソール上では以下の様なログが出力されimagesに登録されます。

scanner-cli用のエンドポイントを作成する

scanner-cliはaqua webコンソールへアクセスしスキャン用のAPIを叩いています。

aqua webコンソールへIP制限をしている場合、cercleciなどの外部IPアドレスが公開されていないSaaSを使用する場合はIPアドレスによるアクセス制限が問題になることがあります。

その場合はaqua webコンソールにscanner-cli用のエンドポイント(LB)を作成し、スキャン用のAPIにのみ割り振られるように設定します。デフォルトのバックエンドはGCSに、TOPにはアクセスさせる必要はないのでコンテンツは入れません。

aqua-api-backendはaqua webコンソールと紐つけておきます。

設定例

| ホスト | パス | バックエンド |

|---|---|---|

| 不一致すべて(デフォルト) | 不一致すべて(デフォルト) | gcs-backend |

| aqua-api-test.testdomain | /api,/api/v1/login,/api/cc/, /api/cc/v4/scan | aqua-api-backend |

| aqua-api-test.testdomain | /scanmgr/* | aqua-api-backend |

上記設定の場合は以下の様に作成したapi用ホストに対してscanner-cliを実行します。

docker run -v /var/run/docker.sock:/var/run/docker.sock gcr.io/cloud-marketplace/aquasecurity-public/aqua-container-security/scanner-cli:3.2 scan -H https:/aqua-api-test.testdomain -U scanner-user -P *** --local asia.gcr.io/[project名]/centos:7 -n --register --registry asia.gcr.io

ログ送信

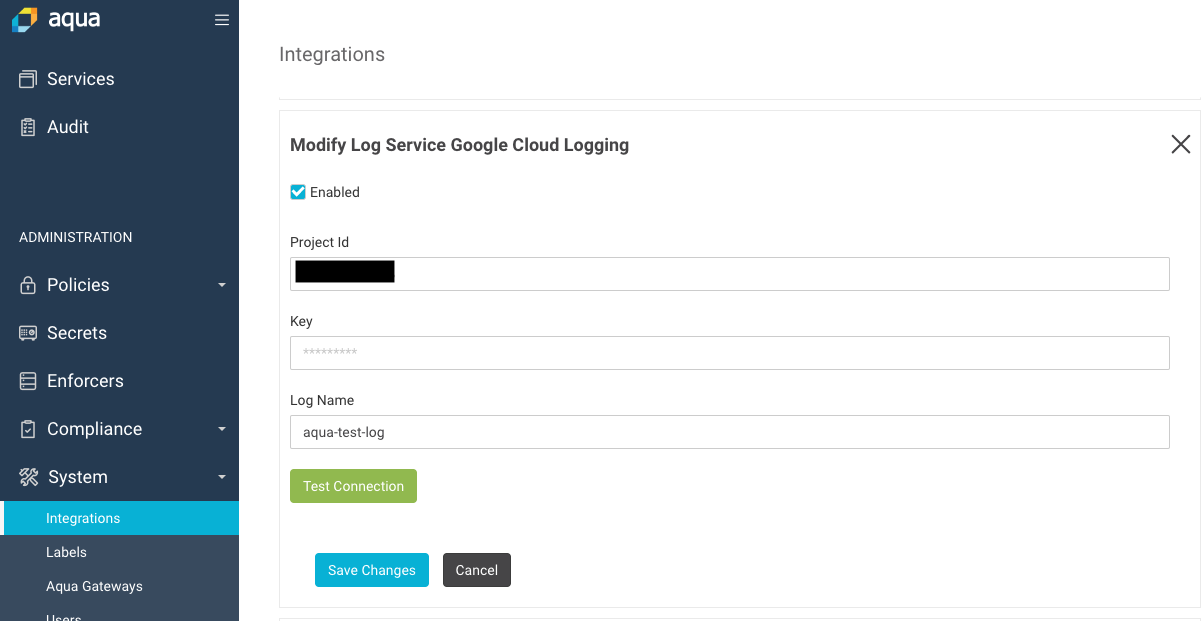

Systemのintegrations 、LogManagementより設定できます。

ここではGoogle Cloud Logging(Stackdriver)について説明します。

下記画像の様に項目を指定します。KeyはGCPIAMにてloggingの書き込み権限を持ったAPIキーが必要です。

Stackdriverから確認する際はフィルタを高度なフィルタに設定し以下の様に指定します。

logName="projects/[project名]/logs/aqua-test-log"

Stackdriverに送信されたログの様子

アラート通知

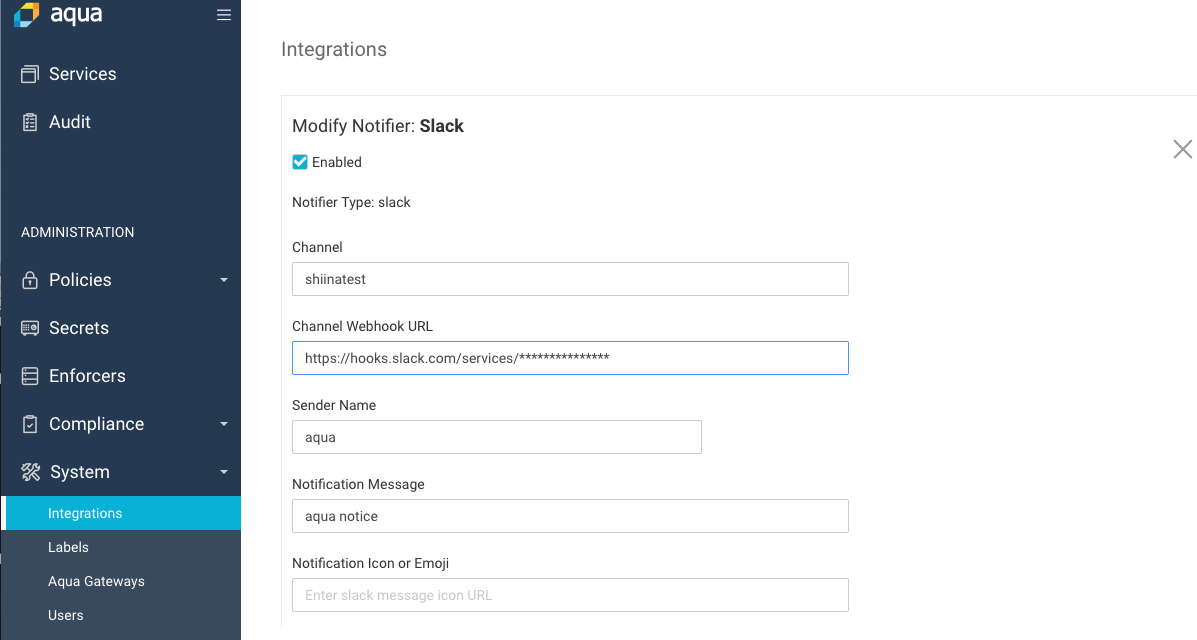

アラートをSlack、Pagerdutyに送信することができます。

ここではSlackについて説明します。

System integrations よりNotification Feed 、Slackを選択します。

以下の様にパラメーターを環境に合わせて設定します。

事前にSlackのwebhook登録が必要です。

Send Test Message を押下して通知が来るか確認します。

- 通知例

まとめ

ここで紹介している昨日はまだまだ一例で検証できていない項目も多くあります。

強力な権限をもってGKEクラスタを制御できるツールなので、導入後はひとまずAutditモードで実際に運用しながらサービスに合わせた設定を詰めていく必要がありそうです。