まいったな2020、本当にまいった年でした。宴会がまったくないんだもん。忘年会ってだいたい鍋コースね。もう畳の座敷で足疲れて、鍋作らされて、かたくちの器にだいたい白菜でしょ。えのきでしょ。んで肉。そして最後はオジヤ。卵といて入れる~?いやー、うどんコースで卵でふわっと~!なんてもうワンパターン!-と思ってました。昨年までは。それが無くなって、逆に部門の鍋パーティーが恋しい。仲間とくだらない冗談いいながら、盛り上がりたいし、酔ってそのままカラオケにいって、おかしくなってく社員を見て笑いたい。

そんな年末年始はクラッカーちゃんの稼ぎ時(だったのかもしれない。)サーバにもいろいろちょっかい出してくるよね。AWSなんかはEC2でサーバ立てたとたん、速攻でつついてくると聞いたし。EC2のyum updateはとりあえず速攻で当てる。

で、セキュリティログにはつっついた足跡があるのですが、今の人気はなんだろーなーと思ってふとルックアップを思い付きで使ってみた。サーバの通信には番号を使ってアクセスします。22番、53番、80番、443番は有名だけどそれ以外は覚える気力もありません。

そこでSplunkでマッチングさせてみます。

まず、ログの中からポート番号を「フィールドの抽出」で抽出して登録します。

次にポート番号の一覧表をCSVファイルにします。どこかにあるといいのですが、とりあえず思い付きでWikipediaのリストをエクセルにコピペしました。あー、でも期待していたポートの説明が100番以降が英語のままでした。訳するのも挫折(笑)人気の3389番くらいは日本語にするべきでしょうか。

エクセルの先頭行はの1列目ポート番号はport、2列名の概要はdescriptionにして表を作ってあとの列は消して、UTF-8のCSVで保存。ほんとはここで和訳するといいんだけどなー。(どこかにあるのかな?)

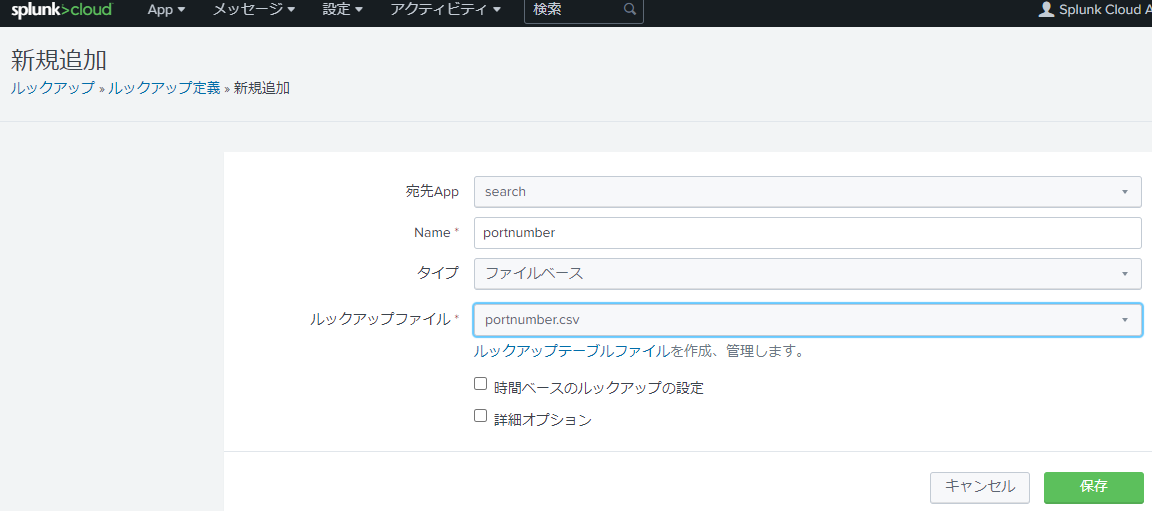

続いてSplunkの設定からルックアップを選んでCSVファイルをSplunkに投入します。Splunkの裏側では実はDBに格納されます。

続いてルックアップに戻り、ルックアップ定義をします。SplunkさんにCSVファイルを教えてあげる設定です。アップロードしたCSVファイル名はプルダウンの中に出てきます。Nameとファイル名は同じにしておけばいいでしょう。

それではここで中に入ったCSVファイルをSplunkの検索文で読み出します。

|inputlookup portnumber.csv

でサーチ!

ん??出ない。

最近のSplunkデフォルトが24時間以内なんですよね。全時間なめたら遅いもんね。でも日時指定するの面倒なので、全時間にしておきます。設定のサーバ設定でサーチの基本設定で変更します。

ああー、全部日本語にしたい.....

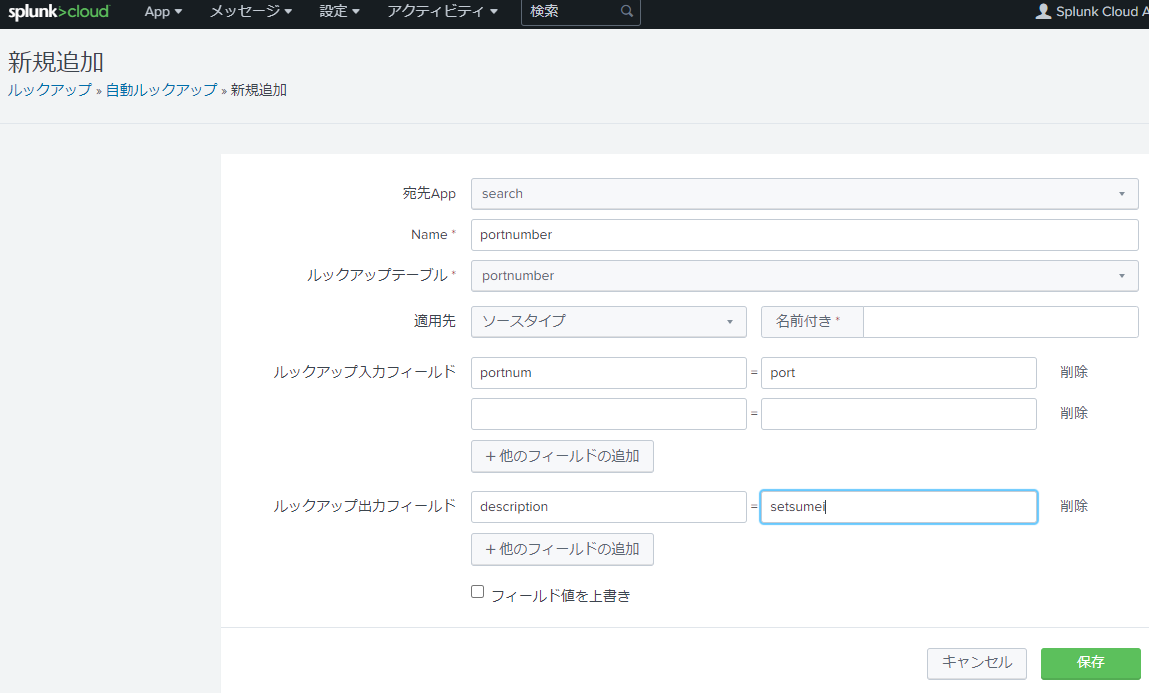

ここでコマンド入れればサーチできますが、CSVファイルの項目をフィールドに出して全自動にしたいので、またルックアップに戻り、自動ルックアップ設定をします。

ソースタイプは検索対象のsourcetype名を入れてくださいね。

フィールドの=の左側がCSV、右側がSplunkで使うフィールド名です。元のサーバログに書いてないデータ(description)もフィールドで検索することができるようになります。(これがルックアップの好きな所!)アプリケーションログのエラー番号とかにも使えそうですよね!

定義が終わると、フィールドの追加の中にさきほど定義した右側のsetsumeiが見えてます!

この□にチェックを入れると、例のスルスル~と上に昇格して、フィールド名に出てきますよ!

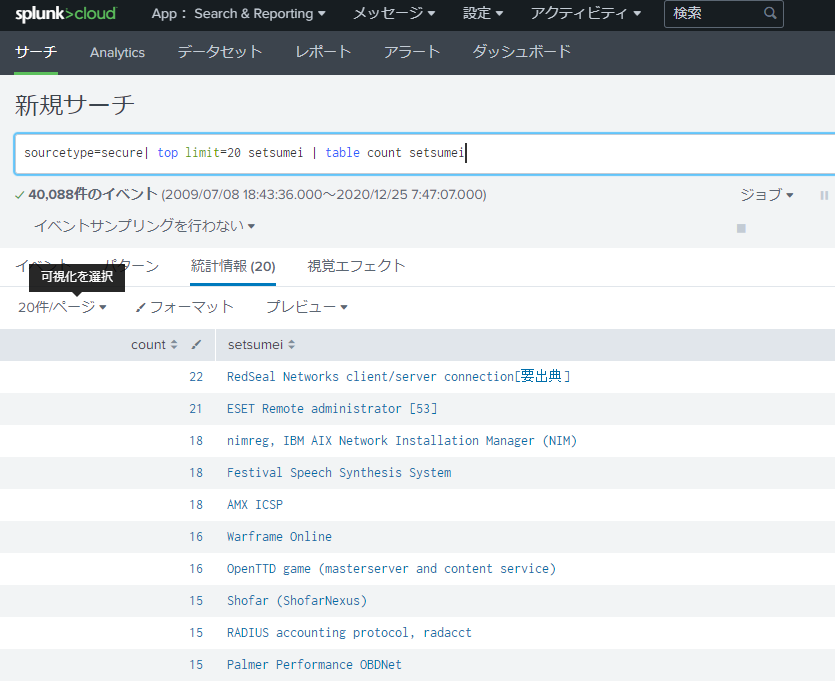

あとは、サーチするだけ!!

sourcetype=secure

| top limit=20 setsumei

| table count setsumei

なんですかね?RedSeal??? ここでテーブルアクションに手を加えればそのまま検索エンジンに飛ばすこともできそう....

という事でSSHでつついてくる人気のあるポートがわかります。(もちろん送信元IPも入ってますよ!)

これで年末年始休暇中のサーバを守、、、、

いや、違うんです。今日社員と話したんですけど、テレワーク時代は別に休暇関係なく仕事しちゃうんじゃないかって。海外はクリスマス前後は1週間位休暇取って、元旦だけ休んで2日は普通に仕事してます。だから最近は発覚を恐れて普通に攻撃しているんじゃないかと。セキュリティ関連会社のブログだと日本の1時間時差で17時に攻撃が止むので、西の方の国は9時5時で仕事してて、旧正月も攻撃が少なくなるので、サラリーマン的に攻撃をお仕事としていらっしゃるのかもしれません。

そしてテレワークだと会社のセキュリティ機器を通らないので、自宅がハニーマンション(笑) https://blog.macnica.net/blog/2020/07/honey-mansion.html

だったりするとそちらがねらい目なのかもしれないですね。

なんていったって、お風呂場はサーバルームですから(笑)

http://tomeapp.jp/archives/2205

無線LANルータの攻撃もニュースにありました。在宅勤務で講演会のホテルのパーティーの領収書とか漏洩して出てこないよう祈ります。

Happy Splunking!