airodump-ngを使って、Wi-FiネットワークスキャンとターゲットWi-Fiのパケットをキャプチャしてみようと思います。

この記事で記載する内容は全て学習のために自分自身のネットワークを使うことを徹底してください。

他人のネットワークに対して無断で行うことは法的に禁止されています。

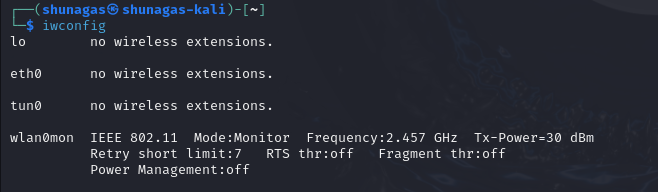

現在の状況

airmon-ngでWi-Fiアダプタをモニターモードにしています。

モニターモードに設定する方法は「airmon-ngでモニターモードに変更する」の記事で紹介しています。

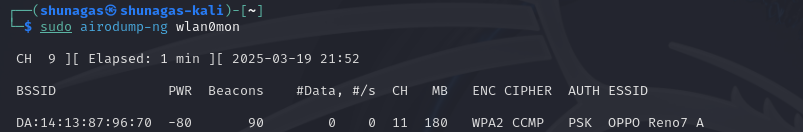

Wi-Fiネットワークをスキャン

近くのWi-Fiネットワークをスキャンします。

スキャンできる距離は使用するWi-Fiアダプタに依存します。

今回はaircrack-ngスイートの中でairodump-ngを使います。

airodump-ngはネットワークスキャン及びパケットスキャンに使用します。

以下コマンドでスキャンします。

sudo airodump-ng wlan0mon

大量のWi-Fiネットワークが出力されました。

私のスマホからテザリングしているWi-Fiはこちらです。

再度お伝えしておきますが、他の人の通信をキャプチャすることは不正アクセス禁止法に違反する可能性がありますので、絶対にやめてください。

学習用に自分のWi-Fiを使いましょう。

それぞれの項目の意味をまとめます。

・BSSID:アクセスポイント(AS)のMACアドレス

・PWR:信号強度(マイナス値で表記、0に近いほど強い)

・Beacon:ASが発信するビーコンフレームの数

・#Data:取得したデータパケットの数

・#/s:1秒あたりのパケット数

・CH:使用チャネル(11チャンネル=2452MHz)

・MB:最大通信速度(Mbps)

・ENC:暗号化方式(WEP/WPA/WPA2/WPA3など)

・CIPHER:暗号化アルゴリズム(CCMP/TKIP/WEPなど)

・AUTH:認証方式(PSK/SAE/MGTなど)

・ESSID:Wi-Fiのネットワーク名(SSID)

自分のWi-Fiは暗号化方式がWPA2、暗号化アルゴリズムがCounter Mode with CBC-MAC Protocol(CCMP)、認証方式はPSKだったので、現時点で脆弱性が多いものでないことを確認できました。

暗号化方式WPA3、認証方式SAEを使うことでさらに安全性を強化できます。

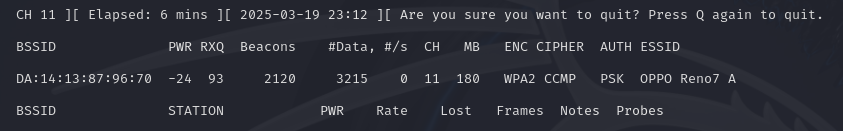

パケットキャプチャ

キャプチャするWi-FiのBSSIDとCHを使って、以下コマンドでパケットをキャプチャします。

sudo airodump-ng -c <CH> --bssid <BSSID> -w capture wlan0mon

成功すれば、以下の画面になります。

この画面から分かることを説明します。

上段はアクセスポイントの情報でスキャンした時とほとんど同じ情報です。

重複するものは省略します。

・RXQ:受信品質(パケットロスが少ないほど高い値)

下段はWi-Fiクライアント情報です。今回は何も接続していません。

・STATION:クライアントのMACアドレス

・Rate:クライアントとAP間での通信速度(Mbps)

・Lost:クライアントから送信されたパケットロスの割合(%)

・Frames:クライアントから送信されたフレーム(データパケット)の数

・Notes:何か特別なメモ等がある時表示

・Probes:クライアントがネットワークをプロービングしている時表示

実際にはPCを繋いで、下段にクライアント情報が表示されました。

今日のところは以上です。