Microsoft Defender for Endpoint (以降MDE) のデバイスタグを Microsoft Intune (以降Intune) から設定する方法を検証しました。

これは使える!と思ったので画面を添えて共有します。

(step by stepのポリシー作成方法は記載割愛し、設定値と設定後の画面にフォーカスして記載します。)

[本記事の対象デバイスプラットフォーム:タグ付け利用機能]

- Windows 10/11 : 構成プロファイル (カスタムテンプレート)

- macOS : エンドポイントセキュリティプロファイル (EDRテンプレート)

- iOS : アプリ構成ポリシー

- Android : アプリ構成ポリシー

以前はWindowsしかIntune経由でなかなかタグ付けできなかった印象ですが、今日ではエンドポイントセキュリティプロファイルでmacサポートが追加されたり、あとなんといってもアプリ保護ポリシーでスマホのタグ付けができるようになっています!

なお今回の記事には記載しませんがLinuxはmacOSと同じエンドポイントセキュリティプロファイルを使えます。

今回はIntuneの機能を使用して設定するので、各デバイスのサポートOSはIntuneのサポート範囲に準拠していることが前提です。(参考:Supported operating systems and browsers in Intune)

環境前提は細かく書きませんが、MDEとIntuneどちらも使えることが前提です。

Intuneは近年ライセンスが複雑化 (P1/P2ができ、個別アドオンやSuiteライセンスが登場!) していますが、今回使う機能は全部標準機能の範囲なのでP1または無印の一番安いライセンスで大丈夫です!

MDE デバイスタグ概要

今回付けるタグは、MDE上の概念で、MDEデバイスグループの作成や各種表示のスコーピングに利用できます。

グループはさらにアラート/ポリシー/権限範囲のスコーピングに利用できます。

参考:

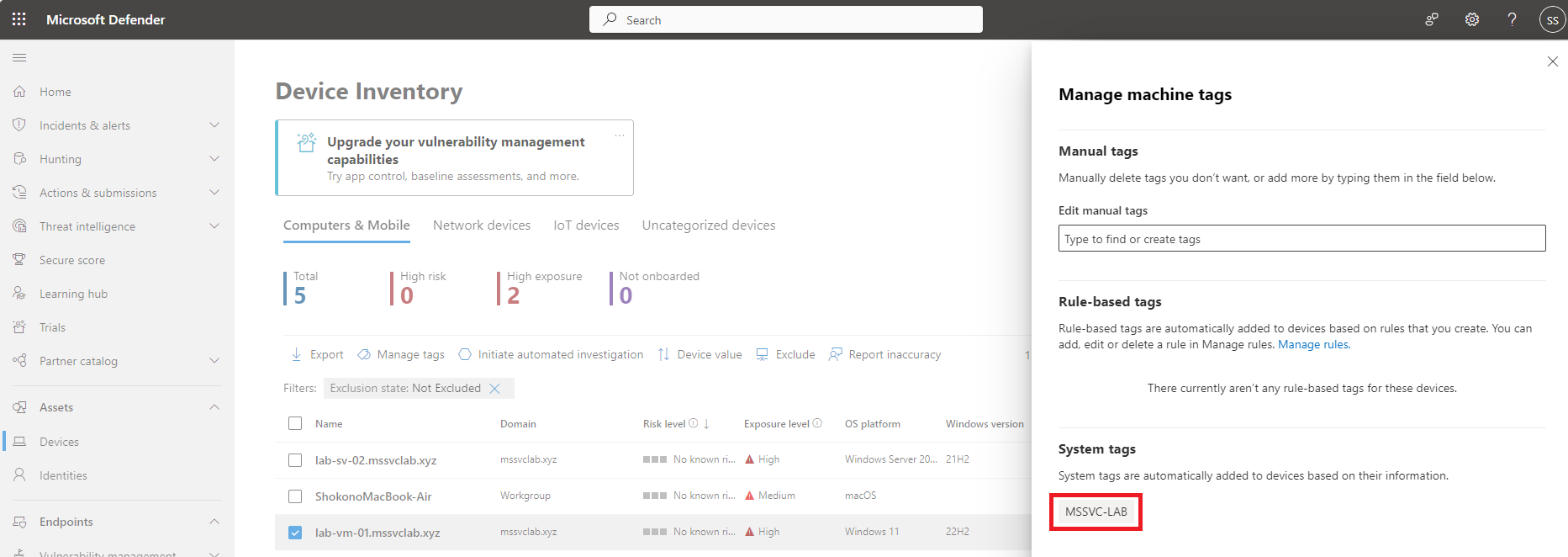

今回Intuneから設定するタグは、デバイス上に情報として保持されるためかMDE上では「システムタグ」の扱いになります。

これとは別にDefender管理ポータル上で1台ずつ管理者が手動でタグをつけることもできます。手動でつけたタグは「マニュアルタグ」になります。(そのまま)

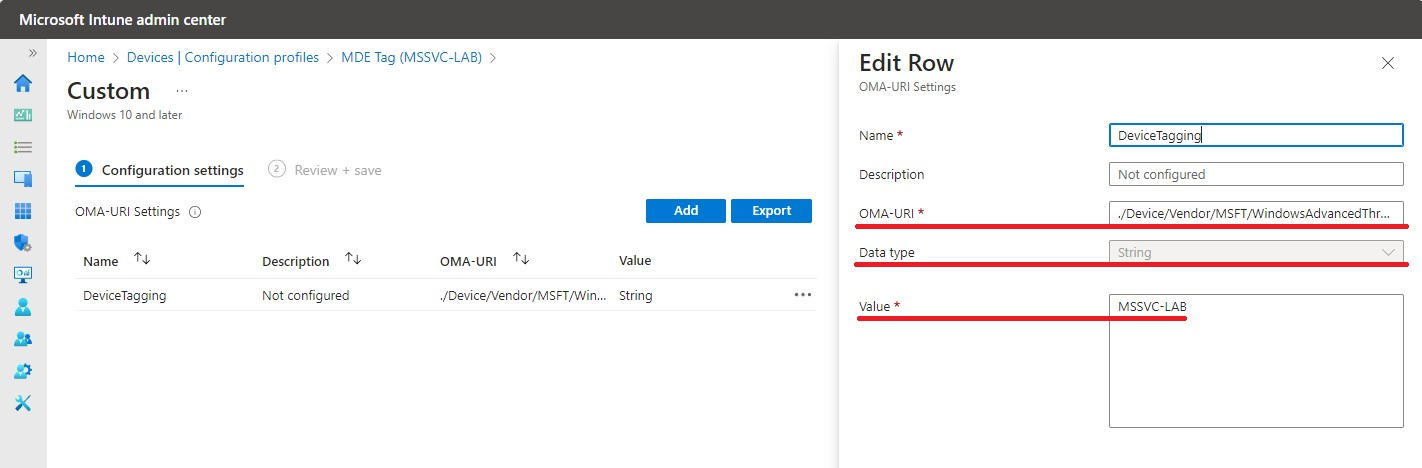

1. Windows 10/11 のタグ付け

参考:Add device tags by creating a custom profile in Microsoft Intune

上記公開情報の通り設定します。

Windows 10 以降向け構成プロファイルから [テンプレート] - [カスタム] を選択し、作成しました。

構成設定欄では次の4点が必須項目になっていますが、実質大切なのは2., 3., 4. です。

[設定例]

- Name:DeviceTagging

←任意の文字列で大丈夫です。行の管理名なので、後で編集する場合に分かりやすい名前にするとgoodです。 - OMA-URI:

./Device/Vendor/MSFT/WindowsAdvancedThreatProtection/DeviceTagging/Group

←公開情報に記載の通り設定します。 - Data type:String (文字列)

←こちらも公開情報に記載の通り設定します。 - Value:MSSVC-LAB

←実際に設定したいタグの値を入力します。

プロファイルの割り当て先は、ユーザーグループ・デバイスグループどちらでも可です。

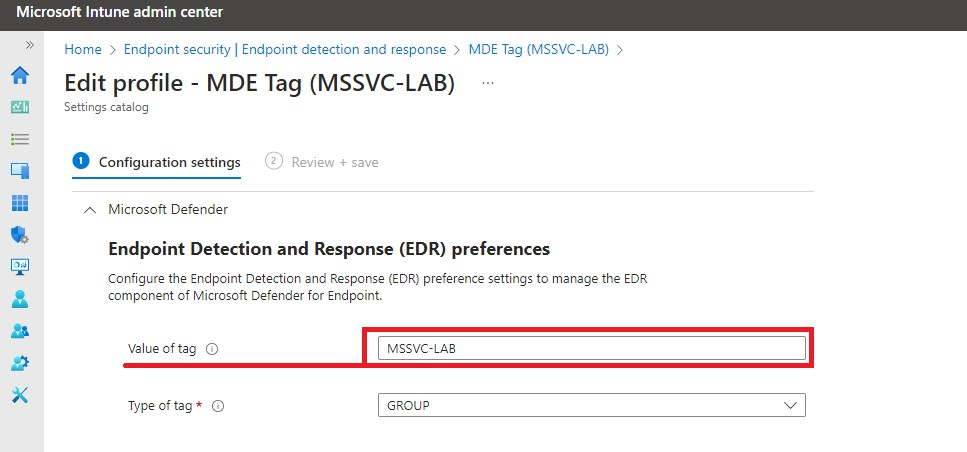

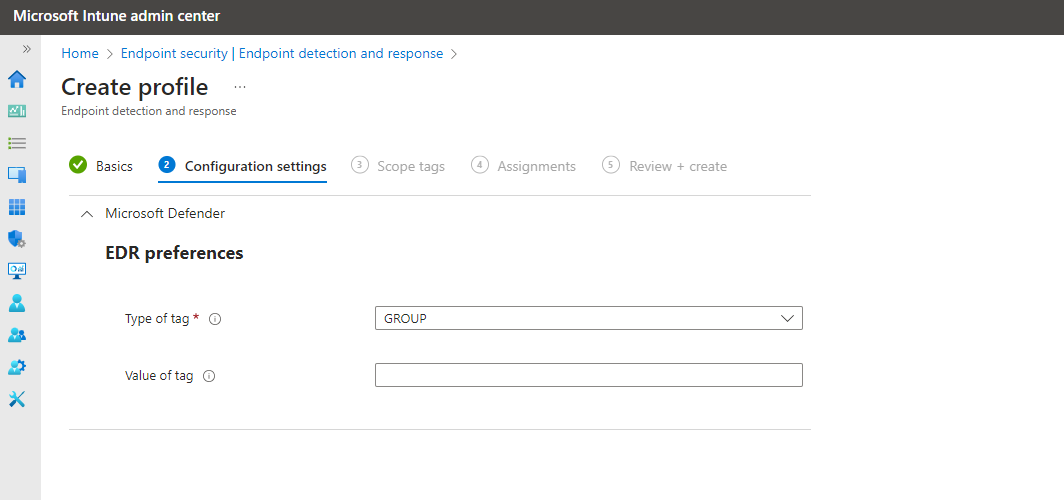

2. macOS のタグ付け

参考:

- macOS support with Intune Endpoint security policies for Endpoint detection and response

- Endpoint detection and response policy for endpoint security in Intune

Intuneのサービスリリース2309で、mac向けのEDRポリシーがGAされました!

Windows向けのEDRポリシーはMDEにオンボード/オフボードするためのものですが、macOS(およびLinux)向けのEDRポリシーはMDEデバイスタグ付けのためのものです。

Windowsはカスタムプロファイルでタグ付けしたのに対し、mac向けEDRプロファイルはとてもシンプルな見た目で、Value of tag 欄に実際に設定したいタグの値を入力するのみで作成できます。

ちなみにLinuxプラットフォーム向けのプロファイル内容はこちら↓です。(macと全く同じ!)

プロファイルの割り当て先は、ユーザーグループ・デバイスグループどちらでも可です。

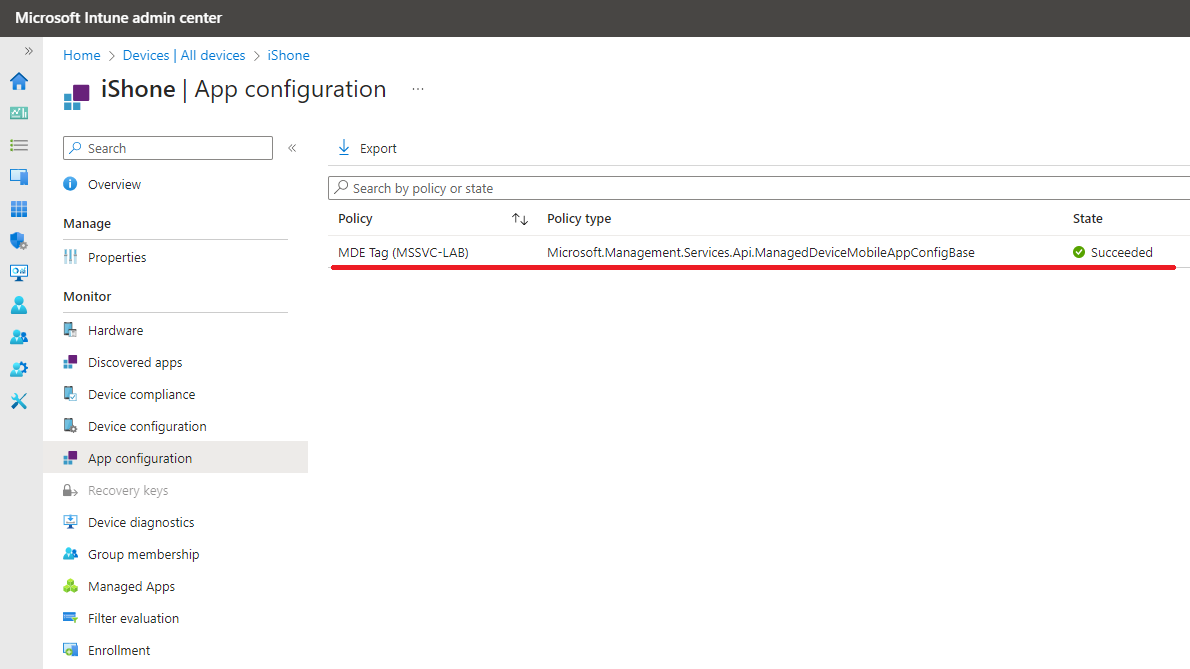

3. iOS のタグ付け

参考:Announcing mobile device tagging for iOS and Android

上記TechCommunityブログ情報の通り、2023/10/31からiOS, Android のタグ付けがGAされました!

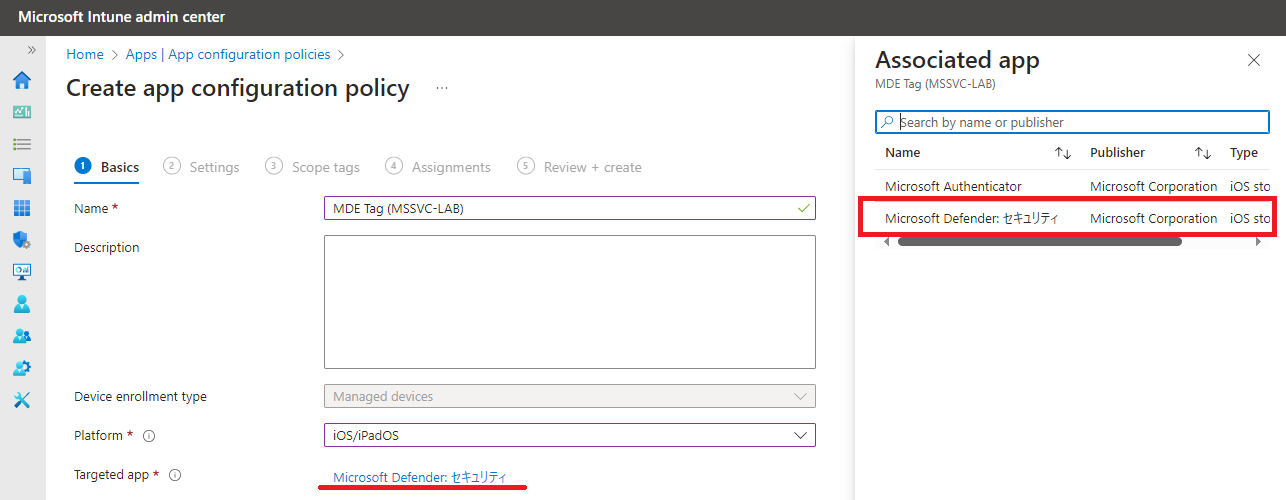

Intuneから設定する場合、利用する機能はなんとアプリ構成ポリシー!

ブログにも書かれていますが、作成するポリシーはManaged devices/apps どちらでも大丈夫です。

今回私の環境ではたまたま対象デバイスをIntune登録していたのでManaged devicesにしました。(MAM利用のみの場合はMDMチャネルが使えないのでManaged appsにしてください。参考:Apps that support app configuration)

ターゲットアプリとしては、「Microsoft Defender: セキュリティ」を選択します。

設定はブログに記載の通り、構成デザイナーを選択して指定のキーとタイプを選択します。

Value(値)のところには、実際に設定したいタグの値を入力します。(例:MSSVC-LAB)

ポリシーの割り当て先は、ユーザーグループ・デバイスグループどちらでも可です。

4. Android のタグ付け

参考:Announcing mobile device tagging for iOS and Android

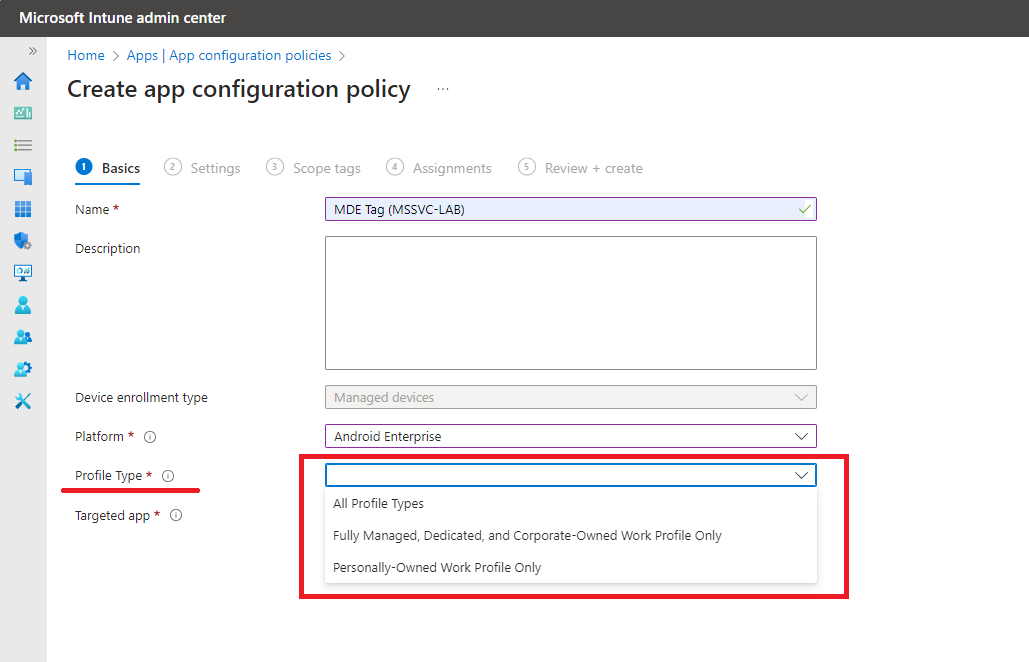

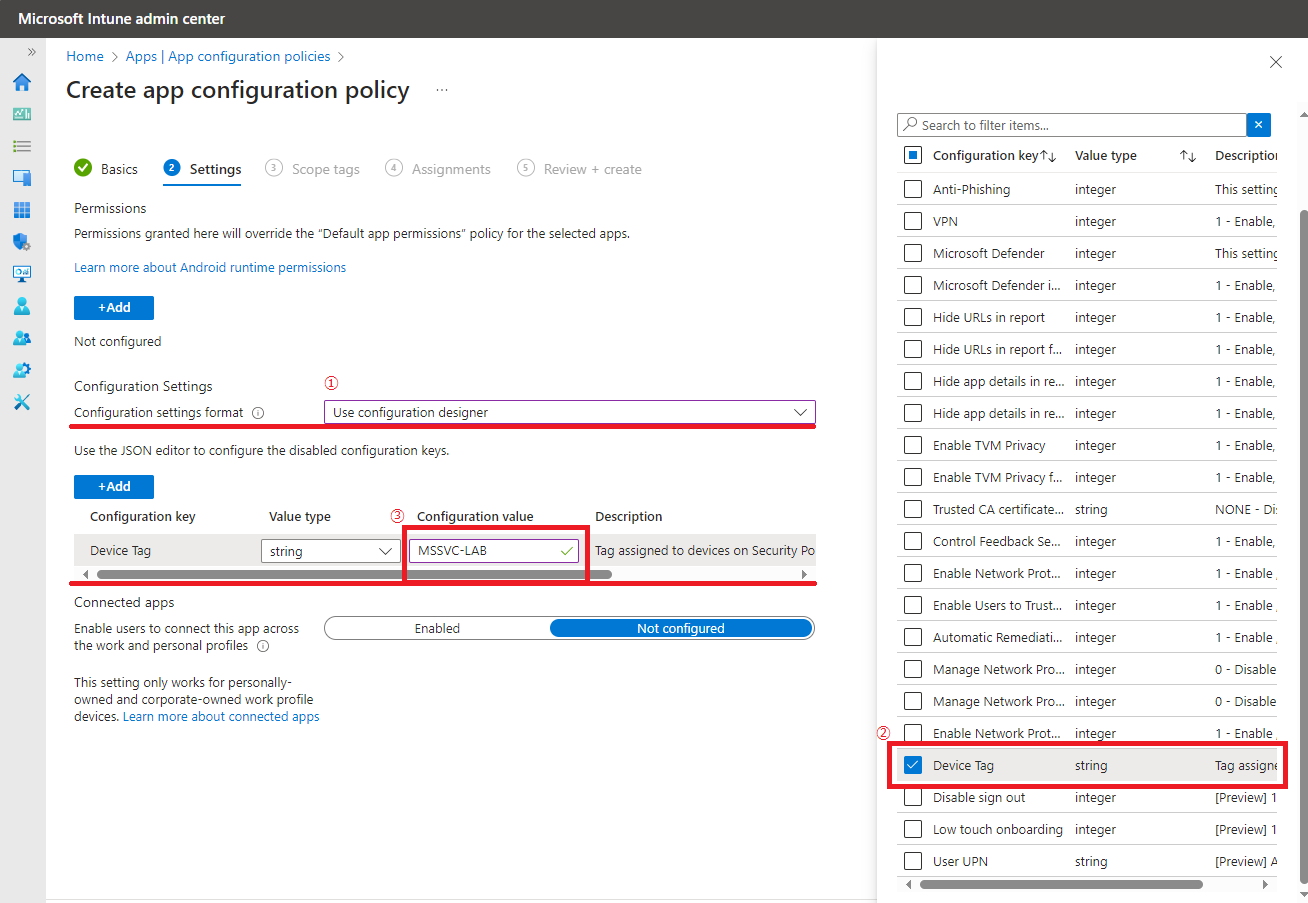

Androidのタグ付けは、利用する機能がアプリ構成ポリシーでiOSと同じですが、画面に若干差異があるため参考程度にご紹介します。

iOSと同様にManaged devices/apps 選択後 (当検証環境ではiOSと同じ理由でManaged devicesを使っています)、ポリシー作成画面でAndroidはプロファイルタイプを選択することができます。

「BYOD (personally-owned work profile) に対しては設定したくない」といった事情があればここで対応することもできます!

ターゲットアプリは、Androidの場合「Microsoft Defender: ウイルス対策」になります。

構成設定では、構成デザイナーを選択(①)後、「Device Tag」 を追加(②)します。(「Defender」が付く他の物と間違えないように注意!)

最後にValue(値)のところ(③)に、実際に設定したいタグの値を入力します。(例:MSSVC-LAB)

ポリシーの割り当て先は、ユーザーグループ・デバイスグループどちらでも可です。

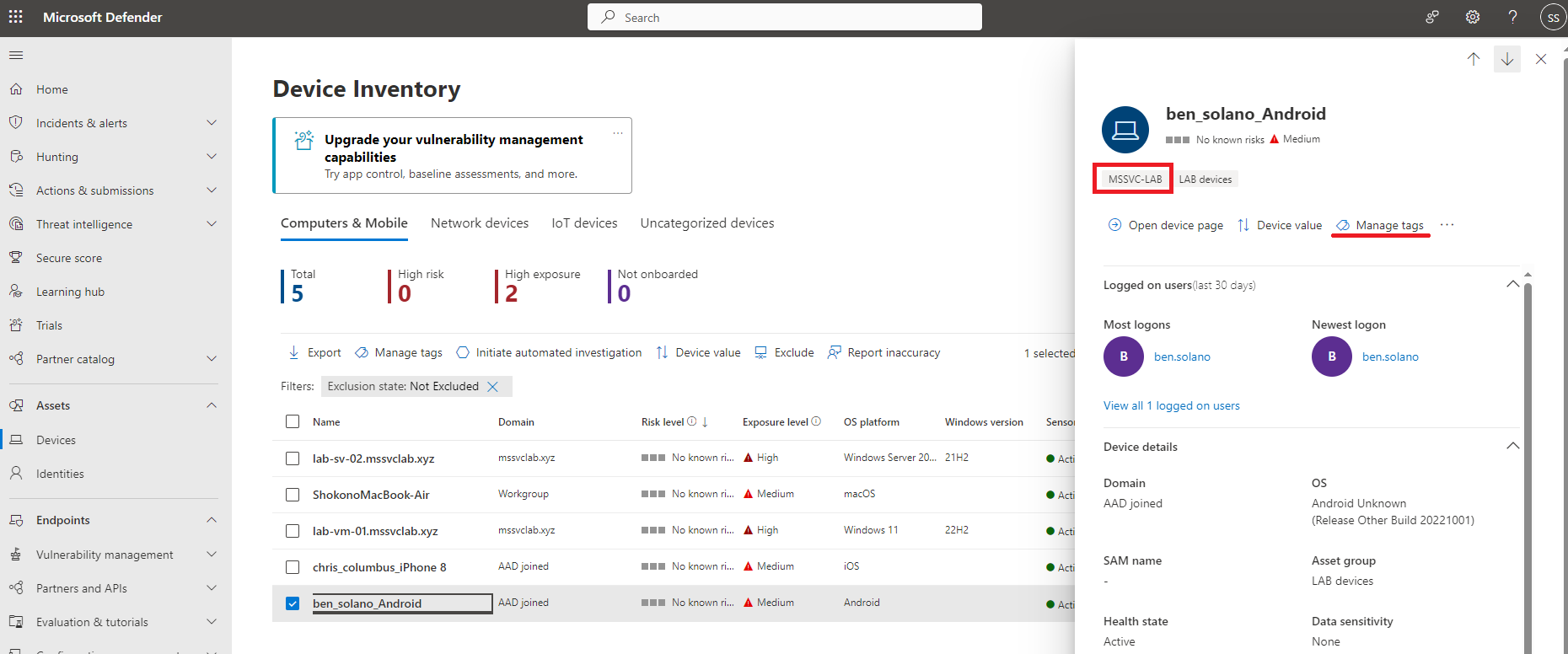

タグ付け成功図

こうして用意したプロファイルがデバイスに適用されると、MDEデバイスタグが付きます。

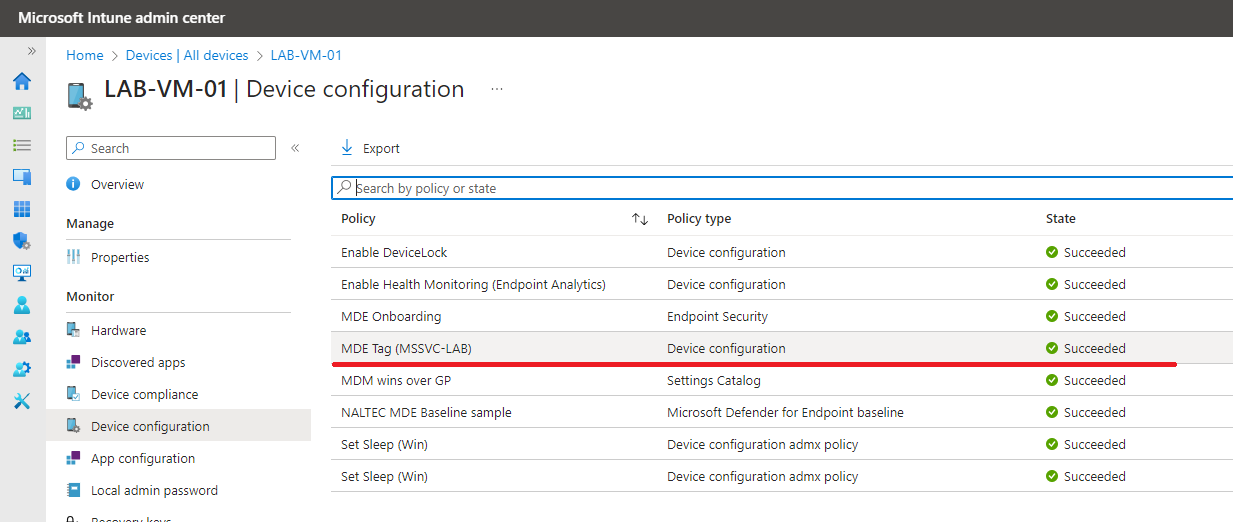

1. Windows

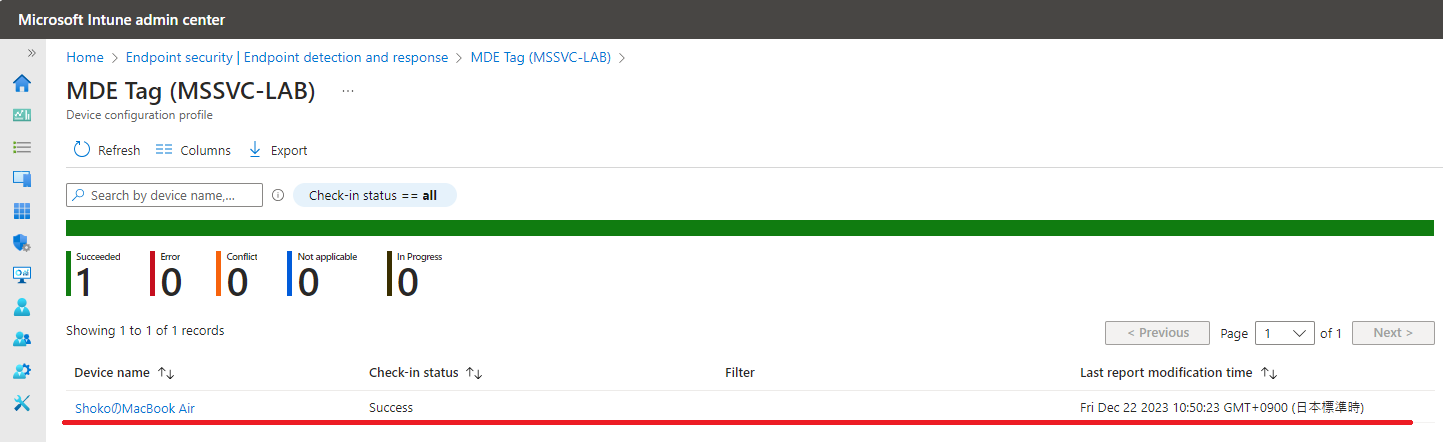

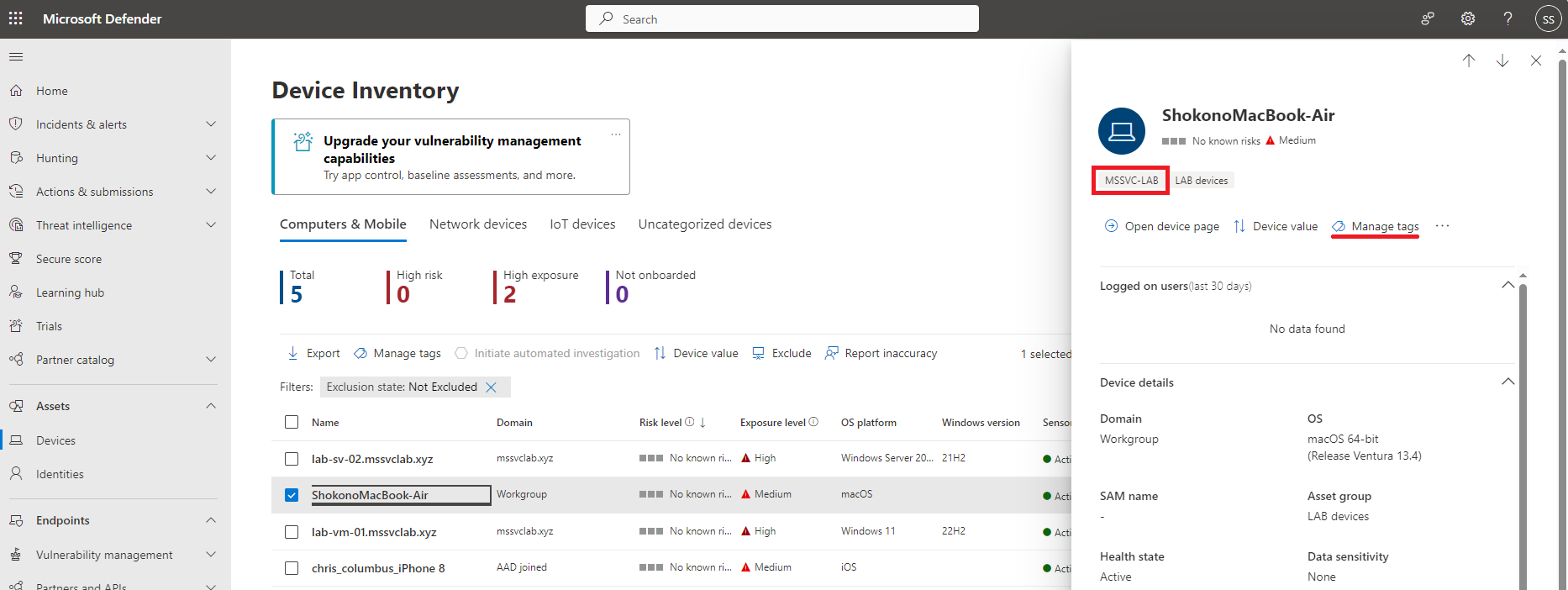

2. macOS

3. iOS

4. Android

このように、きれいにタグが付きました!

事前にIntune管理ポータル上に設定を用意しておくと、デバイスがMDEオンボードした瞬間からタグが付与された状態でインベントリに出現します。

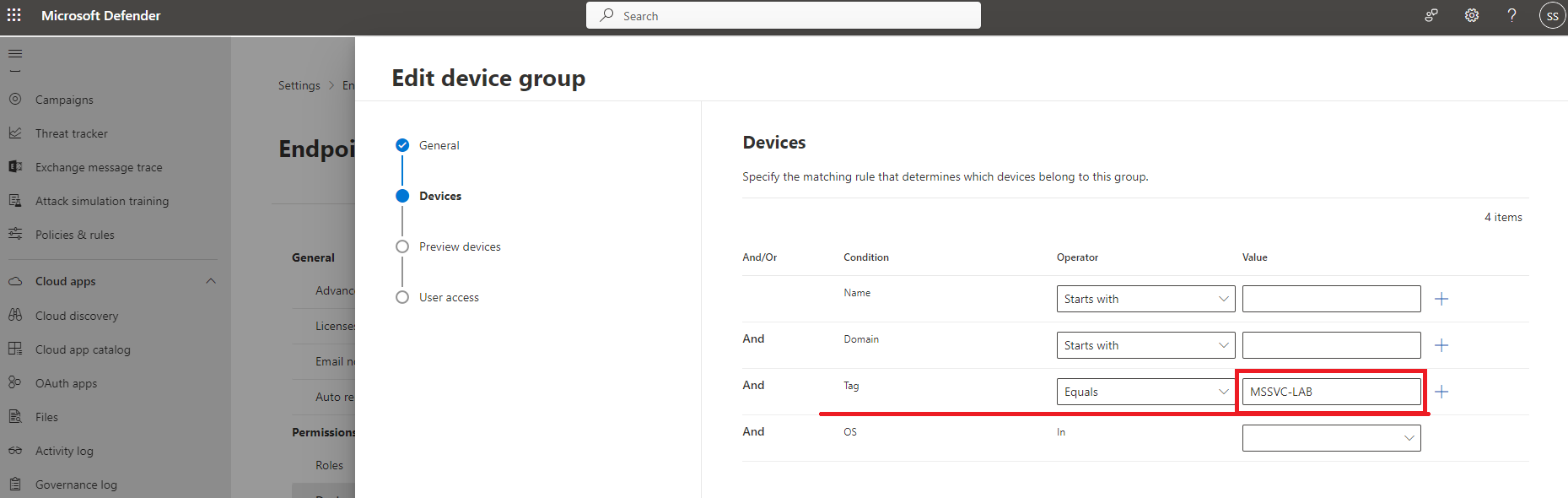

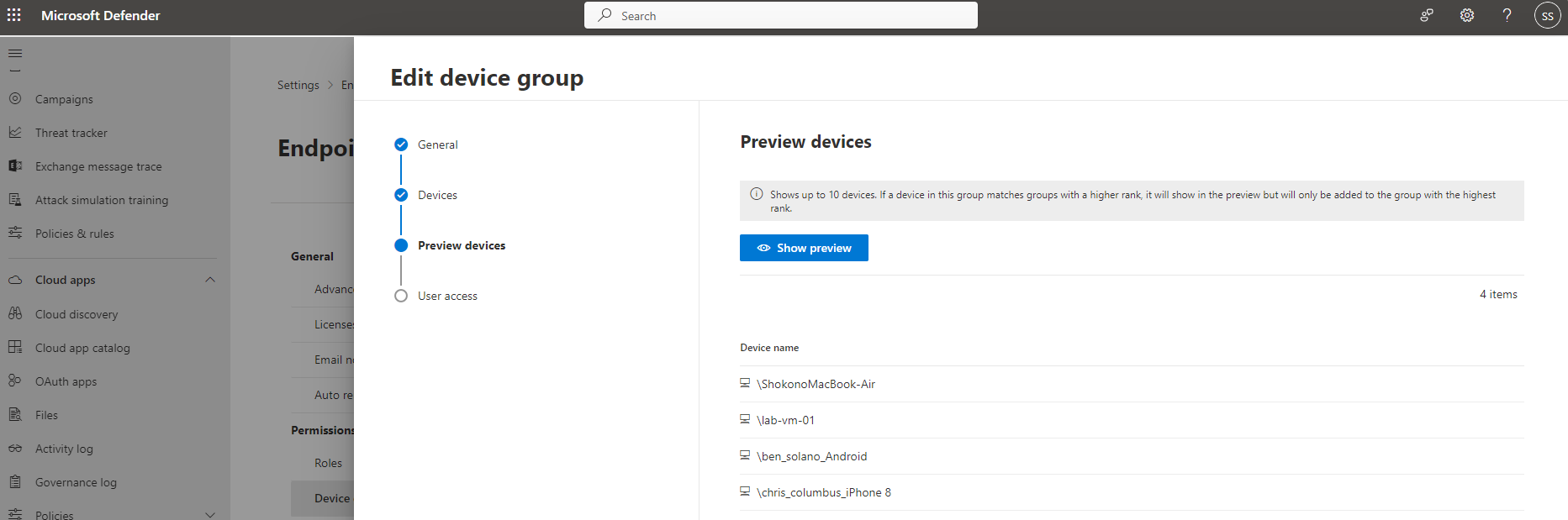

MDE デバイス グループ

余談ですが、今回はDefender管理ポータル上に「LAB devices」というデバイスグループを作成していました。

メンバー条件としてタグを使用しています。

以上です!

Have a happy Intune life!