2023年6月のIntuneサービスリリース (2306) でプレビューが開始し、2023年9月 (2309) に GA された Windows 向けのアプリ保護ポリシー!

Microsoft Ignite 2023 のフォローアップ技術イベントである、Microsoft Technical Takeoff (2023年11月開催) で Windows MAM 特集セッションがありました。

- Windows MAM 特集セッション: Microsoft application management (MAM) for Windows

今回はこのセッション内容をガイドに、手元の検証環境で動作確認した感触を前後編に分けてまとめています。

前編 (基本概念~動作編) はこちらから: 【待望の新機能】Windows MAM 使ってみたから、語らせて! (①基本概念~動作編)

本記事は後編として、Windows MAM を可能にする舞台裏、テナント側の設定をまとめます!

9月にGAされてからすでに約半年... だいぶ乗り遅れてしまいました。

もしすでに運用中の方いらっしゃいましたら、コメント欄でぜひ教えてください!(過疎記事を盛り上げたい)

テナント設定

Windows MAM を使うにあたり、テナントに以下設定を実装しました。

| # | サービス | 機能名 | 備考 |

|---|---|---|---|

| 1 | Entra ID | 条件付きアクセスポリシー | 2023年10月 (2310) の Entra ID サービスで Windows に対しアプリ保護ポリシー (APP) を求める許可条件がGAされました。端末のEntra ID register および APP 適用の入り口となるポリシーのため、構成は必須です。 |

| 2 | Intune | Mobile Threat Defense コネクタ | 構成は任意ですが、おすすめです。コネクタを構成すると、APP でデバイス脅威レベルに応じた制御を利用できます。 |

| 3 | Intune | **アプリ保護ポリシー (APP) ** | Edgeに対する保護ポリシーを構成します。構成は必須、本日の主役です。 |

| 4 | Intune | アプリ構成ポリシー (ACP) | 構成は任意ですが、おすすめです。Edgeに対する設定を展開できます。 |

1. 【Entra ID】条件付きアクセスポリシー

条件付きアクセスアクセスポリシーで、許可/ブロック条件を構成していきます。

今回 Windows MAM 利用にあたり構成が必須なのは下記 1. です。

とはいえ、これのみでは条件に当てはまらないアクセス要求が無条件に許可されることになってしまうので、2. の構成が推奨されています。

なお、当検証環境のように Windows 以外のプラットフォームも管理対象にしている場合は、1., 2. に加え、3. のようなその他のプラットフォームを対象とする許可条件も構成することが望ましいです。

- 【必須】アプリ保護/準拠済みデバイス 許可ポリシー

Windows を接続元とするアクセス要求は、アプリに保護ポリシーが適用されている または デバイスが準拠済みである場合、許可する - 【推奨】管理対象外プラットフォーム ブロックポリシー

管理対象 (例:iOS/iPadOS, macOS, Windows, Android) 以外のプラットフォーム (Windows Phone, Linux, ChromeOS, Blackberry, etc.) のデバイスからのアクセス要求はブロックする - 【任意】その他のポリシー

例:- iOS/iPadOS, Android を接続元とするアクセス要求は、アプリに保護ポリシーが適用されている または アプリが承認されている場合、許可する

- macOS を接続元とするアクセス要求は、デバイスが準拠済みである場合、許可する

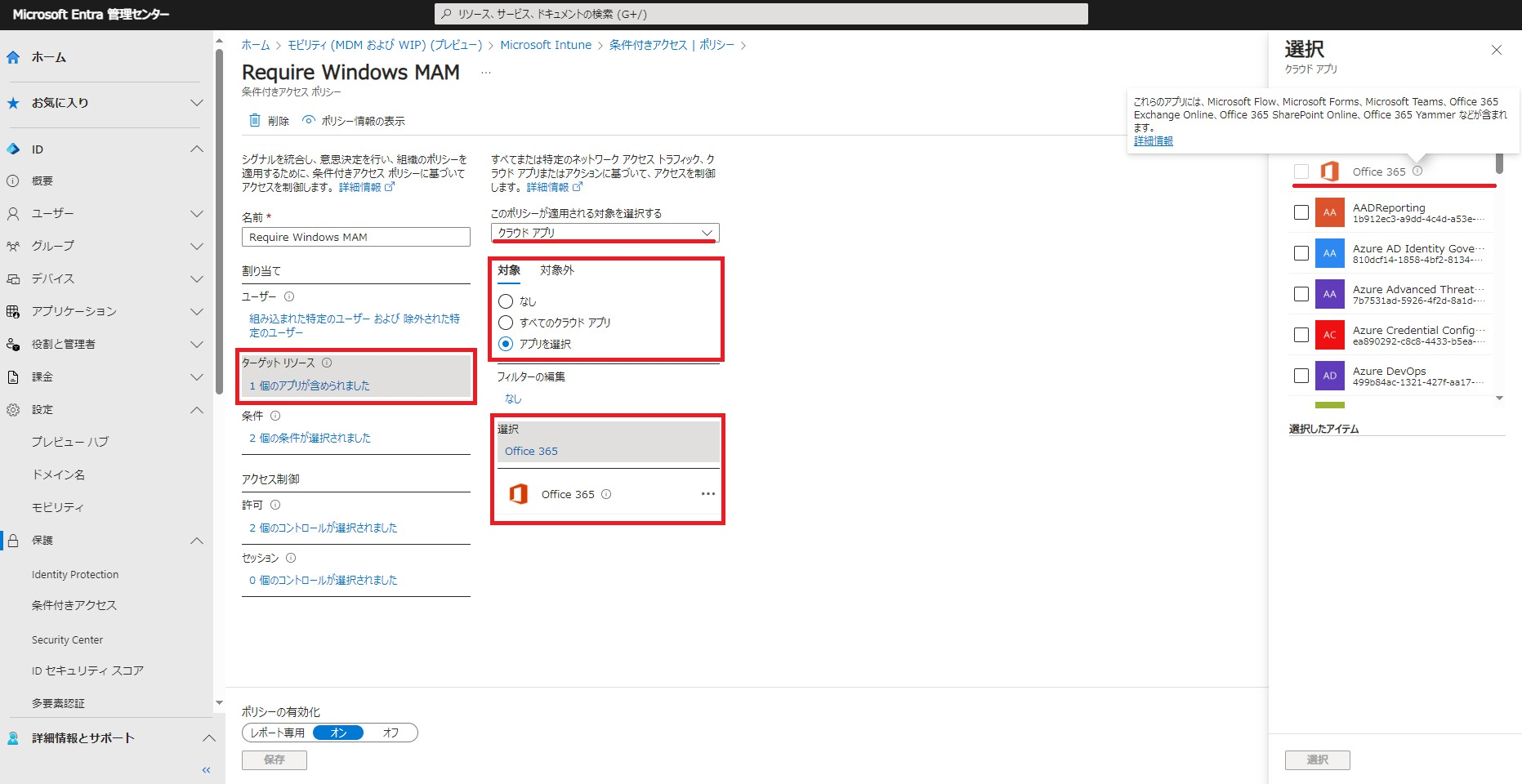

1) 【必須】アプリ保護/準拠済みデバイス 許可ポリシー 設定

参考:

- What's new in Microsoft Entra ID? - General Availability: Windows MAM

- Require an app protection policy on Windows devices

- Conditional Access: Target resources - Office 365

Windows を接続元とする場合、以下のいずれかの場合 (OR条件) アクセスを許可するポリシーです。

- アプリ保護ポリシー (APP) が適用されている ← BYOD はこれを満たすとアクセス許可される

- デバイスが準拠している ← MDM 登録済みのデバイスはこれを満たすとアクセス許可される

Windows MAM のみを考慮するなら、デバイス準拠の許可条件は不要です。

本環境の対象ユーザー (テストユーザー) は MDM 登録済みデバイス (準拠済み) と、未登録のデバイス (Windows MAM 検証対象) を所有しており、どちらもアクセス許可できることが理想だったため、OR条件を採用しました。

公開情報を参考に、当環境では以下表の設定を実装しました。

| # | 大項目 | 中項目 | 小項目 | 値 (例) | 備考 |

|---|---|---|---|---|---|

| 1 | ポリシー名 | - | - | Require Windows MAM | - |

| 2 | ユーザー | 対象 | - | <テストユーザー> | 後の工程で作成する APP は、この条件付きアクセス対象と同じユーザーグループに割り当てる。 |

| 3 | ユーザー | 対象外 | - | break-glass アカウント | 緊急アクセス用アカウントはすべての条件付きアクセスポリシーから除外 |

| 4 | リソース | 対象 | - | Office 365 | 公開情報記載の値を採用。 |

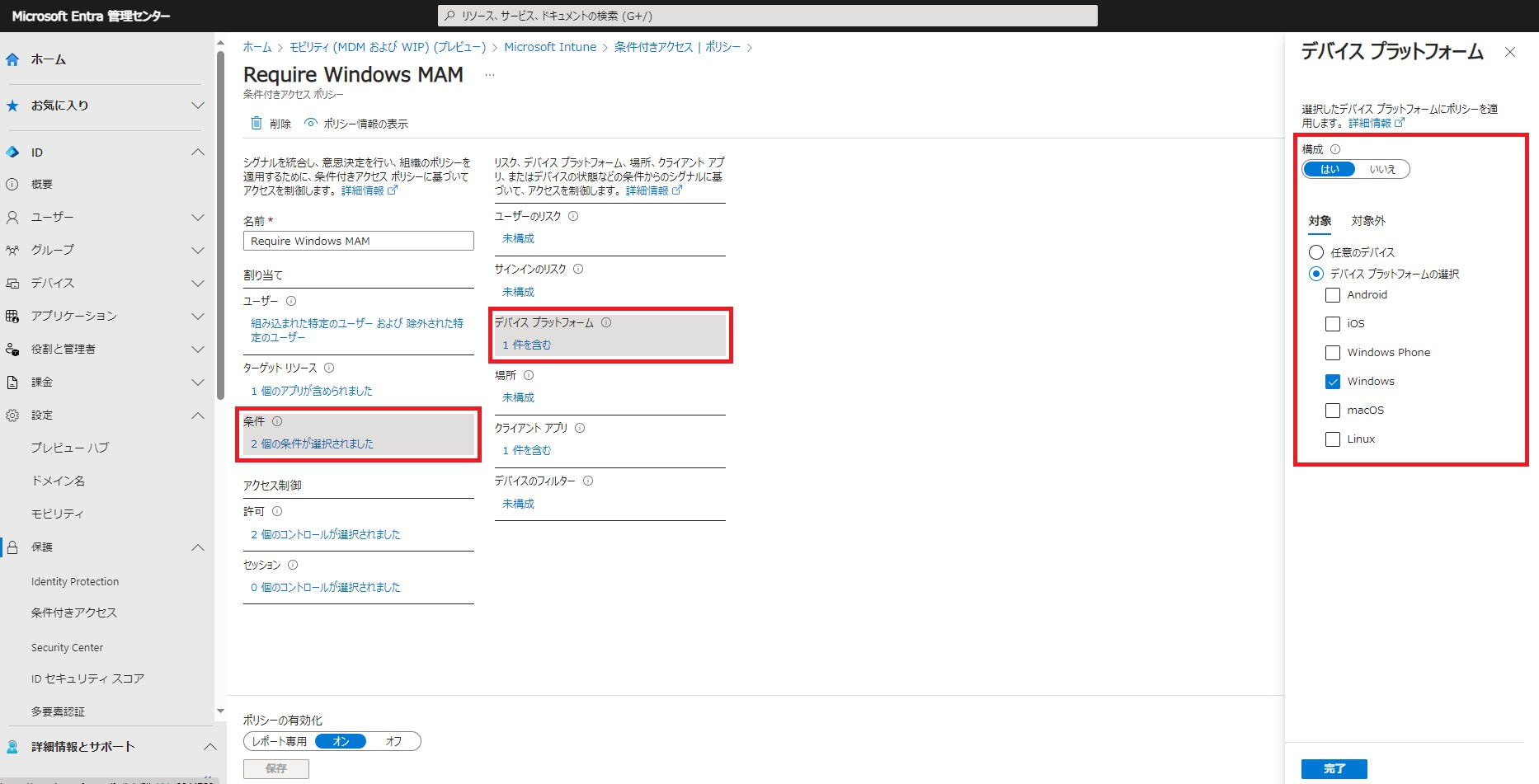

| 5 | 条件 | デバイス プラットフォーム | 対象 | Windows | Windows に対する制御 |

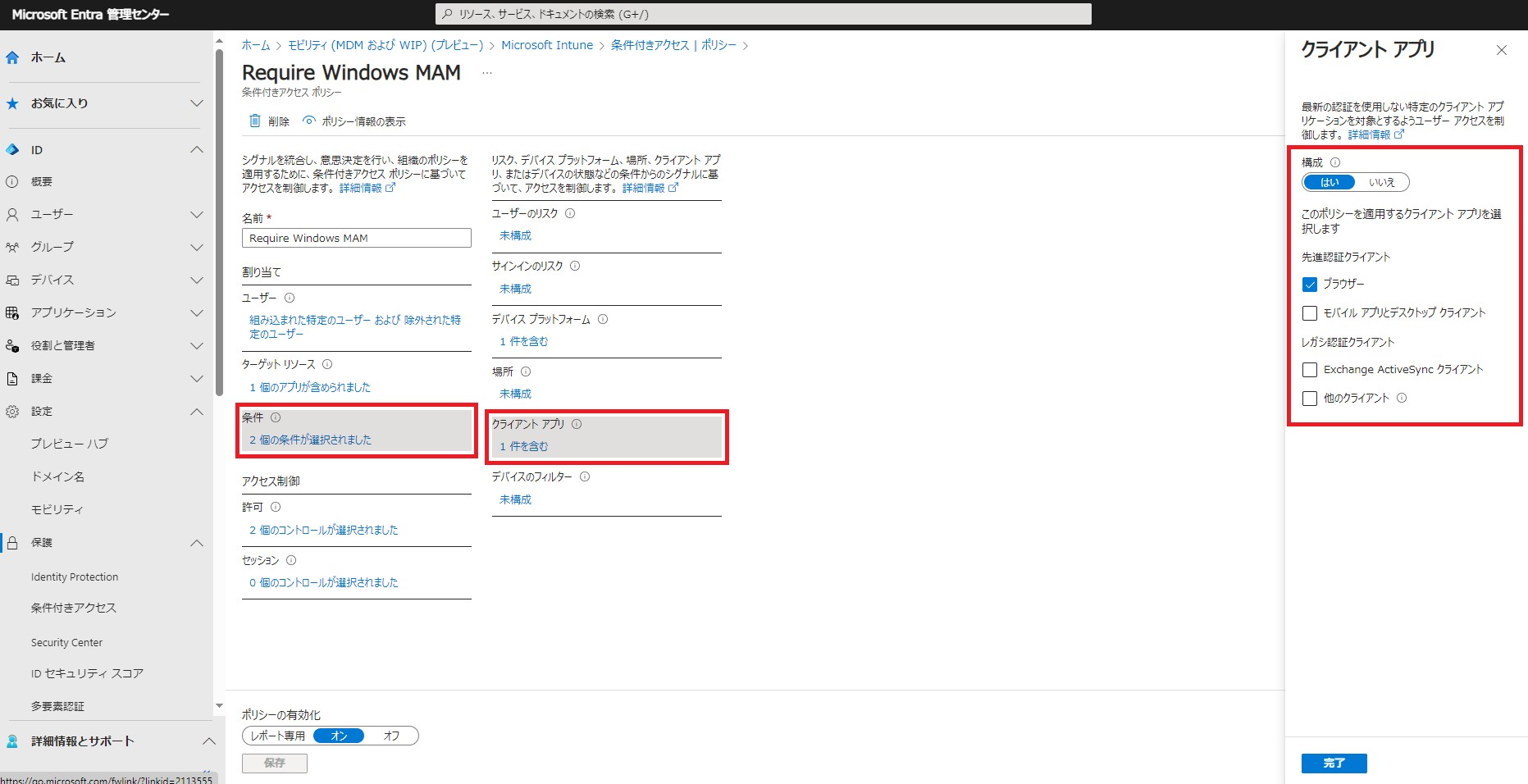

| 6 | 条件 | クライアント アプリ | - | ブラウザー | APP が使えるのはEdge (ブラウザー) のため、本設定は必須となる。 |

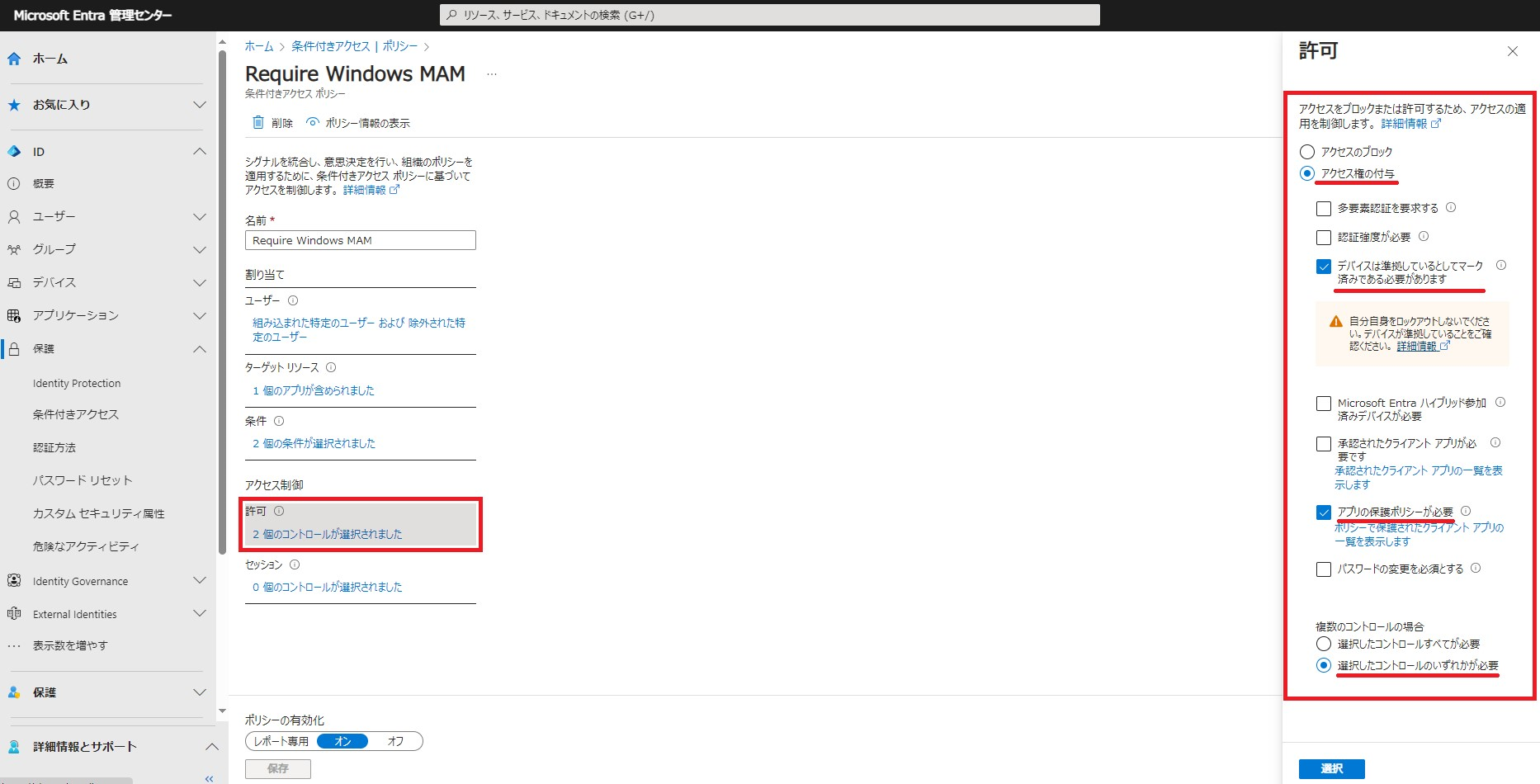

| 7 | 許可 | - | - | アクセスの許可 - デバイスは準拠しているとしてマーク済みである必要があります OR アプリの保護ポリシーが必要 | テストユーザーは MDM 登録済みデバイス (準拠済み) と、未登録のデバイス (Windows MAM 検証対象) を所有している。どちらもアクセス許可できるようOR条件を構成。 |

| 8 | ポリシーの有効化 | - | - | オン | - |

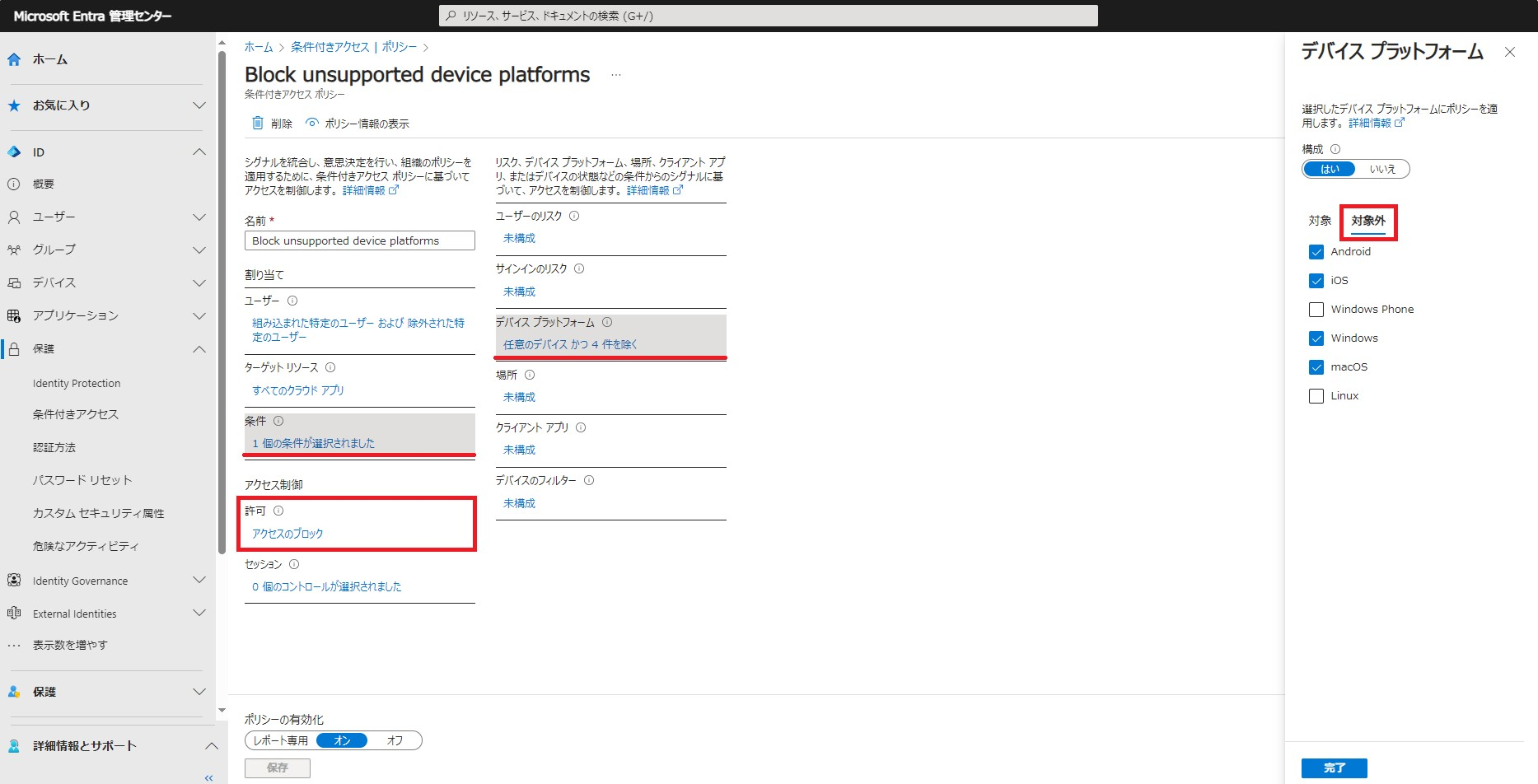

2) 【推奨】管理対象外プラットフォーム ブロックポリシー 設定

参考: Common Conditional Access policy: Block access for unknown or unsupported device platform

管理対象以外のプラットフォームからのアクセスをブロックするポリシーです。

- 管理対象:iOS/iPadOS, macOS, Windows, Android

- 管理対象外:上記以外 (Windows Phone, Linux, ChromeOS, Blackberry, etc.)

Windows MAM のみを考慮するなら、管理対象を Windows のみに絞ってもOKです。

本環境の対象ユーザー (テストユーザー) は Windows 以外のプラットフォームも利用しており、その環境はノータッチにすることが理想だったため、管理対象間口は広めにし、その代わりに各プラットフォームで許可条件を構成しています。

公開情報を参考に、当環境では以下表の設定を実装しました。

| # | 大項目 | 中項目 | 小項目 | 値 (例) | 備考 |

|---|---|---|---|---|---|

| 1 | ポリシー名 | - | - | Block unsupported device platforms | - |

| 2 | ユーザー | 対象 | - | すべてのユーザー | - |

| 3 | ユーザー | 対象外 | - | break-glass アカウント | 緊急アクセス用アカウントはすべての条件付きアクセスポリシーから除外 |

| 4 | リソース | 対象 | - | すべてのクラウドアプリ | - |

| 5 | 条件 | デバイス プラットフォーム | 対象外 | Windows, iOS, Android, macOS | Windows MAM のみの検証であれば、「Windows」のみ選択でもOK (Windows以外を一律ブロックする) |

| 7 | 許可 | - | - | アクセスのブロック | - |

| 8 | ポリシーの有効化 | - | - | オン | - |

3) 【任意】その他のポリシー 設定

参考:

- Common Conditional Access policy: Require approved client apps or app protection policy

- Common Conditional Access policy: Require a compliant device, Microsoft Entra hybrid joined device, or multifactor authentication for all users

当検証環境のように Windows 以外のプラットフォームも管理対象にしている場合は、Windows 以外のプラットフォームを対象とする許可条件も構成することが望ましいです。

以下例のようなポリシーは、上記公開情報参考に作成できます。(すみません、記載割愛します。)

例:

- iOS/iPadOS, Android を接続元とするアクセス要求は、アプリに保護ポリシーが適用されている または アプリが承認されている場合、許可する

- macOS を接続元とするアクセス要求は、デバイスが準拠済みである場合、許可する

条件付きアクセスポリシーはブラックリスト形式のため、ポリシーが無いものは許可されます。

当検証環境であれば、2. の管理対象外プラットフォーム ブロックポリシーの対象外にしたプラットフォームは、すべて別途ブロックするか許可条件を記述しない限り無条件で許可されます。

当検証環境では無条件で許可したくないので、これらブロックしていないプラットフォームに対して別途許可条件を用意しています。

「ポリシーがたくさんあって意図した構成にできているか不安」というときは、What If ツールで確認しておきましょう。

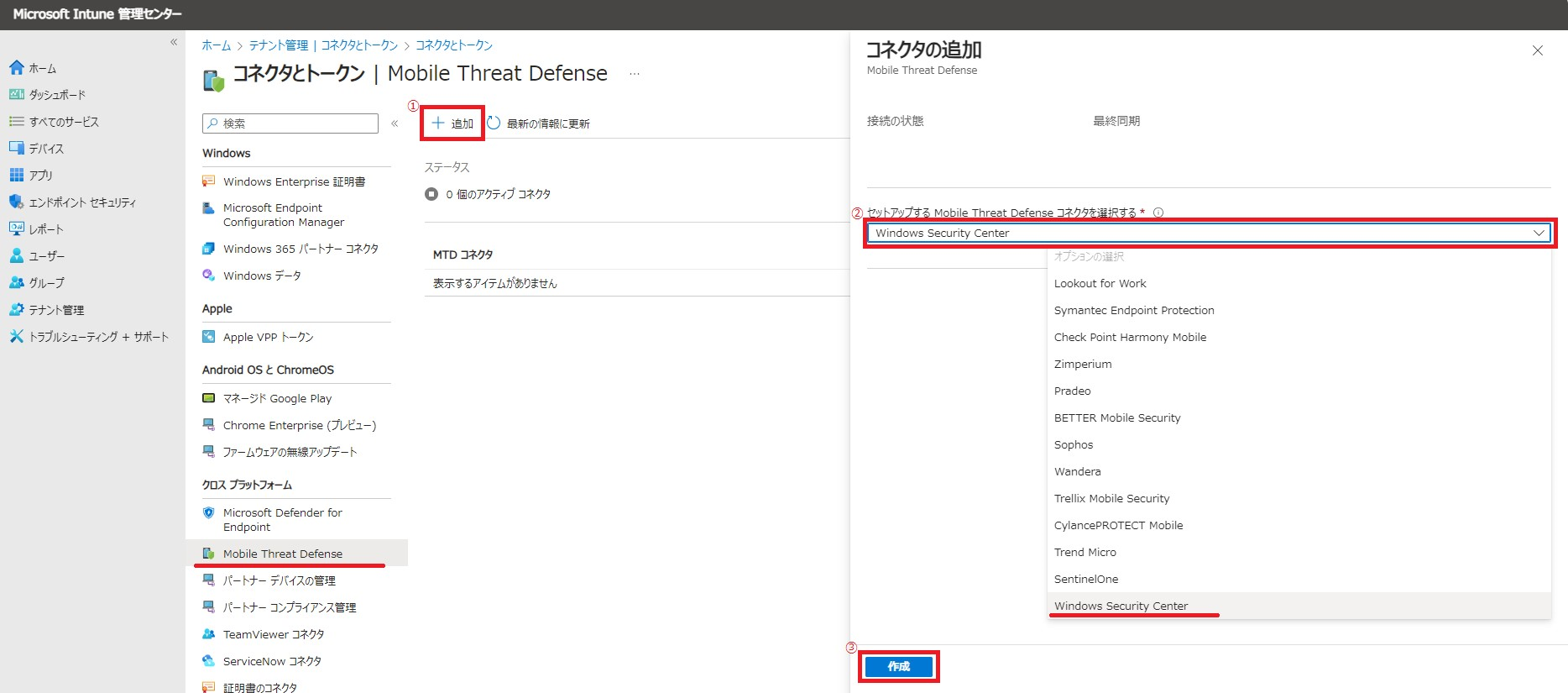

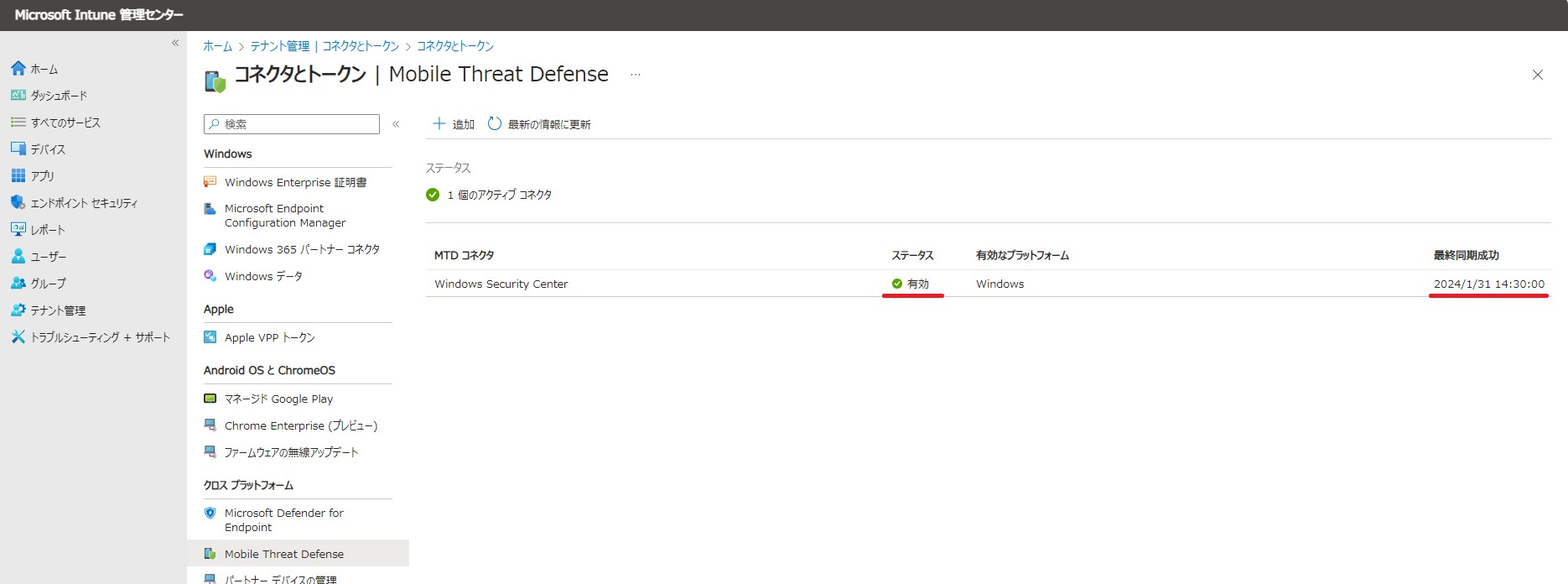

2. 【Intune】Mobile Threat Defense (MTD) コネクタ

今回アプリ保護ポリシー (APP) で 「デバイス脅威レベル」判定を利用したいので、MTD コネクタを構成します。

APP の「デバイス脅威レベル」の利用は任意で、要件に応じて利用する/しないを選択することができます。利用しない場合は、MTD コネクタの構成も不要です。

【任意】Windows Security Center コネクタの作成

参考: Create Mobile Threat Defense app protection policy with Intune

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [テナント管理] > [コネクタとトークン] > [Mobile Threat Defense]

テナント既定状態では、MTD コネクタは未構成です。

[追加] をクリックして一覧より [Windows Security Center] を選択、[作成] をクリックします。

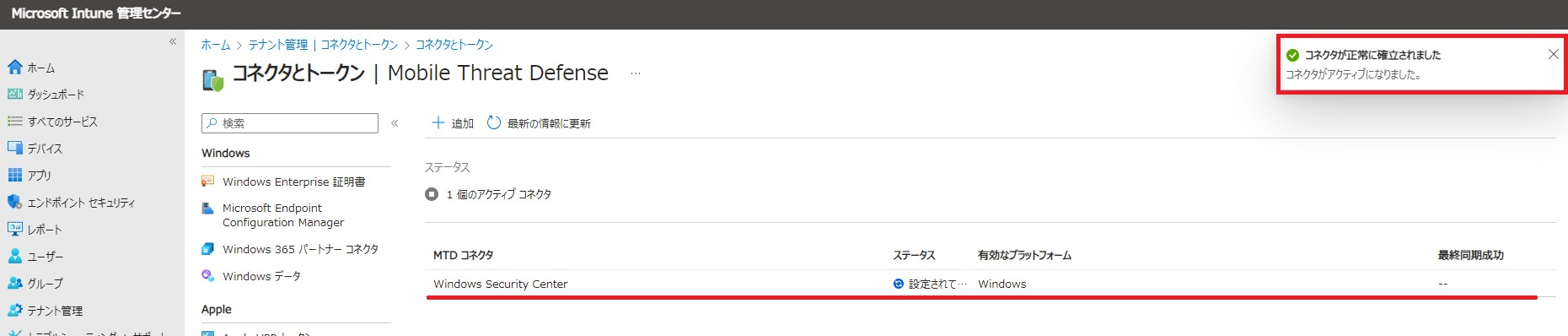

[作成] クリック後、 [コネクタが正常に確立されました] という通知がきます。

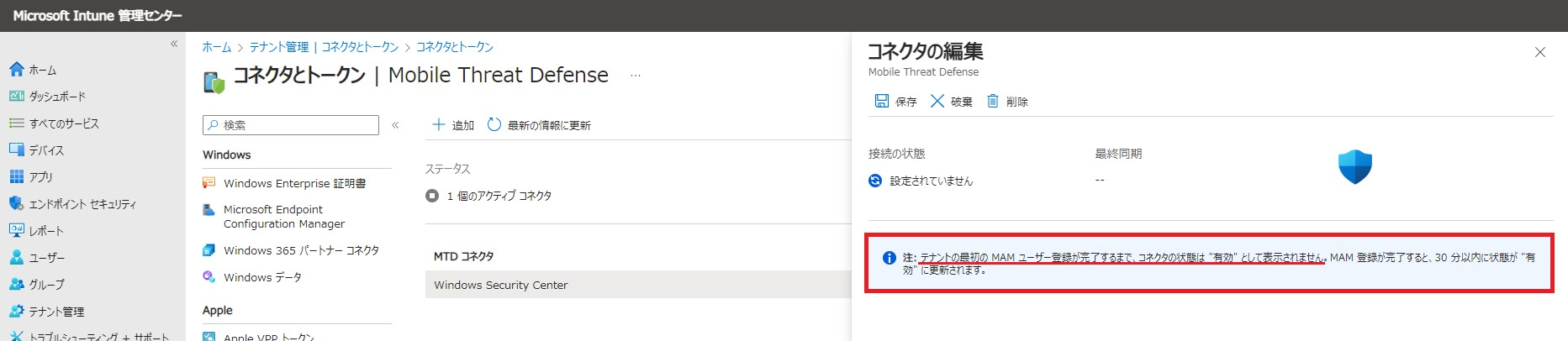

接続ステータスは「設定されていません」と表示されますが、MAM 登録が無い現状は状態になるのが既定の挙動のため、これで問題ありません。

(Intune 管理センターに表示されたメッセージ)

テナントの最初の MAM ユーザー登録が完了するまで、コネクタの状態は "有効" として表示されません。MAM 登録が完了すると、30 分以内に状態が "有効" に更新されます。

以上で MTD コネクタが構成できました。

3. 【Intune】アプリ保護ポリシー (APP)

満を持してアプリ保護ポリシー (APP) を作成します!

現在 Windows 向けの APP では、以下の構成が可能です。

| 大項目 | 中項目 | 概要 | 今回はこうする! |

|---|---|---|---|

| 保護対象アプリ | - | 現在は Edge のみサポートのため、Edge 一択です。 | Edgeを使います。 |

| データ保護 | - | 個人領域とのデータ送受信を許可する/ブロックする構成が可能です。 | 今回は個人領域からのデータ受信は許可し、個人領域へのデータ送信はブロックします。 |

| データ保護 | 印刷 | 組織データの印刷を許可する/ブロックする構成が可能です。 | 今回は、印刷はブロックします。 |

| 正常性チェック | - | iOS/iPadOS, Android の APP でいう「条件付き起動」と同様に、アプリ起動時の条件・アクションを定義する機能です。 | 今回は、既定の「オフライン猶予期間」と「デバイス脅威レベル」を条件として構成します。 |

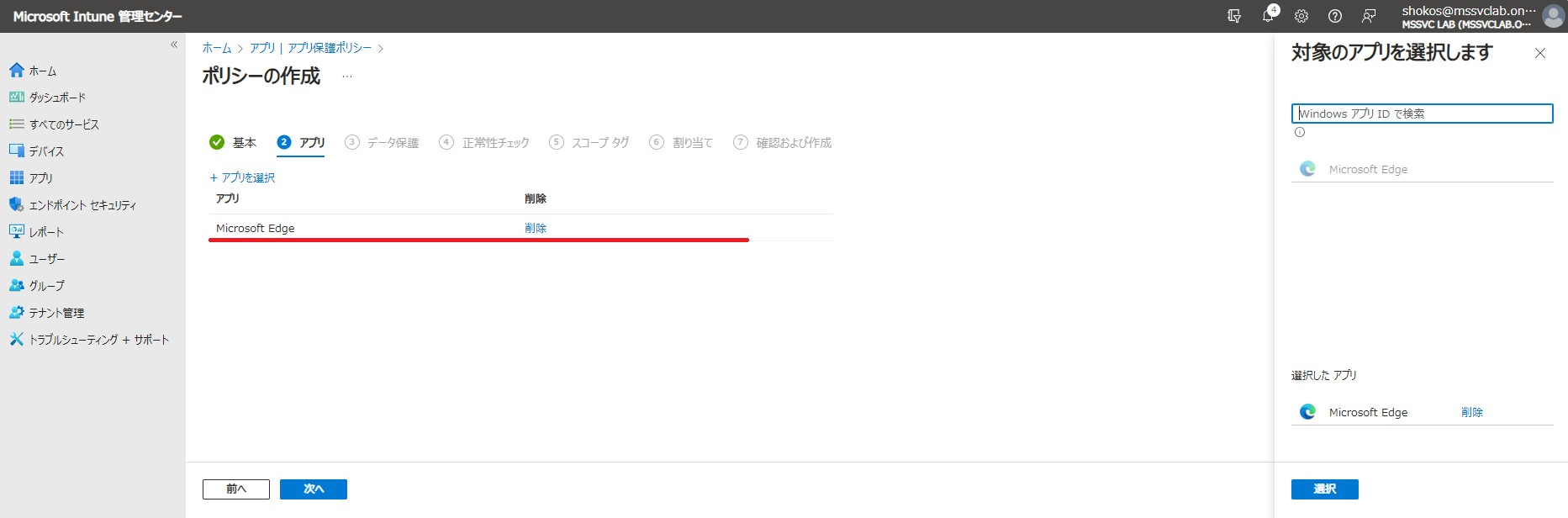

【必須】Windows 向けアプリ保護ポリシー (APP) 作成

参考: App protection policy settings for Windows

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [アプリ] > [アプリ保護ポリシー]

当環境では以下表の設定を実装しました。

| # | 大項目 | 中項目 | 既定値 | 設定値 (例) | 備考 |

|---|---|---|---|---|---|

| 1 | 基本 | 名前 | - | MAM for Win | - |

| 2 | 基本 | 説明 | - | - | 説明は必須項目ではないので空欄のまま放置。 |

| 3 | 基本 | プラットフォーム | Windows | Windows | - |

| 4 | アプリ | - | - | Microsoft Edge | 現在は Edge のみサポートのため、Edge 一択。 |

| 5 | データ保護 | データ受信 | すべてのソース | すべてのソース | 個人領域からのデータ受信は許可 |

| 6 | データ保護 | 組織データの送信先 | すべての宛先 | 宛先なし | 個人領域へのデータ送信はブロック |

| 7 | データ保護 | 切り取り、コピー、貼り付けの許可 | 任意のコピー先と任意のソース | コピー先およびソースなし | 個人領域 - 組織領域間のコピペはブロック |

| 8 | データ保護 | 組織データの印刷 | 許可 | ブロック | 印刷はブロック |

| 9 | 正常性チェック | アプリの条件 | オフラインの猶予期間; 1440; アクセスのブロック (分) | オフラインの猶予期間; 1440; アクセスのブロック (分) | 既定値を採用して標準的セキュリティを担保 |

| 10 | 正常性チェック | アプリの条件 | オフラインの猶予期間; 90; データをワイプ (日) | オフラインの猶予期間; 90; データをワイプ (日) | 既定値を採用して標準的セキュリティを担保 |

| 11 | 正常性チェック | デバイスの条件 | - | 許容される最大デバイス脅威レベル; セキュリティ保護; アクセス禁止 | デバイス脅威レベル条件を構成 |

| 12 | スコープタグ | - | 既定 | 既定 | - |

| 13 | 割り当て | 組み込まれたグループ | - | <テストユーザー> | APP 利用デバイスは Intune に登録されないため、デバイスグループではなくユーザーグループに割り当てる必要がある。また、条件付きアクセスポリシー (1. アプリ保護/準拠済みデバイス 許可ポリシー) を割り当てたのと同じユーザーグループを使う 必要がある。 |

デバイス脅威レベルの設定値とその意味については、上の公開情報 よりもこちら (下) の方に詳しく記載されていました。

Windows 向け APP では、割り当てにおけるフィルターの利用はまだサポートされていません。

iOS/iPadOS, Android 向けの APP ではフィルターが利用できますが、これは iOS/iPadOS, Android では MAM Only はもちろん MAM + MDM という使い方もできるため、管理シナリオに応じて APP の設定内容を区別するニーズがあります。APP における assignment filter はこのために用意されているお役立ち機能です。

(以前はフィルターとは別の個所で同様の設定がありましたが廃止になりました。現在デバイスの管理シナリオに応じた適用制御を行うにはフィルターを使う必要があります。)

現在 Windows MAM では MAM + MDM (MDM 登録されたデバイスで APP を利用する) という使い方ができないので、フィルターを使うニーズ自体まだなく、フィルター整備が無くても実質困ることはありません。

以上で、APP 作成完了、ならびに Windows MAM の根幹を整備できました!

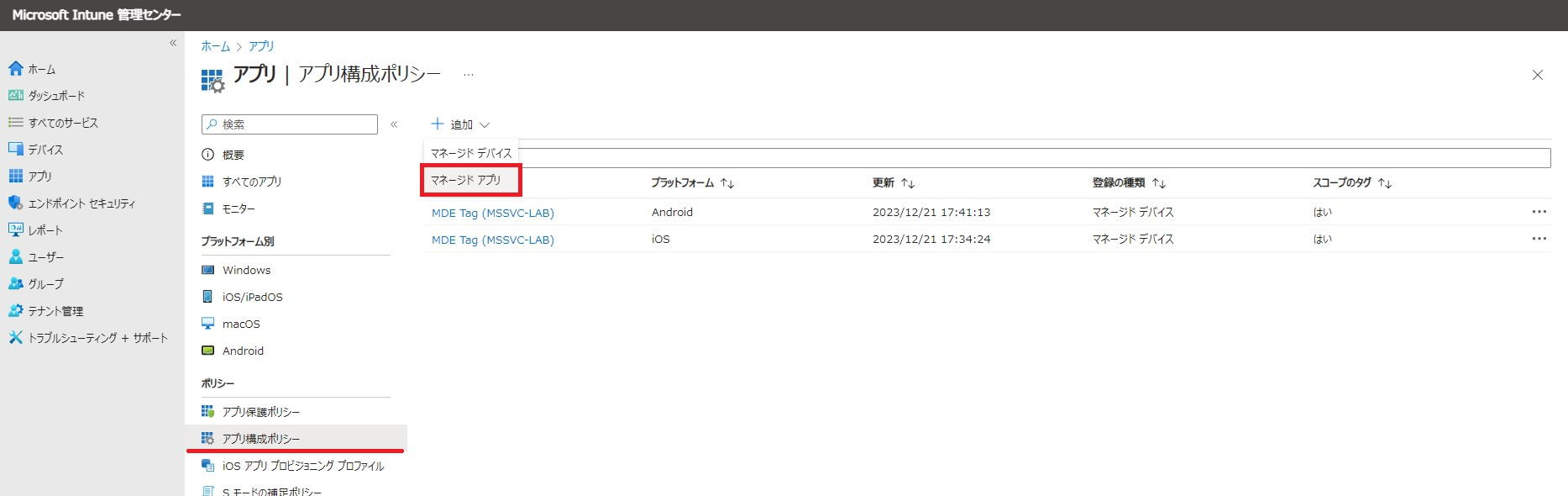

4. 【Intune】アプリ構成ポリシー (ACP)

Windows 向けのアプリ保護ポリシー (APP) と同時に、Windows 向けのアプリ構成ポリシー (ACP) もプレビュー・GAされています!

現在 Windows 向け ACP で制御できるアプリは Microsoft Edge だけですが、これが Windows MAM のユーザー エクスペリエンス向上に役立つ素敵機能でした。

本ポリシーの構成は任意ですが、とてもおすすめです。

本機能の利用には前提条件があります。

-

前提: デバイスの OS が Windows 11 22H2 以降であること

(参考:Configure Microsoft Edge for Windows with Intune)

アプリ保護ポリシーだけだと Windows 10 (build 19045.3636, KB5031445 or later) もサポートされるのですが、アプリ構成ポリシーは若干要件が厳しくなる点、要注意です。

(参考:Data protection for Windows MAM)

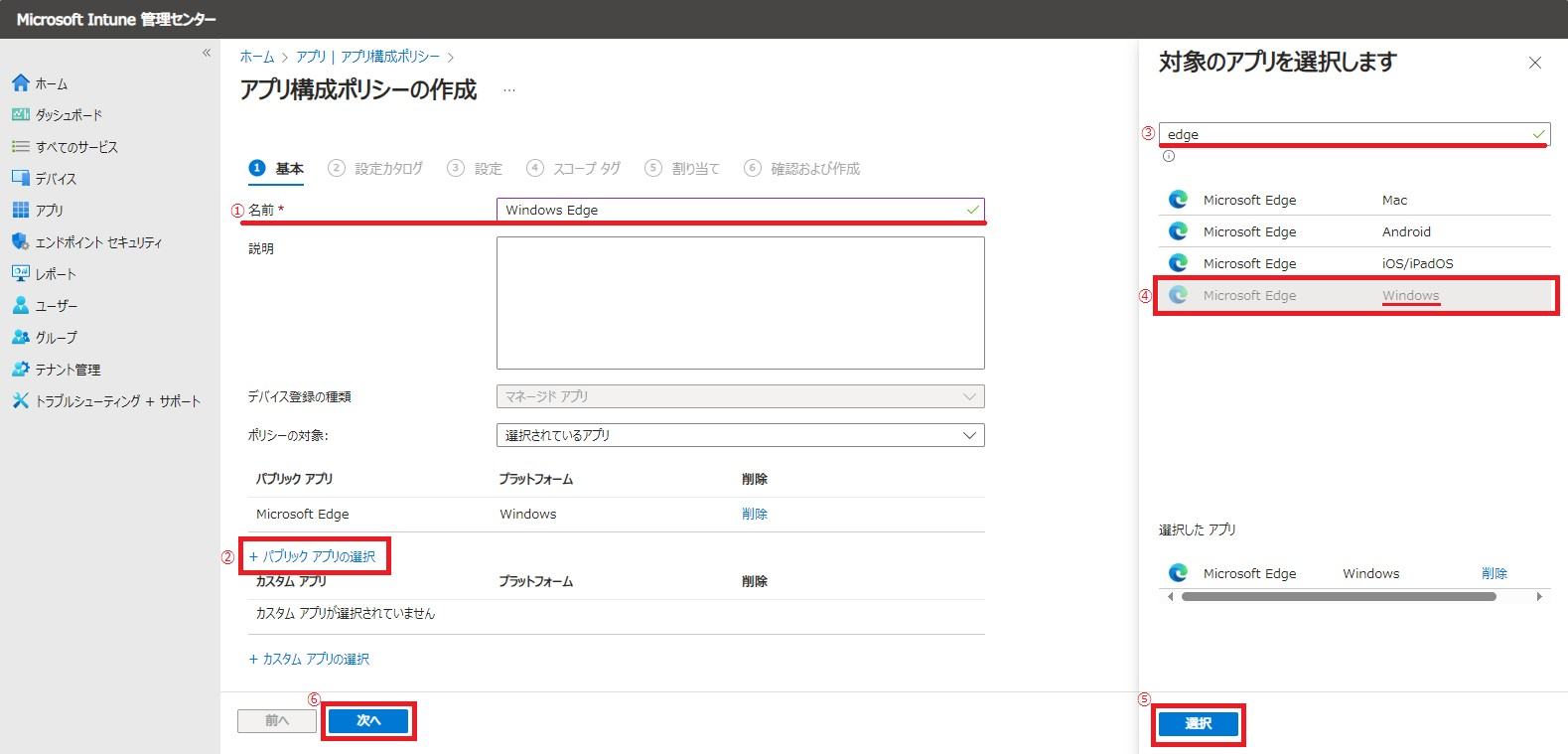

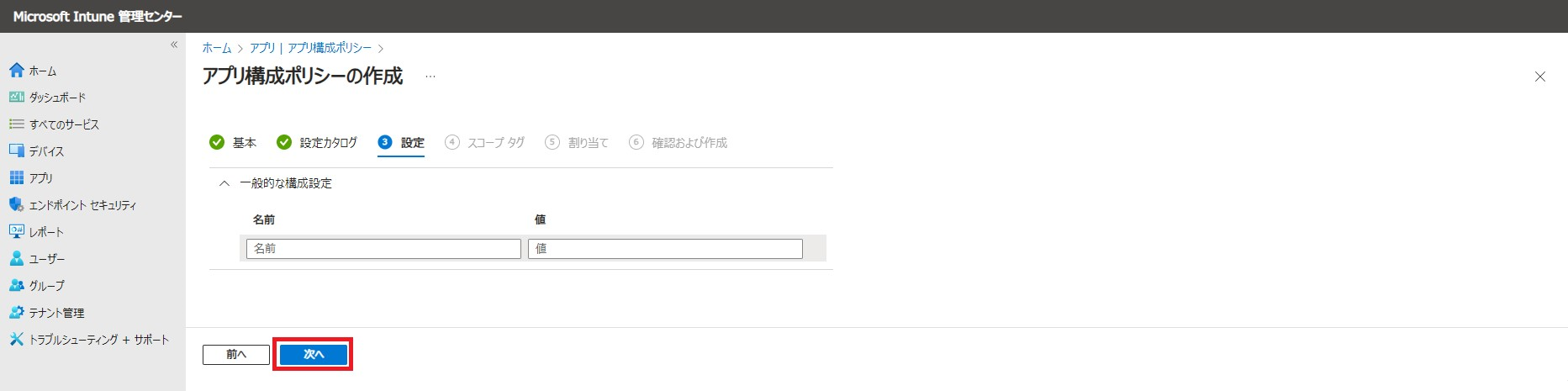

【任意】Edge (Windows) 向けアプリ構成ポリシー (ACP) 作成

参考: Add an app configuration policy for managed apps on Windows devices

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [アプリ] > [アプリ構成ポリシー]

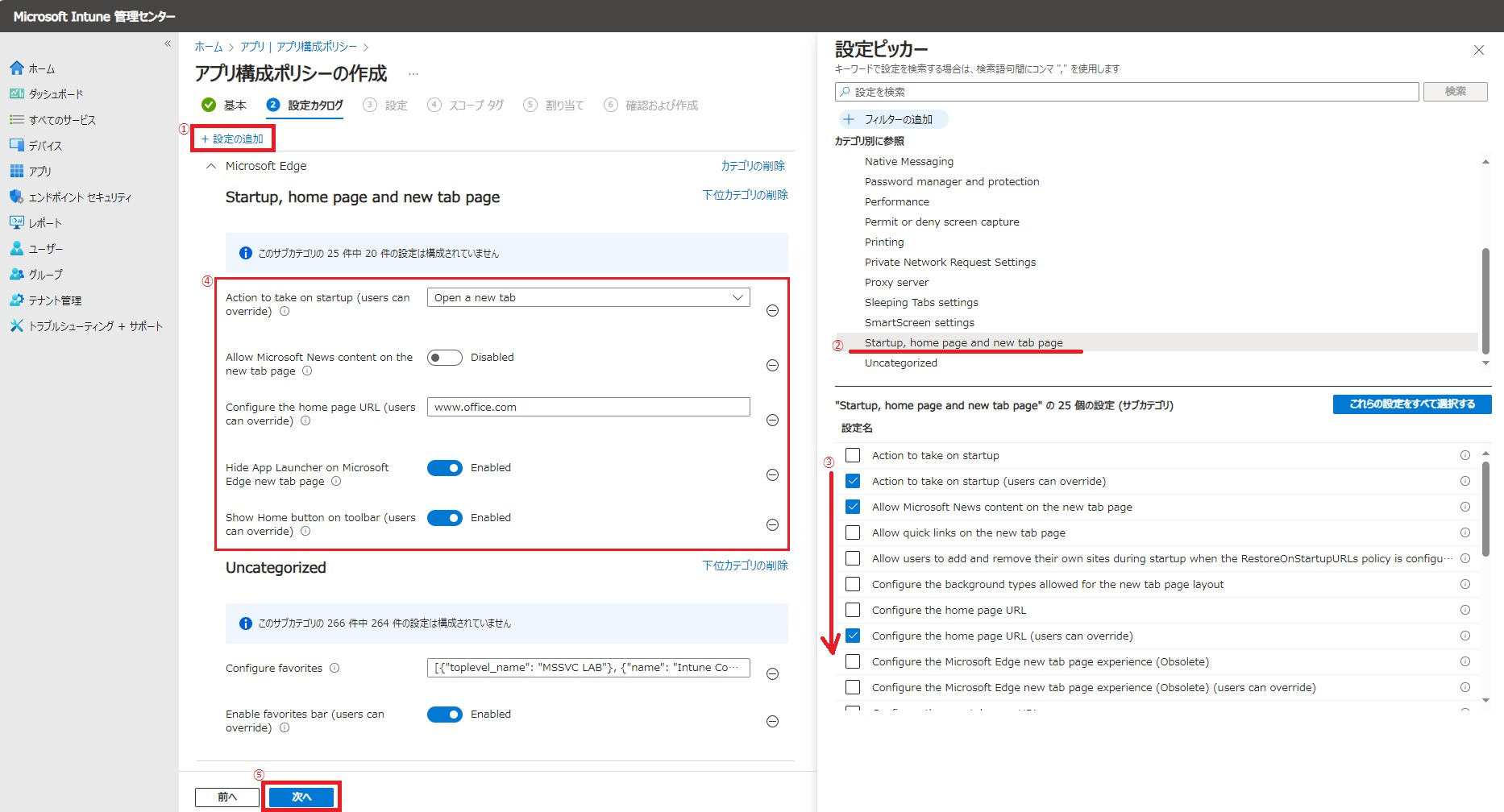

当環境では試行錯誤の末、以下表の設定に落ち着きました。

(今回作成したポリシーではこの ACP に一番苦労しました。)

| # | 大項目 | 中項目 | 小項目 | 設定値 (例) | 備考 |

|---|---|---|---|---|---|

| 1 | 基本 | 名前 | ― | Windows Edge | ― |

| 2 | 基本 | 説明 | ― | - | 説明は必須項目ではないので空欄のまま放置。 |

| 3 | 基本 | デバイス登録の種類 | ― | マネージド アプリ | ― |

| 4 | 基本 | ポリシーの対象 | - | 選択されているアプリ | ― |

| 5 | 基本 | パブリックアプリ | - | Microsoft Edge; Windows | 一覧からEdgeを検索し、Windows向けのものを選択する。 |

| 6 | 設定カタログ | Startup, home page and new tab page | Action to take on startup (users can override) | Open a new tab | Edge 起動時のアクションとして新しいタブを開く。 (ユーザー上書き可能な設定) |

| 7 | 設定カタログ | Startup, home page and new tab page | Allow Microsoft News content on the new tab page | Disabled | 新しいタブページ上の Microsoft News 表示を無効化する。 |

| 8 | 設定カタログ | Startup, home page and new tab page | Configure the home page URL (users can override) | portal.office.com | ホームページ URL を構成する。 (ユーザー上書き可能な設定) |

| 9 | 設定カタログ | Startup, home page and new tab page | Hide App Launcher on Microsoft Edge new tab page | Enabled | 新しいタブページからアプリ起動ツールを隠す。 |

| 10 | 設定カタログ | Startup, home page and new tab page | Show Home button on toolbar (users can override) | Enabled | ツールバーにホームボタンを表示する。 (ユーザー上書き可能な設定) |

| 11 | 設定カタログ | Uncategorized | Configure favorites | [{"toplevel_name": "MSSVC LAB"}, {"name": "Intune Company Portal", "url": "portal.manage.microsoft.com"}, {"name": "My Account", "url": "myaccount.microsoft.com"}] | お気に入りサイトを構成する。 (ユーザーは設定削除できないが、コピーや非表示にすることは可能) |

| 12 | 設定カタログ | Uncategorized | Enable favorites bar (users can override) | Enabled | お気に入りバーを有効にする。 (ユーザー上書き可能な設定) |

| 13 | 設定 | 一般的な構成設定 | - | - | ここは何も設定しない。 |

| 14 | スコープタグ | - | - | 既定 | - |

| 15 | 割り当て | 組み込まれたグループ | - | <テストユーザー> | ACP 利用デバイスは Intune に登録されないため、デバイスグループではなくユーザーグループに割り当てる必要がある。APP 割り当て先と同じユーザーグループを利用。 |

Technical Takeoff セッションによると、この ACP に設定カタログを使ったのは開発チームのこだわりポイントだそう。

設定カタログだと、一覧から欲しい設定だけをピックアップしてプロファイルを作成する「ショッピングカート エクスペリエンス」が実現できるのがウリとのことです。

今回構成した ACP ポリシーは、ユーザー私物端末の Edge の職場プロファイルに適用されます。

個人プロファイルには適用されないとはいえ、私の考える位置づけ的には「お役立ち設定を入れておきました、よかったら使ってね」程度のものなので、できるだけユーザーが上書きできる設定にしました。

("users can override" 文言が入っている設定項目は、強制力がなくユーザーが上書きできる設定です。)

[設定カタログ] で構成可能な Edge のポリシーは、以下の公開情報が参考になりました。

(Intune 管理センター上の (i) をクリックしても同様の説明文が表示されますが、設定の読み込みに若干ラグが発生するので、公開情報ページでザクザク確認する方が楽でした。)

各設定項目を吟味していると、中には HomepageIsNewTabPage のようなポリシー利用前提として「端末がドメイン参加またはMDM登録されていること」を求めるものがありました。

HomepageIsNewTabPage

[. . .]

This policy is available only on Windows instances that are joined to a Microsoft Active Directory domain, joined to Microsoft Azure Active Directory, or instances that enrolled for device management.

Microsoft Edge Policies 自体は MAM 利用専用のものではなく、Edge に備わった設定群でありレジストリや GPO、構成プロファイルでも設定することができます。順序としては「それが MAM で利用可能になった!」ものなので、ACP のショッピングカートエクスペリエンスの実情としては、陳列棚には MAM チャネルで使えないポリシーが紛れ込んでおり説明書きの確認が必要です。

Windows 向け ACP では上写真のように [割り当て] ページにフィルター編集ができるような表示が出ていますが、現在フィルター利用はサポートされていません!

表示はバグだと考えられます。(それかフライングリリースか)

なお、ACP で利用可能なフィルター種類は「マネージド アプリ」で現状 iOS/iPadOS, Android 向け ACP で利用可能です。想定利用シナリオは APP と同じです。Windows で現在サポートされていない理由も APP と同じだと考えられます。

以上で ACP 作成完了です!

私は設定の取捨選択が大変だと思いました。みなさまはいかがでしたでしょうか。

テナント上に CSP を使った構成プロファイルとしての Edge 設定カタログ 設定があると、それを参考に ACP 置き換え検討ができます。

「Edge 向け設定は無いが Google Chrome 向け設定がある」という場合も、どちらも Chromium ベースのブラウザなので既存の Chrome 向け設定を参考にできます。

動作確認

上記設定が実際に適用されるとどのようなユーザーエクスペリエンスになるか?

前編でまとめていますので、ご参考ください。

ご参考:管理ポータル表示

テストユーザーで動作確認を実施した際、デバイスが Entra register されたり、アプリにアプリ保護ポリシー (APP) やアプリ構成ポリシー (ACP) が適用されました。

管理ポータル側でも、「すべてのデバイス」一覧や各種モニター、ログから動作を追うことができます。

管理ポータル上ではどのようなことが観測できるのか、以下にまとめます。

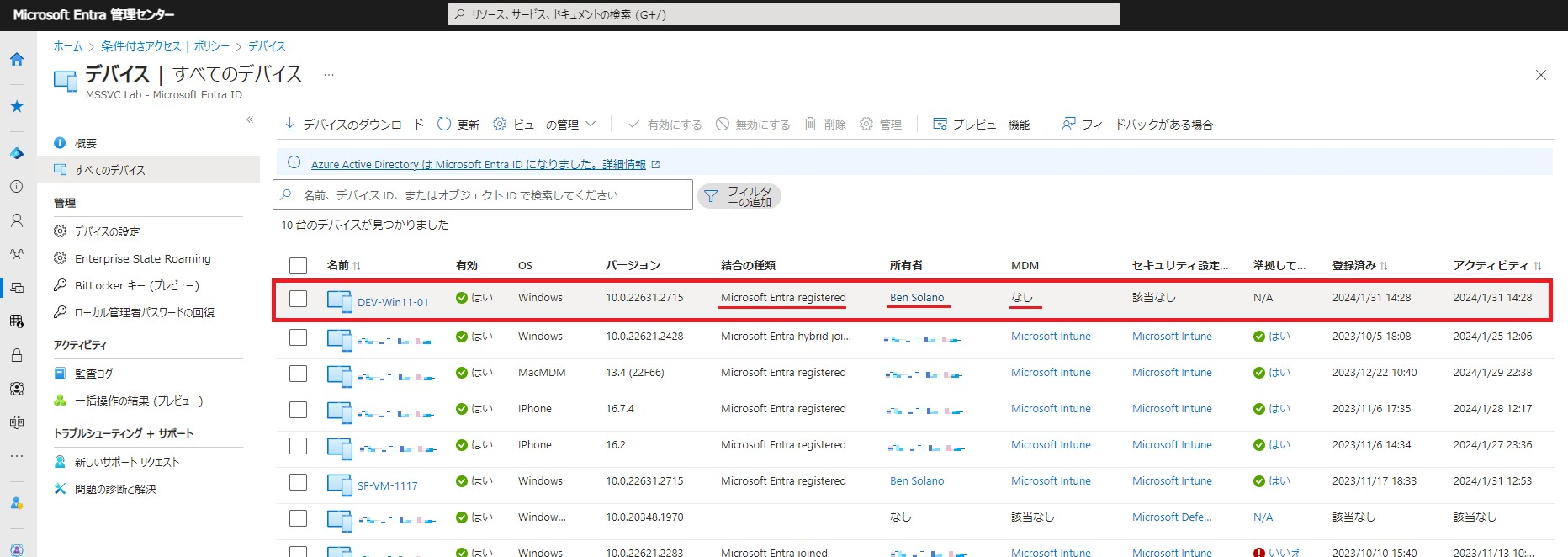

1.【Entra ID】すべてのデバイス

- ポータルパス: Microsoft Entra 管理センター (entra.microsoft.com) > [ID] > [デバイス] > [すべてのデバイス]

MAM を利用するデバイスは、条件付きアクセスポリシーにてデバイスを識別する (アプリ保護ポリシーが適用されているか?) 必要があるため、Entra に register されます。

Windows でアプリ保護ポリシーを利用する場合は、MAM only の管理形態となるため、Intune には登録されていない状態です。

2.【Intune】Mobile Threat Defence (MTD) コネクタ

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [テナント管理] > [コネクタとトークン] > [Mobile Threat Defense]

ユーザーの MAM 利用開始後、コネクタの接続ステータスが 「有効」 になりました。

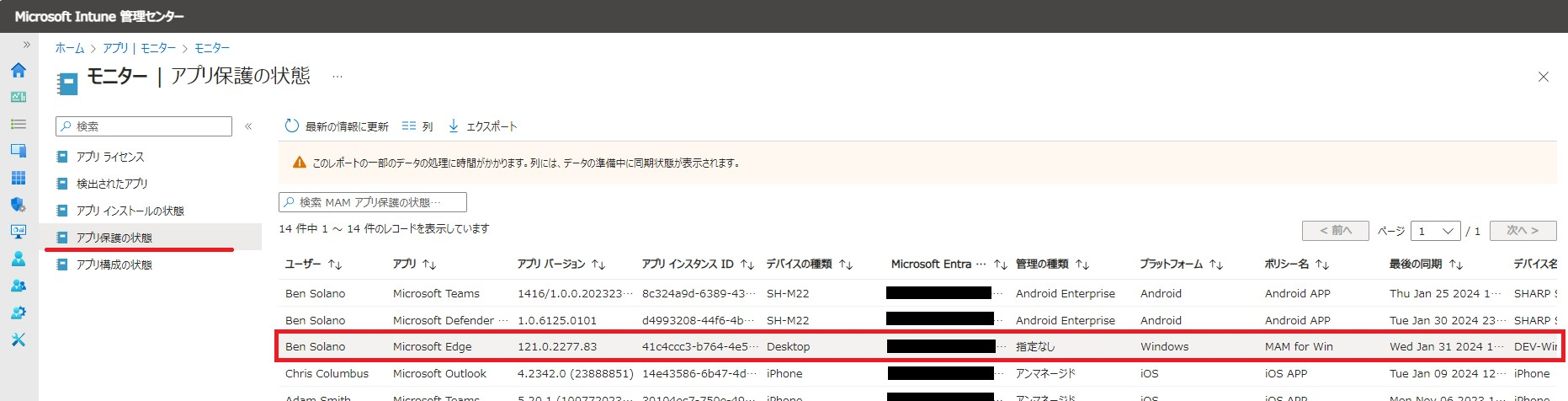

3.【Intune】アプリモニター - アプリ保護の状態

参考:How to monitor app protection policies

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [アプリ] > [モニター] > [アプリ保護の状態]

デバイス上の Edge に APP が適用されており、アプリが保護されていることがモニターできます。

同モニター画面はもともと iOS/iPadOS, Android のアプリ保護ポリシーモニターとして提供されており、この度 Windows も同じモニター画面にのってくることで、組織のアプリ保護ポリシー適用状態を一元的に確認できるようになりました!

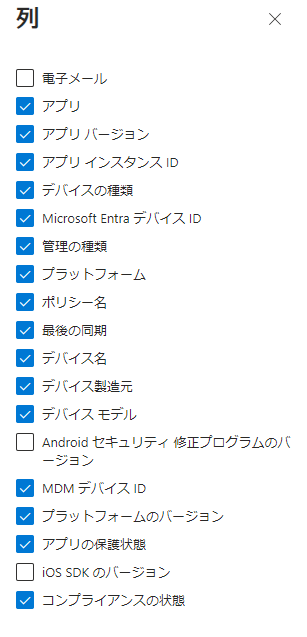

なお上記ビューの列情報は以下です。(一部列の表示を隠してから写真取っています。)

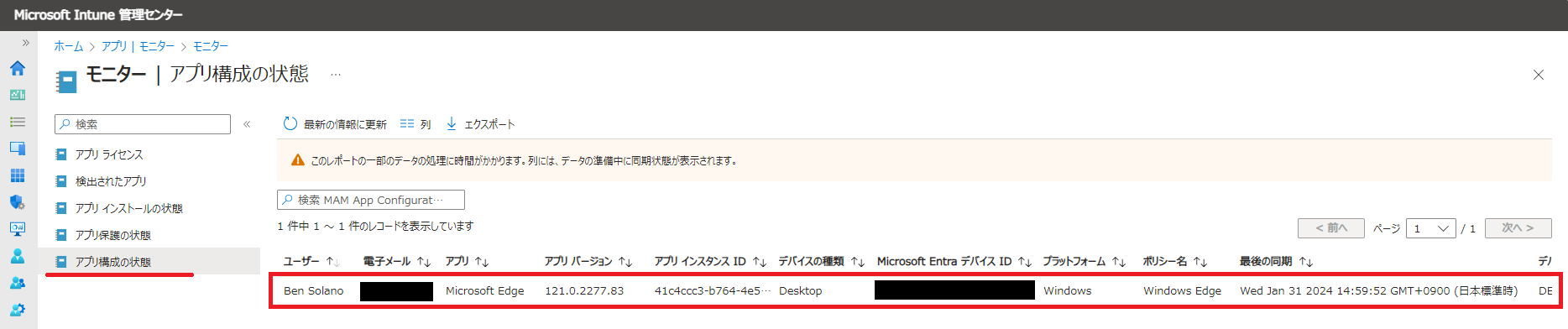

4.【Intune】アプリモニター - アプリ構成の状態

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [アプリ] > [モニター] > [アプリ構成の状態]

デバイス上の Edge に ACP が適用されていることがモニターできます。

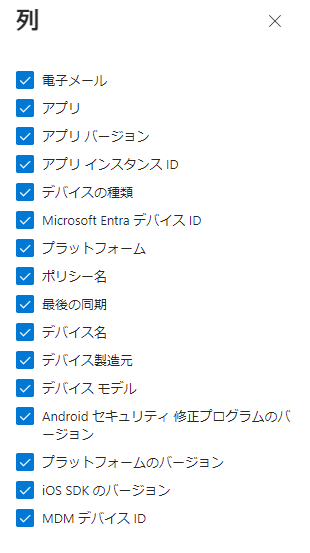

なお上記ビューの列情報は以下です。(「アプリ保護の状態」モニターと同様に、不要な列はチェックオフして非表示にできます。)

:::note

ご参考までに、当環境では3日ほどの期間で断続的VMを起動して動作検証しましたが、本モニター画面の情報更新は1日に1回程度でした。

管理センター上にも「このレポートの一部のデータ処理に時間がかかります。」と記載されているように、リアルタイムで情報が更新されるものではないと思った方がいいです。

(そもそも Intune はリアルタイム処理が苦手)

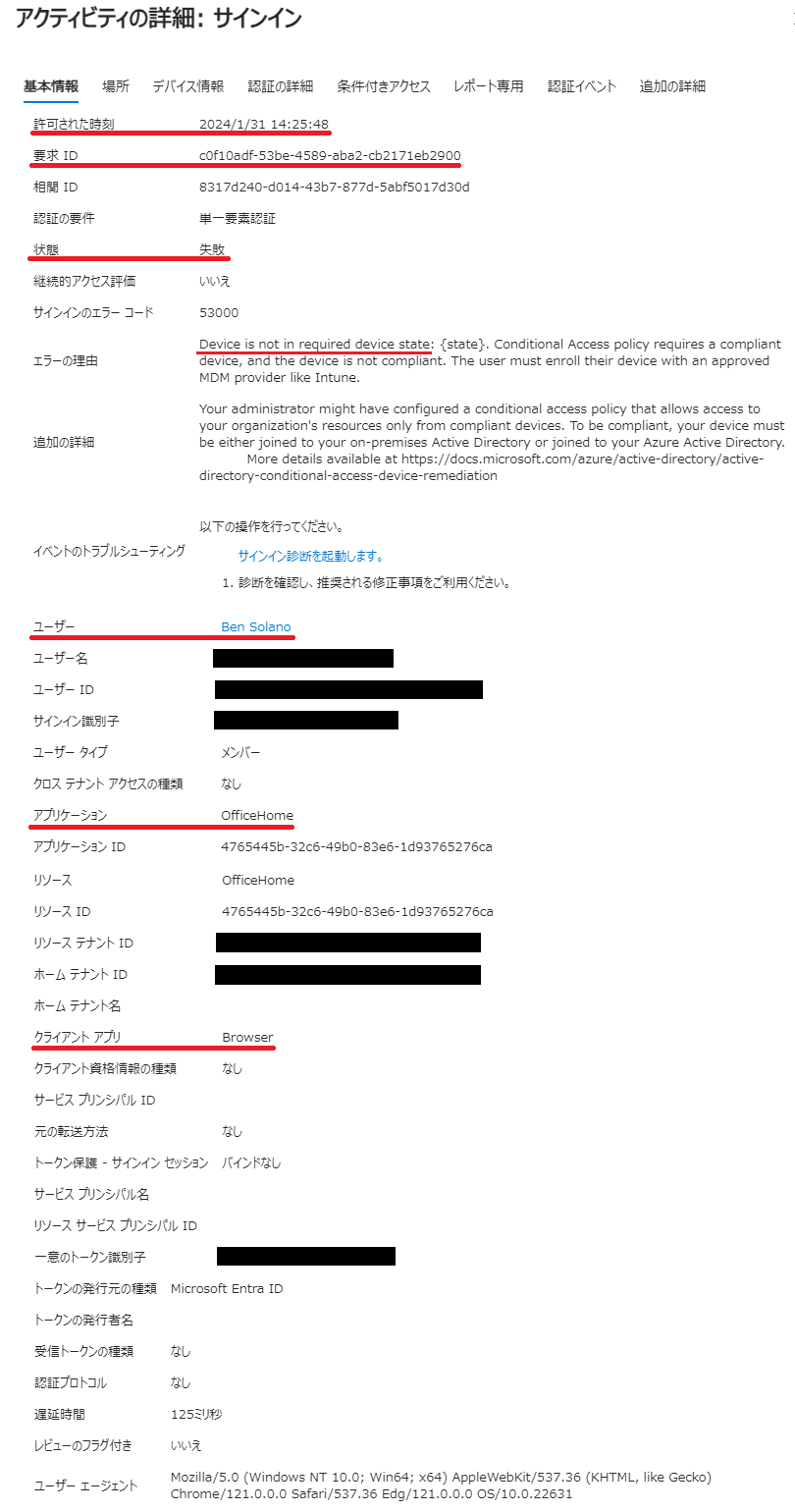

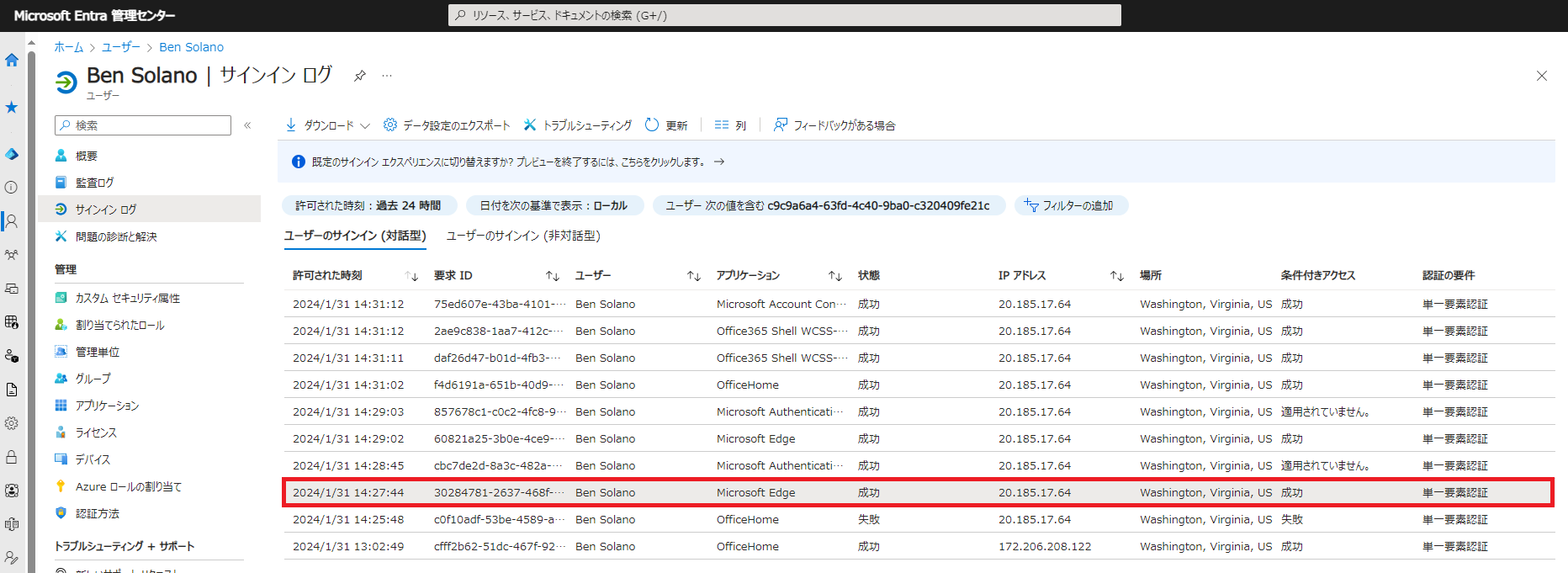

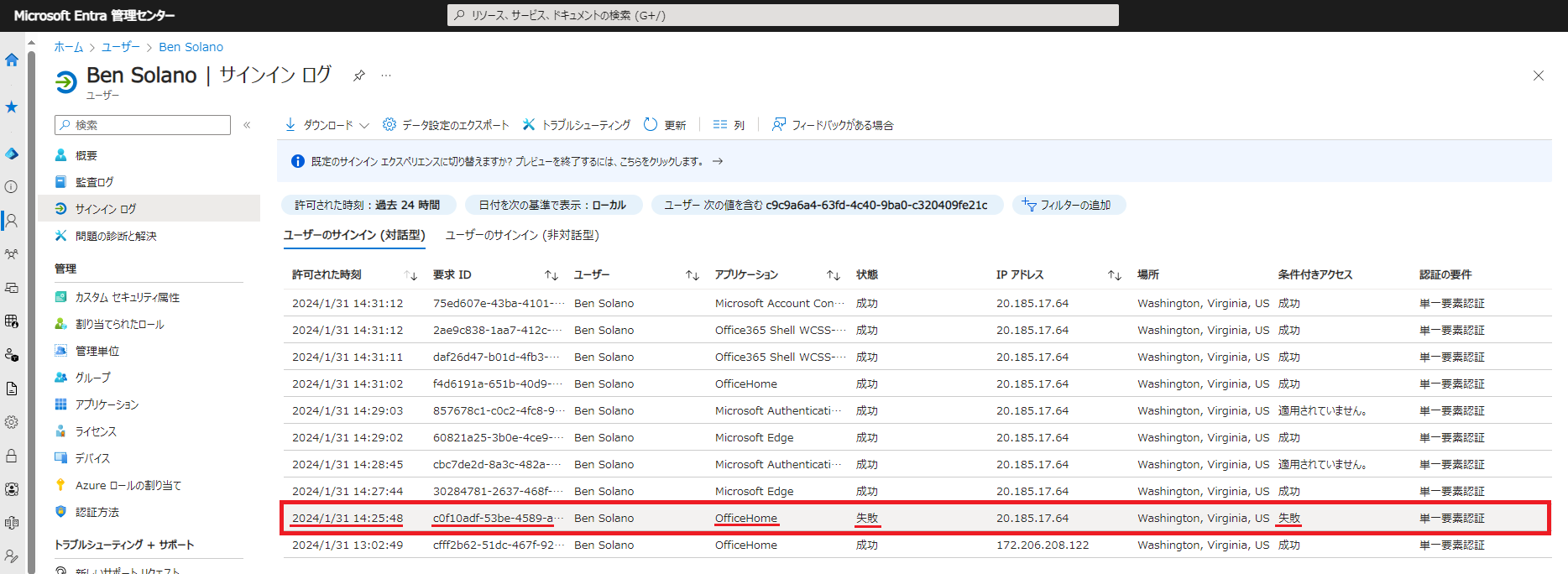

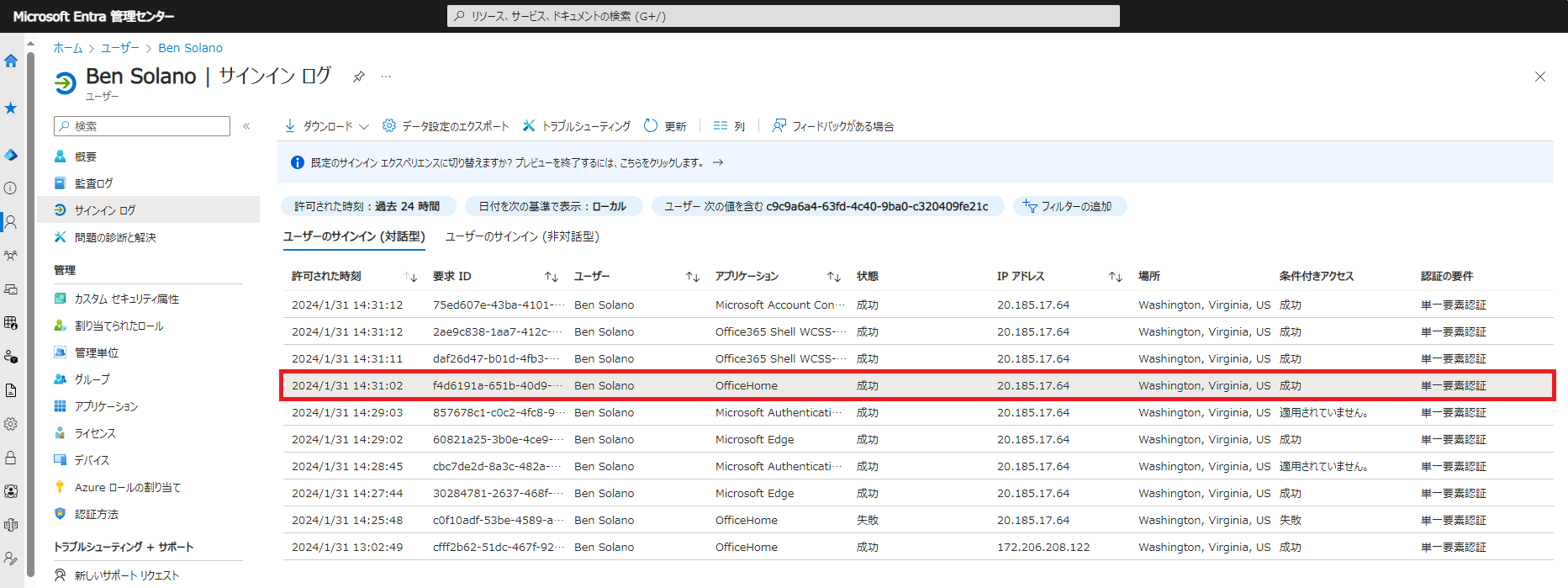

5.【Entra ID】サインイン ログ

- ポータルパス: Microsoft Entra 管理センター (entra.microsoft.com) > [ID] > [ユーザー] > 一覧からテストユーザーを選択 > [サインインログ]

MAM 登録 ~ Microsoft 365 ポータルにて作業開始可能になるまでの認証イベントを、ログ側でも追うことができました。

ログを抜粋して紹介しますが、抜粋してもなお長いです。

サインイン ログ ファンの方以外は本セクションをスキップしてください。

なお各ログと対応する認証イベントがどのように発生したのか、端末側の具体的な動作については前編に記載しています。

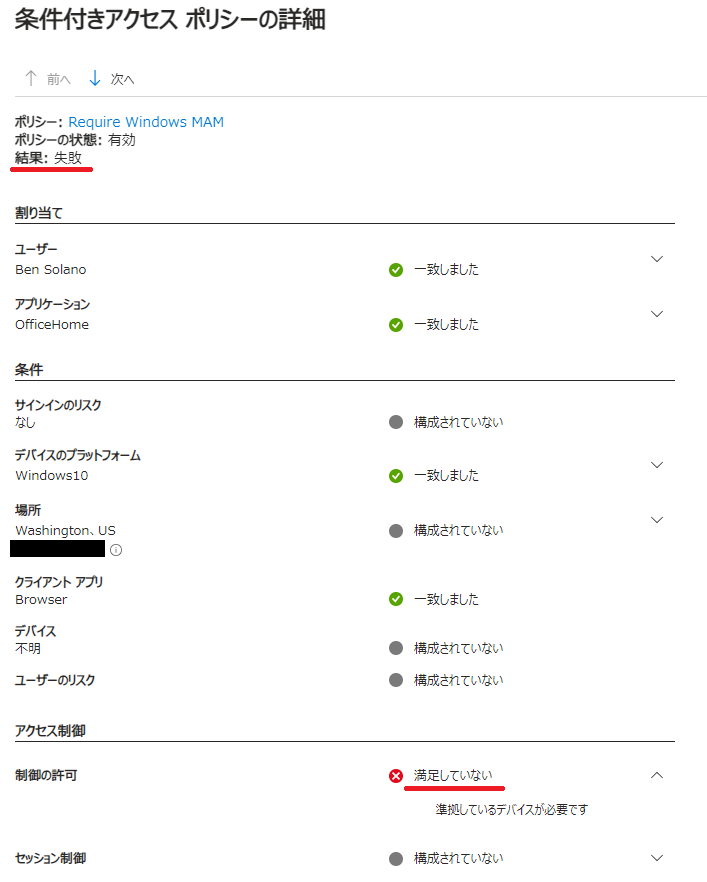

1) ユーザー側操作/動作:Microsoft 365 サインイン試行

サインインログ: 2024/1/31 14:25:48 OfficeHome

-

サインイン状態: 失敗 (条件付きアクセスポリシーの許可条件を満たさないことによるアクセスブロック)

- 基本情報:

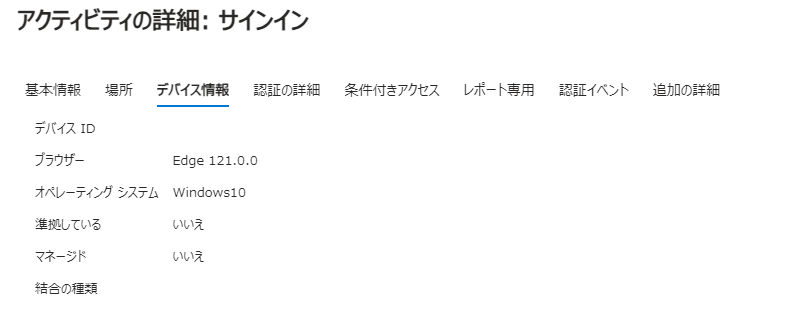

-

デバイス情報: デバイスは登録されておらず、Entra ID に情報が無い状態と分かる

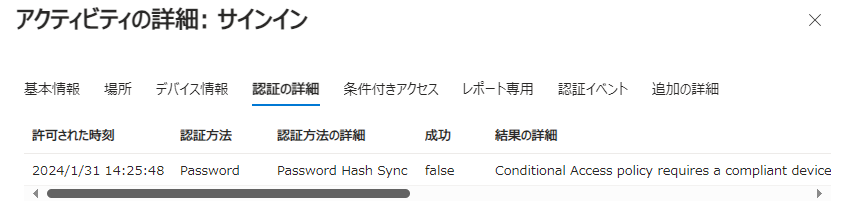

-

認証の詳細: 認証に失敗しており、理由は条件付きアクセスポリシーの条件を満たしていないからと分かる

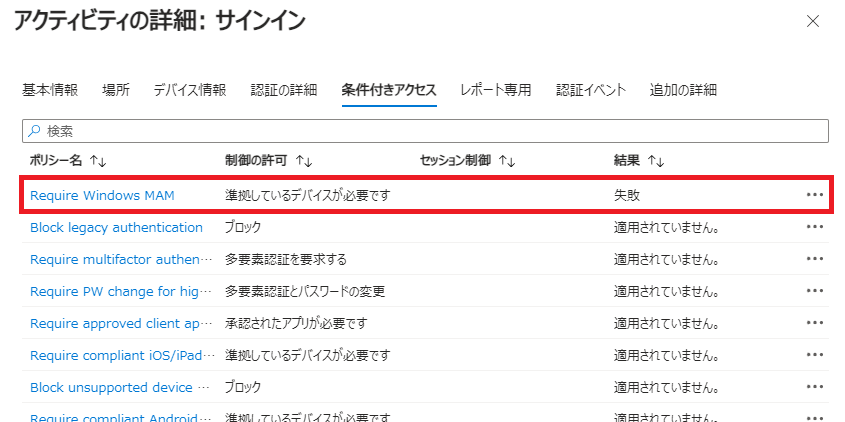

-

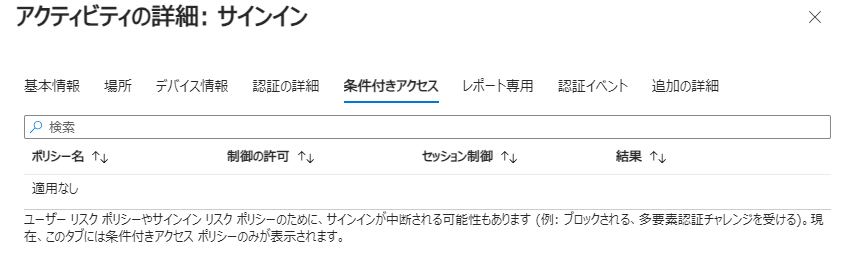

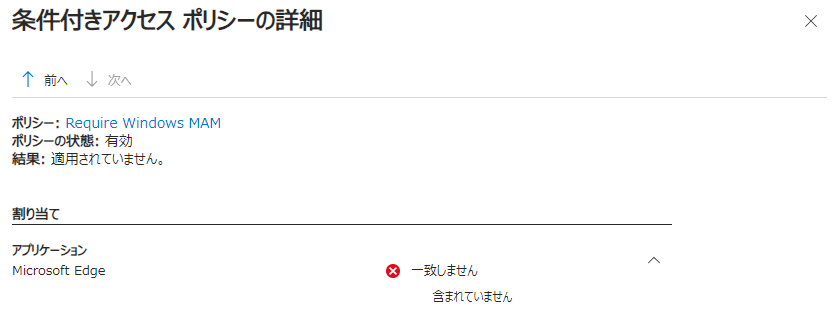

条件付きアクセス: Windows MAM 用に用意した条件付きアクセスポリシーが適用され、許可条件が満たされなかったことによりサインインがブロックされていると分かる

2) ユーザー側操作/動作:Edge プロファイルの切り替え

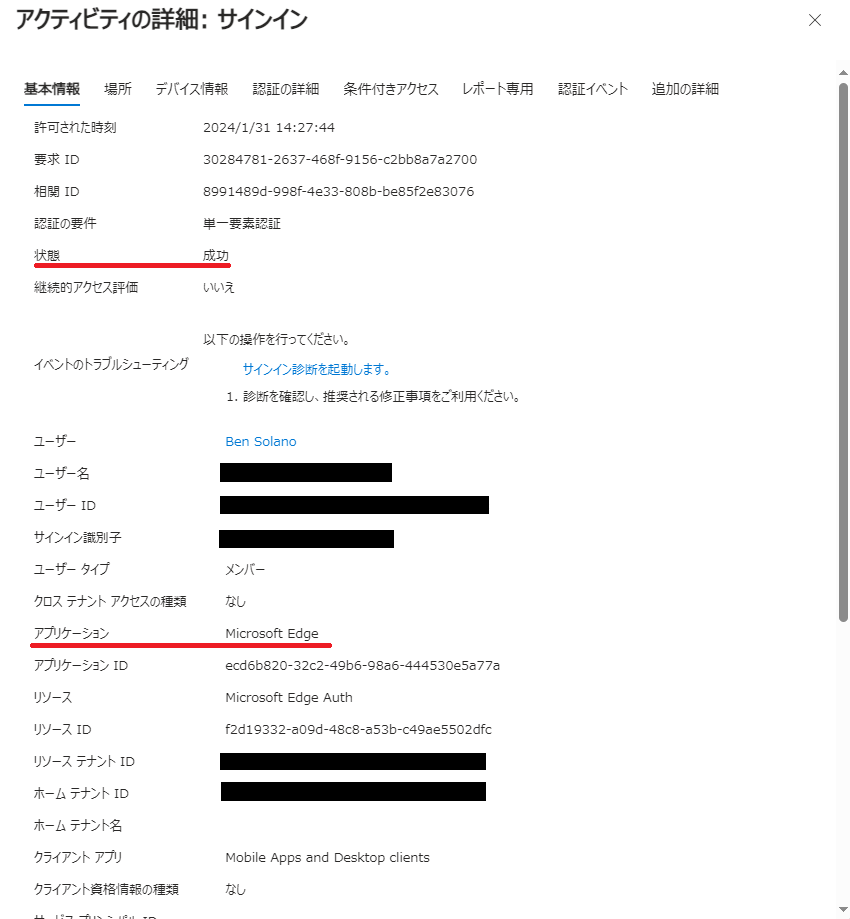

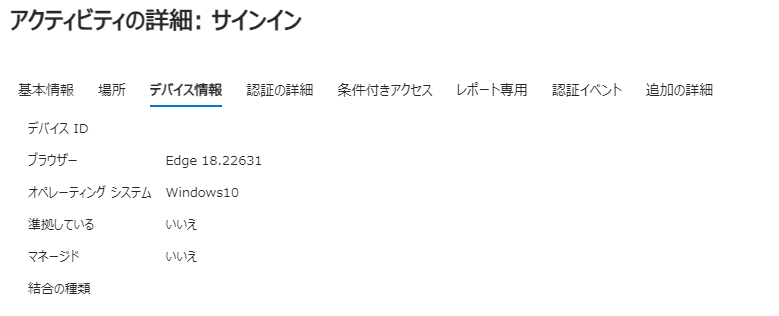

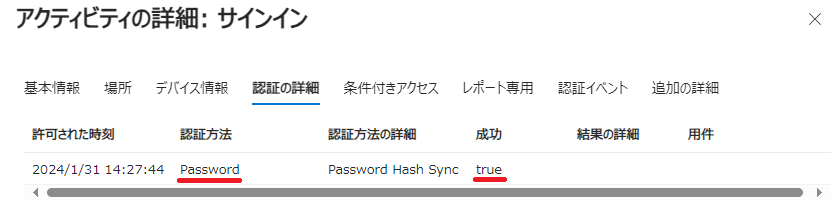

サインインログ: 2024/1/31 14:27:44 Microsoft Edge

- サインイン状態: 成功 (条件付きアクセスポリシー適用対象外)

-

基本情報: ログ日時やアプリケーションから、ユーザー操作と紐づけが可能

-

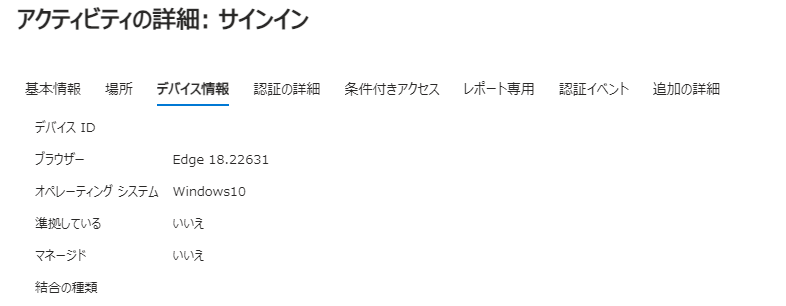

デバイス情報: この段階ではまだデバイスは Entra register されていない

-

認証の詳細: パスワード認証に成功している

-

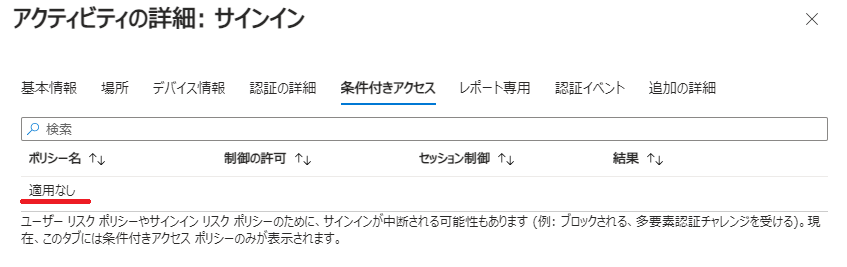

条件付きアクセス: Windows MAM用に用意した条件付きアクセスポリシーは適用されていない (理由はアプリがポリシーのターゲットリソースに含まれていなかったためであると分かる)

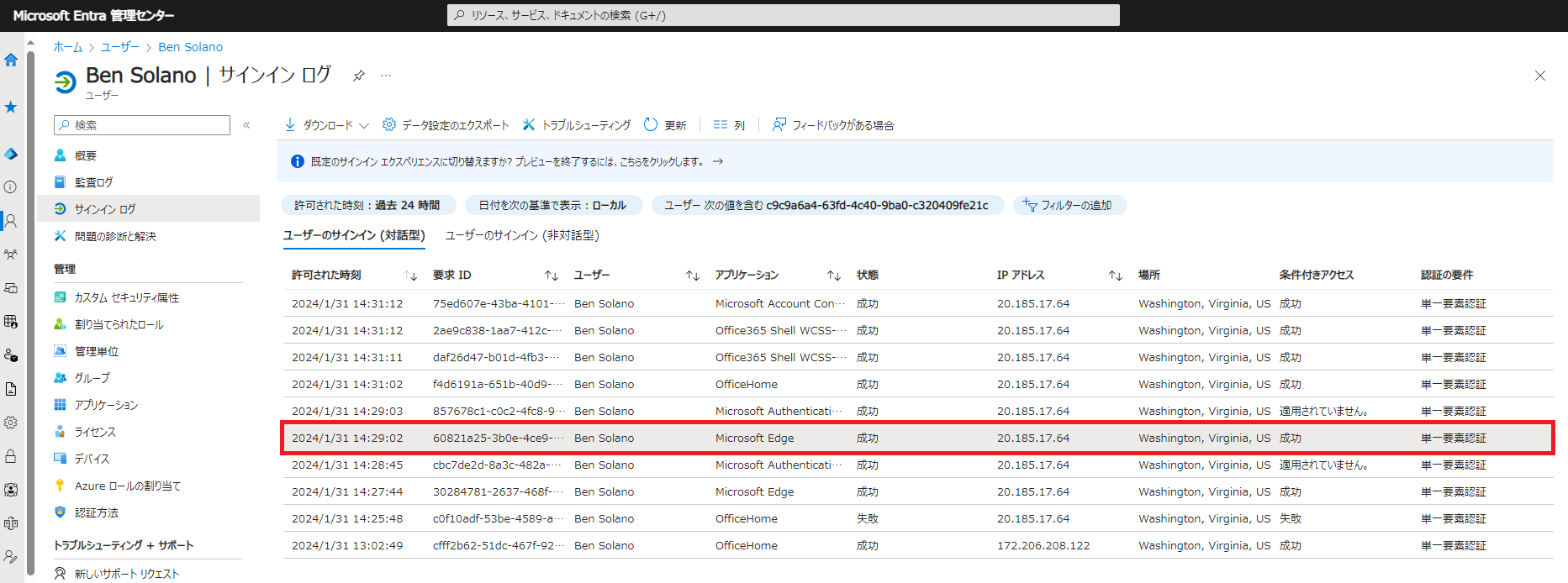

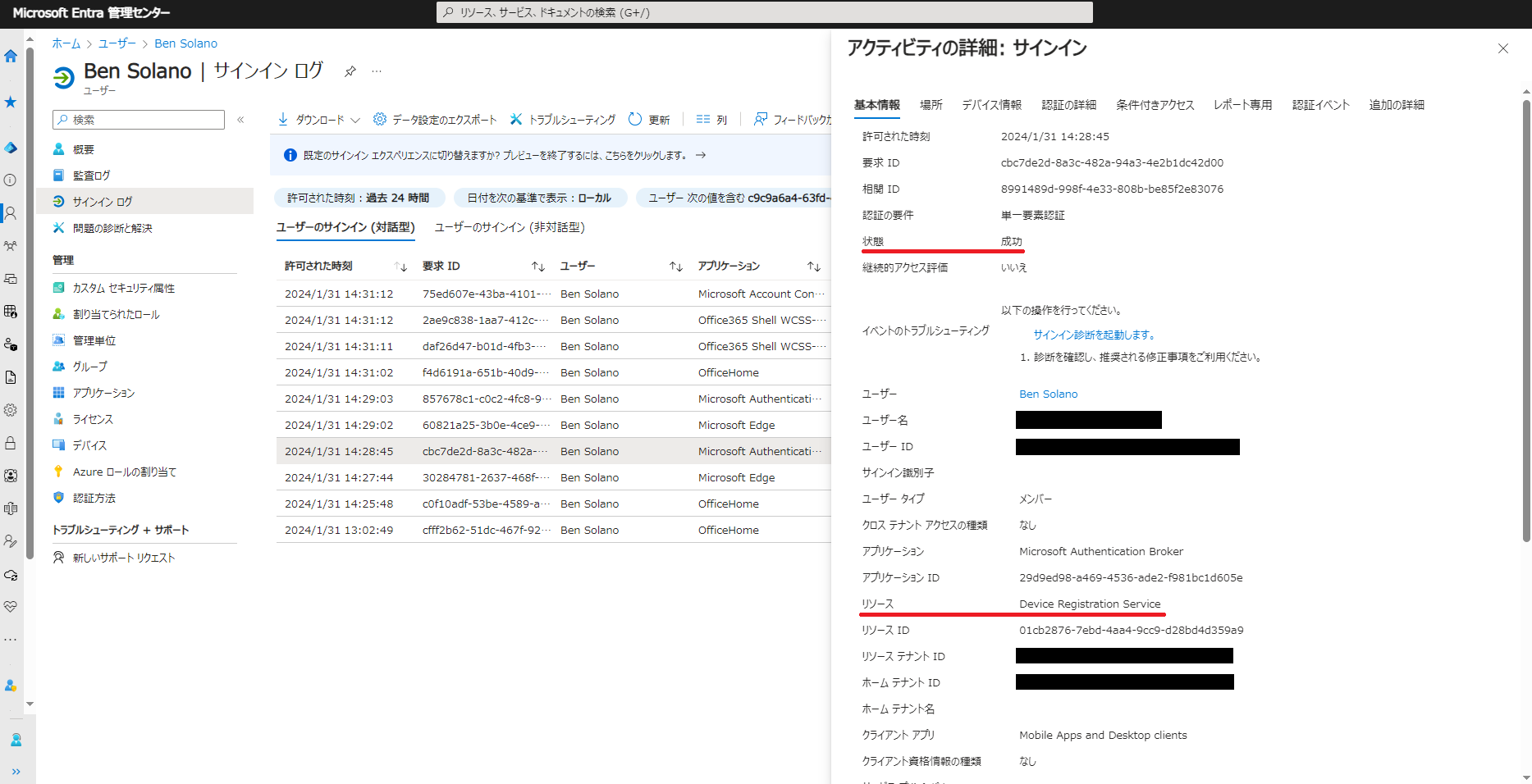

サインインログ: 2024/1/31 14:28:45 Microsoft Authenticatoion Broker

-

サインイン状態: 成功 (条件付きアクセスポリシー適用対象外)

今回 Edge プロファイルサインインに伴う認証において、Microsoft Edge と Microsoft Authentication Broker のログがセットで出現している。

リソースが「Device Registration Service」であることから、MAM 登録に関わる処理を行っているのだろうと推察できる。

-

デバイスの情報: このアプリケーションへの認証が走る段階ではまだデバイスは Entra register されていない

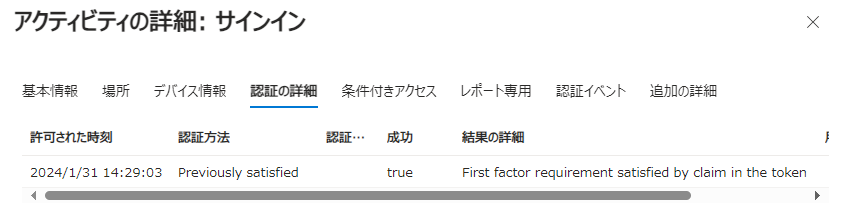

-

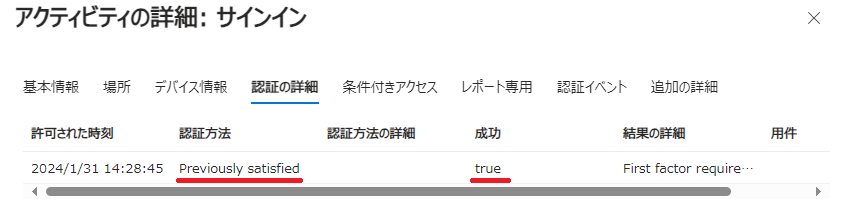

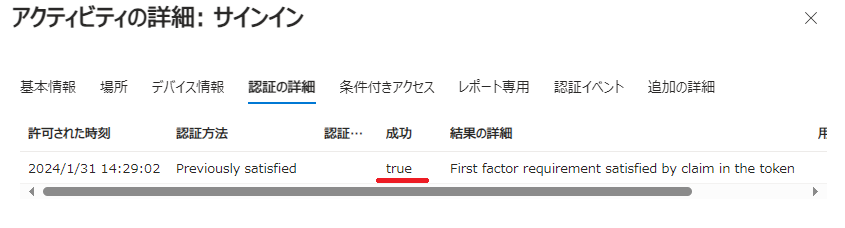

認証の詳細: トークン内の認証情報が引き継がれている

-

条件付きアクセス: 条件付きアクセスポリシーは何も適用されていない

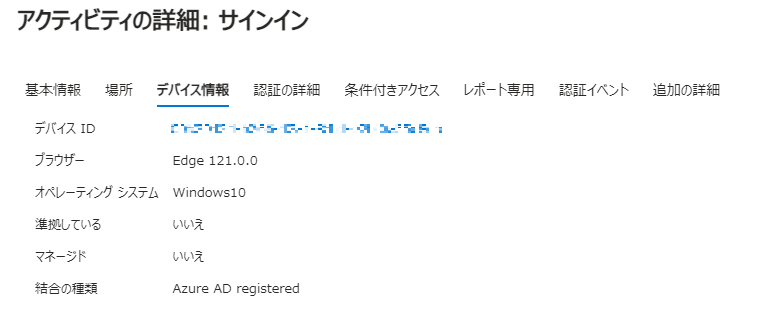

3) ユーザー側操作/動作:Edge プロファイルサインイン

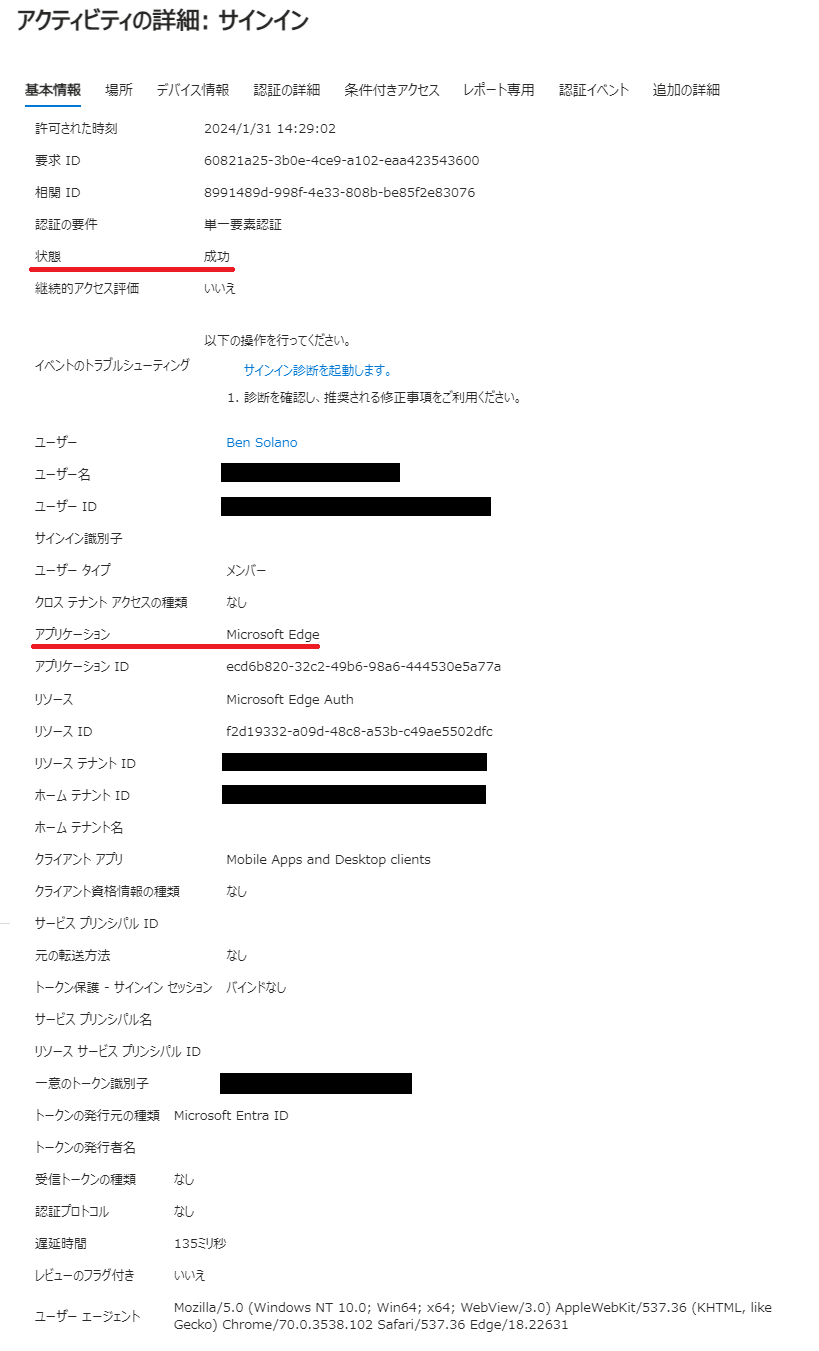

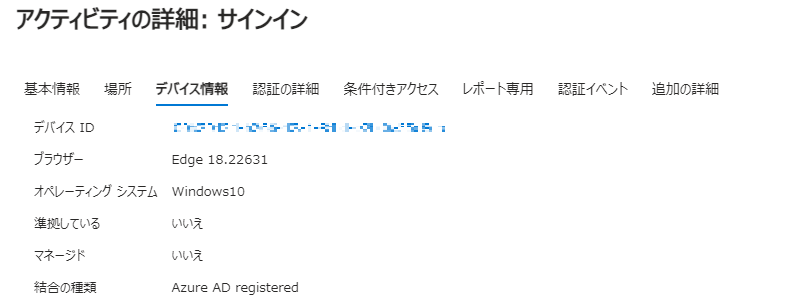

サインインログ: 2024/1/31 14:29:02 Microsoft Edge

- サインイン状態: 成功 (条件付きアクセスポリシー適用対象外)

-

基本情報: ログ日時やアプリケーションから、ユーザー操作と紐づけが可能

-

デバイス情報: この段階では、すでにデバイスが Entra register (旧称 Azure AD register) されている! (写真はデバイスIDのハイパーリンクをモザイクしています)

-

認証の詳細: トークン内の認証情報が引き継がれている

-

条件付きアクセス: Windows MAM 用に用意したポリシーは適用されていない (今回ポリシーのターゲットリソースとして指定した Office 365 に Microsoft Edge が含まれないため、適用されない)

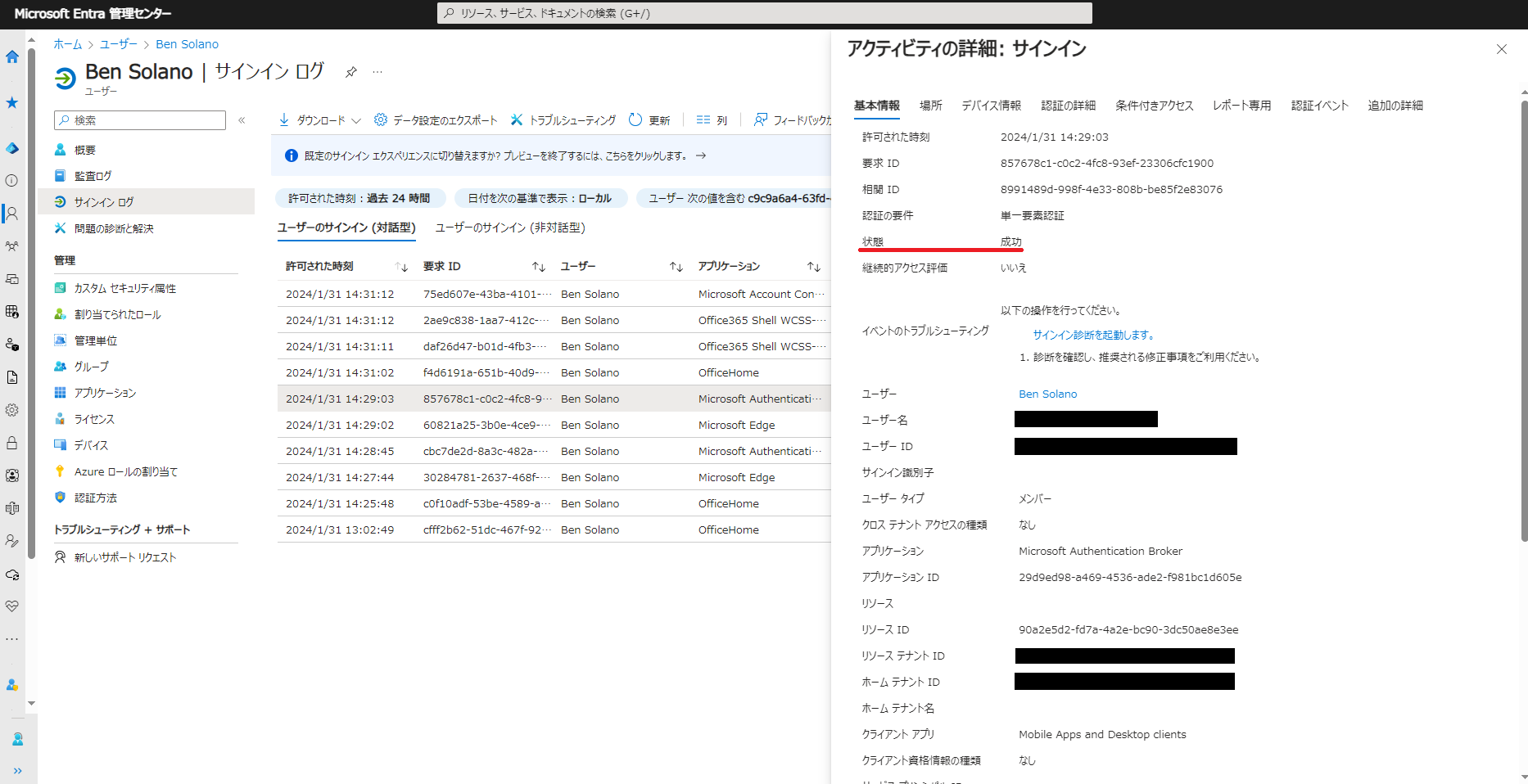

サインインログ: 2024/1/31 14:29:03 Microsoft Authenticatoion Broker

-

サインイン状態: 成功 (条件付きアクセスポリシー適用対象外)

今回 Edge プロファイルサインインに伴う認証において、Microsoft Edge と Microsoft Authentication Broker のログがセットで出現している。

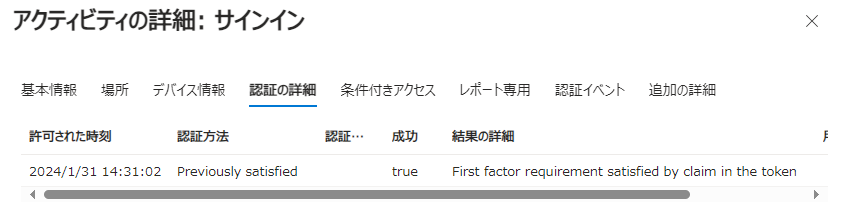

4) ユーザー側操作/動作:Microsoft 365 サインイン成功!

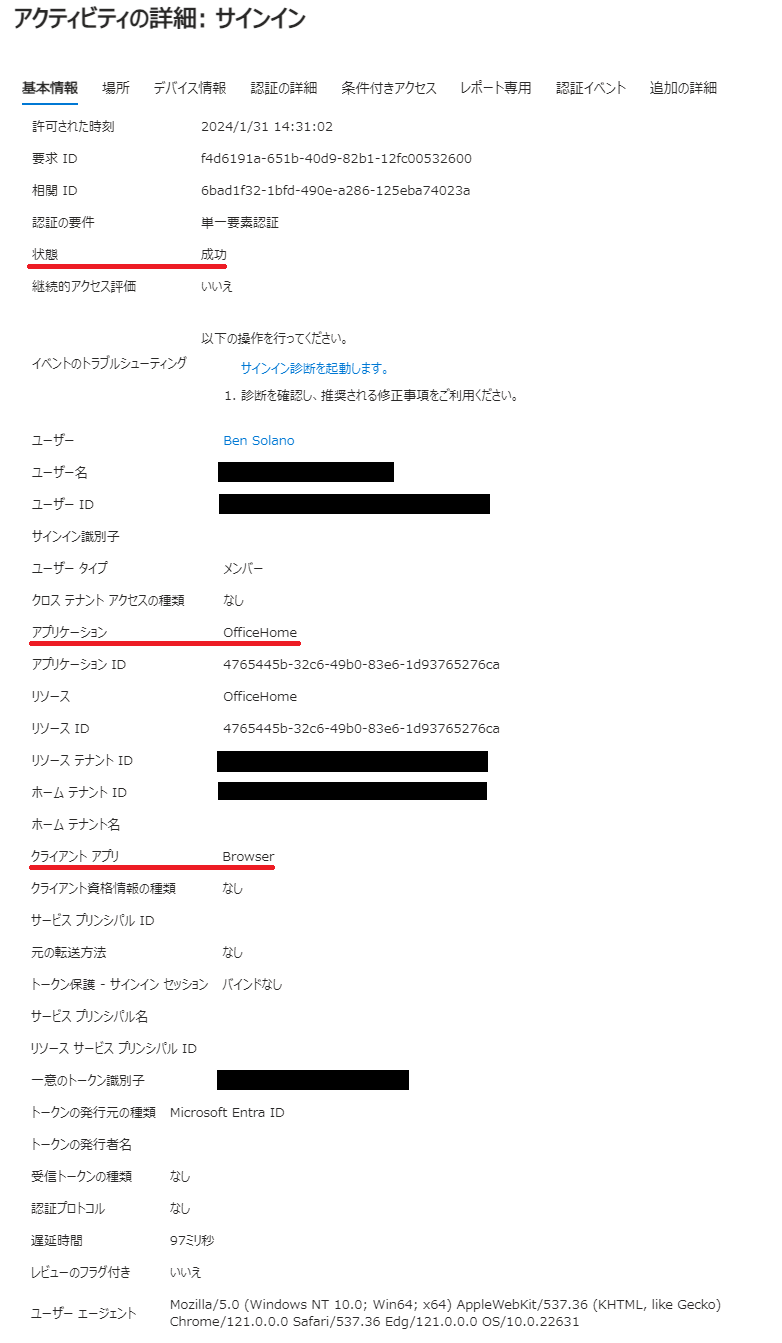

サインインログ: 2024/1/31 14:31:02 OfficeHome

-

サインイン状態: 成功 (条件付きアクセスポリシーの許可条件を満たすことによるアクセス許可)

大本命ログ!

- 基本情報:

-

デバイス情報: Entra register されたデバイスが認識されている

-

認証の詳細: トークン内の認証情報が引き継がれている

-

条件付きアクセス: Windows MAM 用のポリシーが適用され、さらに「アプリの保護ポリシーが必要」条件を満たしたことによりアクセスが許可されたことが分かる!

さいごに - Intune コア機能のアプデありがたい

今回は前後編に分けて Windows MAM の検証結果をまとめました。

実際に検証環境に実装して設定・動作をひととおり見ると、理解が深まったと感じました。

検証している時間よりも記事を書いている時間の方が長くなってしまいましたが、今後も進化するだろう Windows MAM の定点観測記録をつけることができて良かったなと思います。

直近ではやはり2024年2月に追加機能のGAを控える Intune Suite が盛り上がりを見せており、Intune の新機能というとついつい Intune Suite に目が向きがちに思います。

Microsoft Ignite 2023 の Intune セッションでも、「今日のメイントピックは3つ -- クラウドネイティブ、Intune Suite、AI&自動化 -- です」と、「進化する Intune」を象徴するお題として Intune Suite が取り上げられていました。

(参考: Fortified security and simplicity come together with Microsoft Intune)

ただ、コミュニティでは「Intune Suite は高い」という声も根強いです。

(参考: Microsoft Intune news at Microsoft Ignite 2023 コメント欄)

そんななかで、Windows MAM は久しぶりに来たコア Intune 機能1の派手な拡張だと思います。(LAPS もあるけど。)

なお Technical Takeoff の AMA (Ask Microsoft Anythig) セッションでは、開発チームが「コア機能も重要だと認識しているし、invest している」という発言がありました。

(参考: Windows + Intune Office Hours LIVE at Technical Takeoff)

コア機能に追加されるものはライセンスのハードルが無いため、検証しやすいのはもちろん、お客様にも検討してもらいやすいです。

今後もコア機能は更新されていくということで、引き続き検討材料になるような情報収集がんばっていきたいなと思いました。

2403 更新情報

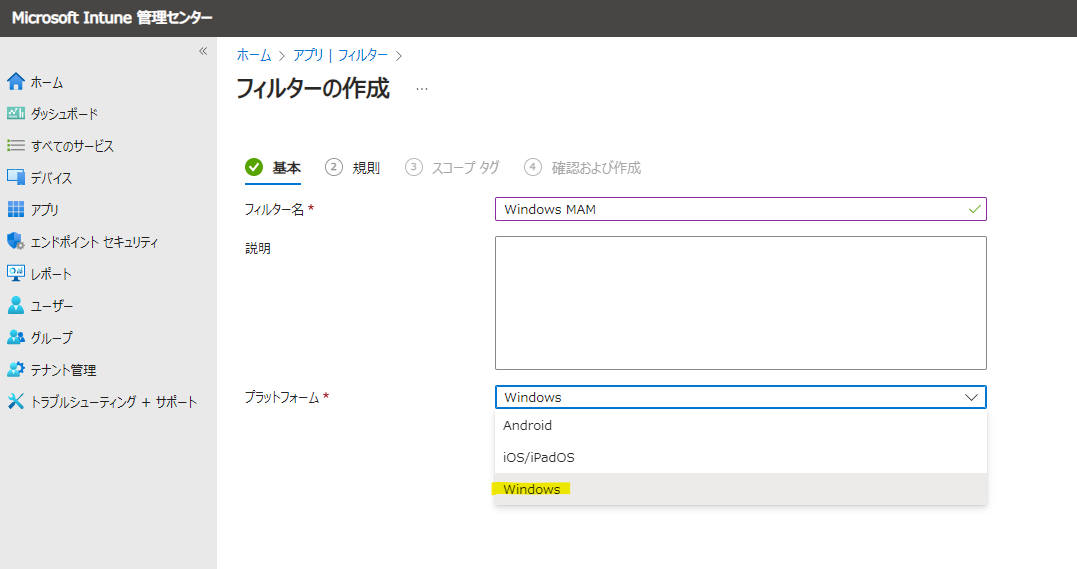

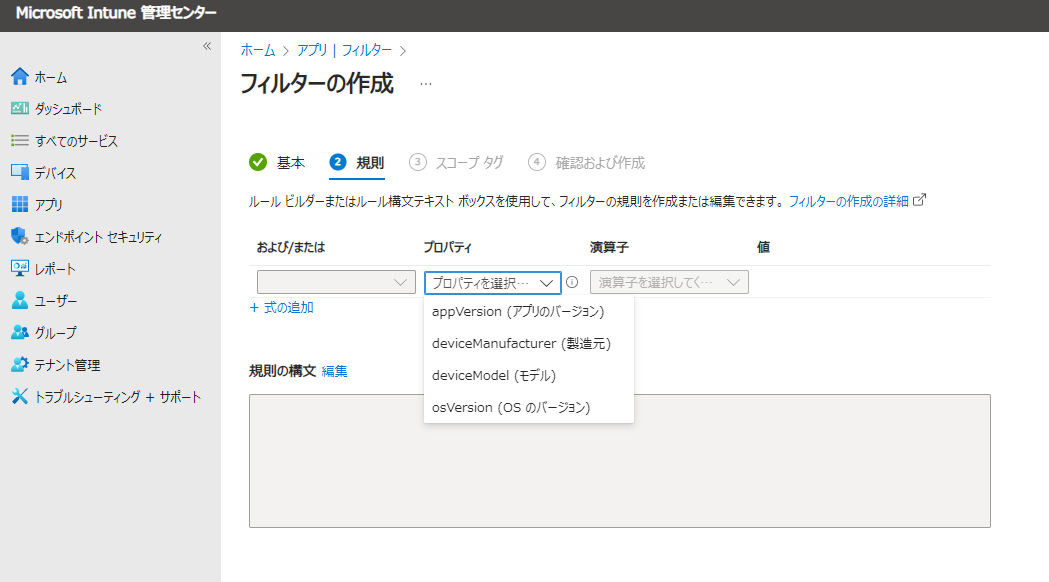

Intuneサービスリリース2403(2024年3月の更新)より、Windows向けのマネージドアプリフィルターが作成できるようになりました!

managed app assignment filters are now applicable to Windows devices to give IT pros more control over application protection policies and application configuration policies. With these assignment filters, policies can now be targeted with more granularity. For example, specific device models can be excluded from application protection policies and application configuration policies, or you can make a policy so that Windows devices have the latest security updates for their installed OS, be it Windows 11 or Windows 10. The rule builder streamlines the filter property definition process and a filter preview lets you see the endpoints that will be affected.

What’s new in Microsoft Intune March 2024

-

追加ライセンス不要で使える範囲のIntune機能は、いつの間にか "core Intune feature," 「コア Intune 機能」、「Intune コア機能」と呼ばれるようになっている! ↩