2023年6月のIntuneサービスリリース (2306) でプレビューが開始し、2023年9月 (2309) に GA された Windows 向けのアプリ保護ポリシー!

WIP (Windows Information Protection) に悩まされ、Endpoint DLP に二の足を踏んでいた私は歓喜です! Windows MAM1 をずっと待っていた!

(その割には検証・記事作成が大遅刻ですが)

Microsoft Ignite 2023 のフォローアップ技術イベントである、Microsoft Technical Takeoff (2023年11月開催) で Windows MAM 特集セッションがありました。

- Windows MAM 特集セッション: Microsoft application management (MAM) for Windows

このセッションでは Windows MAM の背景から具体的構成、さらには動作までもが網羅されており、これから Windows MAM をやる Intunist の道しるべになる良コンテンツでした。

(今もオンデマンドでビデオ視聴できます。YouTubeで開いた方がチャプターを活用しやすいかもしれませんが、TechCommunityのページの方がコメントは多いです。)

今回はこのセッション内容をガイドに、手元の検証環境で動作確認した感触をまとめます。

設定画面と動作確認画面を並べたところ、とても長い記事になってしまったので、前後編に分けます。

- 前編: この記事

- 後編: 【待望の新機能】Windows MAM 使ってみたから、語らせて! (②テナント設定編)

長めの記事になるので、適宜目次のチャプターをご活用ください。

なお検証時に試行錯誤したため、写真上でポリシーの作成日時などタイムスタンプが前後しているかもしれません。設定と動作の紐づけは別途検証済みですのでご容赦ください。

基本動作

参考:

Windows MAM 利用時の動作は、基本的に iOS/iPadOS, Android で Intune アプリ保護ポリシー (APP) を利用する場合と同じです。

コンポーネント

画像出典: Microsoft application management (MAM) for Windows

- M365 Services: リソース、クラウドアプリ、組織のデータがある場所

- Microsoft Edge: クライアントアプリ、ブラウザ

- Conditional Access Policy: 条件付きアクセスポリシー

- MAM App Config & App Protection Policy: アプリ構成ポリシー (ACP)、アプリ保護ポリシー (APP)

- Windows Security Center: Windows デバイスを保護し、Defender Cloud Service に保護状態をレポートする、Defender (Defenderのヘルスチェック利用は任意)

動作イメージ

- ユーザーが Windows デバイス上の Microsoft Edge ブラウザから M365 サービスにアクセスする

-

条件付きアクセスポリシーが適用され、アクセスがブロックされる

- デバイス登録 (MAM 登録) を求めるプロンプトが表示される

- ユーザーがプロンプトに従ってデバイスを登録する (MAM 登録)

- アプリ構成ポリシー (ACP)、アプリ保護ポリシー (APP) が Edge に適用される

- Windows Security Center から Defender Cloud Service にデバイスヘルス状態が連携される

-

条件付きアクセスポリシーが適用され、アクセスが許可される

- 条件付きアクセスが次の観点からアクセスを許可する:APP が適用されている

- APP が次の観点からアクセスを許可する: 正常性チェックをクリアしている

- 以後、ユーザーは保護されたアプリ (Microsoft Edge ブラウザ) から組織リソースにアクセスして作業できる!

- 組織データの外部持ち出しは、APP によりブロックされる

(※ポリシー構成に依ります) - 組織のプロファイルでは、ACP により管理者が用意したおすすめ設定が適用される

(※ポリシー構成に依ります)

- 組織データの外部持ち出しは、APP によりブロックされる

想定利用シナリオ (As-Is)

参考: Microsoft application management (MAM) for Windows

現在 Windows MAM では以下の制約があります。

- 保護対象アプリは Microsoft Edge のみ

- MAM が適用できるのは unmanaged device (Intune に MDM 登録されていないデバイス) のみ2

これらを念頭に、現時点では以下のようなシナリオでの利用が想定されているとのことです。(Technical Takeoff セッション より。)

-

リモートワーク (Work at home)

ユーザーが自宅に帰宅した後、夜や週末にサッとメールをチェックしたり、ちょこっとドキュメント編集したりするニーズがある。

MAM があるとデータ保護されるから、私用端末でも作業できる! -

緊急アクセス (Emergency access)

ユーザーが社給端末を使えない場合 (紛失や損壊)、私用端末でちょこっと作業するニーズがある。(例: 役職付き社員などが出張に行き、そこで社給端末が壊れた。新しい社給端末の手配を待つ間にも、止められない仕事がある。)

MAM があるとデータ保護されるから、社給端末でなくても業務を継続することができる! -

セキュリティの底上げ (Improve baseline security)

企業環境だと比較的社員教育やセキュリティ施策が進んでいるかもしれないが、学校現場など、ユーザーを「社員」のように訓練したり整備したりできない組織が往々にしてある。そうした現場では端末セキュリティが担保されないままリソースにアクセスされていることがある。

MAM を導入するとデータ保護やデバイス正常性確認ができるため、こうした組織のセキュリティ底上げにつながる!

若干シナリオが限定的なのは、まだ Windows MAM の機能が限定的であるためだと思います。

今後 MDM 登録された managed device にも MAM が適用できるようになるなど機能が広がるともっとユースケースが増えるのではと思います。

基本的に、現状はデバイスの MDM 登録を伴わない、MAM only1 の BYOD シナリオで使える機能なので、「ひとり1台端末用意できないぜ!」という frontline-worker チックな現場であれば上記「3. セキュリティの底上げ」施策として Windows MAM が適応すると思います。

すでに私物端末を Entra register (AADR) させて使用させているという組織は、現状は AADR で MDM 登録された端末に対しさらに Windows MAM をかけるということはできません2。(ポリシーが適用されない動作になるため、割り当てても使えません。)

これから BYOD も許可したいと思っていた、という段階の組織だと Windows MAM が適応する場合があると思います。

動作確認

参考: Microsoft application management (MAM) for Windows

基本概念は以上として、実際のユーザーエクスペリエンスはどのようになるのか? が気になるところです。

Technical Takeoff セッション内のデモを参考に、検証環境構築を構築して以下の観点で動作確認しました。

| # | 工程 | 確認観点 | 関連する機能 | 気になるポイント |

|---|---|---|---|---|

| 1 | 利用開始 | MAM 登録 | 条件付きアクセスポリシー、アプリ保護ポリシー (APP) | ユーザーはどうやって利用開始するのか? |

| 2 | 利用中 | データ保護 | アプリ保護ポリシー (APP) | 組織のデータを個人領域に持ち出そうとすると、ブロックされるか? また、どのようなメッセージが出るか? |

| 3 | 利用中 | 正常性チェック | アプリ保護ポリシー (APP) | デバイス脅威レベルが検出されると、条件付き起動はどのように作動するか? また、どのようなメッセージが出るか? |

| 4 | 利用中 | アプリ構成 | アプリ構成ポリシー (ACP) | Edge は意図したとおり構成されているか? |

各機能を検証環境上でどのように設定しているか? 観点の具体的構成については、後編をご参考ください!

1. MAM 登録

条件付きアクセスポリシーが入り口となり、ユーザーが MAM 登録します。

本工程で発生する認証のサインインログは、後編に掲載しています。

ご興味のある方はご参考ください。

- (くどいですが) 後編はこちらから!: 【待望の新機能】Windows MAM 使ってみたから、語らせて! (②テナント設定編)

実機確認したところ、大きく以下4つのフェーズで MAM 登録完了 → Microsoft 365 ポータルにて作業開始可能になることが分かりました。

- Microsoft 365 サインイン試行

- Edge プロファイルの切り替え

- Edge プロファイルサインイン

- Microsoft 365 サインイン成功!

各フェーズでポップアップが表示されるので、ユーザーはメッセージに従ってボタンをクリックしていくと一連の必要操作をこなすことができます。

0) デバイス環境 前提

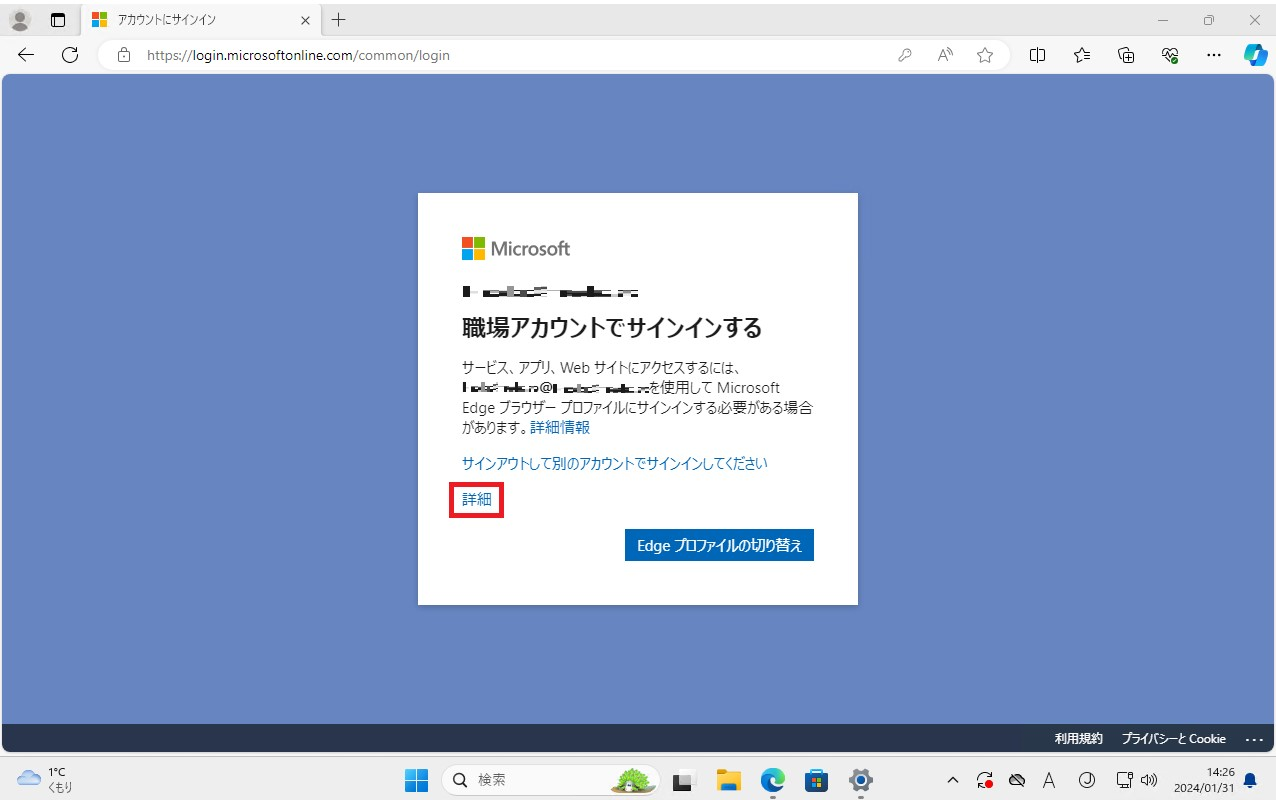

1) Microsoft 365 サインイン試行 (2024/1/31 14:25)

- Microsoft 365 にサインインすると、条件付きアクセスポリシーによってブロックされます。

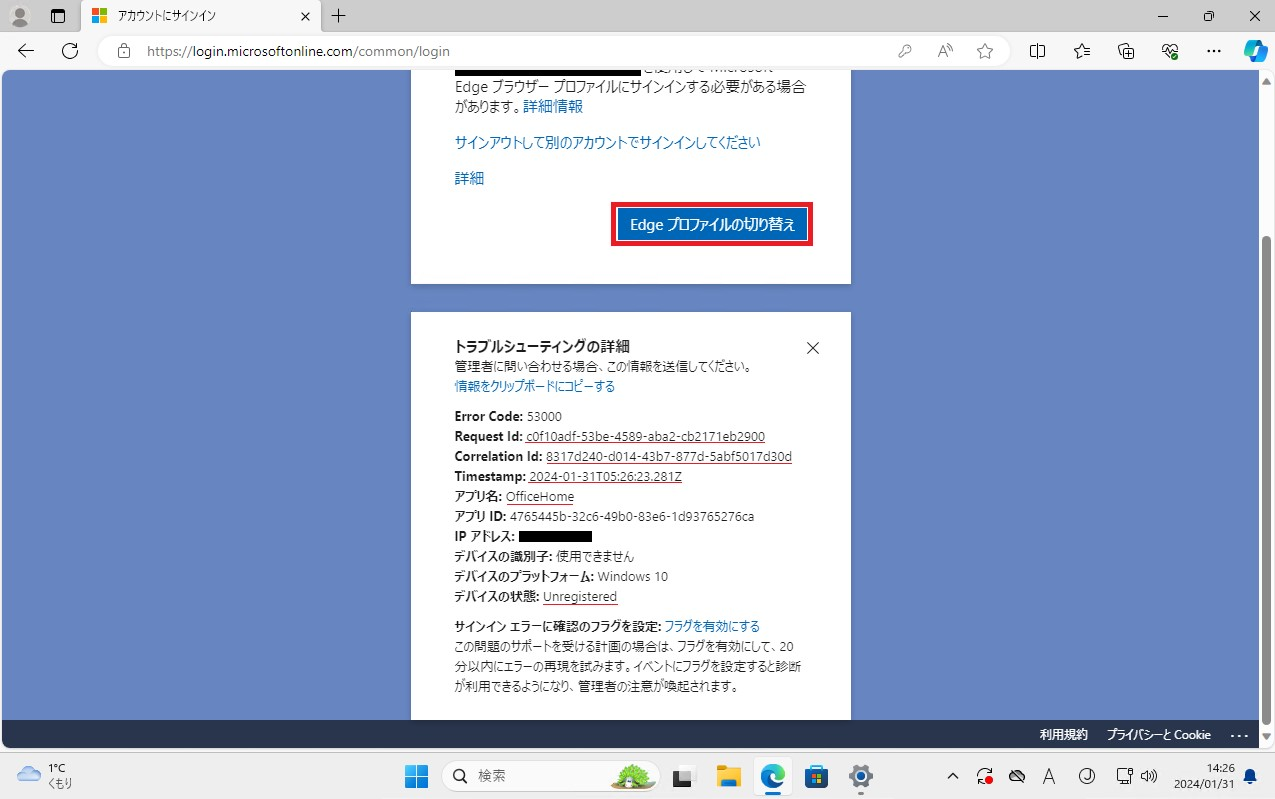

2) Edge プロファイルの切り替え (2024/1/31 14:27)

-

[職場または学校のアカウントで続行する] ポップアップが表示されるので、[サインインしてデータを同期] をクリックします。

-

[すべてのアプリにサインインしたままにする] ポップアップが表示されるので、[組織がデバイスを管理できるようにする] チェックボックスを外してから [OK] をクリックします。

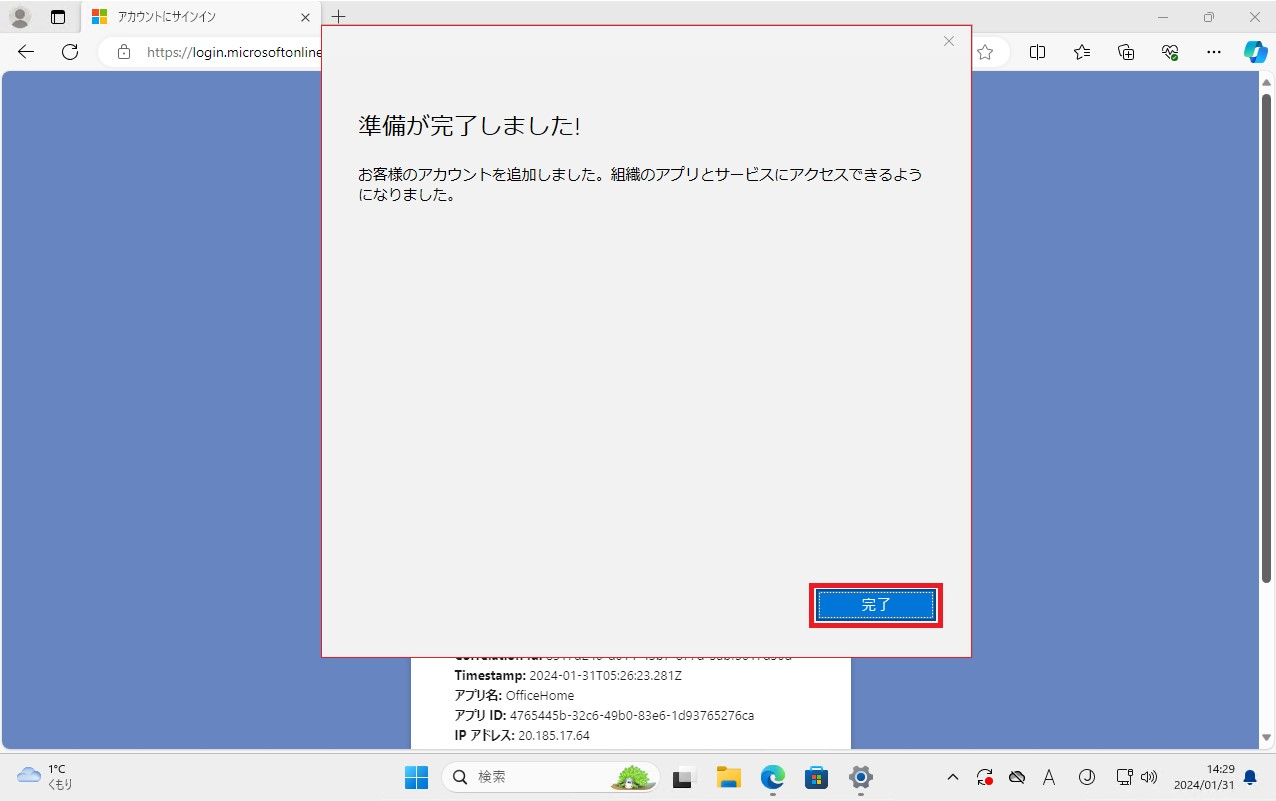

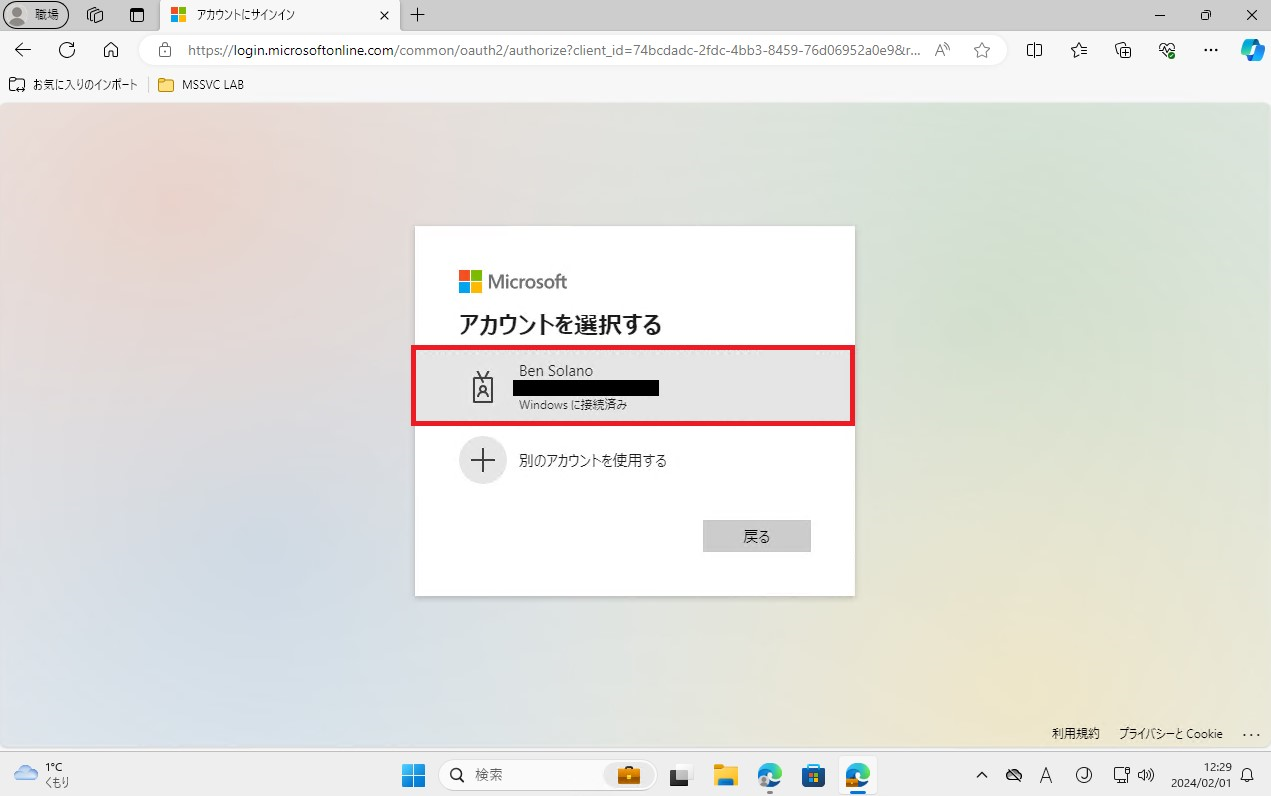

3) Edge プロファイルサインイン (2024/1/31 14:29)

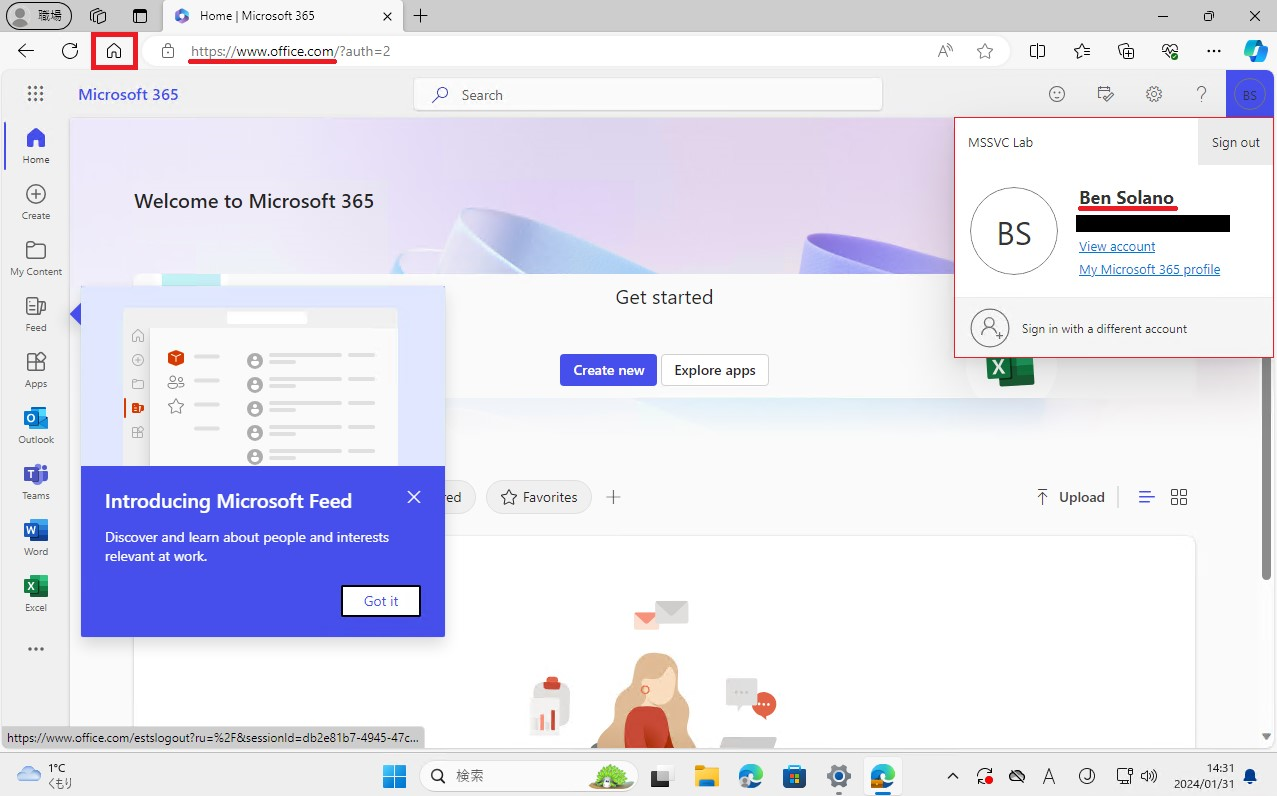

4) Microsoft 365 サインイン成功! (2024/1/31 14:31)

以上で MAM 登録が完了し、Edge 保護された状態で作業を開始できます。

Edge 上に作成されたプロファイルの中で、アプリ保護ポリシーで保護され条件付きアクセスポリシーをクリアできるのは、組織のアカウントでサインインした [職場] プロファイルです。

個人プロファイルでは組織の Microsoft 365 にアクセスできない構成となります。

[職場] プロファイルで開いた Edge をタスクバーにピン留めすると、以後タスクの Edge アイコンをクリックして [職場] プロファイルを開くことができるのでおすすめです。

(ピン留めしない場合は、任意のプロファイルで開いた Edge を [職場] プロファイルに切り替えてから作業することになります。)

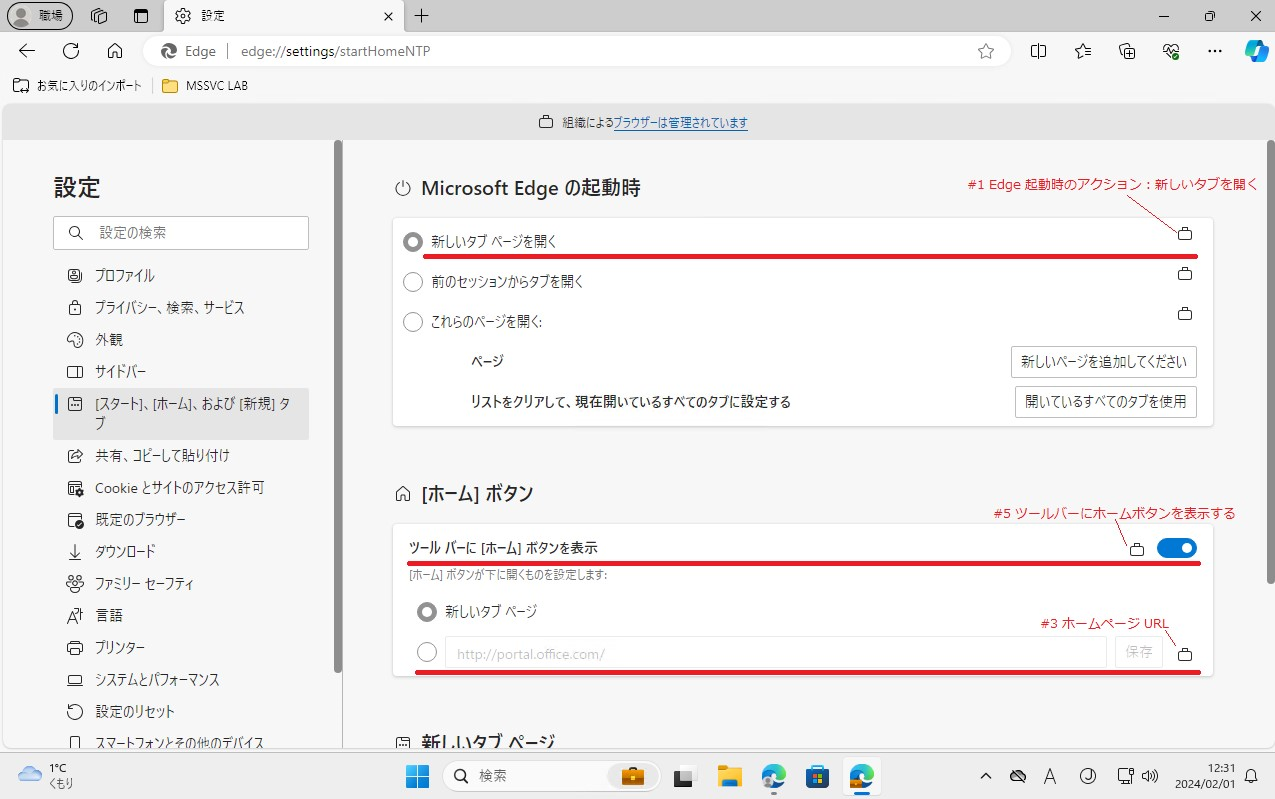

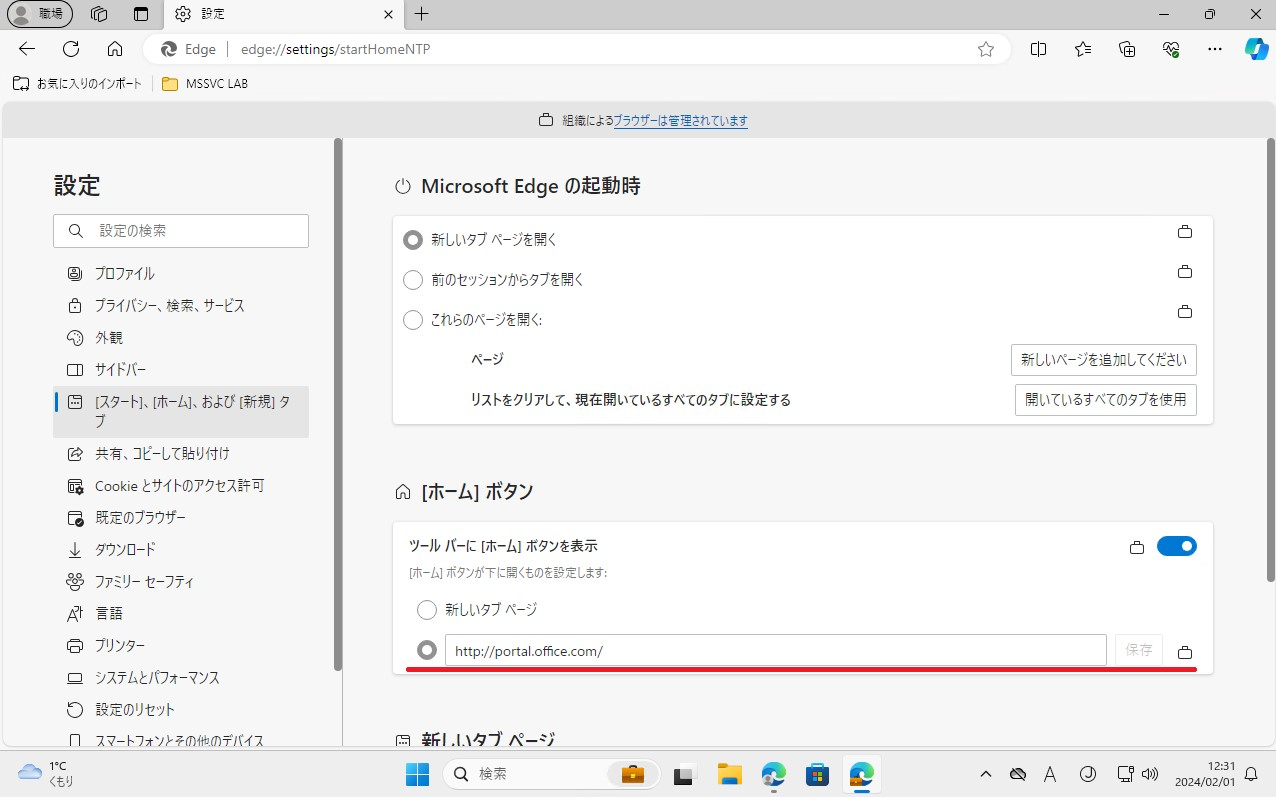

最後の Edge の写真にホームボタンが表示されていることから分かるように、Intune でアプリ構成ポリシーを設定している場合は、ポリシーで構成した Edge のアプリ構成設定が適用されます。

(構成の適用確認は 4. アプリ構成 チャプターでまとめます。)

2. データ保護

アプリ保護ポリシーが個人領域への組織データ持ち出しをブロックします。

なお、事前に検証用データとして、検証ユーザーの組織の OneDrive に適当な WORD ドキュメントを配置しました。

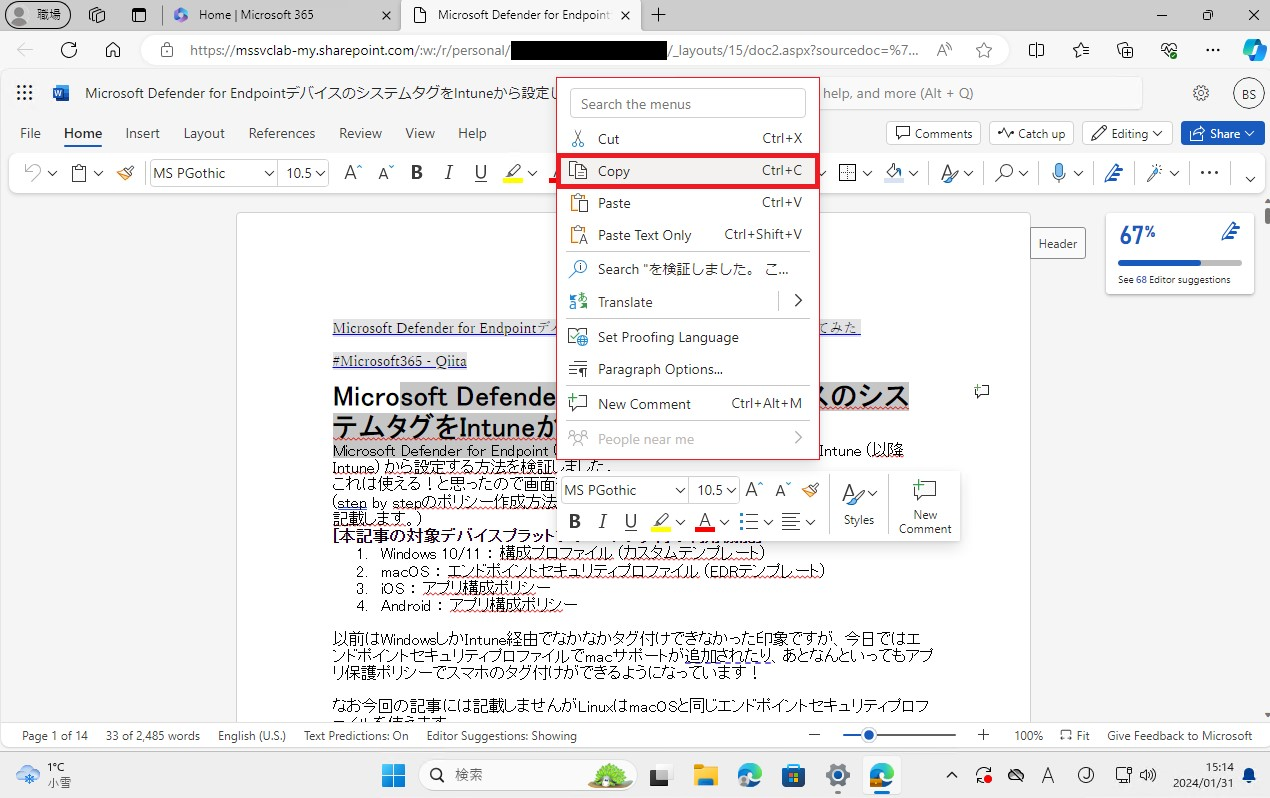

1) コピー&ペースト

組織データを Edge で開き、適当な文字列コピーしようとするとブロックされます。

(試しに [デスクトップで開く] をクリックすると真っ白の新しいタブが開くだけで、デスクトップアプリでドキュメントを開くことはできませんでした。このため、おとなしくブラウザーで開きます。)

-

次のメッセージが表示され、コピーがブロックされます:

組織により、この Web サイトからコンテンツをコピーできません。- この Web サイトの機密情報を保護するため、組織ではコンテンツをコピーできません。

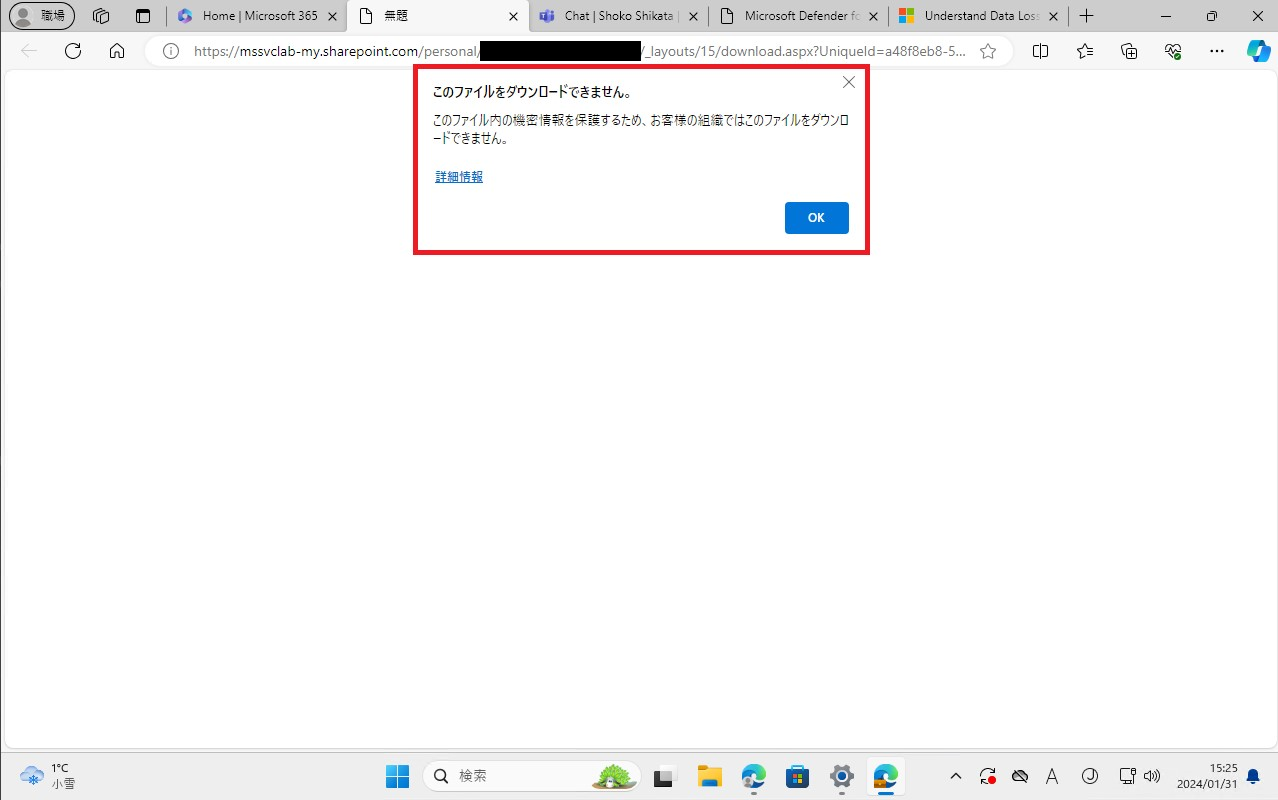

2) ダウンロード

組織データをダウンロードしようとするとブロックされます。

-

次のメッセージが表示され、ダウンロードがブロックされます:

このファイルをダウンロードできません。 - このファイル内の機密情報を保護するため、お客様の組織ではこのファイルをダウンロードできません。

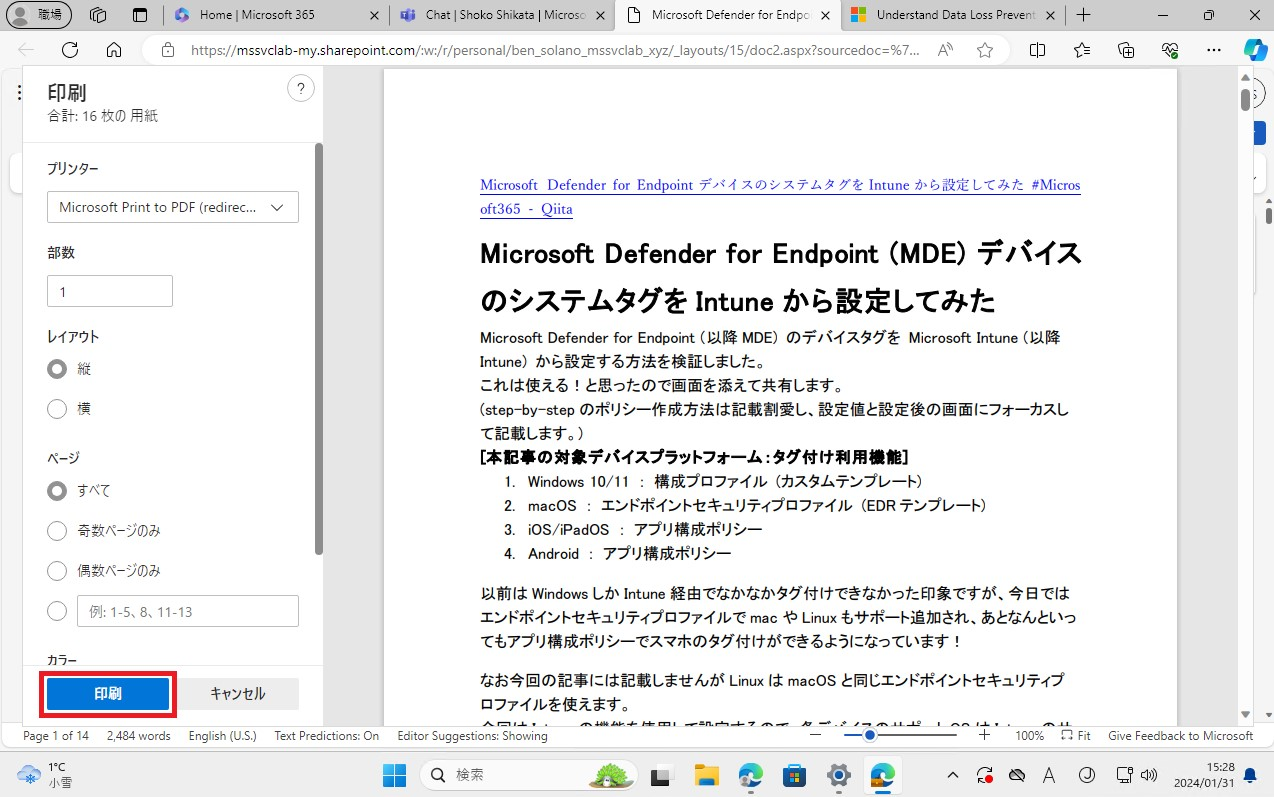

3) 印刷

組織データを Edge で開き、印刷しようとするとブロックされます。

(WORD 画面上の [ファイル] > [印刷]、Edge タブ上の [・・・] > [印刷]、どちらをクリックしても同じ結果になりました。)

-

次のメッセージが表示され、印刷がブロックされます:

組織により、この Web サイトを印刷できません。- この Web サイトの機密情報を保護するため、組織によって印刷できません。

3. 正常性チェック

参考:To create an MTD app protection policy for Windows

今回は、デバイスが正常であることをアプリの起動条件として構成しています。

このため、脅威が検出された場合は "非準拠" としてみなされ、アクセスがブロックされます。

アクセスブロックの代わりに、アプリデータをワイプすることも可能です。

(この点はアプリ保護ポリシーの設定に依ります。)

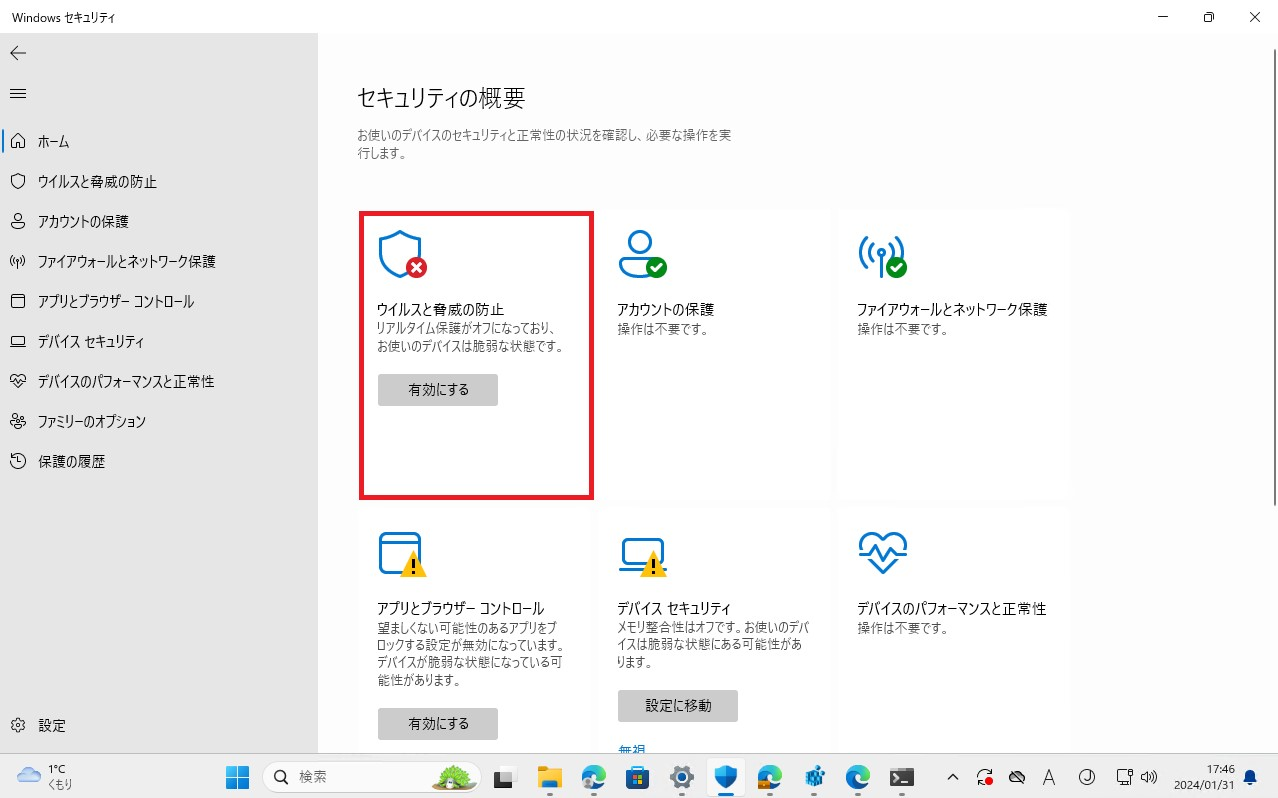

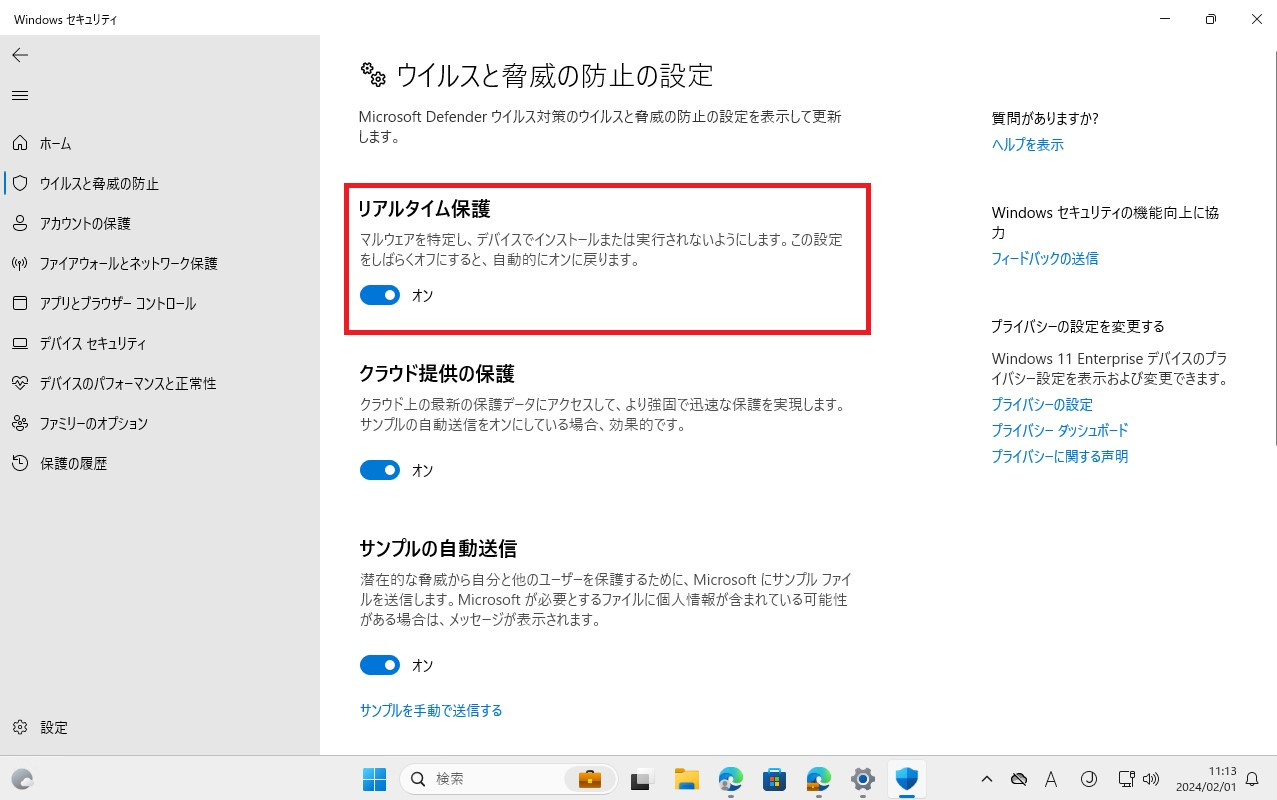

1)「脅威」の仕込み

動作を検証するため、人為的に Defender をオフにして「脅威が検出される」状況を作りました。

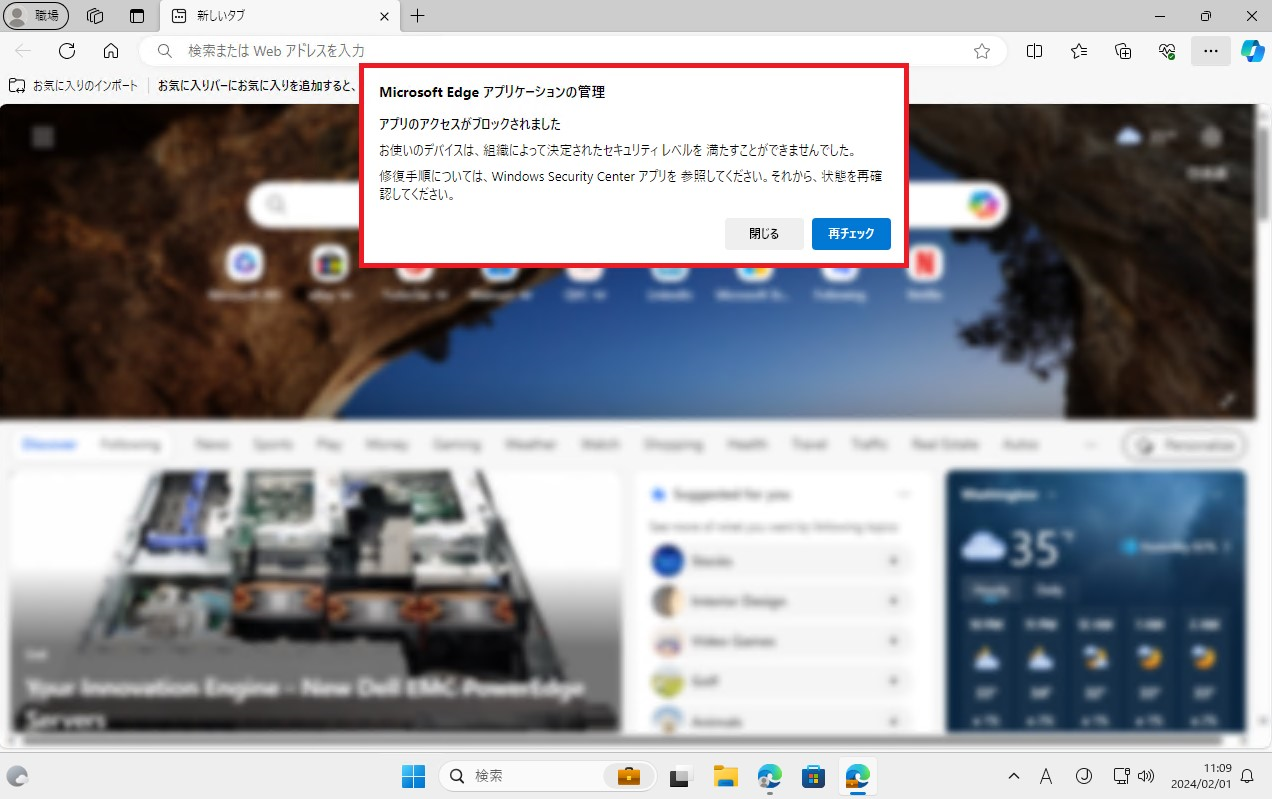

2) 起動動作確認

脅威を仕込んだ直後は何事もなく、次の日 Edge を起動すると... アクセスがブロックされました!

-

Edge を起動すると、次のメッセージが表示されます:

アプリのアクセスがブロックされました - お使いのデバイスは、組織によって決定されたセキュリティ レベルを満たすことができませんでした。修復手順については、Windows Security Center アプリを参照してください。それから、状態を再確認してください。

4. アプリ構成

「組織データを保護する」という観点では、以上の MAM 登録~正常性チェックができれば十分ですが、オプションとして Edge の組織プロファイルに対する構成設定を MAM チャネルを使って展開することができます。

1) 設定

今回、かなり試行錯誤して最終的に当検証環境では以下の設定に落ち着きました。

| # | 設定項目 | 値 (例) | 備考 |

|---|---|---|---|

| 1 | Edge 起動時のアクション | 新しいタブを開く | よくある設定のため構成。 (ユーザー上書き可能な設定) |

| 2 | 新しいタブページ上の Microsoft News 表示 | 無効 | いつもこれがあると気が散るなと思っていたので、無効化。 |

| 3 | ホームページ URL | portal.office.com | よく使うだろう OfficeHome を配置。 (ユーザー上書き可能な設定) |

| 4 | 新しいタブページからアプリ起動ツールを隠す | 有効 | Technical Takeoff のデモで使われていたので真似。 |

| 5 | ツールバーにホームボタンを表示する | 有効 | ホームページ URL を構成したためボタンを配置。 (ユーザー上書き可能な設定) |

| 6 | お気に入りを構成する | [{"toplevel_name": "MSSVC LAB"}, {"name": "Intune Company Portal", "url": "portal.manage.microsoft.com"}, {"name": "My Account", "url": "myaccount.microsoft.com"}] | お役立ちサイトを配置。 (ユーザーは設定削除できないが、コピーや非表示にすることは可能) |

| 7 | お気に入りバー | 有効 | お気に入りサイトを構成したため、お気に入りバーを表示 (ユーザー上書き可能な設定) |

私物 PC 上のアプリに対する、ユーザーエクスペリエンス向上を目的とした設定のため、可能な限りユーザー上書き可能な設定を選択しています。

なお後で気が付きましたが、上記表の #1 と #7 で構成した設定はブラウザの既定値でした。

(ただし様式美として当環境では残しています。)

設定の取捨選択に手間取って試行錯誤 (ポリシーを適用しては修正、適用しては修正...) しており、1.MAM登録~3.正常性チェックの動作確認と並行してアプリ構成ポリシーの微修正を繰り返していました。このため、特に3.正常性チェックの Edge 上に Microsoft News が表示されています。(すみません。)

本来運用中にアプリ構成ポリシーを更新しない場合は、1.MAM登録完了後からアプリ構成ポリシーが適用されます。

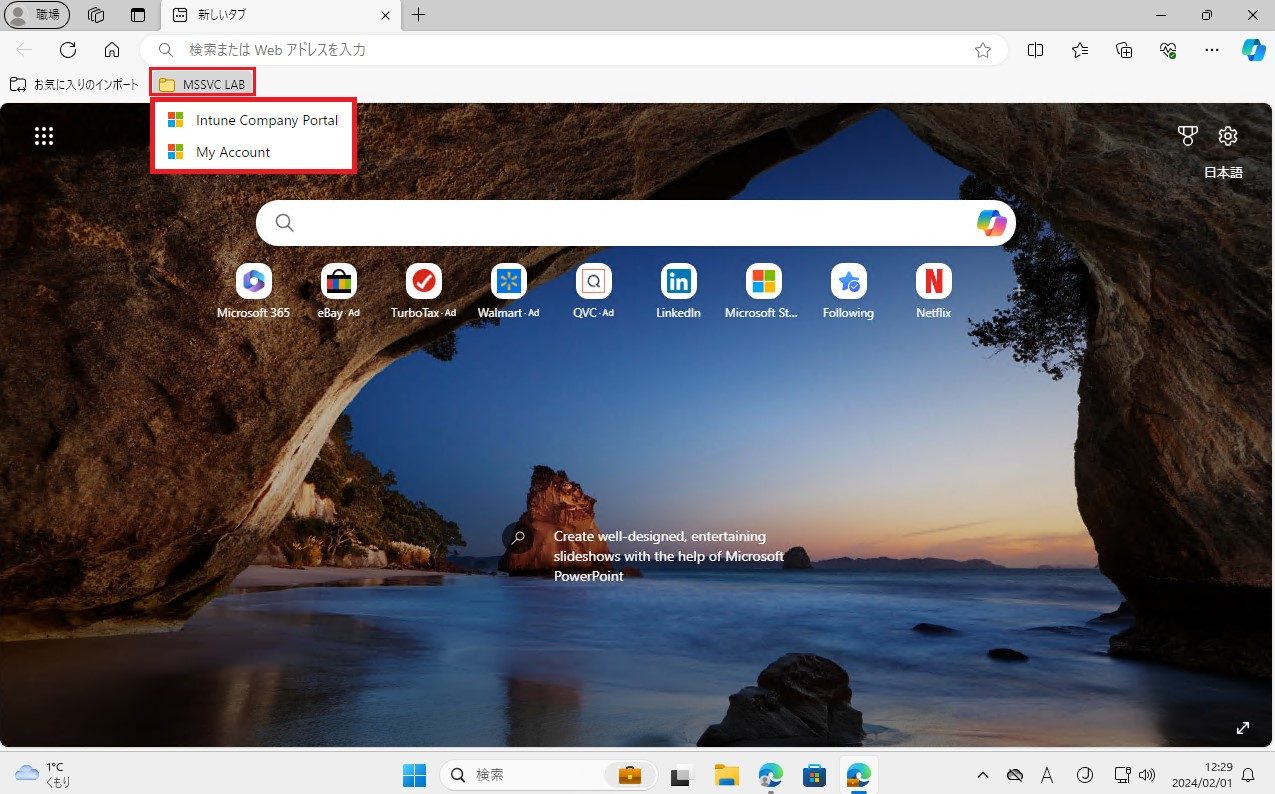

2) 構成動作確認

上記設定が適用されると、以下のような動作 (見え方) になりました。

-

Microsoft Edge ブラウザーを [職場] プロファイルで起動します。

起動・タブページ・ホームページに関する設定が適用されていることが確認できます。

-

組織のお気に入り設定は、お気に入りフォルダとして展開されます。

お気に入りやホームページを実際に開いて動作確認することで、以下の2点を確認できました。

- URLが正しく構成されていること

- Entra registered 端末の通常動作である SSO を、MAM によって Entra register できた端末でも利用できること

以上で、BYOD にもセキュアかつ組織にキュレートされた構成の作業環境を提供することができました!

さいごに

Intune+スマホ (iOS/iPadOS, Android)+データ漏洩対策=アプリ保護ポリシー という等式は浸透していると思いますが、Windows 畑には長らくスマホと同じ制御ができるポリシーがありませんでした。

WIP に思いを馳せる

Windows における情報漏洩対策といえば、長らく Windows Infromation Protection (WIP) が担ってきました。

WIP は Windows に搭載された機能で、GPO など MDM 以外の方法でも構成できますが、事前に定義されたネットワーク境界設定をもとに "会社領域" と "外部領域" を分ける機能であり、言ってみれば境界型セキュリティ的考え方に基づいた防御機能でした。

私自身2年ほど前に Intune 導入プロジェクトの枠内で WIP の PoC をしたことがありますが、当時お客様が期待していたクラウド領域が組織独自の URL を持たず、どうしても理想通りの境界定義ができずに「WIP ではお客様要件をかなえられません」報告をしたことがあります。

聞いた話では、とある Intune チームは 2 年かけて WIP をパイロット検証したうえでやっと本番リリースしたそうです。(やはり境界定義やアプリのチューニングが手間だそうです。Intune 導入プロジェクトと同時にやると死んじゃうよ、と忠告されました。)

彼らの WIP 環境がリリースされたのは 2020年、そして Microsoft から WIP の "sunset" 発表があったのは 2022 年です...。 あのひとたちは元気かな (遠い目)

(参考:Announcing the sunset of Windows Information Protection (WIP))

Endpoint DLP の壁は高い

Microsoft Purview の Endpoint DLP (DLP は Data Loss Prevention の略) は、2020年に GA されました。

(参考:Announcing Microsoft Endpoint DLP General Availability)

まず組織はデータに秘密度ラベルを付けて保護をし、Endpoint DLP はエンドポイント上でその機密度の高いデータがどのように扱われているか可視化・制御する機能のようです。

現在は Windows 10/11 と macOS がサポートされています。

(参考:Get started with Endpoint data loss prevention)

私は、いち Intune 担当として Windows のデータ損失防止機能が存在していることはありがたいと思っていますが、正直なかなか設計できるレベルまで Endpoint DLP を理解できていないです。

Intune コミュニティでは「人類にラベル付けは早すぎた (訳:使いこなせる組織は無い)」という声もあり...

なにより E5 ライセンスの領域であること、Purview という Intune とは別製品であるということで、プロジェクトでは「ライセンスが無いから対応しない」または「スコープ外のため対応しない」どちらかに落ちることが多い印象です。

Windows MAM が来た!

今後は、Intune 範囲内で Windows MAM を使って対応できます。

WIP はリタイアしたため、データ保護をしたい場合は Endpoint DLP or Windows MAM の 2 択になりますが、現状ライセンスやプロダクトの違いに加え、前者は社給端末 (オンボーディングが必要なため) 、後者は BYOD というすみ分けがあるため、要件が見えればどちらを使うか迷うことはなさそうです。

(私が自信を持って対応できるのは Windows MAM 一択になりそう...)

現状の Windows MAM には、まずサポートされる使用形態が MAM-Only (managed device には適用できない) 2、保護対象アプリは Edge のみという制約はあるものの、まずは MAM がWindows にも来たということを祝いたいです。

Windows MAM はデータ保護の新風、モバイルとデスクトップの機能ギャップを埋める一歩です!!

(あとは macOS だな... |д゚)チラッ )

-

Windows MAMの名称、および「MAM」について:2024年2月記事執筆時点で、Microsoft公開情報上の該当機能名称は「MAM for Windows」または「Windows MAM」に落ち着いてきている。以前(機能発表~プレビュー中あたり)は「MAM for Microsoft Edge (for Business) on Windows」など、「Edge」を掲げた記事もあった。なお MAM は Mobile Application Management または Microsoft Application Management の略称。広義では MDM (Mobile Device Management) と対になる概念として、モバイルデバイス上のアプリ管理全般 (アプリ展開、更新管理含む) を指すが、Intune 界隈ではもっと狭義の概念として、MDM 登録せずにアプリ保護/構成ポリシーのみを適用して使う管理形態 (MAM only) を指すことがある。 ↩ ↩2

-

Intune Product Manager の方とお話した際に伺った話では、MDM 登録済みの managed device にもサポートを拡充することが開発ロードマップにあるらしい。とても楽しみ。 ↩ ↩2 ↩3