1/22(木) に YonaYona Azure Club の Beginner Talk Night にて、「Security Copilot エージェントがすごい!」のタイトルで登壇させていただきました。

登壇中、参加者のみなさまにリアクションで盛り上げていただきとても嬉しかったです。ありがとうございました!

投影資料はドクセルにアップしましたが、いかんせんお絵かき資料で、発表内容が読み取れないアート作品となっているかと思います😇

今回持ち時間 10分ということで、脱線防止のため実は台本を用意していました。

本記事にて発表原稿を公開します。

それなのに時間オーバーするなど。みなさまごめんなさいありがとう...🙏

スライド

発表にはこのようなスライドを使いました。

(Docswellにアップロードしたスライドはアップロード用で、引用コンテンツをリンクに差し替えています。)

スライド上の QR コードなのですが、Online QR Generator を使ったら無料期間終了後は時限式で QR コードが無効になるらしく、qiita マイページに飛ぶはずの QR コードが無事無効化されました😇

発表原稿

当日使った原稿をもとに、走り書きの部分を補完し、一部当日のアドリブを加筆したものを以下に掲載します。

スライドの画像を張り付けたかったのですが、自宅のNWが不調みたいで something went wrong 状態の繰り返しでアップロードを拒否される事象にぶち当たっています。泣く泣く写真なしでいったん記事を上げることにしました😭😭😭

表紙

私からは、Security Copilot エージェントがすごい!と題しまして、

クイックにそのエージェントの魅力を感じてもらうべく、なかでも個人的に大注目している policy configuration agent について語らせていただきます。

AGENDA

今日のねらいは、まず Security Copilot を全面に打ち出してみなさまの興味をつかみまして、

policy configuration agent をとりあげることで、グイッと話題を私が好きな Intune に引き寄せて、好きに語らせてもらおうとたくらんでいます。

自己紹介

普段は @shokolate のハンドルでブログを書いています。

仕事では Intune の設計・導入をしており、Intuneファン歴は5, 6年ほどです。

(設定カタログがでてきたころあたりからファンをしています。)

Security Copilot とは?

早速ですが、Security Copilot とはなんでしょうか、

導入として、ちょっとゆるくふんわりと触ります。

Security Copilot とは、「Microsoft のセキュリティ製品に搭載された AI アシスタント機能」とまとめてみました。

Copilot として一般になじみ深い Microsoft 365 Copilot はエンドユーザが使うものであるのに対し、Security Copilotは企業の基幹システムを運用管理するIT管理者のプロダクティビティツールです。

Microsoft セキュリティ製品群のデータと language モデルを組み合わせて動作しているそうです。

活用例をあげると、Security Copilot in Intune では、「このポリシーの内容を教えて」や、「このデバイスはなんで非準拠になってるの?」など Security Copilot と対話して、管理センターの操作に不慣れなユーザーが必要な情報を探す助けとすることができます。

また、最近では Intune でも Advanced Analytics という KQL 形式でデバイスクエリを投げてリアルタイムでデバイス状態を調査できる機能ができていますが、こうした KQL 機能にありがちな「KQL が書けないから使いこなせない」問題も Copilot と対話して KQL サンプルを生成させることでハードルがぐんと下がります。

リアルタイムでデバイス状態を調査できる機能

正確には、Advanced Analytics の中のデバイスクエリという機能がこれにあたります。

- 参考:デバイス クエリ

時代は agentic AI だなんて言われておりますが、Security Copilot も例にもれずエージェント機能を兼ねそろえています。

そのエージェント機能の内実としては、Microsoftが公式で用意している Microsoft-Built agents 、我々管理者がカスタムで作成する custom-built、Microsoftのパートナーセキュリティソリューション会社が作成している partner-built エージェントと 3つの分類に分けることができます。

今日ご紹介したいエージェント機能は Microsoft-built にカテゴライズされます。

Microsoft-built agents

Microsoft-built のエージェントの内訳はこんな感じになっています。

最初に Security Copilot agents が発表されたのは 2025年 3月末の Microsoft AI Tour の週でしたが、その時に発表されたエージェントは 5つで、Intune に搭載されたのは脆弱性修復エージェントの 1つでした。

それが 11月の Ignite でラインアップが拡充され、現在は GA されたものとパブリックプレビュー状態のものを合わせると 14個エージェントが存在しているそうです。

ちなみに私がいまキャッチアップできている範囲は、Intune に搭載されているエージェントたちと、あと Entra の CA ポリシー最適化エージェントをちょこっと程度です。

[スライド8:Microsoft built-in agents (マスクあり)]

今日は、私が個人的に一番注目している、policy configuration agent をピックアップしてお話します。

その名のとおり、Intune のポリシーを構成してくれるエージェントです。

この機能紹介をする前に、軽くですが Intune のポリシー構成における課題について共有させてください。

この前提を理解いただくと、このエージェントのポテンシャルがよく伝わると思います。

Intune ポリシー構成の課題

[スライド10:Intune構成図]

こちらは一般的 Intune の構成図です。

[スライド11:Intune構成図 - Intune 部抜き出し]

Intune はデバイスを管理するクラウドサービスで、各種ポリシーを使ってアプリやデバイスを構成、管理します。

[スライド12:Intune構成図 - 構成プロファイル部抜き出し]

Intune から展開できるポリシーの中でも、今回ご紹介する policy configuration agent が configure してくれるポリシーは、構成プロファイルになります。

対応プラットフォームとしては現在 Windows をサポートしています。

[あなたのポリシーはどこから? - 構成プロファイル]

その構成プロファイルですが、ひとくちに構成プロファイルといっても、実は Intune 上では多様な実態を持ちます。

こちらは例として Windows の場合ですが、設定カタログ、テンプレート、エンドポイントセキュリティプロファイル、セキュリティのベースラインの4つの形態を持ちます。

Windowsの構成プロファイルをいざ作ろうとして、真打 Intune 技術者がまず迷うのはどこで実装するか、です。(※AMAセッションの話はしない!!!!)

[あなたのポリシーはどこから? - インプット情報]

さらに、ゼロから構成プロファイルを作成するのはめずらしく、多くの場合で設計のもととなる情報があります。

例をあげると、GPOや、組織独自のセキュリティガイドラインや、業界標準のガイドラインなどです。

[あなたのポリシーはどこから? - GPO 分析]

ただ困ったことに、インプット情報は Intune とは別システムのパラメータだったり自然言語だったりで、構成プロファイルとの紐づけはエンジニアが手作業で棚卸する必要がありました。

これが本当に Intune 設計における一番労働集約的な、泥臭い部分だと私は思っています。

ただ希望としては、これまでに GPO であれば グループポリシー分析機能を使ってある程度ワンタッチで移行するというパスができました。

(これも画期的ながら課題はあるので、最後に触れたいと思います。)

残る GPO 以外の生のガイドライン類はというと、特にフィルターできる機能もなく、エンジニアが汗水たらして必死でパラメータに落とし込んできたわけです。

[あなたのポリシーはどこから? - Policy Config agent]

そこに今回 policy configuration agent が登場したことで、これまで受け皿のなかった組織独自のガイドラインや業界標準のガイドラインといった自然言語のドキュメントを Intune にアップロードし、agent に分析させ、最適な構成プロファイル設定を提案してもらうことができるようになります。

Policy Configuration Agentの紹介

おまたせしました、policy configuration agent のご紹介として、ここからは Ignite のデモを紙芝居形式で解説します!

[policy config agent demo内容箇条書き]

エージェントを使って構成プロファイルを作成する主なプロセスはこちらです。

[1 (1/2)]

まず、ステップ 1 では Create New > Knowledge source からナレッジソースを登録していきます。

[1 (2/2)]

Microsoft Learn によると、このドキュメントの形式は意外にも PDF ではなくテキストファイルとのことです。

サイズは 25KB までで、ただし容量が大きすぎたり、表現があいまいだったりするとマッチする設定を探し出す精度が落ちるらしいです。

ドキュメントの中身は箇条書きも OK だとのこと。

なお複数ドキュメントがある場合は、ひとつずつアップロードする必要があります。

[2 (1/2)]

ナレッジソースが登録できたところで、今度は Create new > policy draft からポリシードラフトを作成していきます。

[2 (2/2)]

必須項目はポリシー名とナレッジソース選択、そして instruction です。

この instruction が、どのようなポリシーを作成したいかというプロンプト部になります。

この段階で、「このナレッジソースをもとにするが XXの構成は抜いてくれ」など詳細な範囲・内容を指示することも可能だそうです。

[3 (1/2)]

Copilot がポリシードラフトを生成すると、まずはレビュー画面が表示されます。

AI サマリと policy details の 2段に分かれており、まずは AI サマリから 17個の設定ができたんだなとか、カテゴリはこれなんだな、とか読み取ることができます。

[3 (2/2)]

次は policy details を展開して、各設定と confidence score を見ます。

- confidence score とは:ナレッジソースの内容に対しどれほど近くポリシードラフトをマッピングできているか、エージェントが “confidence score” としてパーセンテージ表示する

- この段階でエージェントと自然言語でプロンプトやり取りし、ドラフトを編集することもできるそう

- 内容がよさそうであれば、画面下部の「Create configuration policy」ボタンをクリック

[4 (1/2)]

すると、見慣れた構成プロファイルの編集画面になります。

[4 (2/2)]

もう中身の設定はできている状態なので、あとは [次へ]、[次へ] をクリックしてスコープタグや割り当てを指定していつものように設定を進めていくだけです。

デモ解説は以上です。

こんなにサクサクと構成プロファイルの設計・設定が進んだら本当に life changing だと思います。

さいごに

[あなたのポリシーはどこから? - GPO分析]

最後に、インプット情報と構成プロファイルの紐づけに際し、GPO 分析やエージェントといった、紐づけを仲介してくれる機能がどこまで使えるものなのか考えたいと思います。

すでに GA されているグループポリシー分析機能にも実は課題はあります。

こちら対応している CSP が限られており、レジストリ設定の読み替えにも対応しておらず、さらに Intune はネイティブにログオンスクリプトの機能を持たないので、結局手作業での棚卸作業が発生するというのが現場のリアルです。

また、ものによっては Intune のスクリプト機能やアプリ機能など、構成プロファイルとは別の機能を使って設定を再現するというパターンもアルアルです。

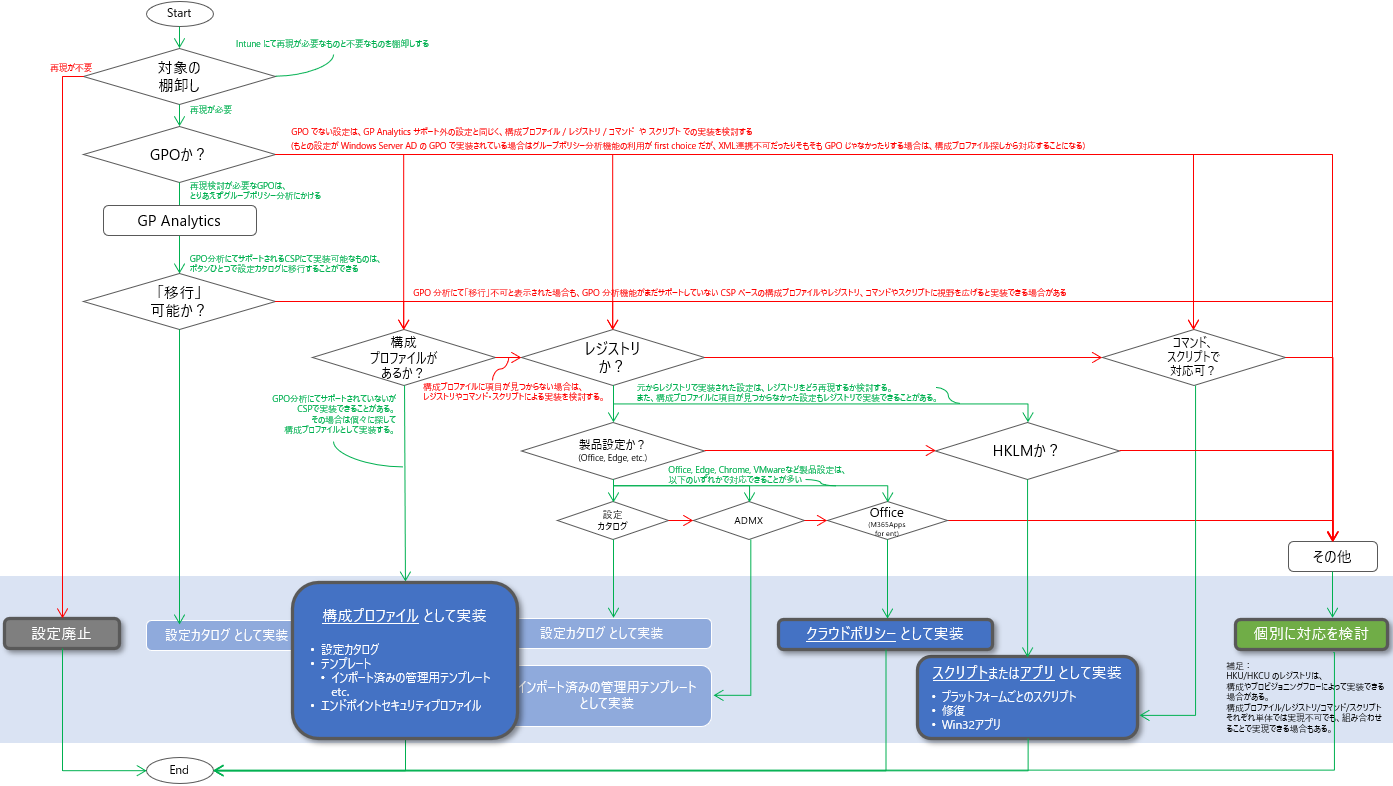

[ポリシー棚卸フロー]

どのように棚卸をするかというと、ざっとこういったフローを実際は行ったり来たりして形にしていきます。

(画像出典:【雑記】GPOなど既存システムのデバイスポリシーを Intune に再現する方法 (Windows))

[あなたのポリシーはどこから? - Policy Config agent]

Policy configuration agent は移行先をサジェストする機能ですが、confidence スコアが低いものがあったとき、エージェントとのプロンプトやり取りで最終的な行先がどこまで決まるものなのかはまだ疑問かと思います。

結局はグループポリシー分析機能のように、policy configuration agent を 1回実行してみて、残りの棚卸は俺ら (エンジニア) でやろうぜ!というユースケースになる可能性もあるのかなと思います。

(ちなみに、Igniteの資料にはconfig agent の効果として “reduce manual mapping” と書いてました。No more manual mapping ではなく reduce なんですね。)

ここはどこまで使える機能なのか、私たちで評価・フィードバックして育てていく必要があるかと思います。

その点ここにいらっしゃるみなさまは同志だと思いますので、みんなで Intune をよりよくしていきたいですね!

こちらのエージェント機能を含む Security Copilot 機能全般が、2025年 11月より順次 Microsoft 365 E5 ライセンスでも使えるようロールアウトされています。

みんなで使って感想をシェアしあいましょう!!!

[ポリシー棚卸フロー reprise]

いつかは、こんなめんどくさいことしてたこともあったっけ!と、この棚卸作業が昔話になることを祈っています。

[thank you slide]