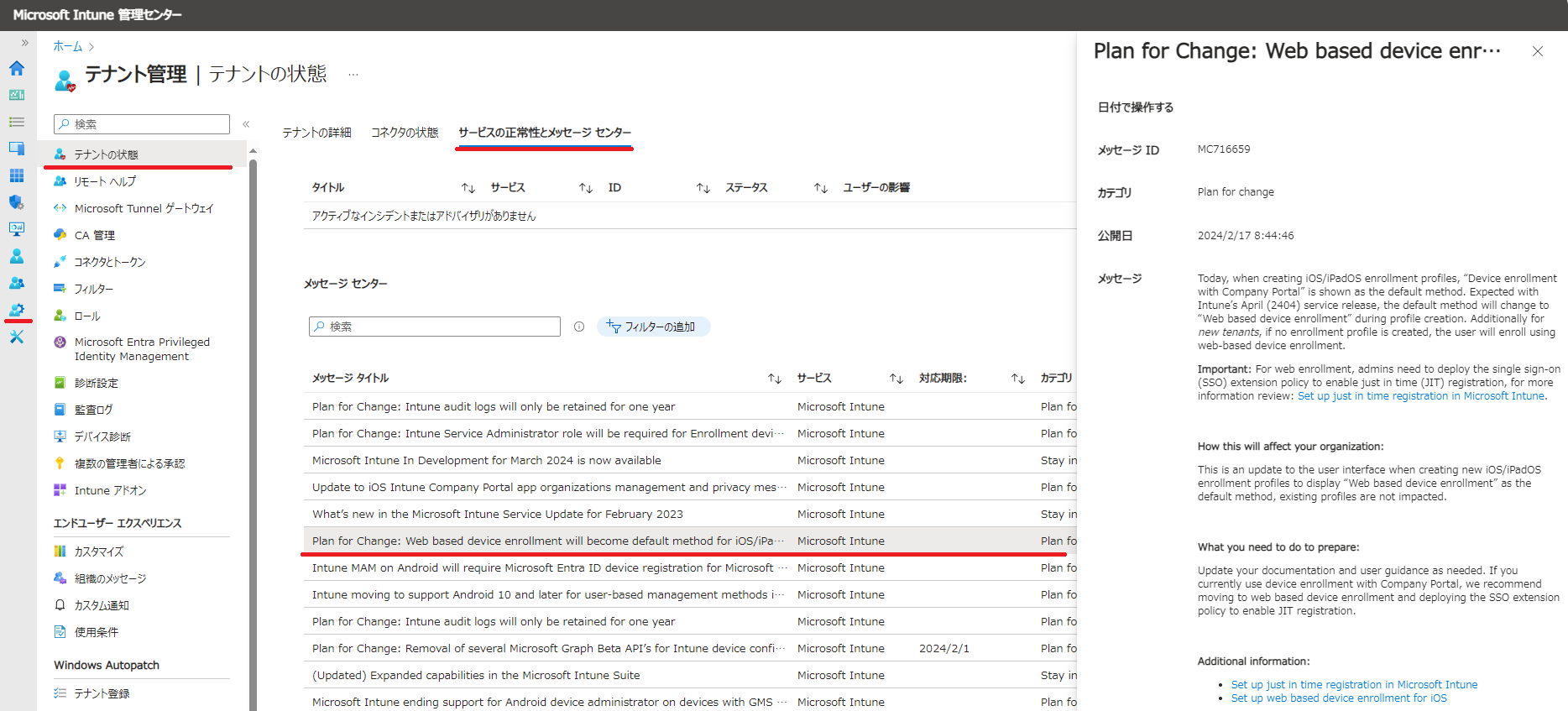

Microsoft Intune の Plan for Change 告知欄に、iOS/iPadOS BYOD1 の MDM 登録方法として「Web ベースのデバイス登録 (Web-based / Web based enrollment)」が今後推奨・既定値となる旨アナウンスがありました。

現在「ポータル サイトを使用したデバイスの登録」を利用している環境では「Web ベースのデバイス登録」に移行することが推奨されています。

丁度先日検証・設計したところだったので、この波に乗って記事にまとめます!

Applies to: iOS/iPadOS version 15 or later

本記事で扱う Web ベースのデバイス登録は、バージョン15以上の iOS/iPadOS で利用可能です。

現在 (2024年3月) Intune がサポートする iOS/iPadOS のバージョンも15以上となっているため、Intune に登録可能なすべての iOS/iPadOS で Web ベースのデバイス登録が利用可能です。

ちょっと長くなってしまったので、適宜目次ご活用ください。

Plan for Change: The Future Is Web based Enrollment

Intune サービスリリース 2404 (2024年4月の更新) 以降、iOS/iPadOS の BYOD1 登録方法の既定値が「Web ベースのデバイス登録」 に変更される予定であると告知されています。

Today, when creating iOS/iPadOS enrollment profiles, “Device enrollment with Company Portal” is shown as the default method. Expected with Intune’s April (2404) service release, the default method will change to “Web based device enrollment” during profile creation. Additionally for new tenants, if no enrollment profile is created, the user will enroll using web-based device enrollment.

Plan for Change: Web based device enrollment will become default method for iOS/iPadOS device enrollment 2

- As-is: ポータル サイトを使用したデバイスの登録 (Device enrollment with Company Portal) 3

- To-be: Web ベースのデバイス登録 (Web based device enrollment)

現在、iOS/iPadOSの登録の種類のプロファイルの既定値、および登録の種類のプロファイルが存在しない場合のテナント既定値は「ポータル サイトを使用したデバイスの登録」です。

(「登録の種類のプロファイルって何?作ったことないが?」っていうひとは、既定値のまま「ポータル サイトを使用したデバイスの登録」を使っているということです。)

それが今後は登録の種類のプロファイルの既定値が「Web ベースのデバイス登録」になります。

テナントの既定値については、「新しいテナントでは (for new tenants)」登録の種類のプロファイルが存在しない場合「Web ベースのデバイス登録」になるとのことで、既存テナントの既定値まで変更になるかはこのアナウンス文からは読み取れないですが。

動作

参考:

- Set up web based device enrollment for iOS - Step 3: Prepare employees for enrollment

- Overview of Apple device enrollment in Microsoft Intune - Known issues and limitations

- Getting started with web-based device enrollment for iOS devices

Web ベースのデバイス登録で BYOD を Intune に登録し、各種アプリを使って業務するまでの動作をまとめます。

公開情報には「Authenticator を事前にインストールするようユーザー教育することがおすすめ」と記載されていますが、検証したところデバイス登録の工程内で Authenticator のインストールを促される挙動となりました。

(このため検証端末では事前にAuthenticatorをインストールしていません。)

デバイス登録

本セクションでは、Web ベースのデバイス登録を構成した検証テナントで iOS/iPadOS を MDM 登録した際の動作を一例として掲載します。

BYOD の登録はユーザーが行う工程です。

今回は以下の工程でエンド ユーザーにて登録を実施しました。

-

デバイス登録ステップ:

- Microsoft Teams インストール

- Microsoft Authenticator インストール

- Management Profile インストール

← Authenticator が Web 版の Company Portal を開くため、そこから Management Profile をインストールする

なお今回は Teams を入り口にしています (業務アプリへのサインインをデバイス登録の起点にしています) が、Web Company Portal を起点にしてもOKです。

ただ、以下の理由から Teams など業務アプリを入り口とするのが現実的かと思います。

- iPhone ユーザーにはリンクを直打ちする習慣は無さそう (主観)

- 会社のメールアドレスやSharePoint上で通知したとしてもそこにアクセスするまでにデバイス登録が必要という条件付きアクセスポリシーによる袋小路ができがち

Intune Web Company Portal をデバイス登録の起点にする場合は、以下のリンクを利用します。

portal.manage.microsoft.com/conditionalaccess/enrollment

従来の「ポータル サイトを使用したデバイスの登録」ではアプリ版の Company Portal を入り口としてデバイス登録を実施する必要がありました。

この点、Web ベースのデバイス登録ではアプリ版の Company Portal が不要になります。

1. Microsoft Teams インストール

-

Teams の認証に成功すると以下のメッセージが表示され Microsoft Authenticator のインストールを求められるので、[アプリの取得] ボタンを押下する

([アプリの取得] ボタンを押下すると App Store の Microsoft Authenticator ページにリダイレクトされる)デバイスの安全を保つためにご協力ください - 続行するには、Microsoft Authenticator アプリをインストールし、デバイスを登録する必要があります。これは、組織のデータをより安全に保つのに役立ちます。

2. Microsoft Authenticator インストール

-

Teams 認証後 [アプリの取得] ボタンを押下すると、App Store の Microsoft Authenticator ページにリダイレクトされる

-

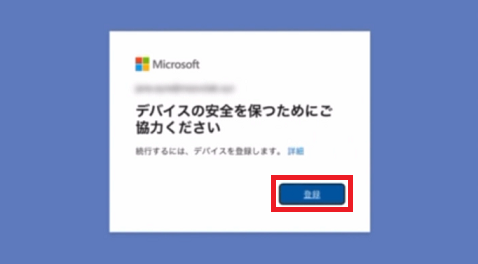

Authenticator の認証に成功すると以下のメッセージが表示されデバイス登録を求められるので、[登録] ボタンを押下する

デバイスの安全を保つためにご協力ください - 続行するにはデバイスを登録します

-

以下のメッセージが表示されるので、[続行] ボタンを押下する

([続行] ボタンを押下すると Safari が自動的に起動する)デバイスを設定してアクセス権を取得する - {テナント名}を使用するには、{テナント名}のメール、ファイル、データにアクセスする前に、このデバイスをセキュリティで保護する必要があります。

3. Management Profile インストール

-

Authenticator 認証後 [続行] ボタンを押下すると、Safariが自動的に起動し、Intune Web Company Portal のサインイン画面が表示される

-

Company Portal の認証に成功すると「デバイスの設定方法」画面が表示されるので、画面上の [概要] ボタンを押下する

([概要] ボタンを押下すると「管理プロファイルをインストールする方法」画面に推移する)

デバイスの設定方法

- 組織からセキュリティ設定を含むファイルをダウンロードします

- このデバイスの設定アプリにファイルをインストールします

- デバイスが準拠していることを確認してください。これで完了です。

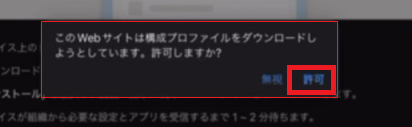

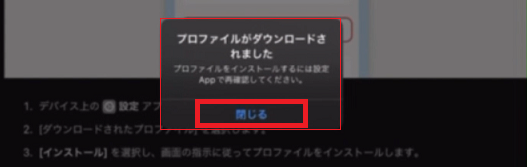

- 「管理プロファイルをインストールする方法」画面に推移し、下のメッセージのポップアップ画面が表示されるので、[許可] ・[閉じる] を押下する

このWebサイトは構成プロファイルをダウンロードしようとしています。許可しますか?

([許可] ボタンを押下する)

プロファイルがダウンロードされました - プロファイルをインストールするには設定 App で再確認してください。

([閉じる] ボタンを押下する)

- [設定] アプリより [一般]>[VPNとデバイス管理] を開く

- [VPNとデバイス管理] の「ダウンロード済みプロファイル」下に「Management Profile」が表示されるので、インストールする

(インストール時、デバイスのPINコード入力とリモート管理への同意を求められる)

デバイスの登録は以上です!

アプリ利用 (業務利用)

本セクションでは、デバイス登録後の業務の様子を一例として掲載します。

1. アプリ インストール

-

Push インストール (Required 割り当て) のアプリがある場合は、Management Profile インストール後にアプリがインストールされる

-

Pull インストール (Available 割り当て) のアプリがある場合は、必要に応じてユーザー各自が Company Portal よりアプリをインストールできる

Web ベースのデバイス登録では、Company Portal の Web クリップ展開が推奨されています。

- 記事書きましたのでご参考ください (宣伝):Intune から iOS/iPadOS に ブックマーク (Web クリップ) を展開する!【GIF付き】

- (テナントの構成によるが) ユーザーはデバイス登録後も引き続き App Store から必要なアプリを各自インストールできる

2. 業務アプリの利用

動作ポイント

- ID・パスワードの入力が省略できる

当テナントでは、SSO (Single Sign-on) を構成しています。 - アプリ保護ポリシーが適用される

- アプリの再起動を求められる

当テナントでは、モバイル (iOS/iPadOS, Android) 経由のアクセスにはアプリ保護ポリシーが適用されたアプリを必須に構成しています。

- アプリの再起動を求められる

テナント設定

先ほどの動作を可能にする舞台裏、テナント側では以下のように構成しています!

Entra ID

本記事ではEntra ID 側設定に深入りしませんが、ざっと以下を抑えておくとOKです。

-

条件付きアクセスポリシー

iOS/iPadOSがプラットフォームブロックポリシーの対象になっているとデバイス登録ができません。

これまでiOS/iPadOSを使っていなかったがこれから使う!という環境の場合ご注意です。

なお、当テナントでは以下の許可条件を組み合わせて使っています。- アプリの保護ポリシーが必要

- デバイスは準拠しているとしてマーク済みである必要があります

-

ユーザー ライセンス

デバイス登録を実行するユーザー アカウントには Intune ライセンスが割り当たっている必要があります。

Intune

今回当方検証環境では、Microsoft Intune にて以下の構成を実装しています。

| # | 機能名 | 概要 | 備考 |

|---|---|---|---|

| 1 | MDMプッシュ通知証明書 | AppleデバイスのMDM登録の前提条件である証明書を構成します。新規でテナント構築する場合は構成が必要です。 | すでに何らかの Apple デバイス (macOS/iOS/iPadOS) を MDM 登録して利用しているテナントでは構成済みのためスキップ可。 |

| 2 | プラットフォームの制限 | 旧称:登録デバイスのプラットフォームの制限。各プラットフォームの登録を許可するか?BYODは許可するか?を定義します。 | 既定の設定が存在するので、基本的にスキップ可です。自テナント要件に合わせてカスタマイズして使うも良しです。 |

| 3 | 業務用デバイスの識別子 | 旧称:業務用デバイスのID。プラットフォームの制限でBYODをブロックしている場合、本識別子を登録したデバイスに限定して登録許可可能。 | 利用は任意です。プラットフォームの制限を実装している、かつ当方のようにBYOD方式で端末を登録したい場合は利用が必要です。 |

| 4 | コンプライアンスポリシー | デバイスに求めるセキュリティレベル (最小OSバージョンなど) を定義します。 | 構成は任意ですが、実環境では導入済みのことが多いです。 |

| 5 | 構成プロファイル | Single Sign-on (SSO) およびJust-in-Time (JIT) registrationを利用するため、構成プロファイルを作成します。 | 構成プロファイル自体は導入済みのお客様環境が多いです。SSO および JIT registration 有効化構成は必須に限りなく近い任意4です。 |

| 6 | 登録の種類のプロファイル | Web ベースのデバイス登録を有効にするプロファイルを作成します。 | 2024年4月以前はオプトインが必要なため、構成は必須です。 |

| 7 | アプリ | Company Portal の Web クリップなど、業務上便利・よく使うアプリを展開します。 | 構成は任意です。BYOD 向けの設計だと何も展開しないことが多いです。 |

| 8 | アプリ保護ポリシー | 業務で使うアプリを保護し、組織データの漏洩を防止するためのポリシーを構成します。 | 構成は任意ですが、実環境では導入済みのことが多いです。 |

#1 や #2 など、テナントレベルの設定は Web ベースのデバイス登録検証以前から存在していたため、今回の検証に際し特別調整はしていないです。

#8 のアプリ保護ポリシーは、モバイル利用環境で人気の機能のため、今後お客様環境でも多く使われているだろう想定で入れています。

Web ベースのデバイス登録検証のために、以下は特別に用意しました。

-

#5 構成プロファイル

すでに一部OS制御用プロファイルはテナントに存在していましたが、JIT registration・SSOを有効にするプロファイルは無かったので、新規作成しました。 -

#6 登録の種類のプロファイル

テナント既定値が「ポータル サイトを使用したデバイスの登録」のため、Web ベースのデバイス登録を有効にするために新規作成しました。 -

#7 アプリ

機能上は必要ありませんが、ベストプラクティスとしてMSが Company Portal の Webクリップ展開を推奨しているのでやってみました。

以降、#5 構成プロファイル, #6 登録の種類のプロファイル にスポットライトを当てて構成を振り返ります。

アプリ機能を使った Company Portal の Web クリップ展開については、任意構成の割に奥が深く、記事を分けて先行公開しました。

こちらの記事でまとめてますので、ご参考ください:Intune から iOS/iPadOS に ブックマーク (Web クリップ) を展開する!【GIF付き】

1. MDMプッシュ通知証明書

- 参考: Get an Apple MDM push certificate

- ポータルパス[^5]:

Apple デバイス (macOS/iOS/iPadOS) を Intune に MDM 登録する場合は、プッシュ通知証明書の構成が必要になります。

更新周期は1年です。

新規構成手順および更新手順は上の公開情報に step-by-step で記載されているため、これから構成される方はご参考ください。

当方のテナントでは以前から構成しており、今回の検証にあたり対応は不要でした。

2. プラットフォームの制限

プラットフォーム (Android/Windows/iOS iPadOS/macOS) ごとに Intune への登録許可/ブロック、個人所有デバイス (BYOD) の登録許可/ブロックを構成することができます。

テナント既定ですべてのデバイスに適用されるプロファイルがあり、既定値では全プラットフォームにおいて登録許可・BYOD許可の状態になっています。

←既定値とは異なる要件 (特定のプラットフォームをブロックしたい、BYODは申請制にしたいなど) がある場合、既定のプロファイルを編集する または 新規プロファイルを作成して優先度を高く設定する (上にかぶせる) ことで実装できます。

プラットフォーム制限の考え方および設定手順は上の公開情報をご参考ください。

当方のテナントでは以前から構成しており、今回の検証にあたり対応は不要でした。

3. 業務用デバイスの識別子

- 参考:

プラットフォームの制限にて iOS/iPadOS の BYOD 登録をブロックしている場合も、業務用デバイスの識別子としてシリアル番号登録したデバイスに限定して登録を許可することが可能です。

プラットフォームの制限にて iOS/iPadOS の BYOD 登録をブロックしている場合、業務用デバイスの識別子を事前に登録しないと本記事で扱う BYOD 方式のデバイス登録がブロックされます!

どのようなエラーになるか気になる方は、拙過去記事をご参考ください☻

当方テナントでは iOS/iPadOS の BYOD 利用は申請ベースで運用しているため、事前にこのシリアル番号登録をしてから、デバイス登録を実施しました。

(なお ABM が使えない環境のため BYOD しか存在しない)

4. コンプライアンスポリシー

組織の領域にアクセスする前提としてデバイスに求めるセキュリティレベル (最小OSバージョンなど) を定義することができます。

当方のテナントでは以前から構成しており、今回の検証にあたり対応は不要でした。

5. 構成プロファイル (SSO × JIT registration)

- 参考:

構成プロファイルを作成し、Single Sign-on (SSO) および Just-in-Time (JIT) registration を利用することができます。

1) 実装検討

公開情報によると、Web ベースのデバイス登録の利用において JIT registration の構成は「必須ではないが推奨する」という位置づけ4のようです。

Web-based enrollment utilizes just in time (JIT) registration with the Apple single sign-on (SSO) extension to facilitate Microsoft Entra registration within the employee's work apps and reduce the number of times they have to authenticate. To enable JIT registration in enrollments, create a device configuration profile with an SSO app extension policy. You aren't required to use JIT registration with web-based enrollment but we recommend using it to make the enrollment experience faster and easier for your employees and students.

Overview of Apple device enrollment in Microsoft Intune

今回は以下の理由から構成します。

-

SSO 活用:

JIT registration を超簡単に言うと、デバイス登録時に SSO 使うということです。デバイス登録時に始まり、登録後の業務アプリ利用においても認証回数を減らせるというユーザーエクスペリエンス観点のメリットがあります。 -

新機能活用:

Intune 担当者たるもの新しいものを使いたい! というノリが前提になりますが...

JIT registration は2022年暮れに当初 ADE (Automated Device Enrollment) によるデバイス登録向けにリリースされました5。それがだんだん使える登録方法が現在3つに増えました (ADE, Web-based device enrollment, Account driven user enrollment) が、Account drivern user enrollment は現在パブリックプレビュー中、ADE 利用には ABM (Apple Business Manager) が必要で検証ほぼ不可であるため、Web ベースのデバイス登録は気軽に JIT registration を導入できる貴重な登録方法です。

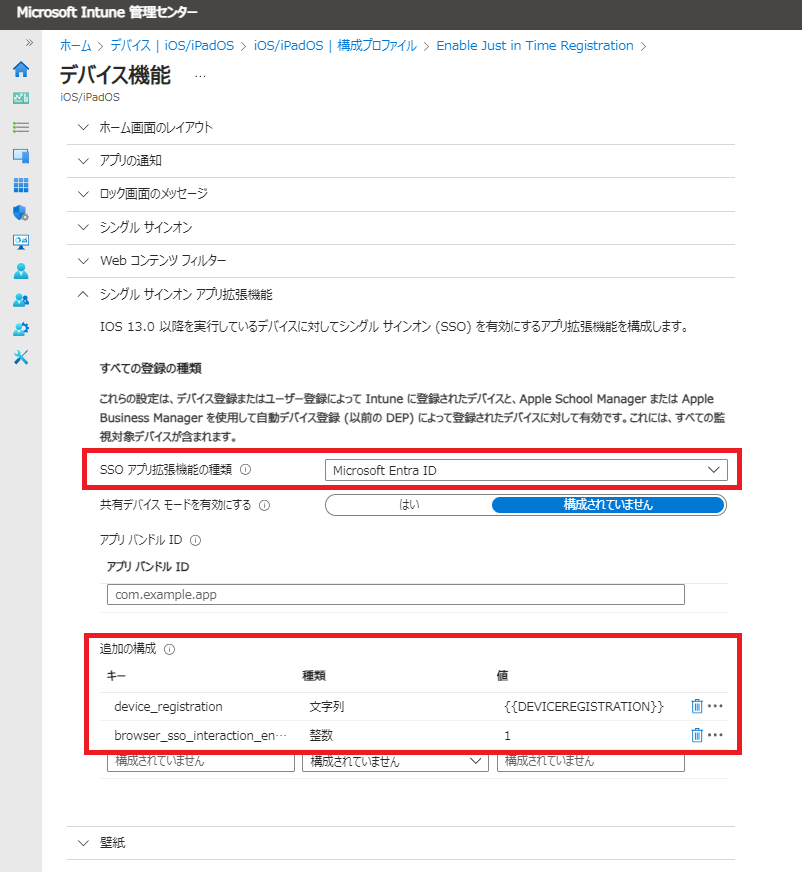

2) プロファイル設定

以下が当検証環境で利用しているパラメータ例です。

プロファイル名や割り当て先は環境固有ですが、プロファイルの中身は公開情報に記載の必須値と推奨値を入れています。

プロファイルの種類は、「デバイス機能」です。

| # | 大項目 | 中項目 | 小項目 | 既定値 | 設定値 (例) | 備考 |

|---|---|---|---|---|---|---|

| 1 | 基本 | 名前 | ― | (空欄) | Enable Just in Time Registration | 直観的に分かりやすい名前を採用 |

| 2 | 基本 | 設定 | ― | (空欄) | <参考情報URL> | 個人でメンテしている環境なので、自分の備忘目的で大体いつも公開情報などのリンクを説明欄に入れています。 |

| 3 | 基本 | プラットフォーム | ― | iOS/iPadOS | iOS/iPadOS | iOS/iPadOS向けの設定 |

| 4 | 基本 | プロファイルの種類 | ― | デバイス機能 | デバイス機能 | シングル サインオン アプリ拡張機能設定ができるテンプレートを選択 |

| 5 | 構成設定 | シングル サインオン アプリ拡張機能 | SSO アプリ拡張機能の種類 | 構成されていません | Microsoft Entra ID | 公開情報の通り設定 |

| 6 | 構成設定 | シングル サインオン アプリ拡張機能 | 追加の構成 | 構成されていません | キー: device_registration、種類: 文字列、値: {{DEVICEREGISTRATION}} | 公開情報の通り設定 |

| 7 | 構成設定 | シングル サインオン アプリ拡張機能 | 追加の構成 | 構成されていません | キー: browser_sso_interaction_enabled、種類: 整数、値: 1 | 公開情報の通り設定 |

| 8 | スコープタグ | - | - | 既定 | 既定 | 特にスコーピングは実施しない |

| 9 | 割り当て | 組み込まれたグループ | ― | (選択) | <テスト用ユーザーグループ> | デバイス登録実施ユーザーがメンバーのグループに割り当て |

必要に応じて (JIT registration や SSO 以外のOSレベル制御で実装したいものがあれば)、その他の構成プロファイルを作成・割り当てします。

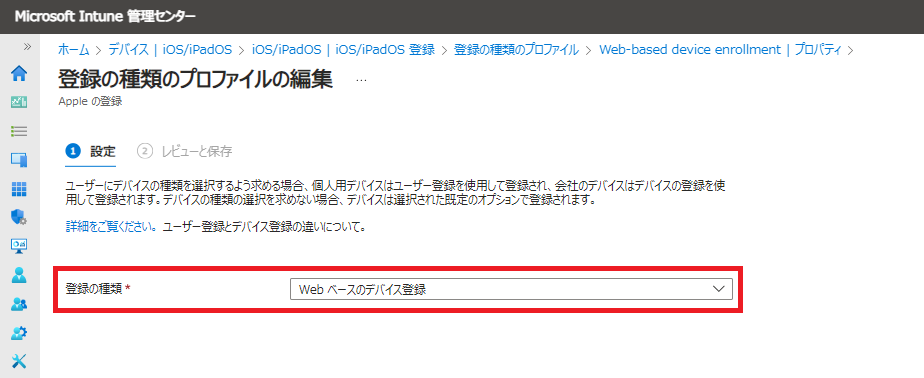

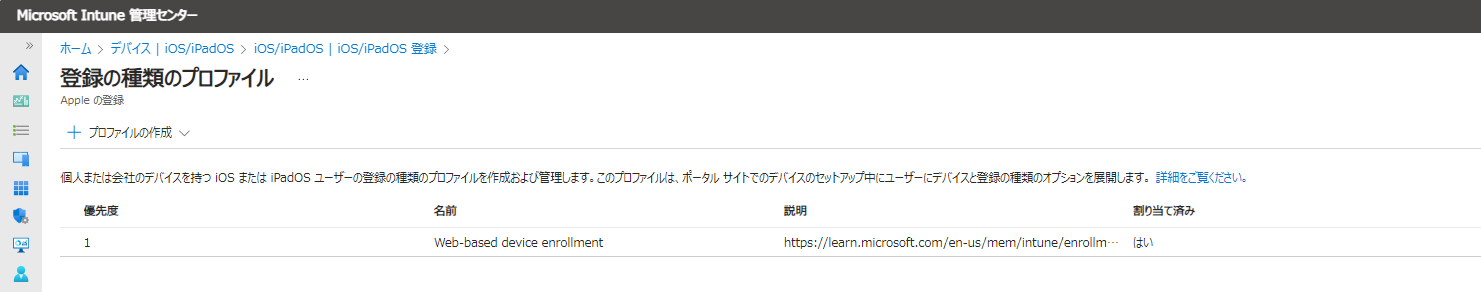

6. 登録の種類のプロファイル

テナント既定値が「ポータル サイトを使用したデバイスの登録」のため、Web ベースのデバイス登録を有効にするには登録の種類のプロファイルの作成が必要です。

プロファイル設定

以下が当検証環境で利用しているパラメータ例です。

プロファイル名や割り当て先は環境固有ですが、本プロファイルではそれ以外にオリジナリティを出す要素はなく、プロファイルの中身は公開情報に記載の必須値です。

| # | 大項目 | 中項目 | 既定値 | 設定値 (例) | 備考 |

|---|---|---|---|---|---|

| 1 | 基本 | 名前 | (空欄) | Web-based device enrollment | 直観的に分かりやすい名前を採用 |

| 2 | 基本 | 説明 | (空欄) | <参考情報URL> | 個人でメンテしている環境なので、自分の備忘目的で大体いつも公開情報などのリンクを説明欄に入れています。 |

| 3 | 設定 | 登録の種類 | ポータル サイトを使用したデバイスの登録 | Web ベースのデバイス登録 | 既定値は、記事作成時点 (サービス リリース 2402)。 本項は公開情報の通り設定 (Web ベースのデバイス登録を有効化) |

| 4 | 割り当て | 組み込まれたグループ | (選択) | <テスト用ユーザーグループ> | デバイス登録実施ユーザーがメンバーのグループに割り当て |

作成後、プロファイルは優先度「1」となりました。

以上で「登録の種類のプロファイル」は以上です。

7. アプリ

業務上便利/よく使う アプリを展開できます。

なお、Web ベースのデバイス登録構成に関する公開情報上では、デバイスの状態を確認するためのセルフサービスポータルサイトとして、Company Portal を Web アプリとして展開することが推奨されています。

Best practices

Deploy the web app version of Intune Company Portal so that device users have quick access to device status, device actions, and compliance information. The web app appears on the home screen and functions as a link to the Company Portal website. For more information about how to add a web app, see Add web apps to Microsoft Intune. Without the web app, devices users can still access the Company Portal website, but they have to open the browser and enter the website link.

Set up web based device enrollment for iOS - Best practices

Company Portal の Web クリップ展開、実装しました。

記事にしましたのでご参考ください (再宣伝):Intune から iOS/iPadOS に ブックマーク (Web クリップ) を展開する!【GIF付き】

また当検証環境では、デモ動画撮影時にアプリ展開挙動をキャプチャする目的で Microsoft Edge (Microsoft Edge: AI ブラウザ, iOS ストア アプリ) を必須 (Required) 割り当てとして展開しました。

その他、組織のアカウントでサインインする Office 系アプリはユーザー手動で App Store からインストールしています。

8. アプリ保護ポリシー

アプリ保護ポリシーを作成し、業務で使うアプリを保護し、組織データの漏洩を防止することができます。

モバイルは MAM を有効にして使うことが実プロジェクトでは多いので、当検証環境でもアプリ保護ポリシーを実装しています。

(以前から構成しており、今回の検証にあたり新規での対応は発生しませんでした。)

今回の Web ベースのデバイス登録は BYOD 向けの登録方式のため、実プロジェクトではアプリ保護ポリシーとセットで導入されることが多いことが予想できます。

BYOD を登録する = すなわち BYOD から組織データへのアクセスを許可するということになるので、データ漏洩対策の需要が高いです。

実際直近のプロジェクトでは、BYOD 登録方式として Web ベースのデバイス登録を採用し、データ漏洩対策機能としてアプリ保護ポリシーを実装しました。

さいごに

以上で、Web ベースのデバイス登録で、業務で使うアプリ (例:Teams) を入り口に簡単に Intune 登録ができました。

また SSO の構成は任意ですが、使うアプリが多ければ多いほどメリットを実感してもらいやすいと思います。

(SSO の無い環境では初回アプリ起動の度に組織 ID・パスワードの入力が必要になり、それだけ初回デバイス設定の手間が増えるため。)

Web ベースのデバイス登録が属する Just-in-Time (JIT) registration は、Microsoft Ignite 2023 の Intune セッション内でも「デバイス登録ステップを簡略化してくれる新機能」として紹介されていました。

(件のセッションはオンデマンドでいまでもビデオ視聴できます。)

非常にアツい機能なので、新しい既定値になることも追い風に、今後 Web based enrollment が主流になっていくのだろうと思います。

The future of iOS/iPadOS BYOD Intune enrollment is WEB BASED and it's already here--conquer this and we'll conquer the enrollment!

-

BYOD:ユーザー個人が所有する、個人に紐づくデバイスを BYOD (Bring Your Own Device) として扱う。対して会社など組織が所有するiOS/iPadOSは、ADE (Automated Device Enrollment) または Apple Configurator を使ったデバイス登録が推奨されている。どのような場合にどのような登録方法が推奨されるかは、公開情報を参照されたい。(参考:Enrollment guide: Enroll iOS and iPadOS devices in Microsoft Intune) ↩ ↩2

-

Plan for Changeや、What's new in Microsoft Intune、Features in Development といった最新動向を扱う公開情報は古いものから順次取り下げられる傾向にあるため、本記事公開後に元記事が消えること可能性がある。 ↩

-

最近の公開情報上では「ポータル サイトを使用したデバイスの登録」が App based/App-based enrollment の表現で記載されていることがある。(参考:Overview of Apple device enrollment in Microsoft Intune) ↩

-

SSO および JIT registration 有効化構成は必須に限りなく近い任意:本記事作成時点(2024/3/29)で、ある公開情報はSSOおよびJITはWeb based device enrollmentにおいて任意だが推奨であるとしており (参考:Overview of Apple device enrollment in Microsoft Intune "You aren't required to use JIT registration with web-based enrollment but we recommend using it to make the enrollment experience faster and easier for your employees and students.")、また別の公開情報はSSOおよびJITはWeb based device enrollmentにおいて必須であるとしています (参考:Plan for Change: Web based device enrollment will become default method for iOS/iPadOS device enrollment "For web enrollment, you will need to deploy the single sign-on (SSO) extension policy to enable just in time (JIT) registration")。この点、Microsoft Intuneサポートに問い合わせたところ、「現状では推奨だが将来的に必須になる可能性があり、開発中の機能のため公開情報に記載のこと以上は回答できない」というAnswerをもらいました。追加質問として、「Web based device enrollment自体はGA済みの機能であり、内部仕様が今後大きく変わるとは思えない。SSO/JIT regの構成が任意か必須かは動作に大きな違いがあり仕様に関わることなのでは。これら公開情報は矛盾した案内でどちらかが間違いなのでは?」と聞くと、「公開情報の内容はどちらも正しく、あくまで現状は推奨であるとIntuneサポート部門では認識しており、JIT構成有無に起因する事象報告もまだ発生していないのが現状だ。ただしPlan for changeにあるように今後は必須の扱いになる可能性がある。」との案内を受けました。こうした状況なので、できるだけSSO・JIT registrationを使う方向に倒しておいた方が安全かと思います。 ↩ ↩2

-

TechCommunity blog announcement: Just in Time registration and compliance Remediation for iOS/iPadOS with Microsoft Intune ↩