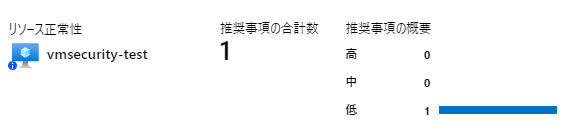

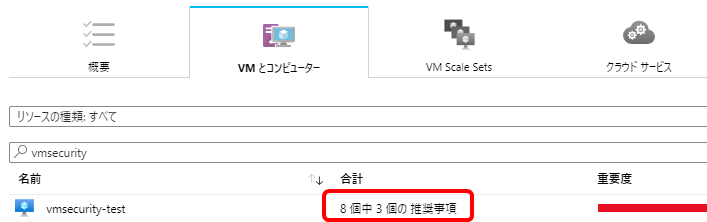

Azure VM(Windows Server)をデフォルト設定で作った場合、必ずSecurity Centerに怒られます。

なんだかもやもやするので、これらを対応してスッキリさせたいと思います。

推奨事項は以下の3項目です。

それぞれ対応方法を見ていきましょー

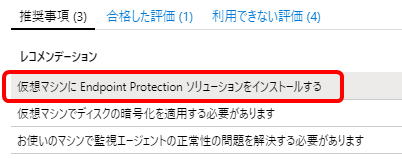

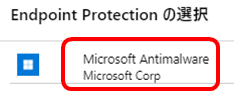

仮想マシンにEndpoint Protection ソリューションをインストールする

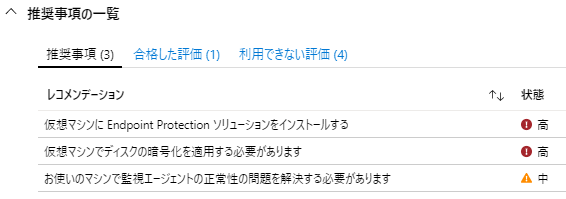

アンチウイルスソフトが入ってないから出るメッセージですね。無償で提供されているMicrosoft Antimalwareを入れます。

VM起動中じゃないとインストールされないので注意。

-

要件に合わせて値を入れていきます。スキャン時刻は0時から数えて何分後か、を指定します。(120だとAM2:00になります)

-

仮想マシンにインストールが走り、しばらくすると推奨事項から消えます。

-

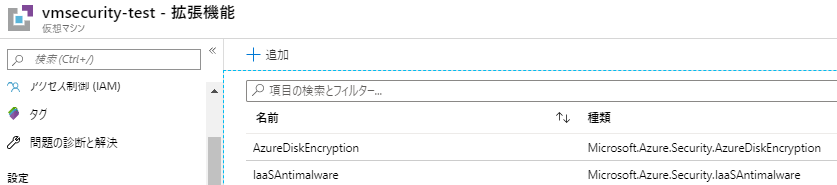

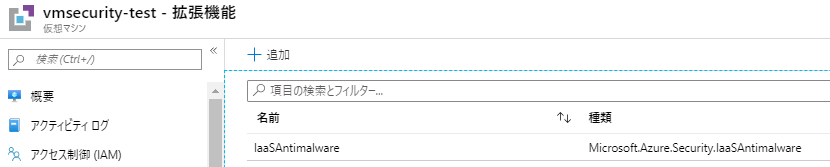

VMの方を見てみると、拡張機能に[IaaSAntimalware]がインストールされています。今回Security Centerからインストールしましたが、拡張機能からインストールしてもよいです。

-

スキャン時間の変更などは前に記事を書いたのでご参考まで。

Azure VM拡張機能のAntimalwareスケジュールスキャン設定を変更する

仮想マシンでディスクの暗号化を適用する必要があります

Azure Disk Encryptionでディスクを暗号化します。

VM起動中じゃないと実行できません。VM起動中だとしてもOS再起動が走るので、影響のないときに実行しましょう。

- 暗号化されていないことを確認します(コマンド結果は何も表示されないのが正しい)

$ az vm show -n [VM Name] -g [ResourceGroupName] --query 'resources[].settings.EncryptionOperation' -o json

- Azure Key Vaultを作成します

$ az keyvault create -n [KeyVaultName] -g [ResourceGroupName] -l japaneast --enabled-for-disk-encryption

- ディスクを暗号化します

$ az vm encryption enable -g [ResourceGroupName] -n [VM Name] --disk-encryption-keyvault [KeyVaultName]

- 暗号化されていることを確認します

$ az vm show -n [VM Name] -g [ResourceGroupName] --query 'resources[].settings.EncryptionOperation' -o json

[

"EnableEncryption"

]

お使いのマシンで監視エージェントの正常性の問題を解決する必要があります

これはVMを、[Security Centerがデータ収集しているLog analyticsワークスペース]に接続すればOKです。

-

どのLog Analyticsワークスペースが使用されているか確認します。デフォルトだと DefaultWorkspace-[subscription-ID]-[geo] という名前のLog Analyticsワークスペースが使用されています。デフォルトから変えてもいいですね。

-

しばらくすると推奨事項から消えます。

うまくいかなければゲストレベル監視を有効にしてみましょう

-

VMの方を見てみると、拡張機能に[Microsoft.Insights.VMDiagnosticsSettings]がインストールされています。

-

ゲストレベルの監視については、以下の記事で纏めていますのでご参考まで。

AzureサービスだけでIaaSをどこまで監視できるか試してみた

まとめ

これで中~高の推奨事項がなくなりました!と思ったらSecurity Centerに繋いだことで新たな推奨事項(低)がでてきましたね。。

低なので今回は無視します。