はじめに

SlackのプラスプランとEnterprise GridプランではSSOを有効にすると、IDP経由でSlackにアクセスできるようになります。

こちらのページを参考にしましたがそのままではうまくいかず、悪戦苦闘してなんとかSSOすることができました。

そこから得たSSO構築できるまでの手順を記述します。

環境情報

Slackプラン・・・Enterprise Grid

IDP・・・KeyCloak

KeyCloak側の設定

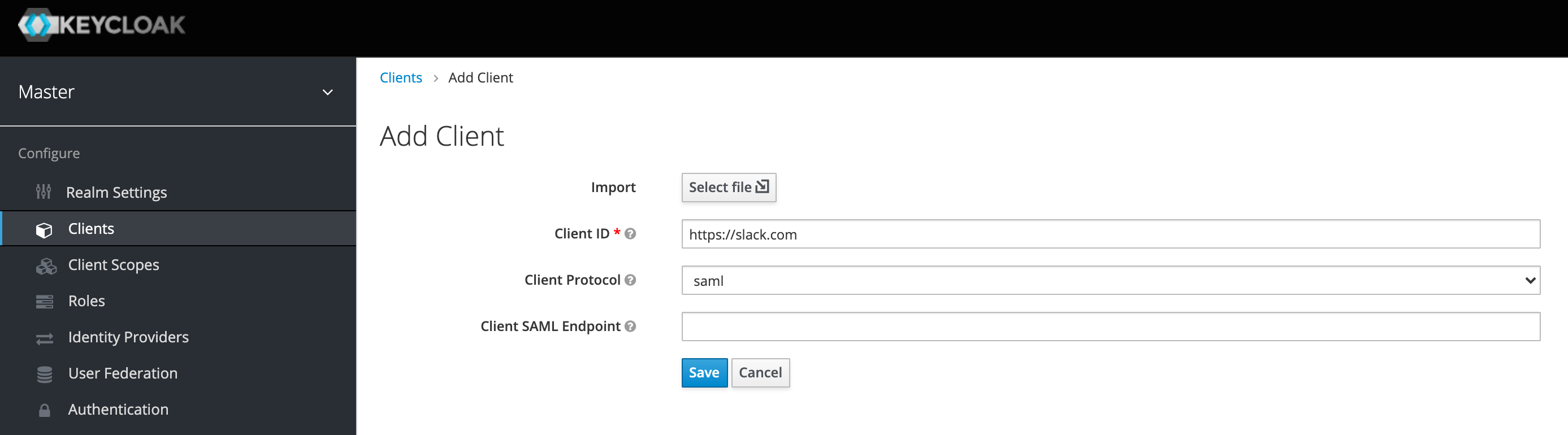

クライアント作成

Clientsにアクセスして表示された画面から「Create」をクリックすると以下の画面が表示されます。

"Client ID"はhttps://slack.comとします。

値を入力したら「Save」をクリックします。

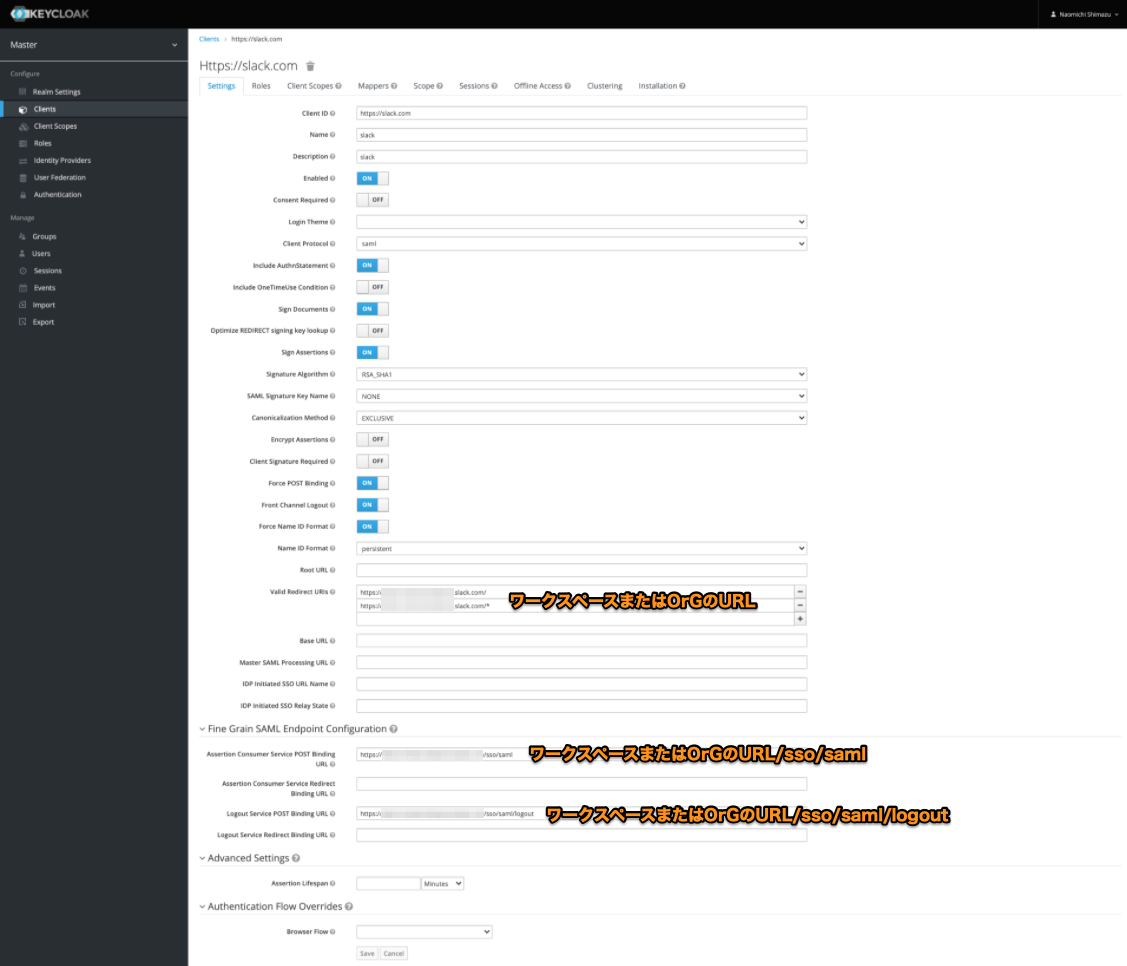

Clientの設定

- "Valid Redirect UIs" には2つの値を設定します。

- https://[your-slack-url]/

- https://[your-slack-url]/*

- “Assertion Consumer Service POST Binding URL” には “https://[your-slack-url]/sso/saml” を入力します

- “Logout Service POST Binding URL” には “https://[your-slack-url]/sso/saml/logout” を入力します

値を入力したら「Save」をクリックします。

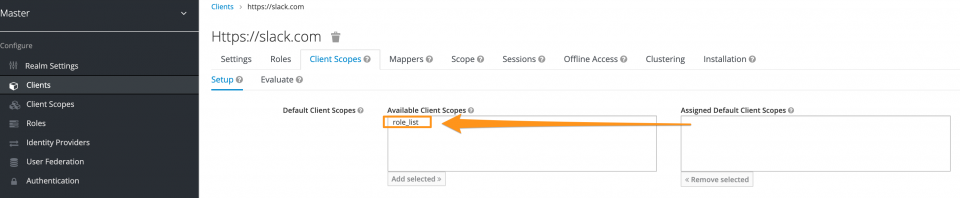

Client Scopeの設定

Client Scopeのタブに移動します。

初期はrole_listがアサインされています。

「Remove selected」をクリックして外します。

以下のようになればOKです。

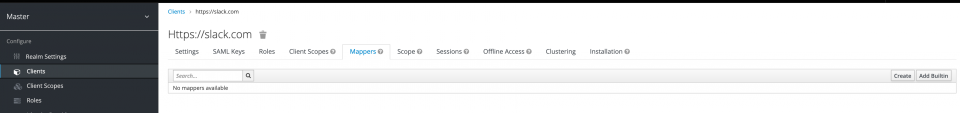

Mapperの追加

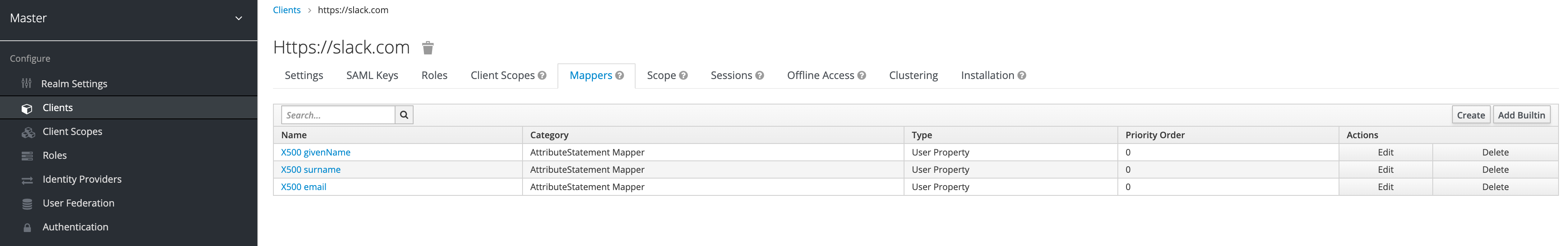

Mappersタブを選択すると以下の画面が表示されます。

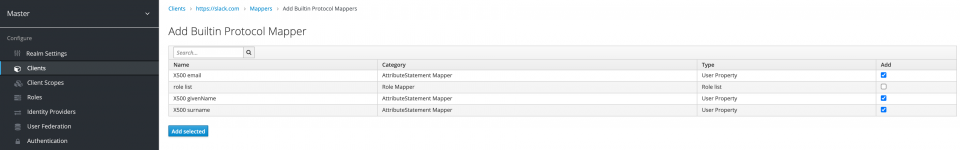

Mappersタブから「Add Builtin」をクリックすると以下の画面が表示されます。

"X500 email" , "X500 givenName" , "X500 surname" にチェックを入れて「Add selected」をクリックします。

追加したMapperが表示されます。

それぞれを以下のように編集します。

1.email

“SAML Attribute Name” を “User.Email”に書き換えます。

書き換えたら「Save」をクリックします

2.givenName

“SAML Attribute Name” を “first_name”に書き換えます。

書き換えたら「Save」をクリックします。

3.surname

“SAML Attribute Name” を “last_name”に書き換えます。

書き換えたら「Save」をクリックします。

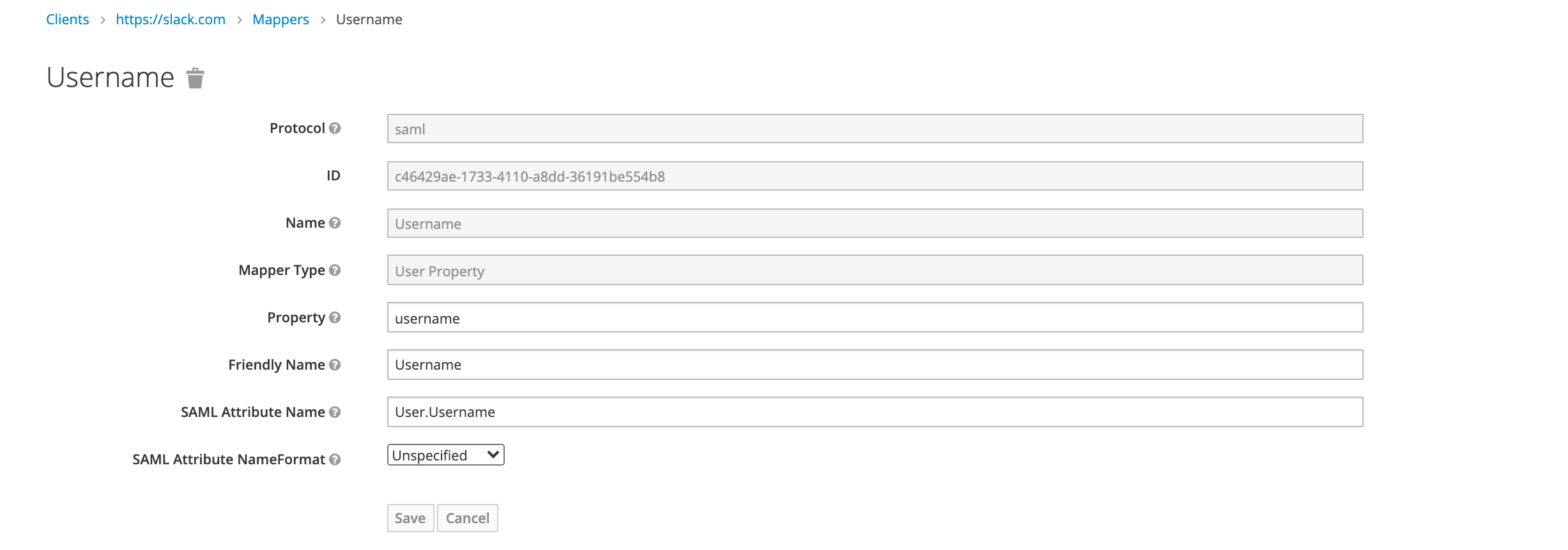

4.Username

Mappersの画面で「Create」をクリックし、以下のように設定します。

書き換えたら「Save」をクリックします。

Metadata取得

https://[keycloak-location]/auth/realms/[realm]/protocol/saml/descriptorにアクセスします。

表示されたファイルをローカルにclient-tailored-saml-idp-metadata.xmlなどの任意の名前で保存します。

Slack側の設定

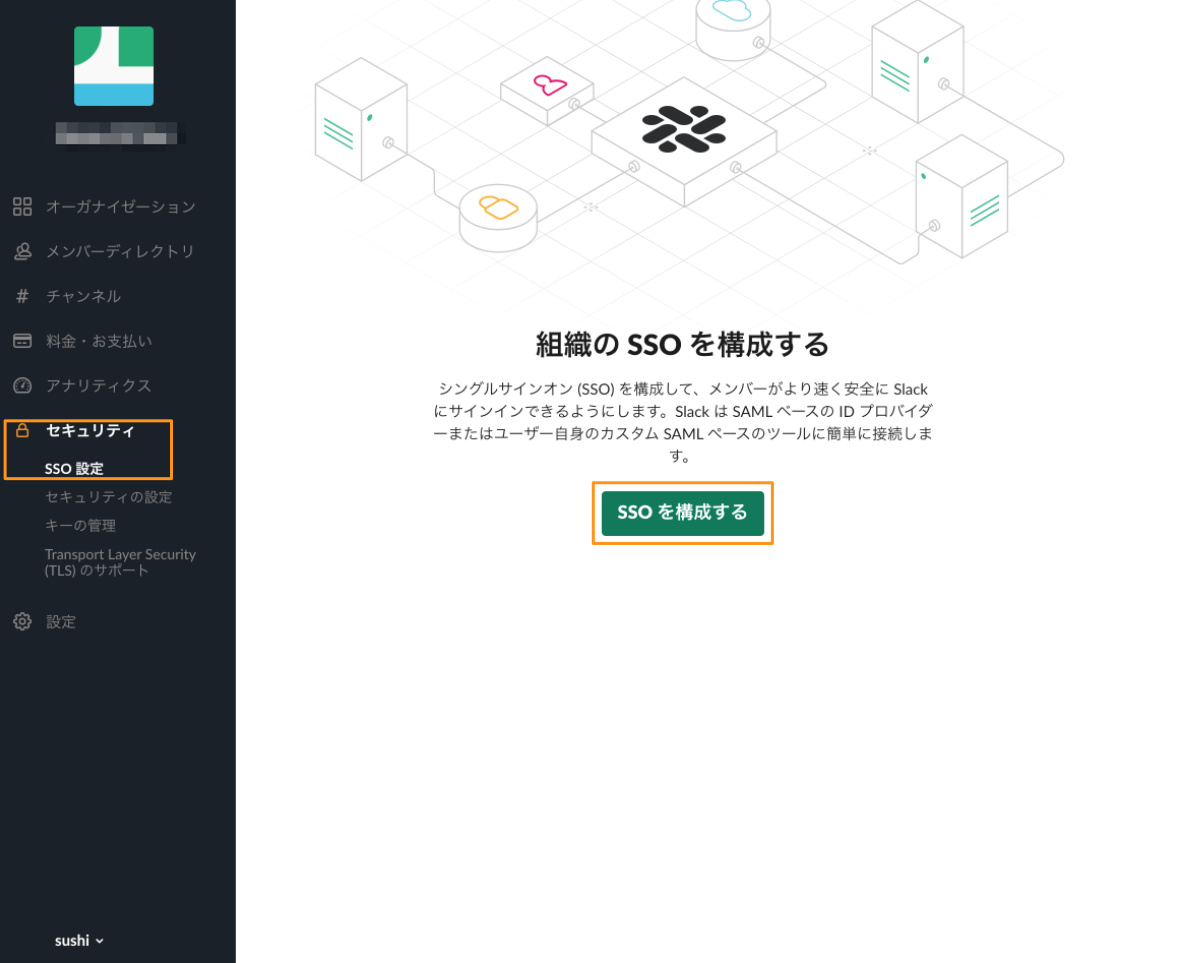

Orgの管理画面からセキュリティ > SSO設定へ移動します。

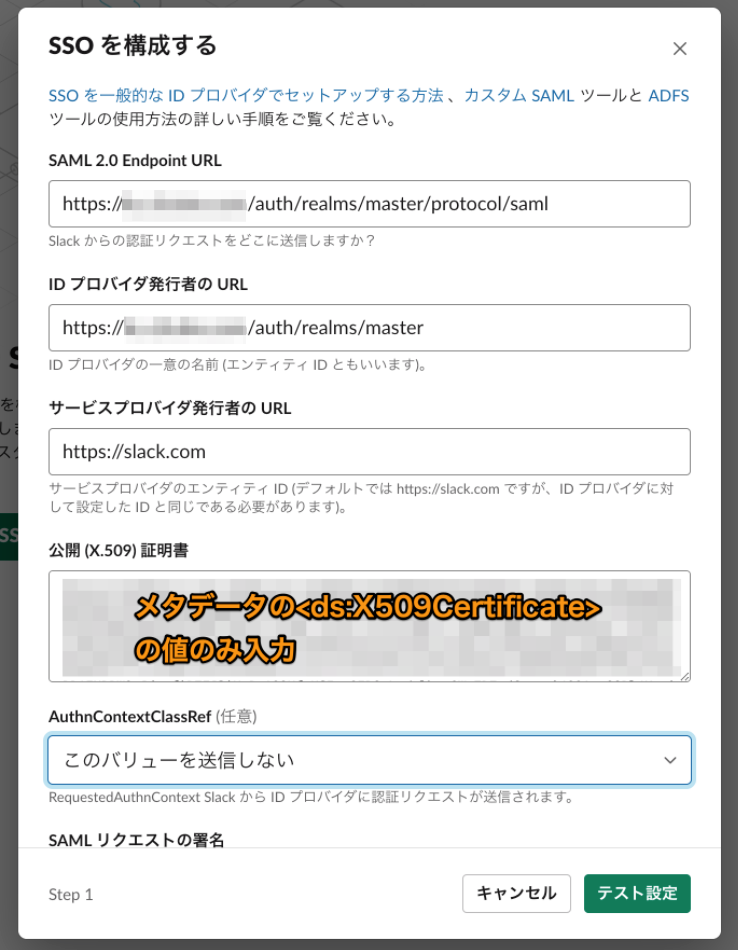

「SSOを構成する」をクリックします。

- “SAML 2.0 Endpoint (HTTP)” には "https://[kc-base-url]/auth/realms/[realm-name]/protol/saml" に設定します(メタデータ内のSingleSignOnServiceプロパティの"Location"フィールドにあります)

- “Identity Provider Issuer” には "https://[kc-base-url]/auth/realms/[realm-name]" に設定します(メタデータ内の"EntityDescriptor"プロパティの"entityID"フィールドにあります)

- "サービスプロバイダ発行者のURL" は

https://slack.comとします - "公開(X.509)証明書" には "<ds:X509Certificate>" のフィールドの値を設定します

- "AuthnContextClassRef" は "このバリューを送信しない" を選択します

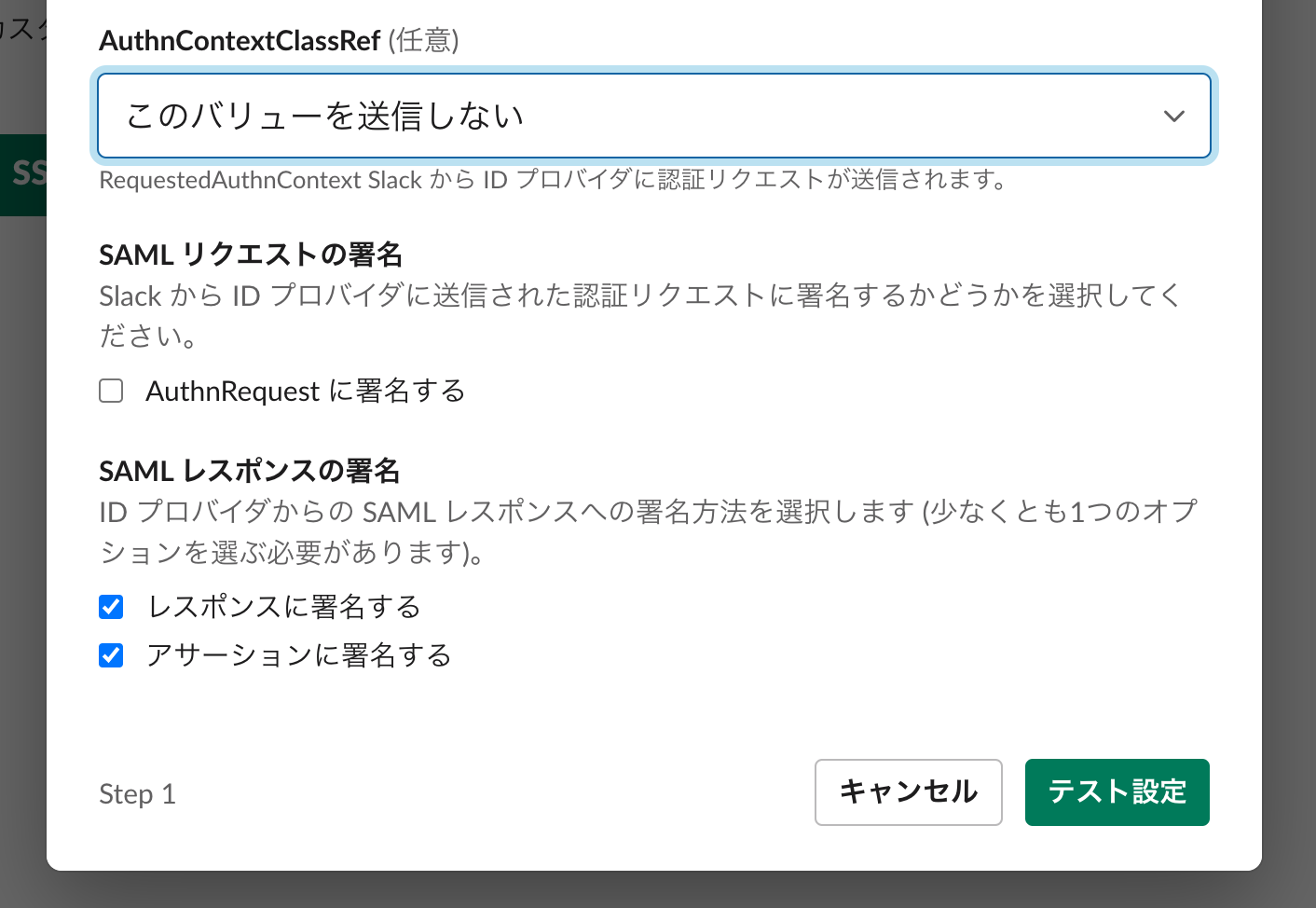

- "SAMLレスポンスの署名" は両方にチェックを入れます

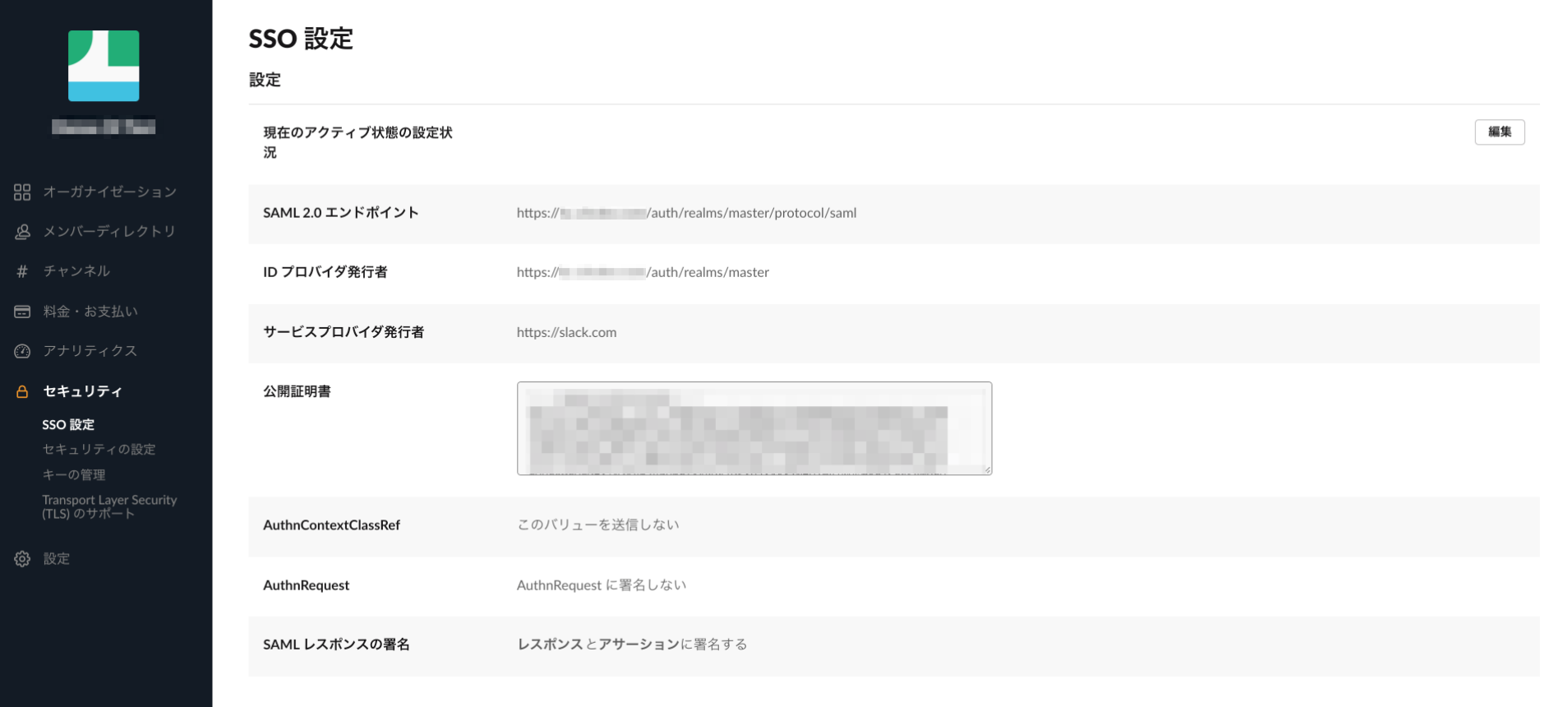

入力し終わると以下のようになります。

「テスト設定」をクリックします。

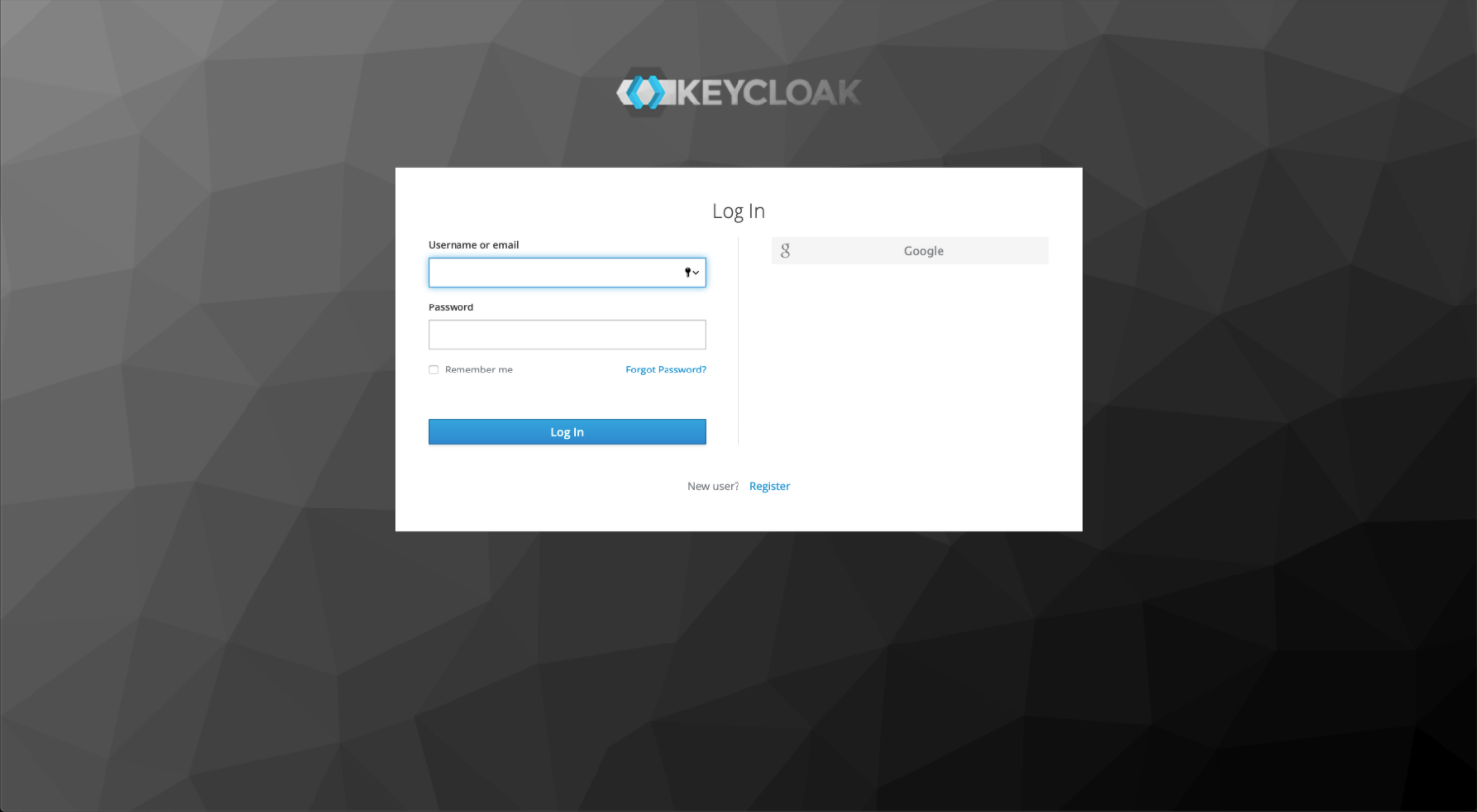

KeyCloakのログイン画面が表示されるのでログインします。

設定が成功すると以下のような画面が表示されます。

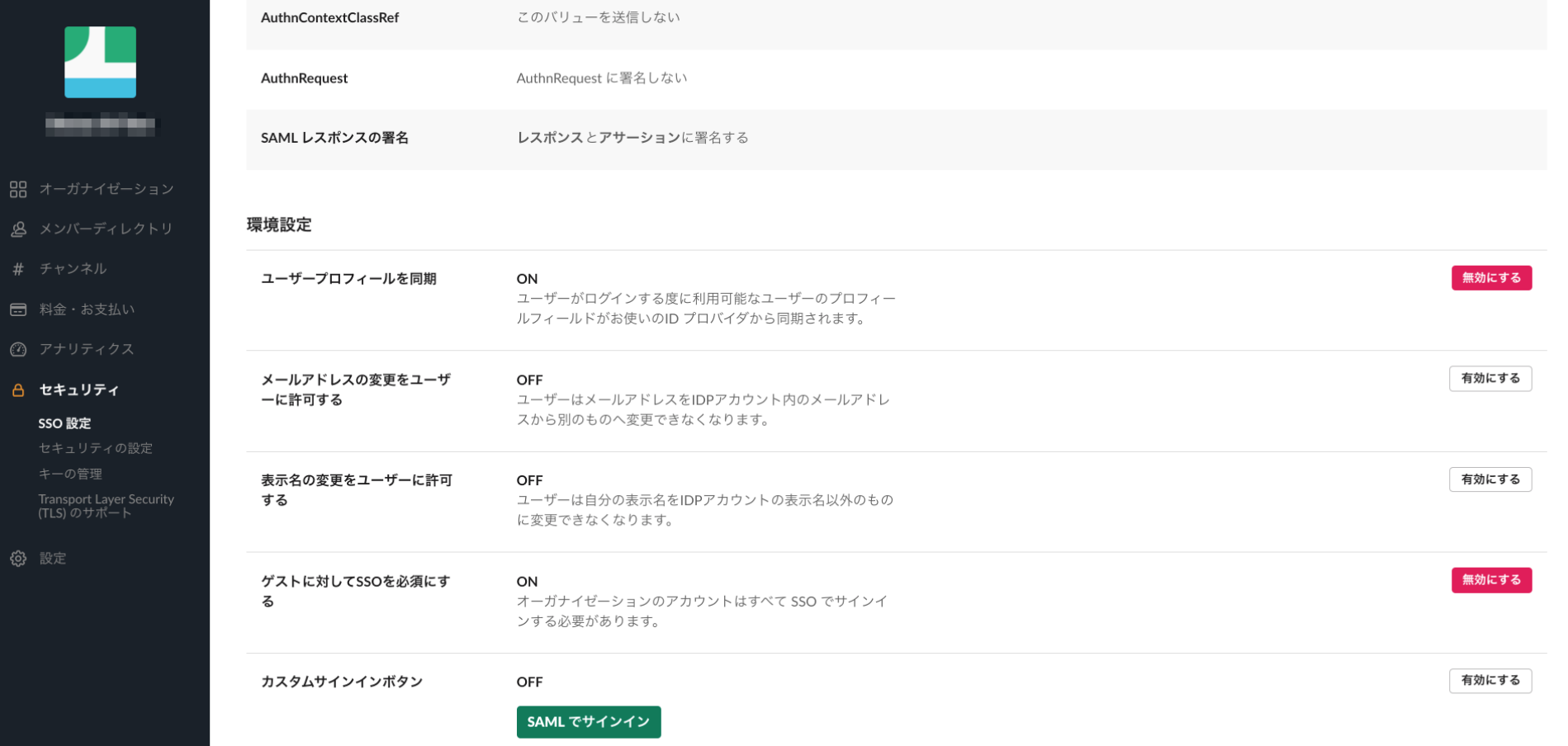

同じ画面からSSOの環境設定が可能です。

組織のルールに合わせて変更できます。

ここまでで設定は完了です。ログインしてみましょう。

ログイン

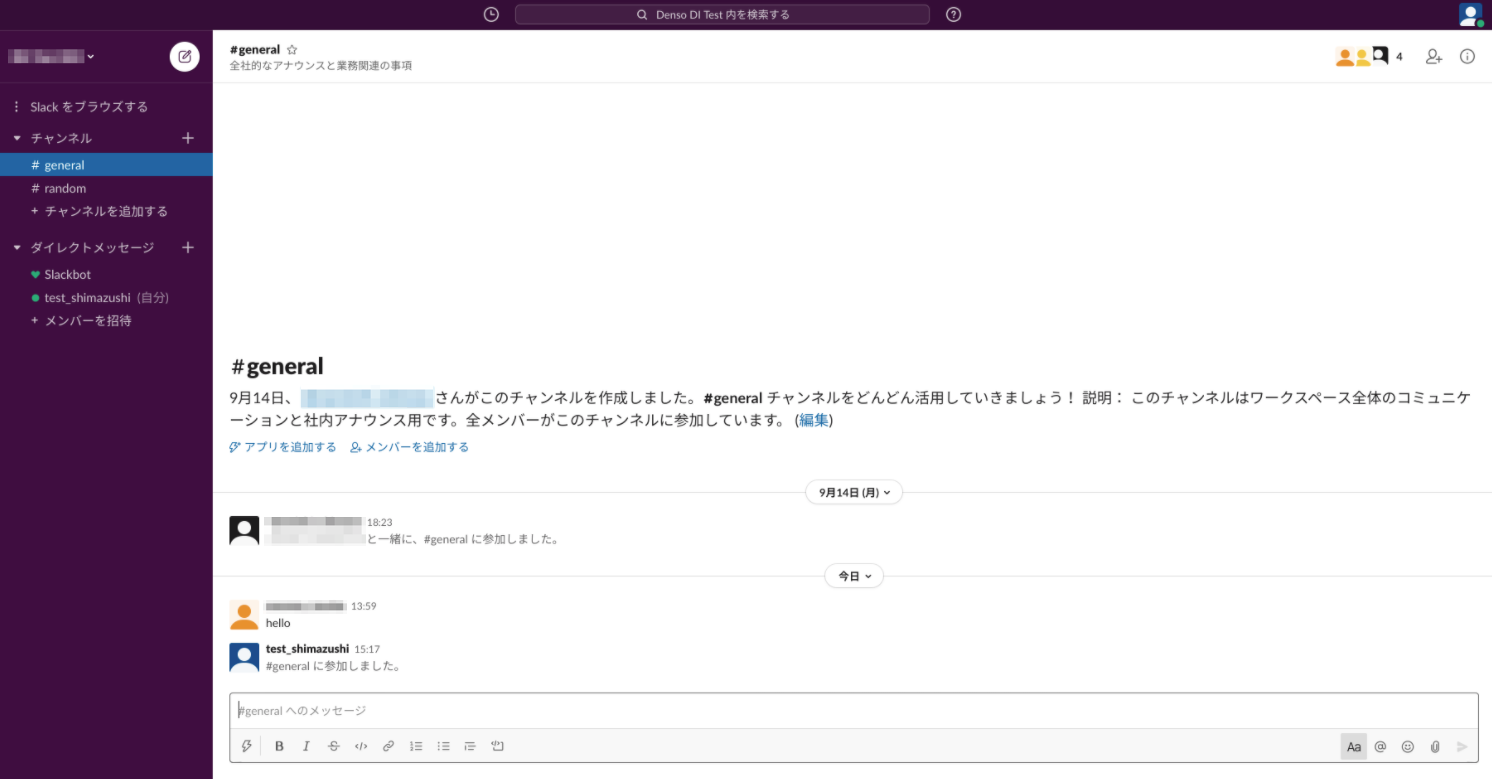

ログイン確認用にSlackとKeyCloakのそれぞれに同一のメールアドレスのアカウントを準備しておきます。(メールアドレスが同じであれば自動的に紐付けられます)

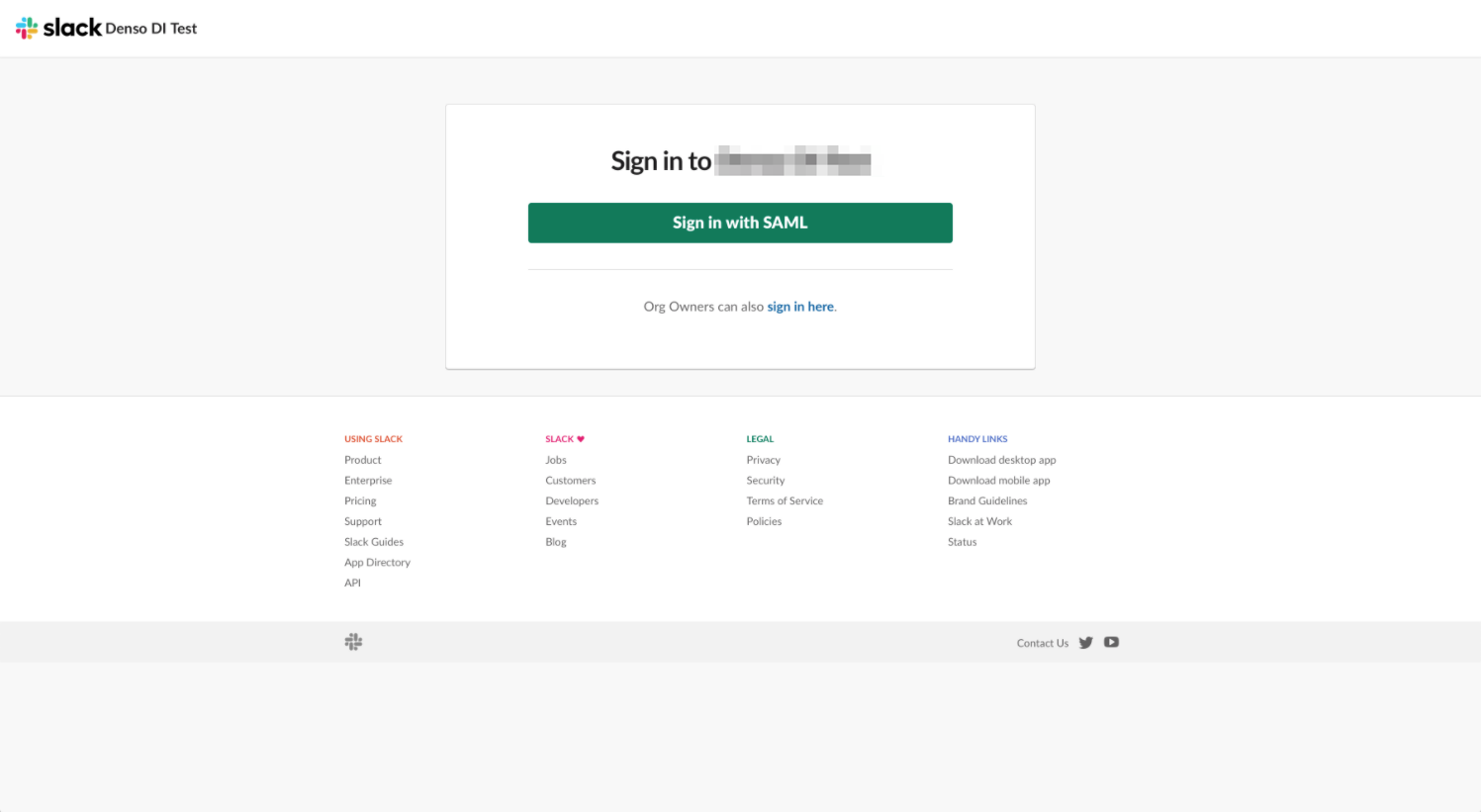

アカウントが作成できたらブラウザからSlackのURL(https://[your-slack-url])にアクセスしてみましょう。

プライベートブラウザを使うのがおすすめです。

以下のような画面が表示されるはずです。

「Sign in with SAML」をクリックするとKeyCloakのログイン画面に遷移します。

ログインが成功すると紐付いているアカウントが所属するワークスペースの画面が表示されました。

これでSSOの設定は完了です。お疲れさまでした。

おまけ

おまけ1:ユーザーを無効にする

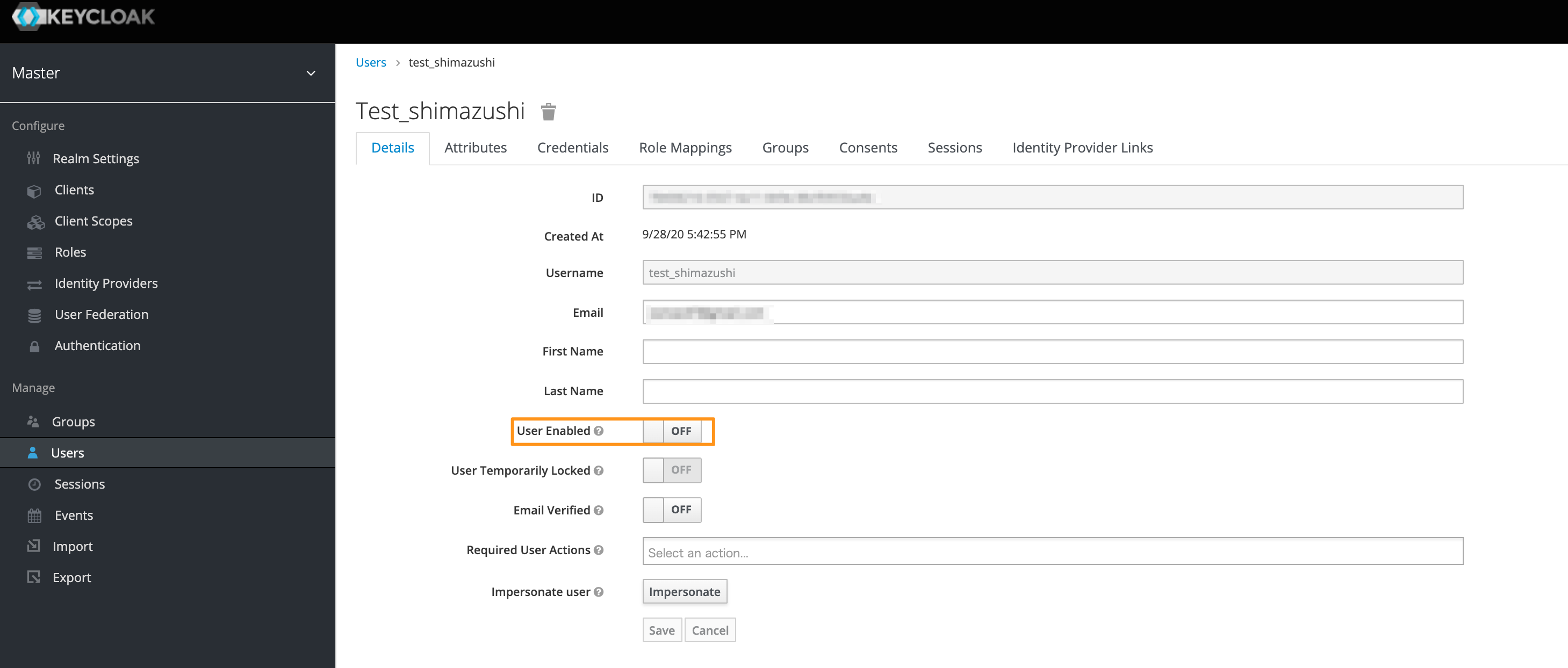

あるユーザーを無効にしてSSOできないようにしたいときの手順です。

KeyCloak側のUsers画面から無効にしたいユーザーを表示します。

"User Enabled"を"OFF"にします。

変更できたら「Save」をクリックします。

Slackにアクセスしてログインしてみましょう。(セッションが残っている場合はログアウトしてください)

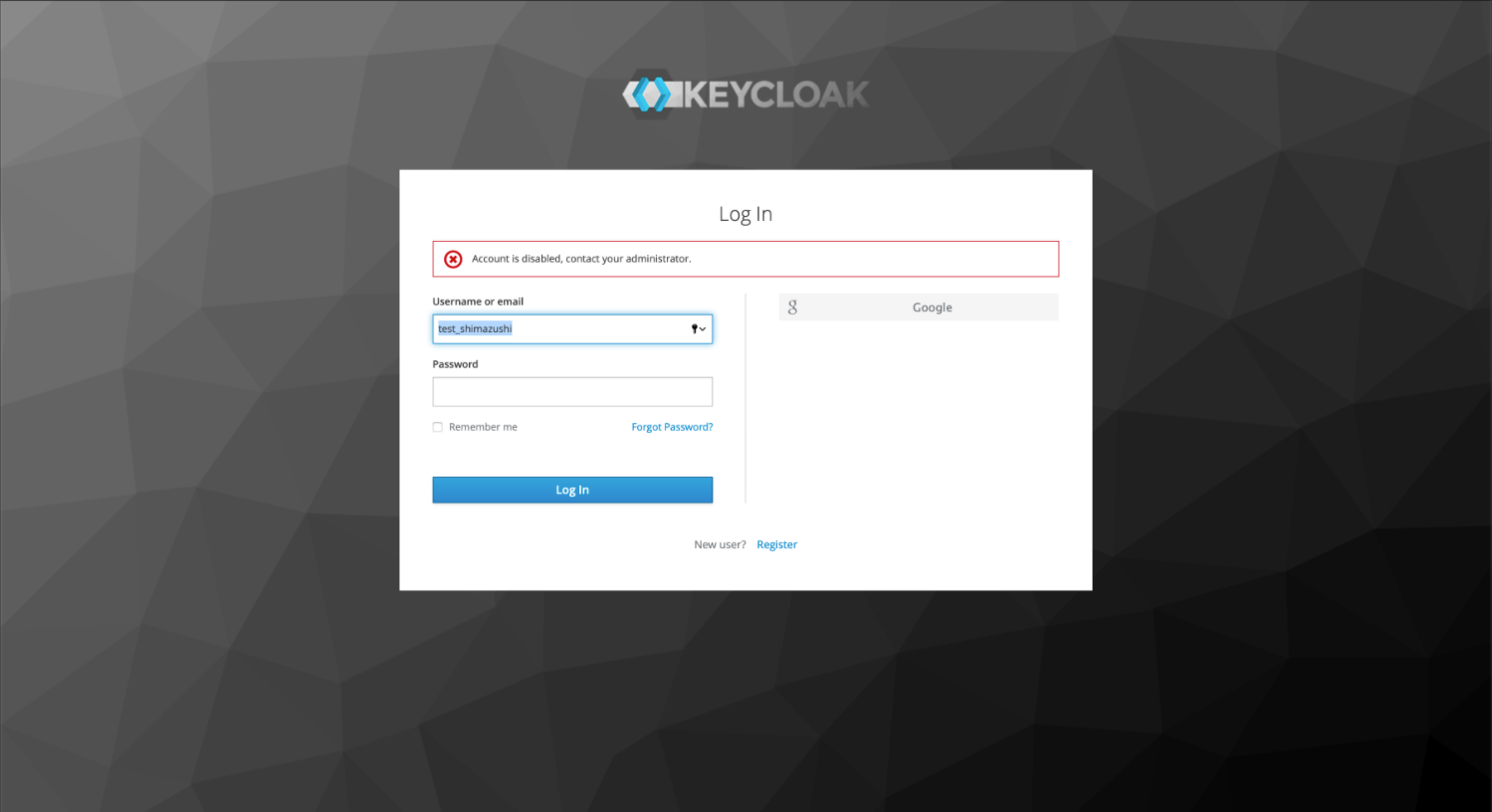

以下のように表示されログインできなくなりました。

おまけ2:ユーザーを削除(解除)する

KeyCloakからユーザーを削除した場合、ログインはできなくなりますがSlack側も連動してユーザーが解除されることはありません。

ユーザーがログアウトしない限りはSlackの画面が見えてしまいますので、Slack側でもユーザーを解除する必要があります。

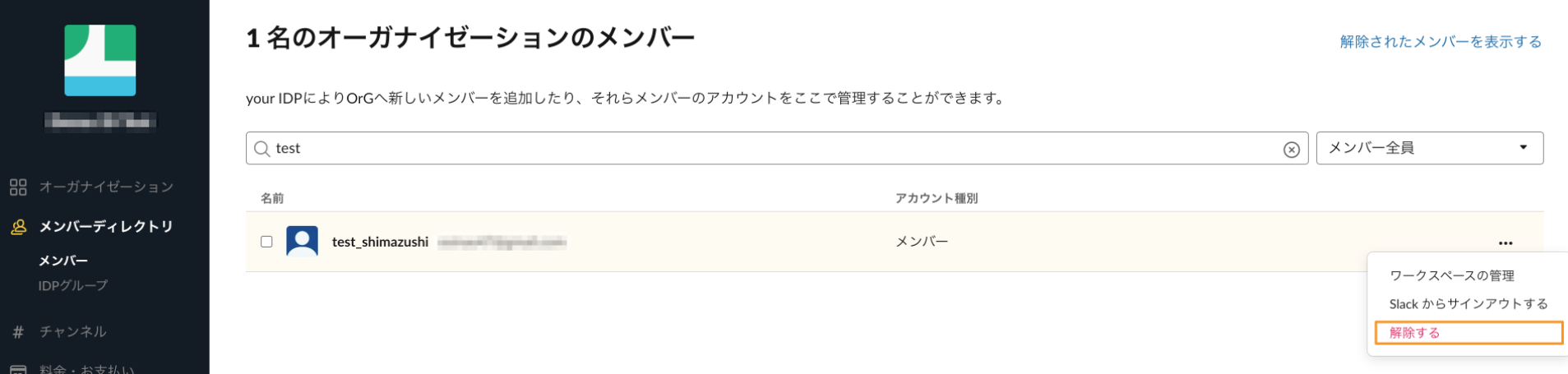

Orgの管理画面からメンバーディレクトリ > メンバーを開いて、該当のユーザーを見つけます。

ユーザーの右端の「…」をクリックし「解除する」をクリックします。

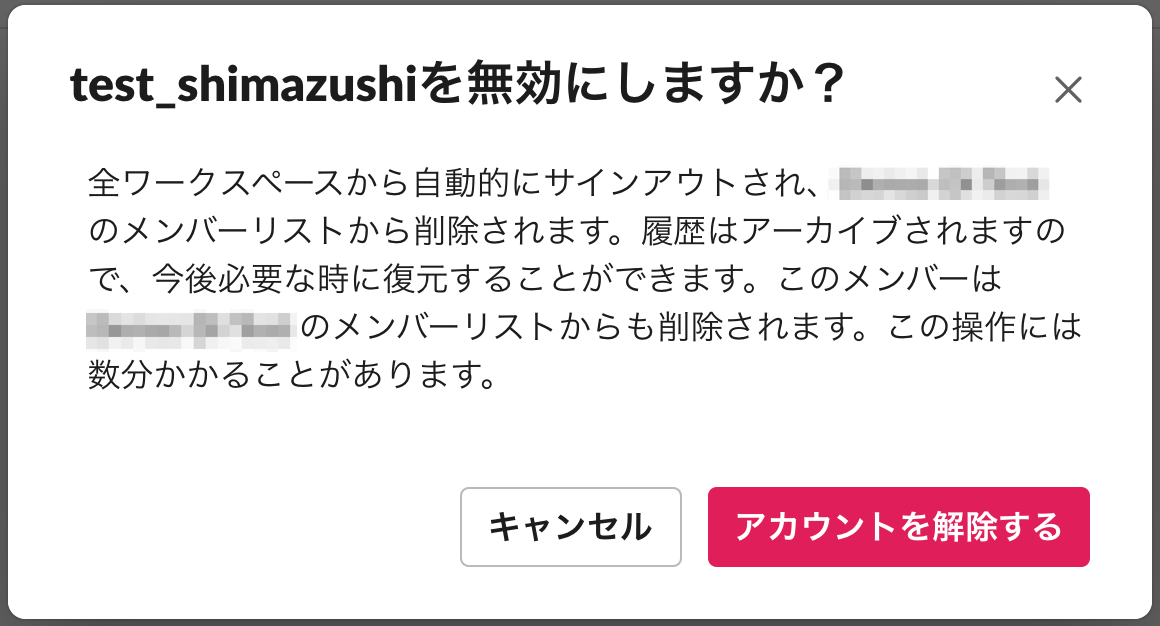

以下のような確認画面が出ます。

「アカウントを解除する」をクリックすると解除されます。

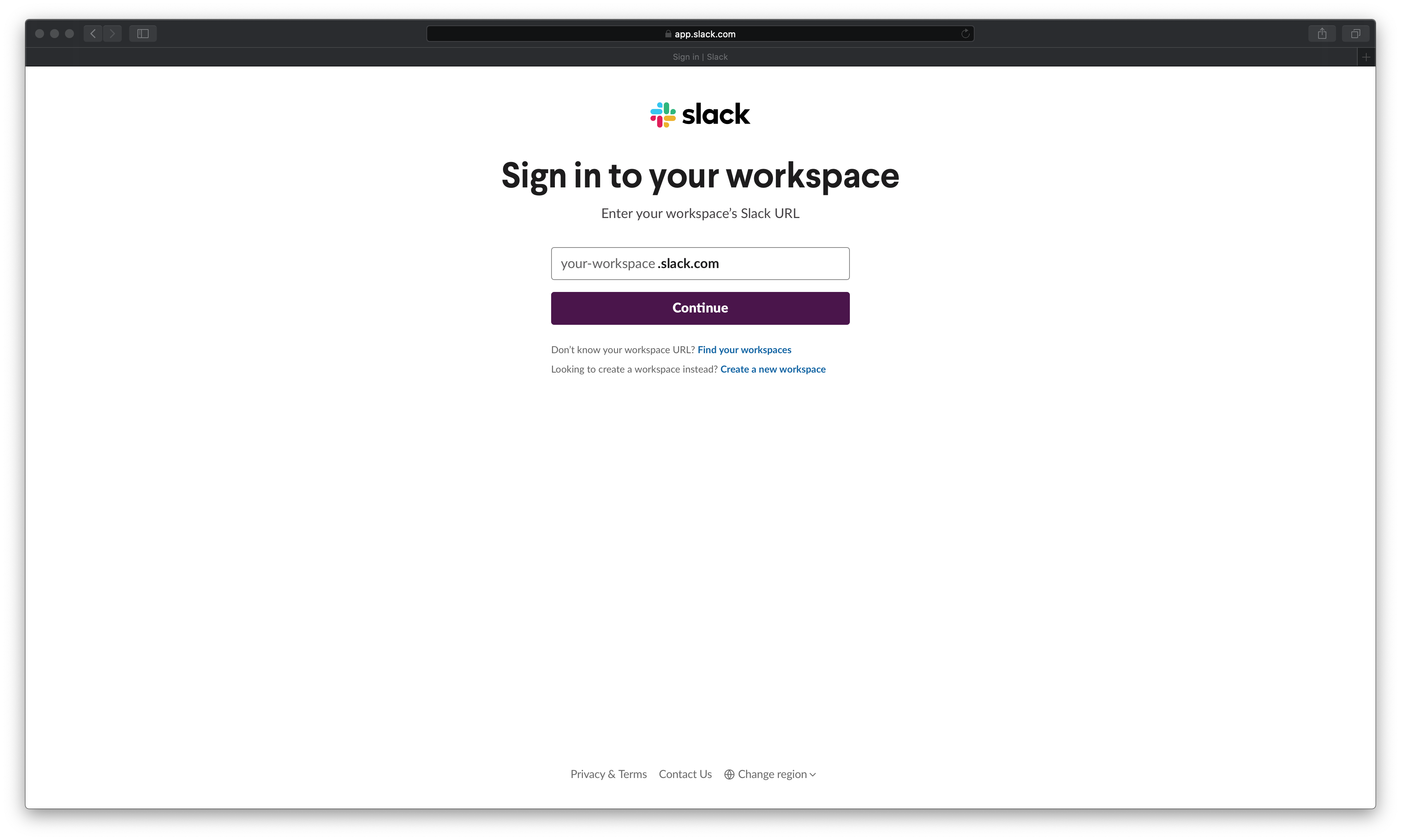

解除されると該当ユーザーはすぐにSlackからログアウトされ、以下のような画面が表示されました。

解除されたユーザーは解除済みユーザーとして登録されているため、すぐに復活させることができます。

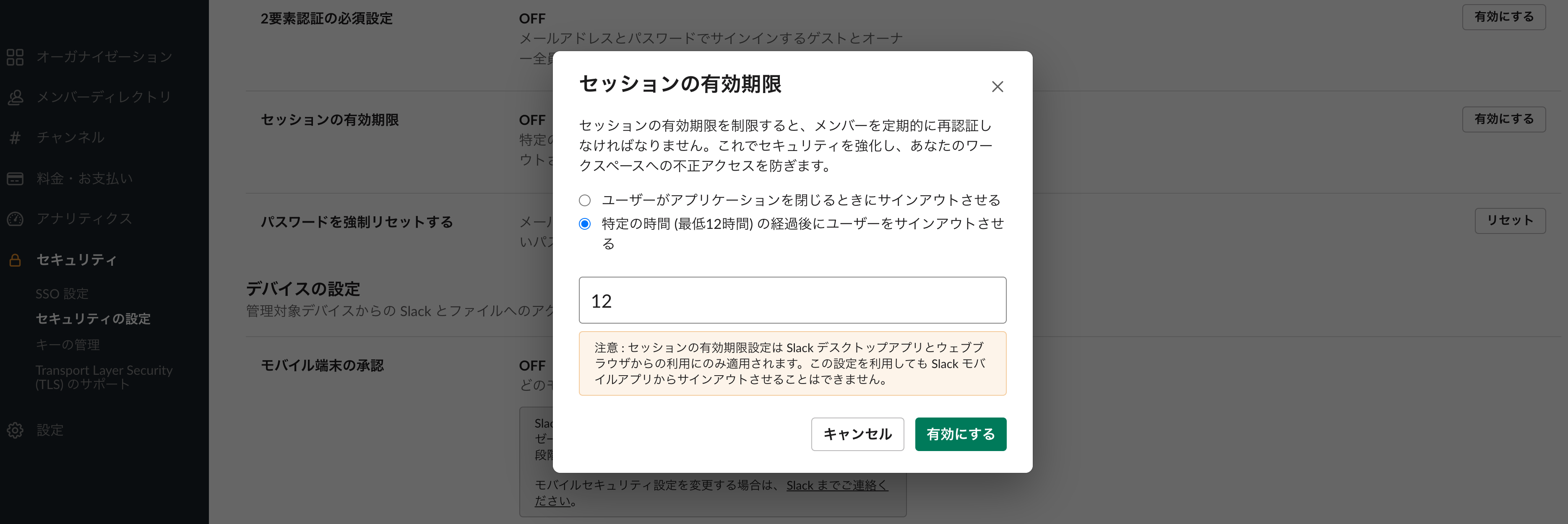

おまけ3:セッションの有効期限を付ける

Orgの管理画面からセキュリティ > セキュリティの設定を開きます。

「セッションの有効期限」の右端にある「有効にする」をクリックします。

設定画面が出るので何時間セッションを維持させたいかを入力します。

「有効にする」をクリックで設定完了です。